日本の金融機関を標的とする「ROVNIX」とは

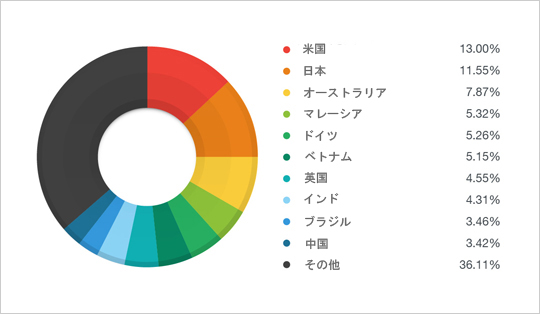

2015年第3四半期に日本で確認されたオンライン銀行詐欺ツールの検出数は、全体の約12%を占めており、最も影響を受けた国の一つとなっています。トレンドマイクロは、これまでも「VAWTRAK」および「DRIDEX」、「Gameover」、「TROJ_WERDLOD」など、日本のネットバンキングユーザを標的とした脅威について報じました。日本でネットバンキングの利用者が増加していることが、同国が標的とされている要因の一つと考えられます。

「ROVNIX」は、2014年に初めて確認され、不正なルートキットドライバをドライブにインストールする機能で知られることになりましたが、新しい亜種では、ディスク内の未割当領域のVirtual File Allocation Table(VFAT)を利用します。これにより不正なドライバの検知が回避され、コンピュータからの削除も阻止できます。「「ROVNIX」は、こうした不正活動や機能とともに新たな標的を見据えて「再来」した脅威と言えます。

こうしたBEC攻撃の「成功」では、従業員のアカウントを「共犯者」に仕立てあげる手口に加えて、標的宛のEメールに添付される情報窃取型不正プログラムも大きな役割を果たしています。BECでは、キーロガーなどの比較的シンプルな情報窃取型不正プログラムを利用し、最終的に企業へ甚大な被害を及ぼします。

■どの国や地域が「ROVNIX」の影響を受けていますか

「ROVNIX」は、情報窃取およびバックドアの機能を備えたブートキットでもあり、初めて確認された2014年9月以降、ヨーロッパや中東地域を攻撃対象としていましたが、最近は、日本の特定の銀行を攻撃していることが確認されています。

■「ROVNIX」はどのようにしてコンピュータへ侵入しますか

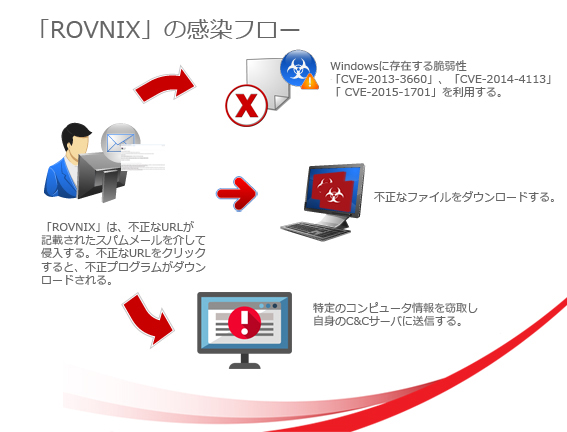

「ROVNIX」は、スパムメールの不正URLを介してユーザのコンピュータにダウンロ-ドされます。「DRIDEX」と同様、「ROVNIX」も、ソーシャルエンジニアリングの手口としてマクロ機能を不正利用して拡散します。しかし、「DRIDEX」の前身である「CRIDEX」とも異なり、不正なコードを実行する「ROVNIX」のマクロ機能はパスワード保護されています。このため、この不正プログラムの解析や検出が困難になります。

■コンピュータ上で「ROVNIX」が実行されるとどのような被害が発生しますか

「ROVNIX」の不正活動は亜種によって異なりますが、一般的には、コンピュータの起動ごとに読み込まれる「イニシャルプログラムローダ(Initial Program Loader、IPL)」を改変してインストールします。この動作により、コンピュータの再起動時にルートキットが自動的に読み込まれます。さらに、不正なコードをNTFSドライバ上に追加する機能も備えています。こうして「ROVNIX」は、オペレーティングシステム(OS)より先に読み込まれます。このため、セキュリティ対策製品は、コンピュータ内のこの脅威を即座に検知することができなくなります。

ただし、「ROVNIX」の新しい亜種では、ディスク内のVFAT領域を占有し、物理ファイルが利用されるため、検出が容易になります。なお、トレンドマイクロの解析によると、ディスクが保護されているかどうかに関わらず、以下の2通りの方法で不正活動が実行されます。

- DLLファイルを作成した後、自動実行のレジストリを追加し、このDLLファイルを実行します。

- ディスクが保護されていない場合、この不正プログラムは、プラグインや実行用デバイスのドライバをインストール・削除する権限である「SeLoadDriverPrivilege」や、コンピュータをシャットダウンする権限「eShutdownPrivilege」を変更します。さらに自身のコピーを作成し、自動実行のレジストリ値を追加します。その後、MBRやVBR、IPLのパーテイションを検索して、IPLを不正なコードで改変します。この自動実行機能は、IPLモードで利用されるため、コンピュータの再起動時に即座に不正プログラムが読み込まれる点で効果的な方法といえます。

「ROVNIX」の新しい亜種は、脆弱性「CVE-2013-3660」、「CVE-2014-4113」、「CVE-2015-1701」を利用します。これらの脆弱性は、”Win32k.sys” に関連しており、脆弱性利用することで「権限」が引き上げることができます。これにより攻撃者は、「ROVNIX」をコンピュータにインストールすることが可能になります。

この不正プログラムは、オペレーティングシステム(OS)の名称やシステムファイルの形式などの情報を窃取して複数のコマンド&コントロール(C&C)サーバへ送信します。さらにこれらのC&Cサーバからは、新たなC&Cサーバの組み合わせやバイナリ等の詳細情報が送信されます。「ROVNIX」の動作で特筆すべき点の1つは、C&Cサーバへの接続方法にHTTPや「The Invisible Internet Project(I2P)」を利用することです。これにより検知が困難になります。

■なぜこの脅威は「要注意」に分類されるのですか

「DRIDEX」や、「VAWTRAK」、「Gameover」(「ZBOT」の亜種)とは異なり、「ROVNIX」は、カーネル権限で実行できるため、攻撃者やサイバー犯罪者は、感染コンピュータ上で個人情報を窃取したり、他の不正プログラムをダウンロードしたりと自由に不正活動を行うことができます。この脅威では、コンピュータのセキュリティ侵害のほか、”Win32k” 関連の脆弱性も利用され、通信先のC&Cサーバを即時に変更することも可能です。こうした点が「ROVNIX」の感染が拡大している要因に挙げられます。さらに、自身を保護してコンピュータ内の他の情報にもアクセスするため、主な「I/O要求パケット(IRP)」を監視します。

弊社の解析では、「CARBERP」のソースコードとの類似点も確認されました。「CARBERP」は、個人情報を窃取することで知られる不正プログラムファミリです。双方とも主要な不正活動としてブートキットを作成します。「CARBERP」のソースコードの漏洩したことがこうした類似点の要因だと推測されます。もしくは、「CARBERP」のコードはアンダーグラウンド市場で売られていることから、「ROVNIX」の背後のサイバー犯罪者が購入してコードを利用した可能性も考えられます。

■トレンドマイクロ製品をご利用のユーザは、この脅威から守られていますか

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」によって守られています。SPNは、「TROJ_ROVNIX_YPOT」やその他の亜種を検出し、スパムメールや不正なURLといった侵入経路を検知します。Eメールを開封する際は、たとえ送信元が正規のものであっても、細心の注意を払うべきです。また、個人情報を窃取して悪用する脅威からユーザを保護するセキュリティ製品をインストールすることを推奨します。