「UPATRE 」による攻撃とは

トレンドマイクロでは、「UPATRE」ファミリの増加を再び確認しています。今回の増加は、ソーシャルエンジニアリング、スパムメール内の不正リンク、不正なリダイレクト、不正広告(malvertisement)など、攻撃者が世界規模で新たな感染経路を利用したことに起因しているようです。

弊社発表の2014年の年間セキュリティラウンドアップでは、スパムメールが重要トピックの1つとして言及され、中でも「UPATRE」は、2014年を通してスパムメールで最も多く確認された不正プログラムとして示されていました。2014年6月の「Gameover」(オンライン銀行詐欺ツール「ZBOT」の亜種)閉鎖により、スパム攻撃は一時的に減少しましたが、ボットネット「CUTWAIL」の利用により、スパム攻撃の件数は再び上昇しています。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により収集されたデータでも、2014年第四半期のスパム攻撃増加は明白であり、その中でも「UPATRE」関連は、スパム攻撃全体のほぼ40%を占めていました。

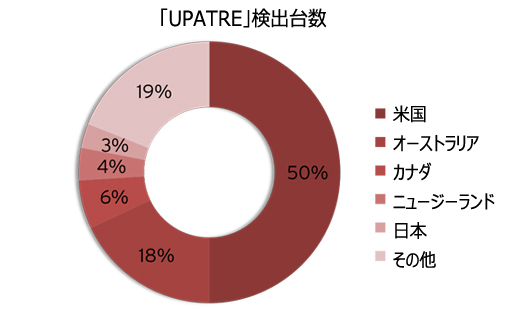

「UPATRE」の検出数は、2015年1月17日から2月16日までのわずか30日間で1万3,000件を超え、米国(50%)、オーストラリア (18%)、カナダ (6%)、ニュージーランド (4%)、日本 (3%)と、さまざまな地域の国々に影響を及ぼしています。

図1:2015年1月17日から2月16日までの「UPATRE」検出台数の国別分布

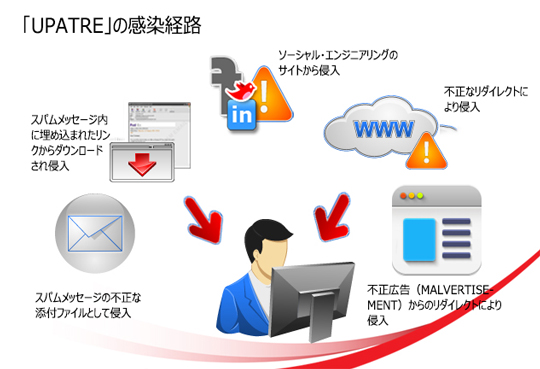

「UPATRE」は、どのようにユーザのコンピュータに侵入しますか

図2:「UPATRE」の新たな感染経路

「UPATRE」は、エクスプロイトキット「Blackhole Exploit Kit(BHEK)」が減少し始めた2013年に初めて確認されました。「UPATRE」の亜種は、通常、Eメールに添付された正規ファイルを装う不正なファイルとしてコンピュータに侵入します。

2014年10月のボットネット「CUTWAIL」によるスパム攻撃でも確認されましたが、不正リモートユーザや他の不正プログラムによるスパムメールに添付されたPDFやスクリーンセーバ・ファイルとしてコンピュータに侵入することも可能です。大抵の場合、他の不正プログラムに作成されるか、感染したWebサイトを閲覧したユーザが気づかにダウンロードしてコンピュータに侵入します。

一方、最新の調査で、この不正プログラムファミリは、以下の新たな感染経路でユーザのコンピュータに侵入していたことが明らかになりました。

- ソーシャルエンジニアリング

- スパムメール内のリンクからダウンロードされた不正なファイル

- 不正広告(malvertisement)によるリダイレクト

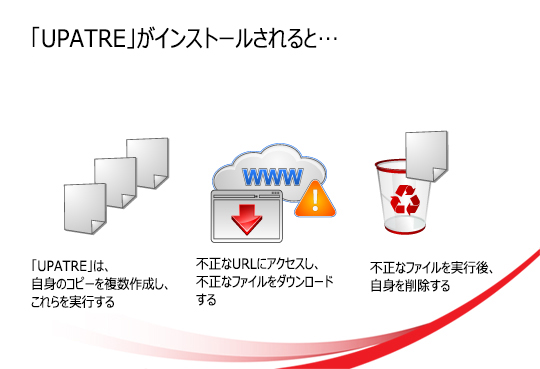

「UPATRE」に感染した場合、ユーザのコンピュータ内で何が起こりますか?

図3:「UPATRE」が自身のインストール後に行う活動

「UPATRE」は、インストールされると、感染したコンピュータ内に自身のコピーを複数作成し、これらを実行します。その後、感染コンピュータを不正なURLにアクセスさせ、不正なファイルをダウンロードして実行します。これらの不正なファイルのほとんどは、「ZBOT」、「CRILOCK」、「DYRE(DYREZA)」、「ROVNIX」として知られる不正プログラムです。これらの不正プログラムは、感染コンピュータのセキュリティを著しく侵害します。その後、「UPATRE」は、最初に実行された自身のコピーを削除します。

- 「ZBOT」:自身のコマンド&コントロール(C&C)サーバへの通信にピア・ツー・ピア(P2P)を利用することで知られる

- 「CRILOCK」:ファイル暗号化機能を備え、感染コンピュータ内のファイルを暗号化でロックして利用可能とし、ユーザが「身代金」を払うまで支払い要求画面を表示する

- 「DYRE(DYREZA)」:オンライン取引のセッション監視機能を備えるオンライン銀行詐欺ツールで、さまざまな銀行のオンライン取引関連の認証情報を収集する

- 「ROVNIX」:パスワード収集やキー入力情報記録の機能を備えているため、個人ユーザや企業に被害をもたらす

「UPATRE」の特筆すべき点は、どのようなものですか

ユーザの心理を突いて不正プログラムを実行させるために、新たな感染経路を駆使し、手口を絶える改良していることから、「UPATRE」がユーザへ与えるリスクは深刻だといえます。サイバー犯罪者は、コンピュータへの感染手段として今でもスパムメッセージに依存しています。そうした中、ソーシャルエンジニアリングや不正広告を駆使してオンライン上の不用意なユーザへ被害をもたらすことは容易であり、脅威は拡散しています。

「UPATRE」がどのように進化したかも特筆すべき点だといえます。「UPATRE」が初めて検出された際は、圧縮ファイルとしてスパムメールに添付されていました。それが、パスワード保護の圧縮ファイルへと進化し、正規の添付ファイルを装っていました。亜種の1つ「TROJ_UPATRE.SMNF」は、情報の送受信のために感染コンピュータを不正なURLへ接続させます。また、新規の亜種は、情報窃取機能を備えた危険な不正プログラムをダウンロードする点で、より深刻な脅威と見なされています。

そのような亜種の1つとして、特に「TROJ_UPATRE.YYJS」は、最終的に「TSPY_BANKER.COR」をダウンロードします。情報窃取型不正プログラム「BANKER」は、悪名高い不正プログラム「DYRE」とも関連しており、Webブラウザへの感染して「Man-In-The-Middle(中間者)攻撃」を実行し、オンライン銀行取引の監視やブラウザのキャプチャ画面やオンライン銀行の認証情報を窃取することで知られています。

トレンドマイクロの製品をご使用のユーザは、この脅威から守られていますか。

はい、守られています。「脅威情報の収集」および「脅威の特定・分析」を行うクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」が搭載されたトレンドマイクロ製品は、その中の「E-mailレピュテーション」技術により、今回の脅威に関連する E メールをブロックします。「Webレピュテーション」技術は、この脅威に関連する不正な Web サイトへのアクセスをブロックします。「ファイルレピュテーション」技術は、上述の不正プログラムを検出し、削除します。「ウイルスバスター クラウド™」、「ウイルスバスター™ コーポレートエディション 11」、「ウイルスバスター™ビジネスセキュリティ」をご使用のユーザは、この脅威から守られています。

ユーザは、ご使用のコンピュータをこの脅威から守るために何ができますか。

以下の注意事項に従って、ご使用のPCを守ることができます。

- 不審なEメールはすべて削除すること。特にリンクや添付ファイルのあるEメールは十分注意し、不審な場合は開封せずに削除することです。

- ソーシャルメディアの利用にも十分注意すること。ソーシャルメディア内のリンクは安易にクリックしないことです。

- スパム攻撃や他のソーシャルエンジニアリング悪用への対策を含む、総合的なセキュリティ対策製品をインストールして下さい。これにより、不正なEメールや添付ファイルを誤って開封することを防ぎます。

翻訳:太田 真理(Core Technology Marketing, TrendLabs)