旧型ボットネットの再来! ボットネット「Chuck Norris」、ルータの脆弱性を突く!

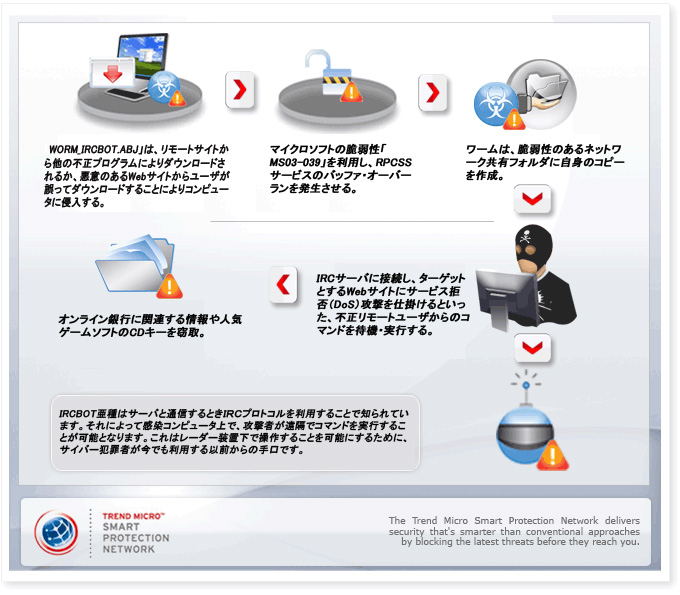

この脅威は、トレンドマイクロの製品では「WORM_IRCBOT.ABJ」として検出されます。このワームは、リモートサイトから他のマルウェアによりダウンロードされるか、悪意のあるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

ワームは、マイクロソフトの脆弱性「MS03-039」を利用して、ネットワーク上で自身の感染活動を実行します。この脆弱性により、RPCSS サービスのバッファ・オーバーランが発生。この結果、サイバー犯罪者は任意のコードを実行することが可能となります。この脆弱性の影響を受けるOSは、Windows NT, 2000, XP, Server 2003。また、ワームは、「brute force attack(総当り攻撃)」というユーザ名とパスワードの組み合わせ可能な限りすべてを試す方法で、パスワード保護されたネットワーク共有フォルダをアクセスし、感染を拡大させることも確認されています。 この脅威は、どのような影響をユーザに与えますか?「WORM_IRCBOT.ABJ」は、レジストリ値を変更し、Windowsのファイアウォールや「Restrict Anonymous」、「Enable DCOM」の機能を無効にします。「Restrict Anonymous」は、匿名アカウントでアクセスできる情報を制限するためのレジストリ値で、無効になることで、匿名アカウントからアクセスできることとなります。また、「Enable DCOM」を変更しDCOMを有効にすることで、共通COM間でのネットワーク通信が可能となります。

ワームは、さらに、バックドア機能の備えており、この結果、サイバー犯罪者は、コマンドを実行し、侵入したコンピュータを制御することが可能となります。 サイバー犯罪者は、この脅威により、どのようにして利益を上げますか?「WORM_IRCBOT.ABJ」は、感染コンピュータ上で閲覧したWebサイトを監視します。感染ユーザがこのワームの標的リストに含まれたオンライン銀行のWebサイトを閲覧すると、ワームは、キー入力操作情報を記録し、ログイン情報や口座番号、PIN番号を収集します。また、感染コンピュータにインストールされている人気ゲームソフトのCDキーも収集します。こうして収集された情報は、サイバー犯罪者により金銭目的で利用されると考えられます。

サイバー犯罪者がこの攻撃を仕掛けた動機はなんですか?他のボットネット関連攻撃と同様に、今回の攻撃を仕掛けたサイバー犯罪者は、脆弱性のあるネットワークを介して自身のコピーを拡散させ、ゾンビ化PCの拡大を目的としていると考えられます。これにより、侵入先のコンピュータから彼らにとって有益な情報を得るだけではなく、標的とするWebサイトにサービス拒否(DoS)攻撃を仕掛けることも可能となります。