中小企業を狙う「GOLROTED」

サイバー犯罪において、犯罪を実行する攻撃者が集団か個人かという点より、狙われた個人や各企業は機密情報を窃取され、あるいは金銭を損失し、結果的に被害者になってしまう、という点を重要視しなければなりません。最近では、標的とされた個人や企業に深刻な影響を及ぼした単独の犯行がいくつも報告されています。例えば、「Lordfenix」と名乗る 20歳のブラジル人は、50以上のオンライン銀行詐欺ツールを作って利益を得ていました。一方、「Frapster」として知られるカナダのサイバー犯罪者は、同業者から買った不正プログラムを用いてクレジットカード情報を窃取しました。

トレンドマイクロでは、また、それぞれ異なる攻撃を仕掛けた 2人のナイジェリア人詐欺師を確認しました。彼らは、「HawkEye」と呼ばれるキー入力操作情報を収集する不正プログラム(キーロガー)を利用して、インド、エジプト、イラン他各国の中小企業に攻撃を仕掛けました。この「HawkEye」は「GOLROTED」としても知られており、さらなる攻撃を仕掛けるために、最初に狙った中小企業の提携先、取引先、関連会社などの情報を集めるため利用されました。サイバー犯罪者は、「GOLROTED」を利用して、最初の標的からさらに大きな組織へと攻撃を拡大することを可能にしました。例えば、ある多国籍企業の本社に仕掛ける攻撃の足掛かりとして、まず最初にその企業の支社が狙われる、といった具合です。

■「GOLROTED」は、どのようにユーザのPC に侵入しますか

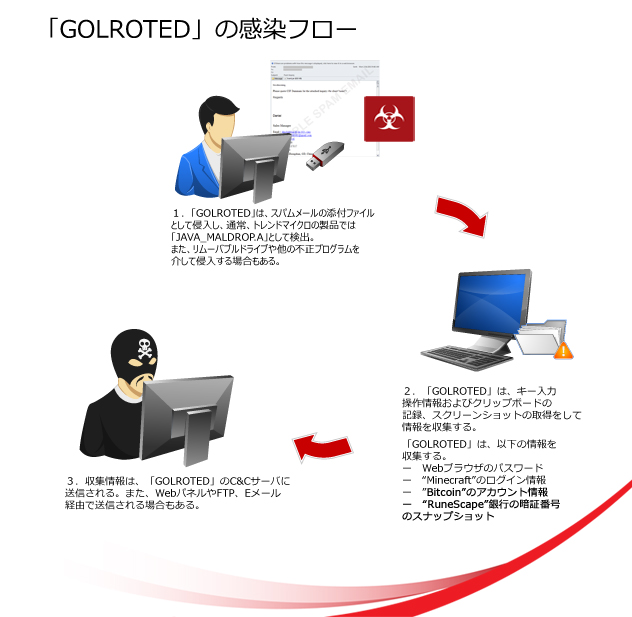

「GOLROTED」は、「HawkEye」および「Predator Pain」の弊社の検出名です。この不正プログラムは、スパムメールの添付ファイルとしてユーザのコンピュータに侵入します。これらの添付ファイルは、通常、トレンドマイクロの製品では「JAVA_MALDROP.A」として検出される Javaアーカイブファイル(拡張子JAR)です。「GOLROTED」は他にも、リムーバブルドライブや不正プログラムを介して侵入することがあります。

■「GOLROTED」を実行したら何が起こりますか

「GOLROTED」ファミリは、亜種ごとにそれぞれ異なる挙動や不正活動を実行します。ある亜種では、自身のコードにパスワードを復元するソフトウェア"Mail PassView"を埋め込み、特定のメールクライアントからパスワードを収集することができます。他の亜種では、ブラウザのID やパスワードを復元するソフトウェアである"WebBrowserPassView"を自身のコードに埋め込み、ブラウザ上で入力されたパスワードを収集する機能を備えていました。

「GOLROTED」は、パスワード以外に、ものづくりゲーム「Minecraft(マインクラフト)」のアカウントのログイン情報を収集します。また、PCゲーム配信ツール「STEAM」のログイン情報も収集します。この STEAM のログイン情報は、通常、オンラインゲーム「DOTA 2」用に使われます。これら他にも、キー入力操作やクリップボードの記録、スクリーンショットの取得によって情報を収集します。収集した情報はすべて、コマンド&コントロール(C&C)サーバへ送られます。収集情報は Webパネルを利用して送られることもあります。しかし Webパネルで送信した場合、「GOLROTED」が感染PC から取得したスクリーンショットの送信ができなくなり、収集情報を FTP または Eメール経由で C&Cサーバへ送信するよう事前に設定した場合だけ、スクリーンショットを取得して送るという活動が実行できます。

「GOLROTED」は、さらに、感染PC で実行されると、仮想通貨「Bitcoin(ビットコイン)」のアカウント情報をも収集する機能を備えています。大規模多人数同時参加型のオンラインRPG 「RuneScape(ルーンスケープ)」のアカウントのセキュリティ機能である、RuneScape銀行暗証番号のスナップショットもサイバー犯罪者に送信されています。

特定の亜種の中には、Microsoft製品のプロダクトキーを解析し一覧表示するソフトウェア"ProduKey"や、Skype のコンタクトに関する詳細情報を一覧表示できる"SkypeContactsView"を改変して「GOLROTED」自身のコードに埋め込んでおり、そのため MS Office (2003、2007)、 Windows Exchange Server (7、Vista)、SQL Server のプロダクトキーと、Skypeコンタクト情報を収集することが可能になっているものもあります。

■「GOLROTED」は、なぜ注意すべき脅威なのでしょうか

「GOLROTED」は、上述のとおり、「Predator Pain」 および「HawkEye」の検出名です。「Predator Pain」 および「HawkEye」の両者とも、単純なキーロガーで、対象とする個人や企業の様々な情報を収集する機能を備えています。「HawkEye」を利用したある攻撃では、このサイバー犯罪者は、収集情報をアンダーグラウンド市場で売らずに、他の攻撃を仕掛けるための「基本資料」として悪用しました。つまり、より大きな獲物を得るための下準備としたのです。そしてこのキーロガーは、Eメールに書かれているビジネス取引を別の内容に入れ替える、つまり売り手をすり替えてしまうという重要な役割を果たしています。結果、支払いは直接サイバー犯罪者の懐に入ることになります。

「HawkEye」も「Predator Pain」も、アンダーグラウンド市場で購入することが可能です。例えば「HawkEye」は、たったの 35米ドル(2016年2月5日現在、約4,090円)で購入可能で、改変したコピーもアンダーグラウンド市場で入手できます。「Predator Pain」の方は 40米ドル(約4,674円)以下で売られています。これはつまり、あまり技術に詳しくないサイバー犯罪者でも、ありふれた情報収集ツールを買えば攻撃を仕掛けられることを意味しています。

■「GOLROTED」は、どのような被害をユーザに与えますか

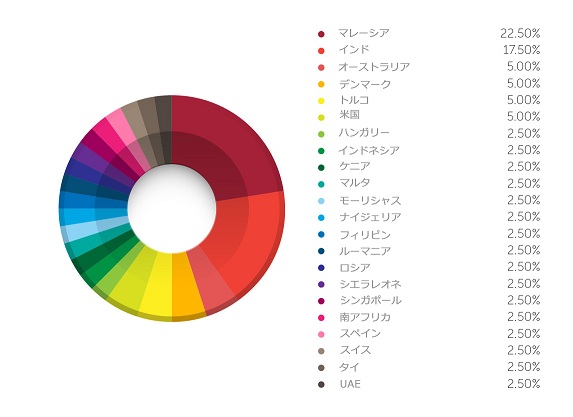

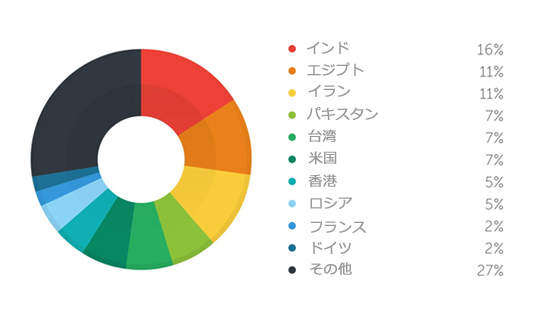

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」のフィードバックによると、「Predator Pain」と「HawkEye」は、主に中小企業を狙っていたようです。「Predator Pain」は、標的となった香港の企業だけでも実に 7,500万米ドル(約87億6千万円)を6カ月間で稼いでいます。また、「HawkEye」の被害を受けたユーザの国別分布の 5%が香港となっています。

図3 および 4 の状況を考慮すると、誰しもが「Predator Pain」および「HawkEye」に狙われる恐れがあり、必ずしも大企業だけが標的でないことが伺えます。中小企業は、予算に限りがあるため大企業のようにセキュリティ対策を実施することができない一方、大企業が直面する脅威にさらされる恐れがあると推測します。

■トレンドマイクロのユーザはこの脅威から保護されていますか

弊社の製品は、「GOLROTED」からユーザを保護することができます。弊社の提供する「カスタムディフェンス」は、不正な添付ファイルやリンクを含むスパムメールを検知し、ブロックするため、ユーザが「GOLROTED」に感染する前に保護することができます。

中小企業のお客様は、弊社の「ウイルスバスター™ ビジネスセキュリティ」および「ウイルスバスター™ ビジネスセキュリティサービス」の不正プログラム検出技術によって「GOLROTED」を検出することができます。また、弊社 SPN の「Webレピュテーション」技術により、この脅威に関連する危険な Webサイトへのアクセスをブロックすることができます。さらに、この脅威に関連するスパムメールの受信を防止しお客様の情報を保護します。

■ユーザは、ご使用のPCをこの脅威から守るために何ができますか。

「GOLROTED」を検出してブロックする「ファイルレピュテーション」「Webレピュテーション」「Eメールレピュテーション」技術を持つセキュリティ製品をインストールする以外にも、たとえ既知の送信者からのものであっても、怪しいメールは削除することをお勧めします。また、企業にとって危険を及ぼす可能性のある最近の脅威情報にも通じていることが大切です。最近のサイバー犯罪においては犯罪を実行する攻撃者が集団か個人かは問題ではありません。また、大企業だけに限らず、誰でも攻撃の対象となる可能性があるからです。