「KULUOZ」として再来したボットネット「Asprox」

ボットネットは、サイバー犯罪者たちにとって最も効果的な手段の1つであり、マルウェアを拡散させたり、何も知らないユーザから金銭を巻き上げたりする際に利用されます。そうしたボットネットの中でも、2007年に初めてその存在が確認された「Asprox」と呼ばれるボットネットは、最近、新たなモジュールや改良されたモジュールによる手口を備え、「KULUOZ」というファミリ名のマルウェアとして再登場してきました。

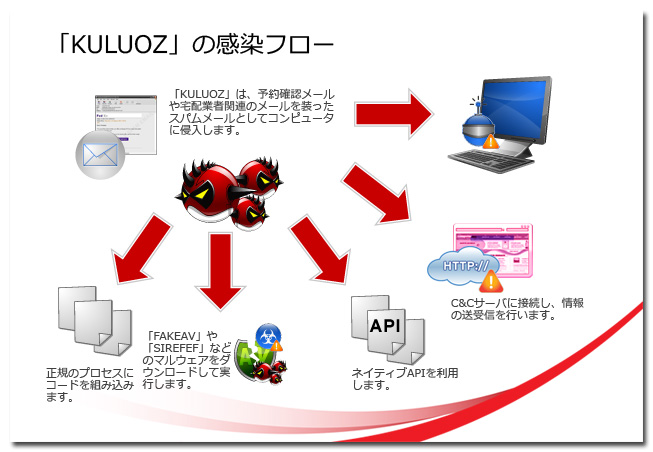

「Asprox」は、さまざまなソーシャルエンジニアリングの手口を駆使したスパムメールを送信し、スパムメールの種類も、偽の予約確認メールなど、各種の宅配サービスに関連したものが利用されます。これらのスパムメールによって多くのコンピュータが感染し、このボットネット自体のサイズが拡大することになります。このボットネットが使用する「KULUOZ」に感染した場合、感染したコンピュータに対して外部の攻撃者からのコマンドも送信されます。これにより、偽セキュリティソフトで有名な「FAKEAV」など、「ペイ・パー・インストール(Pay-Per-Install, PPI)」の手法を備えたマルウェアがダウンロードされ、金銭的な被害にも見舞われます。

「KULUOZ」の亜種は、どのようにしてコンピュータに侵入しますか。

「KULUOZ」は、スパムメールの添付ファイルとしてコンピュータに侵入します。その際、宅配業者からの確認メールや航空会社からの予約確認メールなどを装ったスパムメールが利用されます。偽装される業者としてよく知られたところでは、「アメリカ合衆国郵便公社(United States Postal Service, USPS)」や、「FedEx」、「DHL」、「デルタ航空」、「アメリカン航空」、「アメリカ合衆国内国歳入庁(The Internal Revenue Service, IRS)」、「PayPal」などがあげられます。これらのスパムメールが正規であるようにユーザに思わせるために、「KULUOZ」では、多くの場合、添付ファイルにPDFファイルやWordファイル(拡張子DOC)になりすます偽装も施されます。

「KULUOZ」は、感染したコンピュータにどのようなことを行いますか。

「KULUOZ」は、いずれの亜種も、侵入したコンピュータ上で実行されると、まずテキストファイルを作成します。これは、背後で不正活動が行われているとユーザに疑いを抱かせないための工夫のようです。そして、自身のコードを特定のプロセスに組み込み、ネイティブAPIを利用します。これにより、このマルウェアが、デバッグされたり、感染したコンピュータ上から削除されたりするのが困難になります。

さらに、「KULUOZ」は、「FAKEAV」など、他のマルウェアもダウンロードするため、感染したコンピュータは、さらなる被害に見舞われることになります。「FAKEAV」がダウンロードされた場合、ユーザは、偽の警告が表示されて偽のセキュリティソフトの購入を促されるという典型的な被害に見舞われます。また、この「FAKEAV」は、感染コンピュータ上でインストールされた後、自身が提携しているネットワークへも接続し、そこから「ZACCESS」(別名「SIREFEF」)や「TSPY_PAPRAS」といったマルウェアの亜種もダウンロードします。「ZACCESS」は、ルートキット機能を備えたマルウェアとして知られています。「TSPY_PAPRAS」は、ネットワーク上のパケットからパスワードを探り当て、窃取したパスワードをリモートサイトへ送信することで知られています。この「KULUOZ」は、その設計上の機能から、あらゆるマルウェアをダウンロードすることが潜在的には可能なようです。ただし今回、「TrendLabs(トレンドラボ)」で入手した検体の解析からは、「FAKEAV」や「SIREFEF」、「TSPY_PAPRAS」の亜種のダウンロードのみを確認しています。

なお、「KULUOZ」ファミリの中でバックドア型マルウェアに分類される「BKDR_KULUOZ」は、いずれの亜種も、コマンド&コントロール(C&C)サーバに接続して情報の送受信を行うことも確認されています。

「KULUOZ」が注目される理由は、何でしょうか。

ボットネット「Asprox」の機能性に関連しており、このボットネットの活動を維持する役割を担っていることが大きな理由としてあげられます。つまり、この「KULUOZ」は、ボットネットが必要とする他のモジュールをダウンロードするマルウェアであり、このボットネットが改良されていく上で、非常に重要な役割を担っているということです。トレンドマイクロの「2013年におけるセキュリティ予測」では、サイバー犯罪者たちが、ツールやマルウェアを新たに作成するのではなく、既存のものを改良するかたちで利用していくと述べていましたが、今回の「Asprox」の事例は、まさしくそうした予想が現実化しているとも言うことができます。

「KULUOZ」は、ユーザにダウンロードされて実行されると、C&Cサーバに接続し、複数のモジュールをダウンロードします。ダウンロードされるモジュールの中には、ボットネット「Asprox」本来のモジュールも含まれており、このモジュールにより、SMTPを介したスパムメールの送信などが行なわれます。この点からも、「KULUOZ」の役割が不可欠であることが分かります。さらに、この「KULUOZ」は、自身を更新する機能も備えており、これにより、感染したコンピュータ上での検知や削除を避けることができます。

なぜ、ユーザは、この脅威に注意する必要があるのでしょうか。

「KULUOZ」は、いずれの亜種の場合も、感染したコンピュータが他のさらなる攻撃に見舞われる可能性があり、ボットネット「Asprox」の活動に利用されてしまうからです。感染したコンピュータは、このボットネットの一部となり、サイバー犯罪者たちは、PPIの手口を備えたさまざまなマルウェアをダウンロードさせて、ユーザから金銭を巻き上げることが可能になります。

感染したコンピュータは、他のマルウェアへの感染被害がもたらされる多種多様な脅威状況にさらされ、さらなるセキュリティ上の被害に見舞われることになります。そしてもちろん、スパムメール送信にも利用され、これにより、この「KULUOZ」自身が拡散されることにもなります。

今回のような脅威がコンピュータに侵入するのを阻止するためには、ユーザは何をすればよいでしょうか。

「KULUOZ」は、いずれの亜種も、Eメールを侵入経路にしているため、ユーザ側では、あらゆるEメールやその添付ファイルなどに細心の注意を払うことが求められます。巧みな偽装が用いられるため、よく知られた送信元からのEメールの場合でも、同じように注意を払うことが必要でしょう。さらに、ユーザ側では、Webサイトや、Eメール、ファイル等に対する評価機能を備えたセキュリティソフトをインストールすることが有効でしょう。これにより、今回の脅威の場合、関連するすべてのURLをブロックし、「KULUOZ」のいずれの亜種をも検知することが可能になります。

トレンドマイクロ製品は、今回の脅威からユーザを守ることができますか。

もちろん、防ぐことができます。特に今回の脅威では、スパムメールが、不正活動を拡散させる上でも重要な役割を担っていることから、「E-mail レピュテーション」技術が、スパムメールによりもたらされるマルウェアの感染を阻止し、ユーザのコンピュータが、ボットネット「Asprox」やその他のボットネットの一部になるのを阻止する上で有効です。また、「Web レピュテーション」技術により、「Asprox」が接続しようとするすべてのURLをブロックすることができます。「ファイルレピュテーション」技術により、「KULUOZ」の全ての亜種を検知し、これらの感染を阻止することができます。

トレンドマイクロの専門家からのコメント:

スパムメールを駆使するボットネットは、マルウェアの活動全体の中でも、サイバー犯罪者たちがセキュリティ対策に対抗するために新たな手法の導入を常に探っている状況の中でも、非常に重要な役割を担っているといえるでしょう。

- シニア・スレット・リサーチャー:Nart Villeneuve

「Asprox」の手口は、確かに調整や改良が施されてはいます。ただし、ソーシャルエンジニアリングの手法としては、5年前とそう変わるところはありません。今回のスパムメールで被害に見舞われたユーザの数を見ても、かつての古い手法がいまだ健在であることが明らかです。

- シニア・スレット・リサーチャー:Jessa Dela Torre

「KULUOZ」は、感染報告されたマルウェアの中でも、いまだ非常に活発なものの1つだといえます。また、感染したコンピュータ上で自身を更新させる機能も備えているため、その動作や不正活動の面でも、より危険なものに進化していったとしても驚くことではないでしょう。

- スレット・レスポンス・エンジニア:Romeo Dela Cruz