新しいマルウェアが駆使する「従来の手口」とは

サイバー犯罪者たちは、ソーシャルエンジニアリングやマルウェア感染などの最も一般的な手法を含め、情報収集活動に際してはさまざな手口を駆使します。中でも、いわゆる「成功した手口」としては、ソーシャル・ネットワーキング・サービス(SNS)上のアンケート詐欺や、企業の社員を狙ったフィッシングメール、検索結果ページに表示させる偽リンクなどがあげられます。こうした状況の中、ユーザ側も、ようやくこれら従来の手口を避けるすべを身につけ始めたと思われたところ、サイバー犯罪者たちは、さらに一工夫を加えて「従来の手口のレベルアップ」を図っているようです。

今回の脅威は、どのような特徴がありますか。

従来の手口を駆使する新たなマルウェアの急増が確認されていますが、この場合、従来の手口に一定の工夫が施されて不正活動を行うという点が、今回の脅威の特徴となります。そして、どのような「一定の工夫」が施されているかというと、「特定の情報に関してのみ不正活動を発動させる」いった工夫です。そのような新たなマルウェアとしては、以下のものがあげられます。

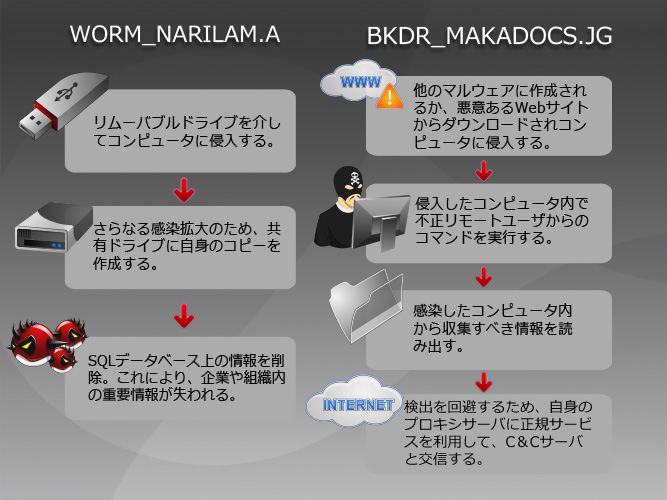

- 特定地域の企業を対象に攻撃する「WORM_NARILAM.A」および「WORM_NARILAM.B」

- 特定ユーザを対象に深刻な被害を及ぼす「BKDR_MAKADOCS.JG」

- 特定のパスワードやファイルを収集する「TSPY_PASSTEAL.A」および「TSPY_PIXSTEAL.A」

むろん、「こうした一定の工夫によりいかなる防止策も役に立たなくなる」などと、ユーザを恐怖に陥れる状況が発生するわけではありません。むしろ、こうした点からも、「ソーシャルメディアやEメール、その他の人気オンライン・サービスを利用する上でのユーザ側の注意は、従来と変わらず重要である」ということが理解できます。

今回の脅威で言及されたマルウェアは、どのようにしてコンピュータに侵入し、どのようにして拡散しますか。

「WORM_NARILAM.A」および「WORM_NARILAM.B」は、リムーバブルドライブやネットワーク共有フォルダを介してコンピュータに誤ってダウンロードされ、侵入後、自身のコピーをコンピュータ内に作成します。「BKDR_MAKADOCS.JP」は、Microsoft Word の文書を利用して、直接インターネットからダウンロードされるか、他のマルウェアに作成されることによりコンピュータに侵入し、その後、侵入したコンピュータで実行されているオペレーティングシステム(OS)がWindows 8 かどうかを確認します。このOSがターゲットに追加されたのは、比較的最近のことのようです。さらにその後、この「BKDR_MAKADOCS.JP」は、改ざんされたネットワークやWebサイトやコンピュータの脆弱性を介して自身を拡散させていきます。

「TSPY_PASSTEAL.A」および「TSPY_PIXSTEAL.A」は、ユーザが不正なWebサイトを閲覧した際にダウンロードされます。また、他のマルウェアにより作成される場合もあります。さらにまた、海賊版のソフトウェアや、海賊版の電子書籍、ソフトウェアのライセンスキー生成ツールなど、違法なファイルを不用意に検索することで、ユーザがこれらのマルウェアが含まれたソフトウェアに誘導される可能性もあります。特に「PASSTEAL」の亜種については、すでに400台以上もの感染事例が確認されています。なお、これらのマルウェアに関する詳細は、「新たな手口で情報を収集する「PIXSTEAL」および「PASSTEAL」とは」という記事をご参照ください。

これらのマルウェアを実行させると、どのようなことが起こりますか。

「WORM_NARILAM.A」および「WORM_NARILAM.B」の場合:

- このワームは、自身のコピーを共有ドライブに作成します。

- 以下の手順により、SQLデータベース上の情報を削除します。

- 複数のテーブルからランダムにレコードを更新

- 複数のテーブルからランダムにレコードを削除

- テーブルおよび保存されたプロシージャを削除

「BKDR_MAKADOCS.JG」の場合:

- このマルウェアは、不正リモートユーザにより、以下のようなコマンドを実行します。

- 自身の終了

- ファイルのダウンロードおよび実行

- IPアドレスの変更

- コマンドラインを開く

- このマルウェアは、ターゲットにしたコンピュータから以下のような情報を収集します。

- ドメイン名

- GUID

- ホスト名

- ユーザ名

- Windowsのバージョン

- その他、侵入したコンピュータに関する情報

- このマルウェアは、検出を避けるため、以下の正規サイトをプロキシサーバとして利用し、自身のコマンド&コントロール(C&C)サーバと交信します。

「TSPY_PASSTEAL.A」の場合:

- この情報収集型マルウェアは、Firefox用の「PasswordFox」など、ブラウザのパスワード復元アプリケーションを利用して、アカウント情報を収集します。詳細については、こちらのブログ記事(英語記事)をご参照ください。

- このマルウェアは、以下のFTPサイトへ、収集した情報をファイルで送信します。

- ftp://<省略>.<省略>.67.232

「TSPY_PIXSTEAL.A」の場合:

- このマルウェアは、以下の拡張子のファイルをコピーすることにより情報収集を行います。詳細は、こちらのブログ記事(英語記事)をご参照ください。

- .JPG

- .JPEG

- .DMP

- このマルウェアは、以下のFTPサイトへ、収集した情報をファイルで送信します。

- ftp://<省略>.<省略>.208.90

これらの脅威は、ユーザにどのような影響を及ぼしますか。

「WORM_NARILAM.A」および「WORM_NARILAM.B」は、データベースを破壊することから、極めて危険なワームだといえます。「BKDR_MAKADOCS.J」は、自身のバックドア機能により、侵入したコンピュータを無防備にした上でさらなる攻撃を仕掛けることから、こちらも非常に危険なマルウェアだといえます。また、攻撃を受けるターゲットにより、その影響も広範囲に及ぶことが今回の脅威の特徴です。そうした中、ユーザにとっても大企業にとっても、やはり金銭的損失の影響が第一の懸案であることは変わりません。同様の意味から、「TSPY_PASSTEAL.A」および「TSPY_PIXSTEAL.A」も、スパイ活動や他のコンピュータへの感染が伴う点で、ユーザにとって深刻な影響を及ぼすマルウェアだといえます。「PASSTEAL」によるキー入力操作情報収集の手口も、機密情報やプライバシー関連情報を危険なリスクに陥れます。このマルウェアに収集された情報は、脅迫メールやさらなる情報収集活動に利用され、ユーザを脆弱にしてしまう一層の危険をもたらすからです。

これらの脅威は、どのような点で要注意だといえますか。

「WORM_NARILAM.A」および「WORM_NARILAM.B」は、データベースにダメージを与えたり、それ自体を削除したりする破壊的な能力を備えていることから、要注意のワームと見なされています。特に中東地域の企業を標的にして情報漏えい等の被害を与えるようです。これら「NARILAM」ファミリのワームは、情報漏えいをもたらす脅威がいまだ健在であることを教えてくれています。他方、「BKDR_MAKADOCS.J」の場合は、その検出回避の手口に関して要注意です。このマルウェアは、C&Cサーバと交信する際、「Google ドキュメント」を利用することで検出を回避しており、ここからも「不正な目的のために人気の正規サービスが頻繁に悪用されている」という現状を伺うことができます。最後に「TSPY_PASSTEAL.A」および「TSPY_PIXSTEAL.A」の場合は、双方とも、キー入力操作情報の収集等、情報収集活動を目的している点で注意が必要です。「TSPY_PASSTEAL.A」は、ブラウザのパスワード復元アプリケーションを利用してパスワードの抽出を行います。「TSPY_PIXSTEAL.A」は、画像ファイルの収集を行います。

トレンドマイクロ製品は、今回の脅威からユーザを守ることができますか。

もちろん防ぐことができます。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」は、これらの脅威からユーザを守り、感染被害を未然に防ぎます。「E-mail レピュテーション」技術により、スパムメールがユーザに届く前にブロックします。また、「Web レピュテーション」技術により、ユーザがアクセスする前に、マルウェアがダウンロードされる不正Webサイトやスパムサイトをブロックします。さらに、「ファイルレピュテーション」技術により、関連するすべての不正ファイルの実行を防ぎ削除します。

今回のような脅威から身を守るには、ユーザ自身はどのような注意が必要ですか。

今回の脅威は、いわゆる正規サービスの悪用も行なわれているため、そうしたオンラインサービスやさらには物理ドライブ等の使用に際して細心の注意が必要だといえます。ユーザ側で必要な注意事項は、以下のとおりとなります。

- 企業の場合、社員によるリムーバブルドライブ等の使用に関しては、厳格なプロトコルを実行する必要があります。破壊的な被害をもたらす「NARILAM」ファミリのワーム等は、こうしたリムーバブルドライブを介して感染活動を行うからです。

- 違法もしくは海賊版のソフトウェアを検索したり、信用のおけないソースからアプリケーションをダウンロードしたりすることは避けることです。こうした行為は、「MAKADOCS」や「PIXSTEAL」、「PASSTEAL」等のマルウェアによる被害に見舞われる可能性があるからです。

- ブラウザのJavaScriptを無効にする等、ブラウザの安全な使用を実践することです。また、ご使用のブラウザには、パスワードも記憶させず、クッキーやキャッシュの削除も定期的に実施することです。

- 「MAKADOCS」がどのようにしてMicrosoft Wordの文書を利用する等、サイバー犯罪に使用されるソーシャルエンジニアリングの手口も把握しておくことです。また、サイバー犯罪者たちが悪用する人気の正規サービスや検索サービスがどのようなものかを知っておくことも有効です。

- Google, Dropbox, Facebook等のサービスでも提供されている「二要素認証(Two-Factor Authentication, TFA)」を活用することです。これにより、ご使用のアカウントの保護をより確実にすることができます。