ファイル感染型ウイルス「PE_EXPIRO」が 新たな機能を備えて再来

「PE_EXPIRO」は、2010年に初めてその存在が検知されたファイル感染型ウイルスです。トレンドマイクロでは、2013年7月、再びこの「PE_EXPIRO」の感染事例の急増を確認しました。そのほとんどは、米国からの感染報告となっています。今回確認された「PE_EXPIRO」は、以前と同様のファイル感染型ウイルスである一方、この種のファイル感染型ウイルスとしては珍しく、情報収集機能を備えている点が特徴的です。また、トレンドマイクロでは、このウイルスが、脆弱性を悪用するエクスプロイトキット「Styx」を駆使して企業や組織を狙った攻撃を行うことも確認しています。

「PE_EXPIRO」に感染すると、どのようなことが起こりますか。

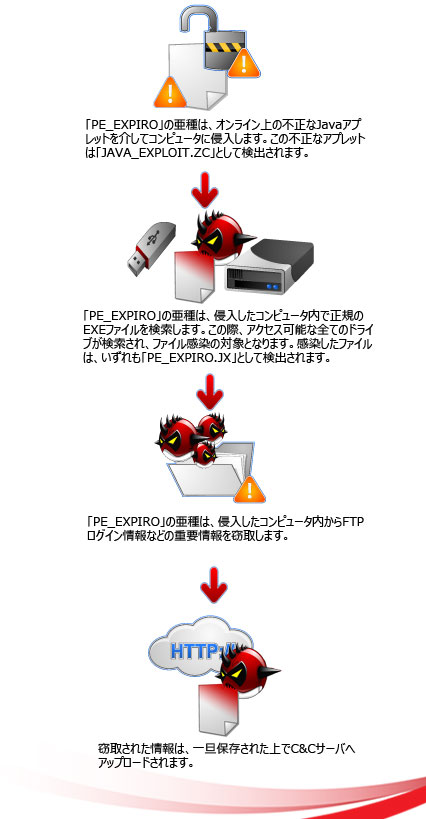

「PE_EXPIRO」の今回の亜種は、まず侵入したコンピュータ内で正規ファイルのスキャンを行います。その後、スキャンにより確認された正規ファイルを改変するため、不正なコードを組み込みます。こうして、ファイル感染により改変された正規ファイルは、コンピュータに侵入した元ファイルと同じ動作を行います。この感染ファイルは、トレンドマイクロ製品では「PE_EXPIRO.JX」の検出名で対応しています。なお、これら「PE_EXPIRO」の亜種は、コンピュータ内の各種サービスにもファイル感染することが確認されています。

今回確認された「PE_EXPIRO」の最新の亜種は、どのような新しい動作を行いますか。

今回確認された最新の亜種は、それぞれ「PE_EXPIRO.JX-O」や「PE_EXPIRO.QW-O」、さらに64ビットのコンピュータの場合は「PE64-EXPIRO-O」の検出名で対応しています。これらの亜種は、この「PE_EXPIRO」が示す通常のファイル感染活動のほか、情報収集活動も行い、FTPクライアント(特に「FileZilla FTP」クライアント)のログイン情報を窃取します。また、侵入したコンピュータ内のシステム情報も窃取します。

これら「PE_EXPIRO」の亜種は、コンピュータの侵入方法でも新しい手法を用いています。通常は、この種のファイル感染型ウイルスは、誤ってファイル共有されることでコンピュータへ侵入しますが、今回の新しい亜種は、エクスプロイトキット「Styx」を介して侵入します。「Styx」は、異なった脆弱性を悪用して複数のWebページへ被害をもたらすことで知られてします。また、通常のエクスプロイトキットの場合は、同一のHTMLファイル内にデータを保管させる手法を用いますが、この「Styx」の場合は、複数のiframeデータへのアクセスや受け渡しを行います。

これら「PE_EXPIRO」の亜種に利用される脆弱性は、それぞれJava、Adobe Reader、Adobe Acrobatに存在します。Javaの脆弱性「CVE-2013-1493」を狙ったエクスプロイトは、トレンドマイクロでは「JAVA_EXPLOIT.ZC」の検出名で対応しています。また、PDFの脆弱性を利用するエクスプロイトは、「TROJ_PIDIEF.JXM」の検出名で対応しています。後者の場合、Adobe ReaderおよびAdobe Acrobatの旧バージョンに存在する脆弱性「CVE-2010-0188」が利用されます。

これら「PE_EXPIRO」の亜種が注目される理由は何でしょうか。

今回確認されたこれらの新しい亜種は、特定の情報、主にFTPクライアントの認証情報を窃取するという新たな機能を備えている点で注目されています。FTPクライアントは、ファイルサーバ内に保存されたコンテンツの操作に使用されることから、この機能により、これらの亜種が行う不正活動がWebサイト改ざんの攻撃と見なされるためです。

また、不正活動の遂行に際してエクスプロイトキットが使用され、狙った脆弱性に比較的古いものが含まれている点からは、今回の攻撃が企業や組織を標的にしたものであることも理解できます。企業等では、社内ネットワーク内に正しく更新されていないコンピュータがいくつかあり、エクスプロイトに利用される脆弱性が存在する可能性があるからです。

むろん、これら「PE_EXPIRO」の亜種によるファイル感染活動自体によっても、データ損失や、感染したコンピュータ上で正しくプログラムが実行されない等の被害をうけることにもなります。

これら「PE_EXPIRO」の亜種に感染している疑いはある場合、ユーザは、どのような対策を講じればよいでしょうか。

セキュリティ対策製品によるスキャンを実行し、それと同時にFTPサーバのパスワードも必ず変更しておくことです。

トレンドマイクロ製品は、今回の脅威からユーザを守ることができますか。

もちろん守ることができます。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」は、これらの脅威からユーザを守り、感染被害を未然に防ぎます。トレンドマイクロ製品のユーザは、「E-mail レピュテーション」技術、「Web レピュテーション」技術、そして「ファイルレピュテーション」技術の連携により、今回の事例に関連する脅威から守られています。トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション」をご利用のお客様は、この脅威から保護され、今回の攻撃に関連する不正なJavaファイルやPDFファイルは、直ちにブロックされます。

また、ユーザ側では、ご使用のコンピュータおよびJavaやAdobe関連のソフトウェアについても、定期的な更新および修正パッチの適用を実施することを強く推奨します。