産業制御システムを標的とする「HAVEX」とは

「ICS」や「SCADA」等の名称でも知られる産業制御システムは、「Flame」や「Stuxnet」など、これらのシステムを狙った攻撃が大きな話題になったことから、セキュリティ業界でも注視すべき領域となっています。産業制御システムは、交通機関、エネルギー施設、水処理施設などの重要産業施設で運用されていますが、そうした重要性にも関わらず、適切なセキュリティ対策が講じられていないことでも広く知られています。

今回、エネルギー業界における複数の特定企業を標的とした作戦活動(キャンペーン)が確認されたことにより、産業制御システムにおけるセキュリティの問題が、再び大きな話題となりました。今回確認された攻撃により、産業制御システムは現在も攻撃者にとって格好の標的であり、産業制御システム自体のセキュリティ対策がいまだ不十分であることが浮き彫りされたといえます。トレンドマイクロのリサーチペーパー「産業制御システムへのサイバー攻撃 実態調査レポート」では、産業制御システムを装ったハニーポットを設置して実態調査を実施しましたが、この調査でも、複数の国々から各種攻撃が仕掛けられ、現実でも産業制御システムを狙った攻撃が複数存在することが確認されました。この調査結果は、産業制御システム自体、特にインターネットに接続時しているシステムが、こうした攻撃に対して脆弱であることを証明しているといえます。

侵入経路

今回の攻撃は、「Dragonfly」もしくは「Energetic Bear」の名称で知られる攻撃者グループによる犯行で、標的となった産業制御システムへ潜入してアクセスを取得する際、複数の手法が駆使されたことが、セキュリティ専門家により指摘されています。

その手法の1つがフィッシングメールの利用で、標的にされた複数の企業に関して「事前調査」に基づき予め選定された社員を狙ったフィッシングメールが送信されていました。これらのメールには、不正なPDFが添付されていました。

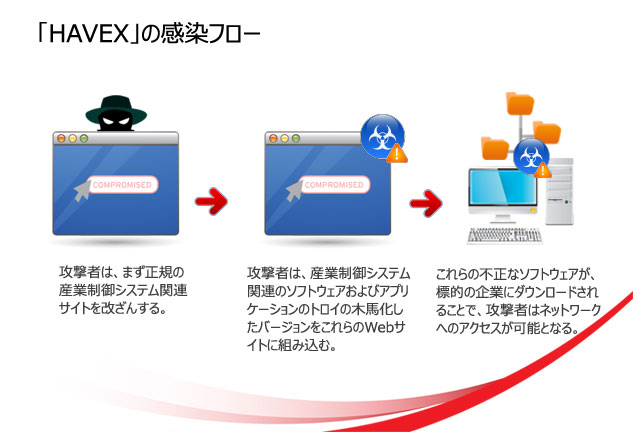

もう1つの手法としては「水飲み場型攻撃」の利用があげられます。この場合、まず特定の産業制御システムに関連したWebサイトが乗っ取られ、その上で産業制御システムのソフトウェアに関する正規アプリケーションへの改ざんが行なわれました。こうして、正規アプリケーションは、トロイの木馬化したかたちで標的となる企業内にダウンロードされ、産業制御システムのセキュリティが侵害されることになります。

「HAVEX」を介したリモートアクセス

この攻撃は、「HAVEX」という検出名のトロイの木馬型不正プログラムである、「Remote Access Tool(RAT)」に依存しています。このRATにより情報収集が行われ、収集された情報はコマンド&コントロール(C&C)サーバへアップロードされます。収集される情報には、感染したコンピュータのオペレーティングシステム(OS)のバージョン、コンピュータ名、ログインしたユーザ名、ファイルのリスト、ディレクトリ等が含まれています。

このRATは、コンポーネントファイルをダウンロードして実行することも可能です。ここで実行されるコンポーネントファイルは、感染したPCにネットワーク接続された他のPCや共有リソース等、すべてのリソースを列挙する機能を備えています。また、ネットワークの内の「OLE for Process Control(OPC)」サーバに接続するために「Distributed Component Object Model (DCOM)」も利用します。そしてこれにより、OPCサーバを列挙し、CLSIDやユーザタイプ、プログラムID、バージョンサポート、サーバの帯域や状態などの各種情報を窃取します。

このRATおよびコンポーネントファイルの双方とも、トレンドマイクロでは「BKDR_HAVEX.A」として検出対応しています。

標的にされた産業制御システム

現時点では、主に欧州および米国の産業制御システムへ被害が及んでいることが確認されています。

「事前調査」の攻撃段階

今回確認された「Dragonfly」攻撃の詳細からも、トレンドマイクロのリサーチペーパー「産業制御システムへのサイバー攻撃 実態調査レポート 第二弾 - 産業制御システムを狙っているのは誰か?」で示した見解の妥当性が証明されたといえます。このリサーチペーバーでは、攻撃実行に際して産業制御システムへの「事前調査」が綿密に行なわれている事実が指摘され、この点から、いわゆる「標的型攻撃」の傾向が述べられていました。今回の「Dragonfly」においても同様、「水飲み場型攻撃」の活用等から、攻撃者が不正活動の実行前に綿密な「事前調査」の攻撃段階を経ていたことが理解できます。

トレンドマイクロの製品は、この脅威からユーザを保護しますか。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により「脅威情報の収集」および「脅威の特定・分析」が行なわれており、その中の「E-mailレピュテーション」技術は、今回の脅威に関連する E メールをブロックします。「Webレピュテーション」技術は、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術は、上述の不正プログラムを検出し、削除します。

また、SPNを製品側で有効化することにより、常に最新に保たれているクラウドからリアルタイムでセキュリティを提供することによって、最新の脅威に最新のセキュティを提供します。SPN搭載製品については、こちらをご参考ください。

トレンドマイクロの専門家からのコメント:

今回のキャンペーンの攻撃手法で最も特徴的なのは、まず攻撃者が産業制御システムの関連サイトの改ざんから活動を開始している点です。その上で、サイトから入手され産業制御システム内で使用される正規ソフトウェアのインストーラを、トロイの木馬化されたバージョンに置き換えています。もちろんこの目的は、トロイの木馬化されたバージョンを介して、実際の標的である産業制御システムへアクセスすることです。

リサーチエンジニア Ronnie Giagone