巧みに自身の動作を隠ぺいさせる「ZACCESS」とは

かつてサイバー犯罪者たちが作成する不正なファイルといえば、偽セキュリティソフトやランサムウェア、アドウェアなど、目立ったメッセージやポップアップを表示させる動作を伴うものが主流のようでしたが、他方、あえて動作を隠ぺいさせるマルウェアも好んで作成されていたのも事実です。「ZACCESS」は、そうした後者に属するマルウェアだといえます。このマルウェアは、ルートキットの機能を駆使して自身の動作を隠ぺいさせながら、侵入したコンピュータ上で、ユーザのごく間近でも気づかれることなく、他のマルウェアのダウンロードや情報収集活動を行います。トレンドマイクロが2012年第2四半期にリリースした「セキュリティラウンドアップ」では、2012年上半期だけで感染数が1億4千万件以上に達したことを指摘していますが、この種の感染数も増加していくことが今後も予想されます。

「ZACCESS」とは、どのようなマルウェアですか。

「ZACCESS」は、別名「ZEROACCESS」や「SIREFEF」とも呼ばれるルートキット型のマルウェアです。このマルウェアは、コンピュータへ侵入した後、ルートキット機能によって自身の検出を回避しながら留まり、偽のアプリケーションや他のマルウェア等を侵入させます。

「ZACCESS」は、いずれの亜種も、ユーザ名やパスワード等といった個人情報の収集は基本的には行いませんが、このマルウェアがダウンロードする別のマルウェアによってそうした情報収集活動が行なわれます。また、32ビットおよび64ビット双方のWindowsオペレーティングシステム(OS)での実行が可能です。

「ZACCESS」は、ポートをランダムに開いてコマンド&コントロール(C&C)サーバへ接続する機能を備えていることでも知られています。これにより、不正リモートユーザが、感染したコンピュータへ外部からの攻撃者として接続することが可能になります。こうして接続されると、不正リモートユーザは、感染コンピュータに対して任意のコマンドを実行することが可能になります。また「ZACCESS」は、こういった一連の動作を隠ぺいさせるため、Windows関連のセキュリティサービスを無効化もしくは強制終了させて自身の検出を回避します。

ユーザは、どのようにしてこの脅威と遭遇しますか。

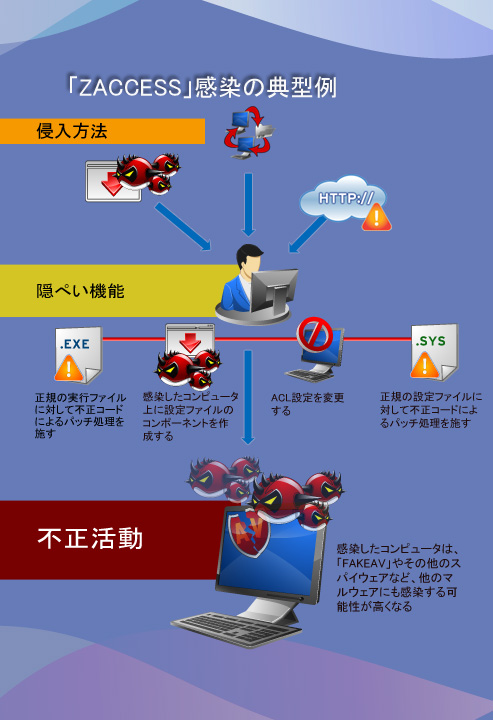

「ZACCESS」は、人気映画の海賊版等にバンドルされており、例えば「The Dark Knight Rises(邦題:ダークナイト ライジング)」や「The Amazing Spider-Man(邦題:アメイジング・スパイダーマン)」、「The Hunger Games(邦題:ハンガー・ゲーム)」などが、「ZACCESS」の亜種を含んだ動画ファイルとして確認されています。また、特定の不正Webサイトをユーザが閲覧した際、「ドライブバイ・ダウンロード(ユーザに気づかれないようにダウンロードされる)」によりこのマルウェアに感染してしまうケースもあります。「FAKEAV」など、他のマルウェアにバンドルされた「ZACCESS」のケースも確認されています。

ルートキットとは何ですか。

「ZACCESS」は、いずれの亜種もルートキット機能を備えていることで知られています。ルートキットとは、コンピュータ上のファイルやプロセス、レジストリエントリ等を隠ぺいするために作成されたプログラムのことです。いわゆるルートキット型と呼ばれるマルウェアは、このルートキットの手法を悪用することにより、侵入したコンピュータ内で自身を隠ぺいさせ、ユーザに気づかれることなく、管理者レベルのアクセス権限等を取得します。

通常、不正リモートユーザが、攻撃者として狙いを定めたコンピュータに対してルートキットをインストールする際、脆弱性の利用やパスワードの突破が必要になります。そしてルートキットのインストールに成功すると、不正リモートユーザは、侵入したコンピュータやそのネットワークに関する管理者レベルのアクセス権限を取得することが可能になります。

こういったマルウェアは、インストールされたルートキット機能を駆使して、侵入したコンピュータ上で自身の動作や活動を隠ぺいすることでも知られています。こうした隠ぺいの手法により、不正リモートユーザは、侵入したコンピュータを外部から密かに操りながら「他のコンピュータやサーバへのDoS攻撃」や「侵入したコンピュータのトラフィック情報やキー入力操作情報のモニタリング」、「セキュリティソフトからの検出の回避」など、さまざまな不正活動を行うことが可能になります。

「ZACCESS」の動作で要注意といえるべきものは、何でしょうか。

トレンドマイクロでは、「ZACCESS」の複数の亜種がそれぞれ異なった独自の手法で隠ぺい活動することも確認しています。それぞれ手法は異なっているものの、その目的はいずれも「自身を隠して侵入したコンピュータ内に留まる」という点で共通しています。以下、そうした手法のいくつかについて紹介します。

- ACLの変更:「BKDR_ZACCESS.M」など、「ZACCESS」や「SIREFE」の亜種のいくつかは、セキュリティソフトや(コンピュータの不正利用の証拠を記録する)フォレンジックツール関連の各種プログラムを強制終了し、それらの「アクセス制御リスト(Access Control List、以下ACL)」を変更する機能を備えています。この機能により、これらの各種プログラムの実行を効果的に回避し、マルウェアの検出を阻止することが可能になります。

- 設定ファイル(拡張子SYS)へのパッチによるファイル感染や上書き:「ZACCESS」は、自身のコードを用いて、システム関連のドライバファイルへの改変や上書きといったファイル感染を施します。これにより、感染したコンピュータの起動時に「ZACCESS」のコードが読み込まれることになります。

- 設定ファイル(拡張子SYS)の作成:「ZACCESS」の主な亜種は、侵入したコンピュータ内に設定ファイルを作成し、この設定ファイルが、実際にマルウェアに利用されるルートキットコンポーネントとなります。

- 実行ファイル(拡張子EXE)へのパッチ:「ZACCESS」の亜種のいくつかは、自身のルートキット機能のために、自動実行機能の一部として自身の不正コードを追加することにより、正規の実行ファイルを変更します。

「ZACCESS」の新しい亜種は、どのような点が異なっていますか。

これまでにトレンドマイクロで確認した亜種は、正規の実行ファイルへのパッチ処理を行うものが主流でしたが、新しい亜種では、複数の "service.exe" ファイルへパッチ処理を行う「BKDR_ZACCESS.SMQQ」なども確認しています。パッチされた "service.exe" は、32ビット版Windows 7では「PTCH_ZACCESS.A」、64ビットWindows 7では「PTCH64_ZACCESS.A」として検出されます。

このバックドア型のマルウェア「BKDR_ZACESS.SMQQ」は、「BKDR_ZACCESS.KP」に作成されコンピュータに侵入します。「BKDR_ZACCESS.KP」の方は、ソフトウェアのシリアルナンバーやCDキーを生成するアプリケーションの「Keygen」や、ピア・ツー・ピア(P2P)ネットワークを介して入手される動画用コーデックなどと共にダウンロードされてコンピュータに侵入します。

「BKDR_ZACCESS.KP」により「BKDR_ZACESS.SMQQ」が作成されると、通常は、「ユーザアカウント制御(User Account Control, 以下UAC)」による警告が表示されるため、ユーザが「BKDR_ZACESS.SMQQ」のファイルを実行するのを回避し、「ZACCESS」自体のインストールは阻止されます。こうした自体を避けるため、「ZACCESS」では、「バイナリプランティング」という手法が用いられます。

この手法では、まず "InstallerFlashPlayer.exe" のファイル名の無害なAdobe Flashインストーラおよび正規ファイルの "msimg32.dll" を装った同じ名称の不正ファイルが、<TEMPフォルダ>内に作成されます。この状態で "InstallerFlashPlayer.exe" が実行されて "msimg32.dll" が利用される際、Windowsは、本来のその正規ファイルが存在している<Windowsシステムフォルダ>ではなく、<TEMPフォルダ>内の "msimg32.dll" の方を先に検索します。こうして、正規の "msimg32.dll" ではなく、偽の不正ファイルである "msimg32.dll" が実行されることになります。

「ZACCESS」は、ユーザにどのような影響を及ぼしますか。

「ZACCESS」やその他のマルウェアも含め、ルートキットコンポーネントを備えたマルウェアに感染したユーザは、この種のマルウェアの削除に際して予想以上の困難に直面することになります。この種のマルウェアを完全に削除するためには、関連するすべてのコンポーネントファイルも同じように削除する必要があるからです。このように削除されない限り、感染したコンピュータ内のマルウェアや関連コンポーネントは実行され続けることになります。

また、コンピュータ内のマルウェアは、自身を隠ぺいさせながら巧みに検知を回避しているため、感染の事実が発覚した時点では、既に不正行為が行なわれて手遅れとなっている可能性もあります。

「ZACCESS」は、情報収集型マルウェアの「ZBOT」や「SPYEYE」など、他のマルウェアをダウンロードするケースもあり、これらのマルウェアによってさらに深刻な個人情報漏えいの被害に見舞われる可能性もあります。こういった情報漏えいの場合、通常は、感染したコンピュータ内に保存されているログイン情報やその他の重要な個人情報が収集されることになります。

ユーザは、この脅威からどのようにして身を守ることができすか。

「ZACCESS」の亜種による感染を防ぐためにユーザが心がけるべき注意事項としては、以下の各点があげられます。

- P2Pネットワークから海賊版の動画をダウンロードするような行為は慎むこと。P2Pネットワークやその他の共有サイトからファイルをダウンロードする際には、十分な注意が必要です。こうした行為は、違法となる可能性があるばかりではなく、まさしくダウンロードした海賊版の動画そのものに「ZACCESS」の亜種がバンドルされている可能性がある点で非常に危険な行為だといえます。

- 信用のおけるサイトのみ閲覧すること。Webサイトを閲覧する際は、URLを直接タイプせず、事前にブックマークした信用のおけるWebサイトのみに限定することです。特にスパムメールや、スピム(イントメッセンジャ(IM)によるスパム)、ソーシャル・ネットワーキング・サービス(SNS)内にはられた不審なリンク等には十分に注意し、不用意なクリックは絶対に避けることです。

- 管理者権限の付与を最小限にしておくこと。コンピュータ内のタスク実行の際、使用するプログラムの管理者権限は、最も低いレベルに設定しておくことです。これにより、侵入したコンピュータ内でマルウェアが管理者権限を完全に掌握してしまうリスクを回避できます。

- コンピュータを常に最新化しておくこと。攻撃者は、ターゲットとなるコンピュータ上の脆弱性を利用してルートキット型のマルウェアをインストールさせます。このため、Microsoftや、Adobe、Google、Apple、その他、各社のソフトウェアベンダから提供されている最新のセキュリティパッチを適用し、ご使用のコンピュータを常に最新化しておくことが不可欠となります。

トレンドマイクロ製品は、今回の脅威からユーザを守ることができますか。

もちろん、守ることができます。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の「ファイルレピュテーション」技術により、「ZACCESS」に関するすべての亜種を検出し、それらが実行されるのを防ぎます。「Webレピュテーション」技術により、「ZACCESS」が組み込まれたサイトや「ZACCESS」が交信を行うC&Cサーバ等へのアクセスを確実にブロックします。

「Trend Micro Deep Discovery」は、「ZACCESS」が行うC&Cサーバへの交信や収集情報のアップロードに関連する不正なパケットを確実にブロックすることで、ユーザのネットワークを守ります。