Trojan.HTML.PHISH.QURAAOOIUE

Trojan:HTML/Phish!MSR (MICROSOFT)

Windows

マルウェアタイプ:

トロイの木馬型

破壊活動の有無:

なし

暗号化:

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、ワーム活動の機能を備えていません。

マルウェアは、バックドア活動の機能を備えていません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

感染活動

マルウェアは、ワーム活動の機能を備えていません。

バックドア活動

マルウェアは、バックドア活動の機能を備えていません。

ルートキット機能

マルウェアは、ルートキット機能を備えていません。

情報収集

マルウェアは、HTTPポスト を介して、収集した情報を以下のURLに送信します。

- https://{BLOCKED}nova.com.ge/boss/lambo.php

その他

マルウェアは、以下を実行します。

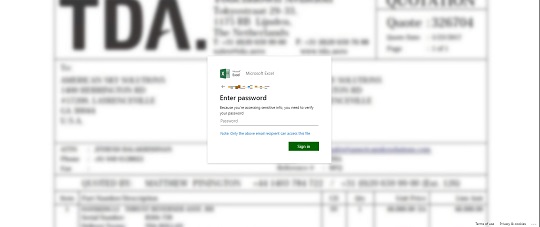

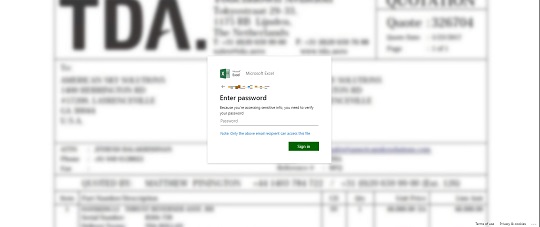

- It disguises itself as a login page to access a document:

- It disables the following keyboard shortcuts and mouse actions when interacting with the fake login page:

- CTRL+C - used to copy text or items from the webpage

- CTRL+V - used to paste text or items on the webpage

- CTRL+A - used to select all text or items on the webpage

- CTRL+F - used to search text on the webpage

- CTRL+H - used to open the browsing history

- CTRL+E - used to access the address bar

- CTRL+S - used to save the webpage

- CTRL+U - used to view the page source

- F12 - used to view the page source

- CTRL+F6 - used to skip to contents

- CTRL+SHIFT+I - used to open the Developer Tools

- CTRL+SHIFT+J - used to open the console tab in Developer Tools

- Browser's Context Menu - usually done by clicking the right mouse button

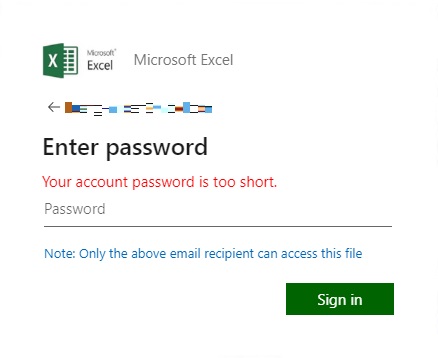

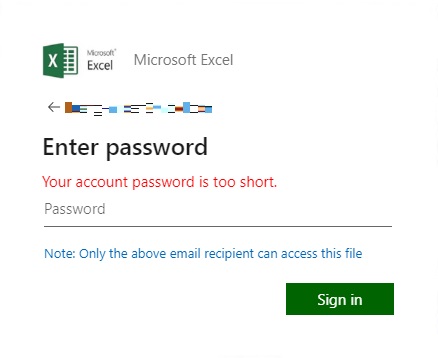

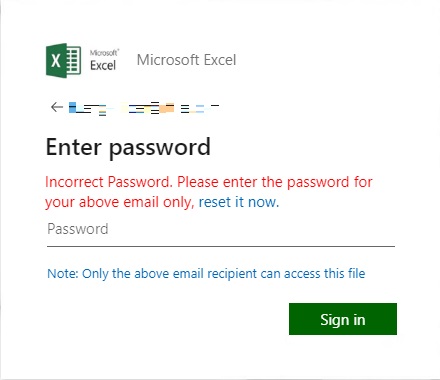

- If the input password has less than 5 characters, it displays the following message:

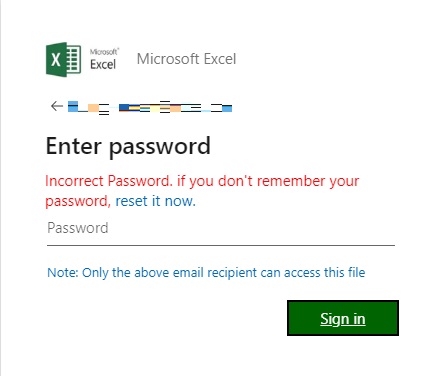

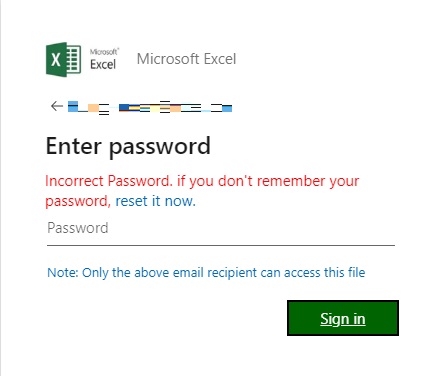

- If the input password has more than 5 characters and submitted for the first time, it sends the email and input password to the C&C Server. Then, it displays the following message to bait the victim to carefully input the correct password again:

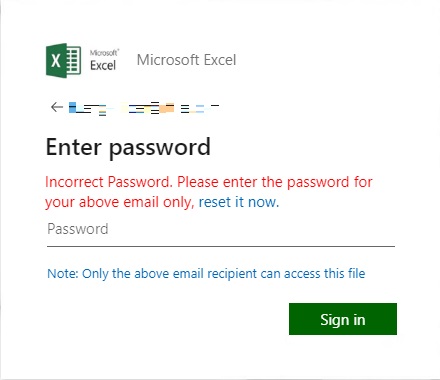

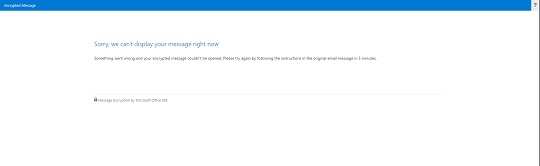

- If the input password has exactly 5 characters and submitted for the first time, or if the password has 5 or more characters and submitted the second time, it sends the email and input password to the C&C Server. Then, it displays the following message:

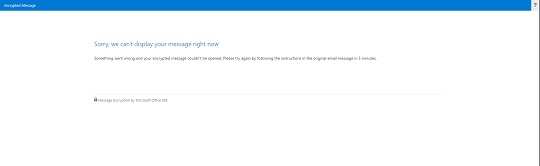

- If the input password has 5 or more characters and submitted for the third time, it sends the email and input password to the C&C Server and loads the following webpage:

- It initially connects to the following URL to load the fake login page:

- https://{BLOCKED}ess-zebrax0x.surge.sh/excelUILOGO.js

- It redirects the webpage to the following URL to load the error page:

- https://{BLOCKED}k.office365.com/Encryption/ErrorPage.aspx?src=3&code=11&be=SN6PR04MB4014&fe=JNAP275CA0040.ZAFP275.PROD.OUTLOOgK.COM&loc=en-US&itemID=E4E_M_e9df154a-e4b8-4486-8aec-7acceeb93fee

- It connects to the following URLs to display images inside the webpage:

- https:/{BLOCKED}o.com/9c58a897ff8731c750bc9ec6fefffc26.png

- https://{BLOCKED}o.com/78c24d6313b46234ef3d411883c0aa32.png

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/favicon_a_eupayfgghqiai7k9sol6lg2.ico

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/arrow_left_7cc096da6aa2dba3f81fcc1c8262157c.png

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/arrow_left_a9cc2824ef3517b6c4160dcf8ff7d410.svg

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/microsoft_logo_ed9c9eb0dce17d752bedea6b5acda6d9.png

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/microsoft_logo_ee5c8d9fb6248c938fd0dc19370e90bd.svg

マルウェアは、脆弱性を利用した感染活動を行いません。

情報漏えい

マルウェアは、以下の情報を収集します。

- 特定の電子メールアドレス

- 入力されたパスワード

<補足>

その他

マルウェアは、以下を実行します。

- 以下のログインページを表示し、ドキュメントにアクセスするためにアカウント情報を入力するようユーザを誘導します。

- ユーザが偽のログインページ上で操作するときに、以下のキーボード・ショートカット/マウスによる操作を無効化します。

- CTRL+C - Webページからテキスト/項目をコピーするために使用

- CTRL+V - Webページ上にテキスト/項目を貼り付けるために使用

- CTRL+A - Webページ上のすべてのテキスト/項目を選択するために使用

- CTRL+F - Webページ上のテキストを検索するために使用

- CTRL+H - 閲覧履歴を開くために使用

- CTRL+E - アドレスバーにアクセスするために使用

- CTRL+S - Webページを保存するために使用

- CTRL+U - Webページのソースを表示するために使用

- F12 - Webページのソースを表示するために使用

- CTRL+F6 - コンテンツにスキップするために使用

- CTRL+SHIFT+I - 開発者ツールを開くために使用

- CTRL+SHIFT+J - 開発者ツールでコンソールタブを開くために使用

- ブラウザのコンテキストメニュー - 通常、マウスの右ボタンをクリックして実行

- 入力されたパスワードが5文字未満の場合、マルウェアは、以下のメッセージを表示します。

- 入力されたパスワードが6文字以上かつ初めて送信された場合、電子メール/入力されたパスワードはC&Cサーバに送信されます。次にマルウェアは、以下のメッセージを表示して、ユーザにパスワードを正しく入力するよう再度促します。

- 入力されたパスワードが5文字かつ初めて送信された場合、あるいは、入力されたパスワードが5文字以上かつ2回目の送信である場合、電子メール/入力されたパスワードはC&Cサーバに送信されます。次にマルウェアは、以下のメッセージを表示して、ユーザにパスワードを正しく入力するよう再度促します。

- 入力されたパスワードが5文字以上かつ3回目の送信である場合、電子メール/入力されたパスワードはC&Cサーバに送信され、以下のWebページが読み込まれます。

- マルウェアは、最初に以下のURLに接続して偽のログインページを読み込みます。

- https://{BLOCKED}ess-zebrax0x.surge.sh/excelUILOGO.js

- その後、偽のログインページを以下のURLにリダイレクトして、エラーページを読み込みます。

- https://{BLOCKED}k.office365.com/Encryption/ErrorPage.aspx?src=3&code=11&be=SN6PR04MB4014&fe=JNAP275CA0040.ZAFP275.PROD.OUTLOOgK.COM&loc=en-US&itemID=E4E_M_e9df154a-e4b8-4486-8aec-7acceeb93fee

- ログインページ内に画像を表示するために以下のURLに接続します。

- https:/{BLOCKED}o.com/9c58a897ff8731c750bc9ec6fefffc26.png

- https://{BLOCKED}o.com/78c24d6313b46234ef3d411883c0aa32.png

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/favicon_a_eupayfgghqiai7k9sol6lg2.ico

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/arrow_left_7cc096da6aa2dba3f81fcc1c8262157c.png

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/arrow_left_a9cc2824ef3517b6c4160dcf8ff7d410.svg

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/microsoft_logo_ed9c9eb0dce17d752bedea6b5acda6d9.png

- https://{BLOCKED}.msftauth.net/shared/1.0/content/images/microsoft_logo_ee5c8d9fb6248c938fd0dc19370e90bd.svg

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Trojan.HTML.PHISH.QURAAOOIUE」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください