RANSOM_REDEYE.THFOGAH

Ransom:Win32/Redeye (MICROSOFT); W32/Generic!tr (FORTINET)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、ユーザが感染コンピュータ上のドライブへアクセスすると自身のコピーが自動実行するように、"AUTORUN.INF" を作成します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- %System Root%\Save1.txt

- %System Root%\autorun.inf

- %System Root%\Windows\Nope.txt

- %System Root%\Windows\Detect.txt

- %System Root%\Windows\AfterMBR.txt

- %System Root%\redeyebmp.bmp -> used as wallpaper

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

マルウェアは、感染したコンピュータ内に以下のように自身のコピーを作成します。

- %User Temp%\{malware name}.exe

(註:%User Temp%フォルダは、ユーザの一時フォルダで、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Local\Temp" です。.)

自動実行方法

マルウェアは、自身のコピーがWindows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

Windows Update = %User Temp%\{malware name}.exe

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Windows Update = %User Temp%\{malware name}.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Winlogon

Shell = %User Temp%\{malware name}.exe

他のシステム変更

マルウェアは、インストールの過程で、以下のレジストリ値を追加します。

HKEY_CURRENT_USER\Control Panel\Desktop

WallPaper = %System Root%\redeyebmp.bmp

HKEY_CURRENT_USER\Software\ShortCutInfection

Mr.Wolf = True

マルウェアは、以下のレジストリ値を変更します。

HKEY_LOCAL_MACHINE\Software\Policies\

Microsoft\Windows Defender

DisableAntiSpyware = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\Software\Policies\

Microsoft\Windows Defender

DisableRoutinelyTakingAction = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

System

WindowsDefenderMAJ = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_CURRENT_USER\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

System

WindowsDefenderMAJ = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_CURRENT_USER\Software\Microsoft\

Windows Script Host\Settings

Enabled = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Script Host\Settings

Enabled = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_CURRENT_USER\Software\Policies\

Microsoft\Windows NT\SystemRestore

DisableSR = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\Software\Policies\

Microsoft\Windows NT\SystemRestore

DisableSR = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_CURRENT_USER\Software\Policies\

Microsoft\Windows NT\SystemRestore

DisableConfig = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\Software\Policies\

Microsoft\Windows NT\SystemRestore

DisableConfig = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_CURRENT_USER\SYSTEM\CurrentControlSet\

Services

USBSTOR = 4

(註:変更前の上記レジストリ値は、「3」となります。)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services

USBSTOR = 4

(註:変更前の上記レジストリ値は、「3」となります。)

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableTaskMgr = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableTaskMgr = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_CURRENT_USER\SOFTWARE\Policies\

Microsoft\Windows Defender

ServiceKeepAlive = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\

Microsoft\Windows Defender

ServiceKeepAlive = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_CURRENT_USER\SOFTWARE\Policies\

Microsoft\Windows Defender\Signature Updates

ForceUpdateFromMU = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\

Microsoft\Windows Defender\Signature Updates

ForceUpdateFromMU = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_CURRENT_USER\SOFTWARE\Policies\

Microsoft\Windows Defender\Signature Updates

UpdateOnStartUp = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_LOCAL_MACHINE\Software\Policies\

Microsoft\Windows

DisableCMD = 2

HKEY_LOCAL_MACHINE\Software\Policies\

Microsoft\Windows\System

DisableCMD = 2

HKEY_LOCAL_MACHINE\Software\Policies\

Microsoft

DisableCMD = 2

HKEY_CURRENT_USER\Software\Policies\

Microsoft\Windows

DisableCMD = 2

HKEY_CURRENT_USER\Software\Policies\

Microsoft\Windows\System

DisableCMD = 2

HKEY_CURRENT_USER\Software\Policies\

Microsoft

DisableCMD = 2

HKEY_CURRENT_USER\Software\Policies\

Microsoft\MMC\{8FC0B734-A0E1-11D1-A7D3-0000F87571E3}

Restrict_Run = 1

HKEY_LOCAL_MACHINE\Software\Policies\

Microsoft\MMC\{8FC0B734-A0E1-11D1-A7D3-0000F87571E3}

Restrict_Run = 1

HKEY_CURRENT_USER\SOFTWARE\Policies\

Microsoft\Windows Defender\Real-Time Protection

DisableRealtimeMonitoring = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\

Microsoft\Windows Defender\Real-Time Protection

DisableRealtimeMonitoring = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_CURRENT_USER\SYSTEM\CurrentControlSet\

Services

SecurityHealthService = 4

(註:変更前の上記レジストリ値は、「2」となります。)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services

SecurityHealthService = 4

(註:変更前の上記レジストリ値は、「2」となります。)

HKEY_CURRENT_USER\SYSTEM\CurrentControlSet\

Services

WdNisSvc = 3

(註:変更前の上記レジストリ値は、「2」となります。)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services

WdNisSvc = 3

(註:変更前の上記レジストリ値は、「2」となります。)

HKEY_CURRENT_USER\SYSTEM\CurrentControlSet\

Services

WinDefend = 3

(註:変更前の上記レジストリ値は、「2」となります。)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services

WinDefend = 3

(註:変更前の上記レジストリ値は、「2」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

System

EnableLUA = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoControlPanel = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_CURRENT_USER\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoRun = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoRun = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableRegistryTools = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableRegistryTools = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoDrives = 4

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoDrives = 4

ファイル感染

マルウェアは、以下のファイルには感染しません。

- desktop.ini

感染活動

マルウェアは、すべての物理ドライブおよびリムーバブルドライブ内に以下として自身のコピーを作成します。

- {Logical Drives}:\windows.exe

マルウェアは、ユーザが感染コンピュータ上のドライブへアクセスすると自身のコピーが自動実行するように、"AUTORUN.INF" を作成します。

プロセスの終了

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- SbieCtrl

- ProcessHacker

- procexp64

- msconfig

- taskmgr

- chrome

- firefox

- regedit

- opera

- UserAccountControlSettings

- yandex

- microsoftedge

- microsoftedgecp

- iexplore

その他

マルウェアは、以下のWebサイトにアクセスして感染コンピュータのIPアドレスを収集します。

- http://{BLOCKED}.{BLOCKED}tic.com/

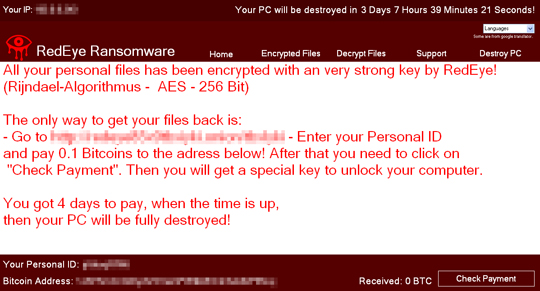

ランサムウェアの不正活動

マルウェアは、以下のディレクトリ内で確認されたファイルを暗号化します。

- %User Profile%\My Documents

- %User Profile%\My Music

- %User Profile%\My Pictures

- %User Profile%\Downloads

- %User Profile%\Desktop

- D:\

(註:%User Profile% フォルダは、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザ名>"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>" です。.)

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .RedEye

マルウェアが作成する以下のファイルは、脅迫状です。

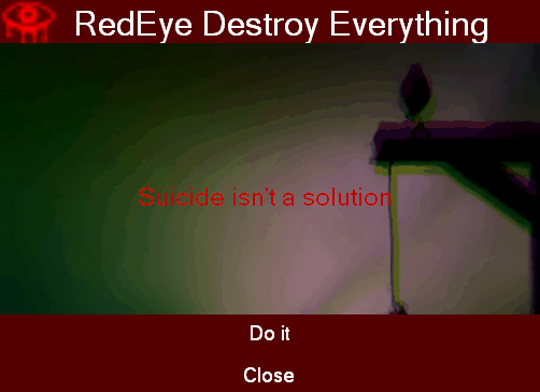

The "Destroy PC" option shows the following window: