Ransom.Win64.BLACKBYTE.YACEQ

Gen:Variant.Ransom.BlackByte.11 (BITDEFENDER)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、実行後、自身を削除します。

身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- %Application Data%\dummy

- %Application Data%\dummy2

- %Application Data%\{random}.ico

- %User Temp%\TH{random}.tmp

(註:%Application Data%フォルダは、現在ログオンしているユーザのアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Roaming" です。. %User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

マルウェアは、以下のプロセスを追加します。

- %System%\svchost.exe -s 87311235

- arp -a

- %System%\cmd.exe /c ping 1.1.1.1 -n 10 > Nul & Del {Malware path and name} /F /Q

- cmd /c del %System%\Taskmgr.exe /f /q & del %System%\resmon.exe /f /q & powershell -command "$x = [System.Text.Encoding]::Unicode.GetString([System.Convert]::FromBase64String('VwBpAG'+'4A'+'RAB'+'lAGY'+'AZQ'+'BuA'+'GQ'+'A'));Stop-Service -Name $x;Set-Service -StartupType Disabled $x"

- cmd.exe /c netsh advfirewall firewall set rule "group=\"File and Printer Sharing\"" new enable=Yes

- cmd.exe /c netsh advfirewall firewall set rule "group=\"Network Discovery\"" new enable=Yes

- cmd.exe /c netsh advfirewall set allprofiles state off

- cmd.exe /c reg add "HKEY_CURRENT_USER\Control Panel\International" /v s1159 /t REG_SZ /d BLACKBYTE /f

- cmd.exe /c reg add "HKEY_CURRENT_USER\Control Panel\International" /v s2359 /t REG_SZ /d BLACKBYTE /f

- cmd.exe /c reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLinkedConnections /t REG_DWORD /d 1 /f

- cmd.exe /c reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

- cmd.exe /c reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem /v LongPathsEnabled /t REG_DWORD /d 1 /f

- cmd.exe /c schtasks /DELETE /TN "Raccine Rules Updater" /F

- cmd.exe /c start notepad.exe %Application Data%\BlackByteRestore.txt

- cmd.exe /c vssadmin Resize ShadowStorage /For={Drive Letter} /On={Drive Letter} /MaxSize=401MB

- cmd.exe /c vssadmin Resize ShadowStorage /For={Drive Letter} /On={Drive Letter} /MaxSize=UNBOUNDED

- mountvol.exe B: \?\Volume{GUID}\

- mountvol.exe F: \?\Volume{GUID}\

- mountvol.exe G: \?\Volume{GUID}\

- mountvol.exe H: \?\Volume{GUID}\

- net.exe use \{IP address} /u:{company name}\administrator P@$$w0rd

- sc.exe config Dnscache start= auto

- sc.exe config fdPHost start= auto

- sc.exe config FDResPub start= auto

- sc.exe config RemoteRegistry start= auto

- sc.exe config SSDPSRV start= auto

- sc.exe config upnphost start= auto

- sc.exe config MBAMService start= disabled

- sc.exe config SQLTELEMETRY start= disabled

- sc.exe config SQLTELEMETRY$ECWDB2 start= disabled

- sc.exe config SQLWriter start= disabled

- sc.exe config SstpSvc start= disabled

- sc.exe config wuauserv start= disabled

- sc.exe config "\"Netbackup Legacy Network service\"" start= disabled

- schtasks /DELETE /TN "Raccine Rules Updater" /F

(註:%System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.. %Application Data%フォルダは、現在ログオンしているユーザのアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Roaming" です。)

マルウェアは、実行後、自身を削除します。

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- Global\95c3e337-d811-4a2a-a7b3-854d1d04835c

マルウェアは、以下のプロセスにコードを組み込みます。

- %System%\svchost.exe -s 87311235

(註:%System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.)

他のシステム変更

マルウェアは、以下のファイルを削除します。

- %System%\Taskmgr.exe

- %System%\resmon.exe

(註:%System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.)

マルウェアは、以下のレジストリ値を追加します。

HKEY_CURRENT_USER\Control Panel\International

s1159 = BLACKBYTE

HKEY_CURRENT_USER\Control Panel\International

s2359 = BLACKBYTE

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

System

EnableLinkedConnections = 1

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

System

LocalAccountTokenFilterPolicy = 1

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Control\FileSystem

LongPathsEnabled = 1

マルウェアは、以下のレジストリキーを削除します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Image File Execution Options\

vssadmin.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Image File Execution Options\

wbadmin.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Image File Execution Options\

bcdedit.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Image File Execution Options\

powershell.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Image File Execution Options\

diskshadow.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Image File Execution Options\

net.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Image File Execution Options\

taskkill.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Image File Execution Options\

wmic.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Image File Execution Options\

fsutil.exe

HKEY_CURRENT_USER\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run\

Raccine Tray

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\EventLog\Application\

Raccine

HKEY_CURRENT_USER\SOFTWARE\Raccine

HKEY_LOCAL_MACHINE\SOFTWARE\Raccine

感染活動

マルウェアは、ネットワーク上から以下のネットワーク共有フォルダを検索し、そのフォルダ内に自身のコピーを作成します。

- Users

- Backup

- Veeam

- homes

- home

- media

- common

- Storage Server

- Public

- Web

- Images

- Downloads

- BackupData

- ActiveBackupForBusiness

- Backups

- NAS-DC

- DCBACKUP

- DirectorFiles

- share

マルウェアは、以下のユーザ名およびパスワードを用いて、パスワード保護された共有フォルダにアクセスします。

- usename: {company name}\administrator

- password: P@$$w0rd

プロセスの終了

マルウェアは、感染コンピュータ上で確認した以下のサービスを終了します。

- vnc

- teamviewer

- msolap

- veeam

- backup

- sql

- memtas

- vss

- sophos

- svc$

- mepocs

- wuauserv

- msftesql

- nsService

- klvssbridge64

- vapiendpoint

- ShMonitor

- Smcinst

- SmcService

- SntpService

- svcGenericHost

- swi_

- TmCCSF

- tmlisten

- TrueKey

- TrueKeyScheduler

- TrueKeyServiceHelper

- WRSVC

- McTaskManager

- OracleClientCache80

- mfefire

- wbengine

- mfemms

- RESvc

- mfevtp

- sacsvr

- SAVAdminService

- SAVService

- SepMasterService

- PDVFSService

- ESHASRV

- SDRSVC

- FA_Scheduler

- KAVFS

- KAVFSGT

- kavfsslp

- klnagent

- macmnsvc

- masvc

- MBAMService

- MBEndpointAgent

- McShield

- audioendpointbuilder

- Antivirus

- AVP

- DCAgent

- bedbg

- EhttpSrv

- MMS

- ekrn

- EPSecurityService

- EPUpdateService

- ntrtscan

- EsgShKernel

- msexchangeadtopology

- AcrSch2Svc

- MSOLAP$TPSAMA

- Intel(R) PROSet Monitoring

- msexchangeimap4

- ARSM

- unistoresvc_1af40a

- ReportServer$TPS

- MSOLAP$SYSTEM_BGC

- W3Svc

- MSExchangeSRS

- ReportServer$TPSAMA

- Zoolz 2 Service

- MSOLAP$TPS

- aphidmonitorservice

- SstpSvc

- MSExchangeMTA

- ReportServer$SYSTEM_BGC

- Symantec System Recovery

- UI0Detect

- MSExchangeSA

- MSExchangeIS

- ReportServer

- MsDtsServer110

- POP3Svc

- MSExchangeMGMT

- SMTPSvc

- MsDtsServer

- IisAdmin

- MSExchangeES

- EraserSvc11710

- Enterprise Client Service

- MsDtsServer100

- NetMsmqActivator

- stc_raw_agent

- VSNAPVSS

- PDVFSService

- AcrSch2Svc

- Acronis

- CASAD2DWebSvc

- CAARCUpdateSvc

- McAfee

- avpsus

- DLPAgentService

- mfewc

- BMR Boot Service

- DefWatch

- ccEvtMgr

- ccSetMgr

- SavRoam

- RTVscan

- QBFCService

- QBIDPService

- Intuit.QuickBooks.FCS

- QBCFMonitorService

- YooIT

- zhudongfangyu

- via powershell command:

- WinDefend

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- teamviewer

- nsservice

- nsctrl

- uranium

- processhacker

- procmon

- pestudio

- procmon64

- x32dbg

- x64dbg

- cff explorer

- procexp

- pslist

- tcpview

- tcpvcon

- dbgview

- rammap

- rammap64

- vmmap

- ollydbg

- autoruns

- autorunsc

- filemon

- regmon

- idaq

- idaq64

- immunitydebugger

- wireshark

- dumpcap

- hookexplorer

- importrec

- petools

- lordpe

- sysinspector

- proc_analyzer

- sysanalyzer

- sniff_hit

- windbg

- joeboxcontrol

- joeboxserver

- resourcehacker

- fiddler

- httpdebugger

- dumpit

- agntsvc

- cntaosmgr

- dbeng50

- dbsnmp

- encsvc

- excel

- firefox

- firefoxconfig

- infopath

- isqlplussvc

- mbamtray

- msaccess

- msftesql

- mspub

- mydesktopqos

- mydesktopservice

- mysqld

- mysqld-nt

- mysqld-opt

- Ntrtscan

- ocautoupds

- ocomm

- ocssd

- onenote

- oracle

- outlook

- PccNTMon

- powerpnt

- sqbcoreservice

- sql

- sqlagent

- sqlbrowser

- sqlservr

- sqlwriter

- steam

- synctime

- tbirdconfig

- thebat

- thebat64

- thunderbird

- tmlisten

- visio

- winword

- wordpad

- xfssvccon

- zoolz

- raccine.exe

- raccinesettings.exe

その他

マルウェアは、以下を実行します。

- It starts the following service:

- TrustedInstaller

マルウェアは、以下のパラメータを受け取ります。

- -s 87311235 → required to continue to its routine

マルウェアは、以下の仮想環境やサンドボックスに関連したモジュールが感染コンピュータ内に存在していないかを確認します。

- DBGHELP.DLL

- SbieDll.dll

- SxIn.dll

- Sf2.dll

- snxhk.dll

- cmdvrt32.dll

マルウェアは、自身がデバッグされていることを確認した場合、不正活動を実行しません。

ランサムウェアの不正活動

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- blackbyte

- ntdetect.com

- bootnxt

- ntldr

- recycle.bin

- bootmgr

- thumbs.db

- ntuser.dat

- bootsect.bak

- autoexec.bat

- iconcache.db

- bootfont.bin

マルウェアは、ファイルパスに以下の文字列を含むファイルの暗号化はしません。

- bitdefender

- trend micro

- avast software

- intel

- common files

- programdata

- windowsapps

- appdata

- mozilla

- application data

- windows.old

- system volume information

- program files (x86)

- boot

- tor browser

- windows

- intel

- perflogs

- msocache

マルウェアは、以下の名称を利用して暗号化されたファイルのファイル名を改称します。

- {Encoded string}.blackbyte

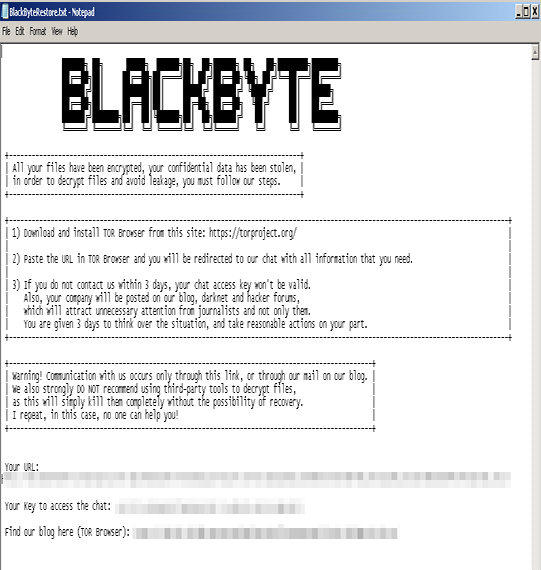

マルウェアが作成する以下のファイルは、脅迫状です。

- {Encrypted Directory}\BlackByteRestore.txt

- %Application Data%\BlackByteRestore.txt

以下のファイル拡張子を持つファイルについては暗号化しません:

- ini

- url

- msilog

- log

- ldf

- lock

- theme

- msi

- sys

- wpx

- cpl

- adv

- msc

- scr

- key

- ico

- dll

- hta

- deskthemepack

- nomedia

- msu

- rtp

- msp

- idx

- ani

- 386

- diagcfg

- bin

- mod

- ics

- com

- hlp

- spl

- nls

- cab

- exe

- diagpkg

- icl

- ocx

- rom

- prf

- themepack

- msstyles

- icns

- mpa

- drv

- cur

- diagcab

- cmd

- shs

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_CURRENT_USER\Control Panel\International

- s1159 = BLACKBYTE

- s1159 = BLACKBYTE

- In HKEY_CURRENT_USER\Control Panel\International

- s2359 = BLACKBYTE

- s2359 = BLACKBYTE

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- EnableLinkedConnections = 1

- EnableLinkedConnections = 1

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- LocalAccountTokenFilterPolicy = 1

- LocalAccountTokenFilterPolicy = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem

- LongPathsEnabled = 1

- LongPathsEnabled = 1

手順 4

以下のファイルを検索し削除します。

- %Application Data%\dummy2

- %Application Data%\dummy

- %Application Data%\{random}.ico

- %User Temp%\TH{random}.tmp

手順 5

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.Win64.BLACKBYTE.YACEQ」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 6

以下のファイルをバックアップを用いて修復します。なお、マイクロソフト製品に関連したファイルのみ修復されます。このマルウェア/グレイウェア/スパイウェアが同社製品以外のプログラムをも削除した場合には、該当プログラムを再度インストールする必要があります。

- %System%\Taskmgr.exe

- %System%\resmon.exe

手順 7

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください