Ransom.Win64.BLACKBYTE.THCBDBC

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のフォルダを追加します。

- %System Root%\SystemData

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

マルウェアは、以下のファイルを作成します。

- %System Root%\SystemData\MsExchangeLog1.log

- %System Root%\SystemData\ntkrnlmp.pdb

- %System Root%\SystemData\FX0EQLLF - run as a service

- %System Root%\SystemData\nSo3ur6

- %SystemRoot%\SystemData\{Random}.ico

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

マルウェアは、以下のプロセスを追加します。

- /c ping 1.1.1.1 -n 10 > Nul & fsutil file setZeroData offset=0 length=220160 \{Malware Path}{Malware Name} & Del {Malware Path}{Malware Name} /F /Q

- /c bcdedit /set {default} recoveryenabled No & bcdedit /set {default} bootstatuspolicy ignoreallfailures

- %System%\svchost.exe

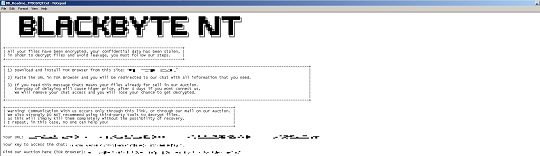

- /c start notepad.exe "%System Root%\SystemData\BB_Readme_TN9C6FQY.txt"

(註:%System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.. %System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- Global\04627c46c06cdb26c7194498a6c7e4b07aeae2c0d31657c56d681eb133bfa4e4

マルウェアは、以下のプロセスにコードを組み込みます。

- %System%\svchost.exe

(註:%System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.)

他のシステム変更

マルウェアは、以下のファイルを削除します。

- %System Root%\SystemData\nSo3ur6

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

マルウェアは、以下のフォルダを削除します。

- %Application Data%\Microsoft\Windows\Recent\

- %User Temp%

- %Temp%

(註:%Application Data%フォルダは、現在ログオンしているユーザのアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Roaming" です。. %User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。. %Temp%フォルダは、一時的にファイルが保存されるフォルダで、いずれのオペレーティングシステム(OS)でも通常、 "C:\Windows\Temp" です。.)

マルウェアは、以下のレジストリ値を追加します。

HKEY_CLASSES_ROOT\.blackbytent\DefaultIcon

(Default) = ALL YOUR FILES ARE ENCRYPTED!

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

SystemCertificates\AuthRoot\Certificates\

DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

Blob = {Hex Values}

HKEY_CLASSES_ROOT\.blackbytent\DefaultIcon

(Default) = %SystemRoot%\SystemData\{Random}.ico

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

CLSID\{645FF040-5081-101B-9F08-00AA002F954E}\DefaultIcon

(Default) = %System%\imageres.dll,-55

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Explorer

GlobalAssocChangedCounter = 22

HKEY_CURRENT_USER\Control Panel\International

S1159 = BLACKBYTE

HKEY_CURRENT_USER\Control Panel\International

S2359 = BLACKBYTE

マルウェアは、以下のレジストリキーを削除します。

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

TypedPaths

プロセスの終了

マルウェアは、感染コンピュータ上で確認した以下のサービスを終了します。

- CybereasonRansomFree

- vnetd

- bpcd

- TeraCopyService

- msftesql

- nsService

- klvssbridge64

- vapiendpoint

- ShMonitor

- Smcinst

- SmcService

- SntpService

- svcGenericHost

- swi_

- TmCCSF

- tmlisten

- TrueKey

- TrueKeyScheduler

- TrueKeyServiceHelper

- WRSVC,McTaskManager

- OracleClientCache80

- mfefire

- wbengine

- mfemms

- RESvc

- mfevtp

- sacsvr

- SAVAdminService

- SAVService

- SepMasterService

- PDVFSService

- ESHASRV

- SDRSVC

- FA_Scheduler

- KAVFS

- KAVFSGT

- kavfsslp

- klnagent

- macmnsvc

- masvc

- MBAMService

- MBEndpointAgent

- McShield

- Antivirus

- AVP

- DCAgent

- bedbg

- EhttpSrv

- MMS

- ekrn

- EPSecurityService

- EPUpdateService

- ntrtscan

- EsgShKernel

- msexchangeadtopology

- AcrSch2Svc

- MSOLAP$TPSAMA

- Intel(R) PROSet Monitoring

- msexchangeimap4

- ARSM

- unistoresvc_1af40a

- ReportServer$TPS

- MSOLAP$SYSTEM_BGC

- W3Svc

- MSExchangeSRS

- ReportServer$TPSAMA

- Zoolz 2 Service

- MSOLAP$TPS

- aphidmonitorservice

- SstpSvc

- MSExchangeMTA

- ReportServer$SYSTEM_BGC

- Symantec System Recovery

- UI0Detect

- MSExchangeSA

- MSExchangeIS

- ReportServer

- MsDtsServer110

- POP3Svc

- MSExchangeMGMT

- SMTPSvc

- MsDtsServer

- IisAdmin

- MSExchangeES

- EraserSvc11710

- Enterprise Client Service

- MsDtsServer100

- NetMsmqActivator

- stc_raw_agent

- VSNAPVSS

- PDVFSService

- AcrSch2Svc

- Acronis

- CASAD2DWebSvc

- CAARCUpdateSvc

- McAfee

- avpsus

- DLPAgentService

- mfewc

- BMR Boot Service

- DefWatch

- ccEvtMgr

- ccSetMgr

- SavRoam

- RTVscan

- QBFCService

- QBIDPService

- IntuitQuickBooksFCS

- QBCFMonitorService

- YooIT

- zhudongfangyu

- raccine

- cylance

- screenconnect

- ransom

- sqltelemetry

- msexch

- vnc

- teamviewer

- msolap

- veeam

- backup

- sql

- memtas

- vss

- sophos

- svc$

- mepocs

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- teracopy

- nsservice

- nsctrl

- uranium

- processhacker

- procmon

- pestudio

- procmon64

- x32dbg

- x64dbg

- cff explorer

- procexp

- pslist

- tcpview

- tcpvcon

- dbgview

- rammap

- rammap64

- vmmap

- ollydbg

- autoruns

- autorunsc

- filemon

- regmon

- idaq

- idaq64

- immunitydebugger

- wireshark

- dumpcap

- hookexplorer

- importrec

- petools

- lordpe

- sysinspector

- proc_analyzer

- sysanalyzer

- sniff_hit

- windbg

- joeboxcontrol

- joeboxserver

- joeboxserver

- resourcehacker

- fiddler

- httpdebugger

- dumpit

- rammap

- rammap64

- vmmap

- agntsvc

- cntaosmgr

- dbeng50

- dbsnmp

- encsvc

- infopath

- isqlplussvc

- mbamtray

- msaccess

- msftesql

- mspub

- mydesktopqos

- mydesktopservice

- mysqld

- mysqld-nt

- mysqld-opt

- Ntrtscan

- ocautoupds

- ocomm

- ocssd

- onenote

- oracle

- outlook

- PccNTMon

- powerpnt

- sqbcoreservice

- sql

- sqlagent

- sqlbrowser

- sqlservr

- sqlwriter

- steam

- synctime

- tbirdconfig

- thebat

- thebat64

- thunderbird

- tmlisten

- visio

- winword

- wordpad

- xfssvccon

- zoolz

その他

マルウェアは、以下の不正なWebサイトにアクセスします。

- {BLOCKED}.{BLOCKED}.{BLOCKED}.10

- {BLOCKED}.{BLOCKED}.{BLOCKED}.101

- {BLOCKED}.{BLOCKED}.{BLOCKED}.107

- {BLOCKED}.{BLOCKED}.{BLOCKED}.11

- {BLOCKED}.{BLOCKED}.{BLOCKED}.13

- {BLOCKED}.{BLOCKED}.{BLOCKED}.18

- {BLOCKED}.{BLOCKED}.{BLOCKED}.19

- {BLOCKED}.{BLOCKED}.{BLOCKED}.22

- {BLOCKED}.{BLOCKED}.{BLOCKED}.23

- {BLOCKED}.{BLOCKED}.{BLOCKED}.73

- {BLOCKED}.{BLOCKED}.{BLOCKED}.104

マルウェアは、以下を実行します。

- It starts the following service

- %System Root%\SystemData\FX0EQLLF

- It accepts the following parameters:

- -s 74498357 → required to continue to its routine

- -a → compares the filename with “myapp.exe” to terminate and remove itself

- -q

- -w

- svc

- It DOES NOT continue to routine if User Default Language ID of the system is any of the following:

- Russian (0x0419)

- Armenia (0x042B)

- Azerbaijan(Cyrillic) (0x082C)

- Azerbaijan(Latin) (0x042C)

- Belarus (0x0423)

- Georgia (0x0437)

- Kazakstan (0x043F)

- Tajik(Cyrillic) (0x0428)

- Turkmen (0x0442)

- Uzbekistan(Cyrillic) (0x0843)

- Uzbekistan(Latin) (0x0443)

- It checks if the following virtual machine or sandbox related module(s) is loaded in the affected system:

- avghooka.dll

- avghookx.dll

- sxin.dll

- sf2.dll

- sbiedll.dll

- snxhk.dll

- cmdvrt32.dll

- cmdvrt64.dll

- wpespy.dll

- vmcheck.dll

- pstorec.dll

- dir_watch.dll

- api_log.dll

- dbghelp.dll

- Enumerate all the files under C:\Windows\system32\drivers.

- Find the substring of AV vendors under file properties of each driver.

- Find the substring of AV vendors with file path.

- It checks and compares the company name from the file properties if it has a substring of the following:

- tanium

- malwarebytes

- emsisoft

- elastic endpoint

- trend micro

- eset nod

- carbonblack

- mcafee

- crowdstrike

- cylance

- fireeye

- kaspersky

- sentinelone

- symantec

- bitdefender

- comodo

- doctor web

- f-secure

- panda software

- sophos

- webroot

- veeam

- avast

- acronis

- aomei

- It empties the Recycle Bin

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

ランサムウェアの不正活動

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- bootnxt

- ntldr

- bootmgr

- thumbs.db

- ntuser.dat

- bootsect.bak

- autoexec.bat

- iconcache.db

- bootfont.bin

マルウェアは、ファイルパスに以下の文字列を含むファイルの暗号化はしません。

- systemdata

- windows

- boot

- program files

- program files (x86)

- windowsold

- programdata

- intel

- bitdefender

- trend micro

- windowsapps

- appdata

- application data

- system volume information

- perflogs

- msocache

マルウェアは、以下の名称を利用して暗号化されたファイルのファイル名を改称します。

- {Base64 encoded}.blackbytent

マルウェアが作成する以下のファイルは、脅迫状です。

- {Encrypted Directory}\ BB_Readme_TN9C6FQY.txt

以下のファイル拡張子を持つファイルについては暗号化しません:

- .mui

- .log1

- .search-ms

- .ini

- .url

- .msilog

- .log

- .ldf

- .lock

- .theme

- .msi

- .sys

- .wpx

- .cpl

- .adv

- .msc

- .scr

- .key

- .ico

- .dll

- .hta

- .deskthemepack

- .nomedia

- .msu

- .rtp

- .msp

- .idx

- .ani

- .386

- .diagcfg

- .bin

- .mod

- .ics

- .com

- .hlp

- .spl

- .nls

- .cab

- .exe

- .diagpkg

- .icl

- .ocx

- .rom

- .prf

- .themepack

- .msstyles

- .icns

- .mpa

- .drv

- .cur

- .diagcab

- .cmd

- .shs

- It starts the following service

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_CLASSES_ROOT\.blackbytent\DefaultIcon

- {Default} = ALL YOUR FILES ARE ENCRYPTED!

- {Default} = ALL YOUR FILES ARE ENCRYPTED!

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SystemCertificates\AuthRoot\Certificates\DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

- Blob = {Hex Values}

- Blob = {Hex Values}

- In HKEY_CLASSES_ROOT\.blackbytent\DefaultIcon

- (Default) = %SystemRoot%\SystemData\{Random}.ico

- (Default) = %SystemRoot%\SystemData\{Random}.ico

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\CLSID\{645FF040-5081-101B-9F08-00AA002F954E}\DefaultIcon\

- (Default) = %System%\imageres.dll,-55

- (Default) = %System%\imageres.dll,-55

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

- GlobalAssocChangedCounter = 22

- GlobalAssocChangedCounter = 22

- In HKEY_CURRENT_USER\Control Panel\International

- S1159 = BLACKBYTE

- S1159 = BLACKBYTE

- In HKEY_CURRENT_USER\Control Panel\International

- S2359 = BLACKBYTE

- S2359 = BLACKBYTE

手順 4

このマルウェアのサービスを無効にします。

- FX0EQLLF

手順 5

以下のファイルを検索し削除します。

- %System Root%\SystemData\MsExchangeLog1.log

- %System Root%\SystemData\ntkrnlmp.pdb

- %System Root%\SystemData\FX0EQLLF

- %SystemRoot%\SystemData\{Random}.ico

手順 6

以下のフォルダを検索し削除します。

- %System Root%\SystemData

手順 7

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.Win64.BLACKBYTE.THCBDBC」と検出したファイルはすべて削除してください。 註=検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。ただし、念のため、隔離されたファイルを削除してください。詳しくは、こちらをご確認下さい。

手順 8

以下の削除されたファイルをバックアップを用いて修復します。

※註:マイクロソフト製品に関連したレジストリキーおよびレジストリ値のみに修復されます。このマルウェアもしくはアドウェア等が同社製品以外のプログラムをも削除した場合には、該当プログラムを再度インストールする必要があります。

- %Application Data%\Microsoft\Windows\Recent\{Files}

- %User Temp%\{Files}

- %Temp%\{Files}

手順 9

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください