Ransom.Win32.CELANCYC.SMYXDJA

Ransom:Win64/BlackShadow.YAA!MTB (MICROSOFT)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

なし

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

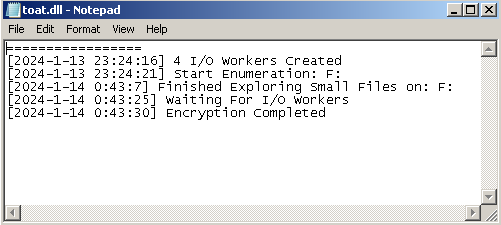

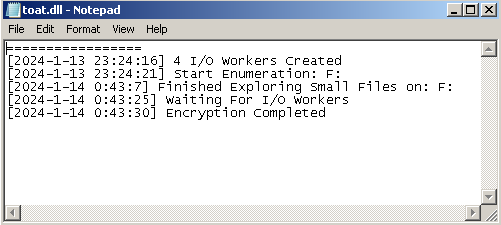

- {Malware Path}\toat.dll → text file containing logs of the ransomware

マルウェアは、以下のファイルを作成し実行します。

- %ProgramData%\tkec.exe → if the parameter "-power {restart | shutdown}" is used

- It adds the following mutexes to ensure that only one of its copies runs at any one time:

- Global/FSWiper

- It drops the following files after encryption:

- {Drive Letter}:\0F3LWP.tmp

- Its size increases by 524,288 bytes continuously by padding.

- If the drive has no enough free space left, it deletes the file afterwards.

- It accepts the following parameters:

- /RESTART → enables restarting the system

- /SHUTDOWN → enables turning off the system

- It adds the following processes:

- cmd.exe /c ping 127.0.0.1 -n 5 > nul & del "%ProgramData%\tkec.exe" → deletes itself after approximately 5 seconds if no parameter is used

- cmd.exe /c ping 127.0.0.1 -n 5 > nul & del "%ProgramData%\tkec.exe" & shutdown /r /t 0 → deletes itself and restarts the system after approximately 5 seconds if /RESTART parameter is used

- cmd.exe /c ping 127.0.0.1 -n 5 > nul & del "%ProgramData%\tkec.exe" & shutdown /s /t 0 → deletes itself and turns off the system after approximately 5 seconds if /SHUTDOWN parameter is used

- It adds the following mutexes to ensure that only one of its copies runs at any one time:

(註:%ProgramData%フォルダは、マルチユーザーシステムにおいて任意のユーザがプログラムに変更を加えることができるプログラムファイルフォルダのバージョンです。これには、すべてのユーザのアプリケーションデータが含まれます。Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\ProgramData" です。Windows Server 2003(32-bit)、2000(32-bit)、XPの場合、通常 "C:\Documents and Settings\All Users" です。 )

マルウェアは、以下のプロセスを追加します。

- "%System%\cmd.exe" /c SCHTASKS.exe /Create /RU "NT AUTHORITY\SYSTEM" /sc onstart /TN "Windows Update BETA" /TR "'{Malware Path}\{Malware Filename}' {Parameters | Empty}" /F → creates a scheduled task for persistence and if the parameter "path {Path}" is not used

- "%System%\cmd.exe" /c rd /s /q P:\$RECYCLE.BIN,Q:\$RECYCLE.BIN,R:\$RECYCLE.BIN,S:\$RECYCLE.BIN,T:\$RECYCLE.BIN,U:\$RECYCLE.BIN,V:\$RECYCLE.BIN,W:\$RECYCLE.BIN,X:\$RECYCLE.BIN,F:\$RECYCLE.BIN,G:\$RECYCLE.BIN,K:\$RECYCLE.BIN,L:\$RECYCLE.BIN,M:\$RECYCLE.BIN,N:\$RECYCLE.BIN,O:\$RECYCLE.BIN,Y:\$RECYCLE.BIN,Z:\$RECYCLE.BIN,A:\$RECYCLE.BIN,B:\$RECYCLE.BIN,C:\$RECYCLE.BIN,D:\$RECYCLE.BIN,E:\$RECYCLE.BIN,H:\$RECYCLE.BIN,I:\$RECYCLE.BIN,J:\$RECYCLE.BIN → empties Recycle Bin in drives A: - Z: when running on Windows Vista or newer versions

- "%System%\cmd.exe" /c rd /s /q P:\Recycler,Q:\Recycler,R:\Recycler,S:\Recycler,T:\Recycler,U:\Recycler,V:\Recycler,W:\Recycler,X:\Recycler,F:\Recycler,G:\Recycler,K:\Recycler,L:\Recycler,M:\Recycler,N:\Recycler,O:\Recycler,Y:\Recycler,Z:\Recycler,A:\Recycler,B:\Recycler,C:\Recycler,D:\Recycler,E:\Recycler,H:\Recycler,I:\Recycler,J:\Recycler → empties Recycle Bin in drives A: - Z: when running on Windows XP or older versions

- powershell -inputformat none -outputformat none -NonInteractive -Command Remove -Item 'd:\$RECYCLE.BIN','c:\$RECYCLE.BIN' -Recurse -Force → empties Recycle Bin in drives C: and D: when running on Windows Vista or newer versions

- "%System%\cmd.exe" /c FOR / F "delims=" %I IN ('WEVTUTIL EL') DO (WEVTUTIL CL "%I") → clears all event logs

- "%System%\cmd.exe" /c vssadmin.exe delete shadows /all /quiet&&wbadmin delete catalog -quiet && bcdedit.exe /set {current} nx AlwaysOff && wmic SHADOWCOPY DELETE → deletes all shadow copies and backup catalog, and disables Data Execution Prevention (DEP) security feature

- "%System%\cmd.exe" /c powershell -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath "%s" → adds an exclusion path to the preferences of Windows Defender

- "%System%\cmd.exe" /c powershell -inputformat none -outputformat none -NonInteractive -Command Remove-WindowsFeature Windows-Defender&&powershell -inputformat none -outputformat none -NonInteractive -Command Windows-Defender-GUI&&powershell -inputformat none -outputformat none -NonInteractive -Command New-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindows Defender" -Name DisableAntiSpyware -Value 1 -PropertyType DWORD -Force → attempts to remove Windows Defender feature and disables Windows Defender anti-spyware functionality through registry modification

- "%System%\cmd.exe" /c powershell -inputformat none -outputformat none -NonInteractive -Command Get-Service WinDefend | Stop-Service -PassThru | Set-Service -StartupType Disabled&&powershell -inputformat none -outputformat none -NonInteractive -Command Set-MpPreference -DisableRealtimeMonitoring $true → disables Windows Defender service and Windows Defender real-time monitoring

- "%System%\cmd.exe" /c SCHTASKS.exe /Delete /TN "Windows Update BETA" /F → deletes the created scheduled task named Windows Update BETA after encryption

- "%System%\cmd.exe" /c ping 127.0.0.1 -n 5 > nul & del "{Malware Path}\{Malware Filename}" → deletes itself after approximately 5 seconds if the parameter "-nodel" is not used

- "%System%\cmd.exe" /c "%ProgramData%\tkec.exe" /RESTART → if the parameter "-power restart" is used

- "%System%\cmd.exe" /c "%ProgramData%\tkec.exe" /SHUTDOWN → if the parameter "-power shutdown" is used

(註:%System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.. %ProgramData%フォルダは、マルチユーザーシステムにおいて任意のユーザがプログラムに変更を加えることができるプログラムファイルフォルダのバージョンです。これには、すべてのユーザのアプリケーションデータが含まれます。Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\ProgramData" です。Windows Server 2003(32-bit)、2000(32-bit)、XPの場合、通常 "C:\Documents and Settings\All Users" です。 )

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- Global\TisakMutex

その他

マルウェアは、以下を実行します。

- It enables the following privileges to allow access to restricted actions in the system:

- SeDebugPrivilege

- SeRestorePrivilege

- SeBackupPrivilege

- SeTakeOwnershipPrivilege

- SeAuditPrivilege

- SeSecurityPrivilege

- SeIncreaseBasePriorityPrivilege

- It empties the Recycle Bin of all drives.

- It terminates the running process of a file and its related files before encrypting it.

- It avoids terminating the following processes if found running in the affected system's memory:

- nativeproxy

- googledrivesync

- AnyDesk

- TeamViewer

- Yandex

- googledrive

- OneDrive

- DropBox

- GoogleDriveFS

- YandexDisk2

- Kerio

- VPN Client

- Radmin

マルウェアは、以下のパラメータを受け取ります。

- -path {Path} → encrypts all files in the specified path

- -skip {Bytes} → number of bytes to be skipped during encryption

- -power {restart | shutdown} → restarts or turns off the system after encryption

- -nomutex → does not create a mutex

- -nonetdrive → excludes network drive from encryption

- -nodel → skips deleting the malware itself after encryption

- -priority {on | any string} → specifies the priority level of the ransomware

- on → enables the priority setting

- any string → disables the priority setting

- -mode {full | fast | split | custom} → encryption settings

- full → encrypts all data of each of the files

- fast → encrypts only the first 1,048,576 bytes of data of each of the files

- split → encrypts each file from a specific offset and requires the "-skip" parameter

- custom → encrypts each file using a custom offset range and requires the "-skip" parameter

- -console → shows a console window containing encryption details:

以下のスケジュールされたタスクを追加します:

- If the parameter "-path {Path}" is not used

- Location: {Scheduled Task Root Directory}

Name: Windows Update BETA

Trigger: At startup

Action: Start a program → {Malware Path}\{Malware Filename} {Parameters | Empty}

- Location: {Scheduled Task Root Directory}

ランサムウェアの不正活動

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- BOOTNXT

- Tisak_Help.txt

- WinSCP.ini

- YandexDisk2.exe

- autorun.inf

- boot.ini

- bootfont.bin

- bootmgr

- bootsect.bak

- desktop.ini

- iconcache.db

- ntldr

- ntuser.dat

- ntuser.dat.log

- ntuser.ini

- rdp

- thumbs.db

- tkec.exe

- toat.dll

- tvb.mp

マルウェアは、以下のフォルダ内で確認されたファイルの暗号化はしません。

- $RECYCLE.BIN

- $Windows.~bt

- $windows.~ws

- .sync

- AVAST Software

- AVG

- All Users

- Anydesk

- Boot

- BrowserManager

- Cisco

- Comms

- Config.Msi

- DVD Maker

- Default

- Drive File Stream

- DriveFS

- EPSON Software

- ESET

- Foxit Reader

- Foxit Software

- InstallShield Installation Information

- Intel

- Internet Explorer

- JC - WebClient

- KMSAuto

- KMSAutoS

- Kaspersky Lab

- Kerio

- MSBuild

- MSOCache

- MegaRAID Storage Manager

- Microsoft Analysis Services

- Microsoft Help

- Microsoft OneDrive

- Microsoft SDKs

- Microsoft Visual Studio 16.0

- Microsoft Visual Studio 8

- Microsoft.NET

- Mozilla

- Mozilla Firefox

- Opera

- Opera Software

- Package Cache

- PerfLogs

- Radmin Viewer 3

- RaiDrive

- Reference Assemblies

- SearchBand

- SoftwareDistribution

- System Volume Information

- USOPrivate

- USOShared

- Uninstall Information

- VPN Client

- Web Components

- WinSCP

- Windows

- Windows Defender

- Windows Journal

- Windows Photo Viewer

- Windows Portable Devices

- Windows Sidebar

- WindowsApps

- WindowsPowerShell

- WireGuard

- Yandex.Disk.2

- Yandex.Notes

- Yandex.Telemost

- YandexBrowser

- YandexDisk2

- microsoft

- qmlcache

- radmin

- tor browser

- windows nt

- windows.old

- yapin

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .Tisak

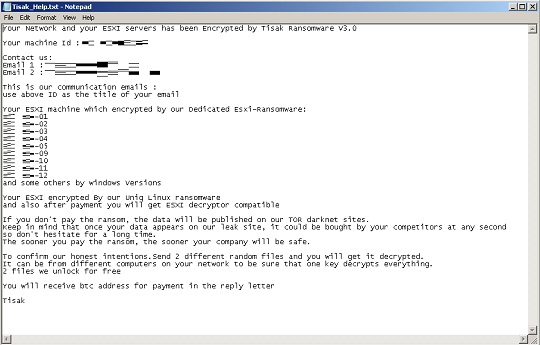

マルウェアが作成する以下のファイルは、脅迫状です。

- {Path to Encrypt}\Tisak_Help.txt

以下のファイル拡張子を持つファイルについては暗号化しません:

- .386

- .Tisak

- .adv

- .ani

- .bat

- .cab

- .cmd

- .com

- .cpl

- .cur

- .deskthemepack

- .diagcab

- .diagcfg

- .diagpkg

- .dll

- .drv

- .exe

- .hlp

- .hta

- .icl

- .icns

- .ico

- .ics

- .idx

- .ldf

- .lnk

- .lock

- .mod

- .mpa

- .msc

- .msi

- .msp

- .msstyles

- .msu

- .nls

- .nomedia

- .ocx

- .pdb

- .prf

- .ps1

- .rdp

- .rom

- .rtp

- .scr

- .search-ms

- .shs

- .spl

- .sys

- .theme

- .themepack

- .wpx

他のシステム変更

マルウェアは、Windows Management Instrumentation(WMI)を使用してボリュームのシャドウコピーを削除します。

- SELECT * FROM Win32_ShadowCopy where Win32_ShadowCopy.ID={シャドウコピーのID}

<補足>

インストール

マルウェアは、以下のファイルを作成します。

- {マルウェアパス}\toat.dll → 自身のログを含むテキストファイル

マルウェアは、以下のファイルを作成し実行します。

- %ProgramData%\tkec.exe → パラメータ「-power {再起動 | シャットダウン}」が使用された場合

- 以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- Global/FSWiper

- 暗号化後、以下のファイルを作成します。

- {ドライブ文字}:\0F3LWP.tmp

- パディングにより上記のファイルサイズは524,288バイトずつ継続的に増加します。

- ドライブに十分な空き容量が残っていない場合、上記のファイルを削除します。

- 以下のパラメータを受け取ります。

- /RESTART → 感染コンピュータの再起動を有効にする

- /SHUTDOWN → 感染コンピュータの電源をオフにする

- 以下のプロセスを追加します。

- cmd.exe /c ping 127.0.0.1 -n 5 > nul & del "%ProgramData%\tkec.exe" → パラメータが使用されていない場合は、約5秒後に自身を削除する

- cmd.exe /c ping 127.0.0.1 -n 5 > nul & del "%ProgramData%\tkec.exe" & shutdown /r /t 0 → パラメータ「/RESTART」が使用されている場合、約5秒後に自身を削除し、感染コンピュータを再起動する

- cmd.exe /c ping 127.0.0.1 -n 5 > nul & del "%ProgramData%\tkec.exe" & shutdown /s /t 0 → パラメータ「/SHUTDOWN」が使用されている場合、約5秒後に自身を削除し、感染コンピュータの電源をオフにする

- {ドライブ文字}:\0F3LWP.tmp

- 以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

マルウェアは、以下のプロセスを追加します。

- "%System%\cmd.exe" /c SCHTASKS.exe /Create /RU "NT AUTHORITY\SYSTEM" /sc onstart /TN "Windows Update BETA" /TR "'{マルウェアパス}\{マルウェアのファイル名}' {パラメータ | 空}" /F → 永続化のためにスケジュールされたタスクを作成する(パラメータ「パス {パス}」が使用されていない場合)

- "%System%\cmd.exe" /c rd /s /q P:\$RECYCLE.BIN,Q:\$RECYCLE.BIN,R:\$RECYCLE.BIN,S:\$RECYCLE.BIN,T:\$RECYCLE.BIN,U:\$RECYCLE.BIN,V:\$RECYCLE.BIN,W:\$RECYCLE.BIN,X:\$RECYCLE.BIN,F:\$RECYCLE.BIN,G:\$RECYCLE.BIN,K:\$RECYCLE.BIN,L:\$RECYCLE.BIN,M:\$RECYCLE.BIN,N:\$RECYCLE.BIN,O:\$RECYCLE.BIN,Y:\$RECYCLE.BIN,Z:\$RECYCLE.BIN,A:\$RECYCLE.BIN,B:\$RECYCLE.BIN,C:\$RECYCLE.BIN,D:\$RECYCLE.BIN,E:\$RECYCLE.BIN,H:\$RECYCLE.BIN,I:\$RECYCLE.BIN,J:\$RECYCLE.BIN → Windows Vista以降のコンピュータ上で実行されている場合、ドライブ「A:」から「Z:」内のごみ箱を空にする

- "%System%\cmd.exe" /c rd /s /q P:\Recycler,Q:\Recycler,R:\Recycler,S:\Recycler,T:\Recycler,U:\Recycler,V:\Recycler,W:\Recycler,X:\Recycler,F:\Recycler,G:\Recycler,K:\Recycler,L:\Recycler,M:\Recycler,N:\Recycler,O:\Recycler,Y:\Recycler,Z:\Recycler,A:\Recycler,B:\Recycler,C:\Recycler,D:\Recycler,E:\Recycler,H:\Recycler,I:\Recycler,J:\Recycler → Windows XP以前のコンピュータ上で実行されている場合、ドライブ「A:」から「Z:」内のごみ箱を空にする

- powershell -inputformat none -outputformat none -NonInteractive -Command Remove -Item 'd:\$RECYCLE.BIN','c:\$RECYCLE.BIN' -Recurse -Force → Windows Vista以降のコンピュータ上で実行されている場合、ドライブ「C:」から「D:」内のごみ箱を空にする

- "%System%\cmd.exe" /c FOR / F "delims=" %I IN ('WEVTUTIL EL') DO (WEVTUTIL CL "%I") → すべてのイベントログをクリアする

- "%System%\cmd.exe" /c vssadmin.exe delete shadows /all /quiet&&wbadmin delete catalog -quiet && bcdedit.exe /set {current} nx AlwaysOff && wmic SHADOWCOPY DELETE → すべてのシャドウコピーおよびバックアップカタログを削除し、セキュリティ機能「データ実行防止(DEP)」を無効にする

- "%System%\cmd.exe" /c powershell -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath "%s" → Windows Defenderの設定に除外対象のパスを追加する

- "%System%\cmd.exe" /c powershell -inputformat none -outputformat none -NonInteractive -Command Remove-WindowsFeature Windows-Defender&&powershell -inputformat none -outputformat none -NonInteractive -Command Windows-Defender-GUI&&powershell -inputformat none -outputformat none -NonInteractive -Command New-ItemProperty -Path "HKLM:SOFTWAREPoliciesMicrosoftWindows Defender" -Name DisableAntiSpyware -Value 1 -PropertyType DWORD -Force → Windows Defenderの機能の削除およびレジストリの編集により、Windows Defenderのスパイウェア対策機能の無効化を試みる

- "%System%\cmd.exe" /c powershell -inputformat none -outputformat none -NonInteractive -Command Get-Service WinDefend | Stop-Service -PassThru | Set-Service -StartupType Disabled&&powershell -inputformat none -outputformat none -NonInteractive -Command Set-MpPreference -DisableRealtimeMonitoring $true → Windows DefenderのサービスおよびWindows Defenderのリアルタイム保護による監視を無効にする

- "%System%\cmd.exe" /c SCHTASKS.exe /Delete /TN "Windows Update BETA" /F → 暗号化後、「Windows Update BETA」という名前で作成されたスケジュールタスクを削除する

- "%System%\cmd.exe" /c ping 127.0.0.1 -n 5 > nul & del "{マルウェアパス}\{マルウェアのファイル名}" → パラメータ「-nodel」が使用されていない場合、約5秒後に自身を削除する

- "%System%\cmd.exe" /c "%ProgramData%\tkec.exe" /RESTART → パラメータ「-power restart」が使用された場合

- "%System%\cmd.exe" /c "%ProgramData%\tkec.exe" /SHUTDOWN → パラメータ「-power shutdown」が使用された場合

その他

マルウェアは、以下を実行します。

- 感染コンピュータ内の制限されたアクションへのアクセスを可能にするために、以下の権限を有効にします。

- SeDebugPrivilege

- SeRestorePrivilege

- SeBackupPrivilege

- SeTakeOwnershipPrivilege

- SeAuditPrivilege

- SeSecurityPrivilege

- SeIncreaseBasePriorityPrivilege

- すべてのドライブのごみ箱を空にします。

- ファイルおよび自身の関連ファイルを暗号化する前に、対象を実行しているプロセスを終了します。

- 影響を受けるコンピュータのメモリ内で実行中の以下のプロセスが見つかった場合、それらのプロセスの強制終了はしません。

- nativeproxy

- googledrivesync

- AnyDesk

- TeamViewer

- Yandex

- googledrive

- OneDrive

- DropBox

- GoogleDriveFS

- YandexDisk2

- Kerio

- VPN Client

- Radmin

マルウェアは、以下のパラメータを受け取ります。

- -path {パス} → 指定されたパス内のすべてのファイルを暗号化する

- -skip {バイト} → 暗号化時にスキップするバイト数

- -power {再起動 | シャットダウン} → 暗号化後に感染コンピュータを再起動またはオフにする

- -nomutex → Mutexの作成を行わない

- -nonetdrive → ネットワークドライブを暗号化から除外する

- -nodel → 暗号化後に自身の削除をスキップする

- -priority {on | 任意の文字列} → ランサムウェアの優先度設定を指定する

- on → 優先度設定を有効にする

- 任意の文字列 → 優先度設定を無効にする

- -mode {full | fast | split | custom} → encryption settings

- full → 各ファイルのすべてのデータを暗号化する

- fast → 各ファイルの最初の1,048,576バイトのデータのみを暗号化する

- split → 特定のオフセットから各ファイルを暗号化する(パラメータ「-skip」を必要とする)

- custom → カスタムされたオフセットの範囲を使用して各ファイルを暗号化する(パラメータ「-skip」を必要とする)

- -console → 暗号化の詳細を含むコンソールウインドウを表示します。

以下のスケジュールされたタスクを追加します:

- パラメータ「-path {パス}」が使用されていない場合

- 場所:{スケジュールされたタスクのルートディレクトリ}

名前:Windows Update BETA

トリガ:起動時

アクション:プログラムを開始する → {マルウェアパス}\{マルウェアのファイル名} {パラメータ | 空}

- 場所:{スケジュールされたタスクのルートディレクトリ}

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

- TROJ.Win32.TRX.XXPE50FFF075

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 4

Windowsをセーフモードで再起動します。

手順 5

セーフモード時のスケジュールタスクの削除方法

- セーフモードのまま、以下の{タスク名}-{実行するタスク}のリストを使用し、以下のステップで確認する必要があります。

- {Task Name}: Windows Update BETA

- {Task to be run}: Start a program → {Malware Path}\{Malware Filename} {Parameters | Empty}

- Windows 7 および Server 2008 (R2) をご使用の場合は、[スタート] > [コンピューター] をクリックします。

- Windows 8、8.1、10、Server 2012をご使用の場合は、画面左下で右クリックし、「ファイルエクスプローラ」をクリックします。

- PCの検索欄に、次のように入力します。

- System%\Tasks\{タスク名}

- ファイルを選択し、SHIFT+DELETEキーを押して削除します。

- レジストリエディタを開き、以下を実行してください。

- Windows 7およびServer 2008(R2)をご使用の場合は、[スタート]ボタンをクリックし、[検索]入力フィールドに「regedit」と入力し、Enterキーを押します。

- Windows 8、8.1、10、およびServer 2012(R2)をご使用の場合は、画面の左下隅を右クリックし、[実行]をクリックして、テキストボックスに「regedit」と入力します。

- レジストリエディタウィンドウの左パネルで、以下をダブルクリックします。

- HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows NT>CurrentVersion>Schedule>TaskCache>Tree>{タスク名}

- 作成されたエントリを探し、レジストリ値のデータをメモする。

- ID={タスクデータ}

- データを記録した後、レジストリキーを削除します。

- HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows NT>CurrentVersion>Schedule>TaskCache>Tree>{タスク名}

- レジストリエディタウィンドウの左パネルで、以下をダブルクリックします。

- HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows NT>CurrentVersion>Schedule>TaskCache>Tasks

- 左側のパネルで、手順6で配置したTask Dataと同じ名前のレジストリキーを探して削除します。

- ={タスクデータ}

- レジストリエディタを閉じます。

手順 6

以下のファイルを検索し削除します。

- {Malware Path}\toat.dll

- %ProgramData%\tkec.exe

- {Drive Letter}:\0F3LWP.tmp

- {Encrypted Paths}\Tisak_Help.txt

手順 7

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.Win32.CELANCYC.SMYXDJA」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 8

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください