HackTool.Win64.LAZAGNE.AE

HackTool:Win32/LaZagne (MICROSOFT); HackTool.Win32.LaZagne.cw (KASPERSKY)

Windows

マルウェアタイプ:

ハッキングツール

破壊活動の有無:

なし

暗号化:

なし

感染報告の有無 :

はい

概要

プログラムは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

詳細

侵入方法

プログラムは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

情報漏えい

プログラムは、以下の情報を収集します。

- Credentials from the following software:

- Browsers:

- 7Star

- Amigo

- BlackHawk

- Brave

- Centbrowser

- Chedot

- Chrome Canary

- Chromium

- Coccoc

- Comodo Dragon

- Comodo IceDragon

- Cyberfox

- Elements Browser

- Epic Privacy Browser

- Mozilla Firefox

- Google Chrome

- Icecat

- Internet Explorer

- K-Meleon

- Kometa

- Opera

- Orbitum

- Sputnik

- UCBrowser

- Torch

- Uran

- Vivaldi

- Chat Clients:

- Pidgin

- Psi

- Skype

- Databases:

- DBVisualizer

- Postgresql

- Robomongo

- Squirrel

- SQLdeveloper

- Games:

- GalconFusion

- Kalypsomedia

- RogueTale

- Turba

- Email Software:

- Outlook

- Thunderbird

- Memory:

- Keepass

- Mimikatz Method via Pypykatz

- Multimedia:

- EyeCON

- PHP:

- Composer

- System Administration Tools:

- Apache Directory Studio

- CoreFTP

- CyberDuck

- FileZilla

- FileZilla Server

- FTPNavigator

- OpenSSH

- OpenVPN

- PuttyCM

- RDPManager

- VNC

- WinSCP

- Windows Subsystem for Linux

- Windows Software:

- Autologon

- MSCache

- Credential Files

- Credman

- DPAPI Hash

- Hashdump (LM/NT)

- LSA secret

- Vault Files

- Git for Windows

- Maven Apache

- Wifi

- Browsers:

その他

プログラムは、以下を実行します。

- It will gather credentials based on the parameter used upon execution of the application.

- It may create a txt of json file based on the parameter used upon execution of the application.

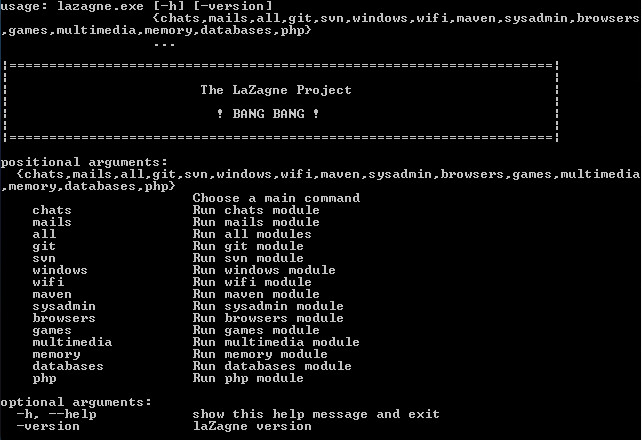

- This hacktool display the following screen for instructions:

マルウェアは、以下のパラメータを受け取ります。

- -h, --help → Show help message.

- -version → Show lazagne version.

- {module} → Specify module to run.

- all → Run all Modules.

- chats → Run chats module.

- mails → Run mails module.

- git → Run git module.

- svn → Run svn module.

- windows → Run windows module.

- wifi → Run wifi module.

- maven → Run maven module.

- sysadmin → Run sysadmin module.

- browsers → Run browsers module.

- games → Run games module.

- multimedia → Run multimedia module.

- memory → Run memory module.

- databases → Run database module.

- php → Run php module.

- -v{v...} → Modify verbosity of output with number of v.

- -quiet → Quiet Mode (No output will be shown in console).

- -{oN|oJ|oA} -output {Output Folder Path} → Write output to {Sample Folder} if no -output or specified {Output Folder Path}.

- -oN → Write Output in Normal format (as shown in console).

- -oJ → Write Output in JSON format.

- -oA → Write Output in both JSON and Normal format.

- -password {Password} → Specify known password for credential files.

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「HackTool.Win64.LAZAGNE.AE」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください