Backdoor.PHP.WEBSHELL.AC

Windows, Linux

マルウェアタイプ:

バックドア型

破壊活動の有無:

なし

暗号化:

なし

感染報告の有無 :

はい

概要

トレンドマイクロは、このマルウェアをNoteworthy(要注意)に分類しました。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、ワーム活動の機能を備えていません。

マルウェアは、不正リモートユーザからのコマンドを実行し、感染コンピュータを改ざんします。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

感染活動

マルウェアは、ワーム活動の機能を備えていません。

バックドア活動

マルウェアは、不正リモートユーザからの以下のコマンドを実行します。

- Execute cmd commands

- Create directories

- Create file

- Execute files

- View file

- Edit file

- Rename file

- Upload file

- Download file

- Delete file

- Change file permission

- Change file attributes

- Change last modify time of files

- Search files

- Search hash

- Delete itself

ルートキット機能

マルウェアは、ルートキット機能を備えていません。

情報漏えい

マルウェアは、以下の情報を収集します。

- Computer name

- Operating system

- User name

- Group name

- PHP version

- Date and Time

- Computer mode (Safe Mode on or off)

- Client IP address

- Server IP address

- Current working directory

- Hard drive total space

- Hard drive free space

- Disk drives present

- Server software

- Loaded Apache modules

- Disabled PHP Functions

- cURL support

- OS version

- User accounts

- Directories of the following (For Linux):

- Open_basedir

- Safe_mode_exec_dir

- Safe_mode_include_dir

- Complete file directory for all disk drives including:

- File Name

- File size

- Last modified date

- Owners/Group

- File Permissions

- Active connections in infected machine

- Running Windows services in infected machine

- User accounts in infected machine

- Connected computers in the infected machine

- ARP Table of the infected machine

- IP Configuration of the infected machine

その他

マルウェアは、以下を実行します。

- It can access SQL and PostgreSQL database (requires Host, Username, Password, and Database name )

- It connects to the following URL to acquire an update:

- http://{BLOCKED}ack.live/96382367f90798e98d30f82012963197.htm

However, as of this writing, the said site is inaccessible.

- Execute PHP code using 'eval' function

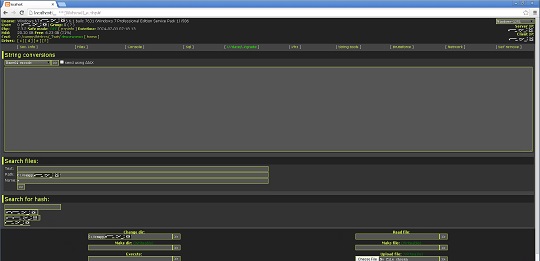

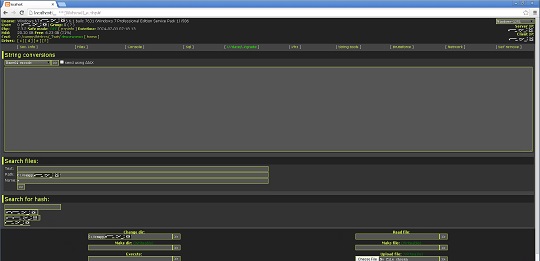

- Contains a collection of string tools:

- Base64 encoding/decoding

- URL encoding/decoding

- Full URL encoding

- Generate MD5 hash

- Generate SHA1 hash

- Generate CRYPT hash

- Generate CRC32 hash

- Generate HTML formatted special characters

- Convert ASCII to hexadecimal

- Convert hexadecimal to ASCII

- Convert hexadecimal to decimal

- Convert hexadecimal to binary

- Convert decimal to hexadecimal

- Convert decimal to binary

- Convert binary to hexadecimal

- Convert binary to decimal

- Convert lower case string to upper case string and vice versa

- Calculate string length

- Search for hash using the following URLs:

- https://hashcracking.ru/index.php

- http://md5.rednoize.com/

- http://{BLOCKED}or.me/index.php

However, as of this writing, the said sites are inacessible.

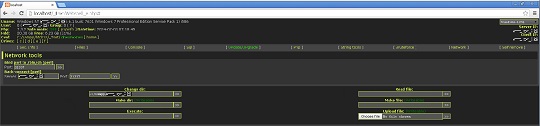

- Conduct brute force attack on FTP, MySQL, and PostgreSQL servers

- Conduct back connection for PERL and PHP threads (requires IP address and port number)

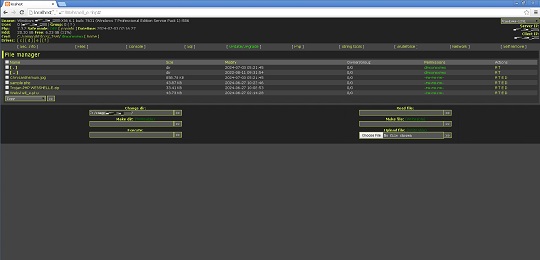

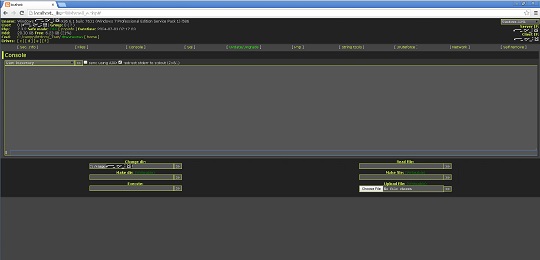

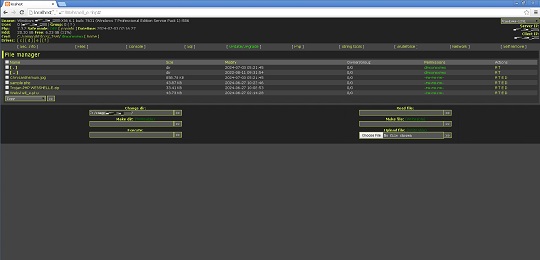

- It displays the following GUI:

マルウェアは、脆弱性を利用した感染活動を行いません。

<補足>

バックドア活動

マルウェアは、不正リモートユーザからの以下のコマンドを実行します。

- cmdでのコマンドの実行

- ディレクトリの作成

- ファイルの作成

- ファイルの実行

- ファイルの閲覧

- ファイルの編集

- ファイル名の変更

- ファイルのアップロード

- ファイルのダウンロード

- ファイルの削除

- ファイル・パーミッションの変更

- ファイル属性の変更

- ファイルの最終更新日時の変更

- ファイルの検索

- ハッシュの検索

- 自身の削除

情報漏えい

マルウェアは、以下の情報を収集します。

- コンピュータ名

- オペレーティング・システム(OS)

- ユーザ名

- グループ名

- PHPのバージョン

- 日時

- コンピュータモード(セーフモードのオン/オフ)

- クライアントIPアドレス

- サーバのIPアドレス

- 現在の作業ディレクトリ

- ハードドライブの総容量

- ハードドライブの空き容量

- ディスクドライブの有無

- サーバ・ソフトウェア

- 読み込まれたApacheモジュール

- 無効化されたPHP関数

- cURLのサポート

- OSのバージョン

- ユーザアカウント

- 以下のディレクトリ(Linux の場合):

- Open_basedir

- Safe_mode_exec_dir

- Safe_mode_include_dir

- 以下を含むすべてのディスクドライブの完全なファイルディレクトリ:

- ファイル名

- ファイルサイズ

- 最終更新日

- 所有者/グループ

- ファイル・パーミッション

- 感染コンピュータ内のアクティブな接続

- 感染コンピュータ内で実行中のWindowsサービス

- 感染コンピュータ内のユーザアカウント

- 感染コンピュータ内で接続されたコンピュータ

- 感染コンピュータのARPテーブル

- 感染コンピュータのIP設定

その他

マルウェアは、以下を実行します。

- SQLおよびPostgreSQLデータベースにアクセスする可能性があります(ホスト、ユーザ名、パスワード、データベース名を要する)。

- 以下のURLに接続してアップデートを取得します。

- http://{BLOCKED}ack.live/96382367f90798e98d30f82012963197.htm

ただし、情報公開日現在、このWebサイトにはアクセスできません。

- http://{BLOCKED}ack.live/96382367f90798e98d30f82012963197.htm

- 「eval」関数を使用してPHPコードを実行します。

- 文字列ツールのコレクションを含んでいます。

- Base64エンコード/デコード

- URLエンコード/デコード

- 完全なURLエンコード

- MD5ハッシュの生成

- SHA1ハッシュの生成

- CRYPTハッシュの生成

- CRC32ハッシュの生成

- HTML形式の特殊文字の生成

- ASCIIを16進数に変換

- 16進数をASCIIに変換

- 16進数を10進数に変換

- 16進数を2進数に変換

- 10進数を16進数に変換

- 10進数を2進数に変換

- 2進数を16進数に変換

- 2進数を10進数に変換

- 小文字の文字列を大文字の文字列に変換(その逆も然り)

- 文字列の長さの計算

- 以下のURLを使用してハッシュを検索します。

- https://hashcracking.ru/index.php

- http://md5.rednoize.com/

- http://{BLOCKED}or.me/index.php

ただし、情報公開日現在、このWebサイトにはアクセスできません。

- FTP、MySQL、PostgreSQLサーバに対してブルートフォース(総当たり)攻撃を実行します。

- PERLおよびPHPのスレッドに対するバックグラウンド通信を実行します(IPアドレスおよびポート番号を要する)。

- 以下のグラフィカル・ユーザ・インターフェイス(GUI)を表示します。

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Backdoor.PHP.WEBSHELL.AC」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください