ランサムウェア

ランサムウェア・スポットライト – Water Ouroboros(別名: Hunters International)

Water Ouroborosは、2023年10月に登場したランサムウェア・アズ・ア・サービス(RaaS)グループであり、Hiveランサムウェアのインフラを利用しながら、新たなデータ窃取機能を導入しています。脆弱性の悪用、認証情報の取得、暗号化技術を駆使し、世界中のさまざまな業界を標的として影響を最大化しています。

はじめに

Water Ouroboros(ウォーターウロボロス)(別名Hunters International)は、2023年10月に確認されたRaaSグループです。Hiveランサムウェアの活動が2023年1月に米連邦捜査局(FBI)によって妨害された後、その後継となる可能性があると考えられています。

当初、このグループはHiveと同じ組織が運営している可能性が指摘されていました。使用するツールや戦術、手法に多くの共通点が見られたためです。しかし、Water Ouroborosはこれを否定し、代わりにHiveのインフラやランサムウェアのバイナリを買収したと主張しています。

この攻撃者は、医療、自動車、製造、物流、金融、教育、食品業界など、幅広い業界を標的としています。現在までに、少なくとも38の企業が彼らのデータ流出サイトに掲載されており、このサイトは2023年10月に開設されました。

企業や組織が知っておくべきこと

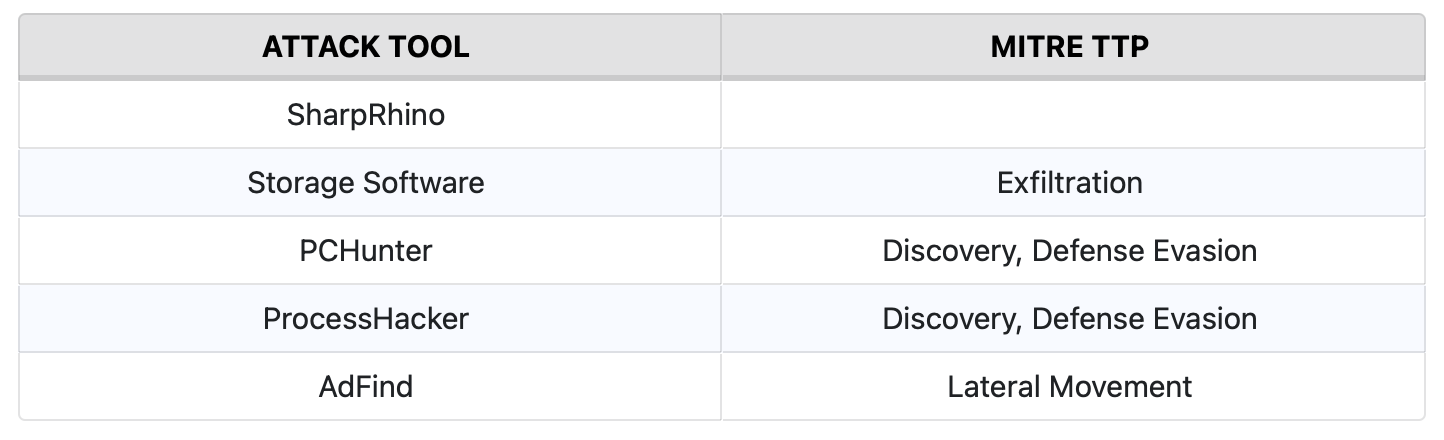

Water Ouroborosはランサムウェア・アズ・ア・サービス(RaaS)モデルを採用しており、他のランサムウェアグループとは異なり、暗号化よりもデータ窃取を主な目的としています。脅威アクターの活動はHiveランサムウェアのインフラを基盤としていますが、さらなるカスタマイズが施され、より高い効果と効率性を実現しています。

Water Ouroborosのランサムウェアバイナリは、当初C/C++やGolangで開発されていましたが、より高度なRust言語へと進化しました。これにより、検出回避能力が向上し、暗号化速度も向上しています。このグループのマルウェアの特徴として、公開鍵がバイナリ内に埋め込まれており、暗号化されたドライブ上に.keyファイルとして保存される点が挙げられます。復号鍵の回収を防ぐため、生成された鍵はメモリ上から完全に削除され、復号に必要な鍵は暗号化された状態でのみ存在する仕組みになっています。

この脅威アクターはWindowsおよびLinux環境を標的とし、.LOCKED拡張子を付与してファイルを暗号化すると同時に、データの流出も行います。

Water Ouroborosのデータ流出サイトは最終的に公開され、ドメイン登録やグループに関連するメールアドレスを通じて、ナイジェリアとのつながりが示唆されました。2024年1月22日には、ダークウェブ以外の通常のウェブ上にも同名のリークサイトが開設されました。

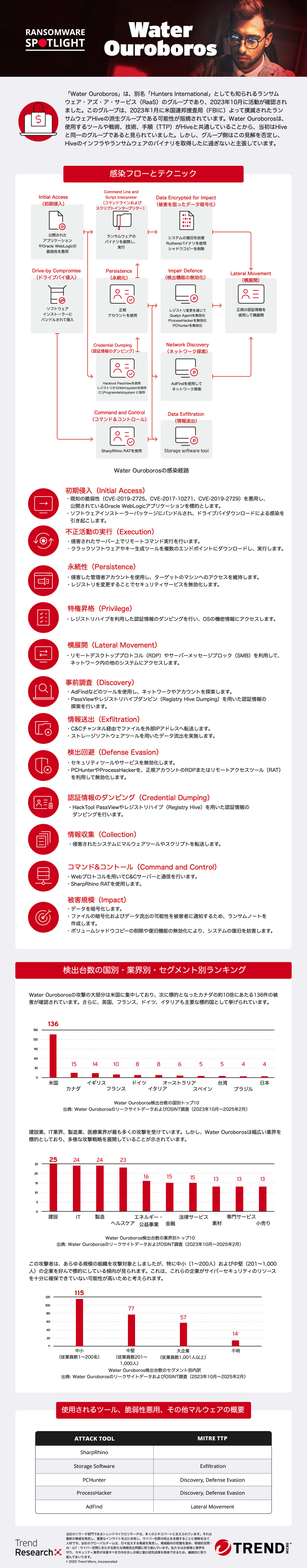

感染フローと技術的詳細

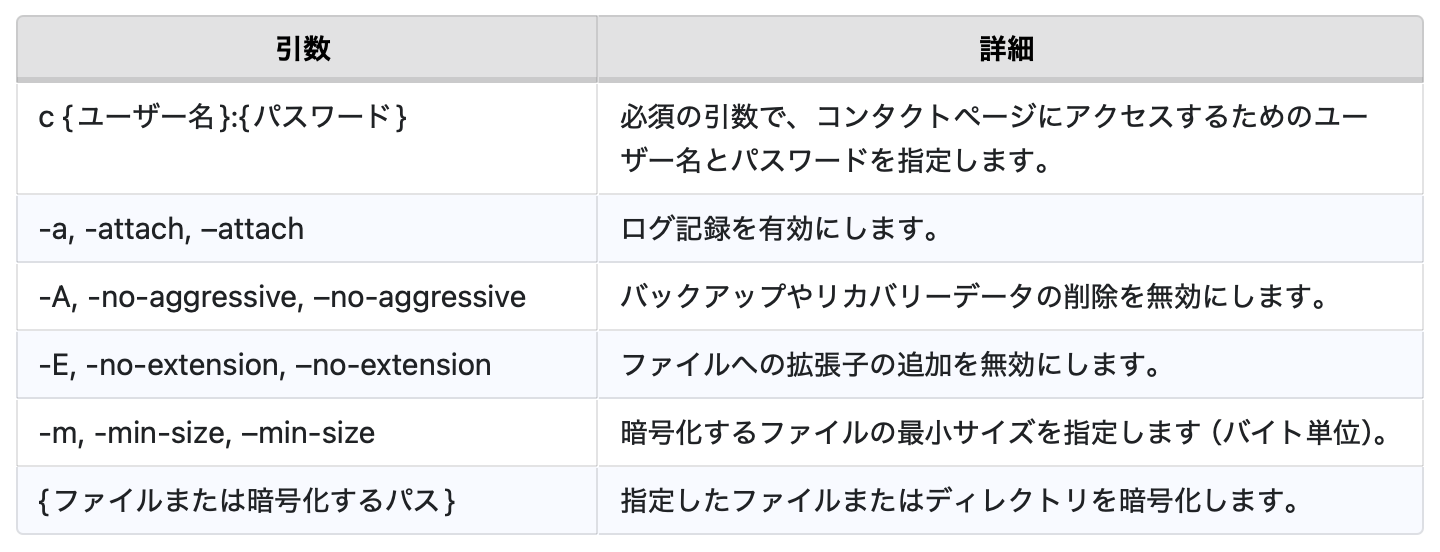

このランサムウェアは以下の引数を受け付けます。

このランサムウェアは、固定ドライブ、リムーバブルドライブ、ネットワークドライブを暗号化します。また、以下のコマンドを実行します。

wmic.exe shadowcopy delete

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

wbadmin.exe delete systemstatebackup -keepVersions:3

wbadmin.exe delete systemstatebackup

bcdedit.exe /set {default} recoveryenabled No

vssadmin.exe delete shadows /all /quiet

wbadmin.exe delete catalog-quiet

notepad.exe {Drive}:\Contact Us.txt

暗号化の際、Water Ouroborosは暗号化されたファイルのファイル名に以下の拡張子を追加します。

{元のファイル名}.{元の拡張子}.locked

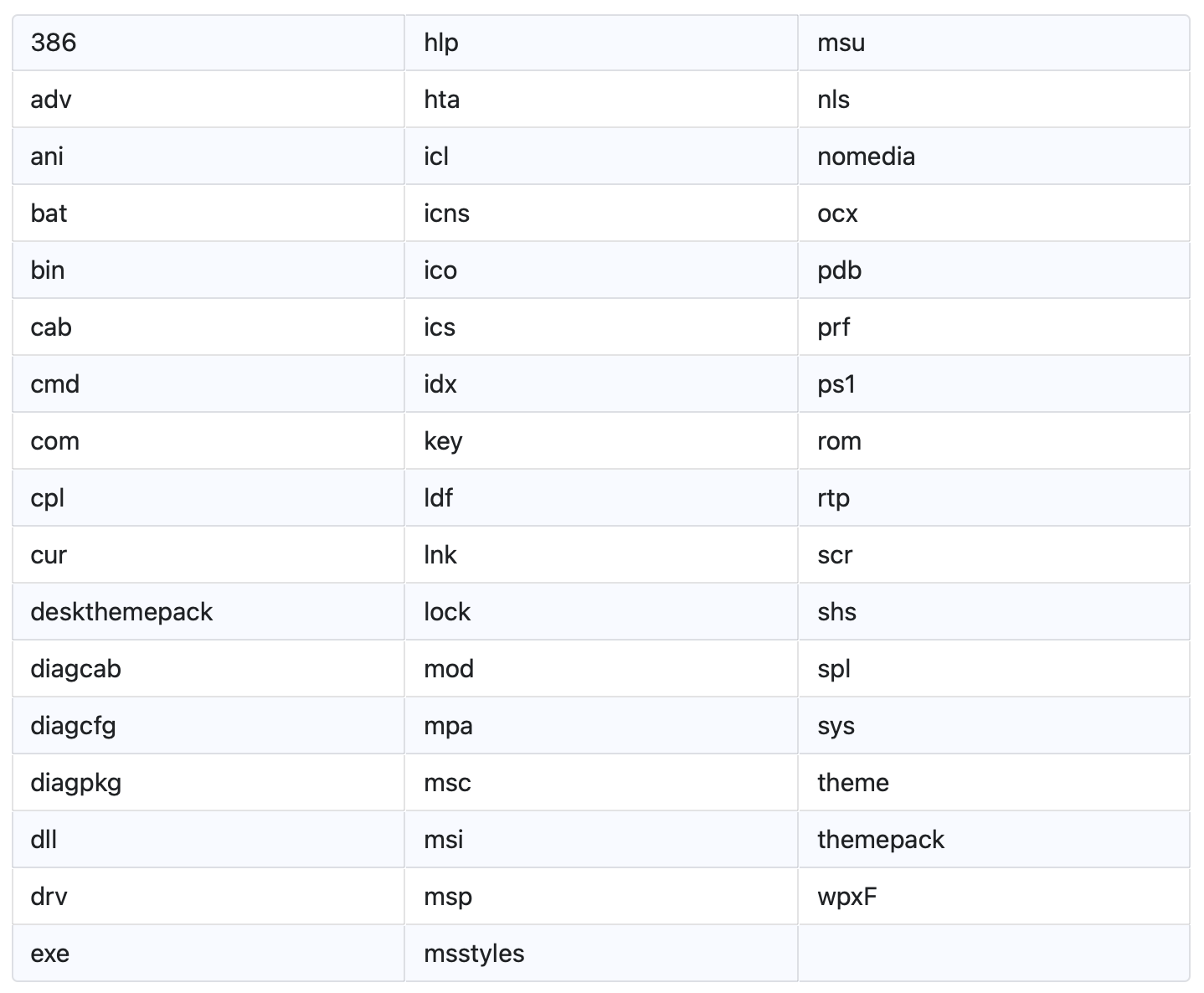

また、このランサムウェアには、暗号化を避けるべきファイルを判別するための文字列や拡張子のリストが含まれています。

特定の亜種は、ファイルパス内に指定された文字列や拡張子を含むファイルの暗号化を回避します。

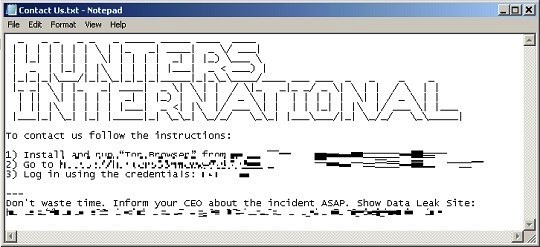

感染時には、以下のランサムノートが作成されます。

{暗号化されたディレクトリ}\Contact Us.txt

{ドライブ}:\Contact Us.txt

暗号化プロセス中に、暗号鍵の生成とエクスポートが行われるとともに、ランサムノートが作成されます。このノートには、被害者をパスワード保護されたOnionドメイン(TORサイト)に誘導する内容が記載されています。

http://hivecust6vhekztbqgdnkks64ucehqacge3dij3gyrrpdp57zoq3ooqd[.]onion/

また、被害者に対して、盗まれたデータがHive Leaksサイトで公開される可能性があることを警告します。

http://hiveleakdbtnp76ulyhi52eag6c6tyc.onion/

関数 App_ExportKey() では、標準のGo言語の暗号化機能を使用してRSA鍵が生成され、鍵ファイルとしてエクスポートされます。

暗号化プロセスでは、RTLGenRandom APIを利用してランダムな鍵を生成し、一時的にメモリ上に保存します。この鍵を使用して、カスタム暗号化アルゴリズムによりファイルが暗号化されます。

その後、この鍵はGoLangのRSA実装を用いて、バイナリ内に埋め込まれた公開鍵のリストを使って暗号化されます。暗号化された鍵は.keyファイルとして暗号化されたドライブ上に保存されます。

最後に、生成された鍵はメモリ上から完全に削除され、復号に必要な唯一の鍵は暗号化された状態でのみ存在する仕組みになっています。

感染経路と手法

- 初期侵入(Initial Access)

- Water Ouroborosは、既知の脆弱性(CVE-2019-2725、CVE-2017-10271、CVE-2019-2729)を悪用し、公開されているOracle WebLogicアプリケーションを標的とします。

- ソフトウェアインストーラーパッケージにバンドルされ、ドライブバイダウンロードによる感染を引き起こします。

- 不正活動の実行(Execution)

- 侵害されたサーバ上でリモートコマンド実行を行います。

- クラックソフトウェアやキー生成ツールを複数のエンドポイントにダウンロードし、実行します。

- 永続性(Persistence)

- 侵害した管理者アカウントを使用し、ターゲットのマシンへのアクセスを維持します。

- レジストリを変更することでセキュリティサービスを無効化します。

- 特権昇格(Privilege)

- レジストリハイブを利用した認証情報のダンピングを行い、OSの機密情報にアクセスします。

- 横展開(Lateral Movement)

- リモートデスクトッププロトコル(RDP)やサーバメッセージブロック(SMB)を利用して、ネットワーク内の他のシステムにアクセスします。

- 事前調査(Discovery)

- AdFindなどのツールを使用し、ネットワークやアカウントを探索します。

- PassViewやレジストリハイブダンピン(Registry Hive Dumping)を用いた認証情報の探索を行います。

- 情報送出(Exfiltration)

- C&Cチャンネル経由でファイルを外部IPアドレスへ転送します。

- ストレージソフトウェアツールを用いたデータ流出を実施します。

- 検出回避(Defense Evasion)

- セキュリティツールやサービスを無効化します。

- PCHunterやProcessHackerを、正規アカウントのRDPまたはリモートアクセスツール(RAT)を利用して無効化します。

- 認証情報のダンピング(Credential Dumping)

- HackTool PassViewやレジストリハイブ(Registry Hive)を用いた認証情報のダンピングを行います。

- 情報収集(Collection)

- 侵害されたシステムにマルウェアツールやスクリプトを転送します。

- コマンド&コントール(Command and Control)

- Webプロトコルを用いてC&Cサーバと通信を行います。

- SharpRhino RATを使用します。

- 被害規模(Impact)

- データを暗号化します。

- ファイルの暗号化およびデータ流出の可能性を被害者に通知するため、ランサムノートを作成します。

- ボリュームシャドウコピーの削除や復旧機能の無効化により、システムの復旧を妨害します。

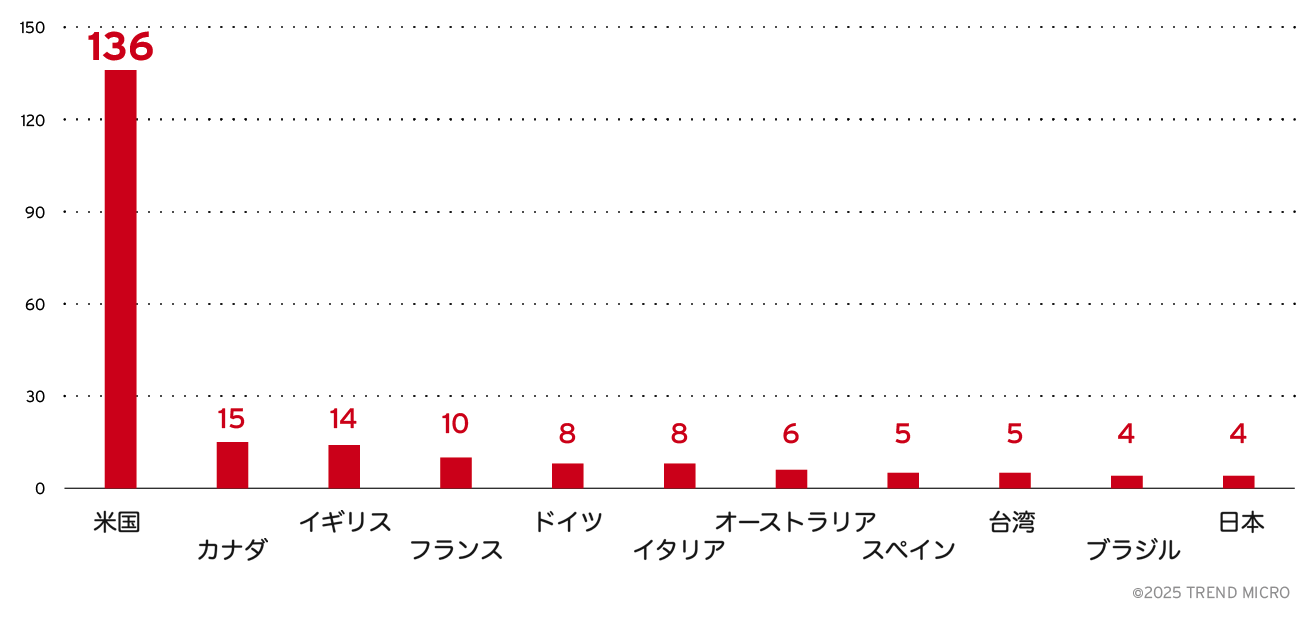

建設業、IT業界、製造業、医療業界が最も多くの攻撃を受けています。しかし、Water Ouroborosは幅広い業界を標的としており、多様な攻撃戦略を展開していることが示されています。

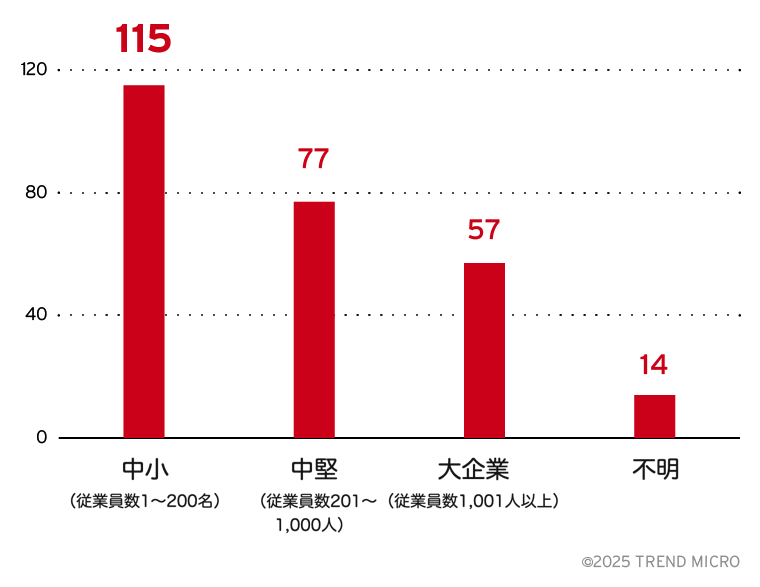

この攻撃者は、あらゆる規模の組織を攻撃対象としましたが、特に中小(1~200人)および中堅(201~1,000人)の企業を好んで標的にしている傾向が見られます。これは、これらの企業がサイバーセキュリティのリソースを十分に確保できていない可能性が高いためと考えられます。

Trend Vision One™

Trend Vision One™は、セキュリティを簡素化し、脅威の検出と対処を迅速化するサイバーセキュリティプラットフォームです。複数のセキュリティ機能を統合することで、企業の攻撃対象領域をより適切に管理し、サイバーリスクの状況を可視化します。クラウドベースのこのプラットフォームは、世界16か所のスレットリサーチセンターと2億5000万台のセンサーから得られるAIとスレットインテリジェンスを活用し、包括的なリスク分析、早期の脅威検出、自動化されたリスクおよびスレットレスポンスのオプションを一つのソリューションとして提供します。

Trend Micro Vision Oneのスレットインテリジェンス

進化する脅威に先手を打つため、Trend Vision Oneの利用者は「Intelligence Reports」や「Threat Insights」などのさまざまなインテリジェンスレポートを活用できます。Threat Insightsでは、発生前のサイバー脅威を把握し、攻撃者の活動や手法に関する詳細な情報を提供することで、新たな脅威に備えることが可能になります。これにより、環境を積極的に防御し、リスクを軽減し、効果的に脅威へ対応するための対策を講じることができます。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- Hunters International (Hive Ransomware Rebranding):Hunters International(Hiveランサムウェアのリブランディング)

- New Ransomware-as-a-Service Group: Hunters International seen in multiple LAR Companies:新たなRaaSグループ: 複数のLAR企業で確認されたHunters International

- SharpRhino – New Hunters International RAT:SharpRhino – Hunters Internationalの新たなRAT

Trend Vision Oneのアプリ「Threat Insights」

攻撃者

- Water Ouroboros

新たに出現する脅威

- New Ransomware-as-a-Service Group: Hunters International seen in multiple LAR Companies(新たなRansomware-as-a-Serviceグループ: 複数のLAR企業で確認されたHunters International)

- Unveiling SharpRhino: Hunters International Ransomware's Newest RAT Malware(SharpRhinoの解明: Hunters Internationalランサムウェアの最新RATマルウェア)

Trend Vision Oneのハンティングクエリ

Trend Vision One Search アプリ

Trend Vision Oneの利用者は、このSearchアプリを使用して、この本稿で言及されている悪意のある指標と、自社環境のデータを照合や探索ができます。

ランサムウェアHunters Internationalの検出

malName:RUTHENS AND LogType: detection

「Threat Insights」のライセンスお持ちのVision Oneのお客様は、さらに多くのハンティングクエリをご利用いただけます。

推奨事項

Water Ouroborosは、ランサムウェア・アズ・ア・サービス(RaaS)として運営されており、既存のランサムウェアインフラを活用しながら、新たな機能を導入することで検出を回避し、効率を向上させています。比較的新しいグループでありながら、すでに世界中の複数の業界を標的としており、ランサムウェア攻撃の継続的かつ進化する脅威を示しています。

脆弱性の悪用を初期感染経路とするケースが増加していることから、迅速なパッチ適用や積極的なセキュリティ対策の重要性が浮き彫りになっています。特に、Water OuroborosがOracle WebLogicの脆弱性を悪用していることからも分かるように、公開されたアプリケーションのセキュリティ確保が不可欠です。さらに、脅威アクターは暗号化よりもデータ流出に重点を置く傾向が強まっており、データセキュリティの強化やインシデント対応戦略の整備が求められます。

Water Ouroborosや同様のランサムウェアの脅威からシステムを保護するためには、包括的なセキュリティ戦略を実施し、リソースを適切に配分して強固な防御体制を確立することが重要です。以下のベストプラクティスを実践することで、ランサムウェアのリスクを軽減できます。

- 監査とインベントリの実施

- 資産とデータの棚卸しを実施する

- 許可された機器、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

- 設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限を付与し、従業員の役割に必要な場合のみアクセスできるようにする

- ネットワークポート、プロトコル、サービスの監視を徹底する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定する

- 修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリケーションのパッチ適用または仮想パッチを活用する

- ソフトウェアやアプリケーションの最新バージョンへのアップデートを徹底する

- 防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

- 適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤーに最新バージョンのセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

- セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチーム演習や侵入テストを実施する

参考記事:

Ransomware Spotlight - Water Ouroboros

By: Trend Micro Research

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)