ランサムウェア

サポートスタッフに成りすまして遠隔操作を確立:「Black Basta」と「Cactus」の詐欺的初期侵入によるランサムウェア攻撃手法

本ブログ記事では、2組のランサムウェアグループ「Black Basta」と「Cactus」がソーシャルエンジニアリングとBackConnectマルウェアを用いて永続的な制御と機密データの外部送出を可能にした手口について解説します。

目次

- 概要

- Black Bastaグループの攻撃チェーン

- Black Bastaグループが初期侵入を達成した手口

- 初期アクセス後に実行されたBlack Bastaランサムウェアの不正活動

- 遠隔操作用(C&C)サーバとインストール後に実行される不正活動

- Cactusグループの攻撃チェーン

- 高度化が確認されたCactusグループの攻撃チェーンと初期侵入後の流れ

- Cactusグループによる内部活動とランサムノート

- Black Bastaグループのチャットログが流出

- まとめ

- 被害に遭わないためには

- トレンドマイクロの対策

- Trend Vision One スレットインテリジェンス

- スレットハンティングクエリ

- 侵入の痕跡

- スレットハンティング

- 参考記事

- 攻撃者はソーシャルエンジニアリングの手法を用いて初期アクセスに係る情報を提供するようユーザを誘導していました。また、なりすましや権限昇格を実行するためにMicrosoft Teamsを悪用したほか、Quick Assistや類似する正規の遠隔操作用ソフトを悪用することでユーザを欺き、不正アクセスを許可させていました。

- さらにOneDriveの更新を担うOneDriveStandaloneUpdater.exeをDLLサイドローディングの手口に用いて内部ネットワークに不正アクセスしたほか、BACKCONNECTマルウェアを用いて感染端末を永続的に制御しました。

- 複数のマルウェアリサーチャ「Jason Reaves氏、他」の報告によると、新たな手口が採用されたBackConnectマルウェア(トレンドマイクロ製品ではQBACKCONNECTとして検出)には2023年の「ダックハント作戦」(Operation Duckhunt)で停止措置の対象となったローダ型マルウェア「QakBot」との関連性を示す痕跡があるとのことです。この停止措置により別の手口を見つけざるを得なくなるまでQakBotを用いた感染活動は、Black Bastaグループが採用していた主な初期アクセスの手口でした。

- その後、WinSCPが内部活動の手口に悪用されるようになりました。

- 加えて、不正ファイルを設置/頒布する手口に法人向けクラウドストレージサービスを悪用しました。攻撃者は、これらのサービスが利用しやすい上に広く普及していることを逆手にとって、設定ミスや一般にアクセス可能なストレージバケットを不正に利用していました。

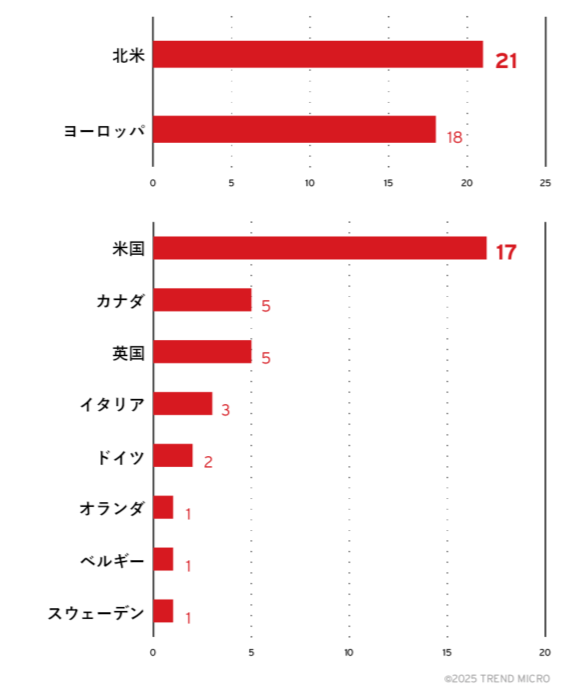

- Trend Micro Intelligenceのデータによると、2024年10月以降で最も多くのセキュリティ侵害が確認された地域は北米(21件)で、次いでヨーロッパ(18件)でした(図1上部)。最も多くの被害を受けた国は米国で、17件の企業や組織が影響を受け、カナダと英国ではそれぞれ5件のセキュリティ被害が確認されました。

トレンドマイクロのMXDR(Managed Extended Detection & Response)チームとインシデント対応チームは最近、2組のランサムウェアグループ(Black Basta/Cactus)が、侵害された端末上での足場を強化するために同じボット型マルウェア「BackConnect」を用いた事例について分析しました。

サイバーセキュリティサイト「PCrisk」の記事によると、BackConnectマルウェアは侵害された端末上で攻撃者が永続化な制御を確立/維持するために用いられるツールとのことです。攻撃者は本マルウェアを侵入させることで多くの遠隔操作機能が利用可能となり、感染端末上で不正なコマンドを実行できるようになります。これにより攻撃者は、ログイン認証情報、財務情報、個人ファイルなどの機密データの収集が可能となります。

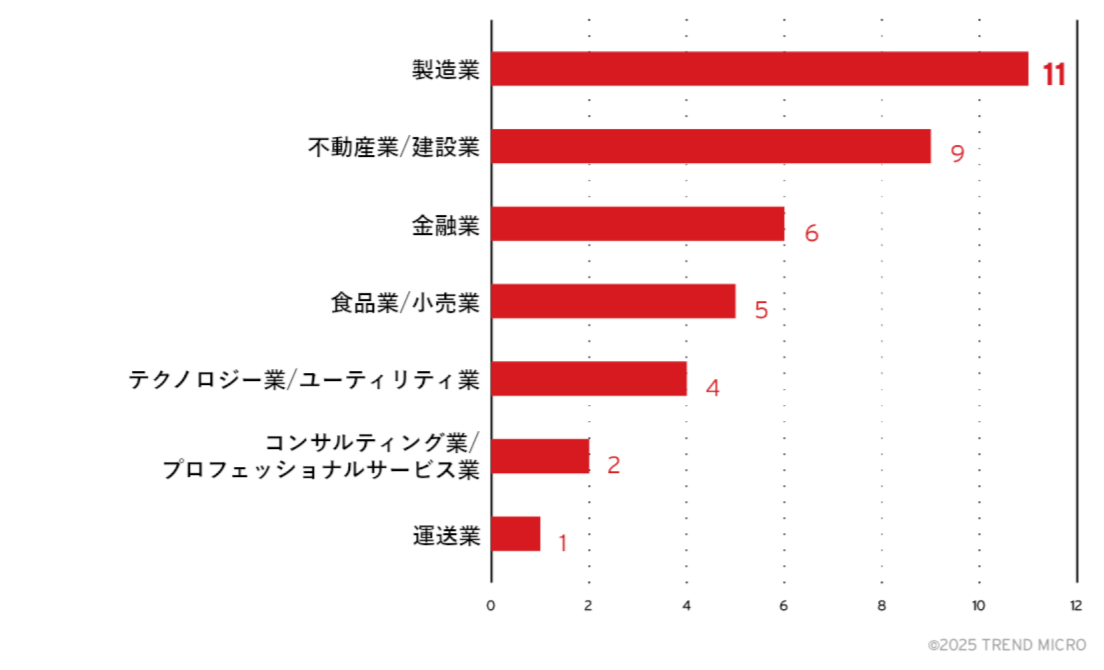

2023年に公開されたブロックチェーン分析企業「Elliptic」とサイバー保険企業「Corvus Insurance」の共同レポートでは、Black Bastaランサムウェアの背後にいる攻撃者グループが1億700万米ドル(約160.6億円)相当のビットコインを身代金として被害者から入手したと報じています。Trend Micro Threat Intelligenceのデータでは2024年10月以降、Black Bastaグループの攻撃活動によるセキュリティ侵害が最も多く確認された地域は北米(21件)で、次いでヨーロッパ(18件)でした(図1上部)。最も多くの被害を受けた国は米国で、17件の企業や組織が影響を受け、カナダと英国ではそれぞれ5件のセキュリティ侵害が確認されました(図1下部)。また、Black Bastaグループが与えた影響範囲を業種別にみると、製造業が11件と最も多く、次いで不動産業/建築業がそれぞれ9件、金融業が6件となっています(図2)。

Black Bastaグループが採用した攻撃チェーンの手法は技術的には画期的なものではないかもしれませんが、ソーシャルエンジニアリングの手法に正規のツールやクラウドインフラを悪用する手口を組み合わせることで、企業や組織が通常処理する業務の流れに不正活動を紛れ込ませることができたと考えられます。

Black Bastaグループが初期侵入を達成した手口

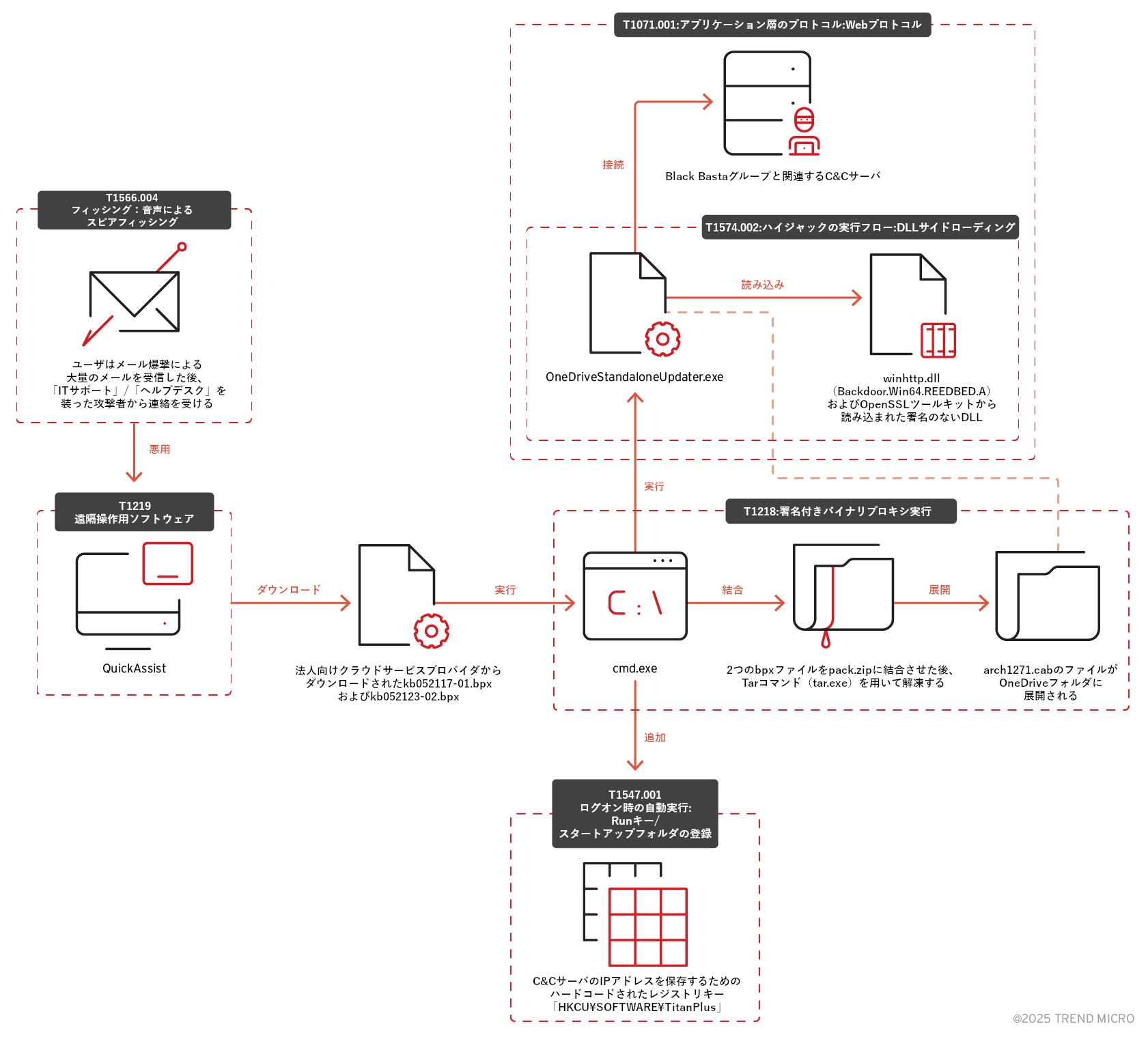

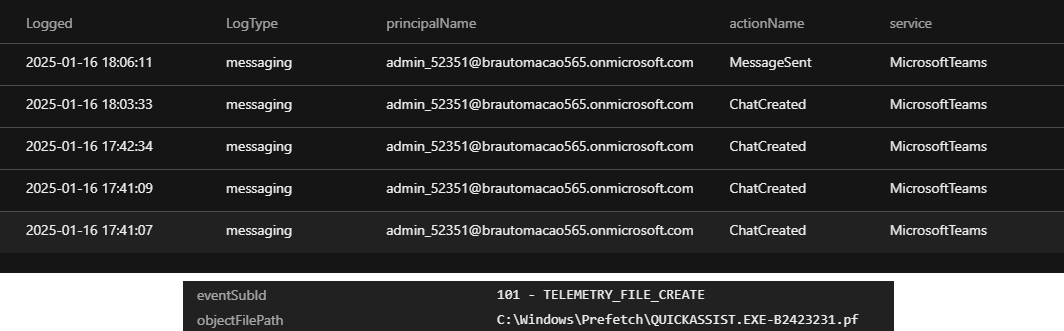

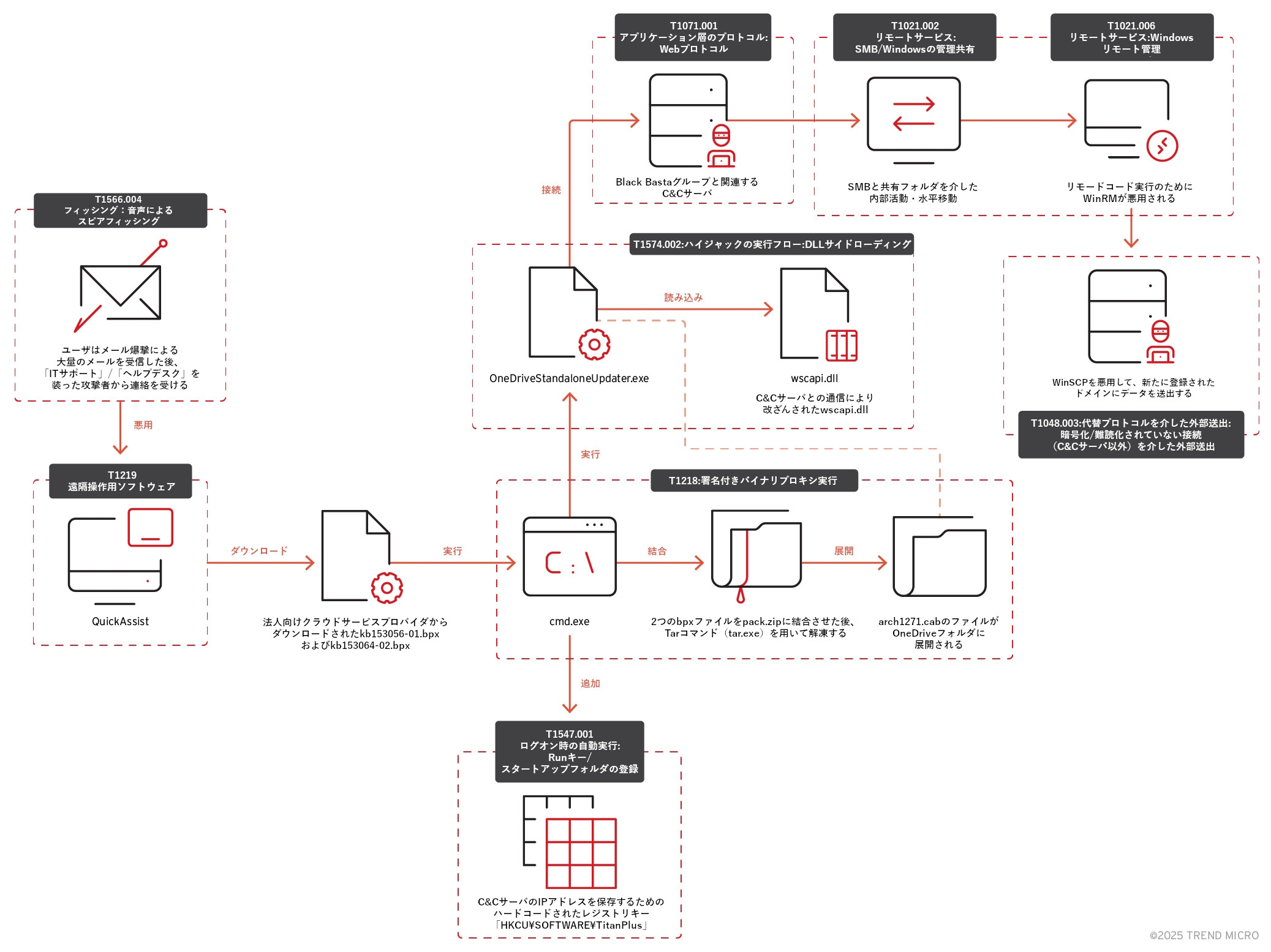

トレンドマイクロのMXDRチームは2025年1月10日公開記事の攻撃手法に類似する事例を分析しました(図3)。今回の事例で被害を受けたユーザもまた、ITサポートまたはヘルプデスクのスタッフを装った攻撃者から直接連絡(MS Teams経由のチャットや音声通話)を受ける前に大量の電子メールを受信する「メール爆撃」の被害に遭っていました。今回の事例で確認された送信元メールアドレスは、図4にある以下のとおりです。

admin_52351@brautomacao565[.]onmicrosoft[.]com

ITサポートのスタッフに扮した攻撃者との通話中にユーザは、Windowsに標準搭載された遠隔操作アプリ「Quick Assist」を介したリモートアクセスを攻撃者側に許可するよう誘導されていました。アクセスを許可することでユーザは、リモート接続を介して自身の使用するWindows端末/画面を共有したり、注釈機能(接続先端末上での書き込み)の使用やトラブルシューティングを実施するための完全な制御を相手側に可能にさせます。Microsoft社は、攻撃者がITサポートのスタッフを装って不正アクセス権を取得する手口について独自の分析結果を公開しました。こうした戦術を用いる攻撃活動は2024年末から確認されており、セキュリティベンダ「Rapid7」のブログでは、Black Bastaグループによるものとしています。

初期アクセス後に実行されたBlack Bastaランサムウェアの不正活動

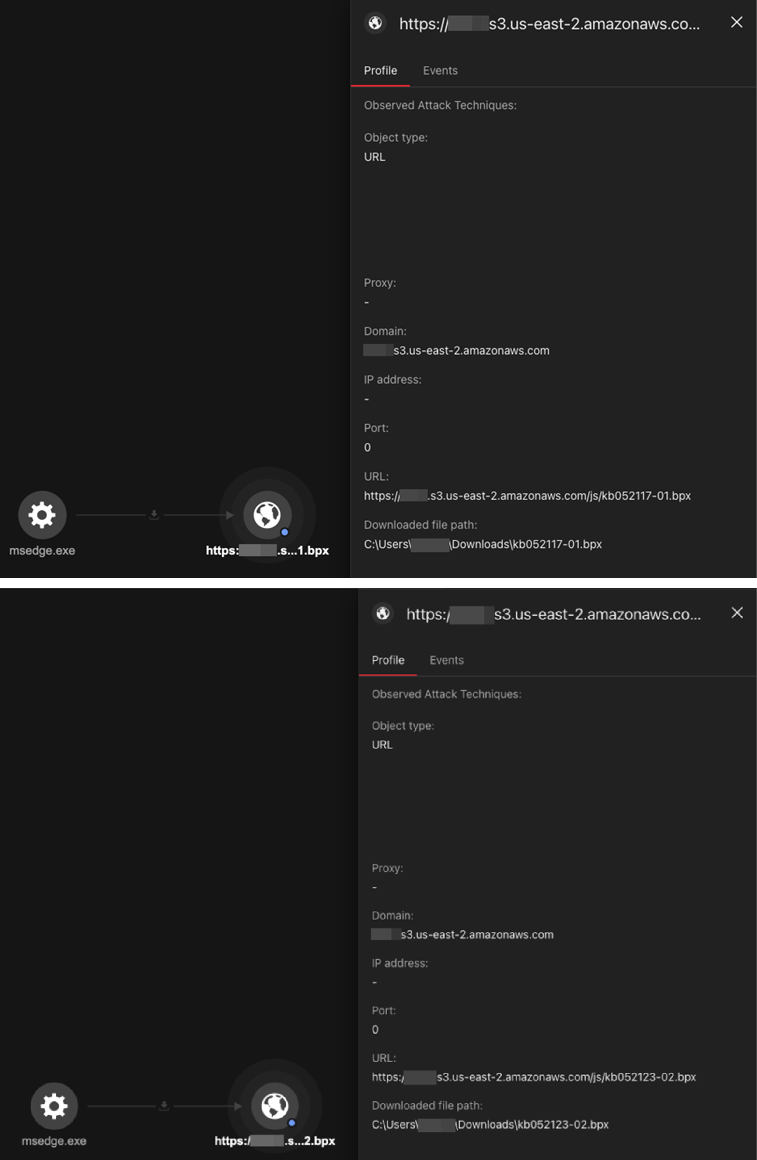

初期アクセス権を取得した攻撃者は、法人向けクラウドストレージサービスから2つの不正な.bpxファイルをダウンロードしました(図5)。2024年11月6日の記事では、別のランサムウェアグループが不正ファイルを設置/頒布する手口に法人向けクラウドストレージサービスを頻繁に悪用していたことをお伝えしました。攻撃者は、これらのサービスが利用しやすい上に広く普及していることを逆手にとって、設定ミスや一般にアクセス可能なストレージバケットを不正に利用していました。

今回分析したBlack Bastaの事例では、以下2つの.bpxファイルがダウンロードされました。

C:\Users\<ユーザ>\Downloads\kb052117-01.bpx(図5上部)

C:\Users\<ユーザ>\Downloads\kb052123-02.bpx(図5下部)

Trend Micro Threat Intelligenceのデータによると、攻撃者は2つの.bpxファイルを「pack.zip」に結合します。本事例で攻撃者は以下のコマンドを使って、2つの.bpxファイルをpack.zipに結合しました(図6上部)。

type kb052117-01.bpx kb052123-02.bpx > pack.zip

結合されたファイルのコンテンツは、Tarコマンド(Tar.exe)を使って解凍されます(図6下部)。これらの.bpxファイルの名前は事例ごとに異なります。

pack.zipを解凍後、以下のファイルが作成されました(図7上部)。

C:\Users\<ユーザ>\AppData\Local\Temp\arch1284.cab

C:\Users\<ユーザ>\AppData\Local\Temp\arch1271.cab

以下のExpandコマンドを使って解凍されたarch1271.cabのファイルはOneDriveフォルダ内に配置されます。

コマンド: expand "C:\Users\<ユーザ>\AppData\Local\Temp\arch1271.cab" -F:* "C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive"

上記ファイルを解凍すると、以下のファイルが作成されました(図7中央部)。

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\winhttp.dll

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\libssl-3-x64.dll

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\vcruntime140.dll

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\libcrypto-3-x64.dll

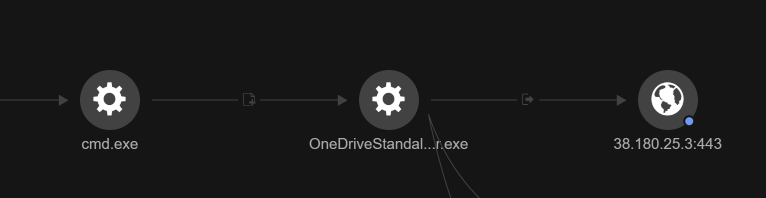

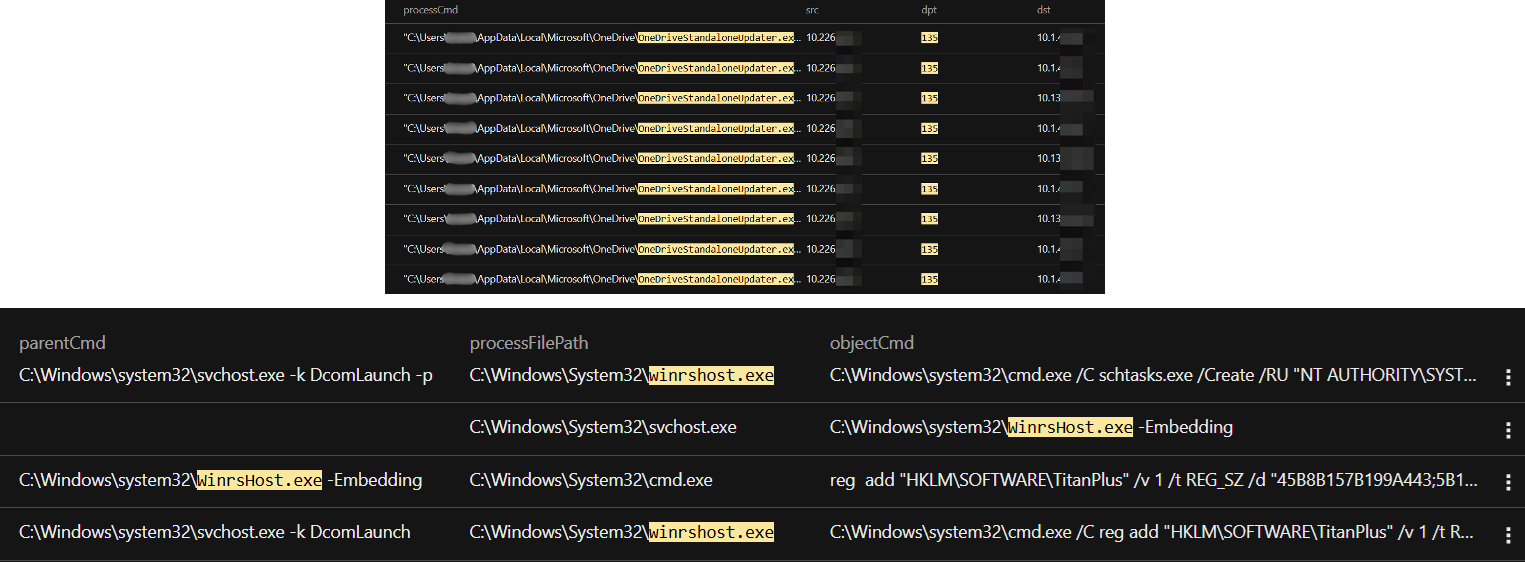

上記で作成されたOneDriveStandaloneUpdater.exeのプロセスはその後、コマンドラインに対する以下の指示文を用いてcmd.exe経由で非対話的に実行されました(図7下部)。

CLIコマンド: "C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe" -Embedding.

複数のマルウェアリサーチャ「Jason Reaves氏、ほか」の報告では、winhttp.dllは、以下によってサイドロードされるローダ型マルウェアとしています(図8)。

OneDriveStandaloneUpdater.exe

このローダ(winhttp.dll)は、pack.zip内にも含まれているsettingsbackup.datからバックドア型マルウェアを復号します。

pack.zipのコンテンツ:

libcrypto-3-x64.dll (e45b73a5f9cdf335a17aa97a25644489794af8e1)

libssl-3-x64.dll (9c8dea7602a99aa15f89a46c2b5d070e3ead97f9)

Settingsbackup.dat (11ec09ceabc9d6bb19e2b852b4240dc7e0d8422e)

Vcruntime140.dll (00149b7a66723e3f0310f139489fe172f818ca8e)

Winhttp.dll (232fdfde3c0e180ad91ebeb863bfd8d58915dd39)

以下の更新プロセスにより、

OneDriveStandaloneUpdater.exe

いくつかの重要な設定ファイルが改ざんされました。

C:\Users\<ユーザ>\AppData\Local\Temp\.ses

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\StandaloneUpdater\PreSignInSettingsConfig.json

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\StandaloneUpdater\Update.xml

遠隔操作用(C&C)サーバとインストール後に実行される不正活動

トレンドマイクロは、以下が外部IPアドレス「38.180.25[.]3」に接続することを確認しました(図9)。

OneDrive Standalone Updater

このIPアドレスは、危険なWebサイトとしてフラグが立ち、C&Cサーバのカテゴリに分類されました。

さらに攻撃者は、BackConnectマルウェアが接続するC&CサーバのIPアドレスを保存するために以下のレジストリエントリを追加しました。

reg add "HKCU\SOFTWARE\TitanPlus" /v 1 /t REG_SZ /d "38.180.25.3A443;45.8.157.199A443;5.181.3.164A443" /f

Trend Micro Threat Intelligenceのデータによると、上記レジストリキー内のIPアドレスはBlack Bastaランサムウェアに関連付けられているほか、IPアドレスはC&Cサーバに分類されています。

Cactusグループの攻撃チェーン

トレンドマイクロのインシデント対応チームは、本記事で上述したBlack Bastaグループの攻撃チェーン(図3)が高度化している事例を確認しました。前半の戦術は、図3に示す攻撃キャンペーンのものとほぼ同じですが、Cactusグループが高度化させた手口についてさらに詳しく知ることのできるいくつかの追加手法が明らかとなりました。

高度化が確認されたCactusグループの攻撃チェーンと初期侵入後の流れ

Cactusグループが高度化させた攻撃キャンペーン(図10)では、Black Bastaグループのもの(図3)と類似する以下の手法が用いられていました。

メール爆撃およびソーシャルエンジニアリング:大量の電子メールが届いた後ユーザは、以下のメールアドレスからMicrosoft Teams経由で攻撃者から連絡を受けていました。

admin_734@gamicalstudio[.]onmicrosoft[.]com

CactusグループはBlack Bastaの事例で確認されたソーシャルエンジニアリングの手法を用いて、Quick Assistを介したリモートアクセスを許可するようユーザを誘導していました。

不正ファイルのダウンロードおよびアーカイブファイルへの結合:2つの.bpxファイルがダウンロードされた後、1つのアーカイブファイル(pack.zip)に結合されました。pack.zipを解凍すると、Black Bastaグループの攻撃チェーンで確認されたファイルと似た名前のファイルが作成されました。

C:\Users\<ユーザ>\Downloads\kb153056-01.bpx

C:\Users\<ユーザ>\Downloads\kb153064-02.bpx

CAB形式のアーカイブファイルを解凍するとBlack Bastaの事例のものと似たようなファイルが作成されました。

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\wscapi.dll

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\libssl-3-x64.dll

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\vcruntime140.dll

C:\Users\<ユーザ>\AppData\Local\Microsoft\OneDrive\libcrypto-3-x64.dll

以下のコマンドにより、BACKCONNECTマルウェアが接続するC&CサーバのIPアドレスを保存するために「HKCU\SOFTWARE\TitanPlus」がレジストリとして追加されました。

add "HKLM\SOFTWARE\TitanPlus" /v 1 /t REG_SZ /d "45B8B157B199A443;5B181B3B164A443;38B180B25B3A443"

45.8.157[.]199;443;5.181.3[.]164;443;38.180.25[.]3;443

BackConnectマルウェアが接続先として用いるC&CサーバのインフラがBlack Bastaの事例のものと同じであることが判明しました。

45[.]8[.]157[.]199

5[.]181[.]3[.]164

38[.]180[.]25[.]3

185[.]190[.]251[.]16

207[.]90[.]238[.]52

89[.]185[.]80[.]86

ESXiホストの侵害:特筆すべき点としてESXiホストの侵害手口が確認されており、プロキシマルウェア「SystemBC」と思われるバイナリ「socks.out」が展開されていました。rootユーザとしてSSHセッションを有効化することで、以下の不正活動が実行されました。

- ExecInstalledOnly設定を無効化することで、正規のVIB⦅vSphere Installation Bundles⦆を介してインストールされたバイナリの実行を可能にしていました。

- ファイアウォールを無効化することで、未承認のバイナリの実行が許可されるようにしていました。

上記の一連の不正活動により、感染端末内の保護機能に阻止されることなくsocks.outバイナリ(SystemBCマルウェア)が実行されました。

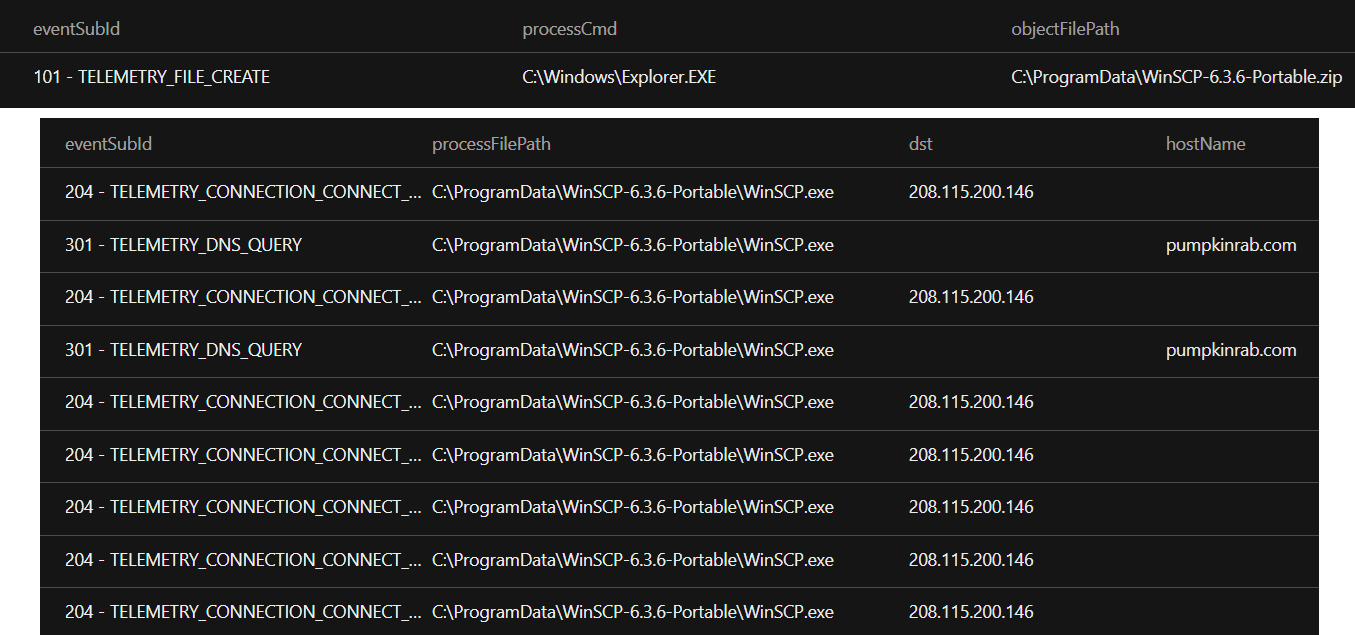

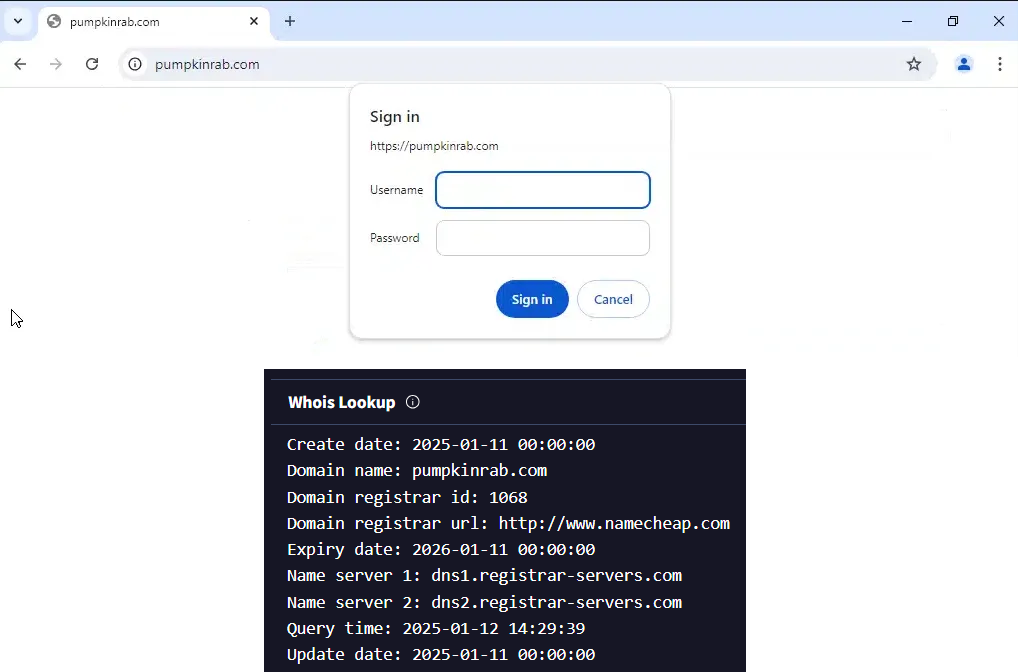

さらなる分析により、攻撃者が運用プロセスの一環としてオープンソースのファイル転送クライアントソフト「WinSCP」を悪用していたことが判明しました。WinSCPの悪用:WinSCPは、侵害された環境内でのファイル転送を容易にするために悪用されました。さらにファイアウォールのログ記録により、WinSCPが新しく登録された以下の不審なドメインに接続するというBlack Bastaの事例では見られなかったネットワークアクティビティが確認されました(図12、13)。

Pumpkinrab[.]com – 208[.]115[.]200[.]146

Cautusグループが侵害された複数のホストにWinSCPを展開していたことから、WinSCPは内部活動・水平移動を効率化するために拡散されたと考えられます。

弊社のインシデント対応の取り組みにより、感染ネットワーク上のデータを暗号化する攻撃者の試みは阻止されました。なお、電子メールを介して受信した身代金要求メッセージ(ランサムノート)内で攻撃者は自らを「Cactus Group」と名乗っていました。このことから、暗号化活動を含めたこれらの一連の脅威イベントがCactusグループによるものであることは明らかです。

2025年2月11日、重大な情報漏えいによってBlack Bastaグループの内部情報(メンバー間でのやり取りや組織構造など)が流出しました。サイバーセキュリティベンダ「PRODAFT」が初めて公開した情報では、Black Bastaグループがロシアの銀行を標的にしていたため、内部紛争が起こり、これらのデータが流出したとしています。流出したアーカイブファイルには、同グループの内部チャットルームでやり取りされたメッセージが含まれています(2023年9月18日から2024年9月28日の間)。

これらのメッセージを分析した結果、以下に示すような幅広い情報が明らかとなりました

- フィッシング攻撃用のテンプレート

- 攻撃対象の電子メールアドレス

- 暗号資産(仮想通貨)のアドレス

- 被害者から詐取した認証情報

- 同グループのメンバーなどに係る情報

これらの流出データを確認した結果、Black Bastaグループのオペレータがトレンドマイクロを「立ちはだかる大きな壁」と認識し、弊社製品のセキュリティ機能を回避する方法について議論しているメッセージが見つかりました。以下は同グループの主な見解です。

1. トレンドマイクロの保護機能を回避することは大きな課題である

ある攻撃者は、トレンドマイクロの製品は多くの国や地域で使用されているため、同社製品の保護機能を確実に回避する術が必要であると明言しています。

- 「TrendMicro много где стоит, надо обходить」(「トレンドマイクロの製品は多くの国や地域で使用されているため、同社製品のセキュリティ機能を回避する手法を組み込む必要がある」)。

- 別の攻撃者は、Trend Micro XDRによる検出を回避することが特に困難であることを認めています。「мелкий не может обходить Trend Micro XDR」「苦肉の策ではTrend Micro XDRの検出機能を回避できない」。

2. 検証と回避策

- 一部のグループメンバーは、総当たり(ブルートフォース)攻撃の手法を用いてトレンドマイクロ製品の検出機能を検証した結果について議論していました。「с трендом все ок на бруте должно быть(トレンドマイクロ製品は、総当たり攻撃に対しても堅牢だ。)」

- さらに流出したメッセージの中には、攻撃者が保護機能を回避しようと試みている際に、トレンドマイクロの製品が継続的に検出対応するため、攻撃者側の大きな課題として弊社の名前を挙げていました。

さらにBlack Bastaグループの主要メンバーの一部が同グループを脱退し、Cactusグループの運営活動に参加していると推測されます。これは、本記事で解説した2組のランサムウェアグループ(Black Basta/actus)間で採用された戦術、手法、手順(Tactics, Techniques, and Procedures⦅TTPs ⦆)において多くの手口が類似してることからも明らかです。こうした状況を踏まえトレンドマイクロでは、Cactusグループが今後も活発な攻撃活動を続け、Black Bastaグループから脱退した経験豊富な元メンバーはCactusグループの運営の下で攻撃活動を継続すると推測しています。Black Bastaグループの今後の活動は現時点で未知数ですが、別のランサムウェアグループ「Conti」の内部情報が流出した時と同様に、活動を停止するか、リブランディングを図る可能性があります。

まとめ

2024年10月上旬以降Black Bastaグループは、2024年2月5日の記事で解説したようなソーシャルエンジニアリングの手法を用いた攻撃キャンペーンを急増させていました。本キャンペーンは同年5月に初めて報告されましたが、戦術の更新、マルウェアペイロードの高度化、Microsoft Teamsの悪用などの巧妙化が確認されています。

これらの攻撃キャンペーンは、大量にメールを送り付ける「メール爆撃」にはじまり、その後、ITサポートなどのスタッフを装った攻撃者からTeams経由で音声通話などによる接触があります。攻撃者からの連絡を受けたユーザは誘導される形でリモート管理ツールをインストールさせられたり、リモートシェルを実行させられたりするほか、時にはQRコードを介して多要素認証(MFA)を回避されることもあります。これらの手口を通じてユーザがアクセスを許可した場合、以下の不正活動が実行される可能性があります。

- DarkGateなどの新たなマルウェアの追加

- 独自ペイロードの展開後、感染ネットワーク内での内部活動

- 認証情報の窃取

- VPNに係る構成ファイルの収集

Trend Micro Threat Intelligenceのデータによると、Black Bastaグループは自身の戦術、技術、手順(TTPs)に「ヴィッシング」、「遠隔操作ツール『Quick Assist』」、「BACKCONNECTマルウェア」を用いることでBlack Bastaランサムウェアを展開します。

2025年1月以降、Trend Micro Threat Intelligenceのデータを用いるチームは、Black Bastaグループに係る特定の攻撃者の所属先が変化しているとみています。具体的には、一部のメンバーがBlack BastaグループからCactusグループに移籍したことを示唆する痕跡がみつかっています。この結論は、CactusグループがBlack Bastaグループの戦術、手法、手順(TTPs)を高度化させて攻撃キャンペーンに用いているという今回の分析結果から導き出されたものです。

被害に遭わないためには

ランサムウェア攻撃や上記に類似する攻撃活動によってもたらされる被害を軽減するために、企業や組織は以下の主要な対策を講じることが推奨されます。

- リモートアシスタンスツールの使用に制限をかける。リモートアクセスツールが悪用されないようにするため、リモートアシスタンスを使用する際に承認または検証を必要とする厳格なポリシーを実装しましょう。アクセス制御、監視、認証方法を階層化することで、リモートアシスタンスツールに係るリスクを軽減できます。

- ソーシャルエンジニアリングの手法を認識して対処できるよう、従業員にセキュリティ/リテラシー教育を実施する。フィッシング詐欺やITサポートのスタッフを装った攻撃者がリモートアシスタンスを試みる手口について定期的に従業員を教育し、攻撃者からの一方的な要求に対する検証力を強化しましょう。企業や組織は、巧妙化するソーシャルエンジニアリングの手法に対する従業員の耐性を強化するため、行動主導型のトレーニングプログラムを通じて従業員のクリック率などに係る自社の傾向を積極的に検証/把握し、今後のセキュリティ教育方針の検討やセキュリティ意識向上につなげる必要があります。

- Microsoft Teamsに対するセキュリティのベストプラクティスを適用し、Teamsを悪用する攻撃活動から従業員を保護する。企業や組織はMicrosoft社のTeamsを「電子メールと同等の保護対策/監視を講じるべきビジネスチャットツール」として認識する必要があります。なりすましによる攻撃を阻止するために、提携先/取引先企業などと連携したり、外部とのやり取りに対する保護対策を適用したりしましょう。

トレンドマイクロの対策

トレンドマイクロの統合サイバーセキュリティプラットフォーム「Trend Vision One」は、弊社の幅広い製品群や3rd partyのセンサーを活かし、マルウェア等の脅威や、脅威とは断定できない不審な挙動を集約し、特有のスレットインテリジェンスを用いて解析することで、環境全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とする「XDR」を提供します。さらにAI、何百人もの脅威リサーチャーとデータサイエンティスト、そして2億5,000万を超える世界中のセンサーを利用することで、Trend Vision Oneはサイバー犯罪の手法と技術に関する貴重な情報を継続的に取得しています。業界をリードするこの強力なスレットインテリジェンスはTrend Vision Oneを通じて自動的に利用でき、セキュリティチームが新しいリスク、脅威、および脆弱性により早く対処することを支援します。

Trend Vision One スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

Black Basta and Cactus Ransomware Groups Add BackConnect Malware to Their Arsenal

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に係る情報:Black Basta and Cactus Ransomware Groups Add BackConnect Malware to Their Arsenal

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリを使用して、お客様の環境内のデータを使用して、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます(通常のアクティビティによってもトリガされる可能性がある点にご留意ください)。

DLLサイドローディングの検出には、正規DLLを置き換えて不正なコードを実行する改ざんされたDLLの識別が含まれます。

eventSubId: 603 AND (request:filters*.s3.us-east-2.amazonaws.com OR request:sfu*.s3.us-east-2.amazonaws.com) AND objectFilePath:kb*.bpx

service: MicrosoftTeams AND principalName: *.onmicrosoft.com AND actionName:(ChatCreated OR MessageSent)

- タグ:

- XSAE.F8809 (QuickAssistにおけるリモートセッションの確立)

- XSAE.F11212 (TitanPlusのインストール)

- XSAE.F11530 (OneDriveバイナリによる不審な接続活動)

- XSAE.F11531 (環境寄生型バイナリ⦅living-off-the-land bin、Lolbin⦆経由で展開されたキャビネットファイル)

- XSAE.F11532 (環境寄生型バイナリ経由で展開されたキャビネットファイル)

- XSAE.F11534 (TitanPlusのインストール - プロセス作成)

Trend Vision Oneをご利用で、Threat Insightsのエンタイトルメントを有効化しているお客様は、さらに多くの情報リソースにアクセスいただけます。

侵入の痕跡(Indicators of Compromise、IoC)

詳細はこちらをご覧ください。

- 5.181.159[.]48

- 45.128.149[.]32

- 207.90.238[.]46

- 45.8.157[.]158

- 195.123.233[.]19

- 178.236.247[.]173

- 195.123.241[.]24

- 20.187.1[.]254

- 5.78.41[.]255

- 38.180.192[.]243

- 207.90.238[.]52

- 89.185.80[.]251

- 91.90.195[.]91

- 45.8.157[.]162

- 20.82.136[.]218

- 45.8.157[.]146

- 5.181.3[.]164

- 195.123.233[.]148

- 45.8.157[.]199

- 89.185.80[.]86

- 195.211.96[.]135

- 38.180.25[.]3

- 38.180.135[.]232

- 185.190.251[.]16

参考記事:

Black Basta and Cactus Ransomware Groups Add BackConnect Malware to Their Arsenal

By: Catherine Loveria, Stephen Carbery, Jovit Samaniego, Adam O'Connor, Ian Kenefick, Gabriel Cardoso, Lucas Silva

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)