ランサムウェア

ランサムウェアスポットライト - INC

ランサムウェア「INC」は、CVE-2023-3519の脆弱性を標的とし、その攻撃手法において、セキュリティ対策を回避するためにHackTool.Win32.ProcTerminator.Aを、認証情報を不正取得するためにHackTool.PS1.VeeamCredsを使用していることが判明しています。

はじめに

ランサムウェア「INC」は、被害者から身代金を巻き上げるため、「企業の評判を守る」という口実で二重恐喝を行っています。グループは2つのサイトを運営しており、1つは被害者とのやり取りに使用する認証付きサイト、もう1つは被害者から窃取したデータを公開するためのリークサイトです。このランサムウェアは2023年7月に初めて確認され、トレンドマイクロはこの攻撃グループを「Water Anito」と呼んで監視しています。同年12月にはLinux版のランサムウェアが登場し、2024年3月にはWindows版の新バージョンがリリースされました。7月には、トレンドマイクロが「Water Lalawag」と呼ぶLynxランサムウェアグループが、ランサムウェアINCの開発組織からソースコードを購入したと主張していますが、この情報の真偽は現時点で確認されていません。

企業や組織が知っておくべきこと

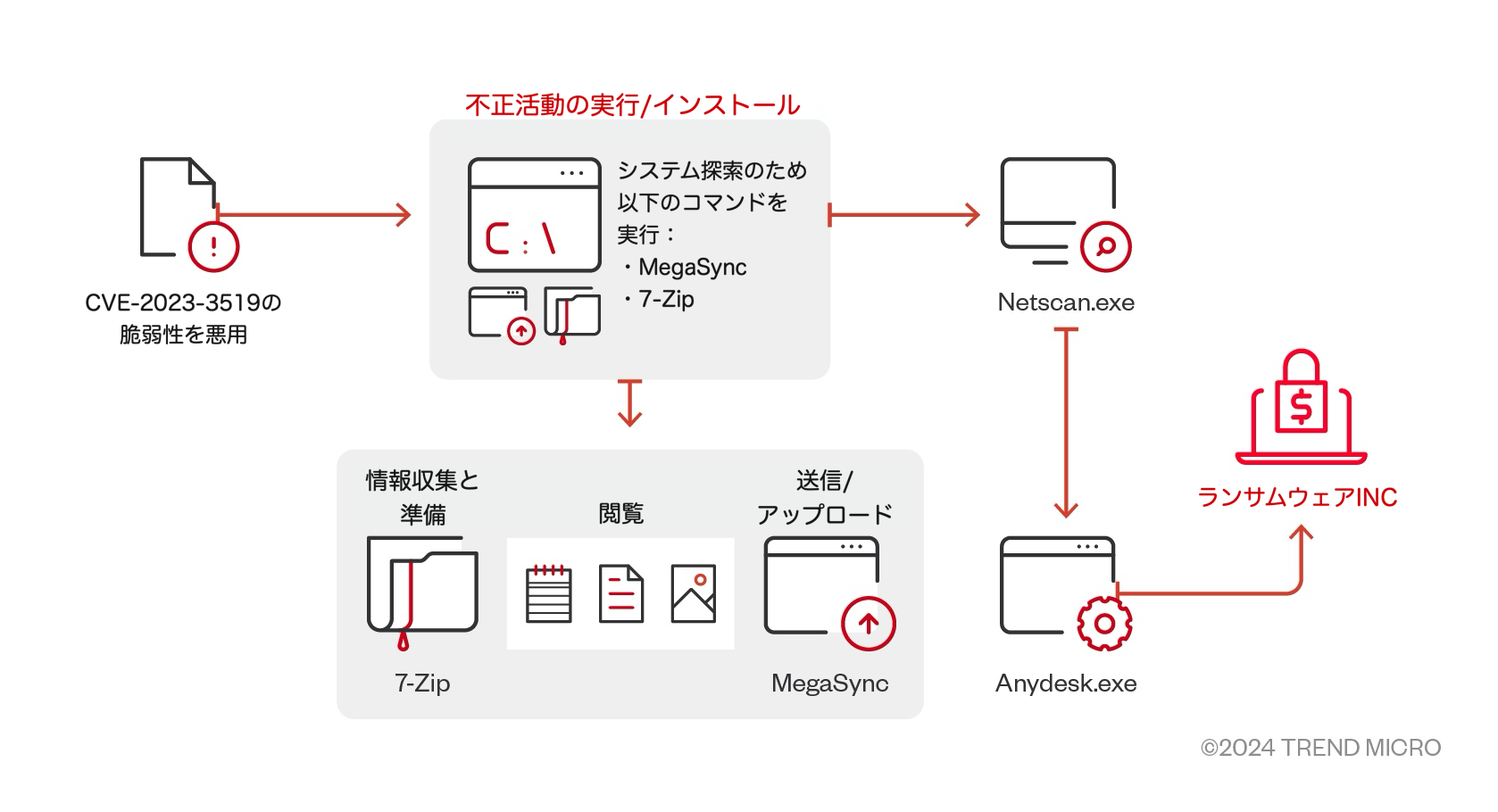

ランサムウェアINCは、標的型フィッシング詐欺(スピアフィッシング)やシステムの脆弱性を悪用して、企業のネットワークに侵入を試みます。2023年11月にこのグループはNetscaler ADC(Citrix ADC)とNetscaler Gateway(Citrix Gateway)の脆弱性CVE-2023-3519を悪用し、被害企業のシステムへ初期侵入する手口を使っていました。この時期の被害者として、ヤマハ発動機のフィリピン二輪車製造子会社が挙げられます。この事例では、従業員の個人情報、バックアップファイル、企業情報、販売データなど、約37GBに及ぶとされる情報が窃取され、INCのリークサイトに公開されました。

このランサムウェアグループは、被害企業のネットワーク内での水平移動を容易にする目的でセキュリティ対策を無効化するための追加ツールとして、以下のハッキングツールを利用します:

HackTool.Win32.ProcTerminator.A

さらに認証情報を窃取するための以下のハッキングツールを使用していることも判明しています:

HackTool.PS1.VeeamCreds

感染フローと技術的詳細

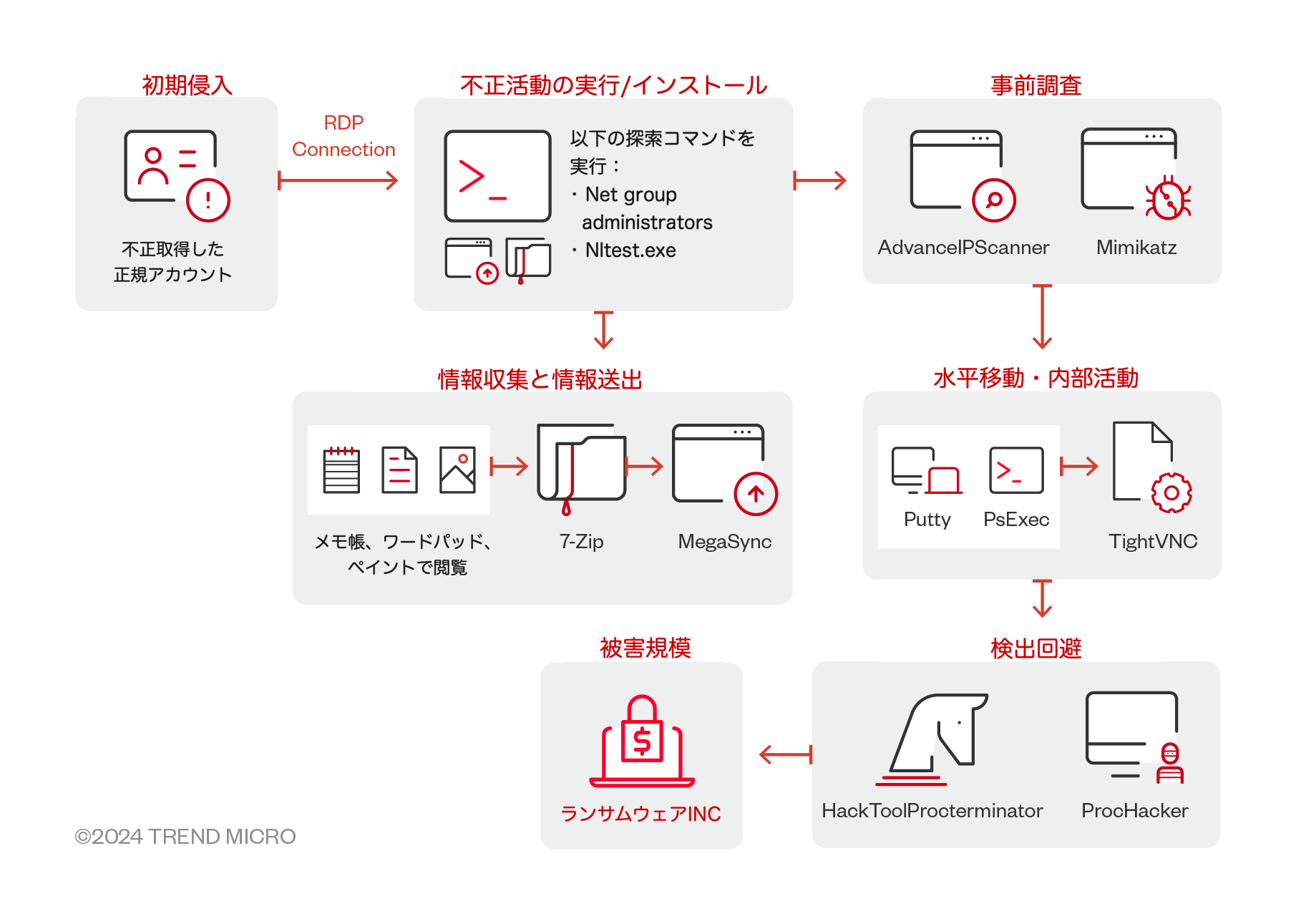

以下はランサムウェアINCが各段階において使用が確認された攻撃手口(TTP)です:

初期侵入

- IAB(Initial Access Broker)から購入した正規アカウントの認証情報の利用を確認しています。

- また、スピアフィッシング攻撃や、2023年11月にはCitrix NetScalerの脆弱性CVE-2023-3519を悪用して被害組織のネットワーク機器に侵入する手口も確認されています。

検出回避

- セキュリティ製品を無効化し検知を回避するため、HackTool.ProcTerminatorとProcessHackerの使用を確認しています。

- 新たに発見されたサンプルから、被害システム上で実行中のプロセスを停止する新しいツールの使用も判明しました。トレンドマイクロ関連のプロセスやサービスを特定して停止させる機能も確認しています。

認証情報窃取(クレデンシャルアクセス)

- 最近の分析により、Veeam Backupと各種Replication Managerから認証情報を抽出する新手のツールを確認しました。

事前調査

- システム内での水平移動に悪用するため、NetScanとAdvance IP Scannerを使って情報を収集します。

- メモ帳、ワードパッド、ペイントといった一般的なアプリケーションをファイル閲覧に使用することも確認しています。

- MimikatzやAdvanceIPScannerなど、システム内部での移動に必要なツールをオープンディレクトリから入手します。

水平移動・内部活動

- システム内の水平移動手段として、PSexec、AnyDesk、TightVNCを利用します。

被害規模

- 窃取したデータは7-Zipで圧縮し、MegaSyncを使って外部に送信します。

- ファイルの暗号化にはAESアルゴリズムを採用し、2つの暗号化モードを備えています:高速モードは1,000,000バイトの固定値で暗号化し、大きなデータをスキップ。中速モードも同じ固定値で暗号化しますが、小さなデータをスキップする仕様となっています。

その他の技術的詳細

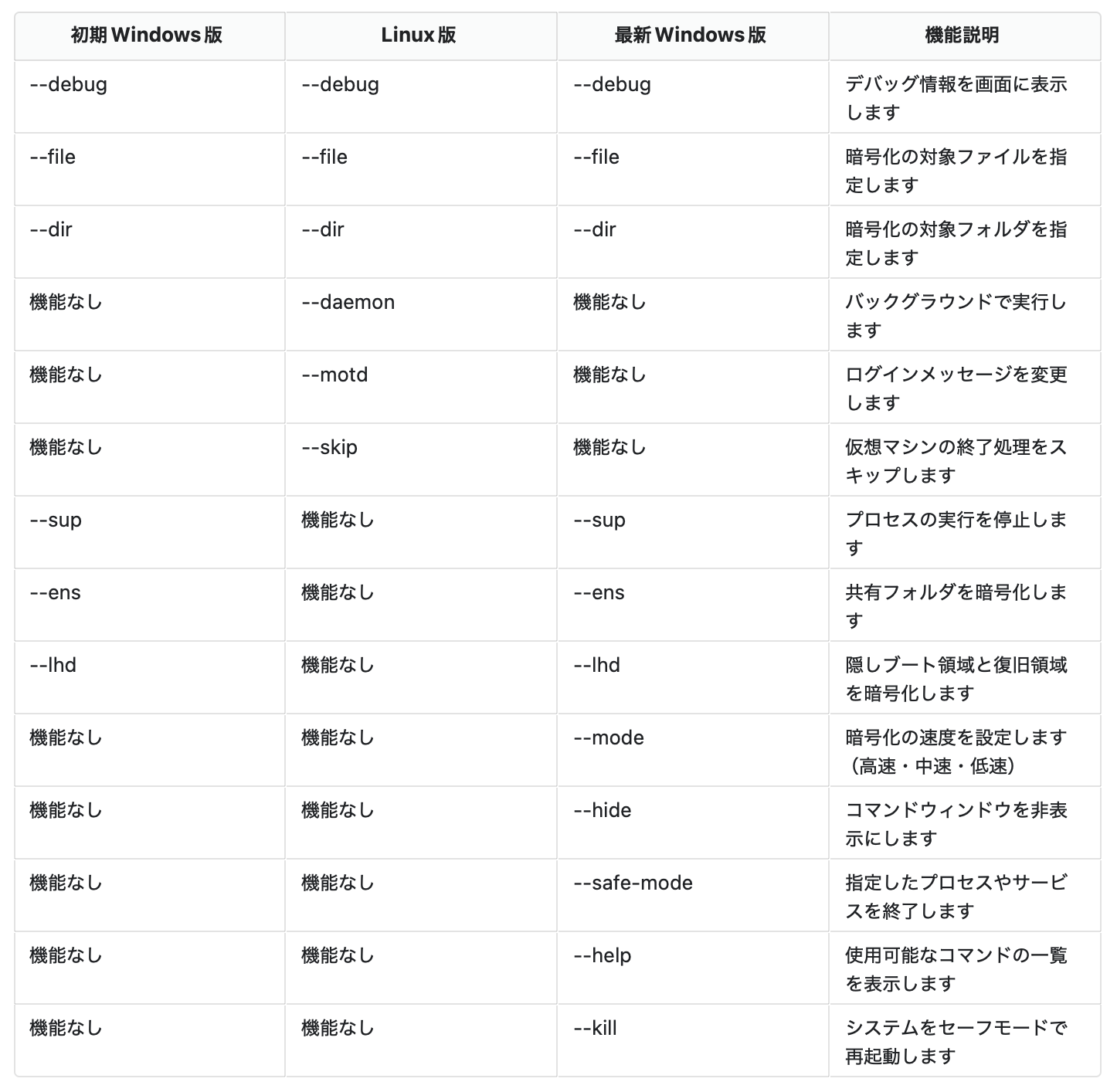

2023年12月にはLinux版がリリースされ、2024年3月には初期バージョンの新版が検出されています。以下の表は、ランサムウェアINCの各バージョンで確認されたコマンドライン引数を比較したものです。

MITRE tactics and techniques

詳細はこちらで確認してください。

使用されるツール、脆弱性悪用、その他マルウェアの概要

セキュリティチームは、ランサムウェアINCの攻撃で使用される以下のマルウェアツールや攻撃手法に警戒が必要です:

詳細はこちらで確認してください。

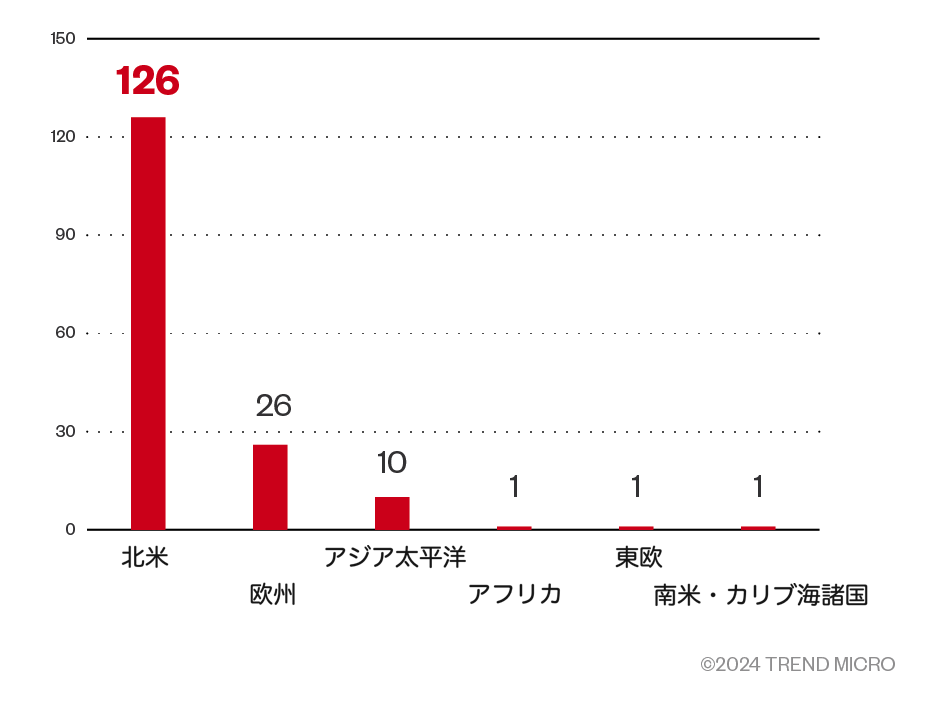

検出台数の国別・業界別ランキング

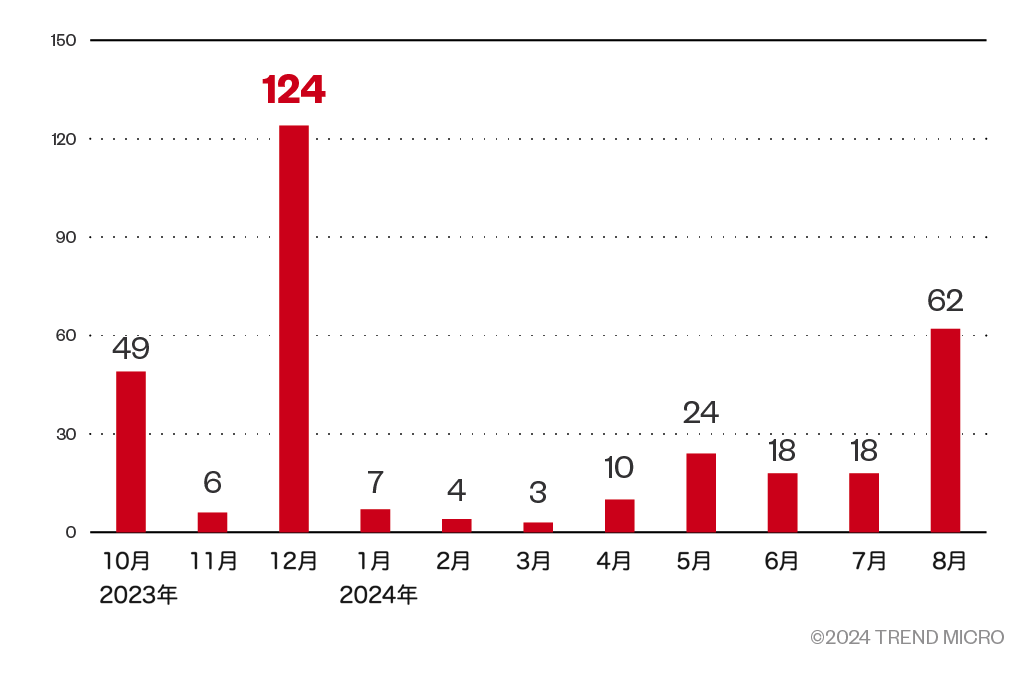

トレンドマイクロの脅威インテリジェンスデータによると、2023年10月から2024年8月にかけて、ランサムウェアINCの検出は少なくとも325件を記録しています。このグループは2023年12月に最も活発化し、トレンドマイクロの監視環境下で124件もの攻撃が検知されました。2024年第1四半期は一時的に活動を控えていましたが、年の進行とともに再び攻撃を活発化させています。

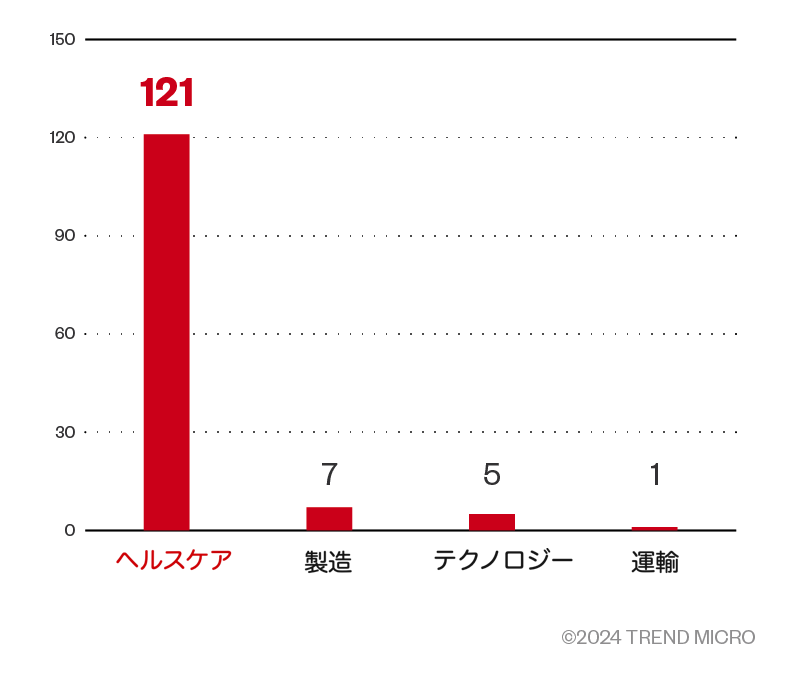

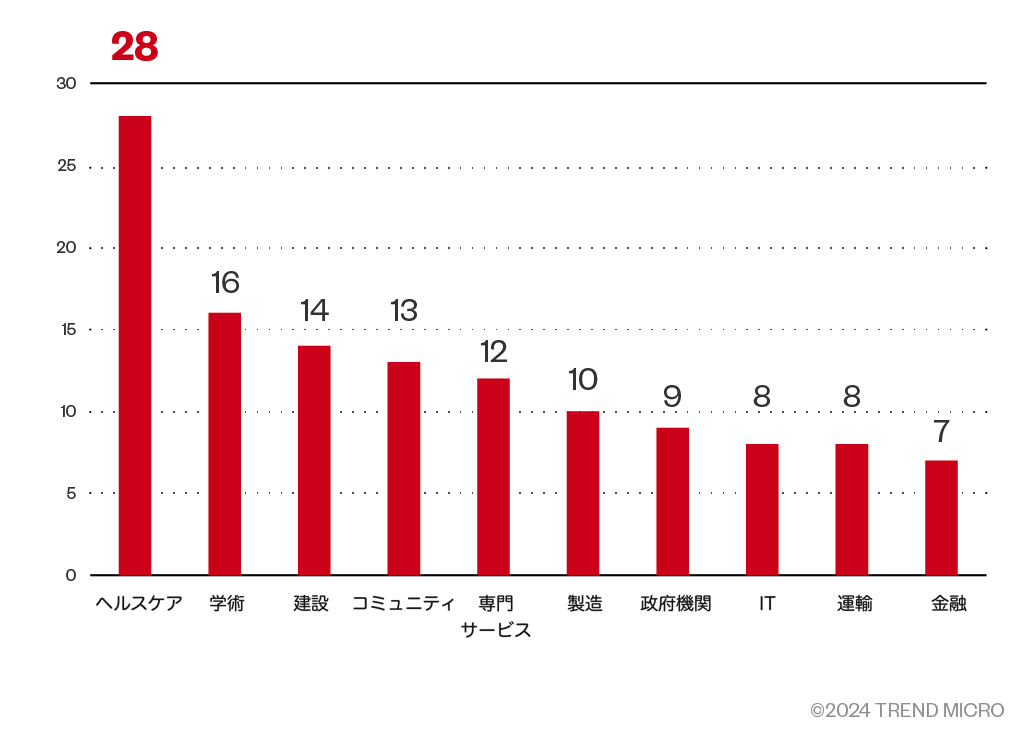

検出企業の多くは業種を非公表としていますが、判明している企業のデータからは、ランサムウェアグループINCが医療機関を最も頻繁に狙っていたことが明らかになっています。

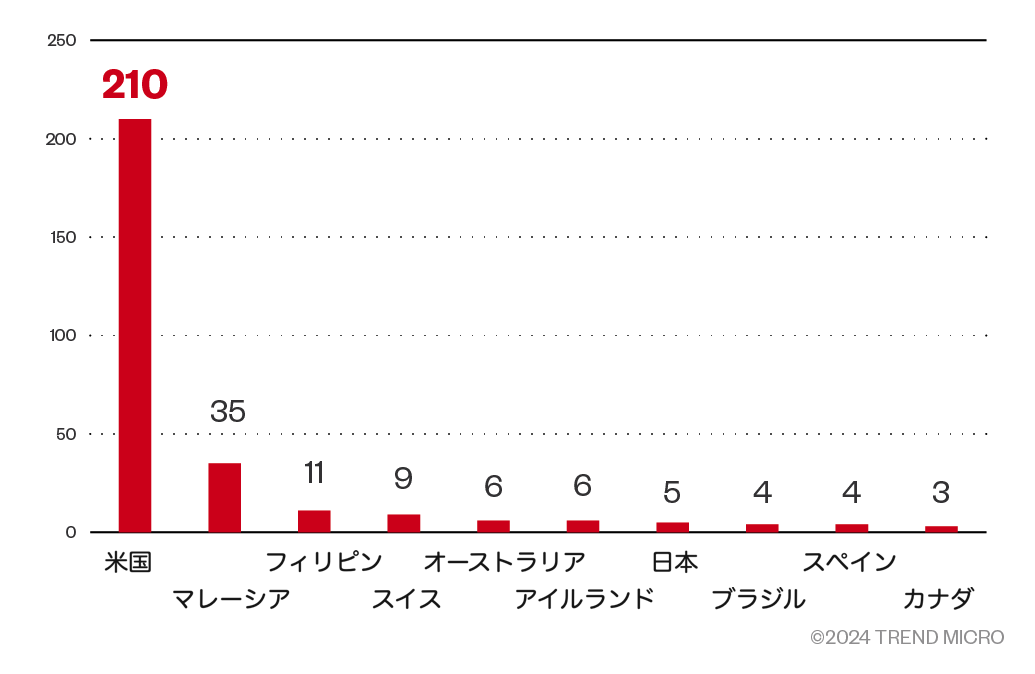

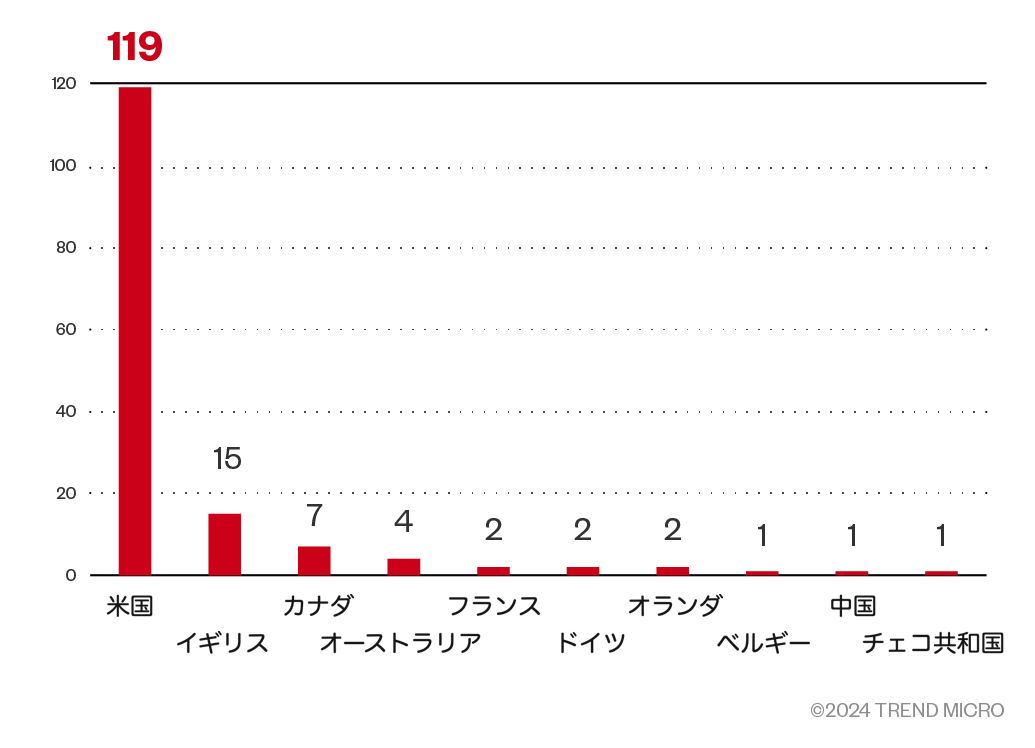

ランサムウェアグループINCの国別検出数では、アメリカが最多で、次いでマレーシア、フィリピンの順となっています。スイス、オーストラリア、アイルランドへの攻撃も確認されました。オーストリア、ドイツ、タイ、韓国、フランスは標的となった上位10カ国には含まれていません。

ランサムウェアINCはアメリカの企業を最も多く攻撃対象とし、イギリス、カナダ、オーストラリア、フランスの企業も標的にしています。

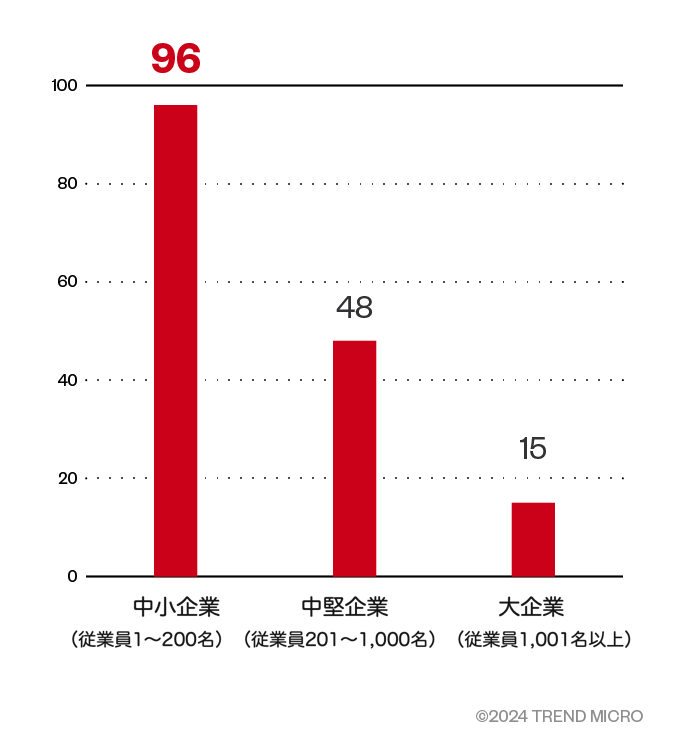

被害組織の規模を見ると、小規模企業が最も多く、次いで中規模企業が続きます。大企業への攻撃は比較的少数でした。

ランサムウェアINCを操る犯罪者たちは、医療機関を主な標的としながら、教育機関や非営利組織、宗教団体などのコミュニティ組織も攻撃しています。さらに、建設、専門サービス、製造業の企業も攻撃対象となっています。

Trend Micro Vision Oneのスレットインテリジェンス

トレンドマイクロのお客様は、ランサムウェアINCのような進化する脅威への対策として、Trend Vision Oneで各種インテリジェンスレポートや脅威情報をご利用いただけます。Vision Oneの脅威インサイトは、攻撃者の特徴、悪意ある活動、使用する手法について包括的な情報を提供し、お客様が脅威に先手を打って対策を講じ、新たな脅威に備えることを支援します。このインテリジェンスを活用することで、お客様はシステム環境の保護、リスクの低減、脅威への効果的な対応を実現できます。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Trend Vision OneのIntelligence Reportsダッシュボードでは、次のIOC調査が可能です:

- [Spot Report] Binary Metamorphosis: Inc. Ransomware Adapts, Sets Sights on Diverse ESXi Networks([スポットレポート] 変貌するバイナリ:Inc.ランサムウェアの進化とESXiネットワークを狙う攻撃)

- Lynx Ransomware(ランサムウェアLynx)

- [Spot Report] Analysis of Newly Discovered Variant of INC Ransomware and its Capabilities([スポットレポート] ランサムウェアINC新型の詳細分析と機能解説)

- [Hot Threats]: New Indicators used by Water Lalawag Threat Actor - 2024/10/24([緊急脅威情報]:Water Lalawag攻撃者グループによる新たな攻撃指標 - 2024/10/24)

Trend Vision Oneのアプリ「Threat Insights」

攻撃者グループ

新たな脅威

- Lynx Ransomware: The Successor of INC Ransomware(ランサムウェアLynx:ランサムウェアINCの継承者)

- INC Ransomware Group Expands its Arsenal, New Tools Used in Recent Attack(ランサムウェアグループINC、攻撃力を強化:最新の攻撃で新たなツールを使用)

- The Growing Threat of INC Ransomware: New Windows Variant(拡大するランサムウェアINCの脅威:Windows向け新型の出現)

- Binary Metamorphosis: Inc. Ransomware Adapts, Sets Sights on Diverse ESXi Networks(変貌するバイナリ:Inc.ランサムウェアの進化とESXiネットワークを狙う攻撃)

Trend Vision Oneのハンティングクエリ

Trend Micro Vision Oneをご利用のお客様は、Search Appを使って、このブログ記事で紹介した不正な指標と自社環境のデータを照合・調査できます。

Trend Vision Oneをご利用のお客様は、以下の探索クエリを使用して、システム内のランサムウェアINCを検出できます:

fullPath:(.INC OR (INC-README.txt AND INC-README.html))

AND ((processCmd:"(?:\psexec.exe OR ?:\cmd.exe)" AND

objectFilePath:".exe*(--file OR --dir OR --ens OR --lhd OR --sup OR

--debug)*")

「Threat Insights」のライセンスお持ちのVision Oneのお客様は、さらに多くの探索クエリをご利用いただけます。

推奨事項

ランサムウェアグループは、標的型フィッシングなど、実証済みの手法を使って被害者を誘い込み、企業システムへの侵入を続けています。ランサムウェアINCは登場からわずか1年余りですが、すでに多くの企業が被害を受けており、このようなシンプルながら確実な手法が今なお有効であることを示しています。

ランサムウェアINCの事例が示すように、ランサムウェア攻撃の侵入経路として脆弱性の悪用が増加傾向にあります。SOCは企業を守り、攻撃の成功率を下げるため、ネットワーク機器のパッチ適用を最優先で行う必要があります。

ランサムウェアINCなどの脅威からシステムを守るため、組織は効果的な防御戦略を構築するためのリソースを計画的に配分するセキュリティフレームワークを導入できます。

以下は、組織がランサムウェア感染から自社を守るために実施を検討すべき推奨事項です:

- 監査とインベントリの実施

- 資産とデータの棚卸しを実施する

- 許可された機器、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

- 設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限を付与し、従業員の役割に必要な場合のみアクセスできるようにする

- ネットワークポート、プロトコル、サービスの監視を徹底する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定する

- 修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリケーションのパッチ適用または仮想パッチを活用する

- ソフトウェアやアプリケーションの最新バージョンへのアップデートを徹底する

- 防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

- 適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤーに最新バージョンのセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

- セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチーム演習や侵入テストを実施する

- 「Trend Vision One™」は、多層防御と挙動監視を提供し、ランサムウェアが不可逆的な損害をもたらす前に、不審な挙動やツールを早期にブロックすることが可能です。

- 「Trend Cloud One™ Workload Security」は、脆弱性を悪用する既知および未知の脅威を阻止します。こうした防御は、仮想パッチや機械学習などの技術によって実現されます。

- 「Trend Micro™ Deep Discovery™ Email Inspector」は、カスタムサンドボックスと高度な解析技術により、ランサムウェアの侵入口となるフィッシングメールなどの不正なメールを効果的にブロックします。

- 「Trend Micro Apex One™」は、ファイルレスの脅威やランサムウェアなどの高度な懸念に対して、次世代レベルの自動検知と対応を実現し、エンドポイントの防御を確実なものとします。

侵入の痕跡(IoC: Indicators of Compromise )

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Ransomware Spotlight - INC

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)