APT&標的型攻撃

攻撃グループ「TIDRONE」が台湾の軍事産業を狙う

トレンドマイクロの調査により、「TIDRONE」と呼ばれる正体不明の攻撃グループが、台湾の軍事関連産業、特にドローン製造業者に強い関心を示していることが明らかになりました。

- 中国語圏の攻撃グループと関連があるとされるTIDRONEが、台湾の軍事関連産業、特にドローン製造業界を標的にしています。

- この攻撃グループは、企業の基幹システム(ERP)やリモートデスクトップを利用して、CXCLNTやCLNTENDなどの高度なマルウェアを展開しています。

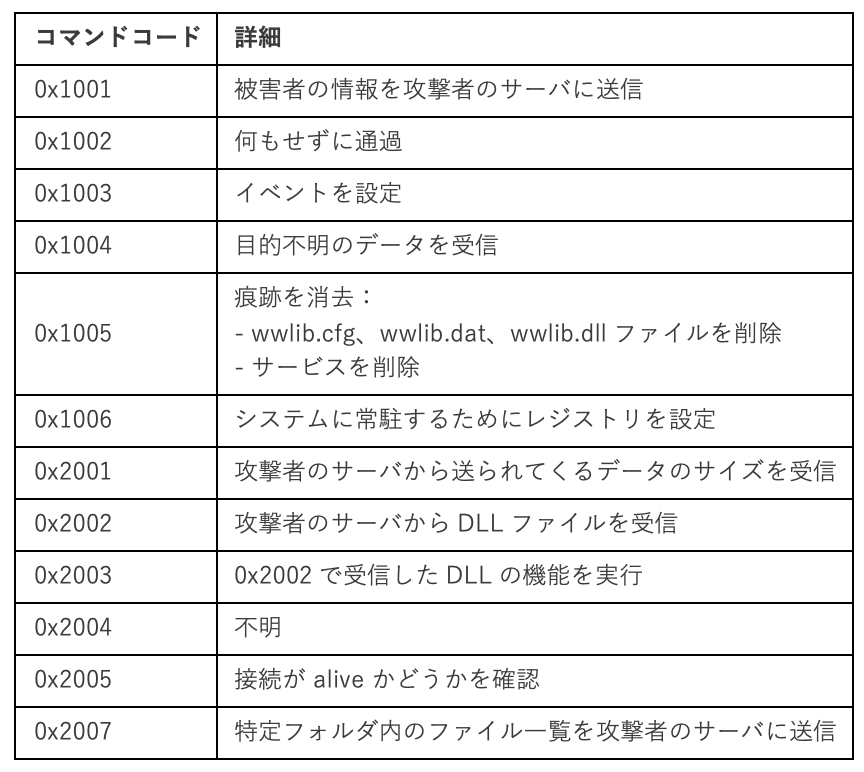

- CXCLNTは基本的なファイルの送受信機能に加え、痕跡の消去、被害者の情報収集、追加の実行ファイルのダウンロードと実行などの機能を持っています。

- CLNTENDは2024年4月に発見された新しい遠隔操作ツール(RAT)で、より多様なネットワークプロトコルでの通信が可能です。

- 侵入後の活動では、ユーザアカウント制御(UAC)の回避、認証情報の窃取、アンチウイルスソフトの無効化などが確認されています。

はじめに

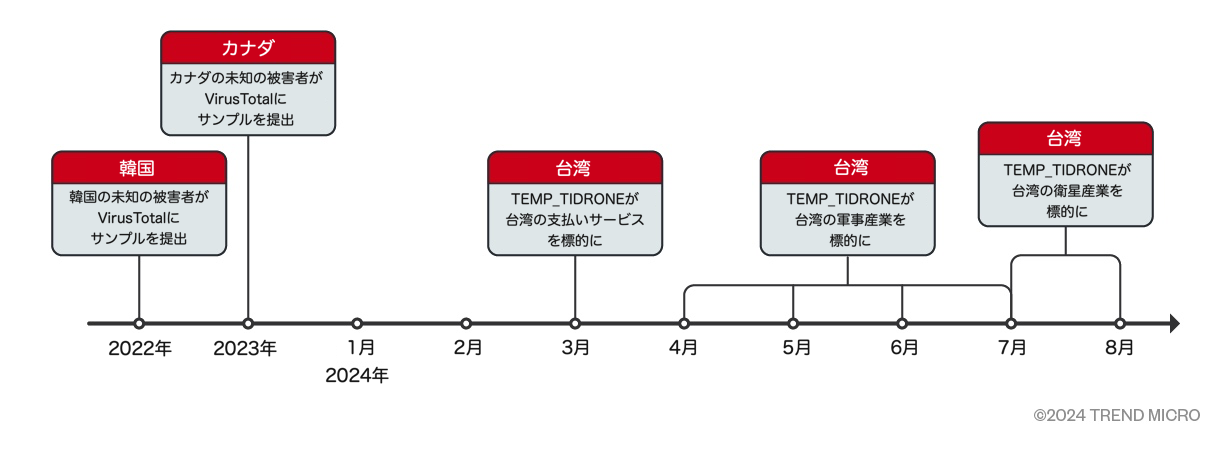

2024年初めから、台湾からインシデント対応の依頼が増えています。トレンドマイクロはこの正体不明の攻撃グループを「TIDRONE」と呼んでいます。調査の結果、このグループが軍事関連産業、特にドローン製造業者を狙っていることが分かりました。さらに、VirusTotalのデータによると、標的とされている国は多岐にわたるため、広範囲での警戒が必要です。

本稿では、CXCLNTやCLNTENDといったツールの最新の手法や進化についても調査し、攻撃者が被害者のシステム内でどのように行動するかを示す攻撃の流れを解説します。これらの手法から、攻撃者が常に新しい攻撃方法を開発し、攻撃プロセスを改良していることが分かります。特に注目すべきは、親プロセスからの起動点アドレスの検証や、GetProcAddressのような一般的なAPIをフックして実行の流れを変えるなど、解析を妨害する技術がマルウェアに組み込まれていることです。

実行の流れ

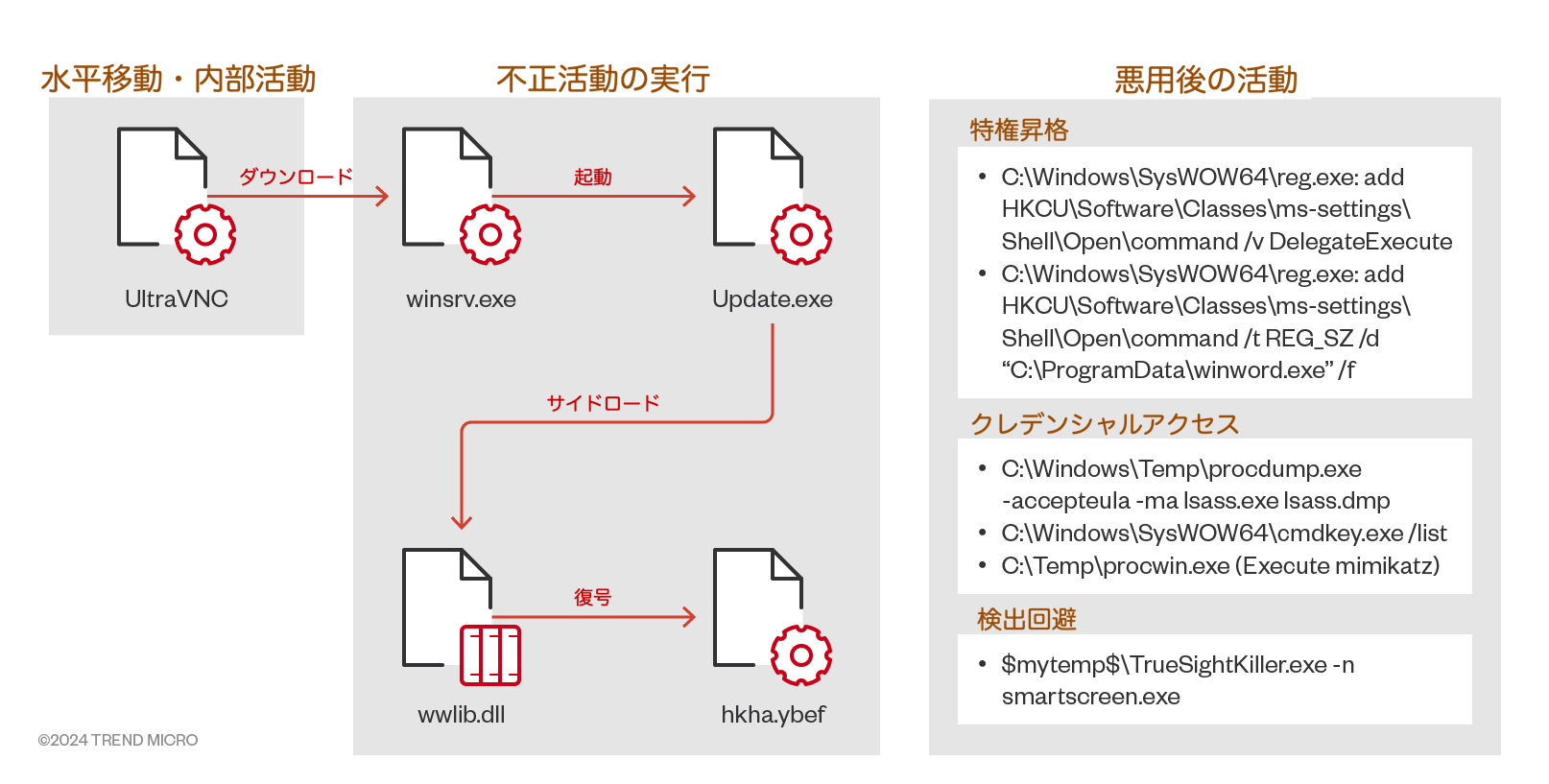

マルウェアが被害者のシステムにどのように侵入したかを分析すると、以前に別のツールを使ってシステムに侵入し、現在は水平移動・内部活動の段階に入っていると考えられます。

今回の事例では、CXCLNT/CLNTENDとその関連コンポーネント(起動プログラムや正規のプログラムを偽装するための実行ファイルなど)を調査しました。これらはUltraVNC(離れた場所からコンピューターを操作できるソフト)を通じてダウンロードされていました。調査を進めると、複数の被害者のシステムに同じERPソフトが存在していることが分かり、サプライチェーン攻撃でマルウェアが広まった可能性が浮上しました。

winsrv.exeが実行されると、マルウェアはWinlogon.exeから権限情報を盗み、高度な権限で不正活動を行います。その後、特定のフォルダにある本物のUpdate.exeが攻撃者のものに置き換えられます。システムへの侵入後は、ログからUACの回避、パスワードの窃取、ウイルス対策ソフトを無効化するコマンドの使用が確認されています。

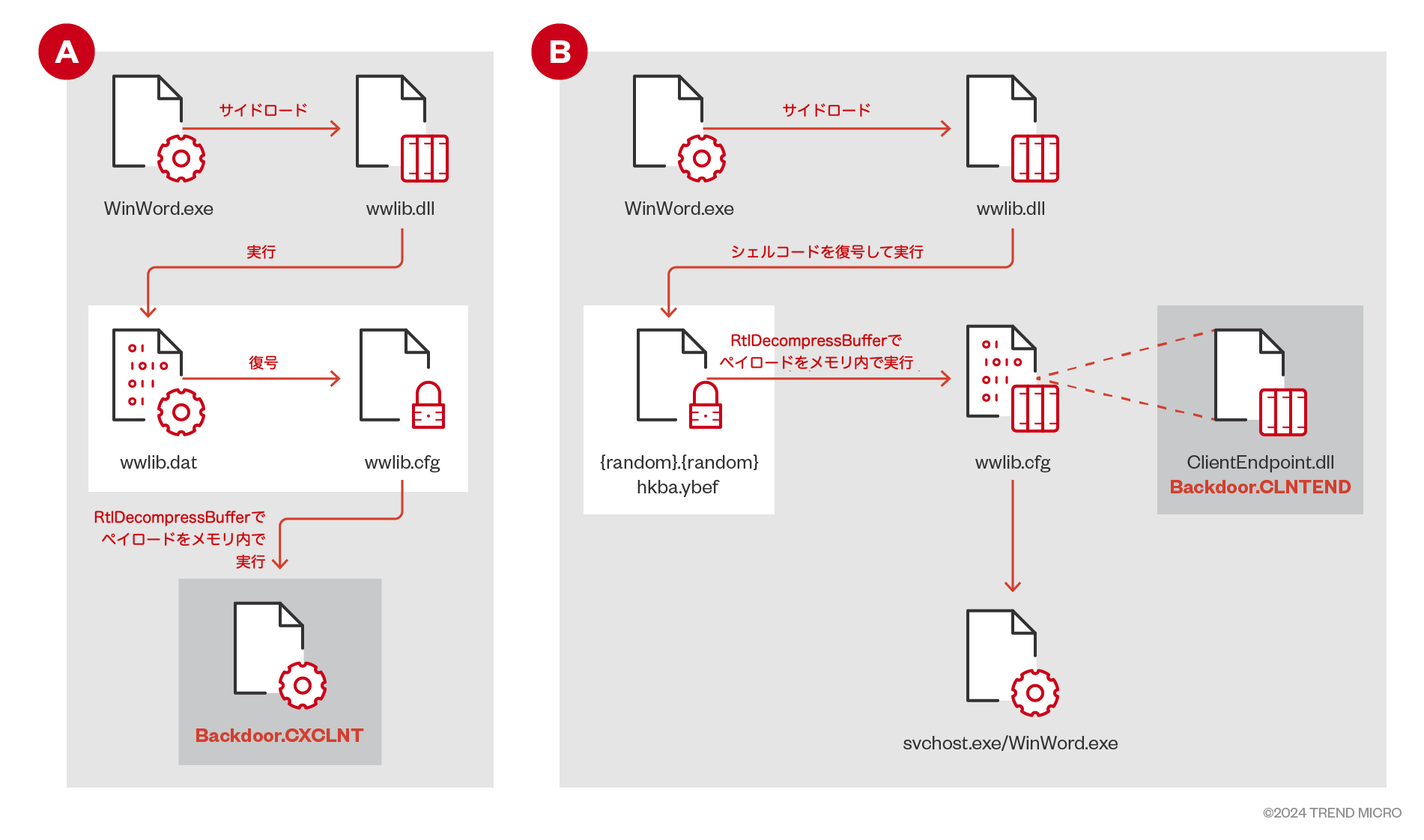

ローダー

VirusTotalと被害者のコンピューターから2種類のローダーを発見しました。それぞれが別の感染経路に対応しています。最初のバージョン(図3のA)では、ローダーは被害者のコンピューターに常駐するためのサービスを作成し(今回の事例ではサービス名はASProxys)、次回起動時にサービスから開始されるよう'-s'というオプションを設定します。復号には2つのファイル(wwlib.datとwwlib.cfg)が必要で、前者は後者を復号するためのコードを含んでいます。

一方、新しいバージョン(図3のB)では、これら2つのファイルが1つの暗号化されたファイルにまとめられていますが、復号のためのコードは残されています:

- RtlDecompressBufferで実行ファイルを復号。

- 復号した実行ファイルの開始点を実行。

- 実行ファイルの特定の機能を実行(古いバージョンでは"TgSetup"、新しいバージョンでは"InstallSetup")。

さらに、新しいバージョンのローダーには以下の機能が追加されています。

解析対策技術

- 起動点を読み取り、親プロセスをチェック。

- GetProcAddressという機能を書き換えて、動作を変更。

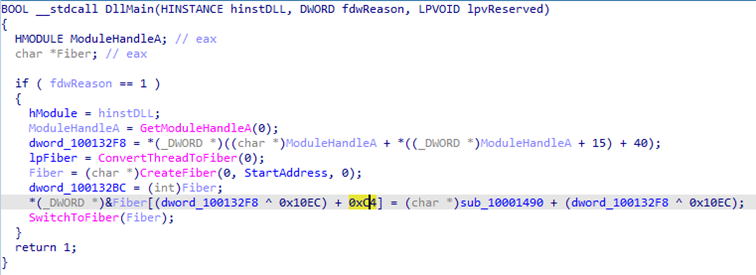

ウイルス対策ソフトを回避する手法:特殊なAPI使用

このローダーは、CreateThreadや_beginthreadのような一般的な新しい処理を始めるための機能を使いません。代わりに以下のような特殊な方法を使います:

- ConvertThreadToFiberでFiberという構造を作る。

- CreateFiberで新しい処理を開始(ただし、まだ本物の処理は始まらない)。

- Fiber構造の中のアドレス(+0xC4の位置)を本当に実行したい機能のアドレスで置き換える。

- SwitchToFiberという機能を使って、本当に実行したい処理を開始する。

バックドア

トレンドマイクロの調査で、この攻撃キャンペーンで使用された2種類のバックドアを特定しました。コードの構造上、シェルコードは非常に柔軟で、exeやdllなど様々な形式のファイルを最終的な不正プログラムとして利用できます。

EXE (Backdoor.CXCLNT)

最終的な不正プログラムの1つは、コンピューターに常駐しない実行ファイルで、被害者のIP、MACアドレス、コンピューター名、製品名、システムの種類などの情報を収集します。通信パケットの内容を分析することで、そのフォーマットを推測できました。

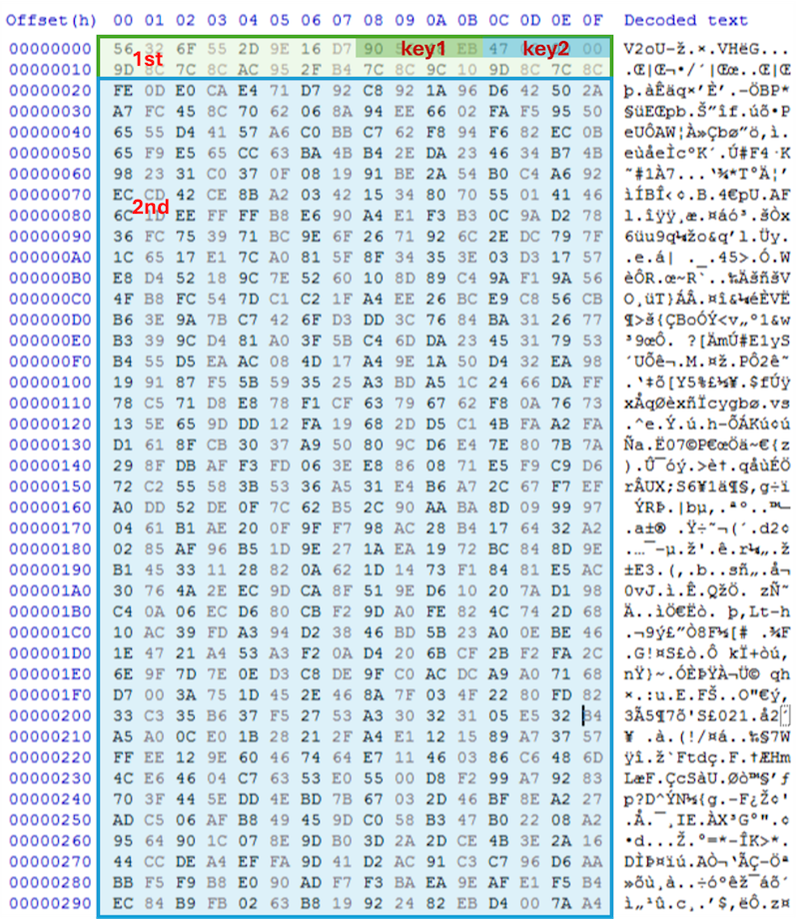

データの解読は2段階で行われます:最初の鍵はデータの開始位置から8バイト目に、2番目の鍵は18バイト目に配置されています。その後、独自のXOR方式による暗号化と復号のプロセスを経て、この暗号化されたパケットを正しく解読できます。

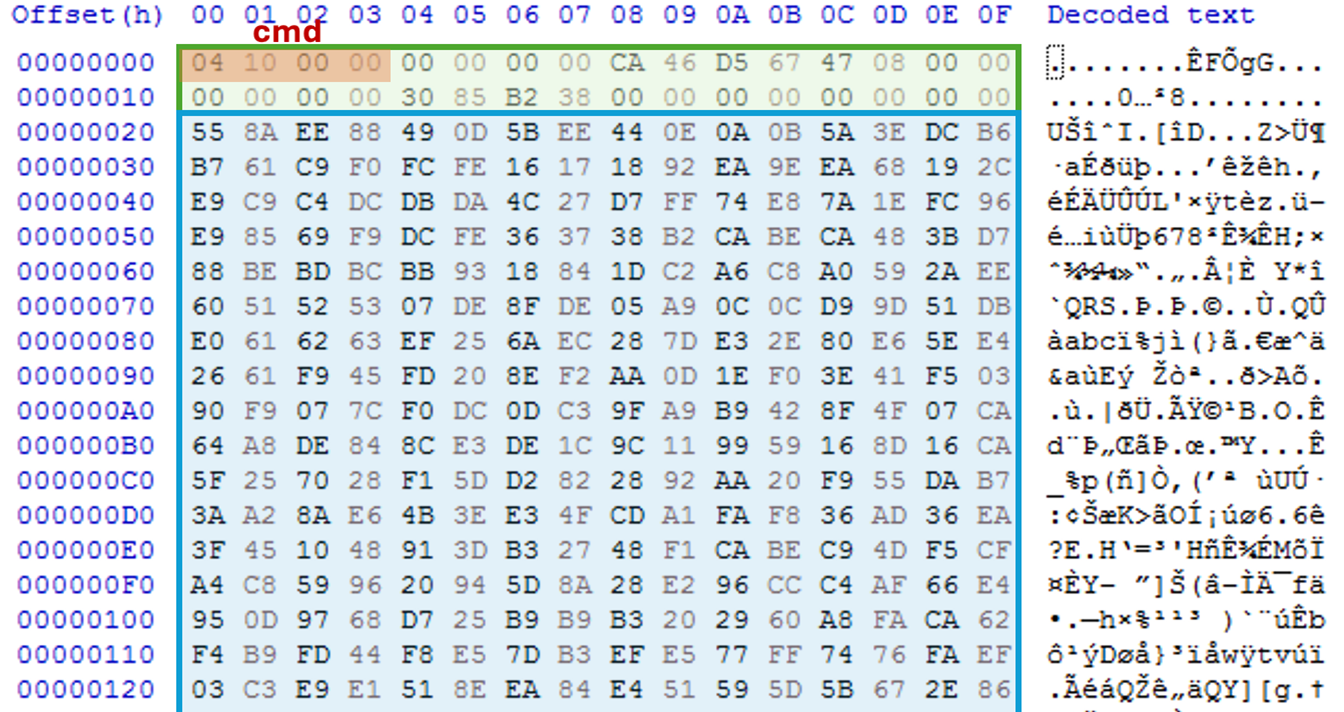

ただし、このサンプルを分析したところ、攻撃者の指令サーバ(C&Cサーバ)がすでに停止していることがわかりました。マルウェアが使用しているプログラム機能(API)と、安全な環境で動作させた際の通信記録を調べることで、想定される機能を推測しました。復号されたパケットの内容と、マルウェアに組み込まれたコマンドコードを比較した結果、このバックドアには以下のような機能があると考えられます。

DLL (Backdoor.CLNTEND)

もう一つの最終的な不正プログラムは、"install.dll"という内部名を持つ、システムに常駐しないDLLです。このDLLのInstallSetup機能には、設定に応じて3つの動作パターンがあります:

- SvcLoad:"CertPropSvce"という名前のサービスを作成し、次の不正プログラムClientEndPoint.dllを現在の処理またはsvchostプロセスに埋め込む(設定による)。

- TaskLoad:"CertificatePropagatione"という名前のタスクを作成し、次の不正プログラムClientEndPoint.dllを現在の処理またはsvchostプロセスに埋め込む(設定による)。

- その他:次の不正プログラムClientEndPoint.dllを直接、現在の処理またはsvchostプロセスに埋め込む(設定による)。

ClientEndPoint.dllは遠隔操作ツールで、確認された命令は図3に示されています。攻撃者のサーバとの通信に以下の方式を使用できます:

- TCP

- HTTP

- HTTPS

- TLS

- SMB(ポート:445)

トレンドマイクロの調査経験から、攻撃者はCLNTENDとCXCLNTの両方で、以下のような、有名企業の名前を少し変えたドメイン名を使う傾向があります。

symantecsecuritycloud[.]com、microsoftsvc[.]com、windowswns[.]com

これらは全て、ネットワーク調査を混乱させるために似たような命名規則を採用しています。

攻撃者の特定分析

ファイルが作成された時間の一貫性や、他の中国のスパイ活動と似た攻撃者の活動時間から、このキャンペーンはまだ特定されていない中国語圏のハッカーグループによって行われている可能性が高いと考えられます。トレンドマイクロが確認した事例は、非常に的を絞った限定的なものでした。軍事関連の産業、特にドローン製造業者を狙っていることは、これらの企業が持つ機密情報を考えると、スパイ活動の目的を示唆しています。このことから、TIDRONEがスパイ活動を行っている可能性がさらに高まります。

WinWord.exe

攻撃者が同じ親プロセス(WinWord.exe)を使用していることから、企業や組織は以下のパターンに注意することでTIDRONEからの攻撃を防ぐことができます:

WinWord.exe:

遠隔操作機能があるため、子プロセスとしてcmd.exeが存在する可能性があるので注意が必要です。

sha256: 8cfb55087fa8e4c1e7bcc580d767cf2c884c1b8c890ad240c1e7009810af6736

コマンドラインの最初の引数に"-s"がついたWinWord.exe:

sha256: 8cfb55087fa8e4c1e7bcc580d767cf2c884c1b8c890ad240c1e7009810af6736

コマンドラインの最後の引数に"/SvcLoad"または"/TaskLoad"がついたWinWord.exe:

sha256: 8cfb55087fa8e4c1e7bcc580d767cf2c884c1b8c890ad240c1e7009810af6736

- 信頼できる提供元からのみソフトウェアをダウンロードする。

- 攻撃者が攻撃の入り口として使う可能性のある巧妙なソーシャルエンジニアリングの手口に注意を払う。

- システムのどこであっても早期の侵害の兆候を検出できる対マルウェアソフトを導入する。

Trend Micro Vision Oneは、さまざまな環境に対する多層的な保護を提供します。総合的な予防、検出、対応機能により、システムへの侵入や攻撃から守ります。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

TIDRONE Targets Military and Satellite Industries in Taiwan

By: Pierre Lee, Vickie Su

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)