マルウェア

偽のPalo Alto GlobalProtectツールを使って中東を狙う攻撃者

攻撃者が、Palo Alto GlobalProtectツールに偽装した高度なマルウェアを配布し、中東のユーザを標的にしています。

- 中東のユーザが、Palo Alto GlobalProtectツールを装ったマルウェアを通じて攻撃者に狙われている可能性があります。

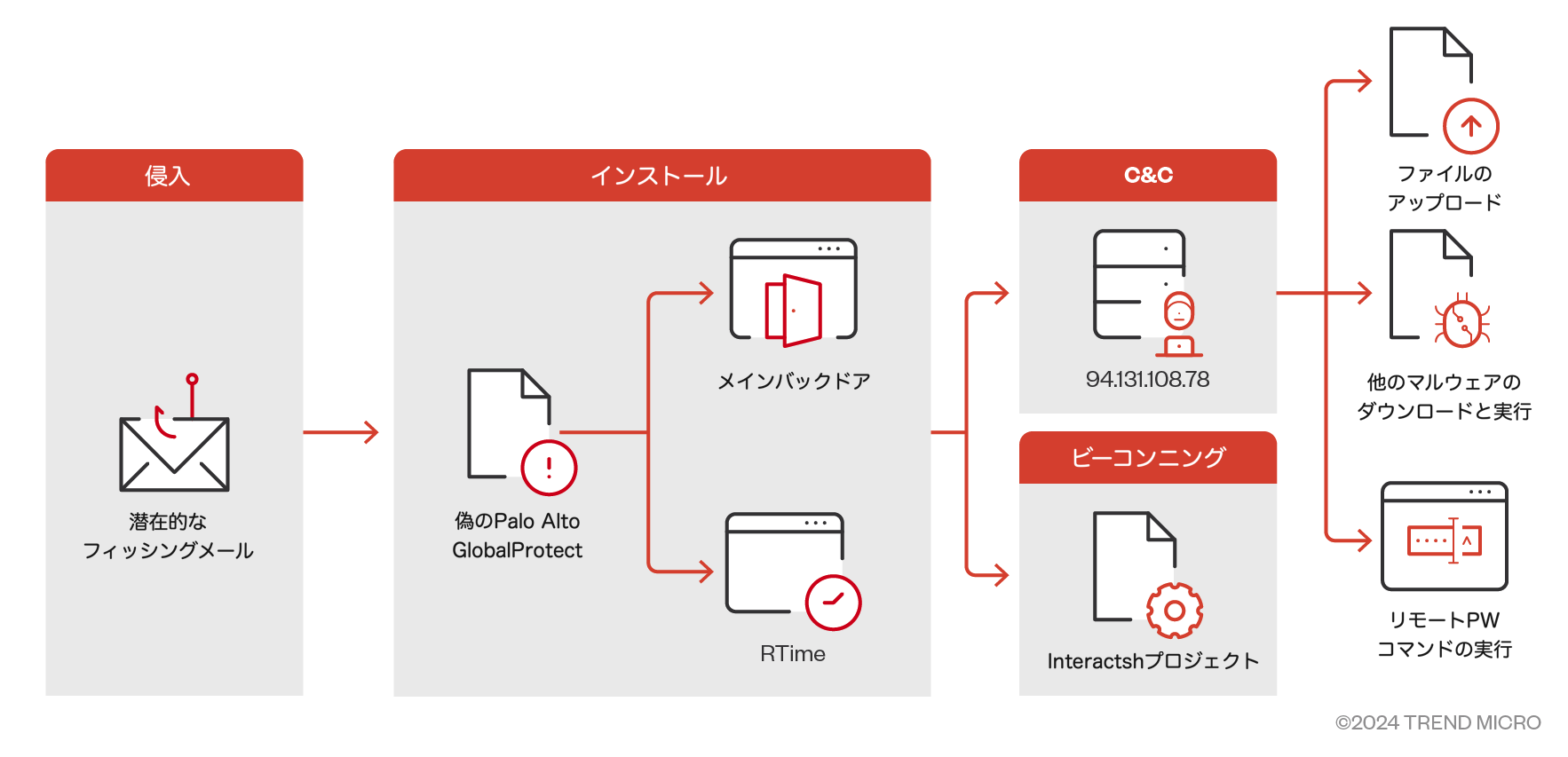

- このマルウェアは2段階の感染過程と高度なC&Cインフラを使用しています。

- setup.exeファイルを通じて被害者に感染し、Interactshプロジェクトを利用してビーコンを送信。特定のホスト名と通信して感染の進行状況を報告し、被害者の情報を収集します。

- このマルウェアは、リモートでのPowerShellコマンド実行、ファイルのダウンロードと流出、通信の暗号化、サンドボックス対策が可能で、標的組織に重大な脅威をもたらします。

トレンドマイクロでは、二段階の感染プロセスを採用して中東を発信源とする高度なマルウェアの検体を確認しました。このマルウェアは正規のPalo Alto GlobalProtectツールになりすます手口を駆使していました。

このマルウェアの注目すべき点の1つは、企業のVPNポータルを模した新しいURL(「sharjahconnect」;シャルジャはアラブ首長国連邦の1つです)に切り替わるコマンド&コントロール(C&C)インフラを使用していることです。この偽装は、初期侵入を助けるだけでなく、侵害されたネットワークへの持続的なアクセスの維持にも役立ちます。

さらに、このマルウェアはビーコン送信のためにInteractshプロジェクト(主にペネトレーションテスターが自身の攻撃の成功を確認するためのツール)を使用しています。このツールにより、攻撃者はInteractshのoast[.]funドメイン内のホスト名への接続を引き起こせます。APT28などの他の攻撃者もこのリソースを悪用していることが観察されています。今回の場合、このマルウェアの背後にいる攻撃者は、これらの接続をビーコン送信の仕組みとして使用し、標的が感染チェーンのさまざまな段階をどのように進行するかを追跡しています。

C#で書かれたこのマルウェアは、リモートでのPowerShellコマンド実行、追加のペイロードのダウンロードと実行、感染端末から特定のファイルを流出させる能力など、幅広い機能を備えています。これらの機能は、標的となった企業や組織内で重大な被害と混乱を引き起こす可能性を示しています。

この脅威の技術的詳細と広範な影響を検討する中で、サイバーセキュリティの専門家が情報を得て警戒し続けることが重要です。このような高度な攻撃の特徴を理解することは、効果的な防御策を開発し、重要インフラや機密データに対する潜在的なリスクを軽減するために不可欠です。

感染チェーン

このマルウェアがどのように配布されたのか、正確な方法はまだ分かっていません。ただし、正規のGlobalProtectエージェントをインストールしているように見せかけて被害者を騙すというフィッシング攻撃の一環だったのではないかと考えられています。

感染チェーンは、setup.exeという実行ファイルから始まります。これが攻撃の最初の段階となります。この実行ファイルは、マルウェアの中心となるGlobalProtect.exeと、設定ファイルのRTime.confおよびApProcessId.confをインストールします。これらのファイルは以下のフォルダに配置されます。

_C:\Users(ユーザ名)\AppData\Local\Programs\PaloAlto_

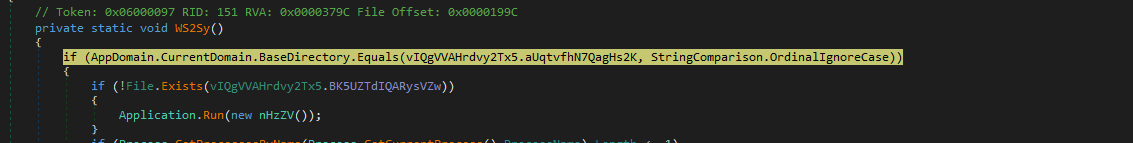

GlobalProtect.exeが実行されると、感染プロセスの各段階が無事完了したことを攻撃者に知らせる仕組みが働き始めます。具体的には、感染チェーンの「step1-6」の間にある以下の形式のホスト名と通信し、進行状況を報告します。

step[1-6]-[dsktoProcessId].tdyfbwxngpmixjiqtjjote3k9qwc31dsx.oast[.]fun

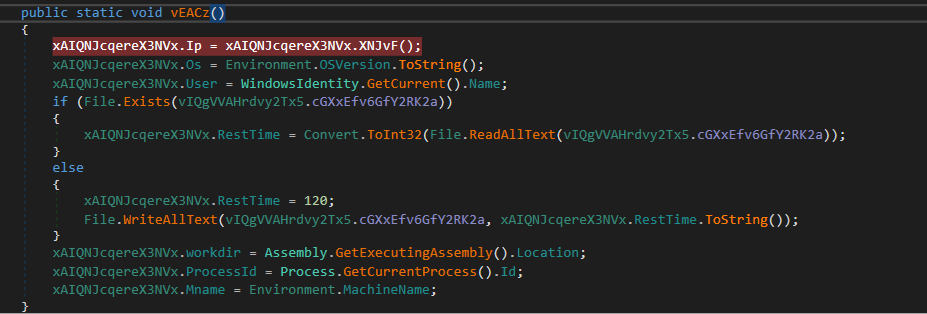

端末情報の収集

このマルウェアは、感染端末から様々な情報を収集します。RTime.confファイルからは、IPアドレス、OSの詳細、ユーザ名、端末名、および待機時間の設定を取得します。さらに、ApProcessId.confファイルからはDesktoProcessIdと暗号化キーを入手します。この暗号化キーは、C&Cサーバとの通信を暗号化するのに使用されます。一方、DesktoProcessIdは、ビーコン通信時のURLの一部として使われ、個々の感染端末を識別するのに役立ちます。

マルウェアの暗号化手法

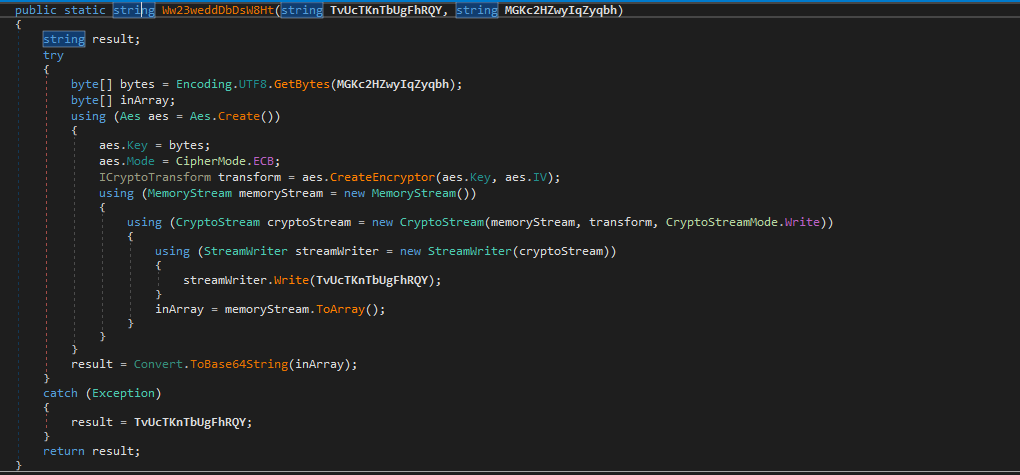

トレンドマイクロの分析により、このマルウェアがAES暗号化アルゴリズムを用いて文字列を暗号化していることが分かりました。暗号化の各段階を以下に説明します。

- 入力:暗号化したい文字列と、暗号化キーとなる文字列の2つを受け取ります。

- 処理:AES暗号化のECBモードを使って、入力された文字列を暗号化します。

- 出力:暗号化された文字列をBase64形式で出力します。暗号化に失敗した場合は、元の文字列をそのまま返します。

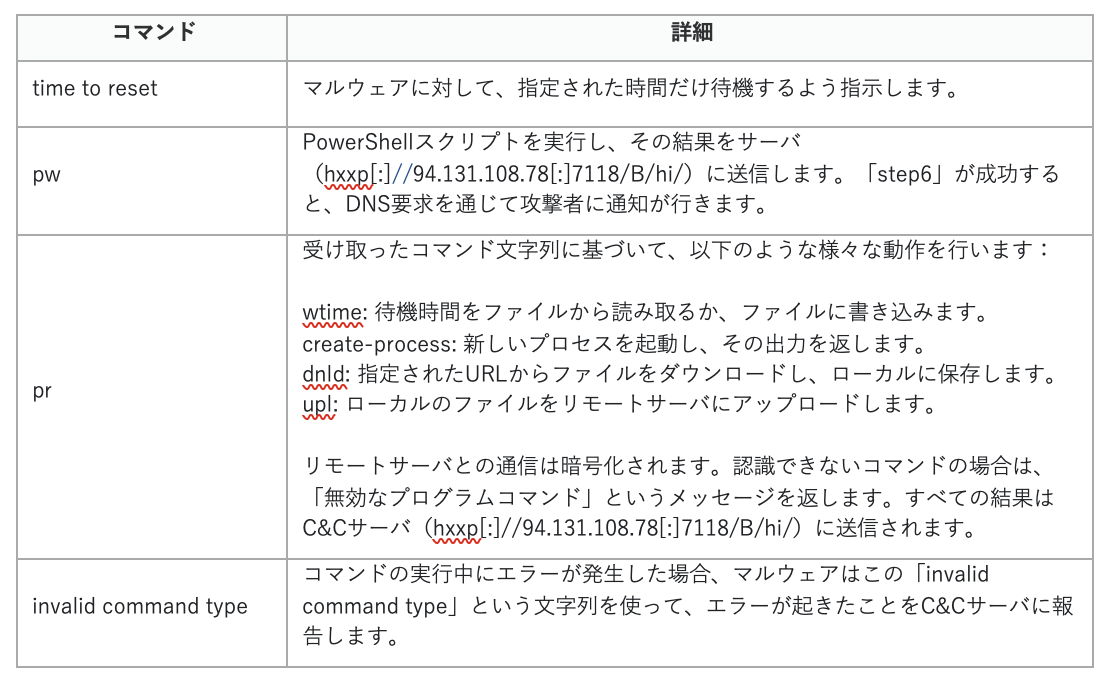

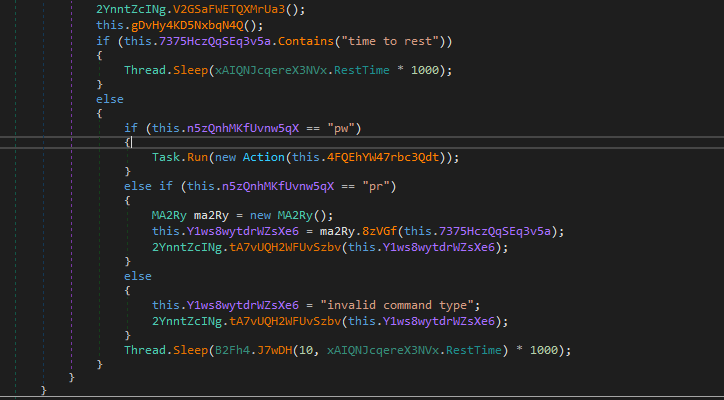

マルウェアの使用するコマンド

このマルウェアは4種類のコマンドを使用します。各コマンドの詳細を以下の表で説明します:

ビーコン通信にInteractshプロジェクトを活用

このマルウェアは、定期的な通信(ビーコン)のためにInteractshプロジェクトを巧みに利用しています。感染過程の各段階が終わるたびに、次のようなドメインにDNSリクエストを送信します:

Step[1-6]-{dsktoProcessId}.tdyfbwxngpmixjiqtjjote3k9qwc31dsx.oast.fun

ここで、dsktoProcessIdは感染した端末を識別する固有の番号となります。Step[1-6]は1から6まで変化し、このマルウェアの動作段階(端末情報の収集から始まり、C&Cサーバからのコマンド実行の成功まで)を示しています。

まとめ

トレンドマイクロが分析したこのマルウェアの検体は、中東の企業や組織を狙っている可能性が高く、巧妙なC&Cインフラの使用と高度な検出回避技術を特徴としています。

主な調査結果は以下の通りです。

- 動的なC&Cインフラの採用: マルウェアは「sharjahconnect」(おそらくアラブ首長国連邦の1つであるシャルジャ首長国を指す)という新しく登録されたURLに接続先を切り替えます。これはアラブ首長国連邦の企業が運営する正規のVPNポータルを装っています。この手法により、マルウェアの不審な活動を地域の通常のネットワークトラフィックに紛れ込ませ、発見されにくくしています。

- ドメインの巧妙な偽装: 攻撃者は、地域でよく知られたサービスになりすますことで信頼を悪用し、C&Cサーバとの通信成功率を高めています。

- 地政学的な狙い: 使用されているドメインの地域性と、マルウェアの提出元から、中東の企業や組織を狙った標的型攻撃キャンペーンであることが推測されます。目的は地政学的または経済的なスパイ活動の可能性があります。

- 新規ドメインの使用: C&C通信に新しく取得したドメインを使用することで、攻撃者はセキュリティのブラックリストを回避し、また攻撃の出所を特定しづらくしています。

対策の提案とトレンドマイクロのソリューション

今回の攻撃者は、偽のツールやサービスをダウンロードさせるために、ソーシャルエンジニアリングを駆使した可能性が高いといえます。サイバー犯罪でのソーシャルエンジニアリングの広範な使用を考えると、これに対する防御は、企業・組織と個人の両方にとって最優先事項と言えるでしょう。効果的な対策としては、セキュリティに関する教育、方針、技術、そして常日頃の警戒を組み合わせた総合的なアプローチが必要です。以下に、ソーシャルエンジニアリングから身を守るためのいくつかの具体的な提案を示します。

ユーザ教育の徹底: さまざまなタイプのソーシャルエンジニアリング攻撃に関する定期的な研修の実施、新手の手口や最新の傾向に関する情報共有、そして怪しい兆候を見分ける方法の教育は、ユーザがソーシャルエンジニアリングの罠に引っかかるのを防ぐ上で非常に効果的です。

最小権限の原則の適用: 従業員には、その役割で必要最小限のデータとシステムへのアクセス権限のみを与えます。これにより、万が一攻撃者が侵入に成功しても、重要な情報へのアクセスを制限することができます。

メールとWebのセキュリティ強化: 企業や組織は、不正なコンテンツや疑わしいものをフィルタリングしブロックするために、高度なメールとWebセキュリティソリューションを導入すべきです。

インシデント対応計画の策定: ソーシャルエンジニアリング攻撃に迅速に対処するため、企業や組織には明確なインシデント対応計画が不可欠です。これには、脅威を封じ込め、被害を最小限に抑えるための具体的な手順が含まれます。

また、企業や組織の場合、Trend Vision One™のような先進的なセキュリティ技術の導入も検討すべきです。このソリューションは多層的な保護と行動検知機能を提供し、悪意のあるツールやサービスがユーザのマシンやシステムに被害を与える前に、効果的にブロックすることができます。

Vision One 検索クエリ

GLOBALSHADOWバイナリの存在を確認するには、以下のVision One検出クエリを使用できます:

malName: GLOBALSHADOW AND eventName:MALWARE_DETECTION

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)について、こちらで確認してください

参考記事:

Threat Actors Target the Middle East Using Fake Palo Alto GlobalProtect Tool

By: Mohamed Fahmy

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)