ランサムウェア

トレンドマイクロのMDRサービスがPlayランサムウェア攻撃を阻止

Trend Micro Vision Oneプラットフォームを活用し、トレンドマイクロのMDRチームによりランサムウェアPlay侵入を素早く発見・阻止した事例について解説します。

- トレンドマイクロのマネージド検知および対応(MDR)サービスによる迅速かつ連携の取れた対応で、ランサムウェアPlayの感染をいかに素早く特定し、封じ込めたかを解説します。

- ランサムウェアグループPlayは、ランサムウェアなどの別のペイロードを配信できるプロキシマルウェア「SYSTEMBC」と、シグネチャベースの検知を回避するために作られたカスタムツール「GRIXBA」といったランサムウェアツールを使用しました。

- 今回の攻撃では、このランサムウェアグループがPsExecやリモートデスクトッププロトコル(RDP)といった正規のツールも悪用していたことが判明しました。これは「リビング・オフ・ザ・ランド(環境寄生型)」と呼ばれる一般的なサイバー犯罪手法の一例で、攻撃者がセキュリティ検知を回避して密かに攻撃を行うことを可能にします。

はじめに

ランサムウェアの脅威は、サイバー犯罪の中でも最も悪質な形態の一つとして長年存在してきました。近年特に注目を集めているのが、ランサムウェアグループPlayです。このグループは2022年6月以降、様々な企業や組織に大きな影響を与える攻撃的な戦略で知られるようになりました。

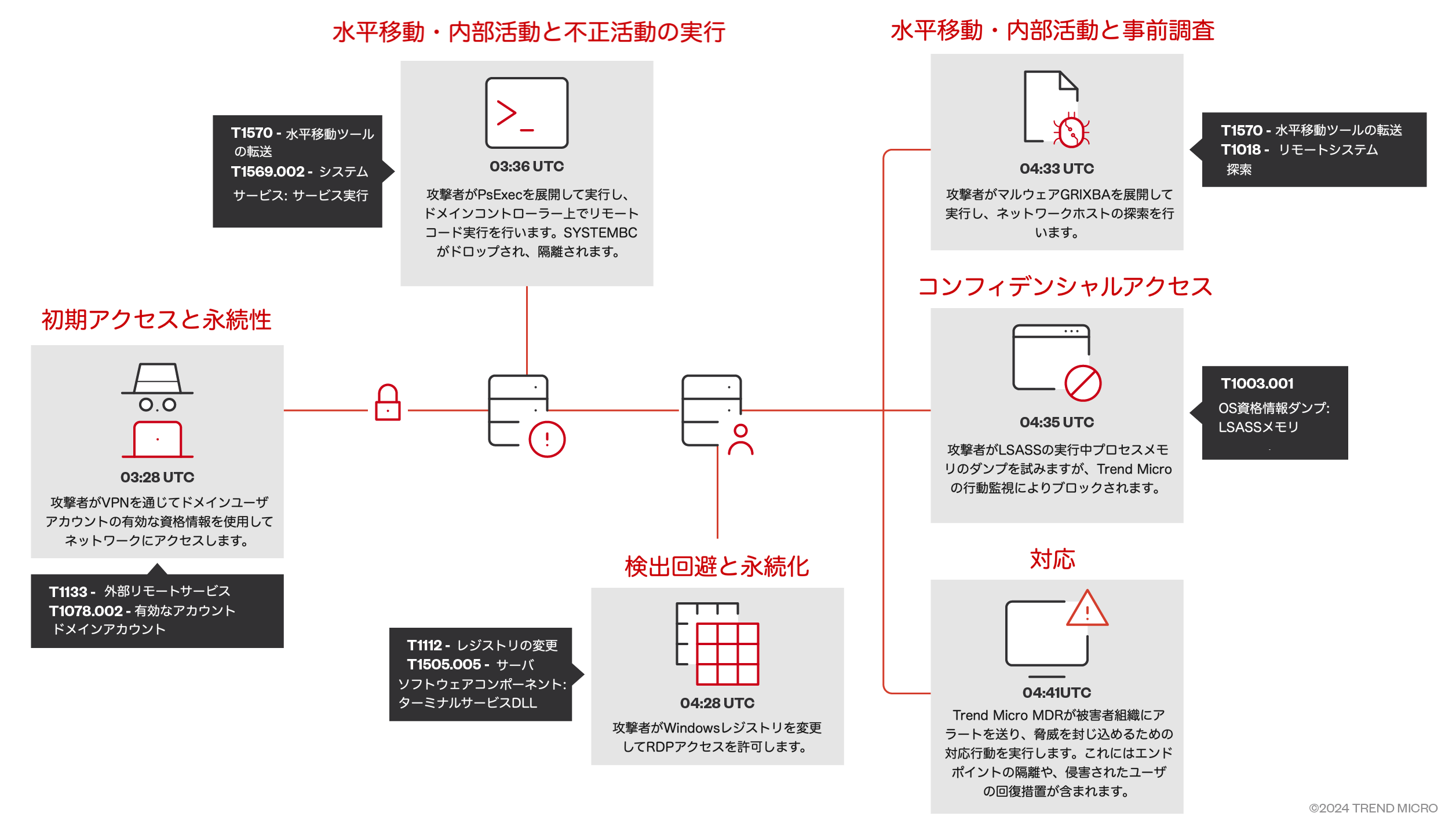

今年初め、トレンドマイクロのマネージド検知および対応(MDR)サービスは、悪名高いランサムウェアグループPlayによる非常に巧妙で組織的な侵入の試みを検知しました。Trend Micro Vision Oneプラットフォームを駆使して、MDRチームは迅速に脅威を特定し対応することができました。素早く的確な対応により、攻撃は効果的に阻止され、データ損失や業務への影響を未然に防ぐことができました。この事例は、ますます複雑化するサイバー脅威から身を守るために、強固なサイバーセキュリティ対策を整えることがいかに重要であるかを如実に示しています。

インシデント概要

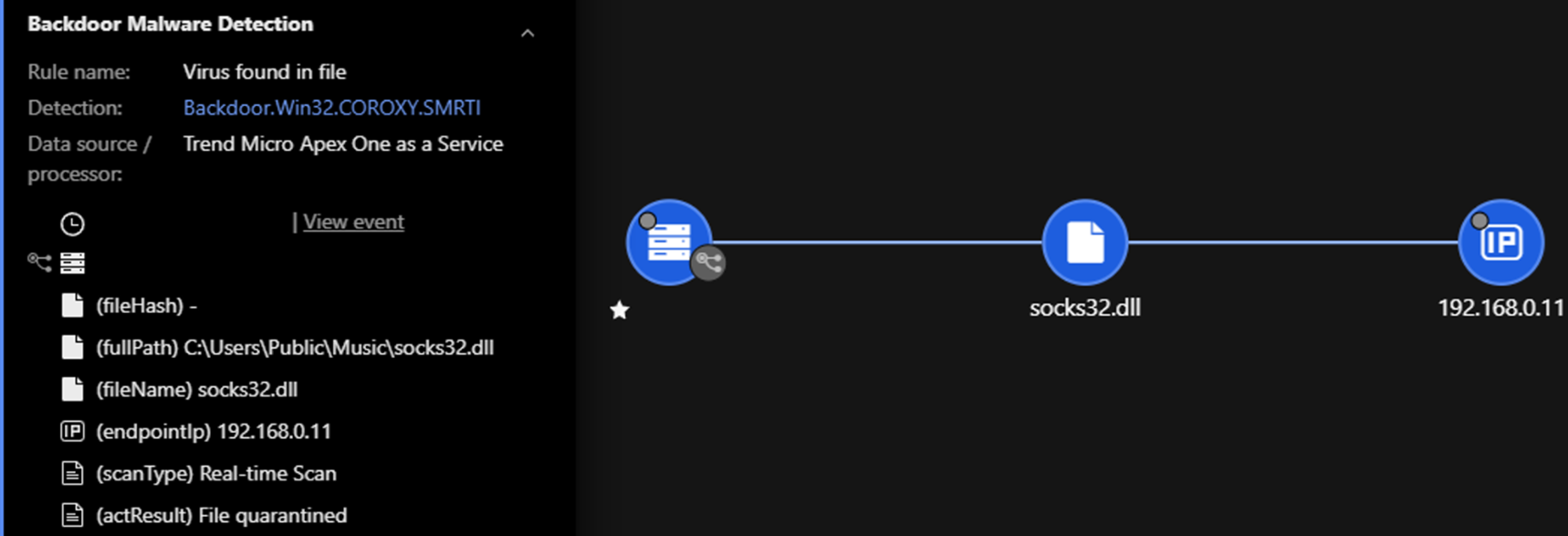

トレンドマイクロのMDRが最初に侵害を検知したのは、Apex One エンドポイント保護プラットフォーム(EPP)エージェントがSYSTEMBCという指令制御ツールを発見し、Vision One ワークベンチでアラートが発報されたことがきっかけでした。このツールはWindowsサーバの以下のディレクトリに仕掛けられており、SOCKS5を利用するプロキシマルウェアで、ランサムウェアなどの他のペイロードを配信できる機能を持っています。

C:\Users\Public\Music

EPPエージェントがバックドアを隔離したにもかかわらず、攻撃者は有効なログイン認証情報を使ってエンドポイントへのアクセスを維持していました。攻撃元は、被害者の仮想プライベートネットワーク(VPN)サブネットに属するIPアドレスだと特定されました。

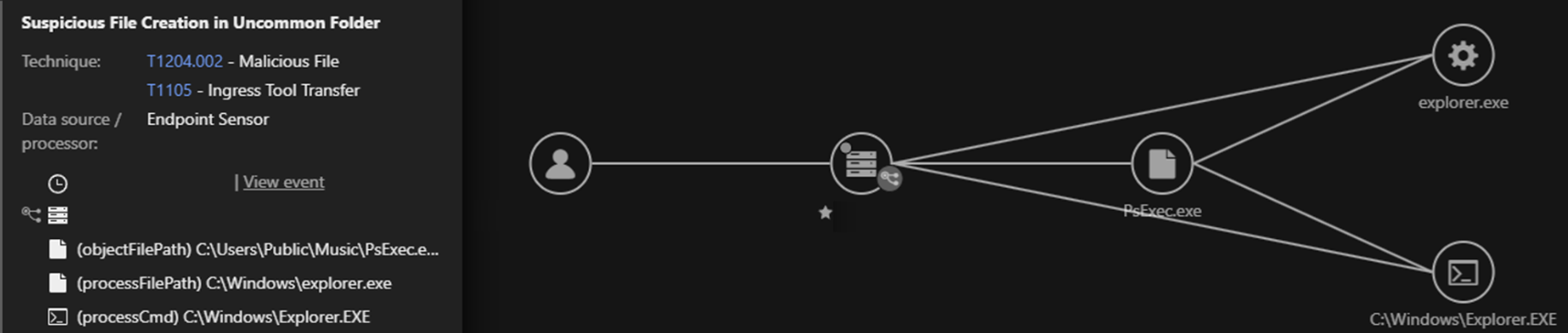

攻撃者は、VPN経由で彼らの攻撃マシンから正規の管理ツールであるPsExecを転送しました。リモートシステム上でプログラムやコマンドを実行するためのツールであるPsExecは、先に検出されたSYSTEMBCバイナリと同じディレクトリに配置されました。

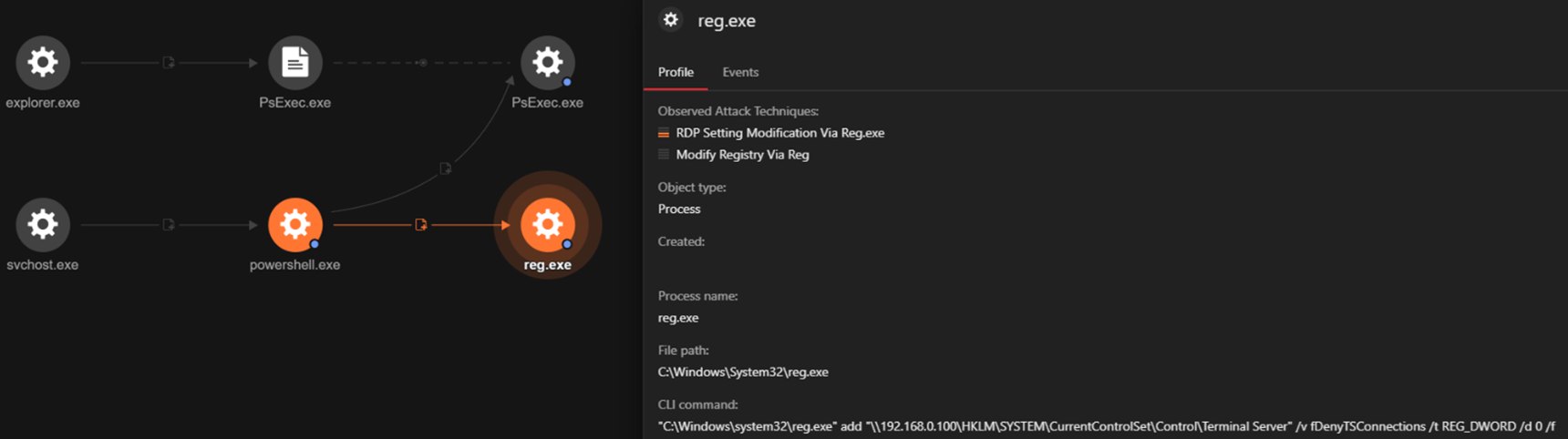

さらに攻撃者は、Windowsレジストリを変更してリモートデスクトッププロトコル(RDP)の設定を操作しました。具体的には、観察された攻撃手法(OAT)で示されているように、以下のレジストリ値を変更し、ホスト上でRDPアクセスを有効にしました。

fdenyTSConnections

その後、GT_NET.exeという追加ツールがホスト上で実行され、ネットワーク上のアクセス可能なホストを特定する一連の偵察タスクが行われました。発見されたエンドポイントのリストはファイルに保存され、data.zipとしてアーカイブされました。後のマルウェア分析により、このファイルはマルウェアGRIXBAと特定されました。GRIXBAは、Playランサムウェアグループが使用・提供しているカスタムツールです。カスタムツールの使用自体は目新しいものではありませんが、これらを利用することで攻撃者と防御者の双方にそれぞれ以下のような利点があります。

- 攻撃者にとっての利点

- 隠密性と検出回避:カスタムツールは侵入に合わせて調整されたり、シグネチャベースの検出を避けるために難読化されたりすることが多く、新しい防御技術に対抗するため、迅速な開発が行われることもあります。

- 柔軟な機能性:カスタムツールは通常、モジュール式に設計されており、侵害された環境に応じて必要な機能のみを展開できます。

- 防御側にとっての利点

- 攻撃者の特定:カスタムツールを検出することで、防御側は早い段階で攻撃者を特定できます。これにより、攻撃者特有の戦術、技術、手順をより深く理解し、先手を打つことが可能になります。

- 行動分析:カスタムツールの検出には、シグネチャベースの手法があまり効果的ではありません。そのため、行動監視(BM)や予測機械学習(PML)などの行動ベースの検出が重要になります。これらの手法は、ツールの目的や使用方法に注目することで、ツールの変更を効果的に識別できます。

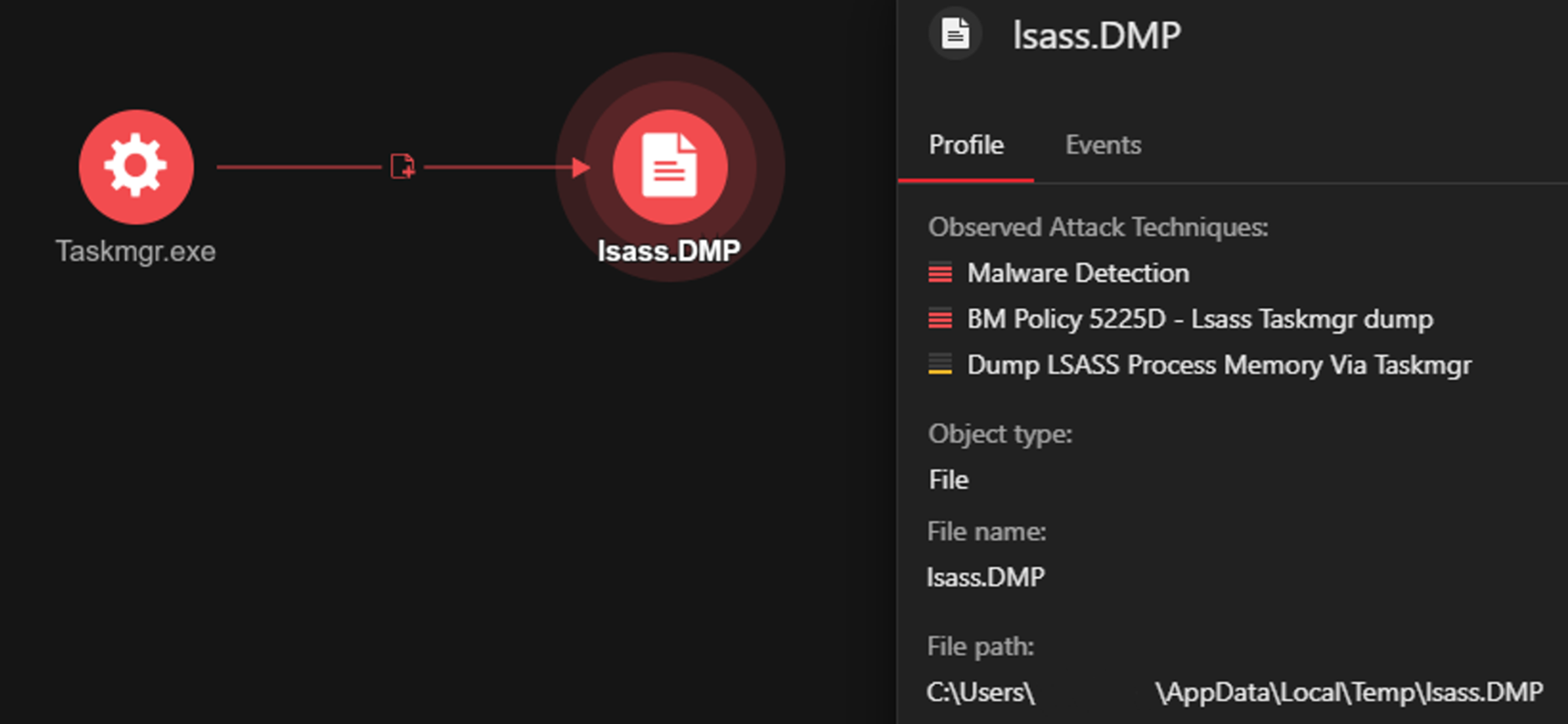

その後、タスクマネージャーを使って実行中のLSASSプロセスのメモリをダンプしようとする試みがありました。しかし、この行為はApex One EPPエージェントの行動監視(BM)モジュールによって即座にブロックされました。BMモジュールは効果的に不審な活動を検出し、重要なLSASSプロセスの情報が流出するのを防ぐために迅速に対応しました。

- システムを定期的に更新する:すべてのシステムとソフトウェアを最新の状態に保ちます。これにより、攻撃者が悪用する可能性のある脆弱性を防ぐことができます。

- ネットワークの分割:ネットワークを区分けし、ランサムウェアなどの不正活動の拡散を制限します。侵入があった場合でも、被害を最小限に抑えることができます。

- 多要素認証(MFA)の導入:重要なシステムや機密データへのアクセスにMFAを義務付けます。これにより、不正アクセスをより困難にします。

- ネットワークトラフィックの監視:異常な活動がないか、ネットワークトラフィックを常時監視します。高度な脅威検出ツールを使用して、潜在的な脅威をリアルタイムで特定し対応します。

- データの定期バックアップ:重要なデータを定期的にバックアップし、安全なオフサイトの場所に保管します。バックアップをメインネットワークから切り離し、ランサムウェアの影響を受けないようにします。

- エンドポイント保護の強化:各デバイスで悪意ある活動を検出しブロックするため、強力なエンドポイント保護ソリューションを使用します。これには、マルウェア対策およびランサムウェア対策ツールが含まれます。

これらの対策を実施することで、企業や組織はランサムウェアPlayなどの脅威による侵害のリスクを大幅に軽減できます。詳細については「STOPRANSOMWARE Play Ransomware」(英語)もご参照ください。

まとめ

今回のランサムウェアPlay侵入の検出と封じ込めの成功は、現代のデジタル環境においてプロアクティブなセキュリティ対策がいかに重要であるかを示しています。この事例は、企業や組織が常に警戒を怠らず、マネージド検知および対応(MDR)サービスを含む包括的な戦略を採用する必要性を強調しています。トレンドマイクロのMDRサービスを利用することで、企業や組織は24時間365日体制の監視と専門家による分析の恩恵を受けられます。さらに「STOPRANSOMWARE Play Ransomware」で推奨されているように、多様なセキュリティツールと実践を組み合わせた多層防御は、高度で進化し続けるサイバー脅威に対する強固な防御線を構築するために不可欠です。

ランサムウェアグループPlayの詳細については、「ランサムウェアスポットライト:Play」の記事をご覧ください。このグループに関する興味深い情報が得られます。

参考記事:

How Trend Micro Managed Detection and Response Pressed Pause on a Play Ransomware Attack

By: Trent Bessell

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)