APT&標的型攻撃

標的型攻撃(APT)グループ「Turla」による2014年から2023年までの活動の実態を解説

本稿では、サイバー諜報グループ「Turla」の長年に渡る活動の実態を解説します。特に、本グループが用いるさまざまな攻撃手段を、MITREのテクニックIDに紐づけて分析します。

本稿では、サイバー諜報グループ「Turla」の長年に渡る活動の実態を解説します。特に、本グループが用いるさまざまな攻撃手段を、MITREのテクニックIDに紐づけて分析します。

Turlaの概要

Turlaは高度な標的型攻撃(APT:Advanced Persistent Threat)を展開するグループとして知られ、遅くとも2004年頃からロシアを拠点に活動していたと考えられています。

「Turla」という名前は、当該グループの主要なルートキットであるSnakeやVenomous Bear、White Bear、Uroburos、Group88、Waterbugを代表する呼称として悪名高く、そのいずれも、世界各地の政府組織や情報機関、軍事、教育、研究、製薬業界を標的とすることで知られています。他のAPTグループ同様、Turlaは独自の設計に基づく複雑なツールを所持しています。特に注目すべき特徴は、攻撃の後期段階で使用されるサテライトベースのコマンド&コントロール(C&C:Command and Control)であり、これに高度な検出回避力も加わることで、Turlaは他のグループから一線を画した存在となっています。

Turlaの活動履歴を分析

2014年8月:「Epic Turla」による攻撃

Turlaの攻撃活動はすでに数年来に渡って認知されていますが、その感染経路については疑問視されてきました。2014年、Turlaのマルウェアファミリ「Epic」によって高度な多段階攻撃が行われているという報告が上がりました。本攻撃は「Epic Turla」の名で呼ばれ、脆弱性「CVE-2013-5065」や「CVE-2013-3346」が狙われた他、Adobe PDFの不正利用を伴うスピアフィッシングメールや、Javaの脆弱性「CVE-2012-1723」を突いた「水飲み場型攻撃(Watering Hole)」の手口が行使されました。

本攻撃の主要な特徴として、高度な機能を備えたバックドア「Carbon」や「Cobra」の利用が挙げられます。双方の併用によってフェイルオーバー(メインで稼働しているバックドアが削除などによって機能しなくなった際に、もう片方に切り替えて稼働状態を維持)を図ったケースも確認されています。

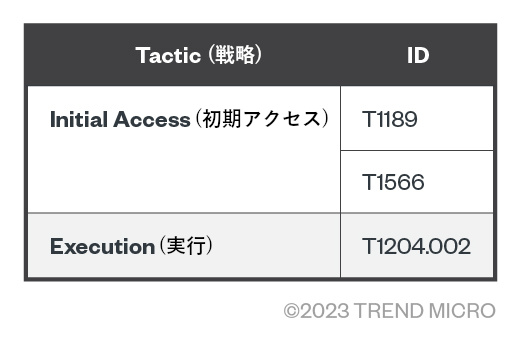

使用されたテクニック:

- T1189:Drive-by Compromise(ドライブバイ攻撃)

- T1566:Phishing(フィッシング)

- T1204.002:User Execution: Malicious File(ユーザ実行:不正なファイル)

2014年12月:TurlaがLinuxを攻撃

上述のTurlaによる攻撃キャンペーンはWindowsベースの端末を狙ったものですが、2014年12月には、Linux系オペレーティングシステム(OS)を標的とする攻撃事例が初めて報告されました。「Penquin Turla」の名で呼ばれた本攻撃では、Linux用のモジュールが導入され、C/C++で作られた実行ファイルにはさまざまなライブラリへの静的リンクが組み込まれていました。結果、ファイルサイズは前回と比べて大幅に増加しました。

2016年1月:攻撃キャンペーン「Waterbug」

「Waterbug」と呼ばれる攻撃グループ(国家支援を受けていると言われている)が、「Trojan.Turla」および「Trojan.Wipbot」の亜種を用い、ゼロデイ脆弱性を突いた攻撃を実行しました。本脆弱性「CVE-2013-5065」は、Windowsカーネルの「NDProxy.sys」を通してローカルユーザからの権限昇格を可能とするものです。また、攻撃用ペイロードの配布手段として、不正なファイルが添付された特殊なメールや、多数に及ぶ侵害済みWebサイトが利用されたという報告が上がっています。

2017年3月:バックドア「Carbon」

2017年、セキュリティ企業「ESET」は、Turlaによる第二段階用バックドア「Carbon」の高度な亜種について報告しました。本攻撃の初期段階として、被害者はスピアフィッシングメールを受信するか、または、先述した水飲み場型攻撃の手口によって侵害済みのWebサイトに誘導されます。

この後、第一段階用バックドアである「Tavdig」や「Skipper」がインストールされます。続いて諜報活動が行われた後、第二段階用バックドア「Carbon」が主要システム内にインストールされます。Carbonを伴う攻撃の構成要素として、設定ファイルの配備用ドロッパ、C&Cサーバとの通信用コンポーネント、ネットワーク上でタスクを管理・配信するオーケストレータ、そのオーケストレータの起動用ローダなどが存在します。

2017年5月:バックドア「Kazuar」

2017年5月、Turlaに関連する新たなマルウェアとして、トロイの木馬型バックドア「Kazuar」が確認されました。.NETフレームワークで作成された本バックドアは、高度な機能を持つ多数のコマンドをサポートし、リモートからの指示によって追加のプラグインを読み込むことも可能です。

Kazuarは、システム内で自身が複数起動する状況を回避するため、システムやマルウェアの名称に関する情報を取得し、ミューテックス(排他制御用オブジェクト)を作成します。この後、WindowsのスタートアップフォルダにLNKファイルを追加します。

Kazuarが扱うコマンドの多くは、他のトロイの木馬型バックドアに類似するものです。例えば、コマンド「tasklist」では、システム機能「WMI(Windows Management Instrumentation)」を用いて起動中のプロセスに関する情報を取得します。また、コマンド「info」では、開かれているウィンドウに関する情報を取得します。一方、コマンド「cmd」では任意指定のコマンド文を実行しますが、この際、Windowsシステムの場合は「cmd.exe」を、Unixシステムの場合は「/bin/bash」を使用します。この点よりKazuarは、WindowsとUnixの双方に対応可能なクロスプラットフォーム型マルウェアとして作られていると考えられます。

2021年初頭の調査では、バックドア「Kazuar」と「Sunburst」の間に一定の類似性が確認されました。

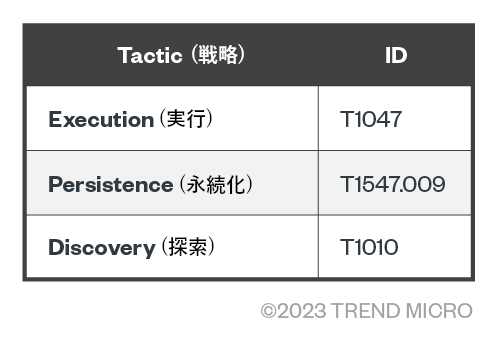

使用されたテクニック:

- T1047:Windows Management Instrumentation(Windowsのシステムコンポーネントにアクセスするための管理機能)

- T147.009:Boot or Logon Autostart Execution: Shortcut Modification(ブートまたはログイン時の自動実行:ショートカットの改変)

- T1010:Application Windows Discovery(アプリケーションウィンドウの探索)

2017年8月:バックドア「Gazer」の出現

8月、Turlaの新たな第二段階用バックドア「Gazer」に関する情報が開示されました。本バックドアはC++で作成されたものであり、その攻撃においては、標的を正確に狙うために水飲み場型攻撃の手口とスピアフィッシングメールのキャンペーンが展開されました。

Gazerは高い検出回避性能を備えていますが、他の面については、先述したCarbonやKazuarなどのバックドアとほぼ同様であることが判明しました。本攻撃に際立った特徴として、コード内のさまざまな箇所に「ビデオゲーム関連」の文字列が含まれていた点が挙げられます。また、GazerのC&Cサーバは、Turla独自のライブラリによって3DESまたはRSA方式で暗号化されていました。

使用されたテクニック:

- T1573:Encrypted Channel(チャネルの暗号化)

2018年1月:Turlaが新たな攻撃用ツールを導入

情報機関からの報告によると、Turlaは2018年に新たな攻撃用ツール「Neuron」および「Nautilus」を導入し、ルートキット「Snake」も併用することで、WindowsのメールサーバやWebサーバを攻撃しました。Turlaは本攻撃において、既存のSnakeによる被害者を利用してASPXシェルのスキャンを実行し、見つかった場合は、暗号化されたコマンド文をHTTPのクッキー値に埋め込んで送信しました。当該報告によると、TurlaはASPXシェルを利用して標的システム内に足掛かりを築き、これを通して追加の不正なツールを展開しました。

2018年8月:TurlaがMicrosoft Outlookを攻撃

Turlaは、ヨーロッパ圏の外務省関連組織から機密情報を窃取する目的で、バックドアによる活動を実行しました。標的として狙われたのは「Microsoft Outlook」と「The Bat!(主に東ヨーロッパで有名なメールクライアント)」であり、外部メールの全てが攻撃者側に転送されました。本バックドアは、特殊なPDF文書を作成し、これをメールに添付して送信することで、情報流出を行いました。また、C&Cサーバとの転送レイヤーとしてもメールを利用しました。

2019年6月:TurlaがOilRigのインフラを利用

「OilRig」はイランと繋がりを持つAPTグループであり、主に中東諸国の行政機関や組織を対象とする攻撃で知られています。一方、TurlaがOilRigのインフラを利用して攻撃活動を実行しているという報告が、以前より上がっていました。当該の活動では、攻撃用ツール「Mimikatz」を大幅に改変した独自バージョンや、各種新型バックドアを含むツール類が利用されました。活動の後半では、別のRPC(Remote Procedure Call:リモートプロシージャ呼び出し)用バックドアの使用も確認されました。本バックドアには、一般公開されているPowerShellの起動ツールが組み込まれ、「powershell.exe」なしでPowerShellのスクリプトを呼び出すことが可能です。

2020年3月:Pythonおよび.NETで作成された新型バックドア

2020年3月、Turlaが水飲み場型攻撃の手口によって複数のアルメニア系Webサイトを攻撃していることが、セキュリティ研究者によって報告されました。当該のWebサイトには不正なJavaScriptコードが埋め込まれていました。しかし、攻撃者がWebサイトのアクセス権限を掌握した手段については、判明していません。

侵害済みのWebサイトに被害者がアクセスすると、不正なJavaScriptが起動し、さらに別のJavaScriptが読み込まれます。これによって、ブラウザ情報が窃取される他、不正なFlashのインストーラをダウンロードするように誘導されます。続いて、第二段階用マルウェアとしてNetFlash(.NETのダウンローダ)やPyFlashが使用されます。

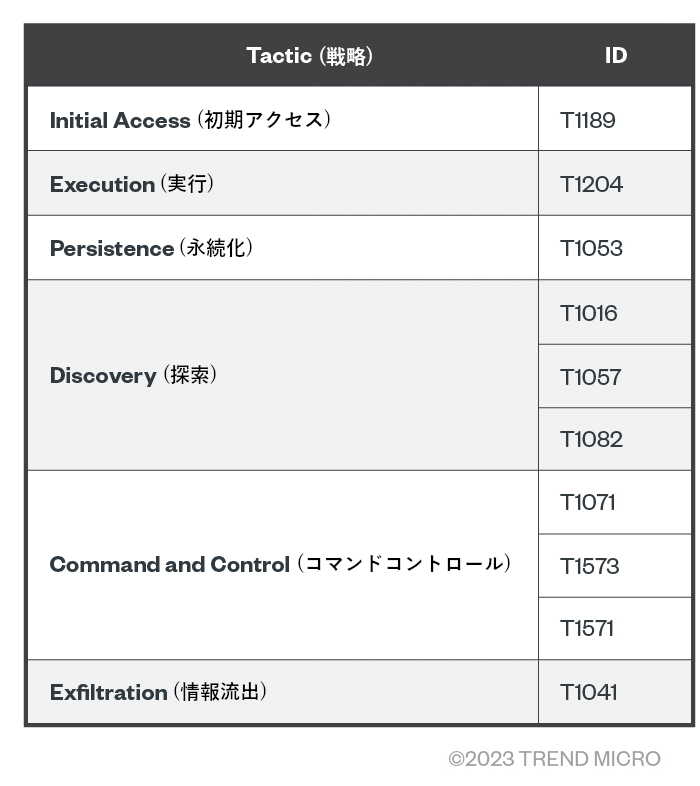

使用されたテクニック:

- T1189:Drive-by Compromise(ドライブバイ攻撃)

- T1204:User Execution(ユーザ実行)

- T1053:Scheduled Task/Job(タスク・ジョブスケジュール)

- T1016:System Network Configuration Discovery(システムネットワーク設定の探索)

- T1057:Process Discovery(プロセスの探索)

- T1082:System Information Discovery(システム情報の探索)

- T1071:Application Layer Protocol(アプリケーション層プロトコル)

- T1573:Encrypted Channel(チャネルの暗号化)

- T1571:Non-Standard Port(非標準のポート)

- T1041:Exfiltration Over C2 Channel(コマンド&コントロール用チャネルによる情報流出)

2020年5月:ComRAT v4

「ComRAT v4(別称:Agent.BTZ)」は、Turlaが用いるトロイの木馬型リモートアクセス用マルウェア(RAT:Remote Access Trojan)の1つです。本マルウェアはC++で作成されたものであり、機密文書の流出によく使われるファイルシステム「仮想FAT16」を導入している点で特徴的です。本マルウェアをインストールする際のアクセス経路として、PowerShellのバックドア「PowerStallion」など、既存の手法が使用されます。C&Cの通信チャネルとしては、HTTPやメールが使用されます。

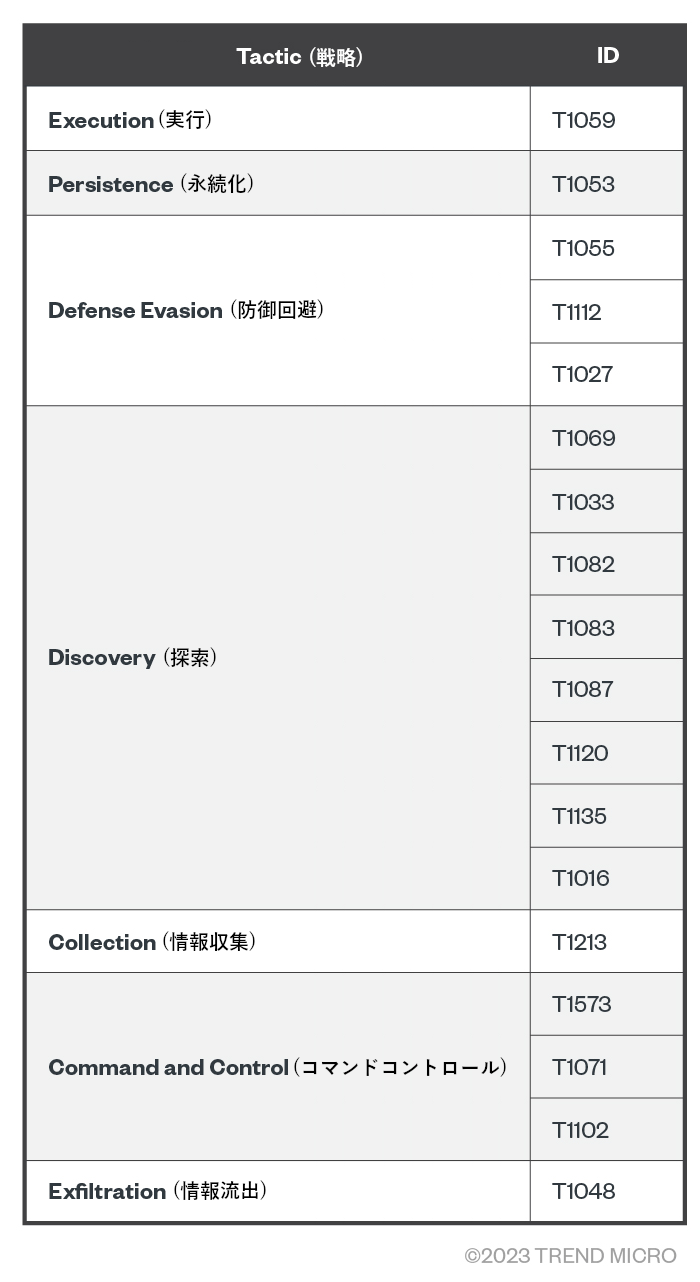

使用されたテクニック:

- T1059:Command and Scripting Interpreter(コマンドおよびスクリプトのインタプリタ)

- T1053:Scheduled Task/Job(タスク・ジョブスケジュール)

- T1055:Process Injection(プロセスインジェクション)

- T1112:Modify Registry(レジストリの変更)

- T1027:Obfuscated Files or Information(ファイルや情報の難読化)

- T1069:Permission Groups Discovery(権限およびグループ設定の探索)

- T1033:System Owner/User Discovery(システムのオーナーおよびユーザに関する情報の探索)

- T1082:System Information Discovery(システム情報の探索)

- T1083:File and Directory Discovery(ファイルおよびディレクトリの探索)

- T1087:Account Discovery(アカウントの探索)

- T1120:Peripheral Device Discovery(周辺機器の探索)

- T1135:Network Share Discovery(共有ネットワークの探索)

- T1016:System Network Configuration Discovery(システムネットワーク設定の探索)

- T1213:Data from Information Repositories(リポジトリからの情報取得)

- T1573:Encrypted Channel(チャネルの暗号化)

- T1071:Application Layer Protocol(アプリケーション層プロトコル)

- T1102:Web Service(Webサービス)

- T1048:Exfiltration Over Alternative Protocol(代替プロコトルによる情報流出)

2020年12月:バックドア「Crutch」

2020年12月、それまで文書報告されることのなかった「Crutch」と呼ばれるバックドアおよびドキュメント窃取ツールが、Turlaによるものと判定されました。Crutchの前バージョンにはバックドアが含まれ、公式のHTTP APIを用いることで、ハードコーディングで設定済みのDropboxアカウントにアクセスする機能を有していたと考えられます。

Crutchでは、ファイルの読み書き、追加プロセスの起動、永続化に関するコマンドの実行が可能です。永続化の手段として、Google Chrome、Mozilla Firefox、Microsoft OneDriveに対するDLLハイジャックを実行します。Crutch v4の代表的な機能は、ローカル環境や外付けドライブ内のファイルをDropbox用ストレージに自動アップロードすることであり、そのために通信ツール「Wget」のWindowsバージョンを使用します。この点において、バックドア用コマンドを使用していた以前のバージョンとは異なります。

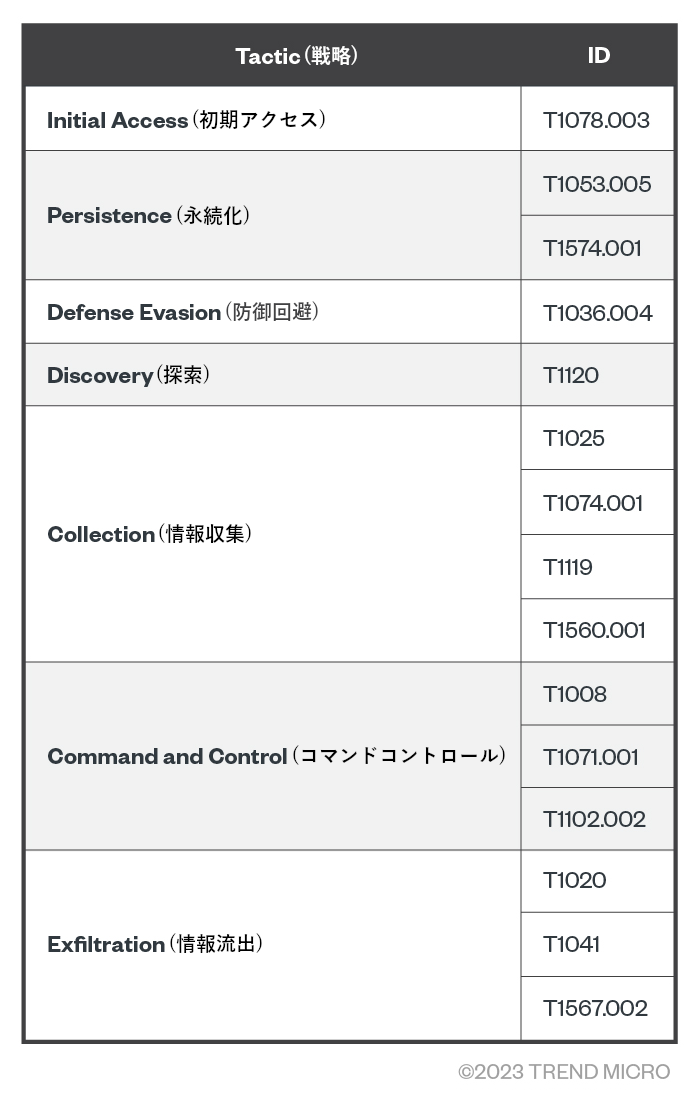

使用されたテクニック:

- T1078.003:Valid Accounts: Local Accounts(有効なアカウント:ローカルアカウント)

- T1053.005:Scheduled Task/Job(タスク・ジョブスケジュール:Windowsタスクスケジューラ)

- T1574.001:Hijack Execution Flow: DLL Search Order Hijacking(実行フローのハイジャック:DLL検索優先度のハイジャック)

- T1036.004:Masquerading: Masquerade Task or Service(偽装:タスクまたはサービスの偽装)

- T1120:Peripheral Device Discovery(周辺機器の探索)

- T1025:Data from Removable Media(リムーバブルメディアからのデータ取得)

- T1074.001:Data Staged: Local Data Staging(データの一時保存:ローカルデータの一時保存)

- T1119:Automated Collection(自動化された情報収集)

- 1560.001:Archive Collected Data: Archive via Utility(収集したデータのアーカイブ化:ユーティリティによるアーカイブ化)

- T1008:Fallback Channels(フォールバック用チャネル)

- T1071.001:Application Layer Protocol: Web Protocols(アプリケーション層プロトコル:Webプロトコル)

- T1102.002:Web Services: Bidirectional Communication(Webサービス:双方向通信)

- T1020:Automated Exfiltration(自動化での情報流出)

- T1041:Exfiltration Over C2 Channel(コマンドコントロール用チャネルによる情報流出)

- T1567.002:Exfiltration Over Web Service: Exfiltration to Cloud Storage(Webサービスによる情報流出:クラウドストレージによる情報流出)

2021年9月:TinyTurla

新たなバックドアとして「TinyTurla」が発見されました。本バックドアの役割は「フェイルオーバー」のオプションであり、メインのマルウェアが削除された際にも被害システムへのアクセスを保つ目的で使用されると推測されます。インストールはバッチファイルを通して行われ、TinyTurlaの実体であるサービスDLL「w64time.dll」が標的システム内に配備されます。本DLL名は、Windowsシステムに存在する正規のファイル「w32time.dll」を偽装したものです。

2022年5月:フィッシングによる偵察活動

Turlaによる2022年5月の活動は、偵察のみを目的としたものであり、不正なコードの使用は確認されていません。本活動の調査に際しては、特殊な文書ファイルが発見されました。セキュリティ研究者がその動作を解析したところ、被害者が使用するMicrosoft Wordのバージョン情報や種類を攻撃者のサーバ宛てにHTTPリクエストで送信することが判明しました。後に攻撃者は、これらの情報をもとに、Microsoft Wordの当該バージョンに合わせた不正なファイルを作成できると考えられます。

使用されたテクニック:

- T1592.002:Gather Victim Host Information: Software(被害者のホスト情報を収集:ソフトウェア)

- T1590.005:Gather Victim Network Information: IP Addresses(被害者のネットワーク情報を収集:IPアドレス)

- T1598.003:Phishing for Information: Spearphishing Link(情報のフィッシング:スピアフィッシングリンク)

2023年7月:CapibarおよびKazuarによる攻撃

2023年7月のCERT-UA(Computer Emergency Response Team:ウクライナのコンピュータ緊急対応チーム)からの報告によると、Turlaはマルウェア「Capibar」やバックドア「Kazuar」を使用して、ウクライナの防衛資産を標的とする諜報活動を行っていました。本攻撃において、Capibarは機密情報の収集、Kazuarは認証情報の窃取を目的に用いられました。攻撃経路としてはスピアフィッシングが使用され、外交または軍事関連の組織が狙われました。

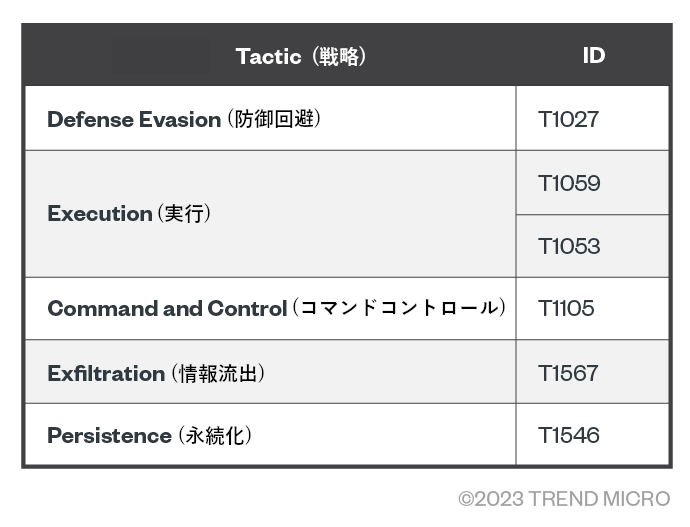

使用されたテクニック:

- T1027:Obfuscated Files or Information(ファイルまたは情報の難読化)

- T1059:Command and Scripting Interpreter(コマンドおよびスクリプトのインタプリタ)

- T1053:Scheduled Task/Job(タスク・ジョブスケジュール)

- T1105:Ingress Tool Transfer(標的システムへのツール転送)

- T1567:Exfiltration Over Web Services(Webサービスによる情報流出)

- T1546:Event Triggered Execution(イベントをトリガーに処理を実行)

まとめ

攻撃グループ「Turla」は、長期に渡って根強く活動を続けています。当該グループの成り立ちや戦略、標的のいずれをとっても、技術力の高いメンバーと潤沢な資金を備えた組織であることが示唆されます。Turlaは数年来に渡って自身のツールや技術を開発、改修してきました。この傾向は、今後も続くと考えられます。

Turlaなどの攻撃グループが及ぼす脅威の大きさを踏まえると、企業や組織、行政機関では、最新情報を常に入手して共有し、個人とグループの双方を保護できるセキュリティ対策を導入するなど、警戒体制を維持していくことが特に重要と言えるでしょう。

侵入の痕跡(Indicators of Compromise、IoC)

Turlaによるさまざまな攻撃キャンペーンに関連する侵入の痕跡(IoC)について、こちらで確認してください。

参考記事:

Examining the Activities of the Turla APT Group

By: Srivathsa Sharma

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)