サイバー脅威

ロシア・ウクライナ紛争に関連したサイバー脅威動向

このブログ記事では、トレンドマイクロのリサーチチームが検証したいくつかの資料に基づいてサイバー脅威の動向をまとめ、サイバー攻撃に対する防御に有益かつ正確な情報を提供します。なお、今後発生する脅威について随時更新していく予定です。

2022年2月24日、ロシア軍がウクライナ国内に侵攻したことで勃発した物理的な戦闘は、現在も継続中です。そうした中、地上での物理的な戦闘と並行して、サイバー攻撃においても、個人、攻撃者、さらには国家支援と見られるグループによる活動が懸念されています。こうしたサイバー攻撃については、情報が大量に出回っており、個人や集団の特定だけでなく、その真偽を確かめることが困難な状況にあります。インターネット上で偽情報を拡散させることは容易であり、紛争時において情報やインテリジェンスが果たす重要な役割を考えれば、多くの関係者がそのような活動に走る動機は十分にあるといえます。また、紛争に直接関与していなくても、この状況に便乗する攻撃者が存在する可能性もあります。

このブログ記事では、トレンドマイクロのリサーチチームが検証したいくつかの資料に基づいてサイバー脅威の動向をまとめ、サイバー攻撃に対する防御に有益かつ正確な情報を提供します。なお、今後発生する脅威について随時更新していく予定です。

■ ランサムウェア攻撃グループ「Conti」によるロシア政府支持表明とチャットログ流出

2022年2月25日、ランサムウェアの攻撃者グループ「Conti」は、ロシア政府を「全面的に支持する」として、ロシアに対するサイバー攻撃や戦争活動を組織する勢力へ反撃する意向を表明しました。「Conti」グループの活動に関して、トレンドマイクロで追跡を続けている同グループの攻撃活動「Water Goblin」は、他のランサムウェア攻撃グループが政府機関からの制裁で活動停止に追い込まれている中、いまなお活発化しています。また、2022年2月上旬以降、同グループが攻撃に多用するマルウェア「BazarLoader」の急増も確認されています。

「Conti」グループによるロシア政府支持の声明は、同グループのリークサイト「Conti News」に掲載されました。しかし、この声明掲載の数時間後、同グループは「どの政府とも同盟を結ばない。現在進行している戦争を非難する」と態度を変えました。その理由は不明ですが、Contiは、いわゆる犯罪組織「OCG(Organized Crime Gang)」の中でも最もプロフェッショナルな集団であり、一般企業の部門のような専門性の高い下部組織も有しています。こうした点から、組織内に当初の声明に共鳴せずに反発したメンバーがいたことが変化の理由かもしれません。

図1:ロシア政府への支持を公言するランサムウェアグループ「Conti」の初期声明

図2:更新された声明文

一方、外部情報としては、ContiのXMPPチャットサーバのバックエンドにアクセスしたウクライナのセキュリティリサーチャーによって、Conti運営者のチャット内容が流出したことが報告されています。トレンドマイクロのリサーチチームは、このログを抽出し、感染の痕跡(IOC, Indicators of Compromise)のマッピングに使用可能な情報を入手しました。詳細は末尾のリンクをご参照ください。

例えば、身代金の交渉やビットコインのアドレスが記載されたメッセージ内容は、セキュリティ企業や法執行機関がContiの攻撃手法やツールを特定する際に有効な証拠となります。

ダークウェブであるTorネットワーク上のContiのサイトも現在アクティブになっているようです。トレンドマイクロでは、この情報に基づき、いくつかの不正ファイルを以下の検出名で対応しています。

- サイト情報:contirec7nchr45rx6ympez5rjldibnqzh7lsa56lvjvaeywhvoj3wad.onion

- 検出名:Ransom.Win32.CONTI.SMYXBLD"

■ ランサムウェア攻撃グループ「Stormous」によるロシア政府支持表明

ウクライナおよびロシア双方への攻撃が活発な中、どちらか一方だけを支持する攻撃者グループとしては、Webサイト改ざんや情報窃取で知られるランサムウェア攻撃者グループ「Stormous」が挙げられます。このグループは、アラビア語を駆使するハッカー集団を自認して2021年から活動しています。そして最近、ロシア政府への支持を表明し、ウクライナ外務省など、ウクライナ政府機関を攻撃する意向を言明しています。

図3:攻撃者グループ「Stormous」によるウクライナ攻撃への意思表明 (セキュリティリサーチャーのTwitterから引用)

同グループが使用するランサムウェアの検体を解析したところ、リモートアップロードのほか、Pastebinなどのオープンソースリソースを介して感染サーバに各種のカスタムペイロードを展開することが判明しました。このランサムウェアの場合、自身のコピーの作成、ファイルの暗号化、身代金要求メッセージの送信などの機能に際し、暗号化キーや復号化キーの変更や、メッセージのコピーが自由にできるため、攻撃者の特定が困難となります。また、使用されるバックドアやランサムウェアがPHPベースで作成されているため、その場で簡単に修正することが可能な仕様となっています。

図4:ランサムウェア攻撃グループ「Stormous」が使用するパネル:「バックドア」と 「Pythonランサムウェア」などの選択式となっている

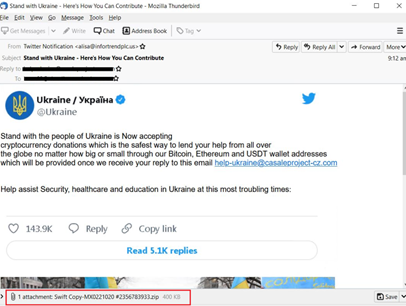

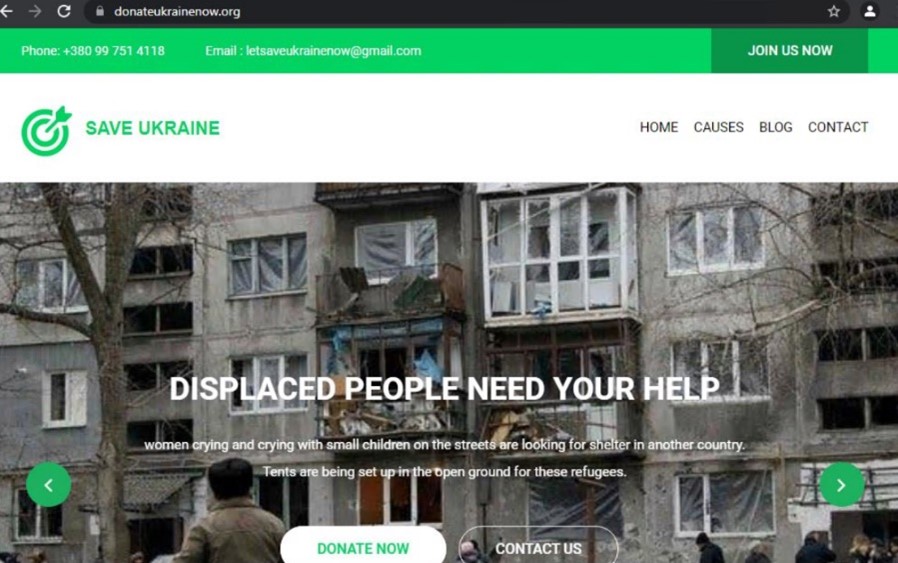

■「ウクライナ」に便乗するスパムメール/不正サイト

今回の紛争に便乗した示威行為や不正活動も散見されています。2022年1月と2月の検出情報を比較したところ、「ウクライナ」を題材にユーザを誘引しようとする不正なURLやメールが、2月後半から急増していることが確認されました。

図5:2022年2月の「ウクライナ」に言及する不正なURL・メール活動

トレンドマイクロではハニーポットを駆使し、今回の戦争に便乗して寄付金詐欺サイトへ誘導するウクライナ関連のスパムメールも確認しています。また、これらのスパムメールからマルウェア感染被害に見舞われる危険性があります。これらの不正活動に関するIOCも当記事文末のリンクからご参照ください。

詐欺サイトの各種スクリーンショットは以下のとおりです。

図6:紛争便乗を目的とした詐欺サイトの例

トレンドマイクロでは、これらの脅威がお客様に被害を与えることを阻止するため、積極的な情報収集とブロックを実施しています。

■ 結論

今回の紛争のような緊迫した状況下では、相反する視点からさまざまな情報が発信されることになります。また、同じ事実を正しく伝えている場合でも、視点の違いによって伝わる印象が異なることもあります。

意図的かどうかは別として、偽情報の拡散は常に発生し得るリスクをはらんでいます。その結果、不必要な混乱が生じ、さらに分裂が進むかもしれません。トレンドマイクロのセキュリティリサーチャーは、情報をできるだけ正しく理解するため、次のような取り組みを行っています。

- 自分たちが確信する真実の中にも思い込み(偏見)や間違いがある可能性を排除できないことを意識する

- 自分たちがプロパガンダの中心に放り込まれている可能性を排除できないことを自覚する

- 完全に中立・公平な情報源などは存在しないということを認識する

- 情報の中にある「事実」・「意見」・「仮定」を区別する

- 重要な情報については、可能な限り第一次の情報源をたどる。引用された記事の出典を確認し、その全内容と発言の文脈を確認することも不可欠である

- 発表前には、複数の専門家が確認した記事や、専門家が執筆した記事など、信頼できる情報源を必ず参照する

上述のIOCの詳細は、こちらからご参照ください。

- 「Cyberattacks are Prominent in the Russia-Ukraine Conflict」

by Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)