マルウェア

マルウェア「LokiBot」の配布活動 ― ソーシャルエンジニアリングや古いIEの脆弱性を悪用

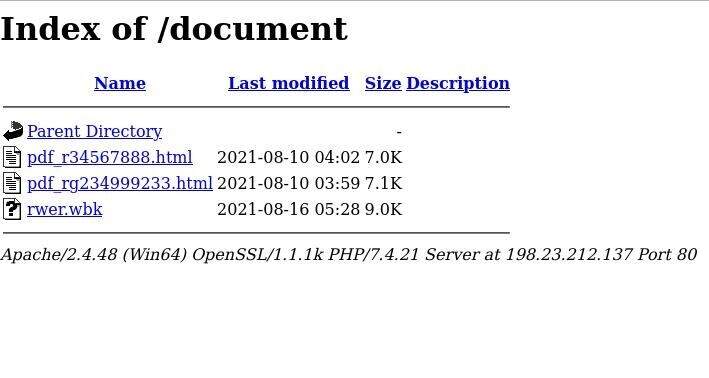

トレンドマイクロでは最近、古い脆弱性を悪用し、複数の手法でLokiBotを拡散する攻撃的なマルウェア配信活動を検出しました。本ブログ記事では、一連の活動で使用された手法の中から一例を紹介し、また、ペイロードについての簡単な分析結果を解説します。弊社では、攻撃者のコマンド&コントロール(C&C)サーバのひとつでディレクトリの閲覧が可能な状態となっており、更新済みのサンプルが取得可能であることをつきとめました。

トレンドマイクロでは最近、古い脆弱性を悪用し、複数の手法でLokiBotを拡散する攻撃的なマルウェア配信活動を検出しました。本ブログ記事では、一連の活動で使用された手法の中から一例を紹介し、また、ペイロードについての簡単な分析結果を解説します。弊社では、攻撃者のコマンド&コントロール(C&C)サーバのひとつでディレクトリの閲覧が可能な状態となっており、更新済みのサンプルが取得可能であることをつきとめました。

図1:ディレクトリが閲覧可能な状態のC&Cサーバ

これらの手口はいずれも新しいものではありませんが、被害を受ける可能性があるお客様に対してできる限り速やかにシステムにパッチを適用することを推奨するために、本記事にて取り上げます。

Adobe PDFを介したマルウェア配信メカニズムの分析

マルウェア配信手法の中には下記の手法が含まれます。

- PDF: オープンアクションオブジェクト(Open Action Object)の使用

- DOCX: フレームセットメカニズム(Frameset mechanism)の使用

- RTF: CVE-2017-11882の利用

- Internet Explorer: CVE-2016-0189の利用

- Excel: 埋め込まれているOLEオブジェクトおよび Word文書の使用 (さらに脆弱性を利用する場合もある)

マルウェア配信手法の一例を紹介します。この例では、顧客を騙す目的でAdobe PDF文書が請求書メールを装ったメールに添付されています。図2のPDFファイルには「Revised invoice2.pdf」(改訂された請求書2)という名前が付けられています。

図2:狙われた被害者に送信されたPDF文書のスクリーンショット

文書を開くと、ユーザには指定のホスト「192[.]23[.]212[.]137」への接続を許可するか、ブロックするかを尋ねる警告が表示されます。

図3: 文書を開くと表示される警告ポップアップ

その接続先はPDFの「OpenAction」ディレクトリにアクションとして設定されており、ユーザが文書を開くと、そのサイトへのアクセスが実行されます。

図4: PDF文書のディレクトリ

ユーザがサイトへのアクセスを許可すると、HTTPリクエストが次のURLに送信されます:hxxp://198[.]23[.]212[.]137/document/pdf_r34567888[.]html

それに対して、サーバは図5に示す通り、悪意あるHTML文書で応答します。

図5: サーバより返答された悪意あるHTMLページのコードの一部分

悪意あるウェブページはInternet Explorerの脆弱性「CVE-2016-0189」利用して、埋め込まれているPowerShellスクリプトを実行します。

認証情報を窃取するペイロード

難読化を解除すると、マルウェアが次のサイトからペイロードをダウンロードしようとしていることが分かります:hxxp://198[.]23[.]212[.]137/regedit/reg/vbc[.]exe

このペイロード「vbc.exe」は、弊社が2019年に初めて検出したLokiBotの亜種です。

マルウェアの主たる目的は、ウェブブラウザ、FTPサーバ、SMTP クライアントから認証情報を窃取することです。これは、最近コンパイルされてVirusTotalにアップロードされていることも確認しました。

図6:マルウェアがコンパイルされた時のタイムスタンプ

図7:デフォルト状態のフォルダ

図8:C&CサーバのPOSTリクエスト

タイムリーなパッチの適用およびベストプラクティスの遵守が重要

今回の活動では、LokiBotおよびその亜種が依然として広範囲で使用されており、感染チェーンとしてソーシャルエンジニアリングや脆弱性の利用といった古くから利用されている手口を使用していることが明らかになりました。

ユーザは、疑わしいメールや迷惑メールのリンクをクリックしたり、添付ファイルを開いたりすることを控えるといった基本的なセキュリティ対策を遵守することで、こうした手口が駆使されている活動から身を守ることができます。本ブログ記事で取り上げた通り、中には感染チェーンにおいて脆弱性を悪用するものも存在するため、法人個人ともにできる限り速やかにシステムをアップデートすることをお勧めします。

トレンドマイクロでの対策では、以下のセキュリティソリューションによってメールを利用した攻撃からユーザを保護することができます。

- Trend Micro Cloud App Security™ :コンピュータビジョンおよびリアルタイムスキャンでMicrosoft Office 365およびその他クラウドサービスのセキュリティを高めます。また、法人をメール型脅威から保護します。

- Trend Micro™ Deep Discovery™ Email Inspector :リアルタイムスキャンおよび高度な分析技術を組み合わせ、ユーザを既知・未知の攻撃から保護します。

侵入の痕跡(Indicators of Compromise, IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

「New Campaign Sees LokiBot Delivered Via Multiple Methods」

By William Gamazo Sanchez, Bin Lin

翻訳: 谷口 厚志(Core Technology Marketing, Trend Micro™ Research)