ランサムウェア

Chaosランサムウェア:潜在的に危険なアプリケーションに付随する概念実証(PoC)

本ブログ記事では、Chaosランサムウェアビルダーの特徴および世代が更新されるごとにどのような能力が新たに付加されているかを解説します。

2021年6月以降、トレンドマイクロでは「Chaos」と呼ばれる開発中のランサムウェアビルダーを監視しています。これは、あるアンダーグラウンドのフォーラムでテスト用に提供されており、バージョン1.0ではRyukの.NETバージョンを名乗っていましたが、そのサンプルをよく調べてみると昨今の悪名高いランサムウェアとの共通点はあまりないことがよくわかります。事実、現在のChaosは4代目ですが、それ以前のバージョンはランサムウェアというよりも破壊活動を行うトロイの木馬と言うべき活動内容でした。

本ブログ記事では、Chaosランサムウェアビルダーの特徴および世代が更新されるごとにどのような能力が新たに付加されているかを解説します。

■Chaosランサムウェアビルダーの進化

Chaosは最初のバージョンから現在のバージョンに至るまで急速な進化を遂げており、バージョン1.0は2021年6月9日、バージョン2.0は6月17日、バージョン3.0は7月5日、そしてバージョン4.0は8月5日にリリースされています。

バージョン1.0

図1:Chaosバージョン1.0のGUI。Ryukの.Net版と自称していた

Chaosバージョン1.0ビルダーの最も悪名高い特徴は、GUI内にRyukの名称があるにもかかわらず、ランサムウェアとの共通点がほとんどないという点です。実際のところ、バージョン1.0は従来のランサムウェアではなく、むしろ破壊力のあるトロイの木馬でした。これは、ターゲットが身代金を払った後に元の状態へ復号できるようにファイルを暗号化するのではなく、ファイル内のコンテンツをランダムなバイトに置き換え、その後、置き換えたファイルをBase64で暗号化しています。これでは感染したファイルは二度と修復できないことから、身代金を支払った被害者に正当な対価を提供する意思がないことを意味します。

しかし、バージョン1.0は他のランサムウェアファミリーに見受けられる特徴を示していました。例えば、感染させる目的で以下のファイルパスおよび拡張子を検索していました。

ディレクトリ

| \\Contacts | \\Desktop | \\Documents |

| \\Downloads | \\Favorites | \\Links |

| \\Music | \\OneDrive | \\Pictures |

| \\Saved Games | \\Searches | \\Videos |

ファイル拡張子

| .3gp | .7z | .7-zip | .accdb | .ace |

| .amv | .apk | .arj | .asp | .aspx |

| .avi | .backup | .bak | .bay | .bk |

| .blob | .bmp | .bz2 | .cab | .cer |

| .contact | .core | .cpp | .crt | .cs |

| .css | .csv | .dat | .db | .dll |

| .doc | .docm | .docx | .dwg | .exif |

| .flv | .gzip | .htm | .html | .ibank |

| .ico | .ini | .iso | .jar | .java |

| .jpe | .jpeg | .jpg | .js | .json |

| .jsp | .lnk | .lzh | .m4a | .m4p |

| .m4v | .mdb | .mkv | .mov | .mp3 |

| .mp4 | .mpeg | .mpg | .ods | .odt |

| .p7c | .pas | .pdb | .php | |

| .png | .ppt | .pptx | .psd | .py |

| .rar | .rb | .rtf | .settings | .sie |

| .sql | .sum | .svg | .tar | .txt |

| .vdi | .vmdk | .wallet | .wav | .webm |

| .wma | .wmv | .wps | .xls | .xlsb |

| .xlsm | .xlsx | .xml | .xz | .zip |

その後、バージョン1.0は「read_it.txt」という名前の身代金要求文(ランサムノート)を作成し、高額の身代金をビットコインで支払うように要求します。

図2:Chaosが作成するランサムノートの例

Chaosバージョン1.0がもつ興味深い機能として、ワーム活動があります。Chaos 1.0は感染したシステム上にあるすべてのドライブに自身のコピーを作成します。これによりランサムウェアがUSBドライブなど取り外し可能なドライブに転移した場合、その存在に気づかずに他の端末やネットワーク内に持ち込まれ、感染を広める可能性があります。特に他のネットワークから独立した閉域ネットワークにも侵入可能となるため、注意すべき活動と言えます。

図3:ワーム活動機能を示すコード

バージョン2.0

Chaosバージョン2.0には管理者権限に関する進化したオプション、すべてのボリュームシャドウコピーおよびバックアップカタログを削除する能力、そしてWindowsのリカバリーモードを無効にする機能が追加されています。

しかし、バージョン2.0は依然としてターゲットのファイルを上書きしています。バージョン2.0が投稿されたフォーラムのメンバーは、被害を受けたファイルが修復されなければ、被害者は身代金を支払わないと指摘していました。

図4:Chaosバージョン2.0のGUI

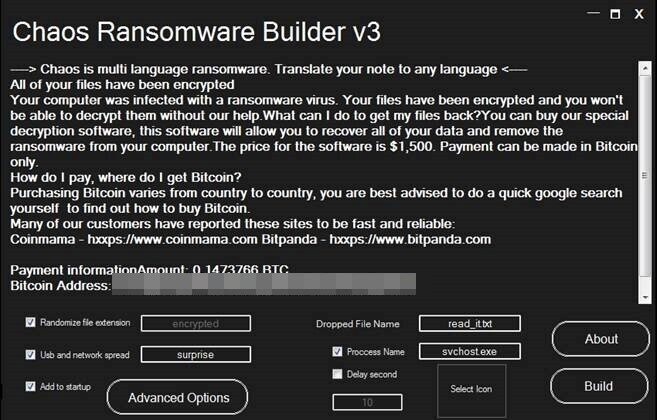

バージョン3.0

バージョン3.0では、ChaosランサムウェアビルダーはAES/RSA暗号方式を用いて1MB未満のファイルを暗号化する能力を獲得しており、これまで以上に従来のランサムウェアの特徴を備えていました。またバージョン3.0には独自の復号ツールビルダーも付属していました。

図5:Chaosバージョン3.0のGUI

図6:AES/RSA方式でファイルを暗号化するオプションおよび復号ツールビルダー機能を含むChaosバージョン3.0の進化したオプション

バージョン4.0

4代目のChaosは暗号化可能なファイルサイズの上限を2MBまで増加させて、AES/RSA暗号方式を拡張しています。さらにバージョン4.0ではランサムウェアビルダーの利用者は感染したファイルに独自の拡張子を付加することや、被害者のデスクトップ上の壁紙を変更することが可能となっています。

図7:デスクトップ上の壁紙を変更するオプションを含む、Chaosバージョン4.0の進化したオプション

■悪者の手に渡れば危険になり得るという概念実証(Proof of Concept, PoC)

ランサムウェアChaosへの実際の感染例や被害者はまだ確認されていません。しかし、マルウェアを配付・拡散するインフラにアクセス可能な悪意のある者の手に渡れば、組織に多大な被害をもたらす可能性があります。

また弊社の見解では、Chaosランサムウェアビルダーは、身代金が支払われなかった場合に更なる脅迫を行うために被害者からデータを収集する機能など、現在のランサムウェアの多くが備えている機能を備えていないことから、依然として完成品からは程遠いと考えています。

■侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(Indicators of Compromise、IoCs)はこちらを参照してください。

参考記事:

「Chaos Ransomware: A Proof of Concept With Potentially Dangerous Applications」

By Monte de Jesus, Don Ovid Ladores

翻訳: 谷口 厚志(Core Technology Marketing, Trend Micro™ Research)