岡山県精神科医療センターのランサムウェア報告書を読み解く

2025年2月13日、岡山県精神科医療センターは、ランサムウェア事案調査報告書を公表しました。近年、医療機関へのランサムウェア攻撃が複数公表されている状況も鑑みて、報告書を読み解きます。

岡山県精神科医療センターのランサムウェア攻撃被害事例を振り返る

2025年2月13日、岡山県精神科医療センターは、ランサムウェア事案調査報告書を公表しました。本報告書は、病院関係者のみならず、サイバーセキュリティの従事者や経営者にとっても参考にすべき点が多々あるため、報告書をもとに課題や対策を読み解きます。

まずは、岡山県精神科医療センターで何が起こったのか概要を説明します。

岡山県精神科医療センターは、Webサイトによると、岡山県岡山市にある病床数255、診療科目として精神科・児童精神科・心療内科をもつ医療機関です。2024年5月20日に「5月19日午後4時頃から、当センター及び東古松サンクト診療所の電子カルテを含めた総合情報システムに支障が生じている」「サイバー攻撃の可能性がある」ことを公表しました。翌日の2024年5月21日には「当センター及び東古松サンクト診療所の電子カルテを含めた総合情報システムの障害は、ランサムウェアとみられるサイバー攻撃が原因であることを特定」したことを公表しています。当初、個人情報等の漏洩については調査中としていましたが、2024年6月11日に、「6月7日(金)県警本部から連絡を受け、県警本部にて当センターの保有する患者情報の流出を確認した」ことを公表しています。具体的には、共有フォルダ内の「患者情報氏名、住所、生年月日、病名等(最大約40,000人分)」「病棟会議の議事録等」が流出した可能性があると言及しています。その後、一般社団法人ソフトウェア協会に事案調査を依頼し、調査報告書を2025年2月13日に公表しました。

医療機関へのランサムウェア攻撃はこの数年多数報告されており、ランサムウェアによって診療を含む業務に大きな影響があった攻撃が複数発生している状況です。必ずしも医療機関だけを狙ってランサムウェア攻撃が行われているわけではないものの、障害の大きさや人命に係るという状況もあり、社会的にも注目される傾向にあります。

報告書の中でも言及がありますが、この数年で発生した病院へのランサムウェア攻撃で代表的なものは、2021年10月に発生した徳島県つるぎ町立半田病院のランサムウェア被害、2022年10月に発生した大阪府立病院機構大阪急性期・総合医療センターのランサムウェア被害などです。本メディアでもこれらの2つのインシデントも踏まえて、病院へのランサムウェア攻撃を解説した記事を公開しているのでご覧ください。

参考記事:データで紐解く、病院へのランサムウェア攻撃

岡山県精神科医療センターのセキュリティ上の課題はどこか?

ここからは岡山県精神科医療センターが公開した報告書を読み解き、サイバーセキュリティの従事者や経営者にとって参考にすべき点を解説していきます。まず初めに、病院へのランサムウェア攻撃は影響度も多く、注目される傾向にあるものの、詳細な報告書が公開されることが多いと感じる方もいると思います。本報告書の作成に携わるSoftware ISACは、徳島県つるぎ町立半田病院や、大阪急性期・総合医療センターの調査報告書の策定にも関わっています。冒頭で「本調査報告書の再発防止策をランサムウェア攻撃の低減の一助としてご活用いただくことをお願いしたい」旨が言及されており、近年続発してしまっている医療機関へのランサムウェア攻撃被害を少しでもなくしていきたい、という気持ちの表れが表現されています。微力ながら、本記事においても、医療関係者や、病院を取り巻くベンダーなどがサイバーセキュリティ対策を強化することのきっかけになることを願っています。

本報告書は、62ページにもわたり、学ぶべきポイントも多くありますが、筆者が注目した5つの点を解説していきたいと思います。

1.サイバーセキュリティの基本のキ:脆弱性対策やパスワード管理

最初に述べたいのは、サイバーセキュリティの基本のキ、脆弱性対策やパスワード管理についてです。報告書の冒頭でも「今回のランサムウェア攻撃のきっかけとなった、ネットワーク機器やコンピューターのソフトウェアの脆弱性、弱いパスワードや、弱い初期設定などは、過去のランサムウェア事案とほぼ共通であることが判明」と言及されています。

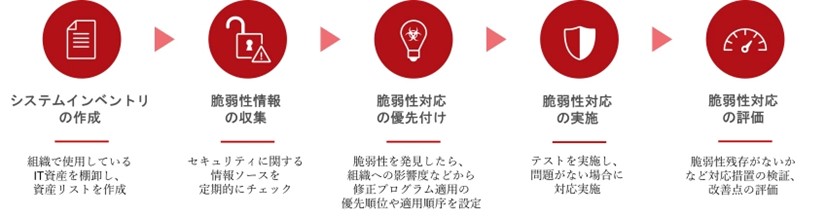

脆弱性対策について「保守用VPN装置の脆弱性を放置していた」こと「病院内のすべてのサーバ、端末は閉域網であることから、Windows Update等の脆弱性対策が一切行われていなかった」ことが報告書で言及されています。脆弱性対策はサイバーセキュリティの基本であるものの、最も重要な対策の1つです。脆弱性情報の収集から対応方針の決定(どのような優先度で、修正プログラム(パッチ)を適用するか、修正プログラム適用までの空白期間にサイバー攻撃を受ける可能性を鑑みて仮想パッチ(IPS)などを用いてどう対策するのか)を明確にして取り組む必要があります。SSL-VPN装置の脆弱性が 2018年の設置以降、修正されておらず、過去のランサムウェア攻撃でも悪用された脆弱性が複数存在した。ということを鑑みると、少なくとも同じ業界で起こったセキュリティインシデントについては報告書などを読み解き、対策を講じることが求められると言えるでしょう。

参考情報:脆弱性とは

次にパスワード管理です。

・保守用SSL-VPN装置のID/PWが、administrator/P@ssw0rdという推測可能なものが使用されていた。

・病院内のすべてのWindowsコンピューターの管理者のID/PWも、上記と同じ文字列が使い回されていた。

という状況であると報告書に言及されています。上記のID、パスワードは「使ってはいけないアカウント情報」の代表とも言えるものであり、サイバー攻撃者にとっても推測しやすいものだと言えます。基本的なものではあるものの、徹底することが難しい脆弱性管理、パスワード管理は、つい見逃してしまったり、(不適切なパスワードなどを)設定してしまったりする懸念は多くの組織であるのではないでしょうか。今一度自社において脆弱性管理やパスワード管理を見直してみることを推奨します。

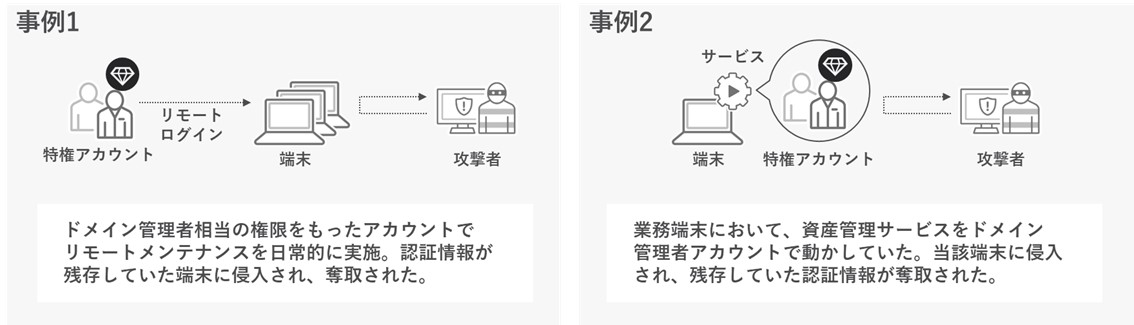

また報告書の「すべてのサーバ・端末ユーザに管理者権限を付与していた」ということも着目すべき点です。トレンドマイクロでは、過去のサイバー攻撃において、特権アカウントが悪用された例を複数確認しており、不必要な特権アカウントを洗い出すことを推奨します。

2.やはり狙われるVPN機器

1つ目のポイントでも言及しましたが、SSL-VPN装置の脆弱性が2018年の設置以降、修正されておらず、過去、ランサムウェア攻撃に使用された脆弱性が複数存在したということが報告書に記載されています。VPN機器の脆弱性を悪用するサイバー攻撃は、もはや定番である状況と言えます。また、VPN機器などのネットワーク機への修正プログラム適用は、VPN機器を設置したSIerとどのような契約か明確になっていない、という状況もあるため、今一度契約の見直しも含めてVPN機器の脆弱性対策を徹底してく必要があると言えます。

参考記事:VPN、サイバー攻撃被害に共通するセキュリティの注意点

3.仮想環境のセキュリティ

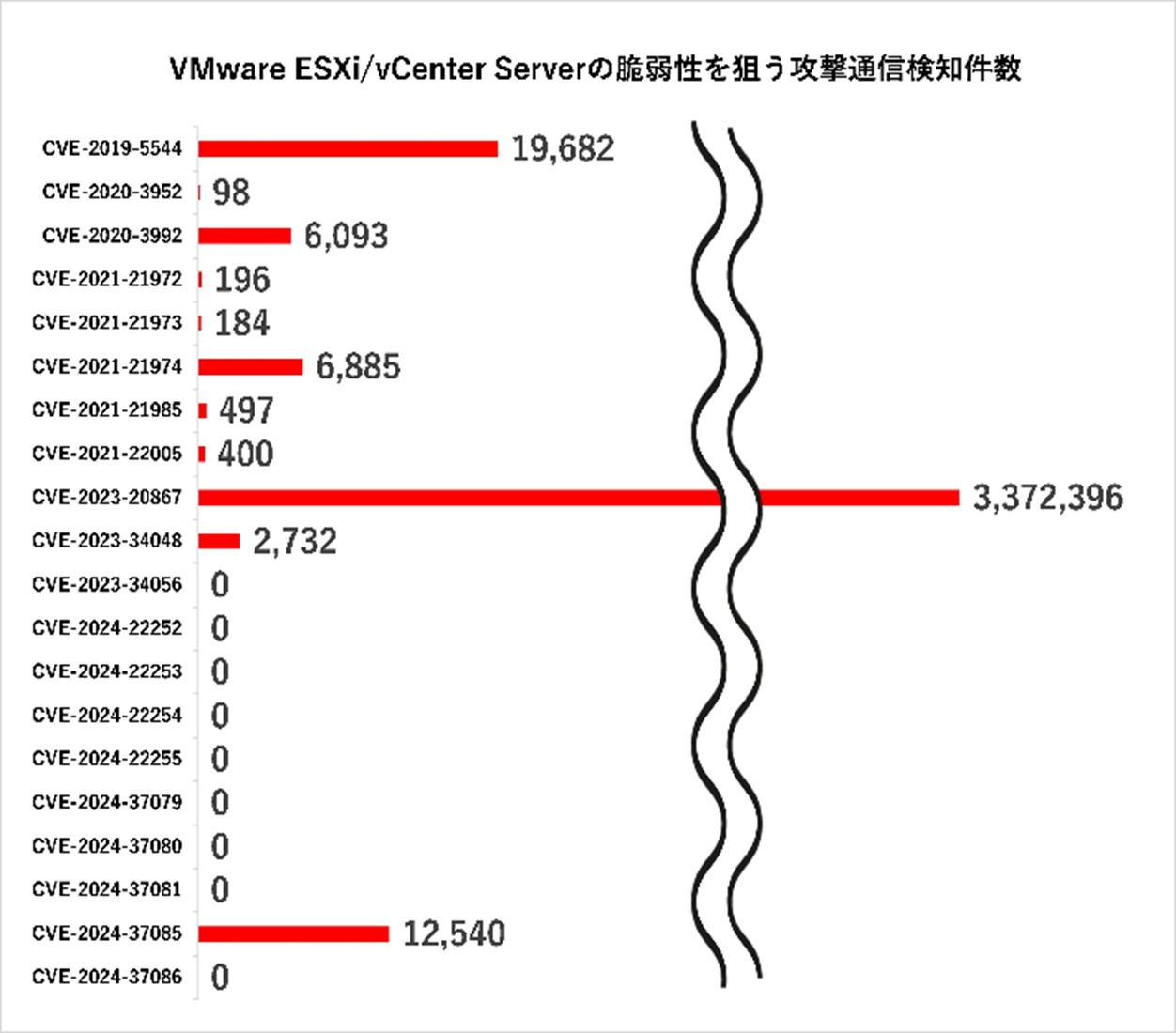

報告書には「被害は、電子カルテシステム等の仮想サーバ23台と仮想用共有ストレージ1台、仮想基盤用物理サーバ3台、その他の物理サーバ6台、HIS系端末244台の暗号化によるシステム稼働障害と仮想用共有ストレージのデータ全喪失」であること言及されており、物理サーバに加えて仮想サーバを複数利用していることが伺えます。仮想環境を考える際、近年特に気を付けるべき点があります。それは、仮想環境の脆弱性を悪用した攻撃です。トレンドマイクロでは実際に、ランサムウェア攻撃者グループ「RansomHub」が内部活動時にvCenterを悪用すること、ランサムウェア攻撃者グループ「Play」が用いたとみられるLinux版のランサムウェアは、自身の実行環境がESXi環境かどうかをチェックする機能を持っており、ESXi環境であればすべての仮想マシンをスキャンし、停止状態にしたうえで暗号化することを確認しています。

報告書では「仮想基盤の脆弱性を悪用したものと推測される」ことが言及されています。トレンドマイクロでは特定の脆弱性を悪用する攻撃がどの程度発生したのかも調査しており、特にCVE-2023-20867を悪用する攻撃は非常に多く発生しているため、要注意と言えます。

グラフ:VMware ESXi/vCenter Serverの主な脆弱性を狙う攻撃通信の検知件数

(集計期間:2024年1月1日~11月15日。全世界対象。トレンドマイクロによる調査)

4.いつまで使い続ける、サポート切れのOSやソフトウェア

報告書には、様々なシステムでサポート切れ問題が発生していることが伺えます。具体的には、ファイアウォール、VPN機器、OS、ブラウザ(Internet Explorer)などでサポート切れが発生していることを言及しています。

ADサーバでは、トレンドマイクロが提供する「TrendMicro Office Scan Client」を利用していたことが記載されていますが、現在当社が提供する最新のエンドポイントセキュリティ(SaaS版)はTrend Vision One Endpoint Security - Standard Endpoint Protection、オンプレミス版はTrend Micro Apex Oneです。仮に、事象発生時(2024年5月)に、ウイルスバスターコーポレートエディションを利用されていた場合はサポートが切れているものとなります。

また報告書に「インシデント発生後の2024年6月に、医用画像管理システムの更改を企図し、ある医療情報システムベンダーに提案を求めたところ、その医用画像管理システムベンダーはサポートが終了したOSを組み込んだ製品を公然と提案してきた」と言及があることから、医療機関に関連するSIerの一部でもサポート切れに対する意識の向上を図っていく必要があることが伺えます。当然、サポート切れのOSやソフトウェアには原則修正プログラムが提供されないため、新しいシステムへの移行が求められる状況と言えます。

5.病院関係者は早急にベンダとの契約見直しを

報告書には、保守に関して大きく3社(A、B、C)が記載されています。

A社基幹システムのソフトウェア構築・保守統括事業者

B社基幹システムのデーターセンタ側ハードウェア・ネットワーク構築・保守事業者

C社基幹システムの病院内ネットワーク構築・保守事業者

報告書には「A社とB社の保守契約において、保守の定義が曖昧であり、ハードウェアだけの保守なのか、トラブル発生時の設定変更等を含む運用保守を含むか、といった実施内容が明記されておらず、従前の協力が得られなくなった」ということが言及されており、保守内容の見直しが必須である状況がうかがえます。ユーザとベンダ間、もしくは複数のベンダが保守などを行う際は、誰がどこまで行うのか、ということを契約時に明確にする「Security by Contract」という考え方を基に進めていく必要があると言えます。また、契約時の締結内容が継続的に適切に実践できているかを双方で確認していくことも重要と言えます。

“自分事化"をどのように推進するか?

報告書をじっくり読んでいくと、同業界のインシデント報告書に目を通してはいたものの、自分自身の対策の振り返りまでには至らず、「自分事化」の難しさを痛感された方もいらっしゃると思います。医療業界においては、近年複数のインシデントが発生している状況を鑑みると、業界内で発生していることを自分事としてとらえるにはどうするか、そのためには他組織の事例であっても、経営レベルで自組織の診療など実務に影響を及ぼす懸念はないのかなど見直しをかけるタイミングだととらえるべきでしょう。

また、今回の報告書を通して、医療業界以外のセキュリティ従事者や経営層においても、他業界で起こったことを踏まえて、自組織の対策に活かしていく姿勢が求められていると言えます。そして、他業種にまたがって情報交換などを行い、サイバーセキュリティのリスクマネジメントの在り方を議論・推進していくことが重要と言えます。

本記事が少しでも医療従事者やサイバーセキュリティ従事者の参考になれば幸いです。

<関連記事>

・VPN、サイバー攻撃被害に共通するセキュリティの注意点

・VMware ESXi/vCenterを狙うサイバー攻撃とは?

・2024年サイバーリスク動向総括:サイバーリスクの放置や無自覚が組織のインシデントに直結

・なぜ組織の脆弱性管理は難しいのか?~CISAの2023年悪用脆弱性トップ15から考える~

執筆者

高橋 昌也

トレンドマイクロ株式会社

シニアマネージャー

PCサーバ Express5800、ファイアウォール、ネットワーク検疫、シンクライアントのプロダクトマーケティングマネージャーに従事した後、2009年にトレンドマイクロ入社。

2012年当時、業界に先駆けて日本国内への標的型攻撃(APT)について、統計データを用いた情報発信をリード。

現在は、リサーチャーと連携し、サイバーリスクマネジメントやAIセキュリティに関する情報発信を行う。

取引先への個人情報監査やサプライチェーンリスクマネジメントも担う。

主なメディア出演:日本テレビ(NEWS ZERO)、フジテレビ(めざましテレビ)、テレビ朝日(報道ステーション)、TBS(林先生が驚く初耳学!)、日本経済新聞、朝日新聞、毎日新聞、読売新聞、産経新聞など

Security GO新着記事

選考会委員が読み解く「情報セキュリティ10大脅威 2025」のポイントは?

(2025年3月14日)

岡山県精神科医療センターのランサムウェア報告書を読み解く

(2025年3月11日)

EUサイバーレジリエンス法とは~日本企業も無関係ではない?その影響を考察する

(2025年3月10日)