サイバー攻撃の被害にあった企業はどのような対策を行ったか ~2024 Risk to Resilience World Tour Japanセッション紹介③

株式会社KADOKAWAや株式会社イセトーにおけるランサムウェア攻撃被害―。依然サイバー攻撃の被害は後を絶ちません。7月23日東京、8月1日大阪で開催するカンファレンスでは、当社が実際にインシデントの対応支援をした匿名の事例を元に、スペシャリストが学ぶべきポイントをお伝えします。

サイバー攻撃のリスクを認識していても、依然被害が発生している

現在、毎年社会的にも大きな影響のあるランサムウェア被害が発生しており、もはやどの企業においてもサイバー攻撃のリスクをビジネスリスクと捉えざるを得ない状況が訪れています。

こうした状況に応じてセキュリティ対策を行ってはいるものの、依然様々な制約によって十分な対策が行き届いていないと感じている組織もあるかと思います。

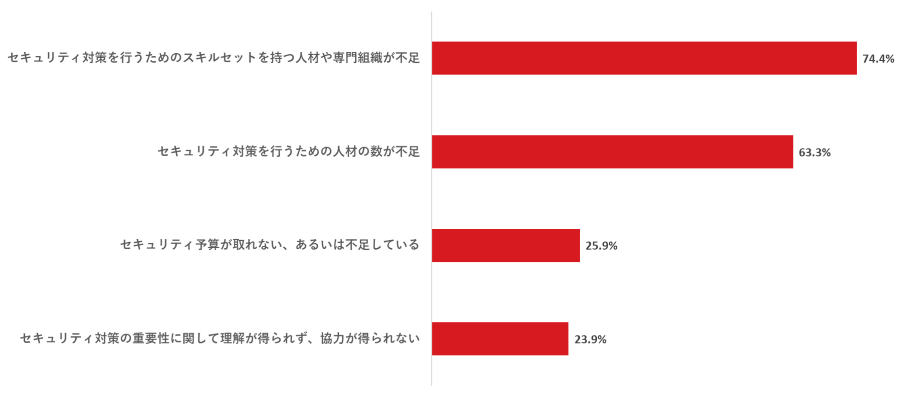

例えば、2023年にトレンドマイクロが行った調査では、多くの組織がスキル人材や予算などの不足が理由でセキュリティ対策が十分に進められていないと回答しました。

これら阻害要因となっている「人材」や「予算」の不足を解消する為には、組織の意思決定者の協力が不可欠です。上図の通り、「セキュリティ対策の重要性に関して理解が得られない」という回答が見られるように、適切な予算と人材を確保するにあたって、意思決定者からの理解を得られず苦労しているセキュリティ担当者が一定数いるようです。

では、セキュリティ担当者はどういった情報を使って、意思決定者の理解を得るのでしょうか。

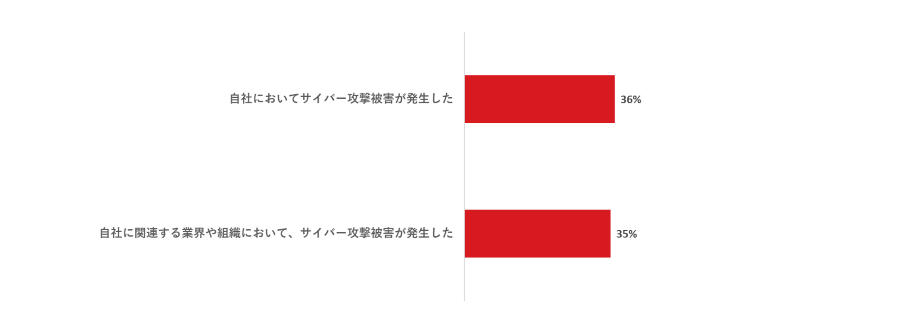

意思決定者のセキュリティに対する積極性や理解を得る為に、最も効果的な方法は「重大なセキュリティインシデントが自社に発生することだ」という意見を、度々当社主催のセミナーなどでも耳にします。実際に上述した2023年のトレンドマイクロの調査でも、セキュリティ対策を強化したきっかけとなった出来事は「自社においてサイバー攻撃被害が発生した」ことだと36%の組織が回答しています。

同様に、「自社に関連する業界や組織におけるサイバー攻撃被害の発生」にも同程度の回答が集まっていることから、サイバー被害の事例情報が意思決定者のセキュリティに対するモチベーションを高める効果を持っている可能性があります。

しかし、ここでより一歩踏み込んで考えるべき点として、「果たして意思決定者のセキュリティに対するモチベーションは本当に低いのだろうか」という点が挙げられます。

なぜなら、多くの組織においてセキュリティに関連する甚大な被害が発生している今日の状況では、セキュリティが組織にとっての重要項目であることは、立場を選ばず共通の認識となっていると考えられるためです。

では、セキュリティを上層部も重要だと認識しており、現場も重要だと認識している状況で、なぜセキュリティインシデントは発生しつづけているのでしょうか。

参考記事:セキュリティ担当者と経営層にはなぜ溝があるのか?

過去のイベントにおいて、トレンドマイクロ取締役副社長の大三川は「もしインシデントが発生したら、経営者はまず何を考えるか?」という問いに対して、多くの意思決定者の頭に浮かぶことは、「適切に予算もあてて対策も行ってきたのに、なぜ?」という考えであろうと推測しました。

この推測が多くの意思決定者に当てはまる場合、意思決定者はサイバー攻撃のリスクを理解し予算も投資しているものの、実際に行われている対策のレベルがサイバー攻撃のレベルに追い付いていないという事態に陥っている可能性が示唆されます。

ここでは、特定の立場の人間に責任があるということを主張したいわけではありません。意思決定者の積極性向上よりも、すでに保有しているリソースを適切な箇所に割り当てることに注力すれば、サイバー攻撃被害に遭う確率を現在よりも低減できる可能性がある、ということを強調しています。

ではその割り当てるべき適切な箇所、とは様々なセキュリティ対策の内どれにあたるのでしょうか。

サイバー攻撃被害を受けたことのある組織から、強化すべきポイントを学ぶ

セキュリティ被害の事例に関する情報は、関係する業界に対して「明日は我が身」と、警戒を強める効果があるだけでなく、どのような弱点を突かれて被害が発生したかという観点においても非常に有効な情報です。

セキュリティ対策は、NISTのCSF(サイバーセキュリティフレームワーク)に100以上のサブカテゴリ(セキュリティマネジメントにおける推奨項目)が存在するなど、非常に多種類の対策項目が存在しており、同時に攻撃者も多数存在することから、まず何から手をつければいいのかという選定ですら困難な場合があります。

そうした中で多くの組織で共通してみられる侵入原因や対策が及んでいなかった点は、自社においても優先的に対応すべき弱点となっている可能性が高いものとなります。つまり、サイバー被害の事例には教訓とするべきナレッジが詰まっており、上述したセキュリティリソースを割り当てるべき適切な箇所がどこであるかに値する情報が多分に含まれています。

セキュリティ被害の発生した組織がプレスリリース等で被害報告を行う際には、謝罪文と共に「本件を真摯に受け止め、引き続き外部の専門家と連携し、セキュリティ体制の強化を実施し、再発防止に努めてまいります」といったセキュリティ体制の改善に関わる意向が記載されることがほとんどです。

しかし各組織の事情とも相まって、その後どういった点が実際に強化されたのか、ということまではセミナー等での個別情報提供の場がない限り一般に共有されることはあまりありません。

そこで7/23開催の「2024 Risk to Resilience World Tour Japan」においては、外部の専門家として多くのセキュリティインシデント対応を支援してきた中村が「サイバー攻撃の被害にあった企業はどのような対策を行ったか」のセッションを通じて、来場者の皆様に実施すべき対策のポイントをお伝えします。

中村は、CISSPや情報処理安全確保支援士の資格を持ち、2013年の入社以降50社近い組織へのインシデント対応支援を行ってきました。インシデントの現場で長年対応を行ってきた中村だからこそわかる、セキュリティ対策の重要方針について講演の中で語ります。

また対策を強化した組織における、セキュリティオペレーションのイメージやその中でのAI活用についてもデモとしてご紹介します。サイバー攻撃被害に遭う可能性を下げたいと考える多くのセキュリティ担当者の方向けに有用な情報となっておりますので、ぜひご期待・ご参加ください。

Security GO新着記事

事業者のためのQRコード生成ガイド:安全に作成するためのポイント

(2025年12月19日)

アサヒグループへのランサムウェア攻撃事例を記者会見から考察~今、注意すべき「データセンター」への侵害

(2025年12月18日)

アスクル株式会社のランサムウェア攻撃被害報告書を読み解く

(2025年12月17日)