経営層・セキュリティ責任者・インシデントレスポンス担当3者の立場で考えるセキュリティインシデント

セキュリティインシデントが発生した際には、経営層・セキュリティ責任者・インシデントレスポンス担当など、組織の様々な立場の関係者がそれぞれの制約や責任の中で連携しながらも、組織全体として意思決定を行っていく必要があります。組織内の複数の立場からセキュリティインシデント時の課題について考察し、ボトルネックとなる部分を探ります。

トレンドマイクロは、2024年4月25日「第33回Japan IT Week 春」のセミナーに登壇し、約300名の方に参加をいただきました。講演の中ではセキュリティインシデント下における様々な課題について、経営層・セキュリティ責任者・インシデントレスポンス担当など複数の立場から議論を行うことで、組織がとるべきセキュリティ戦略について言及しました。本稿では、講演の様子を振り返りつつ、議論された”組織がとるべきセキュリティ戦略”について解説します。

なお、講演では当社から3名が登壇し、経営層・セキュリティ責任者・インシデントレスポンス担当の立場で議論しました。

経営層:トレンドマイクロ取締役副社長 大三川

セキュリティ責任者:トレンドマイクロセキュリティエバンジェリスト 岡本

インシデントレスポンス担当:トレンドマイクロインシデントレスポンスコンサルタント 田中

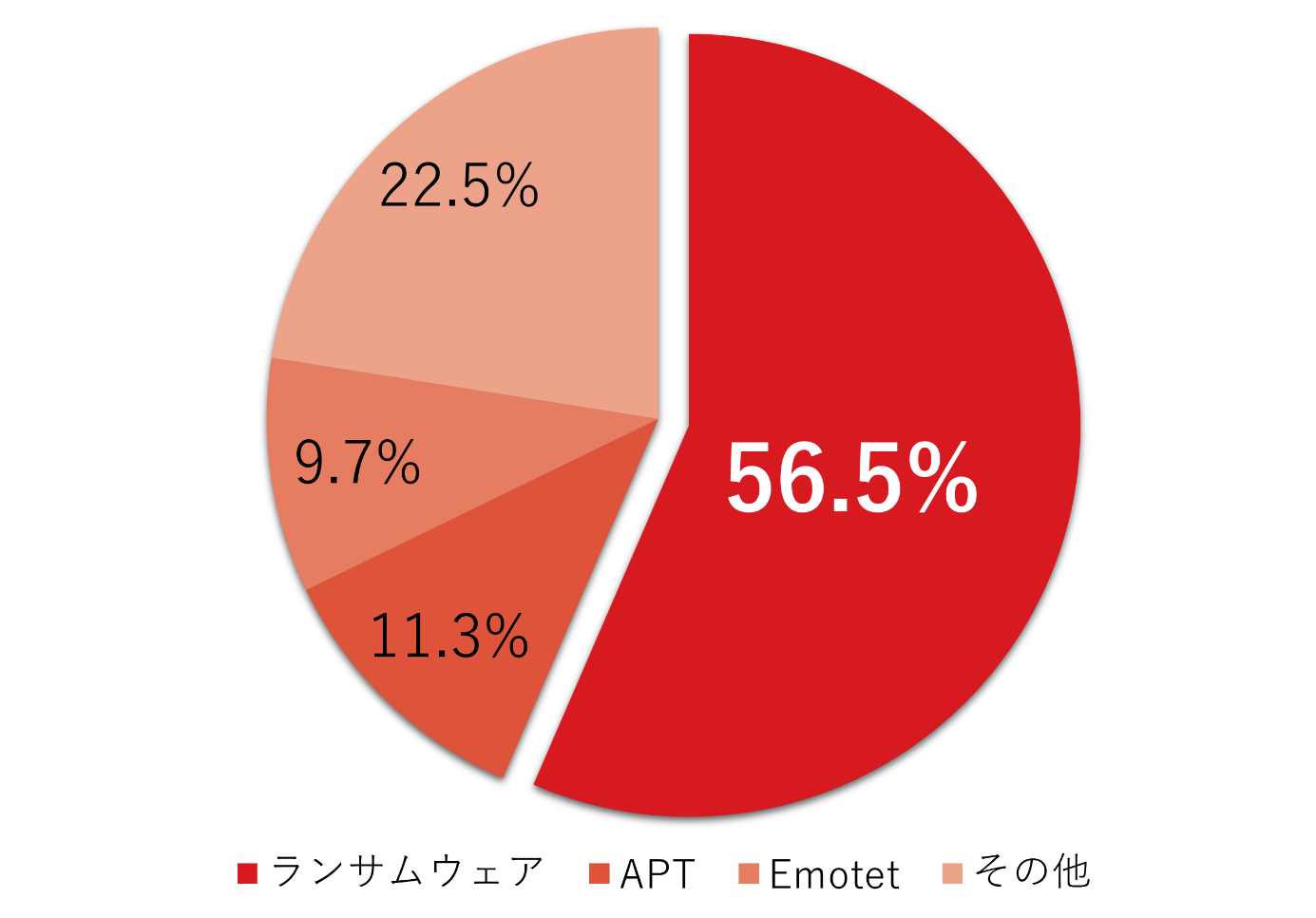

上図の通り、攻撃カテゴリ別で見た際にはランサムウェアを起点とした当社のインシデント対応サービスへの相談が最も多く、これはランサムウェアの攻撃頻度が多い、またはランサムウェアが被害に繋がりやすい傾向にあることを示しています。

インシデント対応サービスに相談を頂く時点で、お客様ではすでに何らかの被害を認識されている状況ということから、サイバー攻撃の被害低減に向けてはランサムウェア攻撃対策の優先度が高いことがわかります。

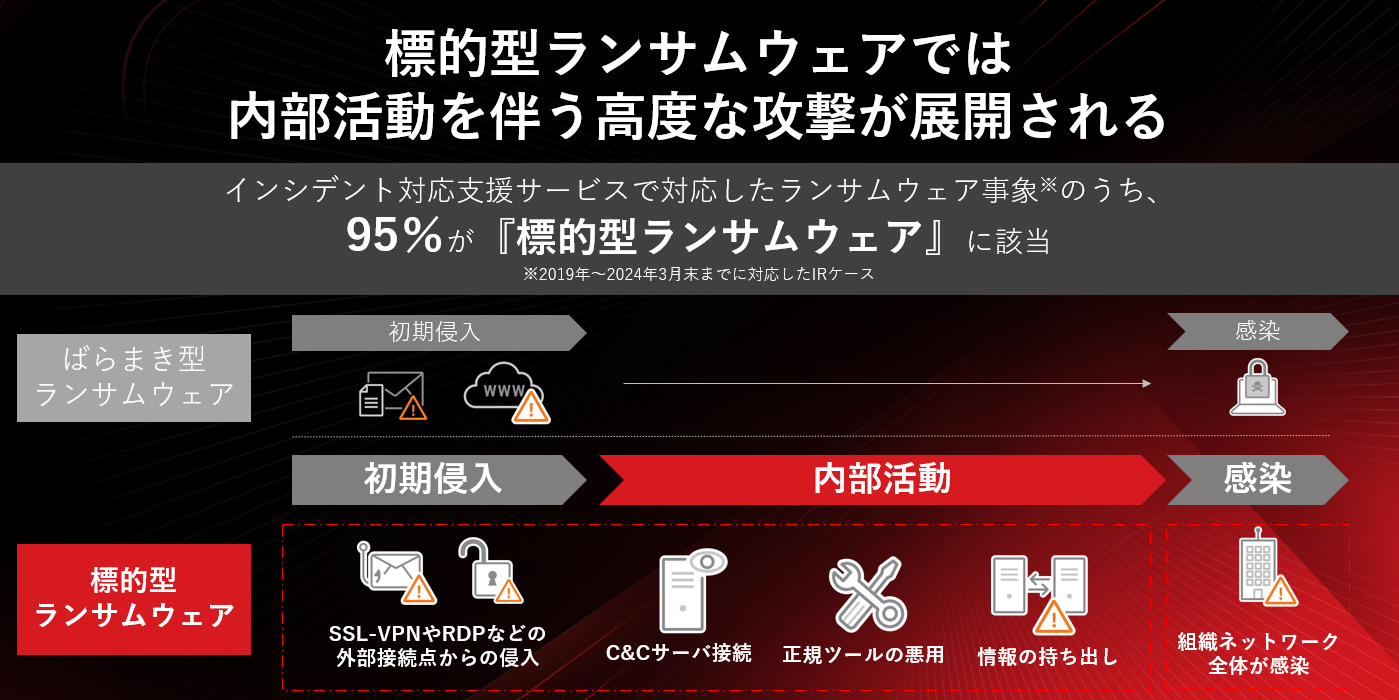

被害のあったランサムウェア攻撃は、内部活動を伴う高度な標的型ランサムウェア攻撃がほとんど

ランサムウェア自体にもばらまき型や内部活動を伴う標的型などの種類がある中、当社のインシデント対応サービスで支援したランサムウェア事案の内95%が「標的型ランサムウェア」攻撃でした。標的型ランサムウェア攻撃は、攻撃者が被害組織の端末を操作をしながら環境内に侵入し、侵害先を広げ、最後に組織全体を暗号化するといった一連の流れを行います。

講演の中では当社の田中から、「標的型ランサムウェアの攻撃者は夜中12時くらいに侵入してきて、翌朝5時くらいには感染活動を終了することが多い」というコメントもありました。標的型攻撃の被害を低減するためには365日24時間の監視体制や迅速な検知といった技術が不可欠となっている現状が示されました。

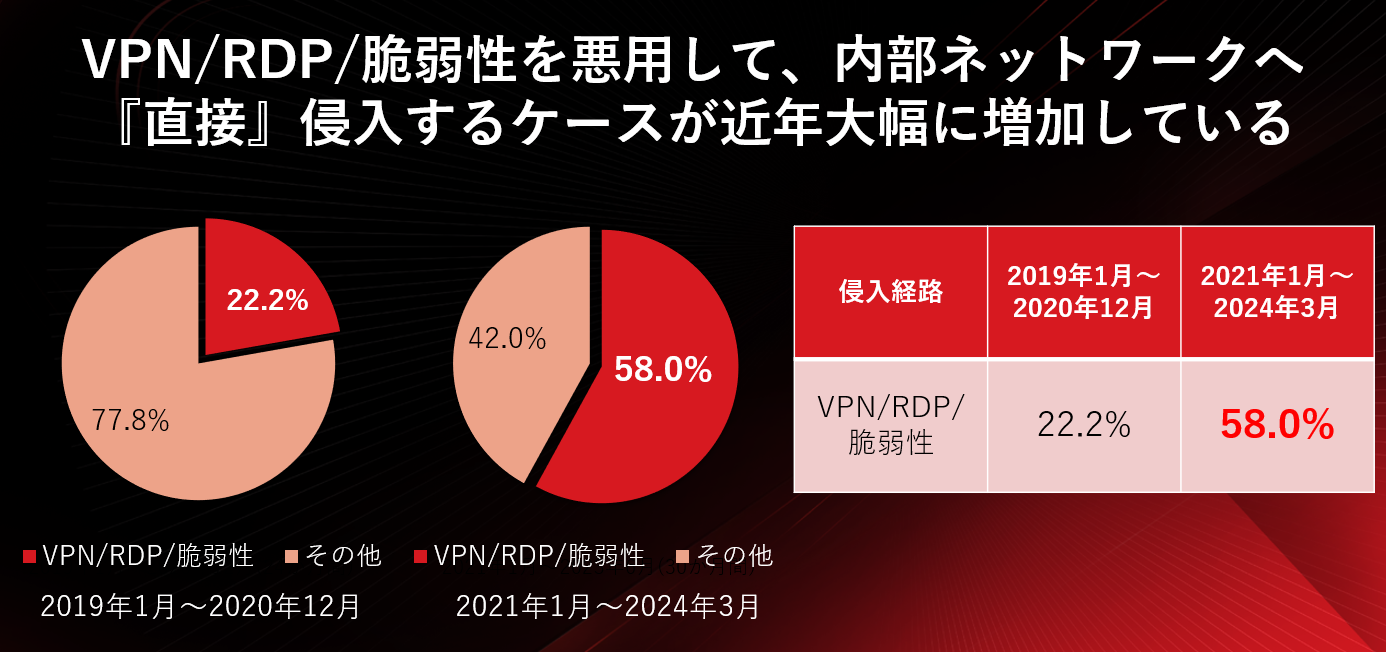

ランサムウェアの侵入経路は、VPN/PDP/脆弱性を悪用した直接侵入にシフトしてきた

上図からわかる通り、2019-2020年の期間よりも2021年-2024年3月までの期間の方がVPN/RDP/脆弱性を悪用した侵入が増加しています。これはつまり、従来のメール等を使った配布によってマルウェアをばらまき侵害するよりも、攻撃者自身が外部との接点となるVPNなどの機器から人的な操作を伴って組織内に侵入するケースが増えているということです。このことからランサムウェアへの対策を強化する為には、アタックサーフェス(攻撃対象領域)となり得る外部との接点や組織内に残存している脆弱性に対して適切にセキュリティ対策を施すことが必要であることが分かります。

ここまで記載してきた通り当社インシデント対応サービスの集計から、現在の脅威の状況、手法、傾向が読み取れています。組織としては標的型ランサムウェアへの対応優先度が向上していることがわかりました。これらの前提情報を踏まえて、講演の中ではセキュリティインシデント発生時の各立場における役割、使命感、所感などを議論することで、組織全体としての課題がどこにあるのかを探りました。

セキュリティインシデント発生時の課題

セキュリティインシデントが発生した際の課題について、よりボトルネックとなっている部分を明らかにする為、講演の中では、経営層・セキュリティ責任者・インシデントレスポンス担当の視点で議論しました。

「インシデントが発生したら、経営者はまず何を考えるか?」

最初に大三川から、経営層がインシデント発生時に感じる点について下記のようにコメントがありました。

大三川「まずインシデントが起きた際に、最初に思い浮かぶのは、適切に対策もしてきたし予算も当てて来たのに、なぜ?ということ。また合わせて顧客や関連企業にどんな影響があるか報告したい、という思いも強い。その結果担当者や責任者に報告を求めます」

経営者としては対策を行っていたもののインシデントに繋がってしまったことに対するショックと、そこから少しでも早く他社や顧客への影響を抑えたい、または説明したいという気持ちが強いようでした。

これに対し、現場のインシデントレスポンス担当が感じる本音については田中から下記のコメントがありました。

田中「最初に行うことは、インシデントの原因や影響範囲の調査の準備。どこのセキュリティ会社に調査を依頼するのかなどを検討する必要がある。ただ一方でこの対応は経営層から求められる報告のスピード感とは大きなギャップがある為、一旦報告等は待ってほしいというのが本音だと思われる。」

現場としては、調査一つ取ってみても慎重に順を追って進めたいという意思があるものの、すばやい報告を求められることがプレッシャーになるようです。この2者の意見から、インシデント発生時における1つの課題として現場と経営層の間の報告のスピード感に差があることが浮かび上がりました。

では、セキュリティ責任者の意見はどうでしょうか。

岡本「そもそも多くのセキュリティ責任者にとって大きなインシデントは初めてのことである為、スムーズな対応は難しい。さらにランサムウェアのような事業を停止させてしまう攻撃は、セキュリティ責任者の責任に直結する被害の為、素早い復旧を行わなければならないという使命感に追われる。一方でインシデントの原因を正確に把握しなければ、感染が再発する恐れもあり、正確性の担保と時間的制約への対応の板挟みになる。」

インシデント下においては、セキュリティ責任者はインシデントレスポンス担当と経営層の中間に挟まれ、さきほどのスピード感のGAPに最も翻弄される立場となります。

ここまで経営者・セキュリティ責任者・インシデントレスポンス担当それぞれが感じたことはどれも事業の再開や継続を進める上で重要な点であり、それぞれの対応優先度が異なる為、こうした時間間隔に対する認識の誤差という課題に直面することとなります。

これに対して組織としてはどのような改善策が必要でしょうか、それについて岡本から追加でコメントがありました。

岡本「インシデント対応は事前にどれだけ準備ができているか、が肝要。セキュリティ責任者は事前にこのようなスピード間の差を理解し、現場と経営層の間の意識合わせや全体的なタイムラインの決定を行っておく必要がある。」

被害発生後の急を要する対応に追われる中で、組織内部の認識合わせに時間を取られてしまうと、より復旧にかかる時間が長期化してしまいます。ある程度事前に準備を行っておくことで全体の連携をスムーズにすることが重要ということがコメントから示唆されました。

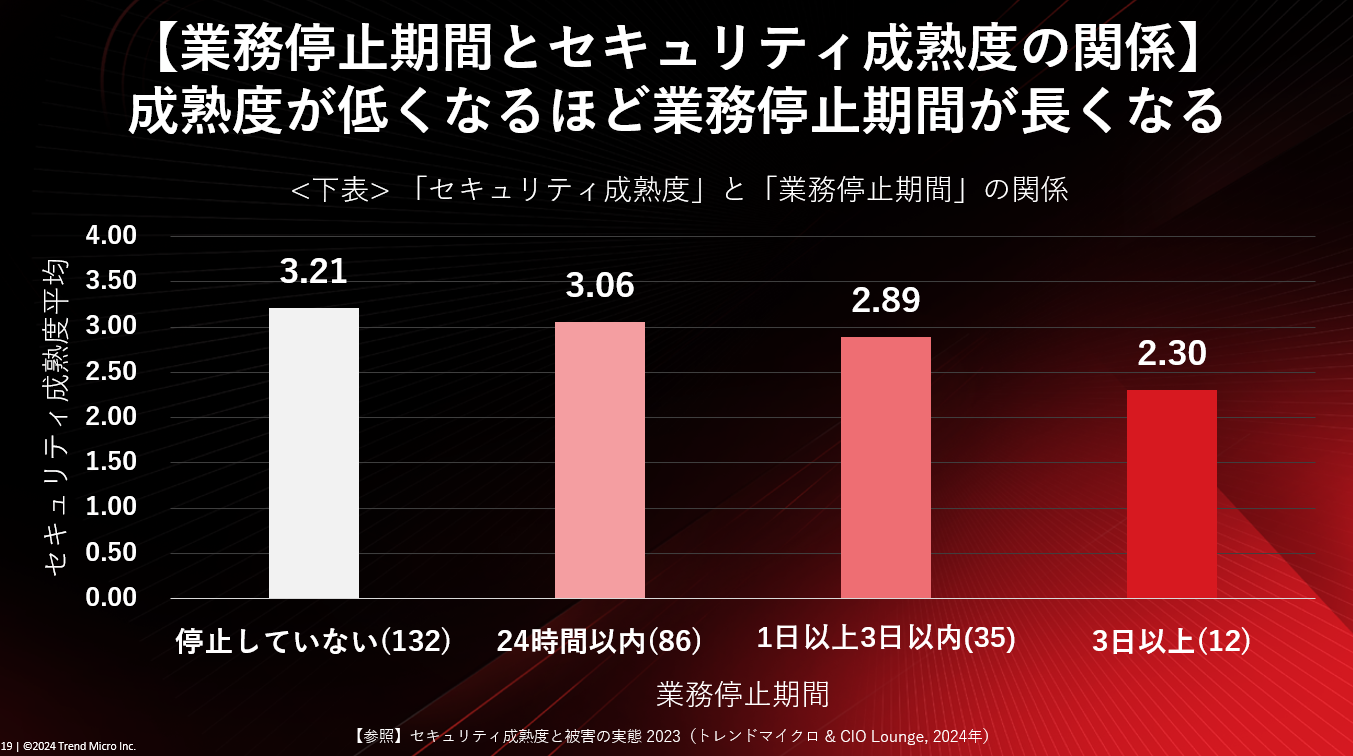

図:セキュリティ成熟度と業務停止期間の関係(セキュリティ成熟度と被害の実態2023より)

図にある通り、トレンドマイクロの過去の調査からセキュリティ成熟度が高いほど、復旧にかかる時間が短い傾向が見られており、平時のセキュリティ準備が有意にインシデント復旧にかかる時間(いわゆるMTTR)に影響していることがわかります。

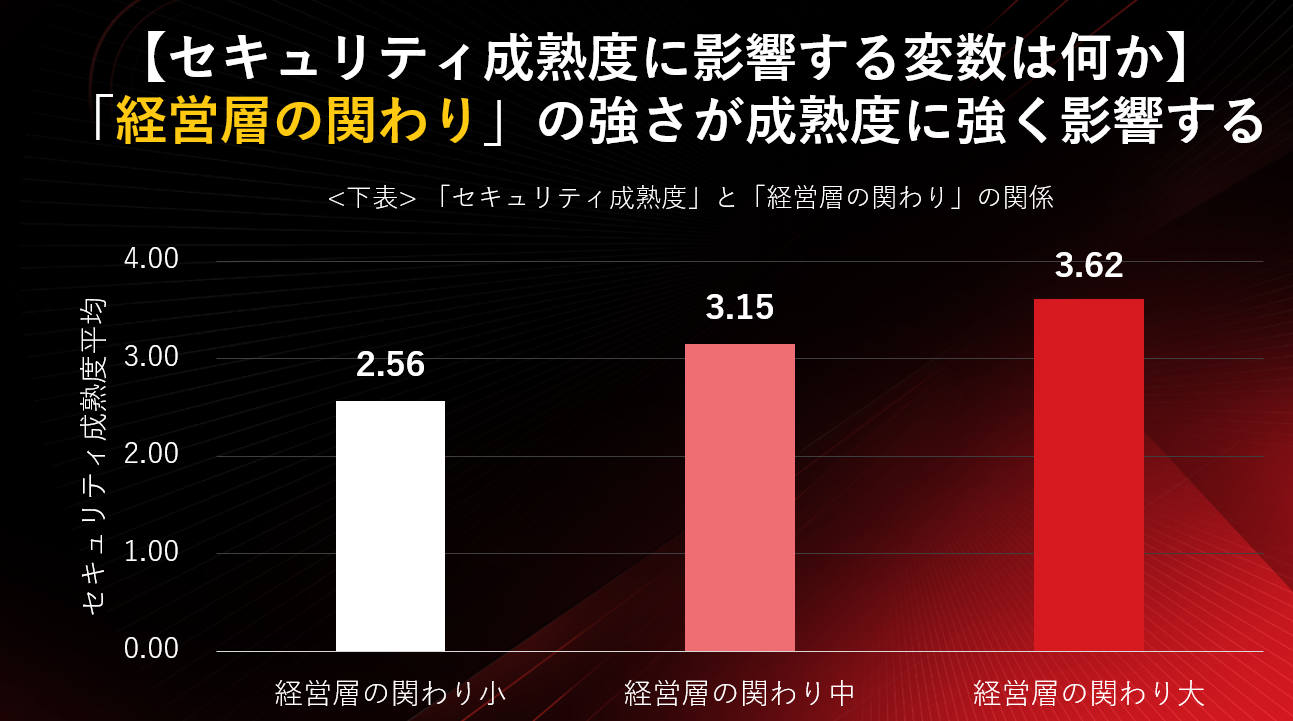

セキュリティ成熟度に影響するのは経営層の関わりの大きさ

セキュリティ成熟度と経営層の関わりの関係(セキュリティ成熟度と被害の実態2023より)

同様に過去の調査から、経営層の関わりが大きい組織ほどセキュリティ成熟度が高い傾向もみられています。

これらの情報を踏まえて、講演の中では経営者である大三川に次のような質問が投げられました。

「経営者とセキュリティの関わりについてどのように考えているか?」

大三川「もちろん事業継続性の観点からリスクマネジメントの一部としてセキュリティを考えなければいけないことはわかっているし、強く意識している。ただ実際にどう守ればいいのか、の技術的な部分はよくわからない。また自社をとりまくサプライチェーンを含めると、セキュリティの領域は大きく広がってしまう為、自分の立場だけではカバーしきれないと感じる。そうした点を踏まえると、セキュリティは特に現場のメンバーの力を借りる必要があり、そことの連携がスムーズにいけば成熟度も自然に上がっていくと思われる」。

重要であることはわかっているものの、具体的な対策には現場側の支援が必要になる、ということが述べられました。

これに対し、現場側からの経営層に求める事項について質問が投げられました。

「インシデントの現場から経営層向けに求める事項はあるか?」

田中「予算関連がやはり大きい。対策に必要なサービスやソリューションなどの費用感について、こういったリスクを抑える為にこれくらいの費用が必要だ、という観点での共感や理解が得られると動きやすいと感じる。また合わせて他社との交流の機会があることで他社のセキュリティ状況やトレンドに関する情報が得られるため、トップ層の人脈を生かした場づくりの機会があるとよりよい」。

現場としては、予算を投入することの意義を含めて経営層に対する理解を求めていました。同時にセキュリティを軸とした、同じ立場の他社とのコミュニティづくりの機会にも飢えていることにも言及がありました。サプライチェーンの観点からも他社との協力はよりセキュリティレベル向上に寄与する点と言えます。

合わせてセキュリティ責任者からの要望についても質問が投げられました。

「セキュリティ責任者の立場から経営層向けに求める事項はあるか?」

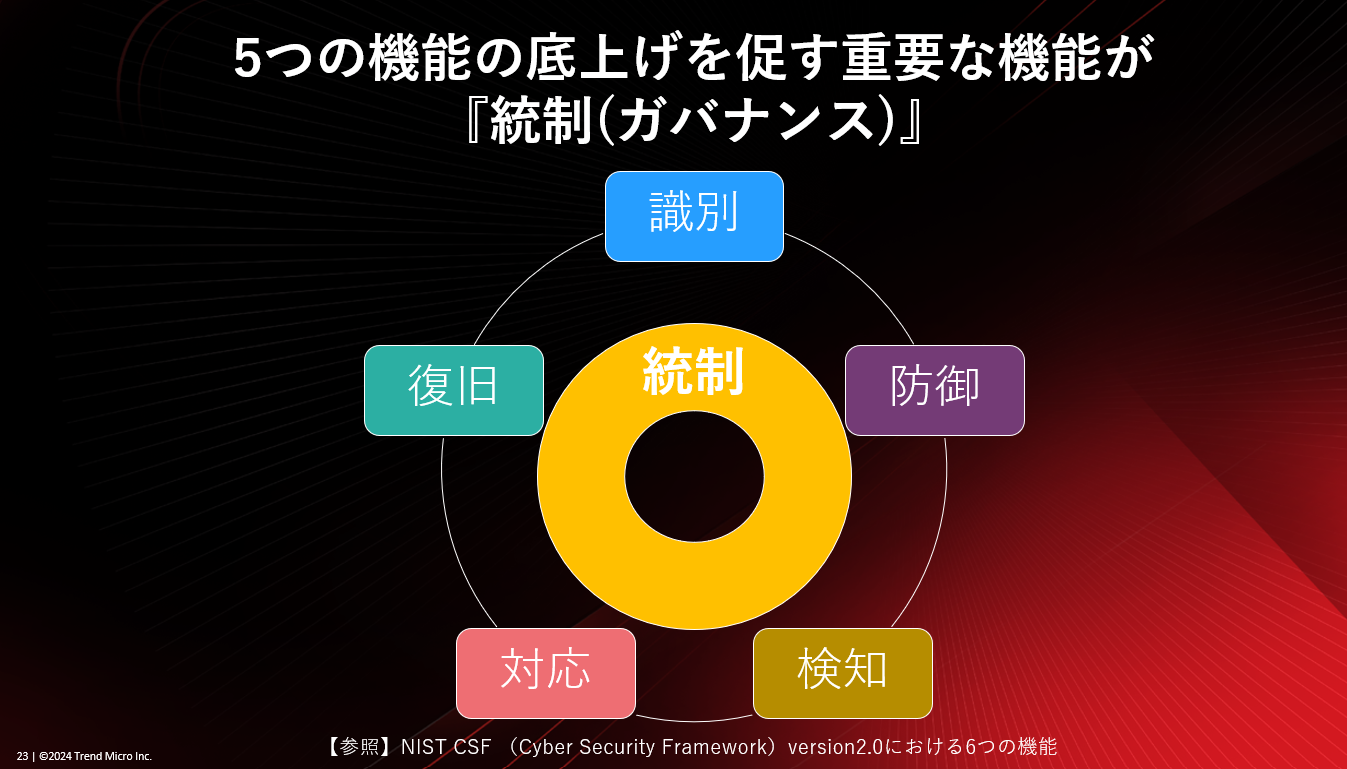

岡本「基本的には現場側の要望が通るように調整をしたいという意識がある。その上で、経営層に対しては現場側での活動がよりスムーズに行えるようセキュリティに関するメッセージを発信してほしいと感じる。事業部門はどうしてもセキュリティ部門に任せておけばいい、という意識になりがちなので、何かあった際にセキュリティ部門を中心に一丸となって取り組めるよう、社内向けのメッセージの発信を活発に行ってほしい。実際に2024年初旬に更新されたNIST CSF2.0においても統制(ガバナンス)が追加されたことからも、経営層の旗振りがいかに重要な役割をもっているかということが伺える。」

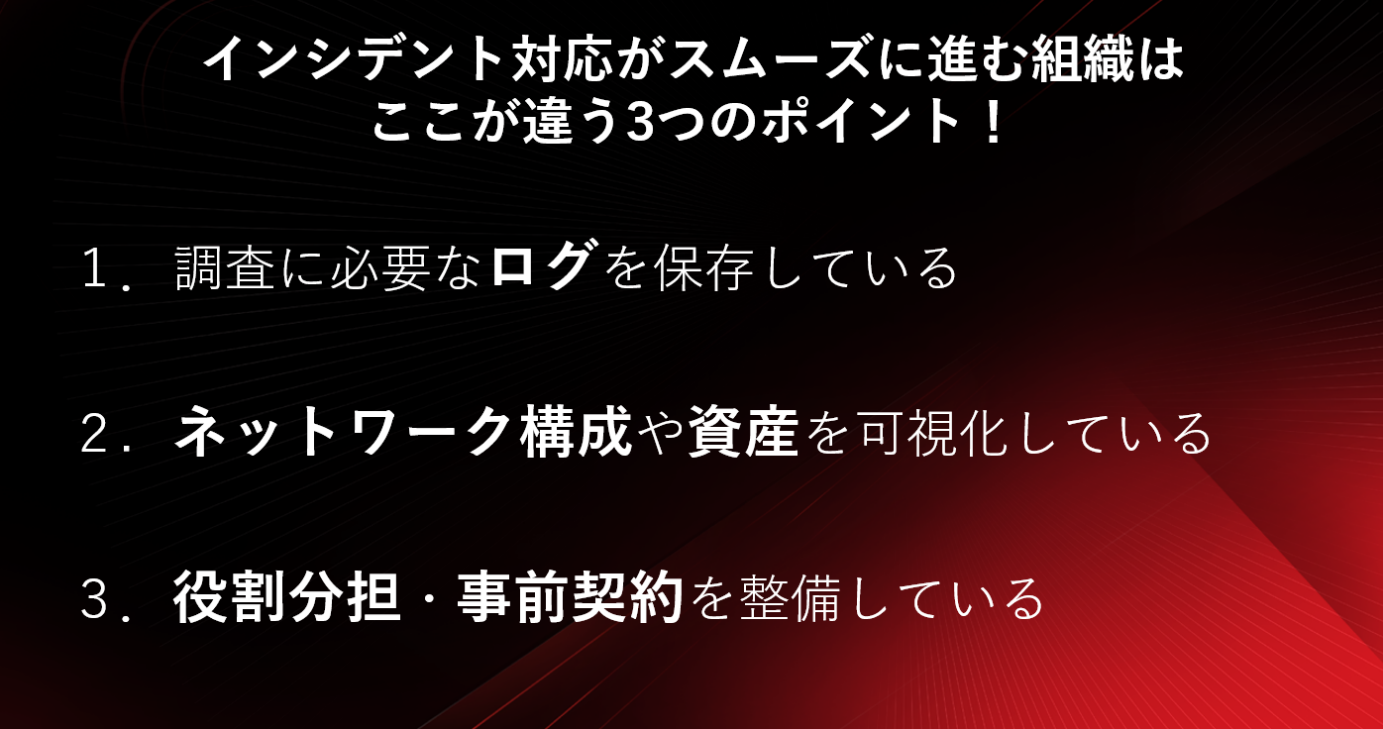

田中「対応をスムーズに進めるために重要な点として、1つ目はログが必要な期間、端末だけでなく関連するネットワークなどにおいても取得できており、保存・整理されていることがあります。2つ目はネットワーク構成に関する論理的な構成図を含めて資産が可視化されていて、今回のインシデントがどの範囲で起きているのか、ということが参照できるとかなりスムーズ。3つ目はインシデント発生時の役割分担がしっかり事前に決まっていて、どこまで調査したら専門のベンダーにどういった依頼をしよう、といったところがタイムラインと合わせて整備されている組織は対応が素早く復旧までの時間も短くなる傾向にあります。」

この事前情報を踏まえて経営者・セキュリティ責任者に次の質問が投げられました。

「どのようなセキュリティ戦略が重要だと思うか」

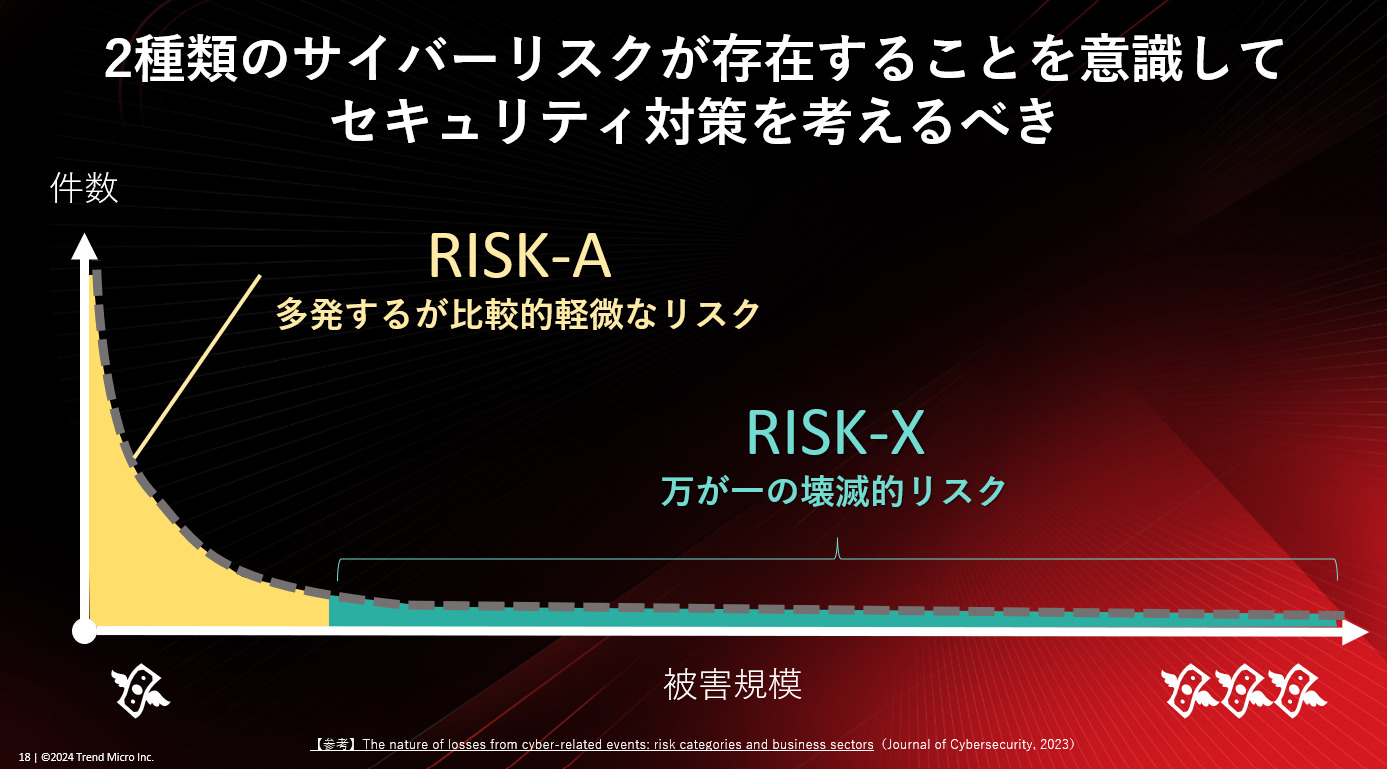

大三川「インシデントには被害は少ないが数が多いものと、数が少ないが壊滅的な被害につながるものの2種類が存在すると考えている。ランサムウェアなどは後者にあたる。それぞれのリスクに合わせて戦略を分けて考えることが重要だと思う」

岡本:「被害は少ないが数が多いもの、については冒頭に田中からも説明があったようなVPNや脆弱性など組織内の弱点やアタックサーフェスとなり得る部分をしっかりつぶしていくことが重要であり、これらはASM(アタックサーフェスマネジメント)などの技術を用いて主に平時に実行できることだと考える。同時に壊滅的な被害に繋がるものについては素早く攻撃を検知することによって被害の規模を低減することが重要であり、これは有事の際に実行すべきことだと考える。このように平時と有事を切り分けた取り組みが重要」。

最後に全体のまとめを含めて、大三川が質問に回答しました。

「ずばり組織が取るべきセキュリティ戦略とは何か?」

大三川「まず経営者も事業部門も全ての関係者が自社の存在意義や生業を改めて確認すること。その上でセキュリティを事業継続の観点で重要な要素の1つとして位置づけた上で、平時と有事に分けて対策事項を整理し、優先順位をつけて取り組むこと、と言える。具体的な組織の体制としては3線モデルを採用するといい」。

※3線モデルとは、COSO(トレッドウェイ委員会支援組織委員会)が提唱するリスクマネジメント体制で、リスクに対峙する第一線(フロントライン)にビジネス・チームが、第二線にはビジネス・チームを支える専門家チーム(リスク管理チームやセキュリティ・チームが相当)、そして第3線には、第一線、第二線での活動の合理性を客観的に評価するための監査チームを配置するというものです。

改めて自社の事業の価値を見なおしつつ、その継続性を守る為に平時と有事の2種類の対策を施していくことの重要性が示されました。

会場での質問

今回の講演では、講演中にシステムを用いてリアルタイムに質問を収集していました。かなり多数の質問が寄せられたものの、時間の制限もあり、下記の2問について質疑応答が行われました。

「インシデント対応に必要な事前準備はどのようなものがあるか?」

田中「ある程度自社に侵入されるシナリオを想定しておけるとよい。インシデントの侵入経路はメールやVPNなど外部との接点からの侵入がほとんどなので、外部接点となる資産を把握しておき、いざインシデントが起きた際に侵入場所の予測が立てられると非常に良い。なお、委託先のシステムなどから侵入されるケースもあるので、そちらも外部接点の1つと見なし、徹底的に洗い出しておく必要がある」。

「インシデント対応の専門部署がない場合の対応のコツは?」

田中「社内へのトレーニングなどインシデントに関連する業務を平時の仕事として実施しておくことがおすすめ」。

大三川「例えば当社のお客様は、ボードゲームを使って机上訓練を行っている。ゲーム感覚でもよいので、繰り返しインシデントが起きた際の動きについてシミュレーションを行っておくこともインシデント対応を円滑にする方法の1つ。」

質問ではインシデント対応に向けて、各組織が持つ課題を踏まえた上で、どのような点がポイントになるか、といった点について質問が多数集まりました。ご質問を頂いた参加者の皆様、ありがとうございました。

質疑応答の内容から、多くの企業がインシデント対応の重要性をわかりつつも、実行には複数の課題があり十分に取り組めていないと認識されているようです。

トレンドマイクロでは、今回の講演のような組織のセキュリティ担当者の意思決定の判断材料となり得る情報を可能な限り発信していきます。

<関連記事>

・2024年のセキュリティトレンドを解説 ~第21回情報セキュリティEXPO~

・CIO Loungeとの共同調査から見えたサイバー攻撃被害に遭いやすい組織の特徴とは?