RANSOM_STAMPADO.P

Ransom:Win32/Stampado.A (Microsoft), DR/AutoIt.Gen (Antivir), Mal/Stampado-A (Sophos_lite)

Windows

マルウェアタイプ:

身代金要求型不正プログラム(ランサムウェア)

破壊活動の有無:

なし

暗号化:

感染報告の有無 :

はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、ユーザが感染コンピュータ上のドライブへアクセスすると自身のコピーが自動実行するように、"AUTORUN.INF" を作成します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、感染したコンピュータ内に以下のように自身のコピーを作成します。

- %Desktop%\Recover my files.exe

(註:%Desktop%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Desktop"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\Desktop" です。.)

マルウェアは、感染したコンピュータ内に以下として自身のコピーを作成し、実行します。

- %Application Data%\scvhost.exe

(註:%Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。.)

マルウェアは、以下のファイルを作成します。

- %Application Data%\{Hex Value} - Current status of ransomware

- %Application Data%\{Hex Value} - (larger file size) list of encrypted files

- %Desktop%\Stampado_list.txt - list of encrypted files

- {encrypted file location}\~{7 random characters}.tmp

- %Desktop%\How to recover my files.txt - Ransom note

(註:%Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。.. %Desktop%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Desktop"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\Desktop" です。.)

自動実行方法

マルウェアは、自身のコピーがWindows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

Windows Update = %Application Data%\scvhost.exe

HKEY_CURRENT_USER\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

Windows Update = %Application Data%\scvhost.exe

感染活動

マルウェアは、ネットワークドライブ内に以下のように自身のコピーを作成します。

- {Network Drive Name}\myDisk\drivers.exe

マルウェアは、すべてのリムーバブルドライブ内に以下として自身のコピーを作成します。

- {Removable Drive Name}\myDisk\drivers.exe

マルウェアは、ユーザが感染コンピュータ上のドライブへアクセスすると自身のコピーが自動実行するように、"AUTORUN.INF" を作成します。

マルウェアは、感染コンピュータ上にフォルダやファイルに偽装したショートカットファイル(拡張子「LNK」)を作成して自身のコピーへ誘導します。

ランサムウェアの不正活動

マルウェアは、以下の文字列を含むファイルを暗号化します。

- *.exportedfavorites

- *.eno

- *.sbe

- *.egisenx

- *.SafeText

- *jpg_encrypted

- *.aepkey

- *.ivex

- *.xlse

- *.tifenx

- *.jmc

- *.osf

- *.mhtenx

- *.btoa

- *.pvr

- *.pdfl

- *.spd

- *.dlm

- *.acl

- *.svq

- *.drc

- *.ism

- *.appt

- *.sxm

- *.nsx

- *.rzk

- *.clu

- *.vzn

- *.rzs

- *.pcp

- *.sppt

- *.p7

- *.lok

- *.cryptra

- *.crpt

- *.ccp

- *.ppsenx

- *.pdv

- *.ctf

- *.mib

- *.pbd

- *.mon

- *.sparseimage

- *.vbox-prev

- *.arc

- *.dss

- *.nbd

- *.ctz

- *.ttbk

- *.cmp

- *.sid

- *.qbk

- *.bps

- *.jwc

- *.pck

- *.qbmb

- *.win

- *.ofb

- *.vrb

- *.nfc

- *.cdr

- *.dsb

- *.backup

- *.bk0

- *.pbf

- *.tdr

- *.osbx

- *.ctx

- *.rrr

- *.eg

- *.rdb

- *.bku

- *.da1

- *.mbkp

- *.wkp

- *.dat_mcr

- *.iobit

- *.p15

- *.1p4_zip

- *.tig

- *.sqb

- *.001

- *.vbb

- *.bko

- *.cvt

- *.mv_

- *.cbk

- *.zw5

- *.backup

- *.ecb

- *.ima

- *.backup

- *.bki

- *.bak

- *.bms

- *.sbb

- *.sis

- *.tk2

- *.ibz

- *.gws

- *.fwb

- *.wbb

- *.mkz

- *.whb

- *.dmd

- *.pca

- *.dsk

- *.mbsb

- *.bac

- *.wed

- *.saved

- *.999

- *.i5d

- *.pdb

- *.msnbak

- *.nru

- *.ntj

- *.bud

- *.nrd

- *.p14

- *.dbe

- *.gsba

- *.kbb

- *.bk3

- *.rbk

- *.rim

- *.1

- *.bpb

- *.bk5

- *.tbk

- *.hbk

- *.wspak

- *.sik

- *.cps

- *.gbck

- *.psb

- *.bfw

- *.~mn

- *.zw6

- *.da0

- *.000

- *.brz

- *.dkb

- *.a$v

- *.wpb

- *.pchd

- *.fbu

- *.ctx

- *.bakx

- *.hm~

- *.qmd

- *.llx

- *.ldb

- *.sbk

- *.xfd

- *.rman

- *.bjf

- *.re3

- *.bk4

- *.acr

- *.quickenbackup

- *.ndu

- *.in1

- *.v30

- *.sn1

- *.mbu

- *.nwbak

- *.~de

- *.blend2

- *.bak

- *.wa~

- *.adk

- *.bak

- *.ate

- *.wmc

- *.rbr

- *.utb

- *.myc

- *.dim

- *.sn2

- *.bak3

- *.rec

- *.pcxm

- *.ajl

- *.previous

- *.001

- *.nrb

- *.swc

- *.pcu

- *.ob3

- *.tb2

- *.p03

- *.fez

- *.extz

- *.uci

- *.00b

- *.aja

- *.rb4

- *.pqb

- *.safe

- *.obk

- *.mscx,

- *.rkn

- *.~y7

- *.drt

- *.bpa

- *.vbak

- *.pal

- *.nvf

- *.svg

- *.p24

- *.rb0

- *.r20

- *.cdb

- *.tmb

- *.aea

- *.vsr

- *.bk1

- *.btx

- *.r16

- *.ob

- *.2db

- *.udif

- *.cig

- *.---

- *.r14

- *.p2v

- *.cmb

- *.sat

- *.abk

- *.bp0

- *.r00

- *.out

- *.r10

- *.sun

- *.bk1

- *.p00

- *.acd-bak

- *.r13

- *.~dp

- *.zw3

- *.bak1

- *.nr4

- *.mrbak

- *.p04

- *.bak

- *.bvw

- *.hbi

- *.pb

- *.!@!

- *.bk6

- *.p20

- *.data

- *.bk9

- *.bk8

- *.r12

- *.tmr

- *.bak

- *.prv

- *.r18

- *.locky

- *.micro

- *.axx

- *.zepto

- *.cerber

- *.ecc

- *.ezz

- *.crypt

- *.r5a

- *.exx

- *.ccc

- *.crypz

- *.cryptowall

- *.enciphered

- *.cryptolocker

- *.mp3

- *.cryp1

- *.lol!

- *.breaking_bad

- *.crypted

- *.encrypted

- *.xxx

- *.LeChiffre

- *.rrk

- *.ttt

- *.enigma

- *.coverton

- *.crjoker

- *.good

- *.crinf

- *.keybtc@inbox_com

- *.encrypt

- *.zcrypt

- *.aaa

- *.ha3

- *.surprise

- *.zzz

- *.wflx

- *.abc

- *.zyklon

- *.pdcr

- *.EnCiPhErEd

- *.xyz

- *.pzdc

- *.kkk

- *.PoAr2w

- *.czvxce

- *.magic

- *.odcodc

- *.rdm

- *.windows10

- *.payms

- *.p5tkjw

- *.fun

- *.btc

- *.darkness

- *.kraken

- *.crptrgr

- *.legion

- *.kernel_time

- *.kernel_complete

- *.rokku

- *.bin

- *.kernel_pid

- *.73i87A

- *.kimcilware

- *.SecureCrypted

- *.CCCRRRPPP

- *.vvv

- *.kratos

- *.herbst

- *.payrms

- *.bitstak

- *.paymts

- *.paymst

- *.pays

- *.paym

- *.info

- *.padcrypt

- *.paymrss

- *.szf

- *.jpg

- *.jpeg

- *.gif

- *.bmp

- *.tiff

- *.c

- *.doc

- *.docx

- *.ppt

- *.pptx

- *.xls

- *.xlsx

- *.mov

- *.mp3

- *.cpp

- *.au3

- *.pas

- *.php

- *.wav

- *.wma

- *.wmv

- *.mp4

- *.rar

- *.zip

- *.7z

- *.001

- *.html

- *.txt

- *.ai

- *.dmg

- *.dwg

- *.ps

- *.flv

- *.xml

- *.skp

- *.aiml

- *.sql

- *.cdr

- *.svg

- *.png

- *.ico

- *.ani

- *.m4a

- *.avi

- *.csv

- *.d3dbsp

- *.sc2save

- *.sie

- *.sum

- *.ibank

- *.t13

- *.t12

- *.qdf

- *.gdb

- *.tax

- *.pkpass

- *.bc6

- *.bc7

- *.bkp

- *.bak

- *.qic

- *.bkf

- *.sidn

- *.sidd

- *.mddata

- *.itl

- *.itdb

- *.icxs

- *.hvpl

- *.hplg

- *.hkdb

- *.mdbackup

- *.syncdb

- *.gho

- *.cas

- *.map

- *.wmo

- *.itm

- *.sb

- *.fos

- *.mcgame

- *.vdf

- *.ztmp

- *.sis

- *.sid

- *.ncf

- *.menu

- *.layout

- *.dmp

- *.blob

- *.esm

- *.001

- *.vtf

- *.dazip

- *.fpk

- *.mlx

- *.kf

- *.iwd

- *.vpk

- *.tor

- *.psk

- *.rim

- *.w3x

- *.fsh

- *.ntl

- *.arch00

- *.lvl

- *.snx

- *.cfr

- *.ff

- *.vpp_pc

- *.lrf

- *.m2

- *.mcmeta

- *.vfs0

- *.mpqge

- *.kdb

- *.db0

- *.DayZProfile

- *.rofl

- *.hkx

- *.bar

- *.upk

- *.das

- *.iwi

- *.litemod

- *.asset

- *.forge

- *.ltx

- *.bsa

- *.apk

- *.re4

- *.sav

- *.lbf

- *.slm

- *.bik

- *.epk

- *.rgss3a

- *.pak

- *.big

- *.unity3d

- *.wotreplay

- *.xxx

- *.desc

- *.py

- *.m3u

- *.js

- *.css

- *.rb

- *.p7c

- *.p7b

- *.p12

- *.pfx

- *.pem

- *.crt

- *.cer

- *.der

- *.x3f

- *.srw

- *.pef

- *.ptx

- *.r3d

- *.rw2

- *.rwl

- *.raw

- *.raf

- *.orf

- *.nrw

- *.mrwref

- *.mef

- *.erf

- *.kdc

- *.dcr

- *.cr2

- *.crw

- *.bay

- *.sr2

- *.srf

- *.arw

- *.3fr

- *.dng

- *.cdr

- *.indd

- *.eps

- *.pdd

- *.psd

- *.dbfv

- *.mdf

- *.wb2

- *.rtf

- *.wpd

- *.dxg

- *.xf

- *.pst

- *.accdb

- *.mdb

- *.pptm

- *.ppsx

- *.pps

- *.xlk

- *.xlsb

- *.xlsm

- *.wps

- *.docm

- *.odb

- *.odc

- *.odm

- *.odp

- *.ods

- *.odt

- *.json

- *.dat

- *.csv

- *.efx

- *.sdf

- *.vcf

- *.ses

- *.wallet

- *.1password

- *.write

- *.ini

- *.axx

- *.md

- *.manifest

- *.aes

- *.fdb

- *.gdb

- *.fdk

- *.gdk

- *.db

- *.veg

- *.3ds

- *.anim

- *.bvh

- *.cpp

- *.fxa

- *.ge2

- *.iff

- *.ma

- *.mb

- *.mcfi

- *.mcfp

- *.mel

- *.mll

- *.mp

- *.mtl

- *.obj

- *.ogex

- *.raa

- *.rtg

- *.skl

- *.soft

- *.spt

- *.swatch

- *.vrimg

- *.gdb

- *.tax

- *.2015

- *.qif

- *.t14

- *.qdf

- *.ofx

- *.qfx

- *.t13

- *.ebc

- *.ebq

- *.iif

- *.t12

- *.ptb

- *.tax2014

- *.qbw

- *.mye

- *.qbm

- *.myox

- *.ets

- *.tax2012

- *.tax2013

- *.tt14

- *.lgb

- *.epb

- *.500

- *.txf

- *.tax2011

- *.qbo

- *.t11

- *.t15

- *.gpc

- *.tax2015

- *.tlg

- *.qtx

- *.itf

- *.tt13

- *.t10

- *.qsd

- *.ibank

- *.ofc

- *.bc9

- *.tax2010

- *.13t

- *.mny

- *.qxf

- *.amj

- *.m14

- *._vc

- *.tbp

- *.qbk

- *.aci

- *.npc

- *.sba

- *.qbmb

- *.cfp

- *.nv2

- *.tt12

- *.n43

- *.tfx

- *.let

- *.des

- *.210

- *.dac

- *.slp

- *.tax2009

- *.qb2013

- *.qbx

- *.saj

- *.ssg

- *.zdb

- *.t09

- *.tt15

- *.epa

- *.qch

- *.qby

- *.tax2008

- *.pd6

- *.qbr

- *.ta1

- *.rdy

- *.sic

- *.lmr

- *.pr5

- *.op

- *.brw

- *.asec

- *.pkpass

- *.crypt8

- *.crypt

- *.obb

- *.crypt12

- *.crypt7

- *.rem

- *.ksd

- *.db.crypt8

- *.sdtid

- *.iwa

- *.sme

- *.crypt10

- *.vdata

- *.key

- *.menc

- *.acsm

- *.crypt5

- *.p7s

- *.aee

- *.crypt9

- *.jpgenx

- *.db.crypt7

- *.awsec

- *.adoc

- *.key

- *.eslock

- *.slm

- *.emc

- *.pp7m

- *.p7e

- *.signed

- *.ftil

- *.sec

- *.jse

- *.pem

- *.gpg

- *.p7m

- *.ize

- *.ple

- *.tc

- *.crypted

- *.vsf

- *.enc

- *.ifs

- *.jpgx

- *.p7z

- *.uhh

- *.cxt

- *.bioexcess

- *.pgp

- *.cip

- *.mse

- *.aes

- *.aes256

- *.c2v

- *.hds

- *.muk

- *.dcv

- *.pi2

- *.lgb

- *.eoc

- *.pdc

- *.mpqe

- *.enc

- *.ee

- *.kdbx

- *.egisenc

- *.dc4

- *.hde

- *.pfx

- *.hid2

- *.spk

- *.rgss2a

- *.cng

- *.p12

- *.flka

- *.sth

- *.afp

- *.rfp

- *.rsa

- *.wbp

- *.hsh

- *.ekb

- *.lf

- *.v2c

- *.flk

- *.lock3

- *.uea

- *.aex

- *.wbc

- *.cfd

- *.enc

- *.sef

- *.clk

- *.leotmi

- *.hid

- *.crypt6

- *.base64

- *.safe

- *.asc

- *.pde

- *.lxv

- *.skr

- *.jsn

- *.kwm

- *.apw

- *.hc

- *.vmdf

- *.k2p

- *.kdb

- *.db.crypt5

- *.cfe

- *.daf

- *.pkk

- *.dim

- *.img3

- *.pkr

- *.secure

- *.rxf

- *.cgp

- *.dsc

- *.xdb

- *.epf

- *.keychain

- *.p7x

- *.puf

- *.enk

- *.switch

- *.mck

- *.edc

- *.auth

- *.docenx

- *.uue

- *.prv

- *.stxt

- *.zbb

- *.eff

- *.dwk

- *.fpa

- *.sign

- *.mfs

- *.sdsk

- *.pdfenx

- *.pwl

- *.embp

- *.ecr

- *.mnc

- *.czip

- *.mim

- *.ppenc

- *.csj

- *.edat

- *.ueaf

- *.jpegenx

- *.eea

- *.devicesalt

- *.pae

- *.mcrp

- *.p7m

- *.cng

- *.zix

- *.jbc

- *.daz

- *.nip

- *.dsa

- *.lma

- *.hdt

- *.bfa

- *.migitallock

- *.flkb

- *.xia

- *.1pif

- *.kgb

- *.kde

- *.cpt

- *.hop

- *.kge

- *.bfe

- *.svz

- *.ibe

- *.bpk

- *.tzp

- *.bnc

- *.ptxt

- *.sgz

- *.xef

- *.flkw

- *.crl

- *.wmt

- *.poo

- *.cyp

- *.uu

- *.vf3

- *.pkcs12

- *.rsdf

- *.xcon

- *.ad

- *.vp

- *.meo

- *.docxenx

- *.sdc

- *.pf

- *.efa

- *.mbz5

- *.rpz

- *.cry

- *.qze

- *.saa

- *.wmg

- *.sjpg

- *.pvk

- *.alk

- *.afs3

- *.lp7

- *.txtenx

- *.abc

- *.opef

- *.eee

- *.agilekeychain

- *.vme

- *.$efs

- *.gte

- *.egs

- *.mkeyb

- *.fve

- *.pandora

- *.rdz

- *.wza

- *.jpi

- *.smbp

- *.pjpg

- *.efu

- *.xmm

- *.paw

- *.rte

- *.rbb

- *.atc

- *.azf

- *.suf

- *.isk

- *.xrm-ms

- *.x26

- *.cef

- *.apv

- *.sxl

- *.rarenx

- *.xlsxenx

- *.awsec

- *.db

- *.ontx

- *.rae

- *.___fpe

- *.passwordwallet4

- *.zipenx

- *.dwx

- *.uenc

- *.sxml

- *.aos

- *.dse

- *.a2r

- *.xxe

- *.avn

- *.sef

- *.pwa

- *.xlsenx

- *.zbd

- *.efl

- *.azs

- *.efr

- *.sde

- *.psw

- *.sdo

- *.aen

- *.fgp

- *.jpegx

- *.mkey

- *.ent

- *.hpg

- *.dco

- *.sgn

- *.pie

- *.y8pd

- *.pcxm

- *.lrs

- *.pkey

- *.gxk

- *.ica

- *.cpx

- *.b2a

- *.ntx

- *.tmw

- *.efs

- *.req

- *.__b

- *.xdc

- *.bmpenx

- *.zps

- *.bms

- *.eid

- *.ppk

- *.rdk

- *.enc

- *.rzx

- *.raw

- *.sdoc

- *.icp

- *.raes

- *.fpenc

- *.htmlenx

- *.att

- *.cip

- *.tpm

- *.pswx

- *.viivo

- *.mjd

- *.mtd

- *.pkd

- *.fcfe

- *.pptxenx

- *.cae

- *.zxn

- *.$cr

- *.esm

- *.ync

- *.can

- *.p7a

- *.crypt11

- *.mbs

- *.cryptomite

- *.xlsl

- *.flwa

- *.chi

- *.sda

- *.grd

- *.ezk

- *.des

- *.pkf

- *.abcd

- *.etxt

- *.hex

- *.arm

- *.tsc

- *.jcrypt

- *.spn

- *.aut

- *.walletx

- *.pptenx

- *.uud

- *.jrl

- *.hsf

- *.fdp

- *.dpd

- *.rng

- *.xfi

- *.yenc

- *.mcat

- *.ntx

- *.chml

- *.ueed

- *.fss

- *.msd

- *.bsk

- *.pnne

- *.ska

- *.gifenx

- *.shy

- *.vbox

- *.sti

- *.pwv

- *.efc

- *.bexpk

- *.cdb

- *.dst

- *.cpt

- *.mono

- *.v11pf

- *.macs

- *.dsf

- *.xfl

- *.ks

- *.rdi

- *.dotxenx

- *.otp

- *.icd

- *.bpw

- *.xlsxl

- *.doce

- *.aexpk

- *.clx

- *.mhtmlenx

- *.aas

- *.smht

- *.cml

- *.dotmenx

- *.hbx

- *.sccef

- *.kne

- *.prvkr

- *.s1j

- *.dhcd

- *.xlamenx

- *.ppsxenx

- *.docxl

- *.potmenx

- *.pptl

- *.ppte

- *.docl

- *.box

- *.jmcp

- *.nc

- *.jmck

- *.exc

- *.jmcr

- *.ccitt

- *.dcf

- *.jmcx

- *.jmce

- *.cfog

- *.fl

- *.nef

- *.rar

- *.spb

- *.bbb

- *.bak

- *.json

- *.iso

- *.jsonlz4

- *.tib

- *.asd

- *.zip

- *.sbf

- *.dbk

- *.nbu

- *.nba

- *.nbf

- *.ecbk

- *.sme

- *.sbu

- *.nco

- *.gho

- *.nrg

- *.ssn

- *.zw1

- *.qcn

- *.hbk

- *.zap13

- *.ex_

- *.mbk

- *.wbk

- *.psc

- *.ffu

- *.syncdb

- *.ftmb

- *.trn

- *.bkf

- *.mrimg

- *.ipd

- *.spba

- *.skb

- *.jpa

- *.mpb

- *.ptb

- *.bdb

- *.vbk

- *.bpn

- *.mscz,

- *.ssc

- *.uid-zps

- *.nbi

- *.svs

- *.qbb

- *.rom

- *.abu1

- *.svd

- *.xar

- *.nbz

- *.gbk

- *.vfs4

- *.ebk

- *.bak

- *.stg

- *.wbcat

- *.dl_

- *.pbb

- *.bkp

- *.bkup

- *.fbk

- *.ab

- *.hm4

- *.iab

- *.dat_old

- *.bk!

- *.tofp

- *.set

- *.wbfs

- *.wbverify

- *.v2i

- *.ashdisc

- *.001

- *.avz

- *.qic

- *.jrs

- *.gbp

- *.mcg

- *.vbf

- *.abk

- *.baz

- *.nbak

- *.xlk

- *.bk2

- *.bc7

- *.ghs

- *.mbf

- *.imm

- *.pcv

- *.backup

- *.qdf-backup

- *.purgeable

- *.sn3

- *.ashbak

- *.backupdb

- *.nfb

- *.amk

- *.bsr

- *.dt6

- *.enz

- *.nri

- *.p2i

- *.bc6

- *.spi

- *.image

- *.bbk

- *.bc9

- *.fkc

- *.cbu

- *.old

- *.qb2015

- *.original_epub

- *.wim

- *.psw

- *.arm

- *.original_mobi

- *.mddata

- *.qb2014

- *.svl

- *.fpbf

- *.fxh

- *.fbf

- *.okr

- *.bp1

- *.rpk

- *.mdbackup

- *.ibak

- *.sparsebundle

- *.orig

- *.bfs

- *.tmp

- *.smea

- *.awb

- *.fbc

- *.icbu

- *.qdb

- *.ren

- *.bpp

- *.omg

- *.pcd

- *.blend1

- *.bak

- *.ichat

- *.lbk

- *.krt

- *._docx

- *.tpb

- *.tcs

- *.ori

- *.rbf

- *.mbak

- *.moz-backup

- *.dsk

- *.bmr

- *.bk1

- *.1-step

- *.wcf

- *.bff

- *.bca

- *.bks

- *.cbk

- *.ssb

- *.fb

- *.tly

- *.ckp

- *.diy

- *.wbf1

- *.201

- *.metadata

- *.dbk

- *.gcb

- *.jbk

- *.buc

- *.umb

- *.arz

- *.gbm

- *.bkz

- *.ipe

- *.npb

- *.mbk

- *.ebi

- *.dbk

- *.bak

- *.uas

- *.npf

- *.bak

- *.mb2

- *.nv3

- *.rmbak

- *.cln

- *.obk

- *.iv2i

- *.smsbackup

- *.jaf

- *.wbu

- *.cmb

- *.gb1

- *.nrm

- *.och

- *.fri

- *.msgstoredbcrypt7

- *.whx

- *.p21

- *.wjf

- *.tbk

- *.tbk

- *.rmb

- *.bak~

- *.vmf_autosave

- *.QuickBooksAutoDataRecovery

- *.arc

- *.ssp

- *.undo

- *.pbr

- *.mdinfo

- *.{pb

- *.ima

- *.hcb

- *.bak

- *.bz1

- *.lcb

- *.pbf

- *.nab

- *.nrc

- *.img

- *.nb7

- *.pd2

- *.bkc

- *.bm3

- *.v2b

- *.cas

- *.r15

マルウェアは、以下のディレクトリ内で確認されたファイルを暗号化します。

- %Desktop%

- %User Profile%\My Documents

- %Favorites%

- %System Root%

- %User Profile%\Downloads

- %User Profile%\Pictures

- %User Profile%\Music

- %User Profile%\Videos

(註:%Desktop%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Desktop"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\Desktop" です。.. %User Profile% フォルダは、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザ名>"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>" です。.. %Favorites%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Favorites"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\Favorites" です。.. %System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

マルウェアは、ファイルパスに以下の文字列を含むファイルの暗号化はしません。

- Temporary Internet Files

- INetCache

- desktop.ini

- Stampado_debug.txt

マルウェアは、以下のフォルダ内で確認されたファイルの暗号化はしません。

- %Program Files%

- %Windows%

- %User Profile%

(註:%Program Files%フォルダは、プログラムファイルのフォルダで、いずれのオペレーティングシステム(OS)でも通常、 "C:\Program Files"、64bitのOS上で32bitのアプリケーションを実行している場合、 "C:\Program Files (x86)" です。.. %Windows%フォルダは、Windowsが利用するフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows" です。.. %User Profile% フォルダは、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザ名>"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>" です。.)

マルウェアは、以下の名称を利用して暗号化されたファイルのファイル名を改称します。

- {Hex values}.locked

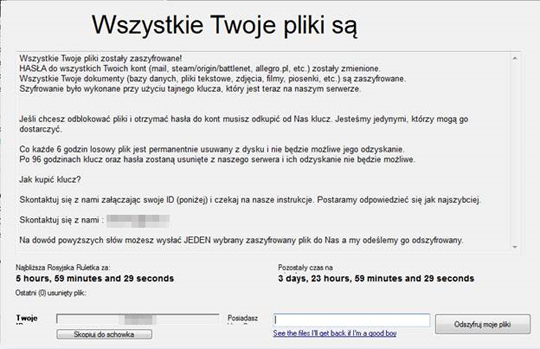

マルウェアは、以下の内容を含む脅迫状のテキストファイルを残します。

- Wszystkie Twoje pliki zostaly zaszyfrowane!

HASLA do wszystkich Twoich kont (mail, steam/origin/battlenet, allegro.pl, etc.) zostaly zmienione.

Wszystkie Twoje dokumenty (bazy danych, pliki tekstowe, zdjecia, filmy, piosenki, etc.) sa zaszyfrowane.

Szyfrowanie bylo wykonane przy uzyciu tajnego klucza, który jest teraz na naszym serwerze.

Jesli chcesz odblokowac pliki i otrzymac hasla do kont musisz odkupic od Nas klucz. Jestesmy jedynymi, którzy moga go dostarczyc.

Co kazde 6 godzin losowy plik jest permanentnie usuwany z dysku i nie bedzie mozliwe jego odzyskanie.

Po 96 godzinach klucz oraz hasla zostana usuniete z naszego serwera i ich odzyskanie nie bedzie mozliwe.

Jak kupic klucz?

Skontaktuj sie z nami zalaczajac swoje ID (ponizej) i czekaj na nasze instrukcje. Postaramy odpowiedziec sie jak najszybciej.

Skontaktuj sie z nami : odblokuj@{BLOCKED}a.io

Na dowód powyzszych slów mozesz wyslac JEDEN wybrany zaszyfrowany plik do Nas a my odeslemy go odszyfrowany.

- This ransomware displays the following window containing the ransom note:

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

Windowsをセーフモードで再起動します。

手順 4

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- Windows Update = %Application Data%\scvhost.exe

- Windows Update = %Application Data%\scvhost.exe

- In HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- Windows Update = %Application Data%\scvhost.exe

- Windows Update = %Application Data%\scvhost.exe

手順 5

以下のファイルを検索し削除します。

- %Application Data%\{Hex Value}

- %Desktop%\Stampado_list.txt

- {encrypted file location}\~{7 random characters}.tmp

- %Desktop%\How to recover my files.txt

手順 6

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「RANSOM_STAMPADO.P」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください