OTセキュリティ

OTセキュリティとは

OT(Operational Technology)とは物理環境と作用する技術であり、OTセキュリティは工場や発電所の監視制御、製鉄所の精錬、ダムの排水量調節、港のコンテナ荷役、病院の医療装置等で利用される制御システムやデバイスを保護することを意味します。サイバー空間の情報を扱うITセキュリティの対となる言葉としてOTが用いられます。

OTとは

OTセキュリティという言葉は、ITセキュリティと対比する用途で生まれた言葉です。OTという言葉が生まれる以前から社会インフラに必要なシステムを制御・運用する技術は存在していました。製造業や電力、石油、ガス業界で幅広く利用されている遠隔監視制御システムSCADA(Supervisory Control And Data Acquisition)や、プログラム可能な制御装置PLC(Programmable Logic Controller)はOTのシステム及び、デバイスの代表例です。これらは、電車の駆動や運行、製鉄の温度調節など、物理環境のプロセスやイベントを監視し、変化を検知すると共に制御します。

ITが情報とその処理を対象とする技術であることに対し、OTは、物理環境と相互作用する技術と定義できます。OTという言葉は、伝統的な産業制御システムを指す場合が多いですが、クラウドや5G等の新しい技術を用いたIndustrial IoTシステムも含めて、OTと呼ぶ場合もあります。例として、製造業やエネルギー業界で利用されているSCADAやPLC等だけでなく、産業用クラウドMES(Manufacturing Execution System:製造実行システム)やエッジコンピューティング、ウェアラブルデバイスを含むことがあります。

OTセキュリティには、物理環境に作用するOTシステムの信頼性と安全性を保護し、そのレジリエンス(問題が起こった際に迅速に通常の状態に回復する力)を高めることが求められます。

OTシステムのイメージ

写真1: 発電所の監視制御室

写真2: プラントの制御システム

写真3: 工場内のPLC

写真4: 病院の輸液ポンプ

※PLC(Programmable Logic Controller):ICS(Industrial Control System:産業制御システム)で使用される機械を制御するための装置。Industrial Control Systemは、生産設備を制御するシステムを指す。

OTセキュリティが注目される背景

近年、OTシステムのセキュリティが注目され始めている背景として、以下のような要因があります。

- 社会及び産業におけるサイバー世界と物理世界の融合

例えば、日本政府が提唱するSociety5.0はサイバー空間と物理空間を融合したシステムにより、経済発展と社会課題の解決を目指しています。産業界では業界のサプライチェーン、生産プロセスのデジタルトランスフォーメーション(DX)の一環として、OTシステムとITシステムの相互接続が進んでいます。その結果、サイバーリスクが物理世界にまで影響を及ぼすことや、その逆もあります。 - オープン化する技術

伝統的なOTシステムは、OT専用或いはOT設備・機器メーカ独自のプラットフォームやプロトコルで構築されてきました。しかし、現在はITと同様のオープンプラットフォーム、プロトコルを採用し、ITおよびOT間での相互接続性を高める方向に進んでいます。

WindowsやLinuxをベースとしたサーバや端末、Ethernetや無線LAN、セルラーネットワークは、OT環境で既に利用され始めています。クローズドな環境を前提とした伝統的なOTシステム特有の脆弱性と同時に、ITと共通のオープンプラットフォームの脆弱性を利用した攻撃は広範な対象に影響を与えます。 - 被害と強化される規制

OTにおけるセキュリティインシデントの発生頻度はITに比べると高いものではありません。しかし、その影響は大きく、製造業やエネルギー産業の生産活動の停止が社会的な被害に及ぶ例が世界各地で確認されています。このような事態を受けて、各国政府や業界団体は、OTセキュリティの推進、強化を目的とした規制やガイドラインを作成、公開しており、特に重要インフラに指定される産業では経営レベルでの対応を求められています。

OTセキュリティは、伝統的なシステムやデバイスだけではなく、新しい技術を用いたIIoT(Industrial Internet of Things:産業用IoT)システムやIoTデバイスを含めて保護し、サイバーと物理的な世界の信頼と安全を守ることが目的となります。

OTセキュリティは、伝統的なシステムやデバイスだけではなく、新しい技術を用いたIIoT(Industrial Internet of Things:産業用IoT)システムやIoTデバイスを含めて保護し、サイバーと物理的な世界の信頼と安全を守ることが目的となります。

OTセキュリティを推進する組織体制

企業全体の総責任者としての経営層から、OTのセキュリティポリシーを策定する本社IT部門の企画、対策の実行主体となる工場拠点のOTセキュリティ担当、運用監視を行うOT-SOC、インシデント時の報告主体となるOT-SIRT等で構成されます。企業によって実際の組織体制や役割分担は千差万別ですが、代表例は下記のようになります。

- 経営層:CISOやCSO。従来はIT領域を管轄としていたが、近年はOTのセキュリティにも責任を負うケースが増えてきている。

- 戦略・企画立案:本社のITセキュリティ部門。各工場拠点に向けたセキュリティポリシーの策定、教育・トレーニングや標準的な対策手法を提供する。

- 実行:各工場拠点のセキュリティ担当。生産技術部門が兼務する場合も多い。工場内での現場確認、セキュリティ対策の実装やインシデント時の対応を行う。

- 監視:OT-SOC。各工場拠点のセキュリティ監視を行う。異常を検知し、工場のセキュリティ担当に通知、対応の支援を行う。

- 報告:OT-SIRT。インシデント発生時の情報連絡・報告のハブとなる。問題が発生した工場現場と本社ITチーム、OT-SOCチームと連携し問題解決を図る。調査結果、対応状況を経営層へ報告すると共に、取引先への連絡や外部SIRT等への情報共有を行う。

本セキュリティ用語解説では、上記の例に基づき、担当者が押さえるべきポイントを以下2点のケースから解説します。

1. 本社のITセキュリティチームが、各工場拠点のOTセキュリティを推進するケース

2. 工場拠点のOTセキュリティ担当が、OTセキュリティを推進するケース

ITセキュリティ部門が押さえておくべきこと

ITセキュリティとOTセキュリティの違い

本社のITセキュリティ部門が、各工場拠点のセキュリティポリシーを策定し、対策を展開していく上でまず理解しておくべきOT固有の背景や考え方、具体的な対策における留意点を解説します。

従来のITセキュリティとの大きな違いは、OTは物理世界と相互作用することです。ITセキュリティの原則に、Confidentiality(機密性)、Integrity(完全性)、Availability(可用性)の保護がありますが、OTでは特にAvailabilityの維持が優先される場合が多いと言われます。

また、ITセキュリティには存在しない概念としてHSE、Health(健康)、Safety(安全)、Environment(環境)への影響を考慮する必要があります。

さらに、OTセキュリティの推進にあたっては、ITと対比してOTシステムは工場、製品、ラインによって全く異なるシステムで構成され、画一的な対策がとれないことにも留意する必要があります。

従って、ITセキュリティチームがOTセキュリティの取り組みを始める際には、まず自組織のOTシステムを知ることが重要です。どこに何があり、どのように接続されているかを大枠で把握するために、よく利用されるひな形が後述するPurdueモデルです。

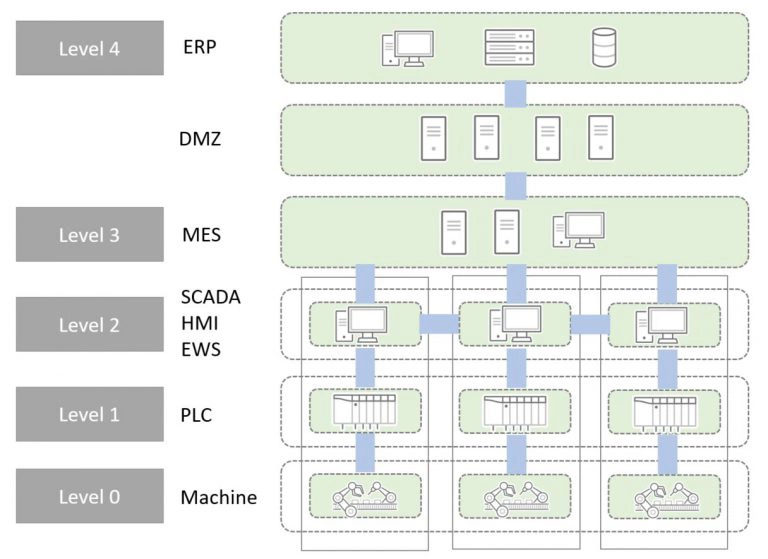

OTセキュリティのモデル

Purdueモデルは、工場で言えば、ERP(Enterprise Resources Planning)等で生産計画を行うITシステムのL4-5層、ITとOTの境界となり外部接続を橋渡しするDMZ(DeMilitarized Zone)のL3.5層、生産の実行を管理するMES等のL3層、SCADA等で制御を行うL2層、物理作業を行うL1-0層、のように階層化するものです。

階層毎にセキュリティ要件をグループ化できること、階層間あるいは階層内のグループ間の接続のセキュリティ要件を検討しやすくすることが目的です。国際的な標準規格やガイドラインである、IEC62443やNIST SP800-82r2でこのコンセプトとプラクティスが推奨されています。

図:Purdueモデル

ただし、実際の現状把握においては、まずは工場内の資産台帳の作成やとりまとめを行った上で、リスクの高い部分から順次防御策を講じていく進め方になることが多いようです。

もちろん工場内の資産の詳細な情報や接続性が完全に把握され、構造化されていることが望ましいです。しかし、完璧な台帳やトポロジーの作成に固執しすぎず、本来の目標である、「サイバー攻撃を受ける可能性を低減すること」と、「攻撃を受けた際の被害を最小化する」ために対策を講じることが現実的です。

代表的な技術対策と今後の留意点

OTで防御策を講じる上での技術的問題と解決策には、以下のような例があります。

- ITとOTの境界を分離する

>ファイアウォールやIPS(Intrusion Prevention System)により境界を跨る攻撃を遮断する - ソフトウェアのインストールが許されない端末、修正プログラムが提供されないレガシーOS、修正プログラムの適用が不可能な端末を保護する

>OT専用のIPSにより仮想パッチで保護する - オフラインの端末の安全性を確認する

>USBメモリ型検索ツールで定期的なヘルスチェックを行う - 未許可の端末のネットワーク参加や外部接続を検出する

>監視センサーによりセキュリティポリシーに反する挙動を検出する - OT内のWindows端末を保護する

>OT専用のエンドポイントセキュリティでアプリケーションコントロールやマルウェア対策を行う。

以上はITと比較したOTセキュリティの基本的な対策です。今後のデジタルトランスフォーメーションも見据え、ITセキュリティ部門がOTセキュリティに関わる上で考慮すべきことは、ITセキュリティとの一貫性と、OT内での新しいシステムへの対応です。

ITセキュリティ部門の上位層は、OTを含めた全社のサイバーセキュリティの責任者となるため、OTを包括した全社でのセキュリティレベルの確保と監視運用体制が求められてくるでしょう。

また、OTにおけるクラウドの活用やプライベート5G等による新しい接続の導入により、従来モデルによるITとOTの境界は変化するため、IIoTをいわば第3の領域としてポリシーや防御策、運用を柔軟に発展させていくことが望まれます。

OT部門が押さえておくべきこと

OTにおけるサイバーリスク

工場拠点においてOTセキュリティ担当が組織面、技術面で工場内のセキュリティ対策を推進する上で最初に把握しておくべきことは何でしょうか?

製造業の工場では、生産システムの効率化、改善を担う生産技術部門が同時にセキュリティの実装と運用を検討される場合が多くあります。システムのデジタル化を計画、実行することや設備の保全活動を行う上でOTが扱う情報にどのようなサイバーリスクがあるかをまず確認しましょう。

- Confidentiality(機密性)

機密性の高い技術情報が盗まれることや外部に公開されることでビジネスの競争力が低下する恐れがあります。

- Integrity(完全性)

設計データや製造データが改ざんされ、それを検知できない場合に不良品が製造される恐れがあります。検査データが改ざんされると不良を検出できず市場に製品が出荷されリコールに至る可能性もあります。

動画1:産業用ロボットのセキュリティリスク

- Availability(可用性)

生産設備に接続された端末の誤動作やネットワークの遅延により、生産活動が阻害され、生産量に影響が出る恐れがあります。

動画2:産業用制御システムが攻撃され、施設の生産は停止

- Health、Safety、Environment

設備の誤動作により、人体に有害な化学物質が流出することや、重機の誤動作による傷害、周辺地域への環境汚染につながる恐れがあります。

サイバー攻撃が設備の誤作動を引き起こす可能性があると共に、脅威を検知し端末を隔離することやネットワーク上の不審な通信を遮断するといったITにおける一般的なセキュリティ対策が可用性やHSEに関わる影響につながる可能性も考慮すべき点になります。

一方で、OT環境はインターネットに接続していない場合、外部から隔離されているため、脅威が侵入することはないと認識されている場合もあります。ただ、保守点検時の持ち込みPCやUSBメモリ等によるオフラインでのデータの交換が原因となるセキュリティインシデントはよく見られるので、注意する必要があります。

また、設備の不具合やネットワークの遅延が発生した際に、故障なのか、あるいはサイバー攻撃によるものなのかを切り分けられる準備が必要です。例えば、OTネットワーク内へのマルウェアの侵入、存在有無を確認できる仕組みが求められます。

さらには、工場現場で個別に資産を購入し企業のITネットワークを経由せずインターネットに接続している例やDX推進の中でインターネット接続によるクラウド利用を前提とするケースも今後は増えてくるでしょう。

OT環境がサイバー攻撃によって生産活動を阻害されるリスクは、インターネット接続がない場合でもゼロにはなりません。リスクは事象の発生する頻度と影響の大きさの掛け合わせであるため、起こる確率だけではなく、資産やそれが担う業務の重要度の観点からリスクを評価し、相応の対策を講じる必要があります。

サイバーセキュリティのスタンダード

サイバーセキュリティの基本的な考え方を理解する上で、最も利用されているフレームワークの一つであるNIST CSF(Cyber Security Framework)があります。これは米国の重要インフラに対するガイドラインとしてNIST(National Institute of Standards and Technology:米国国立標準技術研究所)が開発したものですが、難解な専門用語ではなく、経営層や一般従業員に無理なく理解しやすい一般的な表現で構成されており、幅広い業界や組織で利用されています。

【NISTのCyber Security Framework (CSF) Version1.1】

- 識別:リスクを特定すること

- 防御:攻撃に対して予防すること

- 検知:攻撃を検知すること

- 対応:被害を最小化すること

- 復旧:正常な状態に戻すこと

図:NISTのCyber Security Framework (CSF) version 1.1

大きくは、識別・防御は攻撃を受ける可能性を減らすこと、検知・対応・復旧は、攻撃を受けた際に被害を最小化することです。特にOTセキュリティに取り組み始める際や、新たなシステムのセキュリティを検討する際に、ゼロリスク思考で被害を全く受けないことを目指してしまいがちです。しかしながら、工場内のインフラの変化や攻撃の変化により不確実性の高い状況下では、予防だけではなく、万一の際に対応・復旧ができる体制を整えることが重要です。

OTセキュリティの全体像

前述のNIST CSFをなぞらえてOTセキュリティで実行される組織的対策、技術的対策について代表例を中心に整理します。

【OTセキュリティで実行される組織・技術的対策の代表例】

| 対策カテゴリ | 組織的 | 技術的 |

|---|---|---|

| 識別 | ||

| 資産管理 | OT資産の棚卸、台帳の作成 | モニタリングツールで業務の一部を自動化 |

| リスク評価 | 資産の重要度を基準にした評価、脅威を想定し事業被害を基準にした評価 | 脅威インテリジェンスを用いて自組織で起こりうるサイバー攻撃を想定 |

| 防御 | ||

| 意識向上 | セキュリティ担当だけではなく、経営層、事業部門、一般従業員を対象に啓発・訓練。 | サイバーセキュリティ演習による専門家と関係者の訓練 |

| 保護技術 | 対策技術を実装、運用するためのトレーニング | 脆弱性対策、ハードニング、アクセス管理、認証情報管理 |

| 検知 | ||

| 監視 | OT-SOC等の監視体制の整備 | OT環境内を常時監視できるモニタリングシステム |

| 異常と検知 | 異常を検知した際のアラート、通知 | ポリシーや正常状態を参照し異常を検知する仕組み |

| 対応 | ||

| 分析・低減 | アラートを基に原因、影響を分析し、対処策を検討 | 分析業務の効率化、対応手順の自動化による省力化 |

| コミュニケーション | OT-SIRT等による調査、状況、対処の情報集約、報告、連絡 | 情報共有基盤の利用 |

| 復旧 | ||

| 改善 | インシデントの原因分析を基に再発防止、改善策を検討 | デジタルフォレンジック等を利用した原因究明 |

| コミュニケーション | インシデント終息の報告、再発防止策の提案 | 残存リスクの把握 |

全体像としては下記の通りとなります。

- 自組織の環境や脅威に適応した予防策を講じること

- 攻撃を受けた際に早期検知・対応できる体制を整備すること

- 組織的な取り組みと技術的な対策の両輪が必要なこと

- 人的な業務負荷を軽減するための技術を利用すること

になります。

トレンドマイクロが貢献できること

組織がOTセキュリティを推進する為に、トレンドマイクロが貢献できることをご提案いたします。

【トレンドマイクロが貢献できること】

- OT環境に適応した専用保護技術

OT固有のプラットフォームやプロトコルの対応、制御盤のように温度が一定でない環境下や設備近くの振動のある環境下でも安定的に稼働するハードウェア仕様など、OT環境に適応したOTセキュリティ製品群をラインナップしています。ネットワークセキュリティ、エンドポイントセキュリティ、インストール不要のUSB型スキャンツール等を提供し、お客様のOT環境を保護します。 - IIoT領域の拡大を見据えた対策

クラウドやプライベート5G等の先進技術を採用したOTシステムに対して、これらのアーキテクチャに適応したソリューションを提供しています。伝統的なOTシステムを保護するだけではなく、従来のITとOTの境界が消失する環境においても包括的かつ柔軟な対策、運用を行えます。 - 組織的対策面での支援

当社が長年のお客様環境の保護で培った経験や知見、グローバルでの脅威インテリジェンスに基づき、セキュリティ専門家の育成及び経営層、事業部門への教育サービスを提供しています。また、インシデント対応のワークショップ等の訓練を含めたアドバイザリサービスを通じて組織のセキュリティ能力向上を支援します。 - ITとOTを跨るSOC運用

企業全体としてのサイバーセキュリティの状況を把握しビジネスへの影響を最小限に抑える上で、全社のITセキュリティの中でOTセキュリティが包含されていきます。ITとOTの境界を跨るサイバー攻撃に対して防御、対応を行うためにSOCチームが双方を包括することになるでしょう。当社はITとOTを統合したセキュリティプラットフォームとマネージドサービスによりSOC運用の省力化、効率化を支援しリスクの低減と被害の最小化に貢献します。

まとめ

- OTとは、物理環境と相互作用するシステムやデバイスです。伝統的な産業制御システム(ICS)だけでなく、クラウドや5Gといった先進技術を利用したIIoTを広義には含みます。

- OTセキュリティには物理環境に作用するOTシステムの信頼性と安全性を保護し、万一の際に対応・復旧できるレジリエンスが求められます。

- OTセキュリティの推進は、経営層、IT部門、OT(事業)部門の他、OT-SOCやOT-SIRTを含め、全社的な取り組みです。

- ITセキュリティ専門家は、ITとOTの違い、組織固有のOT環境を把握することが重要です。

- OT専門家は、サイバーリスクが自組織の業務にどのような影響を及ぼすかを知り、被害ゼロを目指す予防ではなく、攻撃を受けることを想定した準備が必要です。

- OTセキュリティの、識別・防御・検知・対応・復旧には組織的対策と技術的対策の両輪が必要です。

トレンドマイクロは、OTおよびIIoTに適応した技術的対策に加え、組織面も支援し、ITとOTを跨る全社的なセキュリティ運用を支援します。関連情報は下記をご覧ください。

OTセキュリティについての関連情報

OTセキュリティのトピック

関連情報