サイバー脅威

ハクティビストの性質を理解する:イデオロギーとサイバー犯罪の接点

政治思想や地政学的情勢に基づいてサイバー攻撃を展開するハクティビストについて、その特徴や組織体制、攻撃手法、サイバー犯罪との繋がりに焦点を当てて解説します。

はじめに

ハクティビストグループは、政治的目標やイデオロギーなどを掲げ、敵と見なした組織に対する攻撃活動を実行します。かつて、こうしたグループは特段高い技術を持つわけでもなく、各個人がデジタル空間内にいたずら行為を仕掛ける程度と見なされてきました。しかし最近では、より高度な技術を獲得し、少人数体制ながらも都市部のギャング団を思わせる存在に進化しています。結果、企業や組織に対しても直接的なリスクを及ぼしています。

本稿では、近代的なハクティビストがどのような目的を持ち、どのように組織を編成し、ロシア・ウクライナ紛争やイスラエル・ハマス/パレスチナ紛争にどのように関与しているかについて、詳しく解説します。

数多く存在するハクティビストグループの全容を包括的に論じることは、容易ではありません。そこで本調査では、特に当該グループの目標や能力、組織構成、一般的なサイバー犯罪との繋がりに焦点を当てて分析を行いました。分析結果に基づくと、ハクティビストグループの中には資金調達の手段としてサイバー犯罪を利用する動きもあり、金銭的動機の比重が高まっているものと推測されます。

ハクティビストの目的

個々のハクティビストグループは政治的信念によって特徴付けられ、それが攻撃活動や標的の選定にも反映されます。一般にハクティビストはサイバー犯罪者のように金銭的利益を追求しませんが、本調査では、両者の境界が曖昧になるケースも確認されています。ハクティビストグループの多くは政治的な目標に沿って動きますが、その透明性に関しては、差異が見られます。ハクティビストの動機や目標は、おおまかに「イデオロギー的」、「政治的」、「国家主義的」、「日和見主義的」の4種に分類されます。この中の1つに丁度当てはまるグループもあれば、因果関係によって複数に該当するグループも見られます。

イデオロギー的な動機:アクティビストの大部分が該当

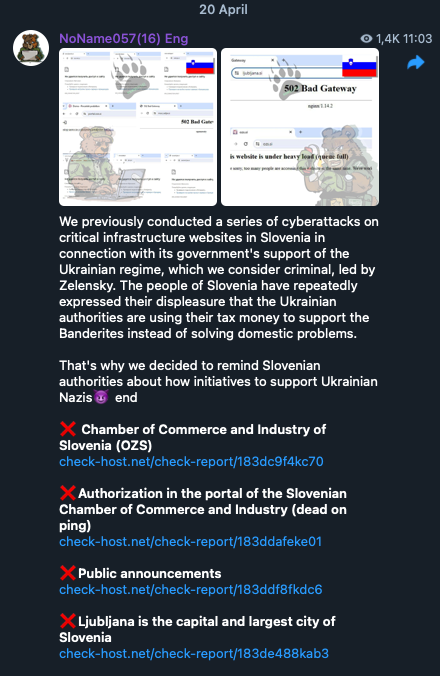

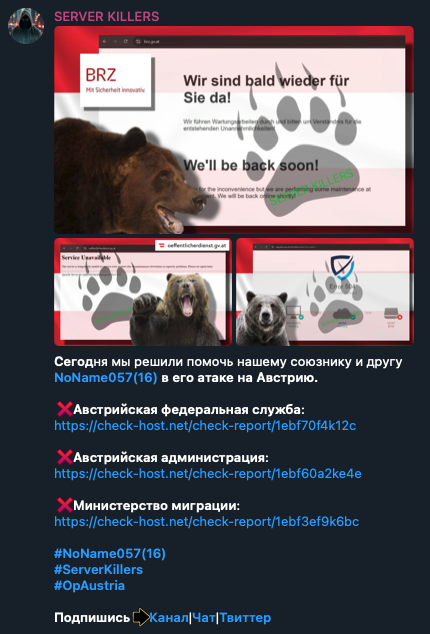

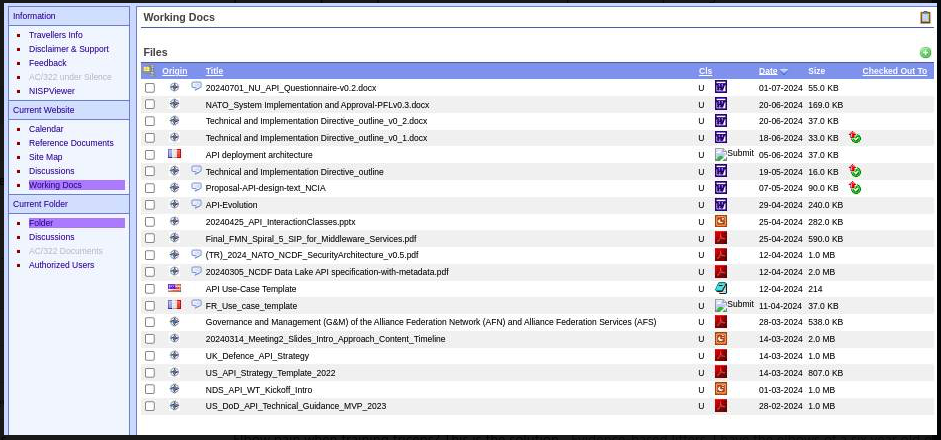

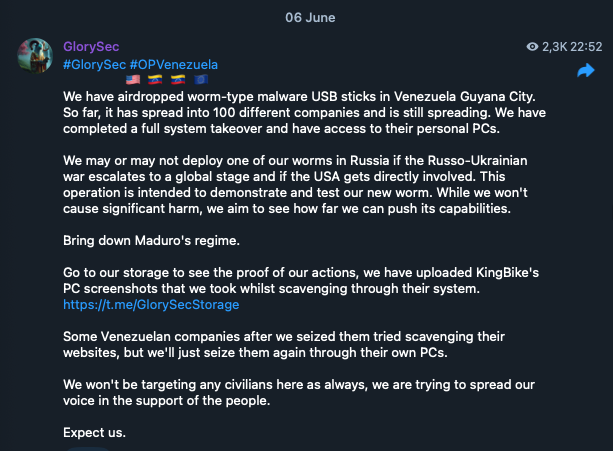

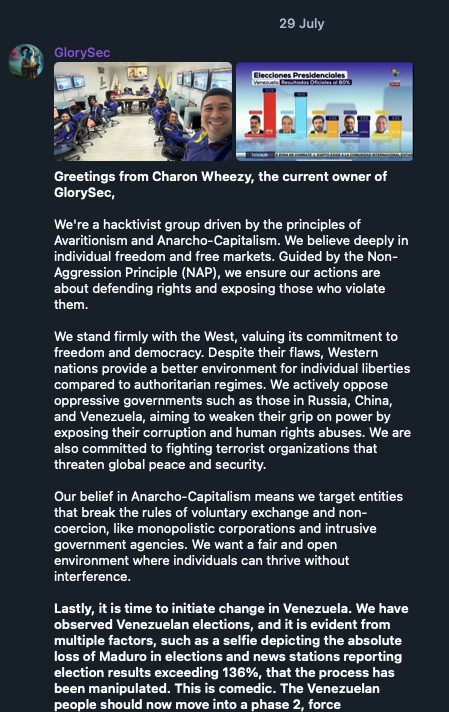

ハクティビストによる活動の大半は、イデオロギー的な動機に根付いています。該当するグループは信仰や地政学的情勢を重視し、自身の価値観にそぐわない組織や個人を狙う傾向があります。近年の紛争では、こうしたイデオロギー的な対立の深さが浮き彫りになりました。例えば、親ロシア派グループ「NoName057(16)(トレンドマイクロではWind Hieracosphinxの名で追跡)」がウクライナ支援者を「ウクライナのナチスを支援している(supporting Ukrainian nazis)」などと非難する一方、グループ「GlorySec(トレンドマイクロではWind Jorogumoの名で追跡)」は、「西洋社会をあらゆる面から支援する(support Western society in every way)」という立ち位置から「ロシア政権に反対する(oppose the Russian regime)」と述べています。GlorySecはベネズエラ系のグループと考えられ、自身を「無政府資本主義者」と称し、「個人の自由と自由な市場を信じる(believe in individual freedom and free markets)」ことからロシアや中国などに反対し、さらに、そうした国々の「代理政権」としてキューバやニカラグア、フーシ、ヒズボラ、ハマスにも反対の姿勢を示しています。

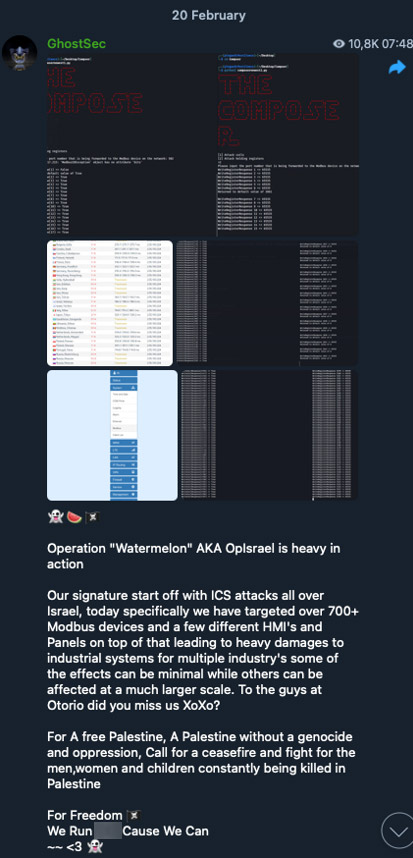

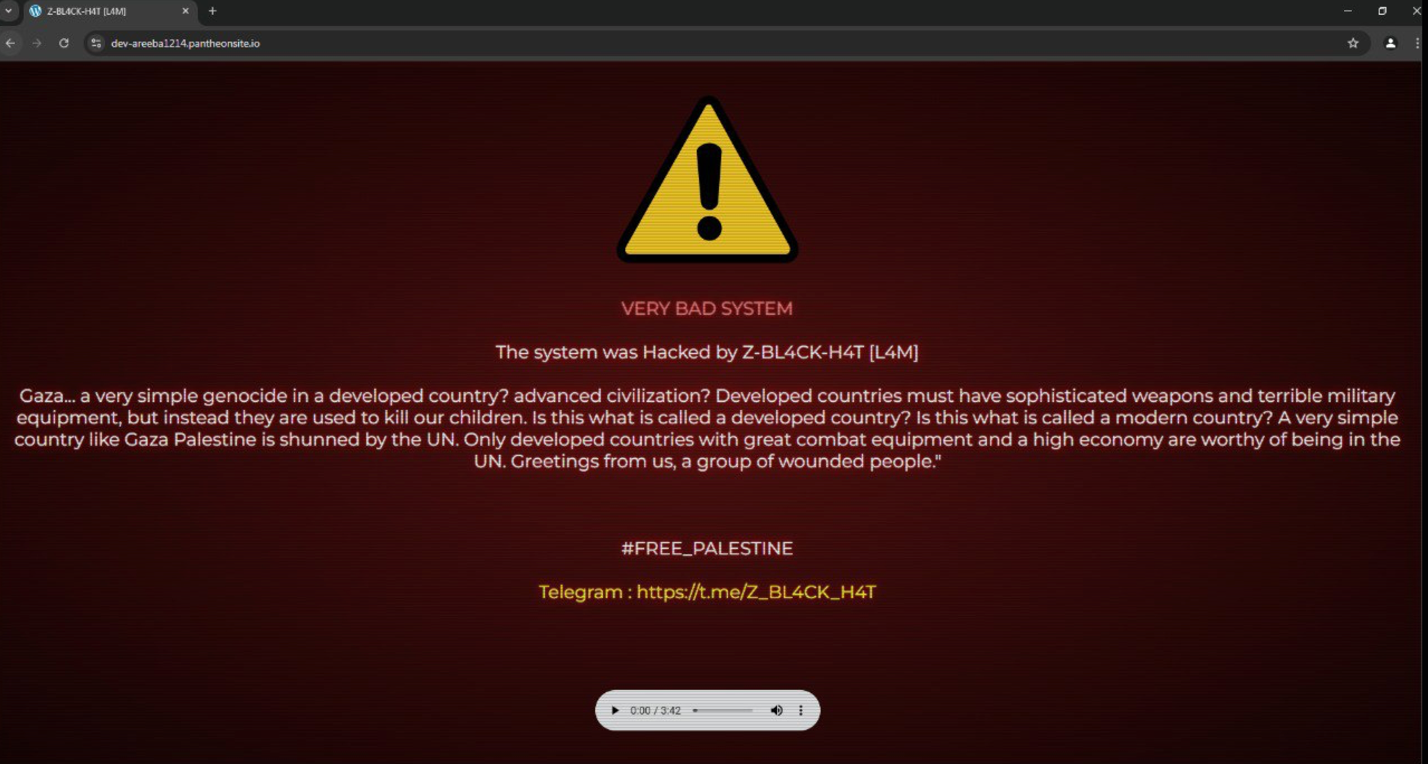

イスラエルとハマスの紛争に関して、一部のグループは自身の活動の正当性を明示的に主張しています。例えば「GhostSec」は、活動の目標を下記のように記しています。

For a free Palestine. A Palestine without a genocide and oppression. Call for a ceasefire and fight for the men, women and children constantly being killed in Palestine.

弊社訳:自由なパレスチナのために。虐殺や抑圧のないパレスチナのために。パレスチナで絶えず命を奪われている男性や女性、子供たちのために戦い、停戦を呼びかけよう。

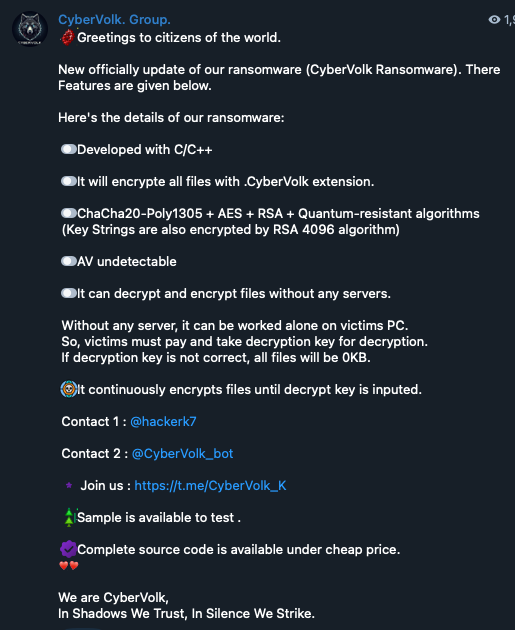

同様に「CyberVolk」は、自らの活動を「ジハード」の一部として位置づけ、その目標を下記のように記しています。

to liberate all of Palestine from the occupying Zionists and their agents in NATO.

弊社訳:パレスチナをシオニストの占領者やNATO協力者の手から解放する。

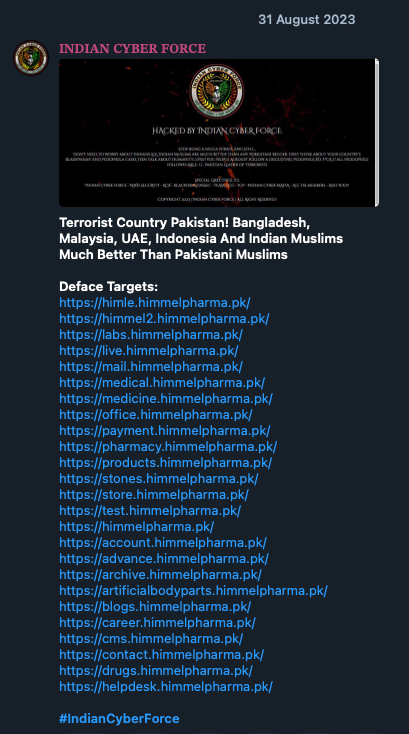

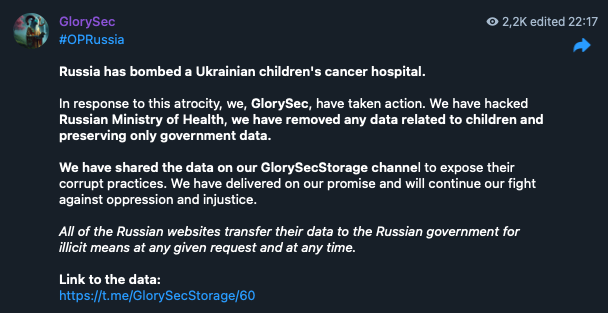

他の紛争に関しても、ハクティビストが宗教観に基づく活動を展開しています。例えばグループ「Indian Cyber Force」はパキスタンを「テロリスト国家」と呼び、下記のように主張しています。

Malaysia, UAE, Indonesia and Indian Muslims are much better than Pakistani Muslims.

弊社訳:マレーシアやアラブ首長国連邦、インドのムスリムは、パキスタンのムスリムよりはるかに良い。

本グループは、こうした認識のみをもって、パキスタンの製薬会社に対する改ざん攻撃を正当なものと主張しました。

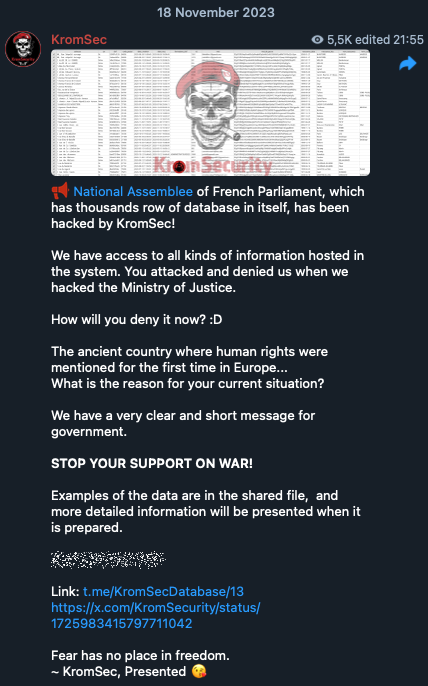

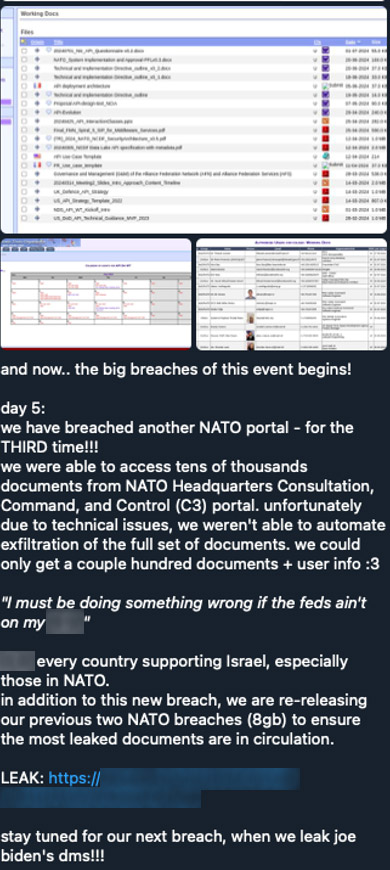

グループ「SiegedSec」がNATOのWebポータルを攻撃して内部データを流出させた際には、「NATOがイスラエルを支援している(NATO supports Israel)」と述べ、活動の正当性を主張しました。この例に漏れず、多くのグループが、攻撃の理由としてイデオロギー絡みの曖昧な説明や短いメッセージを発するにとどまっています。例えば、親イスラエル派のグループ「KromSec」がフランス議会の国民議会を攻撃したと発表した際には、その動機として、当該機関が「戦争を支持している(supporting war)」という点のみを主張しました。同様に、親ロシア派の「NoName057(16)」がスロベニアの基幹インフラを攻撃した際には、下記のように述べ、活動を正当なものと主張しました。

support of the Ukrainian regime, which we consider criminal, led by Zelensky|

弊社訳:(スロベニア政府は)ゼレンスキー大統領の率いるウクライナ政権を支持している。私達は、これを犯罪行為と見なしている。

最近に入って親ロシア派グループ「People's CyberArmy(トレンドマイクロではWind FengHuangの名で追跡)」がアルジェリアを拠点とするグループ「Ghost_Algérie」と提携した際には、理由として、イスラエルやウクライナ、NATO諸国といった共通の敵の存在を挙げました。

親イスラエル派のグループ「We Red Evils」は、レバノンやバングラデシュを敵と見なし、そのインフラを標的にしています。理由について、同グループからの明確な説明はありませんが、イスラム教徒の多い国々が狙われている点より、イデオロギー的な動機の存在が示唆されます。さらに、イスラエルが敵と宣言した国々が狙われがちな点より、国家主義的な動機の存在も示唆されます。

政治的な動機:政府方針への介入を狙う

イデオロギー的な目標を掲げるグループほど多くはありませんが、政府の方針や活動に影響を与えることに主軸を置くグループも存在します。

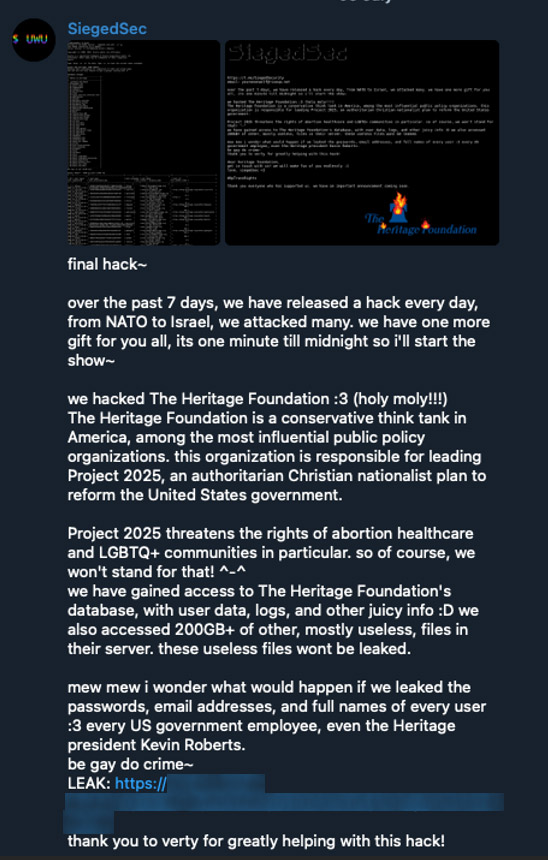

例えば「SiegedSec」は、保守的な政策を推進する「Project 2025」を標的にハッキングを実行し、200GBに及ぶデータベースを流出させました。これについて同グループは下記のように述べ、活動を正当なものと主張しました。

(the project) threatens the right of abortion healthcare and LGBTQ+ communities in particular.

弊社訳:(Project 2025は)特に中絶医療の権利やLGBTQ+のコミュニティを脅かしている。

さらにSiegedSecは「#OpTransRights」の活動にも積極的に参加していました。この活動では、米国でトランスジェンダーやトランスセクシュアルの権利に反対していると見なされた組織が、標的となりました。

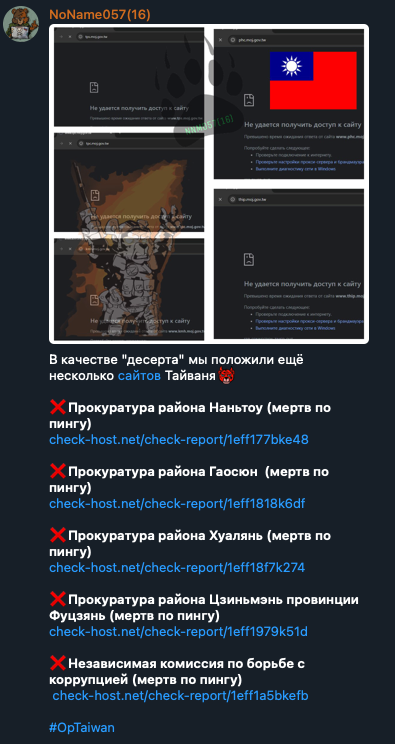

先にも挙げたGlorySecは、中国からの離脱を図る台湾の姿勢に同調し、「#OpPRC」の活動を主導して中国の企業を攻撃しました。同グループは、中国と台湾に関して「PRCは偽の国家であり、ROCこそが正しい(The PRC is a fake country; it should be the ROC.)」という主張を述べました。なお、GlorySec自体は中国系も台湾系でもありません。一方、ロシアのハッカーは反対の理由から中国を支持し、「#OpTaiwan」の活動を実行しました。

2024年8月にTelegramのCEOであるPavol Durovがフランスで逮捕されたことを受け、複数のグループが「言論の自由に対する侵害」を理由に、「#FreeDurov」の活動を開始しました。この一環で、People's CyberArmyがフランス企業を攻撃し、Durov氏の釈放を要求しました。

国家主義的な動機:特定国の利益を重視

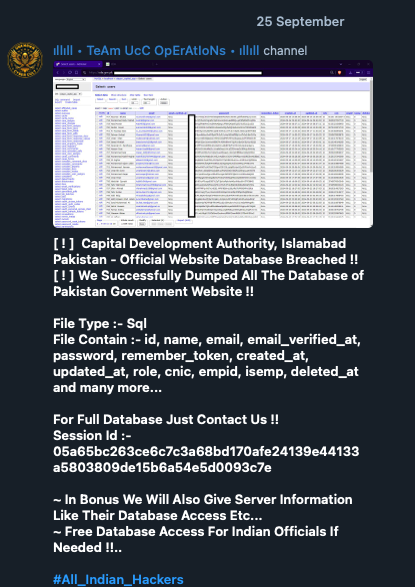

国家主義的な目標によって動くハクティビストグループは他と比べて少ないですが、愛国的な論法や文化的な象徴を掲げて攻撃を正当化しようとします。具体例として、インドのグループ「Team UCC」は「バングラデシュのヒンドゥー教徒が保護されているという嘘を暴き(exposing false narratives that claim Hindus are safe in Bangladesh)」、「ヒンドゥー教徒の声を高める(amplify Hindu Voices)」と述べています。本グループは、自身を世界各地、特にバングラデシュのヒンドゥー教徒を保護するグループと位置づけ、「インドのサイバー空間を守る(defend the Indian cyberspace)」ためにパキスタン政府のWebサイトや関連組織を攻撃すると、主張しています。

同様に、親ロシア派グループの多くが国家主義的な目標を掲げています。こうしたグループによる攻撃表明には、ロシアに対する誇りを象徴する国旗や熊の絵、さらに、「ロシアを守る」などの表現が散見されます。

日和見主義的な動機:狙いやすい標的を攻撃

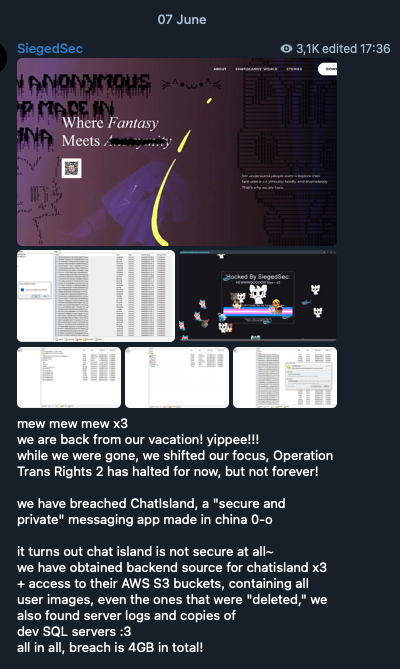

ハクティビストグループの中には、脆弱であるかという基準のみで標的を選んで攻撃するなど、純粋な日和見主義で動くものも見られます。例えば「SiegedSec」がメッセージアプリのWebサイトをハッキングした際には、「極めて脆弱だ(it's not secure at all)」というコメントを残しました。動機として、当該アプリが中国製であったことも考えられますが、「標的のAWS S3バケットにもアクセスできた」といったコメントからは、活動の正当性よりも標的の脆弱性に焦点が当たっていたことが示唆されます。本グループは、正義の怒りに駆り立てられた若い人々が結託したチームとして映ることが多く、そうした勢いが、ハッキングも正当なゲームと見なす発想に繋がっている可能性があります。

交錯するハクティビストグループの動機

ハクティビストグループは一般的に、単一のイデオロギーや特定の原因が発端となって出現します。例えば、People's CyberArmyはロシア・ウクライナ紛争でロシアを支持し、Indian Cyber Forceはインドの利益を重要視し、Cyb3r Drag0nzは親ハマス、反イスラエルを基本姿勢としています。しかし、こうした主軸となる動機以外にも、さまざまな外的要因がグループ内の目標や行動基準に組み込まれていく場合があります。例えばロシア・ウクライナ間で勃発した紛争は、各グループを「地域」で色分けするものであり、ロシアで活動するハクティビストグループを親ロシア側に、グローバルなハクティビストグループを親ウクライナ側に引き寄せます。一方、イスラエル・ハマス紛争は、各グループを「宗教」で色分けするものであり、「AnonGhost Indonesia」のようなムスリム系グループを親ハマス/パレスチナ側に、Team UCCを親イスラエル、反パキスタンムスリム側に引き寄せようとします。

こうした目標の拡大と交錯により、政治やイデオロギーを軸とするグループの提携関係も変化します。親ロシア派グループは、ロシアの攻勢拡大を支持し、台湾に関する中国の姿勢に同調し、イスラエルに反対の姿勢を取る傾向がありますが、理由を明示することはありません。例えばグループ「Russian Cyber Army」は、反イスラエル・親アラブの姿勢を取る多数の地域グループと提携しています。グループ「SiegedSec」はLGBTQ+の権利を推進する一方、中東起源ではないように見えますが、反イスラエルの姿勢を示しています。ベネズエラで左翼政府に反対していると目される「GlorySec」は、ウクライナやNATO、イスラエルを支持するなど、経済的自由主義者としての姿勢を示していますが、トランスジェンダー関連の動きを支持している様子は見られません。

ハクティビストの目標は、段階的に拡大していきます。例えば、地域的な事由から発足したグループが、宗教観点に目を向けるようになり、やがては政治的イデオロギーを追求するようになります。こうした傾向により、国家による活動とハクティビストによる活動の境界が、曖昧なものとなります。一部の専門家は、国家がハクティビストグループに資金を援助し、目的達成のための民兵として利用している可能性を指摘しています。もしそうであれば、当該グループのメンバーは知らずのうちに大規模な地政学的紛争に巻き込まれ、駒として利用されている可能性があります。

さまざまな国家や組織に対する各ハクティビストグループの姿勢を、表1に記載します。

ハクティビストによる目標達成の手段:ツール、スキル、戦略

DDoS攻撃

ハクティビストグループは通常、チーム体制でDDoS攻撃やWeb改ざん攻撃を計画し、ボランティアを募って実行します。実行手段として、HTTP負荷ツールなどを利用します。こうしたツールは本来、Web管理者向けにサーバ性能測定などの用途で作られたものですが、一方では、多量の通信データをサーバに送りつけ、稼働停止に追い込む目的で不正利用されています。

標的のWebサイトをダウンさせる作戦は、その単純さから好まれていますが、影響は限定的です。DDoS攻撃は、実行可能な時間帯に制限があり、Webサイトに及ぼす効果も短期間にとどまります。標的がオンラインショップやカジノのような収益生成サイトであれば、ピーク時間に繰り返し攻撃することで多大な損害に繋がる可能性があります。しかし、ハクティビストの標的は政府や企業のWebサイトであることが多いため、その評判に僅かな傷を与える程度にとどまるでしょう。

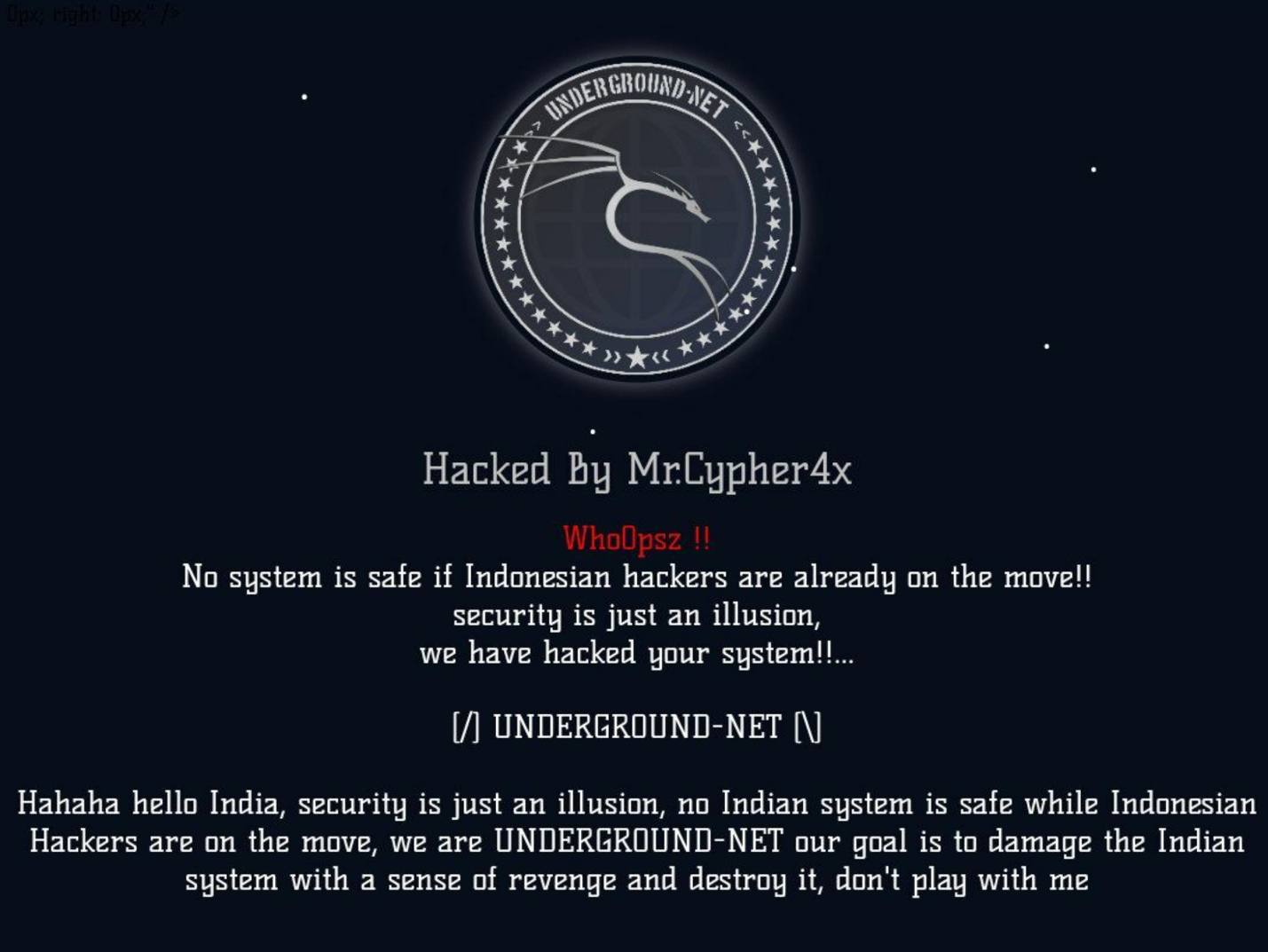

Web改ざん

ハクティビストは、長期に渡ってWeb改ざんの手口を行使してきました。本攻撃が成功した場合、標的Webサイトのトップページが改変され、ハッキング成功の旨や、実行グループ名の宣言(「hacked by」などの形式)、主張などが記載されるようになります。一般的に、改ざんに遭ったWebサイトは早期に修復されますが、組織の評判や名声に傷を残す可能性があります。

ハッキングと情報流出

最近のハクティビストグループは、DDoSやWeb改ざんよりも高度な「ハッキングと情報流出」の手口を行使しています。この手口では、標的のネットワークやサーバに侵入して情報を盗み取り、それをファイル共有プラットフォームなどに送る形で外部に流出させます。さらに、作戦の成果をグループのTelegramチャネルなどに宣伝する傾向も見られます。こうした高度な手口の背景では、ハッキングのスキルを重視した人材募集が積極的に行われていると考えられます。

インフラのハッキング

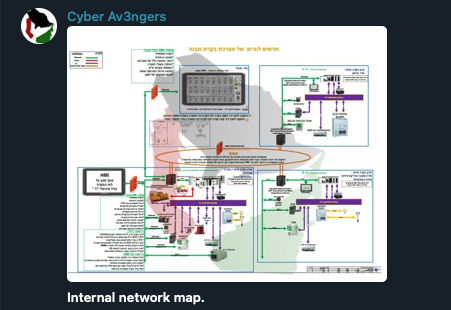

ハクティビストグループは、標的組織を弱体化させて自らの攻撃能力を示すために、物理インフラを攻撃する場合もあります。例えば「Indian Cyber Force」は、パキスタン警察組織のカメラシステムをハッキングしたと主張しました。同様に、「Cyb3r Av3ngers」は基幹インフラを侵害し、内部のネットワーク図を公開しました。本グループは、2023年12月にアイルランドの水道処理施設を攻撃したことで悪名高く、結果として住民の飲料水が2日間遮断されるに至りました。なお、当該攻撃では、アイルランドと言うよりも、イスラエル製の機器を使用している企業が標的として狙われました。他の例として、親ウクライナ派のグループがロシア軍の移動を阻害するためにベラルーシの鉄道インフラを攻撃したというニュースが、2022年に報じられました。しかし、トレンドマイクロの調査では、当該攻撃を公式声明に紐づく形では確認できていません。

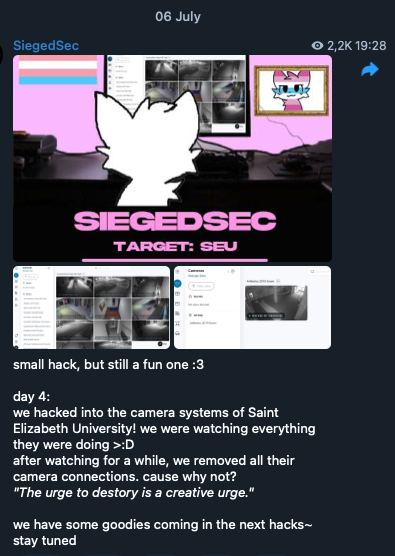

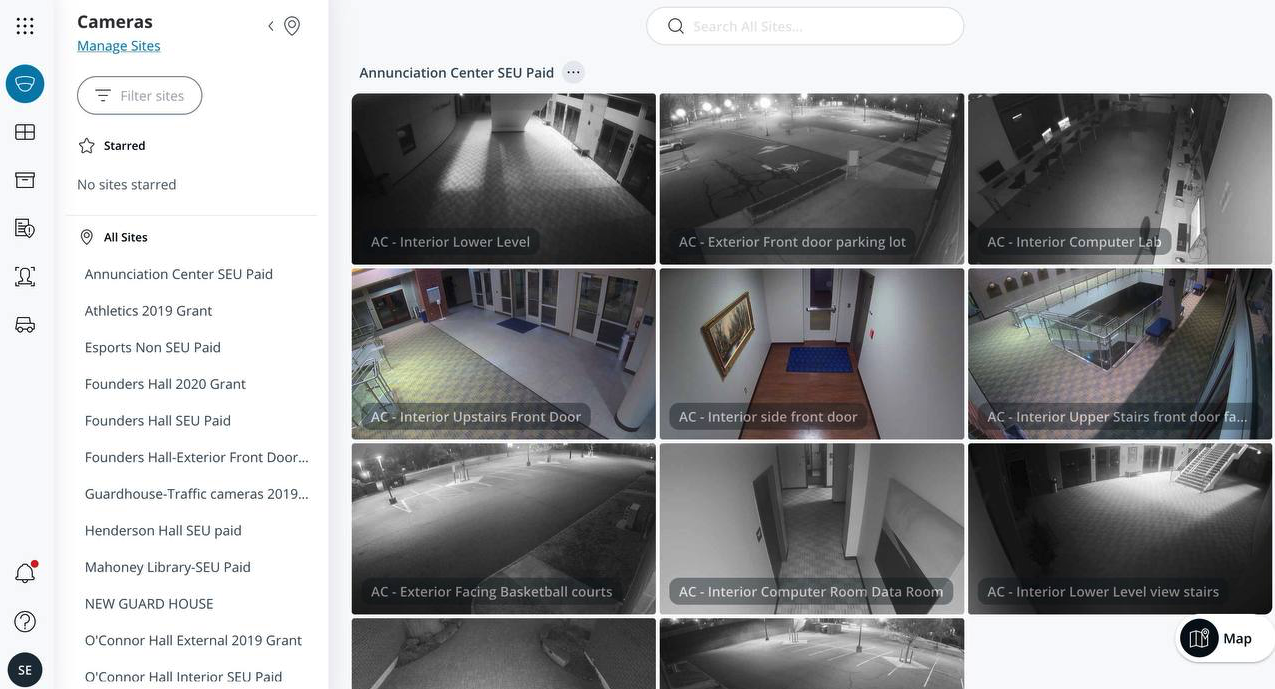

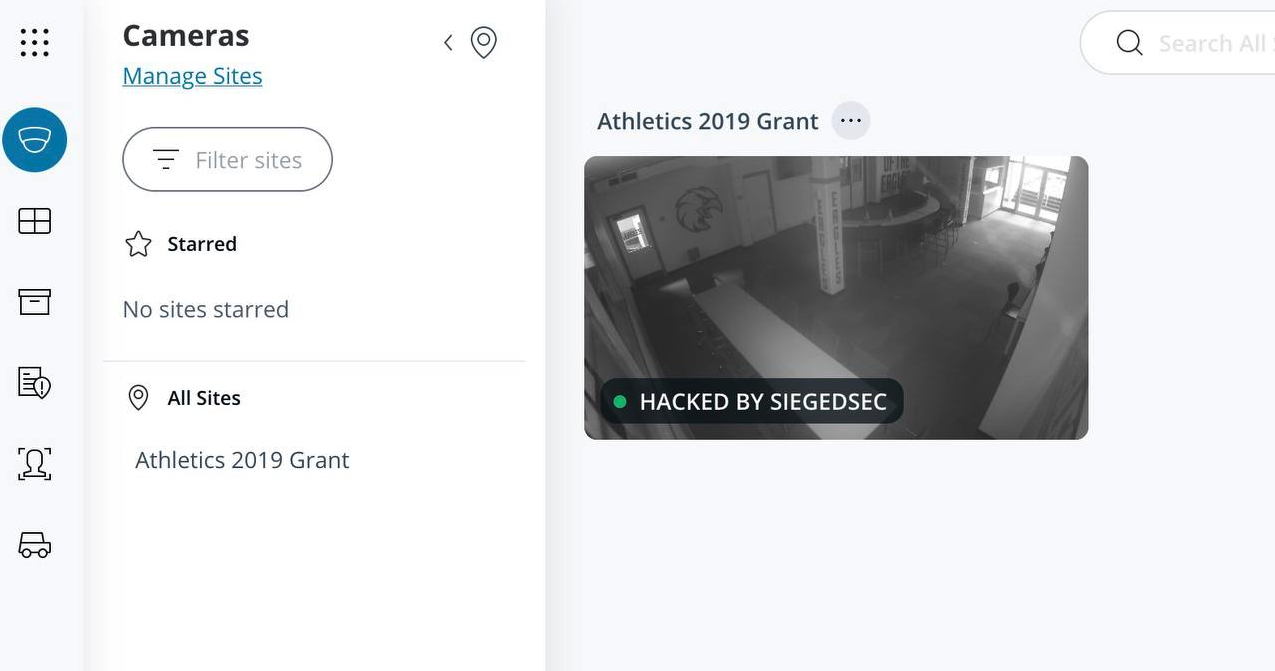

日和見型の攻撃も広く見られます。例えばSiegedSecは、大学のカメラシステムをハッキングし、別の場所が「HACKED BY SIEGEDSEC」という文言付きで表示されるように改ざんしました。この活動には明確な動機が見られないため、特定の標的を狙ったというよりも、攻撃能力の誇示を図ったものと考えられます。

マルウェア

ハクティビストグループがマルウェアを用いた活動を展開することは、比較的稀です。理由として、マルウェアの開発や導入には複雑な作業が必要であり、標的組織の評判に傷をつけるという目的においては、より手早い手法が存在するためです。しかし、活動の資金源としてランサムウェアを開発するグループも、少数ながら見られます。

例えば、親ウクライナ派の「Twelve」は、ランサムウェアグループに似たような活動を行っていると報告されています。一般的なサイバー犯罪者であれば身代金の支払いを要求しますが、本グループは、データを暗号化、流出した上で削除し、データ窃取に関する情報をTelegramチャネルに開示します。しかし、トレンドマイクロが調査した際には、当該チャネルは発見されず、Twelveの詳細な目的も確認されませんでした。

別の事例として、GlorySecはマルウェアの仕込まれたUSBメモリを用意し、これをベネズエラの市内に配布することで、100社の企業システムに対するアクセス経路を得たと主張しました。

ハクティビストグループの実態:組織構成、指揮系統、人員募集

近代的なハクティビストグループのリーダー層は通常、少数の信頼関係にある知人やオンライン仲間によって構成されます。こうしたリーダー層は、グループとしての政治的、宗教的イデオロギーを互いに共有し、かつ、高い技術力を有している傾向があります。

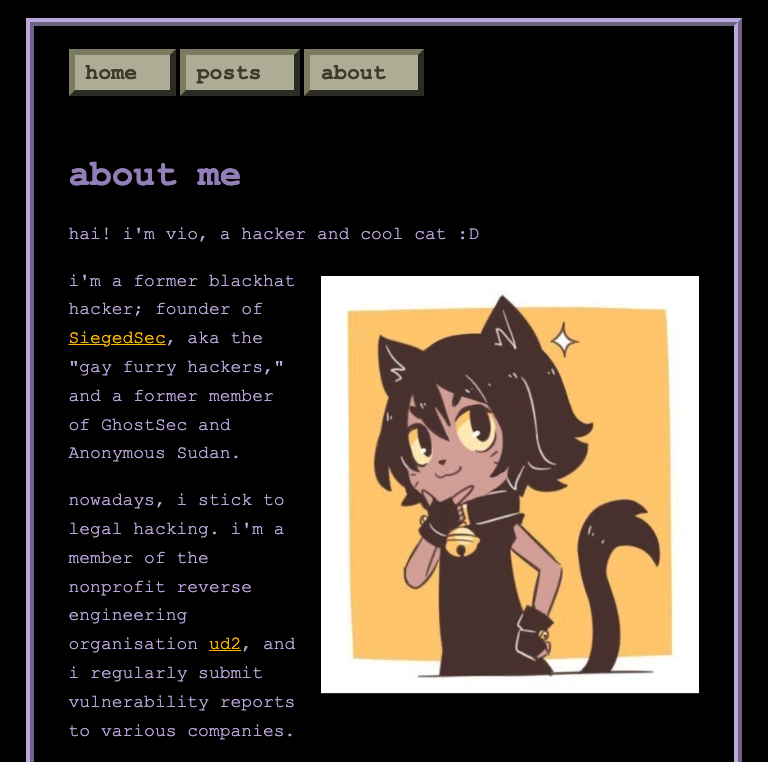

例えば、GlorySecの基本方針を記した投稿を見ると、オーナーとされる人物が「Charon Wheezy」と名乗り、コンピュータ室で他メンバーとともに写したと思わしき自撮り写真を載せています。また、「Vio」の名で知られるSiegedSecの設立者は、自身を「GhostSecやAnonymous Sudanの元メンバー」と称し、SiegedSecを「gay furry hackers」と位置づけています。こうしたグループ紹介のメッセージは、類似のイデオロギーや方向性を有する他のハッカーを惹き付ける効果があり、人員募集の手段として機能します。

人員募集の戦略は、グループごとに異なります。CyberVolkなどのグループは、要員募集やパートナーシップ、有料広告を公然と呼びかけています。一方、GlorySecなどのグループは、政府や企業の管理システムにアクセスする手段として、中国やベネズエラ、ロシアなどの標的国からインサイダー(「モグラ:moles」と称している)を募っています。同グループは、そのための資金として20万米ドルがあることを示し、さらに「モグラに危険事態が発生した場合、避難をサポートできる」と述べています。

グループのごく少数を占めるリーダー層は、個人的に勧誘候補の人物を調べ、アナウンス用チャネルを通して直接話をもちかけていると見られます。リーダー層の多くは、自身の活動を犯罪ではなく、理想を守るための行動と認識しています。しかし、法的な影響に対する懸念や恐れは、普遍的に見られるものです。特に米国やヨーロッパを拠点とするハクティビストグループは、監視下に置かれると解散したり、ブランド変更などの回避行動を取る傾向があります。例えばSiegedSecは2024年7月、自身の行動がサイバー犯罪であるという認識を示した上で、「FBIに監視される恐れ」を理由に解散する旨を表明しました。

ハクティビストとサイバー犯罪者の接点

ハクティビストがサイバー犯罪者のように映る典型例として、ランサムウェア活動が挙げられます。例えばグループ「Ikaruz Red Team」やその提携者は、LockBitをはじめとする主要なランサムウェアの流出バージョンを利用し、標的組織を攻撃しています。当該グループの活動目的は不明確ですが、金銭目当てではないようです。

ハクティビストグループの中には、活動の資金源としてランサムウェアのアフィリエイト・プログラムを立ち上げるものも見られます。しかし、こうした試みはトップクラスのサイバー犯罪者と比べて「ニッチ」の部類に入り、確立した提携関係も希薄なものにとどまっています。具体例としてCyberVolkは、「CyberVolk Ransomware」を宣伝し、アンチウイルスで検知されない旨を主張し、ソースコードを安価で売りに出していました。

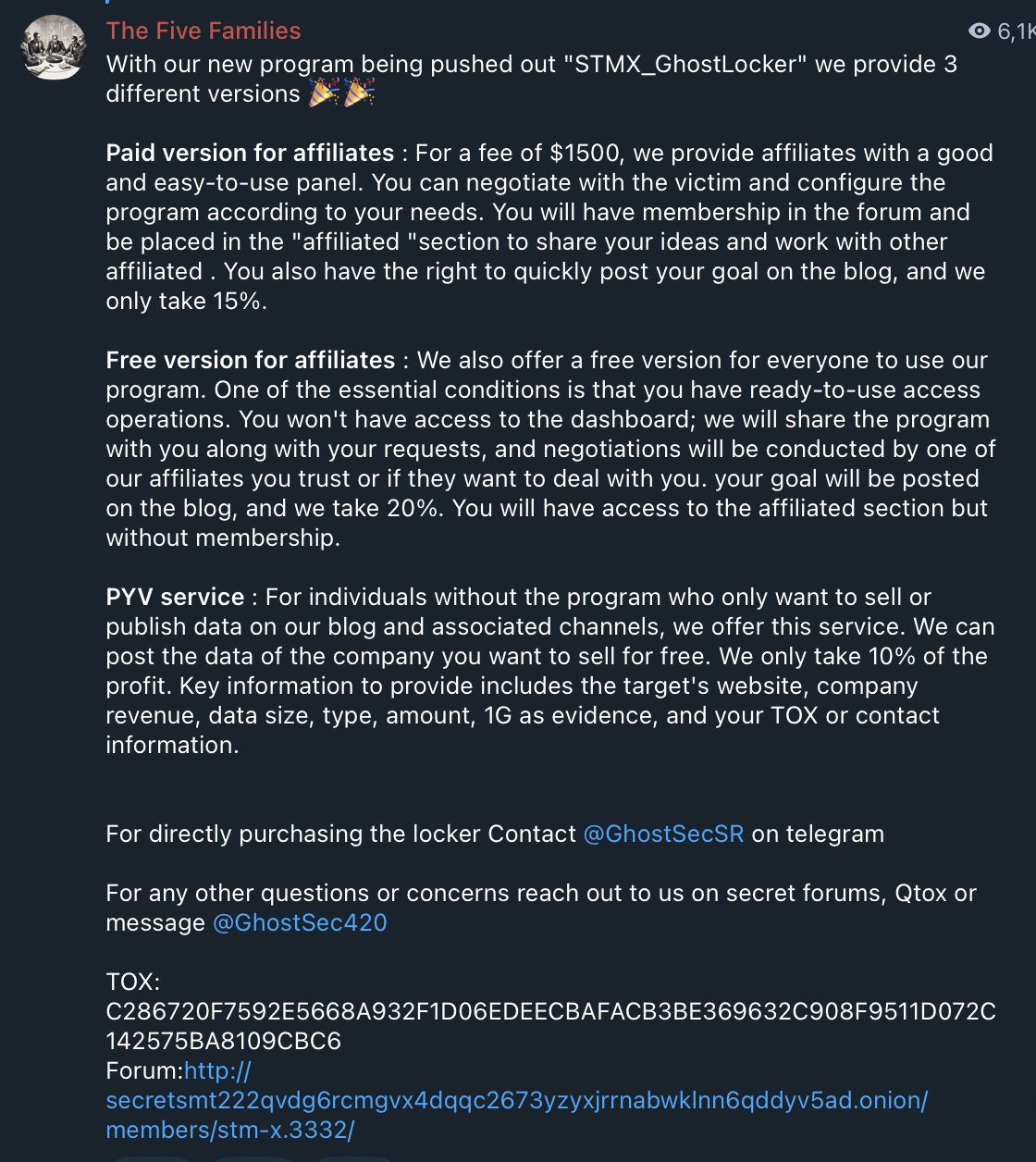

同様に、「ThreatSec」や「GhostSec」、「Stormous(トレンドマイクロではWater Garudaの名で追跡)」、「Blackforums」、「SiegedSec」からなる合同グループ「The Five Families」は、GhostSecが開発したと見られるランサムウェア「SMTX_GhostLocker」を提供していました。また、すでに消滅したグループ「1915 Team」はアフィリエイト・プログラム「Zagros Ransomware」を宣伝していましたが、後にTelegramチャネルを閉鎖し、解散しました。

まとめ

近代型のハクティビストグループは、比較的高度な技術を備え、地域や宗教、政治思想によって結託した少人数の指揮によって動いています。攻撃の手口は進化しつつあり、従来からのDDoS攻撃やWeb改ざんに加え、最近では、「ハッキングと情報流出」などの高度な作戦も展開されています。

攻撃の標的として、グループが敵と見なした国の政府機関や企業だけでなく、そうした組織の製品を使用するものさえも、狙われる傾向にあります。活動の最終的な目標としては、敵対勢力の評判や名声を貶めることに重点が置かれます。こうした特性は、国家による政治的目標と重なりうるものであり、政府が特定のグループに資金援助や干渉を行っている可能性も指摘されています。

ハクティビストによる脅威は、企業や組織にとって予測しがたいものです。攻撃は、政治的理由から発生するとは限りません。いかなる政治的スタンスを取っていたとしても、狙われる可能性があります。ハクティビストは、変化や消滅を繰り返す流動的な存在であり、サイバーセキュリティの分野に新たな不確定性やリスクをもたらしています。

政治や宗教、イデオロギーといった観点で狙われる理由が見当たらない場合も、ハクティビストの脅威から無縁とは言えません。企業や組織では、先手を打ってリスクを最小化するため、下記のような対策を実施することを推奨します。

- DDoS攻撃の対策に投資:正常稼働時間の確保が必須の業務においては、継続性を得るための保険として、DDoS対策への投資を検討する。

- インターネットに露出した情報資産を保護:改ざん攻撃などのリスクを低減するため、外部システムを文書化して管理し、パッチを完全に適用する。

- アタックサーフェス・リスクマネジメント(ASRM)を導入:エントリポイントの監視ツールを導入することで、ハッキングの試みを抑制できる。

- 業界の専門知識を活用:紛争を想定したガイドラインなどのリソースを有効活用し、ハクティビストや同種の脅威に対する備えを強化する。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、Trend Vision One™をご利用のお客様は、さまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- CyberVolk | A Deep Dive into the Hacktivists, Tools and Ransomware Fueling Pro-Russian Cyber Attacks

- CyberVolk Ransomware: Understanding the Threat from Pro-Russian Hacker Groups

- CyberVolk Ransomware

- DDOSIA - NONAME057(16); JAN 2024 PROTOCOL UPDATE

- DDoSia - NoName057(16); Dec 2023 protocol update

- NoName057(16) targets Italian Organisations with DDOSIA

- GhostSec’s joint ransomware operation and evolution of their arsenal

(日本語訳)

- CyberVolk | 親ロシア派によるサイバー攻撃を支援するハクティビストのツールやランサムウェアについて分析

- CyberVolkのランサムウェア:親ロシア派ハッカーグループの脅威について解説

- CyberVolkのランサムウェア

- DDOSIA - NONAME057(16); 2024年1月のプロトコルアップデート

- DDoSia - NoName057(16); 2023年12月のプロトコルアップデート

- NoName057(16)がDDOSIAによってイタリアの組織を攻撃

- GhostSecが合同ランサムウェア活動を開始、攻撃手段を刷新

Trend Vision Oneのアプリ「Threat Insights」

Threat Actors(攻撃グループ)

- Water Amaroq

- Water Garuda

- Wind Jorogumo

- Wind Fenghuang

- Wind Hieracosphinx

Emerging Threats(高まる脅威)

- CyberVolk Ransomware: Understanding the Threat from Pro-Russian Hacker Groups(CyberVolkのランサムウェア:親ロシア派ハッカーグループの脅威について解説)

- CyberVolk | A Deep Dive into the Hacktivists, Tools and Ransomware Fueling Pro-Russian Cyber Attacks(CyberVolk | 親ロシア派のサイバー攻撃に加担するハクティビストが用いるツールやランサムウェアについて分析)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

CyberVolk Ransomware Detection Query

*CYBERVOLK* AND eventName:MALWARE_DETECTION AND LogType: detection

Stormous Ransomware Detection Query

*STORMCRY* AND eventName:MALWARE_DETECTION AND LogType: detection

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

参考記事:

Understanding Hacktivists - The Overlap of Ideology and Cybercrime

By: David Sancho

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)