IoT

セルラーIoTの脆弱性:セルラーネットワークを脅かす新たな脅威

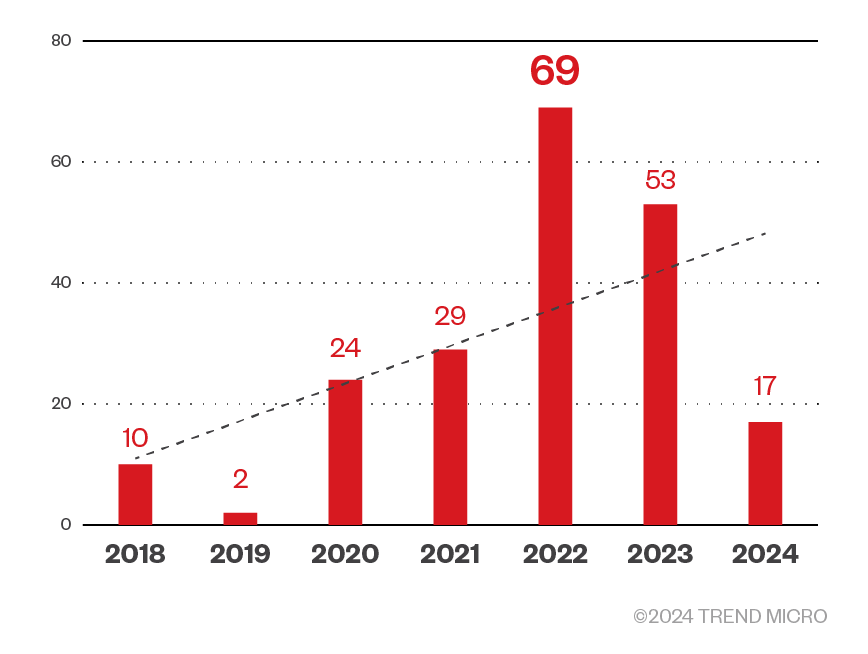

セルラーIoTの脆弱性は年々増加の一途をたどっています。この傾向は、これらのデバイスの普及が進む一方で、サイバー攻撃の標的にもなりやすくなっていることを示唆しています。

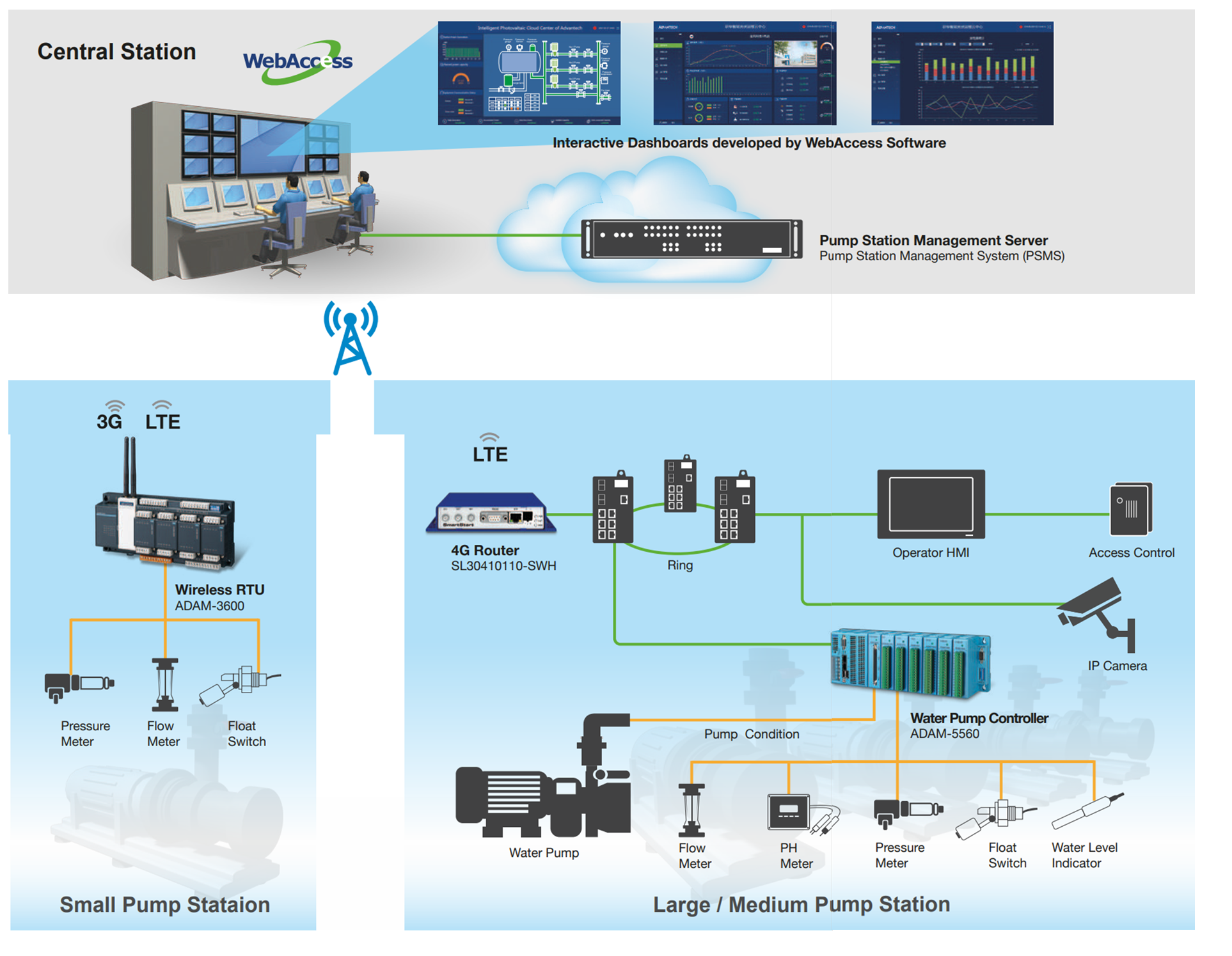

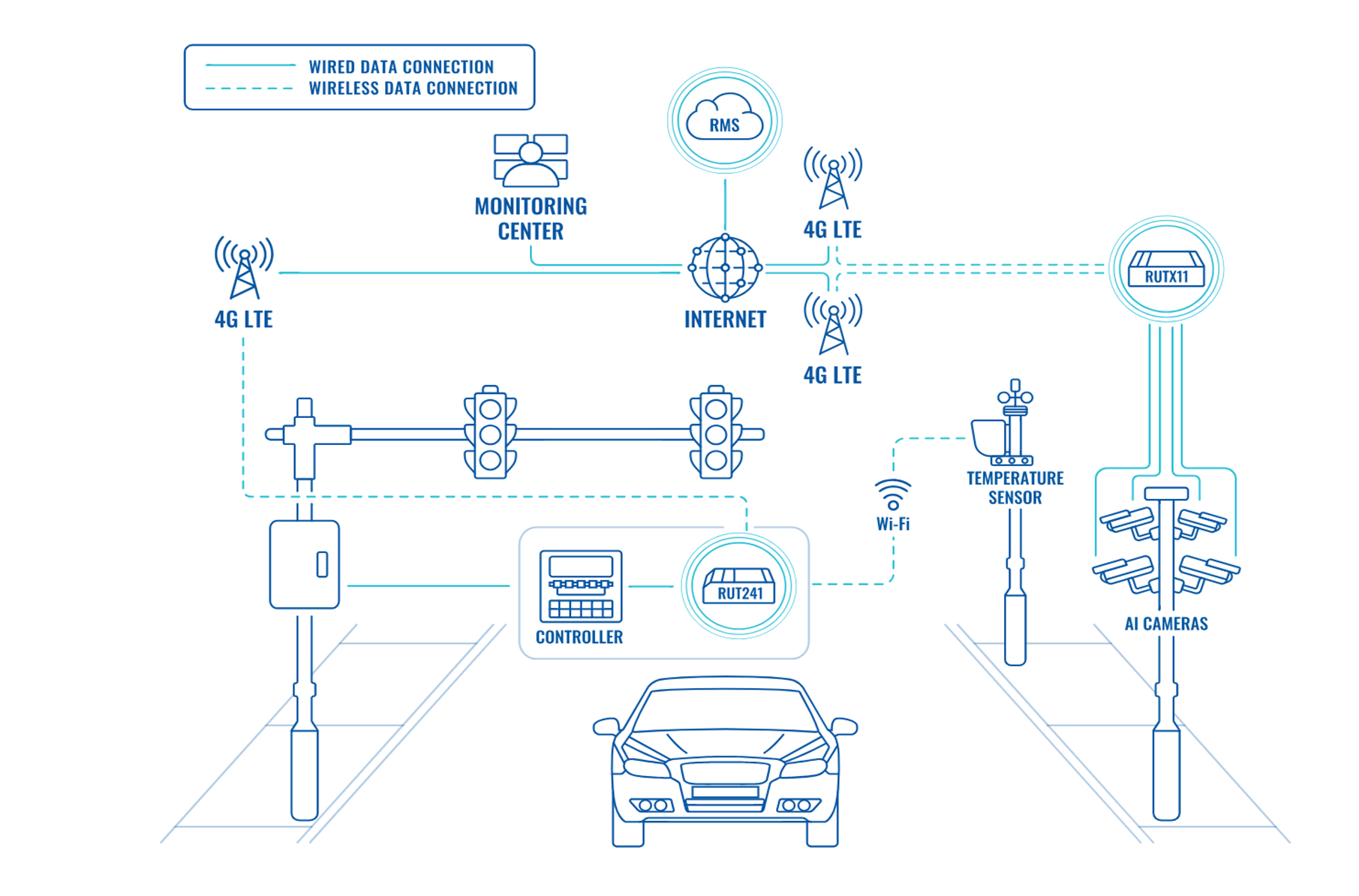

- プライベートセルラーネットワークでは、IoTデバイスの接続手段としてセルラールーターやゲートウェイが広く採用されています。これらのルーターが侵害されると、セルラーネットワークへの侵入口として悪用される危険性があります。

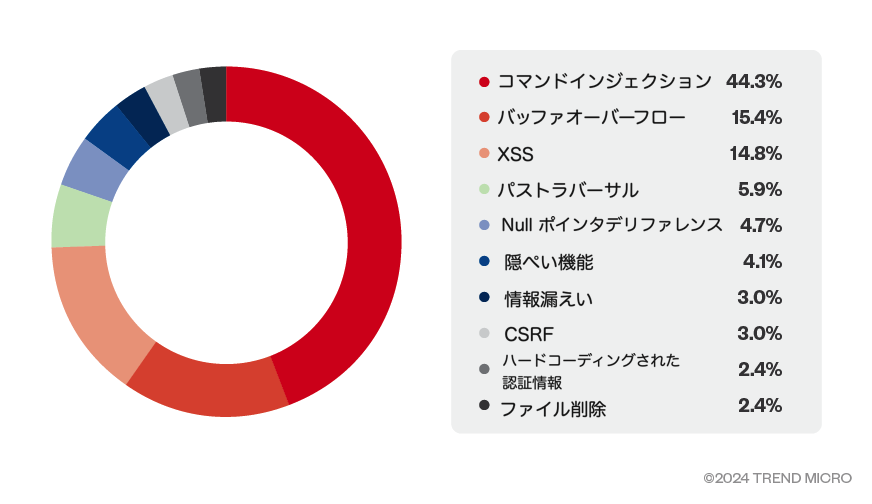

- 最も多く見られるのはWeb関連の脆弱性です。脆弱性の種類の分布は一般的なルーターと同様のパターンを示しており、これは共通のルーターソフトウェア開発キット(SDK)に起因すると考えられます。ただし、セルラー技術特有の脆弱性が見られることが、これらのデバイスの特徴となっています。

- 今回の調査によると、一般的なITセキュリティベンダーは、これらのデバイス固有の脆弱性(CVE)への対応が不十分であることが判明しました。

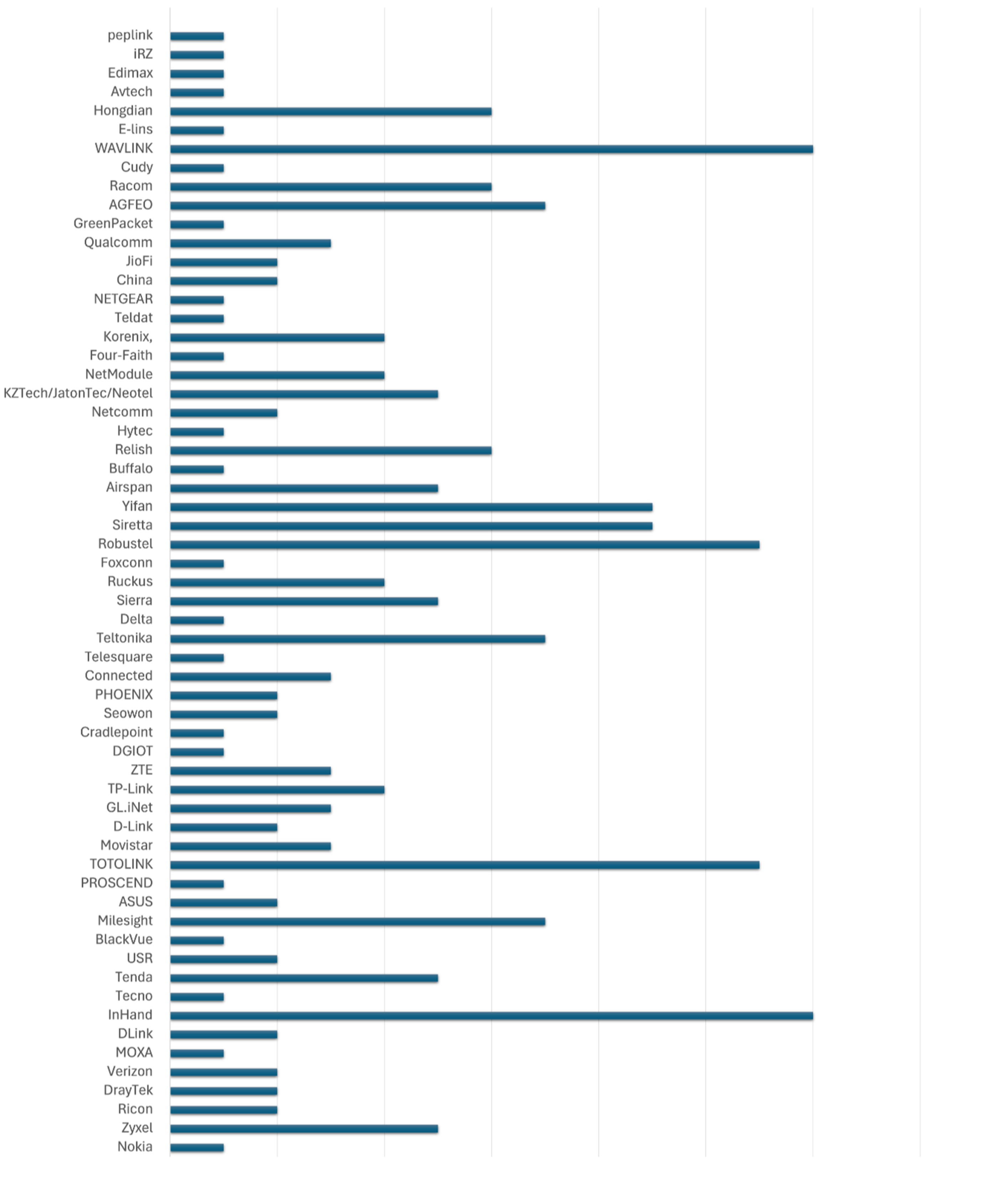

- セルラーIoTの脆弱性は増加傾向にあり、これはデバイスの普及と攻撃頻度の上昇を反映しています。主要なセルラールーターメーカーのほとんどが脆弱性リストに名を連ねており、セルラーネットワークの安全性を確保するには包括的な対策が不可欠であることを示しています。

セルラーIoTデバイスは外部からアクセス可能なのか?

プライベートセルラーネットワークは、主に企業や組織が重要な機械設備、センサー、車両などの運用に活用しています。そのため、導入するセキュリティ対策は、ネットワークインフラと接続デバイスの両方を保護できるものでなければなりません。これは、接続デバイスのセキュリティが所有者任せになっている公衆網とは大きく異なる点です。トレンドマイクロの子会社であり、5G/ローカル5G向けサイバーセキュリティを提供するCTOneは数年にわたりセルラーIoTを調査し、この分野における数百にも及ぶ脆弱性情報のデータベースを構築してきました。本稿では、そこから得られた知見を共有します。

IoTデバイスの接続手段としてのセルラー技術は、着実に普及を広げています。Trend Microの研究者たちは、「セキュリティ対策が想定していない領域での予期せぬ接続」がもたらすリスクに警鐘を鳴らしています。

一般的に、セルラーネットワークに接続されるデバイスには、セルラーパケットコアか独立したDHCPサーバーからプライベートIPアドレスが割り当てられます。外部ネットワークとの境界点であるN6インターフェースではネットワークアドレス変換(NAT)が行われ、このプライベートネットワーク構成が外部からの攻撃に対する防御層として機能します。しかし実際には、セルラーIoTデバイスが直接インターネットに接続する必要が生じる場合が少なくありません。

- IoTセンサーがデータアップロード用にクラウドサーバーへ接続

- 大規模なIoTデバイス群がファームウェア更新や設定変更のために管理用クラウドへ接続

- 保守管理やトラブル対応のための外部からのアクセス要件

さらに、設定ミスによる意図しない外部露出のリスクも存在します。NATルールやファイアウォールの設定が不適切な場合、プライベートデバイスが意図せずインターネットに公開されてしまう可能性があります。

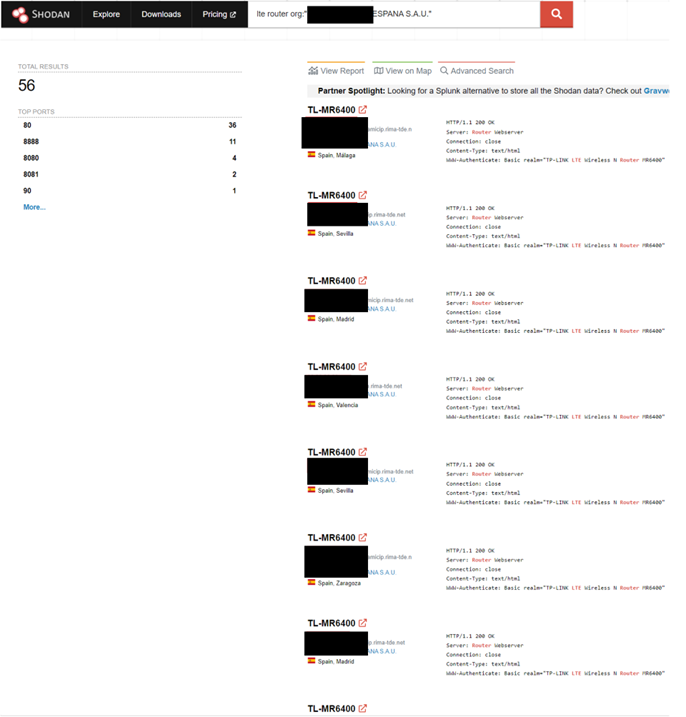

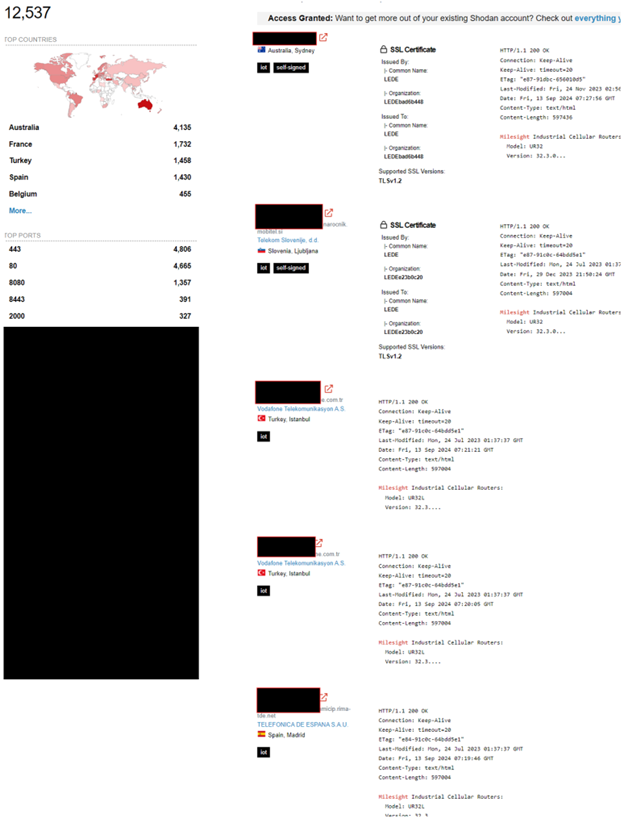

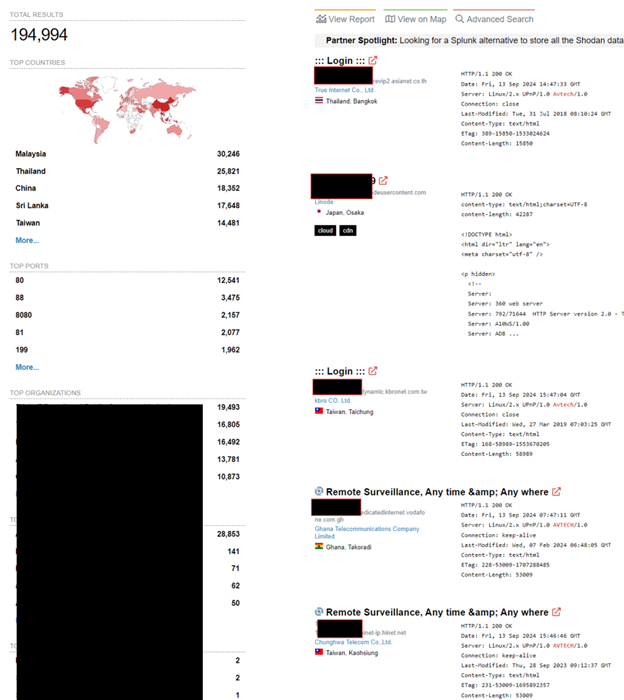

実際、「LTE」というキーワードでShodanを検索すると、数千件もの機器が検出されます。

- 産業用システム、車両、軍事ネットワークといった高価値な標的に数多く導入されている

- 従来のセキュリティ対策が及びにくい遠隔地に設置されることが多く、攻撃を受けやすい

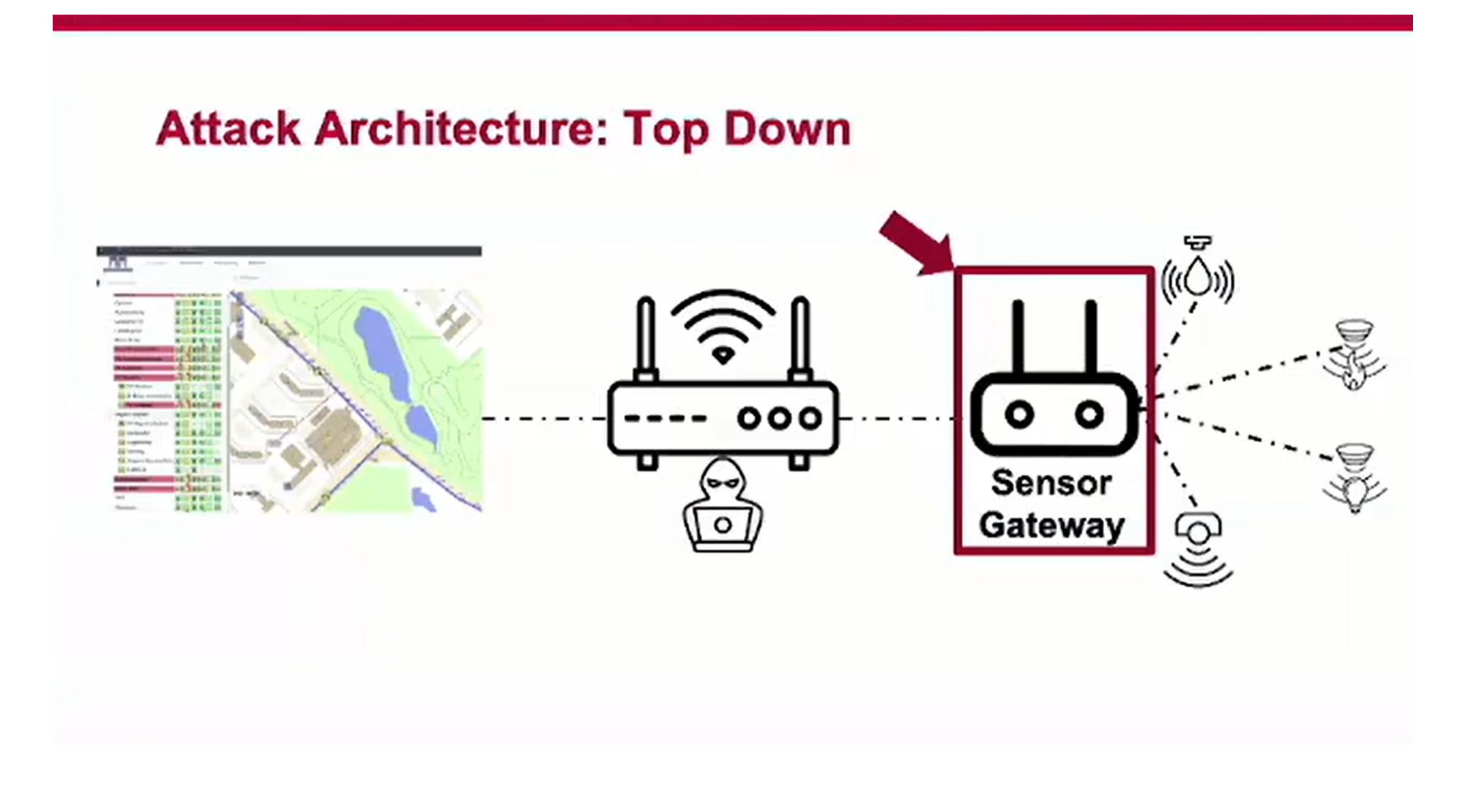

Claroty社のNoam Moshe氏は、FuxNet攻撃において携帯電話回線対応ルーターがどのように悪用されたかを解説しています。

Milesight社の産業用携帯電話回線対応ルーターに影響を与える脆弱性CVE-2023-43261は、実際に悪用されている可能性が指摘されています。2021年には、TP-Link社の携帯電話回線対応ルーターが長年にわたってSMSスパム配信サービスの詐欺に悪用されていたことが発覚しました。ポーランドでは、サイバー犯罪者がDaHua社の監視カメラ、D-Link社とTeltonika社のルーター、Digi社のモデムをハッキングし、大量のSMSを不正に送信していました。

Mandiant社は、攻撃者たちの間で指令制御(C2: Command & Control)の追跡を逃れるための中継装置(ORB: Operational Relay Box)ネットワークの利用が増加傾向にあると報告しています。このORBネットワークは、乗っ取られたルーターと接続されたIoT機器を利用して、ボットネットサービスを構築しているのです。

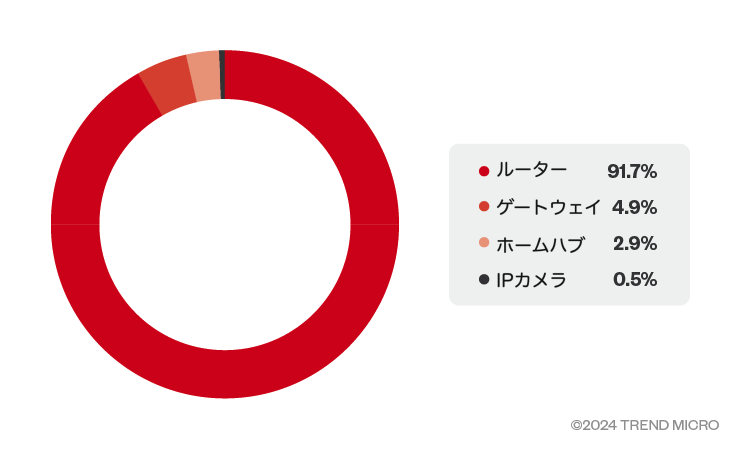

デバイスの種類別分布

今回の調査での脅威データベースでルーターが大きな割合を占めているのは、当然の結果といえます。

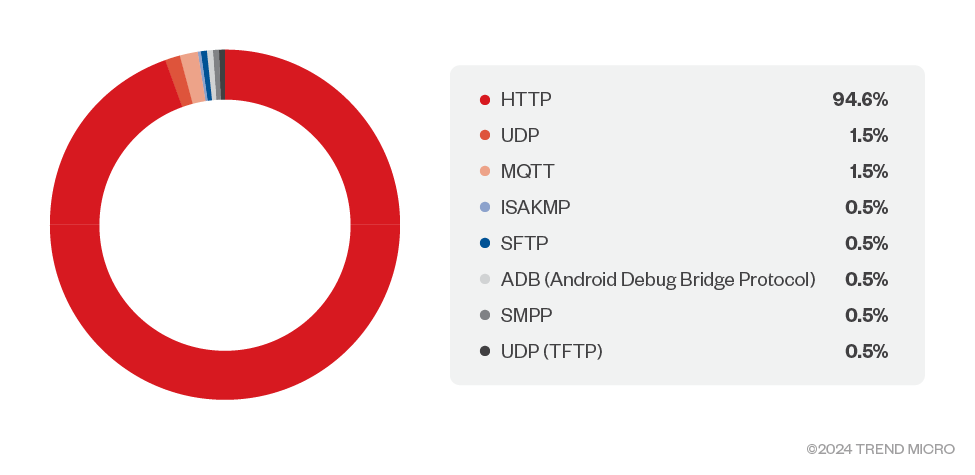

プロトコルの分布状況

データセットに携帯電話回線対応ルーターが多く含まれているため、脆弱性の統計もルーター関連の問題が目立つ結果となっています。携帯電話回線対応ルーターは、基本的にはWi-Fiルーターと大きな違いはなく、ベースバンドモデムやADB(Android Debug Bridge)、SMS機能など、一部の機能が追加されているだけです。図8に示すように、使用されているプロトコルではHTTPが最も多くなっています。SMPP(Short Message Peer-to-Peer Protocol)とADBは携帯電話回線対応デバイス特有のプロトコルです。また、IoT環境でよく利用されるMQTT(Message Queuing Telemetry Transport)も、無視できない割合を占めています。

携帯電話関連のプロトコル(ADBやSMPP)や産業用プロトコル(MQTT)は、産業用の携帯電話回線対応デバイスに特有のものです。一般的なネットワークセキュリティ製品では、これらの脆弱性を検出することが困難です。携帯電話回線ネットワークのセキュリティ担当者は、これらの特殊なプロトコルに対応できるセキュリティ製品を選択することが重要です。

認証に関する分析

パスワードリスト攻撃は、インターネット上で最もよく見られる攻撃手法の一つです。しかし今回の分析では、製品ベンダーに起因する脆弱性に焦点を絞るため、脆弱なパスワードに関連する問題と共に、この種の攻撃は対象から除外しています。

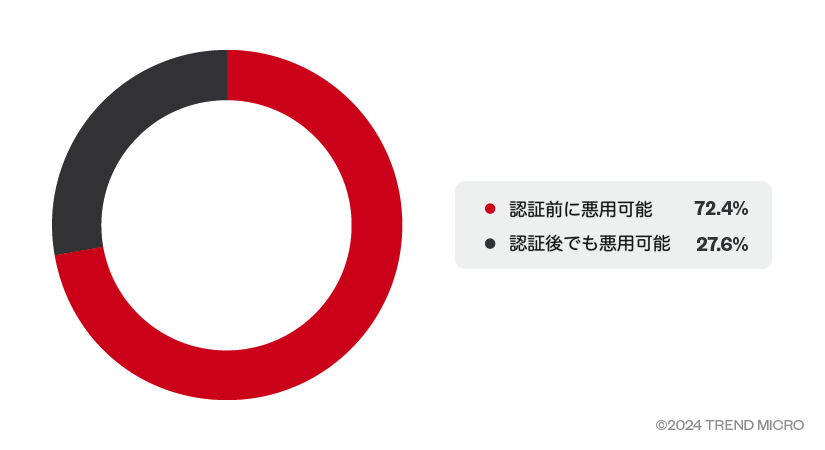

ここで疑問が生じます。今回の分析におけるデータセットに含まれる脆弱性のうち、どれだけが認証を必要とするのか、また、強力なパスワードを設定するだけでこれらの攻撃を防げるのでしょうか。

分析の結果、データベースに含まれる脆弱性の72%は、認証を必要とせずに悪用可能であることが分かりました。強力なパスワードの設定は必要不可欠ですが、これだけでは脅威への対策として不十分です。先に述べたように、携帯電話回線対応IoTデバイスは様々な理由でインターネットに接続される機会が多くあります。こうしたリスクを最小限に抑えるためには、幅広いデバイスに対応したネットワークセキュリティ製品の導入が不可欠です。

携帯電話回線対応IoT機器特有の脆弱性

携帯電話回線対応IoT機器の脅威状況は、全体的に見ると他のIoT機器と似ています。しかし、データセットからは、ADB、SMPP、QCMAPといった携帯電話技術特有の脆弱性が際立っていることがわかります。

特にQCMAP(Qualcomm Mobile Access Point)などの脆弱性は、影響が広範囲に及びます。QCMAPソフトウェアは、Qualcommの多くのSoC(システムオンチップ)に組み込まれています。様々なメーカーの通信モジュールがこれらのSoCを採用しているため、同じ脆弱性の影響を受ける可能性があります。CVE-2020-3657はその典型的な例です。

携帯電話用モデムの脆弱性は、時として思いがけない場所で発見され、数百万台のデバイスに影響を及ぼすことがあります。たとえば、CVE-2024-20082は、MT2735を含む複数のMediaTekモデムに影響を与えるリモートコード実行(RCE)の脆弱性です。MediaTekの主力自動車向けプラットフォームDimensity AutoにもMT2735が搭載されています。また、CVE-2023-47610は、Telit Cinterion携帯電話用モデムにおいて、SMSを利用して遠隔でコードを実行できる脆弱性です。

リサーチャーらは複数の4Gモジュールへのハッキングに成功し、車両を含む接続機器に侵入できることを実証しています。QualcommやMediaTekのチップでも、複数のベースバンド脆弱性が公開されており、その多くは無線経由(OTA)での攻撃が可能です。

一部の携帯電話回線対応ルーターでは、パスワードなしでステータスページにアクセスでき、そこにIMSIが表示されることがあります。これは厳密には脆弱性とは言えませんが、3GPPがプライバシー保護のためにIMSIを秘匿することに注力していることを考えると、注目すべき点です。

携帯電話回線対応IoT機器のセキュリティ対策

携帯電話回線対応IoT機器は遠隔地での設置を想定しているため、極めて低い消費電力で動作するよう設計されています。そのため、機器自体でセキュリティ対策を実行することはほぼ不可能であり、通常はネットワークを通じた保護が唯一の現実的な解決策となります。

分析によると、最も多い脆弱性はウェブインターフェースに関するものです。ただし、ウェブインターフェースは通常SSL暗号化されているため、ネットワークセキュリティ製品が効果を発揮するには、この暗号化通信を復号化できる必要があります。また、認証なしでのアクセスによる攻撃を検出するには、認証済みユーザーと未認証ユーザーを区別できる機能が不可欠です。

多種多様なデバイスが存在する環境は、セキュリティベンダーにとって保護範囲の面で大きな課題となっています。さらに、脆弱性の詳細が公開されることは少ないため、セキュリティベンダーは最新の状況を把握するために特別な努力が必要です。

主要なセキュリティベンダーによる携帯電話回線対応IoT機器の脆弱性への対応状況を調査したところ、多くのベンダーの対応範囲が限定的であることが明らかになりました。

セキュリティに関する推奨事項

攻撃対象となりうる範囲のリスク管理戦略として、まず重要なのは5G資産の可視化です。企業とパートナー間での役割分担や責任の所在に関わらず、5G環境全体にわたるセキュリティの可視性と継続的な監視が最も重要です。主要なセキュリティベンダーによる携帯電話回線対応IoT機器の脆弱性への対応状況を分析したところ、多くのベンダーの対応範囲が限定的であることが判明しています。

より詳しい提案については、以下のページ(英語)をご覧ください:Securing Private 5G: Where to Start? - CTOne

参考記事:

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

By Jennifer C. Lin, Richard Y. Lin, and Salim S.I

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)