サイバー脅威

正規ツールを悪用しPCを操作不能にさせるサポート詐欺の新手口を解説

サポート詐欺では、偽の警告画面により利用者にPCの操作ができないかのように誤解させる手口が用いられてきました。この利用者にトラブルと誤解させる手口について7月以降、一般のツールを悪用してデスクトップ画面を警告表示に変更する、PCを操作不能状態で画面ロックするなどの新手口が登場しています。本ブログ記事ではこのサポート詐欺の新手口について詳報いたします。

※本調査は、当社サイバーセキュリティリサーチの専門家が行っています。調査結果にあるような不審なサイトなどへのアクセスはお控えください。

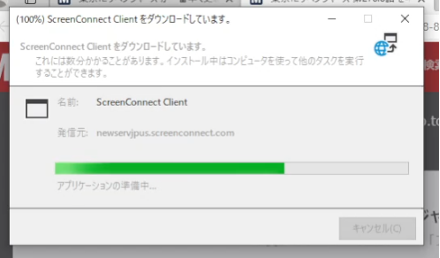

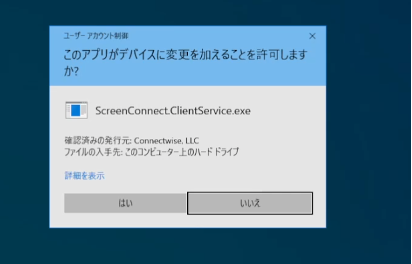

トレンドマイクロではサポート詐欺の新手口と思われる事例について把握し、7月以降調査を進めてまいりました。結果として、被害者が不審なサイトからダウンロードした実行可能ファイル(exeファイル)を実行してしまったことを起点に、一般の遠隔操作ツールである「ScreenConnect」がインストールされ遠隔操作が行われること、その遠隔操作によりこれも一般のツールである「Lock My PC」が悪用されてデスクトップ操作がロックされPCが操作不能となる事象が発生することを確認いたしました。

また、クラウド型セキュリティ技術基盤である「Trend Micro Smart Protection Network(SPN)」による調査の結果、件数は少ないもの 2024年8月以降で 「Lock My PC」が「ScreenConnect」による遠隔操作でインストールされた可能性があるケースを数十件確認しました。また9月15日から10月15日の30日間に、事象の発生原因となる exe ファイルのダウンロードURLに対し、日本国内から約15万件のアクセスがあることを確認しており、この手口が継続しているものであると考えています。

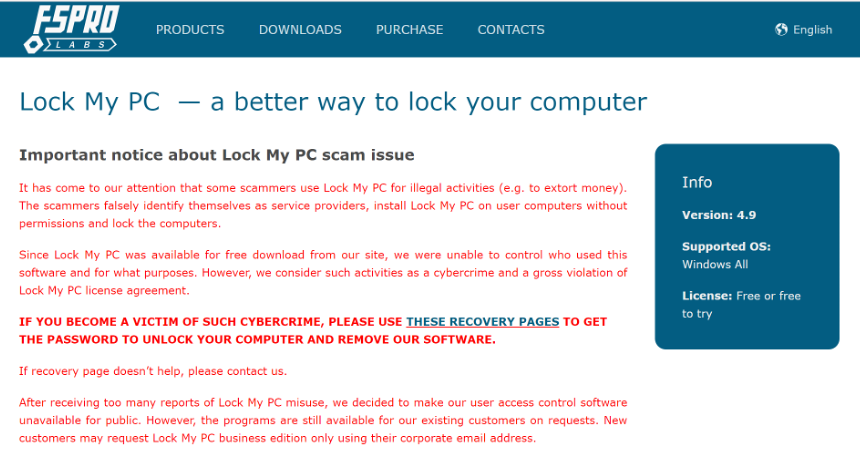

※今回確認した事例で、画面ロックを行っているのは「FSPro Labs」社の「Lock My PC」フリー版です。「FSPro Labs」社では同ソフトウェアの悪用事例が多く報告されているため同ソフトウェアの公開を停止すると共に、悪用によりPCがロックされてしまった場合の対処法を以下の通り、公開しています:

このようなサポート詐欺における新手口の登場については、9月に入りIPAからも「パソコンの画面全体に偽のメッセージが表示され操作不能になる手口が増加中」とのタイトルで注意喚起が行われています。注意喚起内では発生する事象として、

- パソコンで作業をしていたら、突然表示され操作が何もできなくなった

- インターネットを閲覧中、クリックも何もしていないのに突然表示された

- 電源を入れてWindowsのサインイン前の写真が表示されている画面から突然切り替わった

- パソコンを起動したまま放置していたら、デスクトップの通常表示と、操作不能の偽メッセージの表示を数十分間隔で繰り返した

などが挙げられています。また、発生原因としては「当該画面が出現する以前に意図しない何らかのソフトやサービスをインストールしてしまったこと」、「インストールした後、すぐに当該画面が表示されるわけではないため、どのサイトから何をインストールしたことが原因かを特定することが難しい状況」としています。IPAでは、この従来のようなWebブラウザで表示される偽感染警告ではなく、デスクトップ画面に警告画面が表示される手法を「操作不能の偽メッセージ」と呼称しています。

「操作不能の偽メッセージ」の調査結果

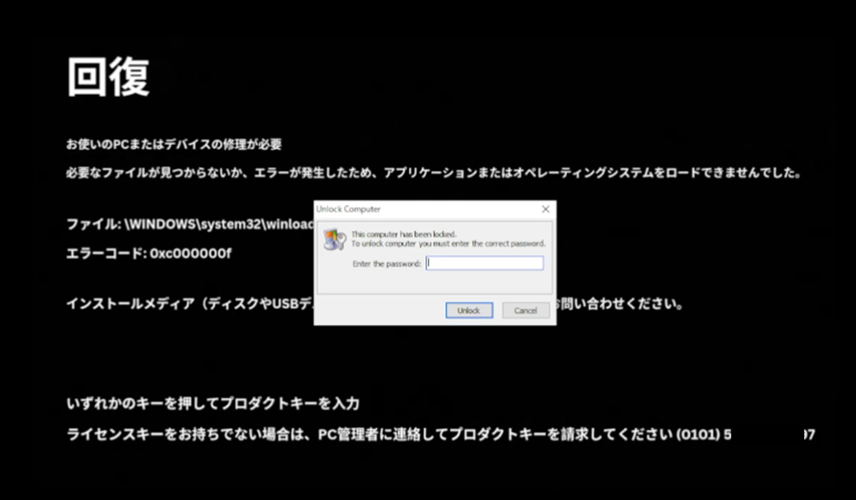

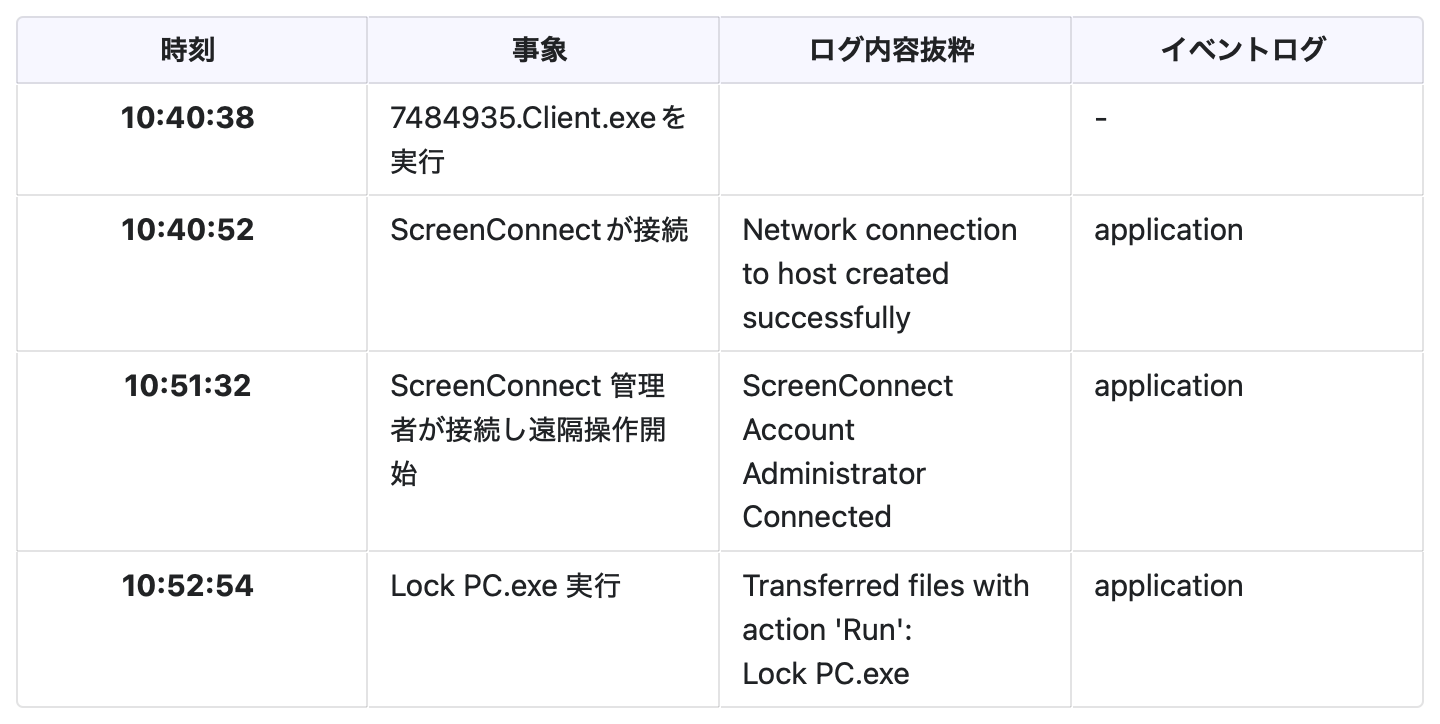

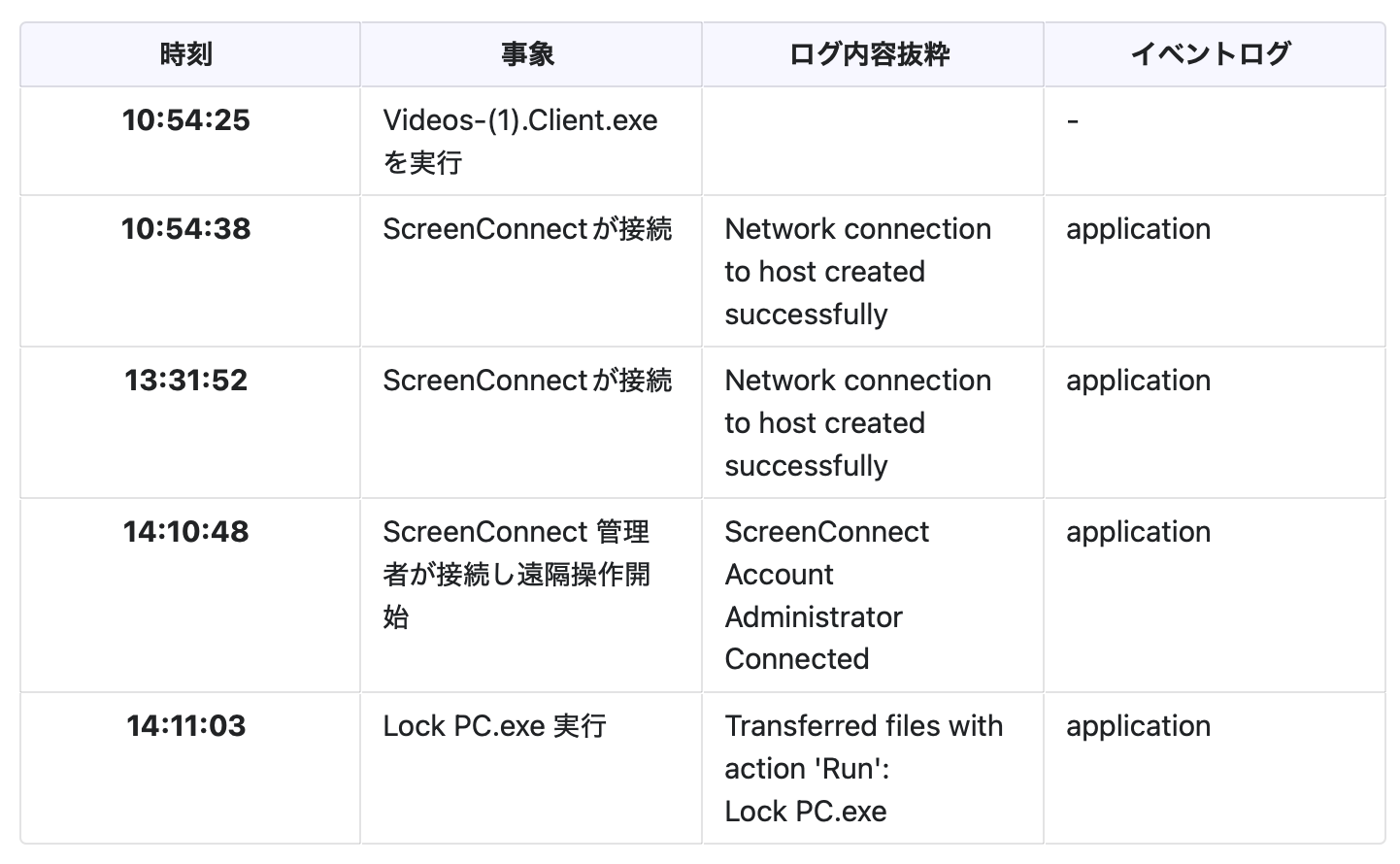

調査の結果、サイトからダウンロードしたexeファイル(ScreenConnectインストーラ)の実行後、ScreenConnectによる遠隔操作により、結果的に操作不能の偽メッセージの警告画面が表示される事象が発生することを確認しました。

いずれのケースでも最初のexeファイル実行時点では遠隔操作ツールである「ScreenConnect」がインストールされるのみです。ただし、このexeファイルは管理者権限で実行するだけで外部からの遠隔操作が可能になるようにビルドされているため、自動的に遠隔操作を待ち受ける状態になります。調査の中では、最初のexeファイル実行後からScreenConnectの接続が開始され、最短でおよそ10分、最長で3時間以上経過の後に遠隔操作が始まった事例を確認しています。

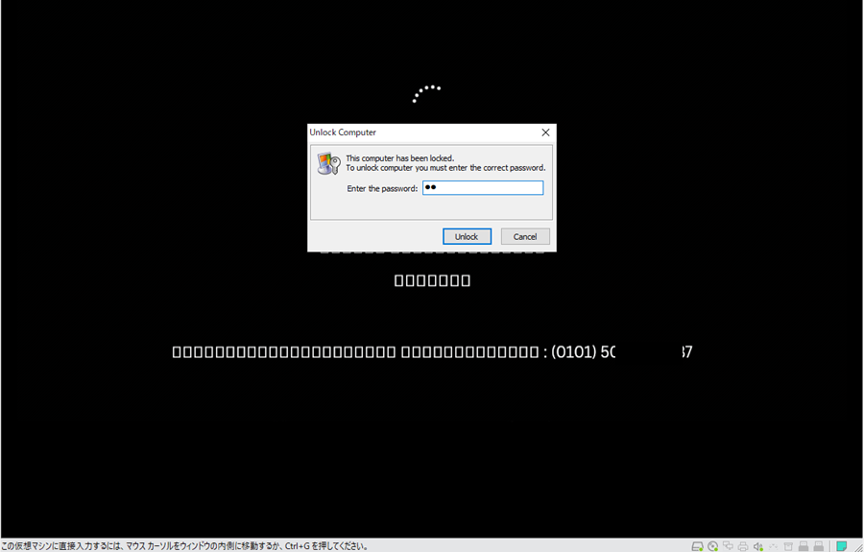

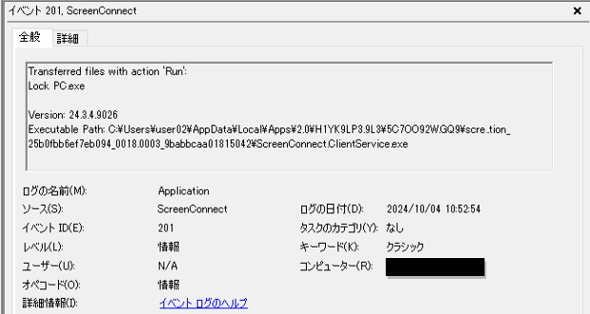

「ScreenConnect」を経由した遠隔操作では、共通して以下の操作が行われていました。結果として、PCにログインした際には操作不能の偽メッセージの警告画面が表示され、画面ロックにより操作がほぼできない状態となっていました。

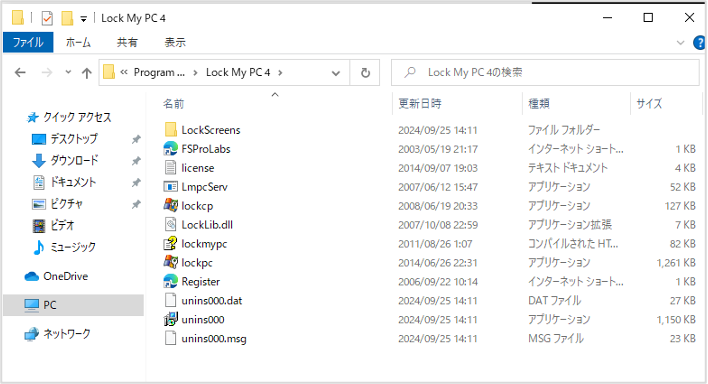

- 一般のツールである「Lock My PC」がインストールされる

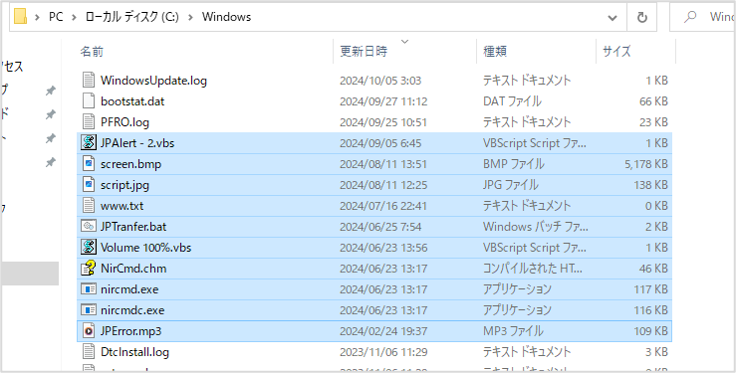

- C:\Windowsフォルダに複数のファイルが作成される

- 操作を妨害する複数のプログラムがスタートアップに配置される

- システムが再起動される

- マイクロソフトを騙る、片言の日本語を話す人物が電話口に出る

- セキュリティの問題が発生しており、クレジットカード情報やネットバンクの情報が安全でない状態であるという旨を告げられる

- 状態解消のため、Escキーの長押し、Windowsキー+Rキー の入力を促される

これらは、従来のWebブラウザに偽のウイルス感染警告画面を表示する手口を想定したサポート詐欺の対応であると考えられます。また、電話口の人物に画面ロックの状態について説明しても、理解できない様子が見られましたが、電話口に出た人物の意図は明らかにサポート詐欺手口に見られる特徴を表しています。

このことから、新手口は従来からのサポート詐欺グループと関連があることが推測できると共に、操作不能メッセージを表示する目的は、従来手口と同様に問題の解消を名目に不正に金銭を要求するものであると言えます。今回対応した人物がたまたま新手口を知らなかった、対応者への新手口用マニュアルなどの周知が至らない状態であった、などの可能性が考えられますが、いずれにせよ、金銭を狙う詐欺としては杜撰な状態と言えます。ただし昨今のサイバー犯罪では分業化が進んでおり、攻撃を仕掛けるグループと電話対応を行うグループは異なる組織である可能性も高く、このような意思疎通がうまくいっていない状況も驚くことではないのかもしれません。

画面ロックの解除について

今回確認した事例で、画面ロックを行っているのは「FSPro Labs」社の「Lock My PC」のフリー版です。同ソフトウェアの悪用事例は2020年頃から報告されており、「FSPro Labs」社では悪用を防ぐために既に同ソフトウェアの公開を停止していることが公式ホームページに説明されています。また、悪用によりPCがロックされてしまった場合の対処方法も公開しています。

以下、公式ページで公開されている対処方法を検証しました。

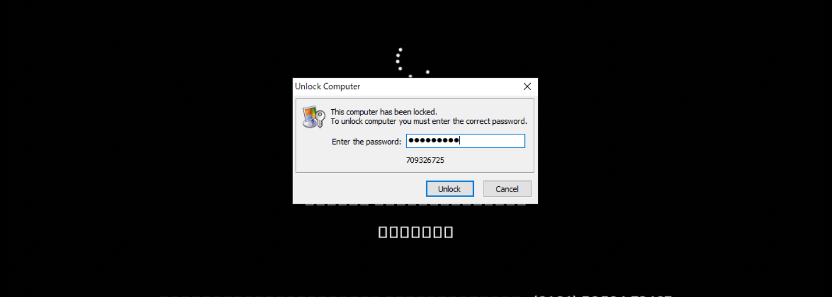

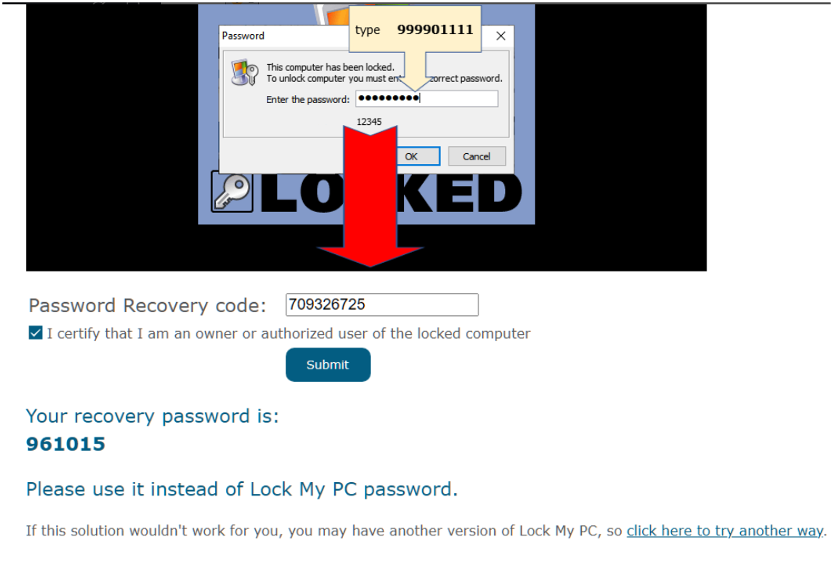

対処方法1:https:/fspro.net/lock-pc/passrec1/

Lock My PC 4.9 Free Editionのロック画面で「Enter the password」の入力欄に「999901111」を入力すると、リカバリコードが表示される仕組みになっています。今回悪用を確認したLock My PCは4.9 Free Editionであったため、ロック画面で「999901111」を入力したところ、リカバリコードとして「709326725」が表示されることを確認しました。表示されたリカバリコードをFSPro Labsのサイトに入力すると、有効なパスワードが表示される仕組みになっています。今回の例ではパスワードとして「961015」が表示され、実際にロック解除が可能でした。

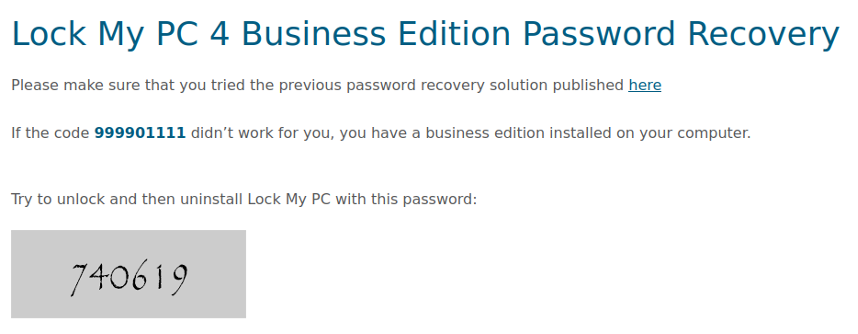

対処方法2:https:/fspro.net/lock-pc/passrec2/

上記の対処方法1での解除できなかった場合は、business editionである可能性があり、その場合は以下の数字をパスワードとして「740619」を入力することで解除が可能であることが案内されています。このパスワードを試したところ、悪用されているのは4.9 Free Editionであるにも関わらず、ロック解除が可能でした。

なお、セーフモードでの起動後に専用のリカバリユーティリティを使用したアンインストール方法もFSPro Labsから紹介されています。

画面ロックの解除後の対処について

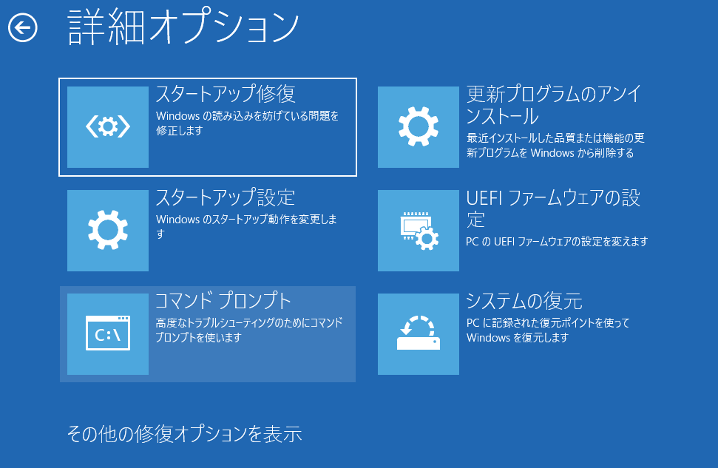

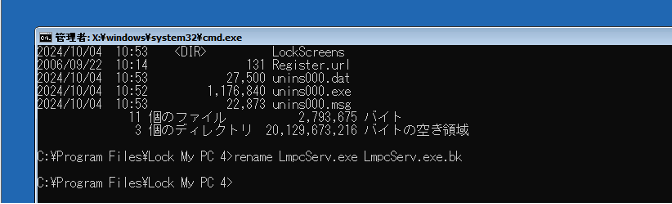

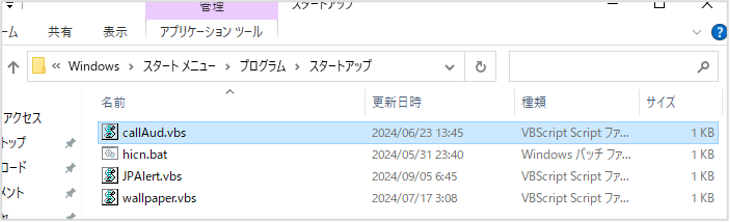

通常どおりにOSを起動した場合には、Lock My PCのロックを解除してログオンした後も、スタートアップに登録されたvbsファイルなどにより、エクスプローラは非表示化され、警告ダイアログが繰り返し表示されて操作を行うことができません。そのため、ScreeenConnectによる遠隔操作およびスタートアップに登録されたファイルを実行できないようにセーフモードでOS を起動した上で動作を妨害するプロセスやファイルを削除することにより、操作可能な状態に復旧することができました。以下、復旧に要した作業を紹介します。

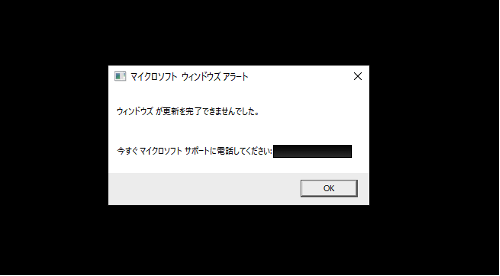

1. エクスプローラが強制終了されており、警告画面のダイアログが繰り返し表示される

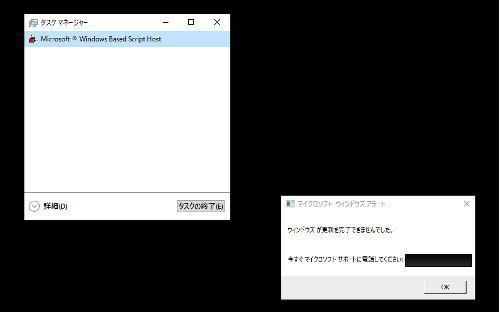

2. ctrl+alt+delからタスクマネージャーを起動し、wscript.exeプロセスを終了することで警告は消える

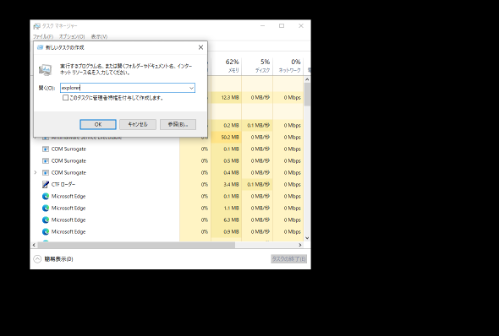

3. wscript.exeプロセスの終了後、タスクマネージャーの[ファイル] メニューから[新しいタスクの実行] を選択し、explorer.exeが起動すれば通常通り操作が可能になる

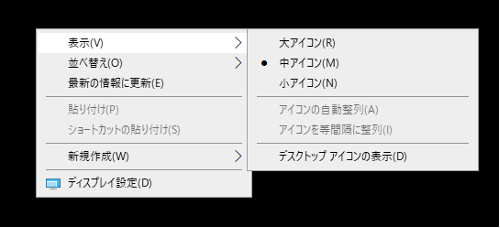

4. デスクトップアイコンが非表示であるため、右クリックメニューから表示

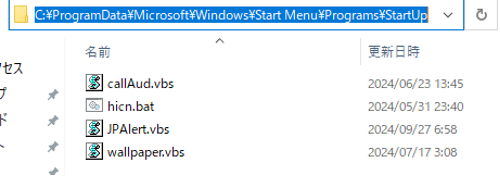

5. タスクマネージャーからスタートアップを確認し以下のファイルを削除する

- callAud.vbs

- hicn.bat

- JPAlert.vbs

- wallpaper.vbs

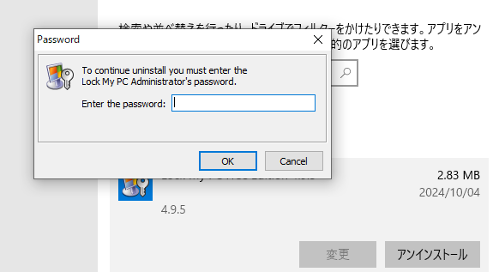

6. 「アプリと機能」から Lock My PCをアンインストール

※アンインストールにはパスワードが必要ですが前述したパスワード「740619」あるいは「961015」を入力することでアンインストールが可能でした

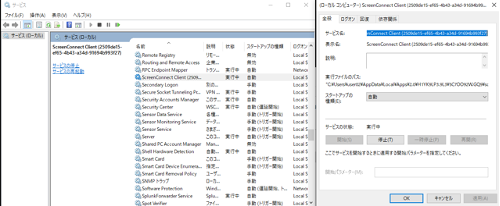

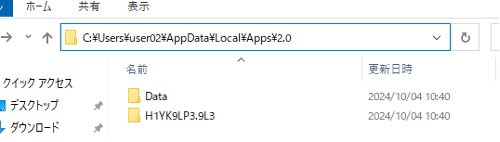

7. コントロールパネル -> 管理ツール -> サービスを選択

ScreenConnect Client サービスからスタートアップの種類を

- 自動 -> 無効に変更

- 自動実行ファイルのパスに記載のある

- 関連ファイルを削除

ただし、PCの操作を妨害する手口については、今後変更される可能性があることには注意が必要です。また、犯罪者により遠隔操作を受けている状態であるため、情報窃取やさらなる不正ファイルの配置などの危険性があります。必要なデータを保全した後にはPCの初期化をお勧めします。

サポート詐欺は、一般の利用者が遭遇する可能性が高い代表的な脅威です。従来はブラウザの全画面表示による偽のウイルス感染警告画面から電話をかけさせ、PCに遠隔操作ソフトウェアをインストールさせる手口が主流でした。この場合、知識があればブラウザを閉じることで解決するため、比較的対処が容易と言えました。

しかし、今回確認した手口では、不審なサイトからダウンロードさせたexeファイルにより遠隔操作ソフトウェアをインストールさせ、遠隔操作を通じてPCを実際に操作不能にする悪質なものとなっていました。これは、プログラムファイルを実行させ、PCを使用不能にすることで被害者に金銭を支払わせる、という点で考えると、もはやランサムウェア攻撃の手口に近くなってきているとも言えます。PCに詳しくない利用者にとっては対処も容易ではありません。このような手口の悪質化は以前のワンクリック詐欺でも起こっており、解除をより困難化させることで被害者が金銭を支払うことを選択せざるを得なくなるという目論見があるものと考えられます。サポート詐欺では遠隔操作が行われる点も併せて考えると、PC内の情報窃取や更なる攻撃の踏み台化、アクセス権販売など、さらに今後悪質化が進む可能性にも注意が必要です。

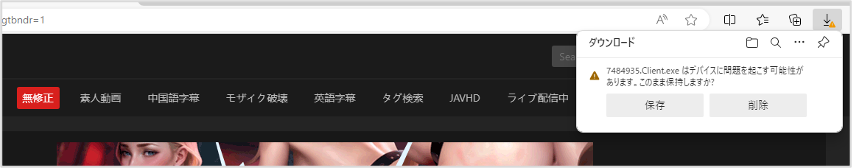

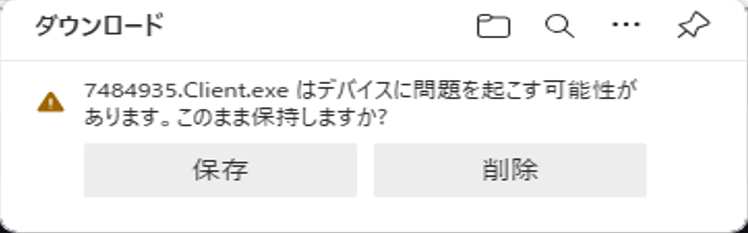

今回、原因として確認できたアダルトサイトなどを通じてダウンロードされた実行ファイルについては、ダウンロード後に自動的に実行されるようなことはなく、利用者が明示的にダブルクリックなどで実行する必要があります。信頼できないサイトからダウンロードしたファイルを実行する操作は、今回のようなサポート詐欺被害につながる以外にも、様々なマルウェアに感染してしまう危険性があります。

今回確認した手口において、意図せず信頼できないサイトからダウンロードしたファイルを実行しないことが最も基本的な自衛策となります。特に拡張子exeのファイルは実行可能形式のプログラムファイルです。Web閲覧時にダウンロードされるファイルがexeファイルであった場合には安易に実行せず、その正当性を確認してください。特にサイバー犯罪者は検出を避けるため、一般のツールを悪用する場合もあります。

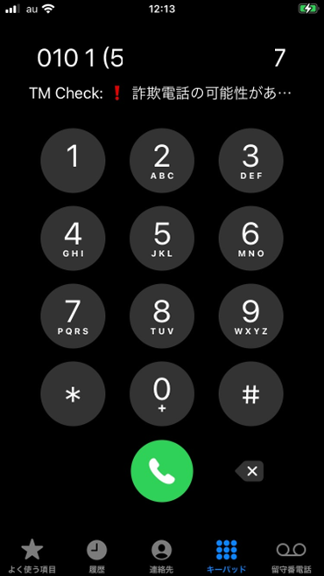

万が一実行してしまった場合も、警告画面に記載された電話番号は詐欺を行う犯罪者の番号であり、不当に金銭を要求されるため絶対に電話をしないでください。

また今回の調査では、exeファイルへの誘導はアダルトサイト、違法な漫画サイトや動画サイトなどに留まっていました。このため、従来から言われている「不審なサイトにはアクセスしない」という心がけも有効と言えます。前述のダウンロードの注意点とも合わせ、不審なサイトからのファイルダウンロードは避けてください。

トレンドマイクロのソリューション

今回確認されたexeファイルのダウンロードサイトは、トレンドマイクロ製品のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である、「Webレピュテーション(WRS)」技術によりアクセスをブロックします。 また、トレンドマイクロ製品ではWebフィルタリング技術で表示カテゴリの制限を行うことによって、業務上などで不要な種類のWebサイトを閲覧ブロックできます。

確認されたマルウェアファイルや悪用頻度の高いツールに関しては「ファイルレピュテーション(FRS)」技術により検出、警告を行います。

また、拡大するネット詐欺被害に対し、モバイル向け詐欺対策専用アプリ「Trend Micro Check」を提供しています。Trend Micro Checkの詐欺電話対策機能では、サポート詐欺で使用される電話番号への発信に対して警告する、自動的に電話を切る、などの対応が可能です。

侵入の痕跡(Indicators of Compromise、IoC)

今回の調査で判明した侵入の痕跡(IoC)についてはこちらで確認してください。

執筆協力

トレンドマイクロ サイバーセキュリティ・イノベーション研究所スレット・インテリジェンス・センター

サイバースレットリサーチグループ 河田 芳希