サイバー犯罪

防御から攻撃へ:サイバー犯罪者による侵入テストツールの悪用

企業や組織のセキュリティ対策を強化するために用いられる侵入テスト(レッドチーム)ツールは、サイバー攻撃シミュレーションやセキュリティ評価において欠かせない存在ですが、逆にサイバー犯罪者による悪用も常套手段化しています。

- セキュリティテストに不可欠な侵入テストツールが、サイバー犯罪者によって悪用される事例が増加しています。

- 侵入テストツールには多くの利点がある一方で、その両面的な性質から大きなリスクも伴い、厳格な倫理指針と効果的な検知能力が求められています。

- サイバー犯罪者によるオープンソースソフトウェアの悪用を防ぐため、厳重なセキュリティ対策とサプライチェーンの継続的な監視が重要です。

- AIを活用することで、オープンソースリポジトリからの潜在的な脅威を特定し、優先順位付けを行うことができ、分析時間の大幅な短縮と重要案件への集中が可能になります。

- 予防的な検知と新規ツールの継続的な監視を組み込んだ侵入テスト手法の発展により、企業や組織のサイバー脅威への防御力が向上します。

企業や組織のセキュリティ対策を強化するため、自組織システムへの攻撃を考える「レッドチーム」に注目が集まっています。レッドチームが侵入テスト(ペネトレーションテスト、ペンテスト)のために用いる侵入テストツールは、サイバー攻撃シミュレーションやセキュリティ評価において欠かせない存在となっています。しかし、このツールが持つ本来の性質から、サイバー犯罪者による悪用も増加しています。

これらのツールは本来、正当なセキュリティテストと改善のために設計されていますが、その高度な機能ゆえに攻撃者からも注目を集めています。脆弱性の自動検出、高度な侵入テストの実行、ソーシャルエンジニアリング攻撃のシミュレーションなどの機能が、攻撃者の手に渡ると、攻撃の成功率を高め、目的達成に必要な時間とリソースを大幅に削減することになります。例えば、既知の脆弱性を自動的に悪用できるツールを使用することで、パッチが適用される前にシステムを侵害することが可能になります。

すでに高度なツールと技術を保有している国家支援型の攻撃者は、スパイ活動や妨害工作などの戦略的目的のために、これらの侵入テストツールを活用してさらに攻撃能力を強化しています。例えば、攻撃者グループ「APT41」は、Google Command and Control(GC2)という侵入テストツールを使用して、Google SheetsやGoogle Driveなどのサービスを悪用し、感染端末と攻撃者のサーバ間の通信を確立しています。さらに、こうしたグループは特定の企業や組織を標的とするためにツールをカスタマイズし、より効果的な攻撃を実現しています。

悪意ある目的での侵入テストツールとリポジトリの悪用

GitHubは、共同ソフトウェア開発の中核を担うプラットフォームであり、サイバーセキュリティの専門家にとって重要な情報源となっています。侵入テスターにとって、GitHubは常に更新される豊富な知識とリソースのリポジトリへのアクセスを提供し、セキュリティ評価に必要な幅広いツールを提供しています。

攻撃者は、侵入テストツール(GitHubに限らず)を様々な方法で利用しますが、最も単純な方法はプロジェクトをそのまま使用するというものです。この場合、攻撃者はオープンソースツールのコードを一切変更せずに使用します。ただし、そのリポジトリが広く知られており検出されやすい場合、攻撃者は独自のローダーを組み込んで主要なペイロードを暗号化し、メモリに直接読み込むなど、配信方法を工夫することがあります。

また、リポジトリを開発の土台やテンプレートとして利用し、必要に応じて独自のコードを追加するケースもあります。その際、文字列の難読化やWindows APIコールのハッシュ化など、検出を回避するための技術が適用されることが多く、不要な機能を削除してツールを最適化することもあります。

GitHubリポジトリは、知識共有と協力のための貴重な情報源としても機能しています。一部のプロジェクトでは、WindowsのNTFSトランザクション機能を悪用してコードを注入するプロセスドッペルゲンガーなど、高度な侵入テスト技術が公開されています。

近年のサイバー犯罪で特に懸念されているのが、コードベースを標的とするサプライチェーン攻撃の増加です。欧州連合サイバーセキュリティ庁(ENISA)の報告によると、企業や組織の39%から62%がサードパーティによるサイバーインシデントの影響を受けています。Apache Log4jやSolarWinds Orionなど、最近の重大なサプライチェーンサイバー攻撃は、このような攻撃がもたらす深刻な被害とリスクを浮き彫りにしています。

開発者は効率化のためにサードパーティコンポーネントを活用することが多くありますが、これにより新たな脆弱性が生まれる可能性があります。攻撃者は、サードパーティベンダーやソフトウェアリポジトリといった信頼される要素を標的にすることで、組織のサプライチェーンの弱点を突くことができます。多くの場合、オープンソースプロジェクトから派生したペイロードが、複雑な多層構造の難読化を経て配信されます。攻撃者はタイポスクワッティング、依存関係の混乱、正規のGitリポジトリへの悪意あるマージリクエストなど、様々な手法で不正なコードを拡散しています。

リポジトリの動向とAIを活用した識別技術

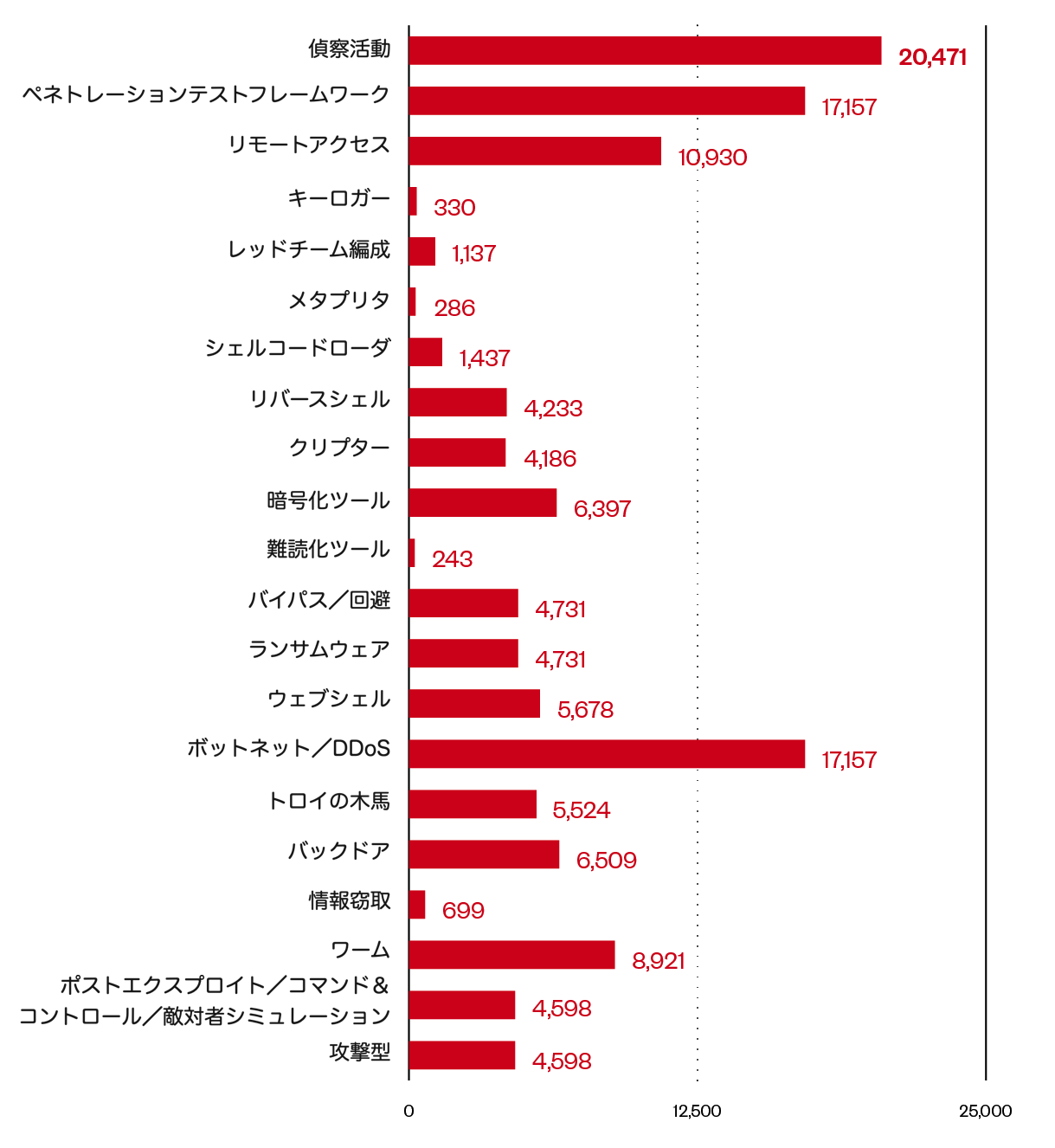

GitHubでは新しいリポジトリの公開や更新が頻繁に行われるため、セキュリティリサーチャーはマルウェアや侵入テストツールの最新動向を把握するために、継続的な監視が必要です。

トレンドとなっているリポジトリを特定することで、セキュリティリサーチャーやSOCチームは、攻撃者が使用する可能性のあるツールや技術を把握できます。これらのリポジトリは、コミュニティの関心の高さを示すスターやフォーク数、さらにはアンダーグラウンドフォーラムでの議論の活発化などから識別することができます。

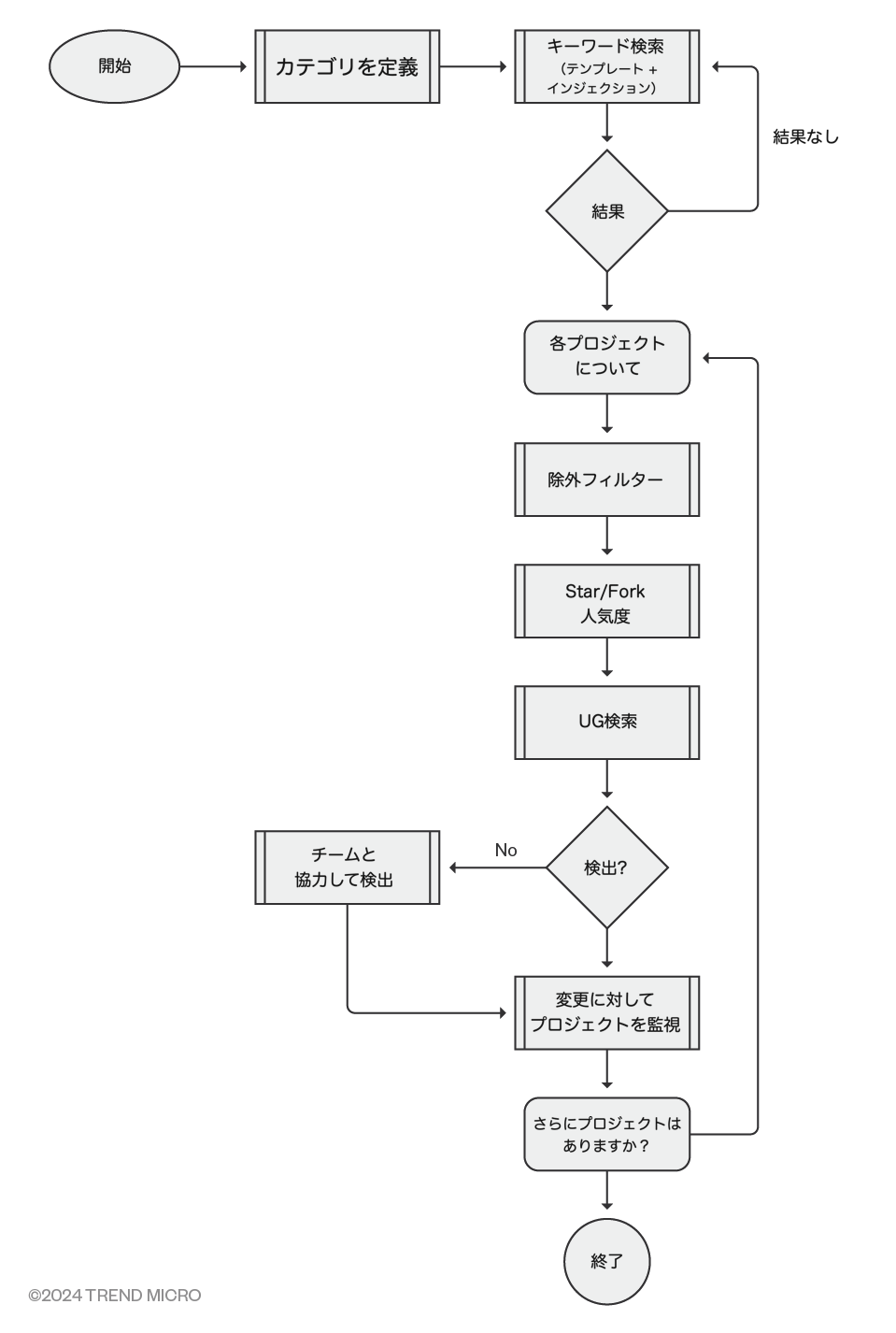

調査を進める中で、多くのGitHubリポジトリにトピックやタグ、説明文さえ付けられていないことが分かり、単純なトピックベースの検索では不十分であることが判明しました。こうしたトピック項目のみに依存すると、重要なリポジトリを見落とす可能性がありました。

そこで、各カテゴリー内のリポジトリを詳細に分析し、それらを結びつける共通のパターンを特定する方法を採用しました。この改良された手法により、検索クエリを洗練させ、自動化システムに組み込むことができました。

AIを活用したトレンドリポジトリの特定

リポジトリへの調査においてAIを活用することで、数千に及ぶGitHubプロジェクトの評価作業を効率化することができました。

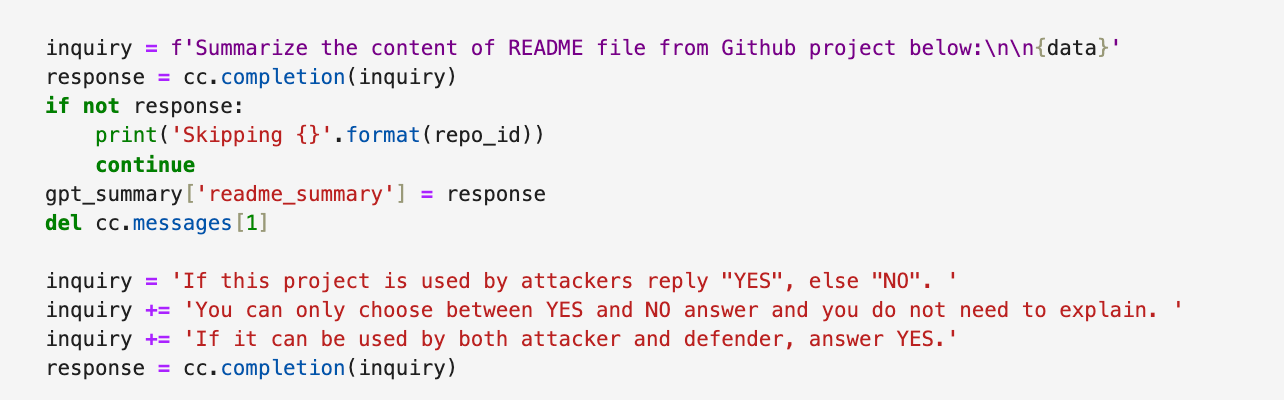

AIを導入することで、悪用の可能性に関するGitHubプロジェクトの評価の自動化が可能となりました。AIにREADMEファイルの抽出と分析を指示し、潜在的に危険となり得るプロジェクトを特定しました。大規模言語モデル(LLM)を活用することで、READMEファイルから攻撃的セキュリティツールや悪意ある意図に関連するキーワードやフレーズを検出することができました。その後、フラグが付けられたプロジェクトを人手でレビューし、防御目的のツールを除外して、詳細な検討が必要なものに焦点を絞りました。

AIは各プロジェクトの包括的な脅威分析レポートの作成にも活用されました。これらのレポートには、プロジェクトのコードベース、機能、セキュリティへの影響について詳細な分析が含まれ、概要、コード分析、使用状況、コミュニティ活動などの情報が網羅されていました。

このようなAIを活用したアプローチにより、大量のGitHubプロジェクトを効率的に選別・分析し、人間の脅威アナリストの作業負担を大幅に軽減することができました。

侵入テストリソースの管理と分類

Malsearchなどの有料サービス(侵入テストコード専用の検索エンジン)は、侵入テストリソースの管理と分類の効率化に貢献しています。これらのサービスは、サイバーセキュリティの専門家が膨大な情報の中から必要な情報を素早く見つけ出すための重要なツールとなっています。

まとめ

企業や組織のサイバーセキュリティ戦略における侵入テスト技術の導入は、模擬攻撃を通じてセキュリティの脆弱性を特定し、防御力を高める重要なステップとなっています。しかし、これらのツールには両面性があり、攻撃者による悪用のリスクも存在します。

AIと機械学習は、オープンソースリポジトリからの潜在的な脅威を効率的に選別し、対応する新たな可能性を提供しています。AI駆動のプロセスにより、分析時間を大幅に短縮し、重要案件に優先的に取り組むことで、潜在的な攻撃への迅速かつ効果的な対応が可能になります。

侵入テスト手法は、予防的な検知と倫理的な配慮を伴いながら、継続的に進化していく必要があります。サイバー犯罪者の間で人気を集めてから対処する事後対応型のアプローチから、新たな高リスクツールを常時監視する予防的なアプローチへと移行することで、組織はサイバー脅威からより効果的に自身を守ることができます。

侵入テストツールとその他の調査の詳細については、リサーチペーパー「Red Team Tools in the Hands of Cybercriminals and Nation States: Developing a New Methodology for Managing Open-Source Threats」(英語)をご覧ください。

参考記事:

From Defense to Offense: The Misuse of Red Teaming Tools by Cybercriminals

By Stephen Hilt and Aliakbar Zahravi

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)