マルウェア

攻撃グループ「Earth Lusca」がマルチプラットフォーム対応の新型バックドア「KTLVdoor」を展開

攻撃グループ「Earth Lusca」の調査中、高度に難読化された新型バックドア「KTLVdoor」に遭遇しました。KTLVdoorはマルチプラットフォームに対応し、大規模な攻撃活動に利用されています。

- 中国語話者からなる攻撃グループ「Earth Lusca」を調査していた際、マルチプラットフォーム対応の新型マルウェア「KTLVdoor」が発見されました。KTLVdoorはGo言語で作成されたバックドアであり、Microsoft Windows版とLinux版の双方が確認されています。

- KTLVdoorはシステムユーティリティに偽装して配布され、その中身も高度に難読化されています。攻撃者は本マルウェアを用いることで、感染端末に対してファイル操作やコマンド実行、リモート・ポートスキャンなど、さまざまな指示を送れるようになります。

- 本マルウェアの設定データや通信データには高度な暗号化や難読化が施され、解析を一層困難なものとしています。

- 本攻撃キャンペーンは規模の面でも目を見張るものがあり、50以上に及ぶC&Cサーバが、中国に拠点を置く企業のインフラ上に設置されています。当該インフラがEarth Lusca専有のものであるかどうかは現状不明であり、他グループとの間で共有されている可能性もあります。

以前にも取り上げた中国語話者からなる攻撃グループ「Earth Lusca」を調査していた際、マルチプラットフォーム対応の新型マルウェアファミリ「KTLVdoor」が発見されました。本マルウェアはGo言語で作られたバックドアであり、すでにWindowsとLinuxの両バージョンが確認されています。

今回が初の報告となるKTLVdoorは、Earth Luscaが普段から用いるツールと比べ、より一層複雑な作りとなっています。また、高度な難読化が施され、sshdやjava、sqlite、bash、edr-agentなどのツールに扮した名前で拡散されています。そのバックドア用エージェントは多くの場合、ダイナミックライブラリ(DLLやSO)の形式で配布されます。本マルウェアにより、攻撃者は標的システムを自在に操作することが可能となります。具体的にはコマンド実行、ファイル操作、システム・ネットワーク情報の窃取、プロキシ機能の利用、ファイルのアップロードやダウンロード、リモート・ポートスキャンなどが挙げられます。

今回の攻撃キャンペーンは相当に大規模なものであり、50以上に及ぶC&Cサーバが中国のクラウドサービス「Alibaba」経由で運用されている他、マルウェアファミリの亜種間で交信が行われていることも判明しました。なお、調査で発見されたマルウェア検体の一部は確かに攻撃グループ「Earth Lusca」に繋がっていましたが、インフラを含めた全てが同グループに属するものとは断定できていません。インフラの一部は、中国語話者からなる別グループとの間で共有されている可能性もあります。

本攻撃で狙われた標的として、現状では、中国に拠点を置く流通関連の1社のみが確認されています。このように中国語話者からなる攻撃グループが中国系の企業を狙うのは、今回が初めてのことではありません。例えばIron TigerやVoid Arachneなどの攻撃グループも、中国語話者を狙うことに特化したツール類を利用しています。

マルウェア「KTLVdoor」の解析

高度な難読化の手口

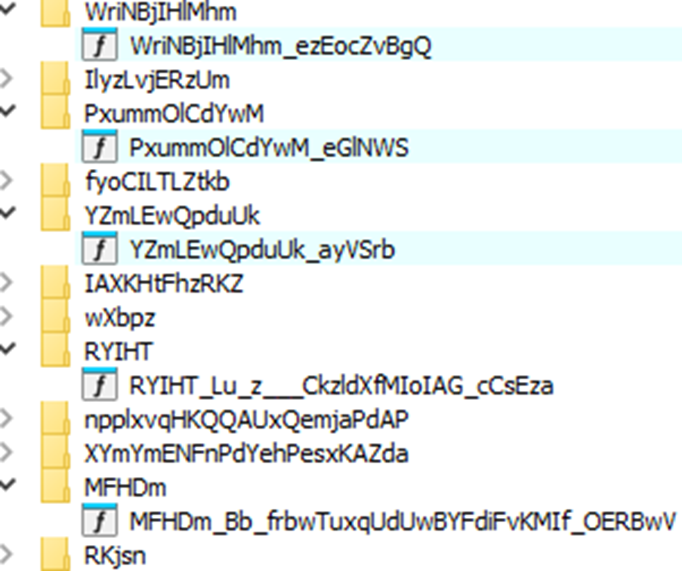

本攻撃キャンペーンで発見された検体の大半は、重度に難読化されていました。文字列や記号は直接読める状態ではなく、関数やパッケージの名前はBase64を模擬したランダム文字列となっています(図1)。これは、明らかに解析の妨害を狙ったものと考えられます。

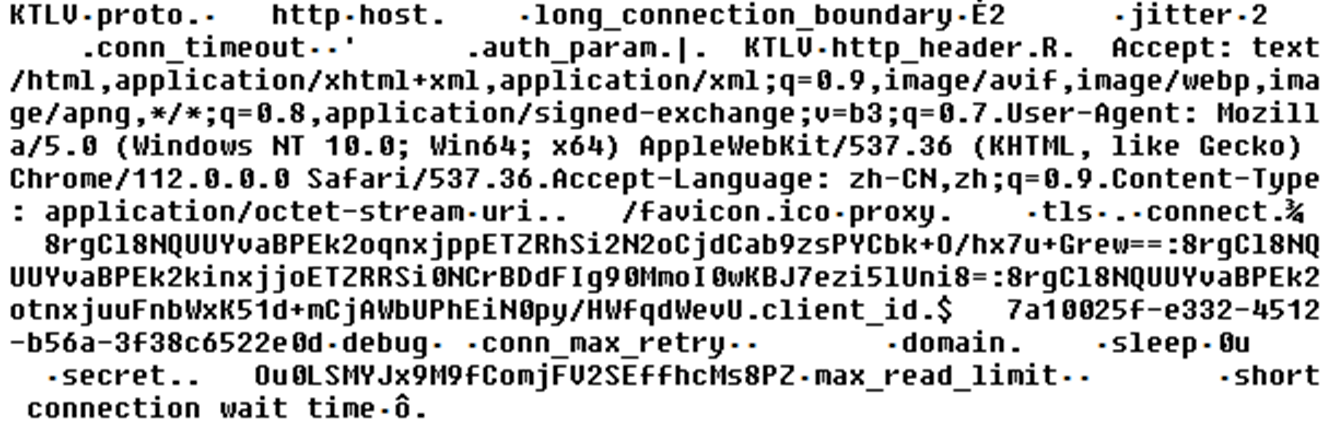

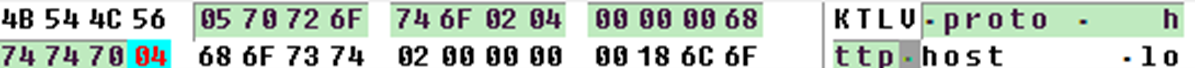

図2に示す設定データは、TLV(Type:型、Length:長さ、Value:値)に近いフォーマットで記載されています。先頭部の「KTLV」は、設定データの開始点を示すマーカーとして機能します。次に、各パラメータの名前や型、初期値のリストが続きます。例えば図3の緑で示す箇所(05で始まる部分)では、最初の「05」がパラメータ名の長さ(5バイト)、続く5バイト「70 72 6F 74 6F」がパラメータ名(proto:通信プロトコルの意味)、「02」がパラメータの型(文字列に相当)、「04」が値の長さ(4バイト)、続く4バイト「68 74 74 70」が通信プロトコルを指す値(http)となります。

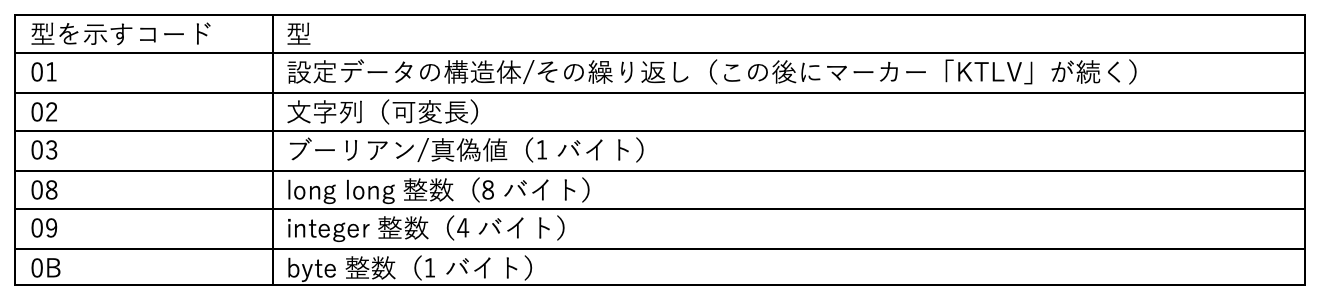

パラメータ型の定義一覧を、下表に示します。

設定ファイル内に含まれる可能性のあるパラメータ一覧を以下に示します。

表2:パラメータの内容(PDFファイル)

設定処理が進むと、その結果に従って内部的な構造体「Config」がアップデートされます。本構造体の内部には別の構造体「HostInfo」が含まれ、その中には、現在の感染端末に関する追加パラメータが格納されています(表3)。追加パラメータの値は、被害システムの状態に応じて更新されます。

表3:構造体「HostInfo」に含まれるパラメータ(PDFファイル)

接続関連の設定

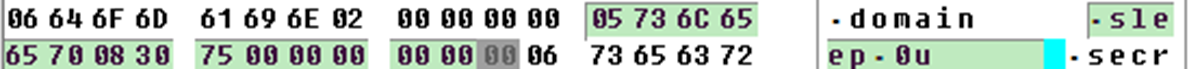

C&Cサーバの設定情報は表2のパラメータ「connect」に格納され、AES-GCMによる暗号化とBase64によるエンコードがかけられています。AES-GCMの方式として、標準的な12バイト分の先頭ノンスと16バイト分のタグが付加されます。AES-GCMの鍵データとしては、パラメータ「secret」のMD5ハッシュ値(16バイト)を算出し、これに16バイト分の「0x00」を付け足して32バイトに拡張(ゼロ・パディング)した値が使用されます。

マルウェア「KTLVdoor」の通信

初期化処理の完了後、バックドア・エージェントはC&Cサーバとの通信ループを開始します。通信時にやり取りするメッセージは、GZIPによって圧縮した上で、AES-GCMによって暗号化します。また、メッセージのやり取りには片方向(通信チャネル上の1端末が送信を、別の1端末が受信を行う)と双方向(両端末とも送信と受信を同時に実行できる)の2方式があり、先述の設定パラメータに基づいて選択されます。

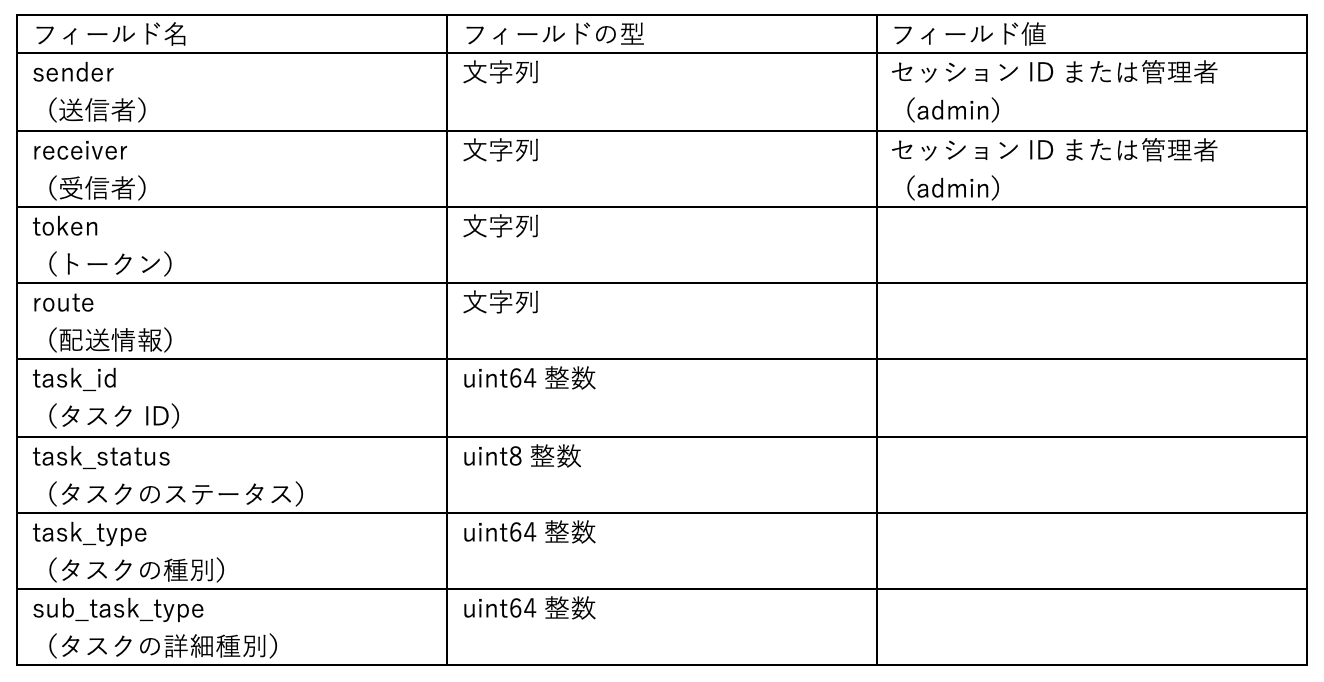

各メッセージは、先頭部のヘッダーと、それに続くデータによって構成されます。

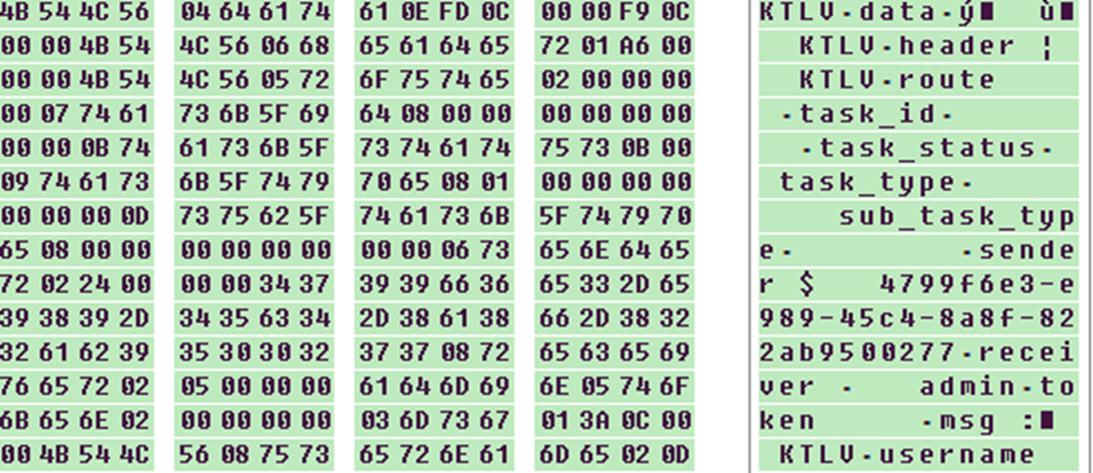

上図の外向きメッセージ(感染端末からC&Cサーバに送られる)では、sender(送信者)として感染端末のセッションIDが、receiver(受信者)としてadmin(C&Cサーバを指す)が指定されています。反対に内向きメッセージの場合(C&Cサーバから感染端末に送られる)、送信者としてC&Cサーバが、受信者として感染端末のセッションIDが指定されます。なお、C&CサーバにHostInfoのメッセージを送る場合は、パラメータ名「msg(メッセージの・データの始まりを示す)」の後部にマーカー「KTLV」を添え(図5の最下部参照)、続けて構造体「HostInfo」の全フィールド(表3)を付加します。

受信タスク

バックドア・エージェントは、C&Cサーバから受信したタスクを処理するために、下表のハンドラを使用します。

表5:C&Cサーバから受信したタスクを処理するためのハンドラ(PDFファイル)

上表の「ポートスキャン」では、さまざまなスキャン機能が提供されています。機能毎に付与されている名称を下記に示します(コロン「:」の後に日本語表現を添える)。

- ScanTCP:TCPスキャン

- ScanRDP:RDPスキャン

- ScanWinRM:WinRM(Windowsリモート管理)スキャン

- ScanSmb2:SMB2スキャン

- RdpWithNTLM:NTLMによるRDP

- DialTLS:ダイアルTLS

- DialTCP:ダイアルTCP

- ScanPing:Pingスキャン

- ScanMssql:mssql(Microsoft SQLサーバ)スキャン

- ScanBanner:Bannerスキャン

- ScanWeb:Webスキャン

まとめ

今回、新型マルウェアファミリ「KTLVdoor」の検体を分析した結果、その一部については攻撃グループ「Earth Lusca」との間に強い繋がりが見出されました。しかし、同グループとの繋がりが十分に認められない検体も存在します。また、KTLVdoorの背後では、非常に大規模なインフラが使用されています。C&CサーバのIPアドレスについては、その全てが、中国を拠点とするプロバイダ「Alibaba」によってホストされています。以上より、今回確認された活動は、新規ツール「KTLVdoor」の初期テスト段階に相当する可能性があります。

KTLVdoorがEarth Luscaに繋がることは確認できましたが、別の中国語話者からなる攻撃グループとの間で共有されている可能性もあります。本攻撃キャンペーンについては、まだ解明すべき事項が多く残されています。トレンドマイクロでは今後も調査を続け、適宜、最新情報を報告して参ります。

トレンドマイクロのソリューション

企業や組織が巧妙な攻撃手段に対抗していく上では、「Trend Vision One™」のような強力なセキュリティ技術が有効です。本ソリューションは、未知や既知、マネージドや非マネージドといったIT資産の区分を問わず、アタックサーフェス(攻撃対象領域)の継続的な分析、特定に役立つ機能をセキュリティチームに提供します。また、挙動検知や多層保護の仕組みによって不正なツールやサービスを早期にブロックし、損害を未然に防ぐ上でも効果を発揮します。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Earth Lusca Uses KTLVdoor Backdoor for Multiplatform Intrusion

By: Cedric Pernet, Jaromir Horejsi

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)