フィッシング

偽AI画像ツールを餌に認証情報を窃取するソーシャルメディア・マルバタイジングの手口

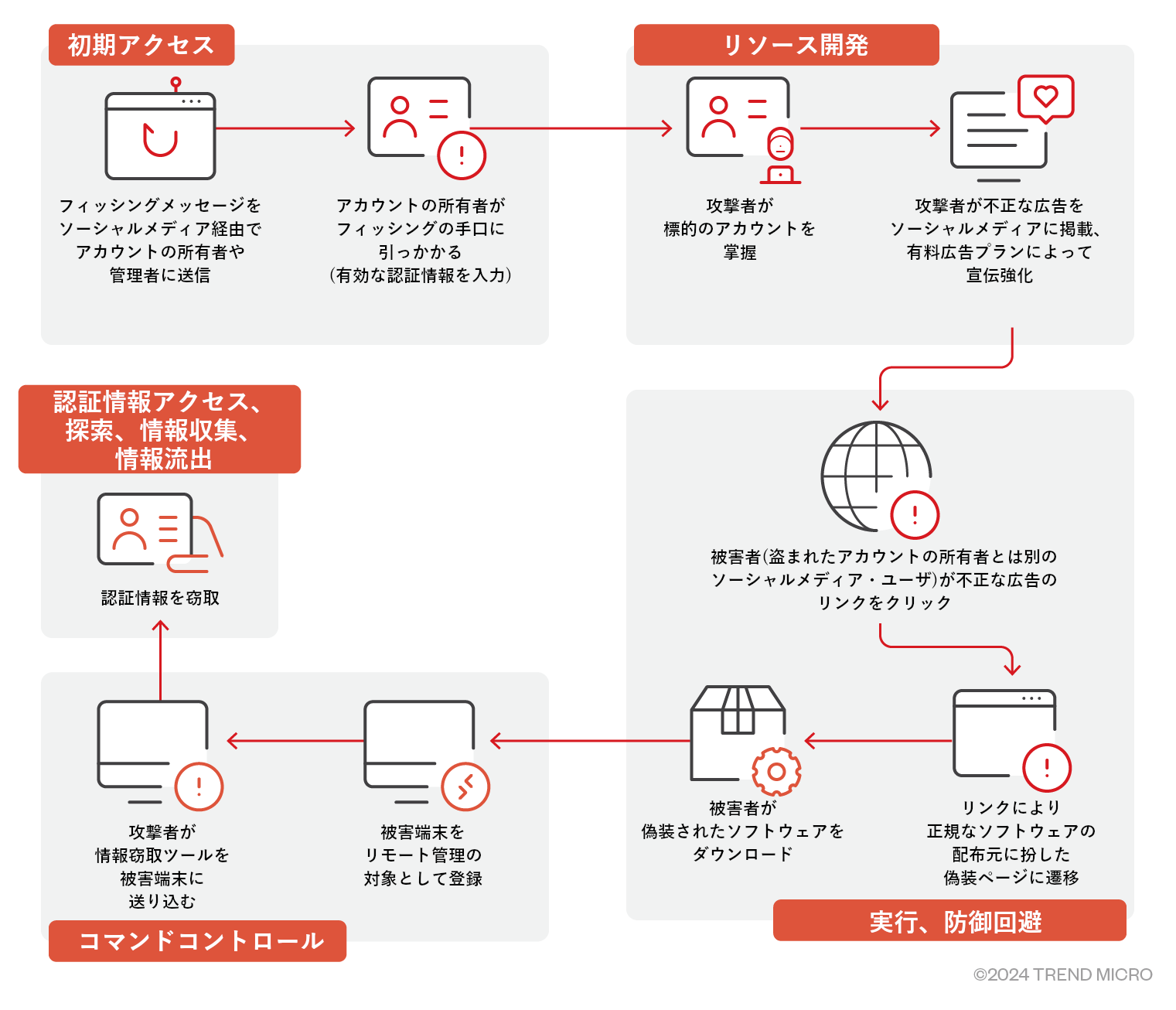

ソーシャルメディア・アカウントを盗んで正規なAI画像ツールに扮した名前に変更し、不正な広告を用いて偽装サイトに誘い込むマルバタイジング活動が展開されています。

- ソーシャルメディア・アカウントを盗んで正規なAI画像ツールに扮した名前に変更し、不正な広告を用いて偽装サイトに誘い込むマルバタイジング活動が展開されています。その効果を高める手段として、有料広告が使用されます。

- 攻撃者は、フィッシングメッセージを標的アカウントの管理者に送りつけ、認証情報の窃取を試みます。アカウント管理者が本メッセージ内のリンクをクリックすると、偽のアカウント保護ページに転送され、ログイン認証情報の入力を求められます。

- 攻撃者は、盗んだアカウント上で、AI画像ツールを謳った広告を投稿します。これらの広告は、関心のあるユーザを偽装サイトに誘導し、そこからAI画像ツールに見せかけたエンドポイント管理ユーティリティ「ITarian」をダウンロードさせます。

- ITarianは、攻撃者の指示を受けて情報窃取ツール「Lumma Stealer」をダウンロードします。窃取対象の情報として、暗号資産ウォレットやブラウザデータ、パスワード管理データベースなどが含まれます。

- サイバー犯罪者は、フィッシング詐欺やディープフェイク、自動攻撃を含む不正な活動の手段として、AIツールの人気や性能を逆手に取って利用しています。

フォトグラフィー関連のソーシャルメディア・アカウントを盗んで著名なAI画像ツールに扮した名前に変更し、そこから不正な広告を拡散させる活動(マルバタイジング)が展開されています。これらの不正な広告は、正規なAI画像ツールの配布元に扮した偽装サイトに被害者を誘い込みます。偽装サイトへのアクセス者数を増やす手段として、有料の広告プランが使用されます。

Facebookの有料プロモーションが不正行為に利用されるのは、今回が初めてのことではありません。トレンドマイクロでは2023年、Facebookの広告を介してアカウント窃取ツールが配布された事例を2件報告しました。当該の窃取ツールは、ブラウザ拡張機能やスタンドアローン型アプリケーションとして配布されました。

今回のマルバタイジング活動では、被害者が偽装サイトに誘い込まれ、AI画像ツールに扮したエンドポイント管理ユーティリティをダウンロードするように促されます。このユーティリティ自体は正規なものですが、設定情報に不正な内容が含まれています。本ユーティリティが被害端末内にインストールされると、遠隔からの操作を受け入れるようになり、攻撃者の指令に応じて認証情報窃取ツールをダウンロード、実行します。この結果、被害者の機密情報や認証情報が外部に流出します。

技術分析

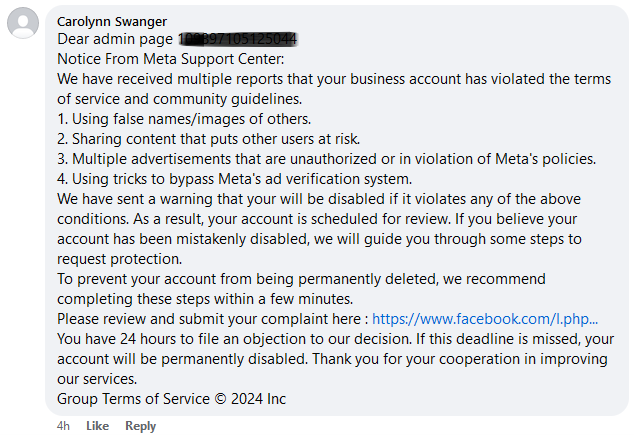

規約違反の警告を装うメッセージを標的のFacebookアカウントに一斉送信

はじめに攻撃者は、標的のソーシャルメディア・アカウントを乗っ取るため、フィッシングリンクの埋め込まれたメッセージを対象アカウントの管理者に送りつけます。このフィッシングリンクは、直接リンクの場合もあれば、パーソナル・リンク(例:linkup.top、bio.link, s.id、linkbio.coなど)の場合もあります。さらに信憑性を高めるために、Facebookのオープン・リダイレクトURL「>」を不正利用する場合もあります。

偽警告メッセージの送信者は多くの場合、プロフィール情報欄に何も記載せず、ユーザ名としてランダムな文字列に数字を添えた形式を使用しています。

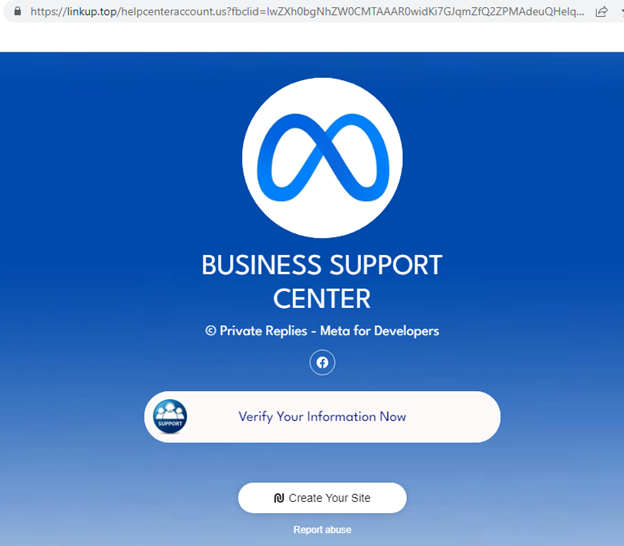

ログイン認証情報を盗み取るフィッシングサイト

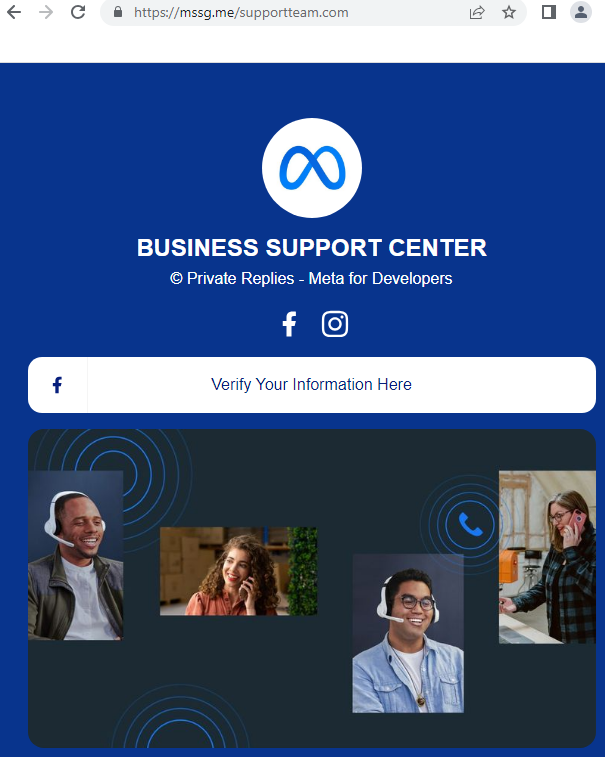

標的とされたFacebookアカウントの管理者がフィッシングメール内のパーソナルリンクをクリックすると、下図のような画面が表示されます。

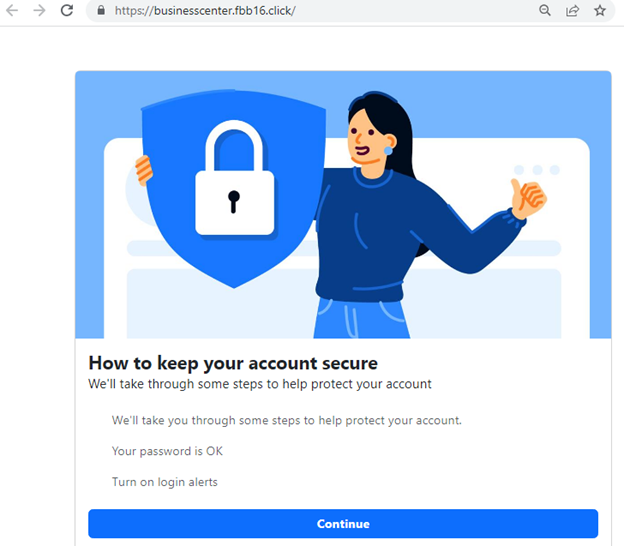

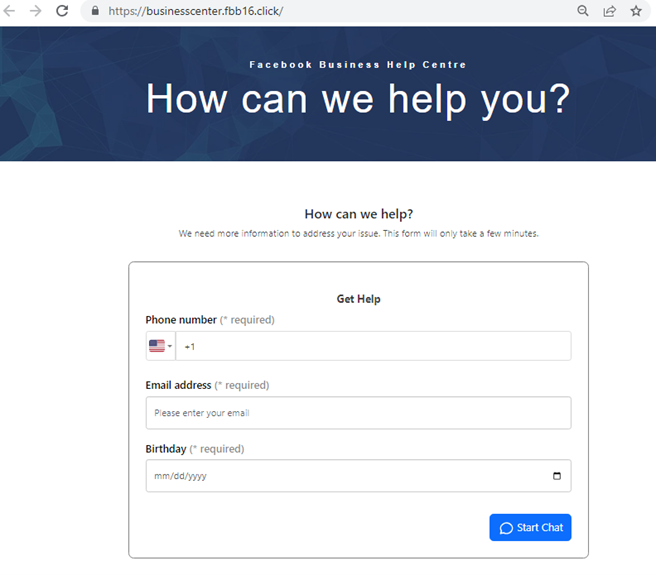

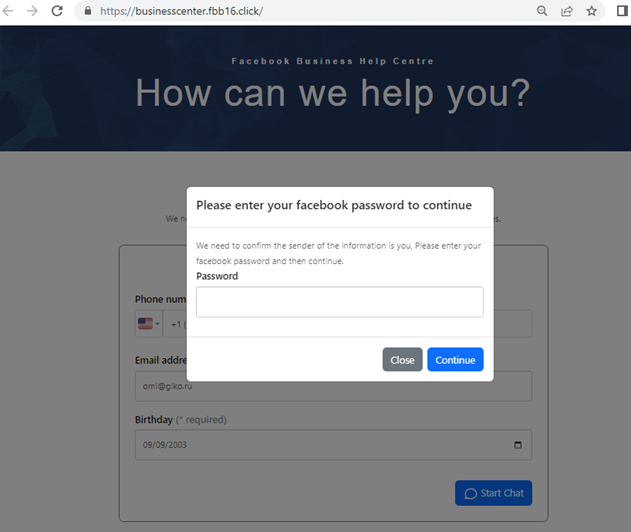

アカウント管理者が上図の「Verify Your Information Here(ここで情報を確認してください)」と記されたボタンをクリックすると、偽のアカウント保護ページが表示されます。そこでは、複数のステップを踏んで電話番号やメールアドレス、誕生日、パスワードなどの認証情報を入力するように要求されます。ここで入力した内容は攻撃者側に流出し、当該アカウントが乗っ取られることとなります。

被害者が全ての情報を入力すると、攻撃者はそれを用いて対象のアカウントを乗っ取り、不正な広告を投稿し始めます。

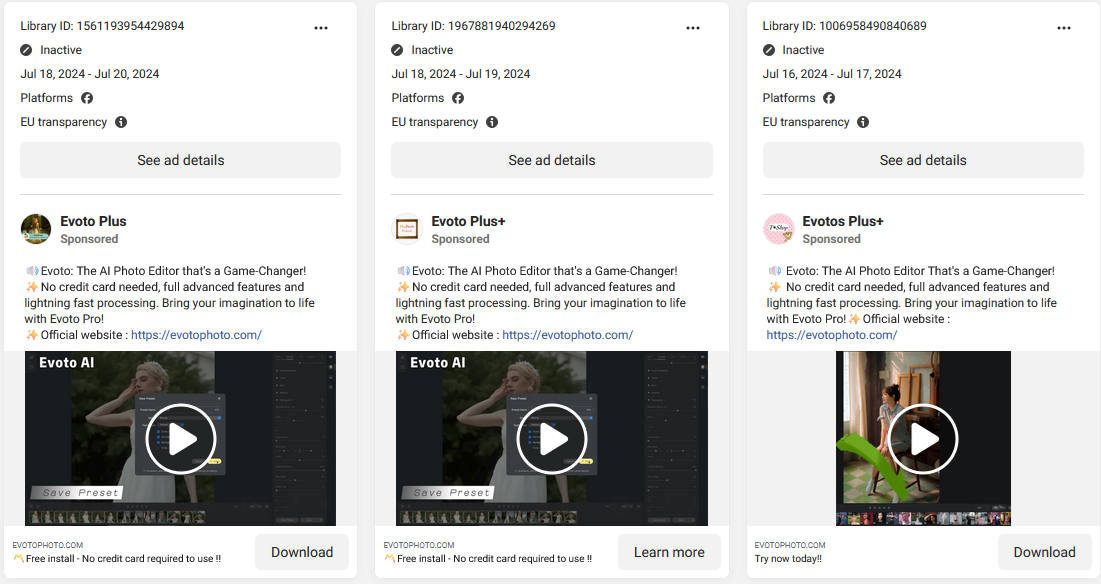

不正な広告の作成、有料プランによる宣伝強化

攻撃者が配信する不正な広告は、正規のAI画像ツールを謳い、偽装サイトに誘導する内容となっています。本事例の場合、偽装先のAI画像ツールとして「Evoto」が使用されました。

AI画像ツールの偽装サイト

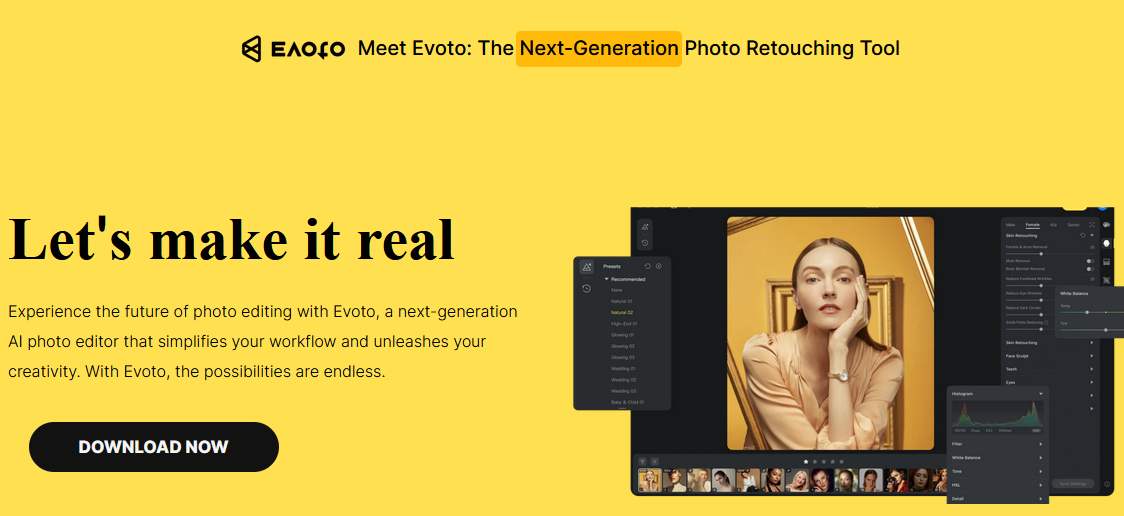

偽装サイトは、正規サイトと非常によく似た外観を持ちます。これを見た被害者は、本物のAI画像ツールを確かにダウンロードしていると信じ込まされるかも知れません。しかし、実際にダウンロード、実行されるアプリケーションは、AI画像ツールではなく、先述のエンドポイント管理ユーティリティです。これにより、攻撃者からの遠隔操作を許すこととなります。

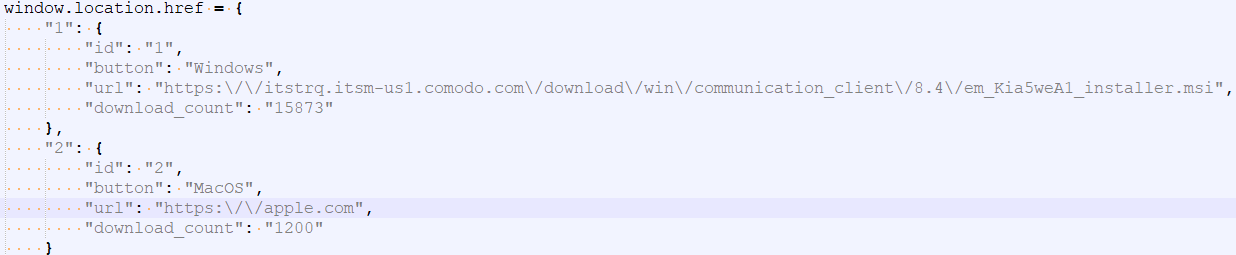

上記サイトのダウンロード機能に相当するJavaScriptを調べたところ、「download_count(訳:ダウンロード回数)」という名前の変数が発見されました。本稿執筆時点で、Windows版バイナリのダウンロード回数は約16,000、MacOS版は1,200となっています(MacOS版については、apple.comにリダイレクトするだけであり、バイナリのダウンロードは一切行われない)。

リモート監視・管理ソフトウェア「ITarian」の不正利用

被害者が図9の画面上でMSI形式のインストーラ(AI画像ツールのインストーラに偽装)を起動すると、利用中の端末が即座にリモート管理対象として登録され、攻撃者側の指示や操作を完全に受け入れるようになります。

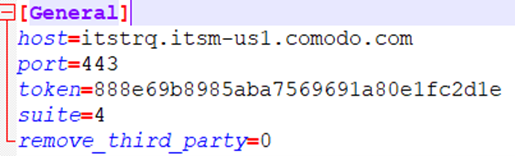

図10のリンク(Windows版の「url」)より、実際にここでダウロードされるファイルは、フリーのエンドポイント管理ユーティリティ「ITarian」のインストーラであることが分かります。攻撃者は、無料版アカウントを作成し、サブドメイン「itstrq(図10, 11参照)」を登録した上で、MSI形式のインストーラを「em_<トークン>_installer.msi」の名前で配布しています。

特記事項として、ダウンロードされるMSIインストーラ自体には、不正なコンポーネントや設定情報が一切含まれていません。代わりに、下記URLへのクエリによって取得される登録情報に、不正な内容が含まれています。

https://mdmsupport.comodo.com/enroll/resolve/token/<トークン>

被害端末がリモート管理の対象として登録されると、いくつかのタスクがスケジュール起動します。本タスクの種別は「Python-Procedure」であり、以降に記載のスクリプトを実行します。

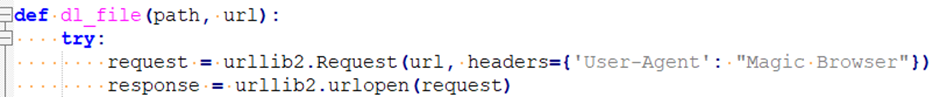

1) 追加のペイロードをダウンロードして実行する簡易なPythonスクリプト

上図の通り本スクリプトは、ダウンロードリクエストのユーザエージェントとして「Magic Browser」を指定します。ここでダウンロードされるペイロードは通常、情報窃取ツール「Lumma Stealer」であり、「PackLab Crypter」による暗号化がかけられています。

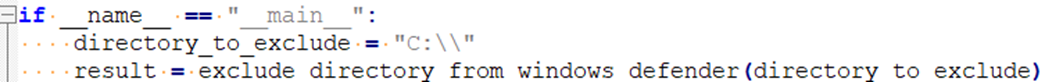

2) ディスク「C:」をMicrosoft Defenderのスキャン対象外にする簡易なPythonスクリプト

本スクリプトは、Windows Defenderの設定を変更するために、以下のコマンドを実行します。

Add-MpPreference -ExclusionPath

最終段階のペイロード「Lumma Stealer」

最終段階のペイロードとして、情報窃取ツール「Lumma Stealer」が起動します。本ツールは、C&Cサーバとの初期通信時にPOSTリクエストを2回続けてパス「/api」宛てに送信し、その「content-type(コンテンツタイプ)」として以下を指定します。

第1リクエストのコンテンツを、下記に示します。

act=life

第2リクエストのコンテンツは、下記の通りです。

act=recive_message&ver=<バージョン>&lid=<ID>&j=" (sic!)

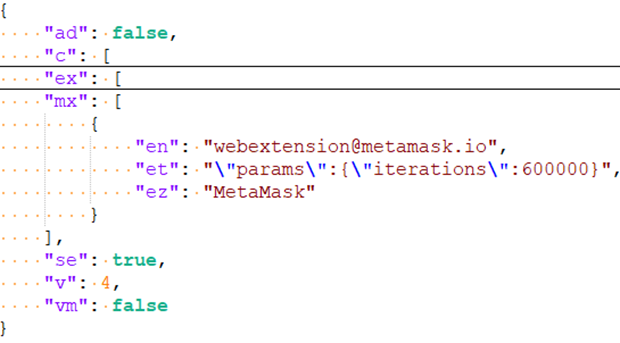

これに対してC&Cサーバは、情報窃取機能の設定データを、Base64でエンコードした状態で返却します。

デコード後の設定データは、先頭32バイトがXOR暗号鍵であり、それ以降、暗号化データが続きます。この暗号化を解除することで、平文状態の設定情報が得られます。その内容として、窃取対象に関する条件一覧がJSON形式で記載されています。

- 不正アクセスに対する追加の対策として、多要素認証(MFA:Multi-Factor Authentication)を全てのソーシャルメディアに適用する。

- 全ソーシャルメディアアカウントについて、一意で強力なパスワードを設定し、かつ定期的に更新する。

教育の実施と意識の向上

- 企業や組織では、従業員に対してフィッシング攻撃の危険性を周知し、不審なメッセージやリンクの見極め方に関する教育を実施する。

- リンクの正当性を常にチェックする。個人情報やログイン情報を求められている場合は、特に警戒する必要がある。

不審な挙動の監視

- 企業ユーザも個人ユーザも、自身のアカウントによって不審な活動が行われていないかを監視する。具体例として、身に覚えのないログイン操作やアカウント情報の変更などが挙げられる。

- 企業や組織では、アカウント絡みの不審な挙動を検知できるセキュリティソリューションの導入について検討する。

適切なセキュリティ技術の導入

- 企業や組織では、Trend Vision One™をはじめとするエンドポイント保護ソリューションの導入について検討する。当該のソリューションは多層的な保護機能と挙動検知機能を備え、不審なツール類による被害が発生する前に、その脅威を的確にブロックする。

- ディープフェイクを含む各種AIツールの脅威に対抗するソリューションとして、トレンドマイクロのDeepfake Inspectorが挙げられる。本ソリューションは、ライブビデオ通話時のAI顔交換技術による詐欺行為を検知し、被害を防止する。ユーザは、ビデオ通話時に本機能を有効化することで、AI生成コンテンツやディープフェイク詐欺が疑われる場合にアラートを受けることが可能になる。

MITRE ATT&CK Techniques

MITRE ATT&CK Tactics and Techniquesは、こちらからご確認ください。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご確認ください。

復号後の設定ファイルについては、こちらからご確認ください。

参考記事:

Social Media Malvertising Campaign Promotes Fake AI Editor Website for Credential Theft

By: Jaromir Horejsi

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)