APT&標的型攻撃

APTグループ「Earth Baku」による最新の攻撃キャンペーンを解説

APTグループ「Earth Baku」が、攻撃対象をインド太平洋地域からヨーロッパ、中東、アフリカ圏にまで拡大し、新たなツールや戦略、プロシージャを導入していることが判明しました。

- APTグループ「Earth Baku(APT41にも繋がる)」が、攻撃の範囲をインド太平洋地域からヨーロッパ、中東、アフリカ圏にまで拡大しています。具体的にはイタリアやドイツ、カタールなどが挙げられます。さらにジョージアやルーマニアでも、不正な活動が行われていると予想されます。

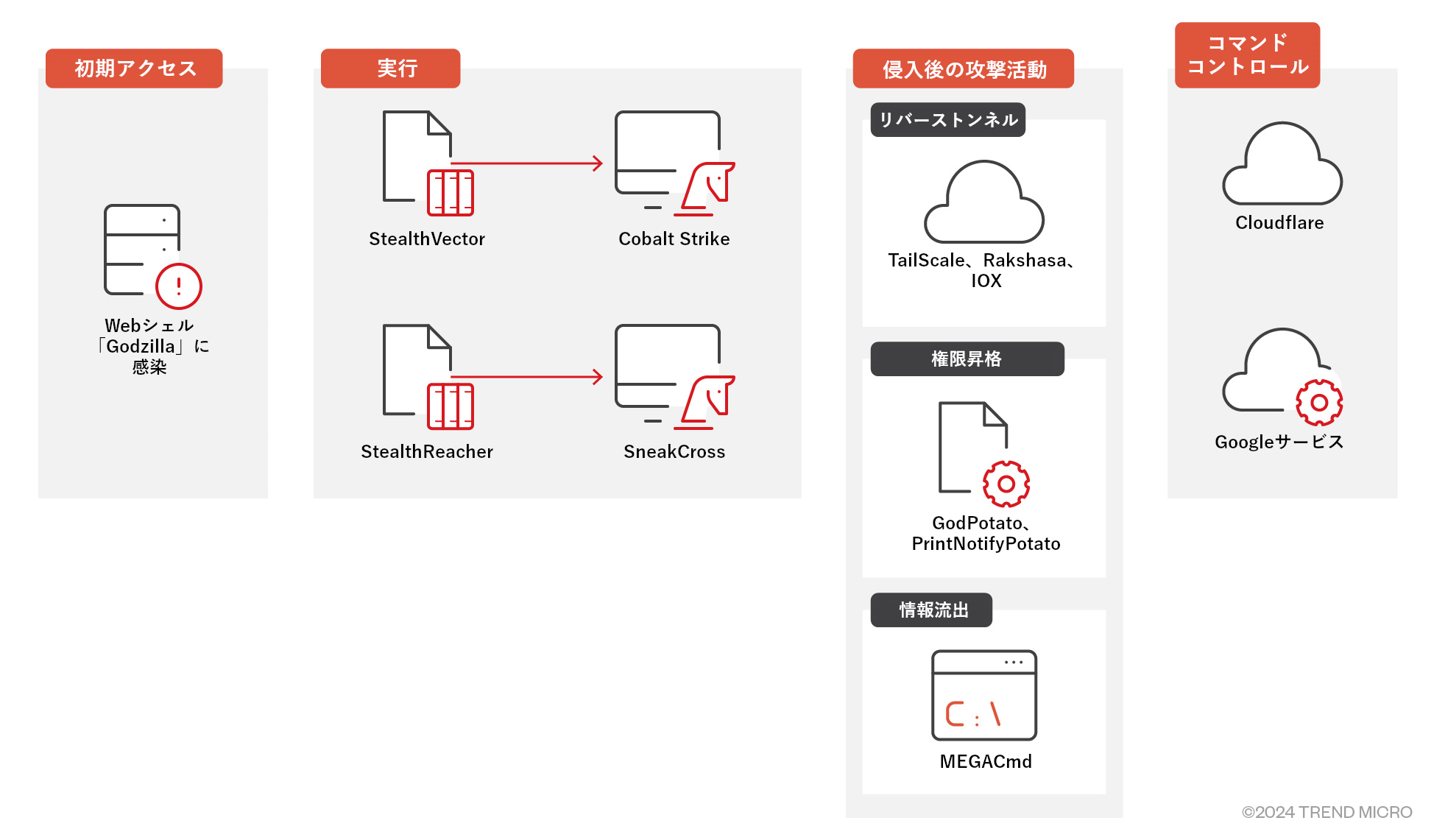

- 本グループは、インターネット上に公開されたIISサーバなどのアプリケーションを侵入経路として利用し、そこからWebシェル「Godzilla」、ローダ「StealthVector」、「StealthReacher」、バックドア「SneakCross」などのマルウェアを展開します。

- StealthVectorとStealthReacherは、標的システムにバックドアを展開する独自仕様のローダであり、AES暗号化やコード難読化の手口によって検知回避を図ります。一方、SneakCrossはEarth Bakuによる最新のバックドアであり、Googleサービスを用いてコマンドコントロール活動を行う点や、モジュラー構成によって柔軟なアップデートを可能にしている点で、特徴的です。

- システムへの侵入後、Earth Bakuは独自仕様のツール「iox」や「Rakshasa」、「Tailscale」を用いて永続化の手続きを実行します。さらに、MEGAcmdを用いて情報を外部に流出させます。

2021年の記事で取り上げたAPT(Advanced Persistent Threat:標的型攻撃)グループ「Earth Baku」が、2022年の後半以降、活動の範囲をヨーロッパ、中東、アフリカにまで広げています。最近の攻撃キャンペーンでは、TTPs(Tools:ツール、Tactics:戦略、Procedures:プロシージャ)も刷新されています。具体的には、インターネット上に公開されたIISサーバなどのアプリケーションを侵入経路として用い、そこから高度なローダ型マルウェア「StealthVector」や「StealthReacher」、モジュラー型バックドア「SneakCross」を標的システム上に展開します。

被害分布

Earth Bakuは当初、インド・太平洋地域を中心に活動していましたが、最近ではイタリア、ドイツ、アラブ首長国連邦、カタールなど、ヨーロッパや中東、アフリカ諸国にも勢力を拡大しています。さらに、本グループが使用するインフラを調べたところ、その起源がジョージアにあること、複数の攻撃ツールがルーマニアからアップロードされていたことが判明しました。従って、この2国も本グループの影響下にあると推測されます。以上を踏まえると、下図に示す国や地域が、Earth Bakuの脅威に晒されていると考えられます。

Earth Bakuが狙う標的業界として、トレンドマイクロの分析では、下記が確認されています。

- 行政機関

- メディア、コミュニケーション

- 電気通信

- テクノロジー

- ヘルスケア

- 教育

感染の流れ

最近におけるEarth Bakuの活動パターンとして、はじめに本攻撃者は、インターネット上に公開されているIISサーバなどのアプリケーションにアクセスし、そこを侵入経路として利用します。続いて、標的システムにWebシェル「Godzilla」を設置することで、さまざまな操作を行えるようにします。例えば今回の攻撃者は、Godzillaを介してシェルコード・ローダ「StealthVector」やバックドア「Cobalt Strike」、別の新型バックドア「SneakCross」を含むツール類を、標的システム内に配備します。

侵入を果たした攻撃者は、操作用のアクセス経路を持続させるために、リバーストンネルを確立します。その手段として、一般公開されているリバーストンネリング・ツールを用います。以上に加え、調査対象の被害環境には、クラウドサービス「MEGA」のコマンドラインツール「MEGAcmd」がインストールされていました。これは、情報流出を狙ったものと考えられます。

技術分析

ローダ「StealthVector」と「StealthReacher」

StealthVectorは独自仕様のローダであり、Earth Bakuのバックドア・コンポーネントをステルスモードで起動します。今年に入りEarth Bakuは、バックドア「Cobalt Strike」と「SneakCross(別称:MoonWalk)」を起動する手段として、2つの新たなローダを導入しました。

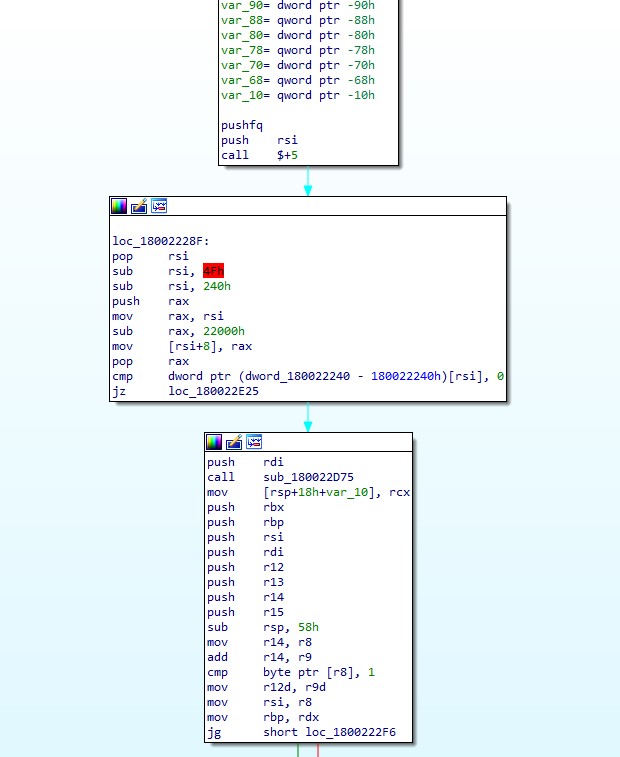

新型StealthVector

新型StealthVectorを2021年当初のバージョンと比べると、設定情報も含めてかなり類似していますが、暗号化アルゴリズム「Chacha20」の代わりに「AES」を用いている点で異なります。また、難読化の手段としてコード仮想化を用いる亜種も発見されました。これにより、マルウェア解析が一層困難なものとなっています。以上の他にも、バックドアを秘密裏に実行する手段として、さまざまな防御回避の技術が受け継がれています。

- ETWとCFGの無効化:検知妨害や痕跡消去の手段として、Windowsイベント追跡(ETW:Event Tracking for Windows)や制御フローガード(CFG:Control Flow Guard)の機能を無効化する

- DLLプロセスハロウイング:StealthVectorは、正規なDLLファイルをフォルダ「System32」からインポートし、内部に不正なコードをインジェクトする(埋め込む)

StealthReacher

StealthReacher(別称:DodgeBox)はStealthVectorの強化版に相当し、「FNV1-a」などのコード難読化技術や、新たな防御回避機能が備わっています。2021年当初のStealthVectorと比べると、暗号化アルゴリズムとして「AES」を用いる点や、MD5ハッシュ値によるチェックサムを取る点で、異なります。トレンドマイクロの分析によると、StealthReacherは、新たなモジュラー型バックドア「SneakCross」専用のローダと見なせます。

なお、StealthVectorとStealthReacherの双方とも、最初にXOR(排他的論理和)で暗号化した上で、さらに2度目の暗号化を施す点で特徴的です。最初の暗号化鍵として、被害者のコンピュータ名が使用されます。デジタル・フォレンジックの観点から言うと、この種のペイロードを復号して解析することは、仮にローダが一緒に見つかった場合でも、かなり難しいものとなります。

バックドア「SneakCross」

SneakCrossは新たなモジュラー型バックドアであり、Googleサービスを用いてコマンドコントロール通信を行います。また、Windowsの特殊な実行経路である「Windows Fibers」を用いることで、ネットワーク保護機能やEDRソリューションの監視を回避します。トレンドマイクロの分析によると、本バックドアは、以前報告したモジュラー型バックドア「ScrambleCross」の後継バージョンと考えられます。モジュラー型の設計は、機能や挙動を状況に応じて柔軟にアップデート、カスタマイズできるという点で、攻撃者の強みになります。

Google Cloudの報告によると、バックドア機能として下記に示す15種またはそれ以上が、対応するプラグインとともに確認されています。

- シェル操作

- ファイルシステム操作

- プロセス操作

- ネットワーク探査

- ネットワーク・ストアのインターフェース操作

- 画面操作

- システム情報の探索

- ファイル操作

- キーロガー

- アクティブディレクトリの操作

- ファイルアップローダ

- RDP(リモートデスクトップ・プロトコル)

- DNS操作

- DNSキャッシュ操作

- レジストリ操作

侵入後の攻撃活動

侵入後、Earth Bakuは被害環境内にさまざまなツールを配備し、永続化、権限昇格、探索、情報流出などの不正行為に及びます。以降、こうしたツールの中で特に目を引くものについて解説します。

永続化:リバーストンネル

攻撃者は、標的端末を操作するためのアクセス経路を維持するために、下記ツールによってリバーストンネルを確立します。

カスタマイズ版のトンネリングツール「iox」

Earth Bakuは、トンネリングツール「iox」の公開ソースコードを元手にその独自版を作成し、利用しました。独自版では、必要な引数(ローカルIP/ポート)が簡略化されている他、特殊な引数「-ggg」が別途追加されています。この特殊な引数を指定せずに本ツールを起動しても、本来の機能を実行しないように制御されています。

プロキシツール「Rakshasa」

RakshasaはGo言語で書かれた強力なプロキシツールであり、マルチレベルのプロキシ機能や内部ネットワークへの侵入を重視した作りとなっています。

VPNサービス「Tailscale」

TailscaleはVPN(Virtual Private Network)サービスの一種であり、統合された仮想ネットワーク内における端末間の接続をサポートします。最近、本サービスを利用して、被害システムを攻撃者の仮想ネットワーク内に取り込む手口が散見されています。こうした活動では、正規のTailscaleサーバが中間的な橋渡し役として利用されます。そのため、防御側から見ると、攻撃活動の出所を追跡する作業が大幅に複雑化します。

情報流出

Earth Bakuの被害に遭った環境を調べたところ、クラウドストレージサービス「MEGA」のコマンドラインツール「MEGAcmd」が、多数配備されていました。今回の攻撃者は、標的環境から窃取した膨大な情報を効率よく外部に流出させる手段として、本コマンドラインツールの有用性に目を付けたと考えられます。同様の手口は、関連グループ「Earth Lusca」の活動でも使用されています。

まとめ

APTグループ「Earth Baku」は2022年後半以降、標的の範囲をインド太平洋地域からヨーロッパ、中東、アフリカに及ぶまで、著しく拡大させています。最近の活動では、インターネット上のIISサーバを初期アクセスの起点として利用し、そこからWebシェル「Godzilla」を配備して標的システムを操作するなど、高度な技術を立て続けに行使しています。また、新型ローダ「StealthVector」や「StealthReacher」によってバックドアのステルス性能を高め、最新のモジュラー型バックドア「SneakCross」を新たに投入するなどの動きが見られます。侵入後は、カスタマイズ版のioxやRakshasa、Tailscaleなどのツールによって永続化を図り、MEGAcmdによって効率的に情報流出を実行します。こうした手口の巧妙化は、Earth Bakuの脅威が以前にも増して強まっていることを意味するものであり、セキュリティ対策チームに大きな課題をもたらす可能性があります。

セキュリティ推奨事項

サイバー諜報活動の戦略から身を守り、侵害のリスクを最小限に抑えるため、企業や組織、個人ユーザの方は、下記のベストプラクティスを実施することを推奨します。

- 最小権限の原則を遵守:機密情報にアクセス制限を設け、ユーザ権限を厳密に監視することで、攻撃者によるネットワーク内での水平移動や内部活動を効果的に阻止できる。

- セキュリティ・ギャップの対処:システムやアプリケーションを定期的にアップデートし、修正パッチの運用ルールを厳格に定めることで、システム内にセキュリティ・ギャップが存在するリスクを大幅に削減できる。また、利用中のシステムが古いために有効なパッチが存在しない場合は、仮想パッチの技術が有用である。

- 攻撃者の先を行くインシデント対応計画を策定:企業や組織のインシデント対応計画を強化する手立てとして、侵害発生時における脅威の特定法や緩和法を取りまとめた防御策を実践し、セキュリティ訓練を定期的に実施することが挙げられる。

- 3-2-1バックアップ・ルールを遵守:使用するデータについて、少なくとも3つのバックアップを作成し、2種類のフォーマットを利用し、物理的にも論理的にも切断された保管先を1つ確保する。これにより、仮に攻撃を受けた場合にも、元のデータを残せるようになる。また、データの整合性を保持するため、バックアップを定期的に更新し、テストすることが重要である。

トレンドマイクロのソリューション

巧妙な攻撃から企業や組織のシステムを守る上では、Trend Vision One™のように、強力なセキュリティ技術を搭載したソリューションが有用です。セキュリティチームでは、本ソリューションを用いることで、既知、未知、マネージド、非マネージドを含むあらゆる情報資産の中からアタックサーフェス(攻撃対象領域)を的確に特定し、継続的に監視することが可能です。

さらに本ソリューションは、検知したリスクや脆弱性に紐づく影響の度合いや攻撃の可能性を分析し、高優先度のものから順に対処することが可能であり、セキュリティ上の予防、検知、対応に至るプロセスを全面的に支援します。これらの機能は、高度な脅威リサーチやインテリジェンス、AI分析に裏打ちされたものです。Vision Oneは、企業や組織の全体的なセキュリティ体制や有効性を強化し、あらゆる種類の攻撃に対処できる強固なソリューションとして力を発揮します。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご確認ください。

参考記事:

A Dive into Earth Baku’s Latest Campaign

By: Ted Lee, Theo Chen

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)