ランサムウェア

ランサムウェアスポットライト - 8Base

ランサムウェア攻撃グループ「8Base」は、自分たちのことを「単なるペネトレーションテスター」だと言っていますが、実際には主に中小企業を狙って犯行を行い、利益を上げています。本稿では、金銭的な損失につながる可能性のあるランサムウェアの侵入から企業や組織をより効果的に守るため、この攻撃グループの活動の詳細や知見について解説します。

ランサムウェア攻撃グループ「8Base」は、自分たちのことを「単なるペネトレーションテスター」だと言っていますが、実際には主に中小企業を狙って犯行を行い、利益を上げています。本稿では、金銭的な損失につながる可能性のあるランサムウェアの侵入から企業や組織をより効果的に守るため、この攻撃グループの活動の詳細や知見について解説します。

8Baseは、2022年3月に初めて確認され、現在も活発に活動しているランサムウェア攻撃グループとして知られています。彼らは、窃取した情報を暗号化した上で暴露すると脅す「二重の脅迫」の戦略を正当化するために、自分たちのことを「単なるペネトレーションテスター」だと言っています。この攻撃グループは、「従業員や顧客の情報やプライバシーを軽視している」企業や組織だけを狙っているなどと主張し、これらの機密データを公開して実名で非難し、企業や組織に風評被害をもたらす手口を使用しています。

企業や組織が知っておくべきこと

「単なるペネトレーションテスター」などと自称していますが、8Baseは金銭的な動機を持った攻撃グループと言えます。2023年10月には、米国のヘルスケアや公衆衛生セクターの企業や組織を標的にしたことから、保健セクターサイバーセキュリティ調整センター(HC3)は、この攻撃グループに関する分析レポートを公開しました。

また、8Baseが身代金要求の際に使用するメッセージやリークサイトで使用された文面が、ランサムウェアRansomHouseと似ていることでも注目されました。8Baseは、ランサムウェアPhobosのバージョン2.9.1も使用しています。このバージョンは、SmokeLoaderというツールを使って、初期侵入、データの解凍、ペイロードの読み込みを隠ぺいします。

8Baseは、主にフィッシングメールを通じて初期侵入を行いますが、入手した検体の中には、プロキシとリモート管理ツール(RAT)であるSystemBCに関連していると思われるドメインからダウンロードされたものも確認されています。また、defoff.batという名称のバッチファイル(KILLAVとして検出)を使用して、Windows Defenderのコンポーネントを無効化し、Windows Management Instrumentation コマンドライン(WMIC)を通じて自身をホワイトリストに登録していることも判明しました。

2023年9月、ダークネット上で8Baseのリークサイトの複製が発見され、CryptBBという名称の攻撃グループとの関連が報告されましたが、8Baseの攻撃グループ自体はこの関連性を否定し、複製サイトは模倣サイトだと主張しました。なお、同月、8Baseの攻撃グループは、自分たちの内部で使用しているプライベートなGitLabサーバ(Jcube-groupという名称)へのリンクを含む情報を誤ってリークサイトに掲載していたようです。

検出台数の国別・業界別ランキング

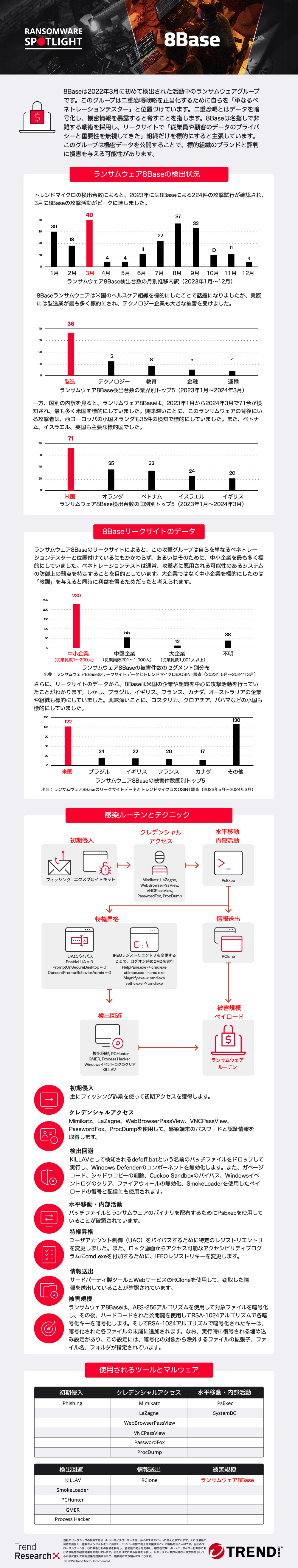

トレンドマイクロのスレットインテリジェンスの検出データによると、2023年、8Baseの検出台数は224件に及んでおり、トレンドマイクロの顧客に対するこのグループの活動のピークは、40件に達した3月であることが分かります。

ランサムウェア8Baseの標的となった企業や組織を業界別に見ると、製造業が最も多く、技術系の企業の多くも標的となっていました。図2で示しれたトップ5以外にも、ヘルスケア、石油・ガス、政府関連の企業や組織なども8Baseの標的となっていました。なお、図2のデータは、トレンドマイクロの顧客からのフィードバックデータの中で業種情報共有に同意して提供されたものが対象となっています。

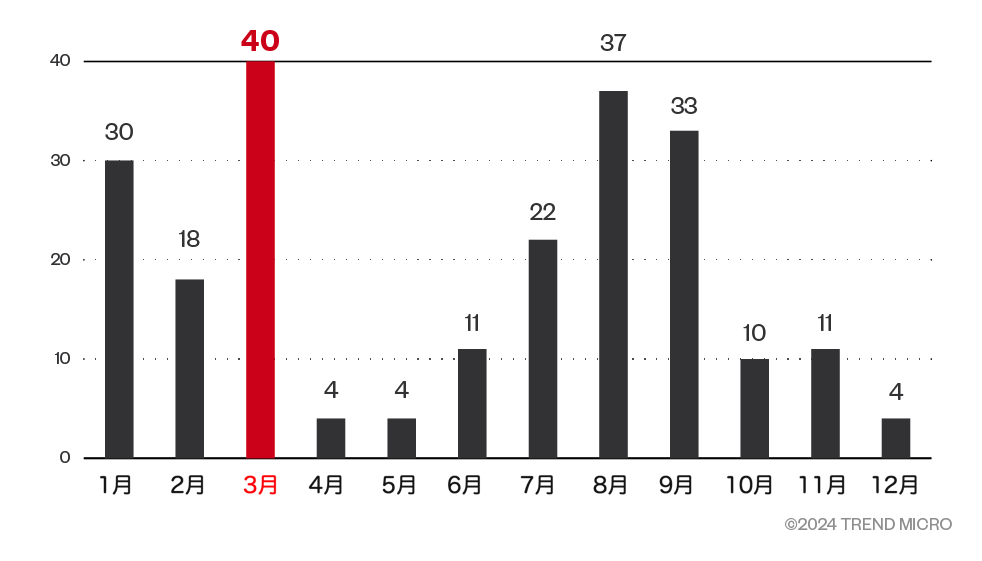

一方、同じデータを国別で見ると、検出台数が71件と最も多かったのは米国でした。興味深いことに、8Baseの攻撃グループは、西ヨーロッパの小国オランダも標的にしており、35件の検出台数が確認されました。また、ベトナム、イスラエル、イギリスも主要な標的国となっていました。

ランサムウェア8Baseのリークサイトに基づく対象地域と業界

ここでは、2023年5月から2024年3月までの間に8Baseのリークサイトに記録された被害件数の情報を見ていきます。

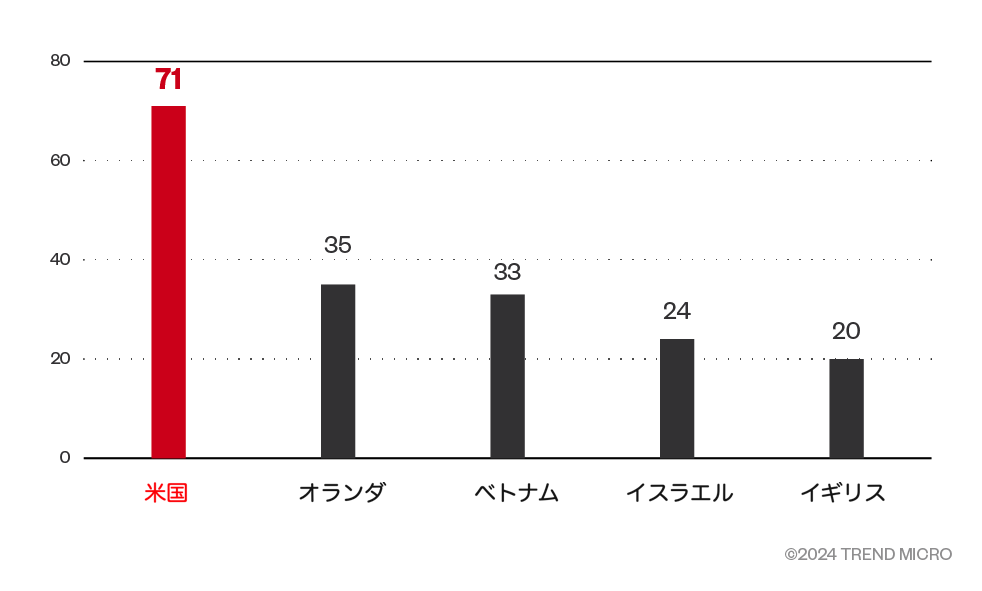

オープンソースインテリジェンス(OSINT)調査とリークサイトの調査を組み合わせたところ、8Baseの攻撃グループは、北米の企業や組織を最も狙っていましたが、欧州地域の企業や組織を狙った攻撃にもかなりの時間を費やしていたことが分かりました。

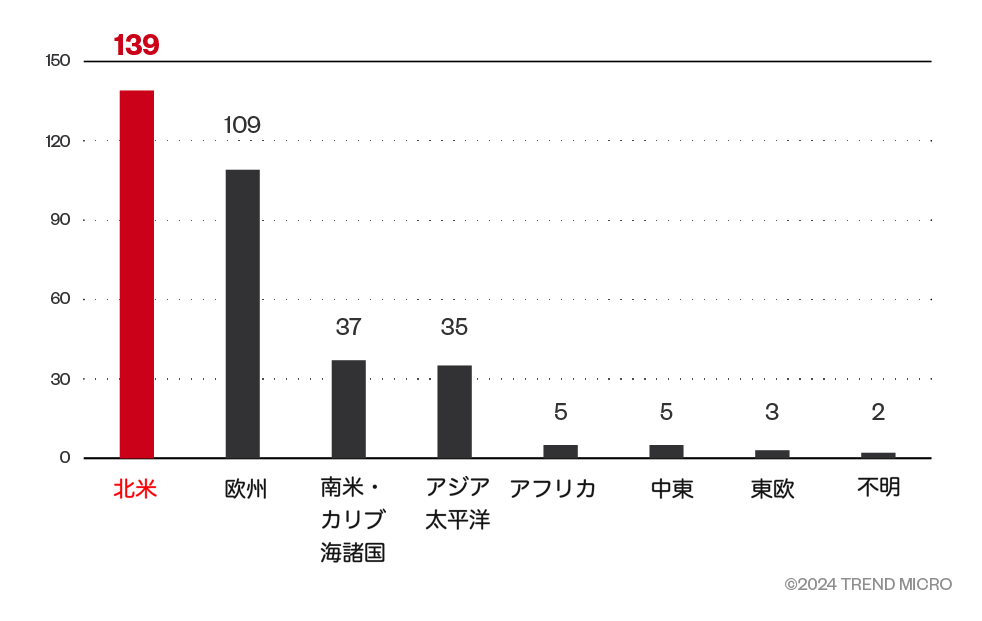

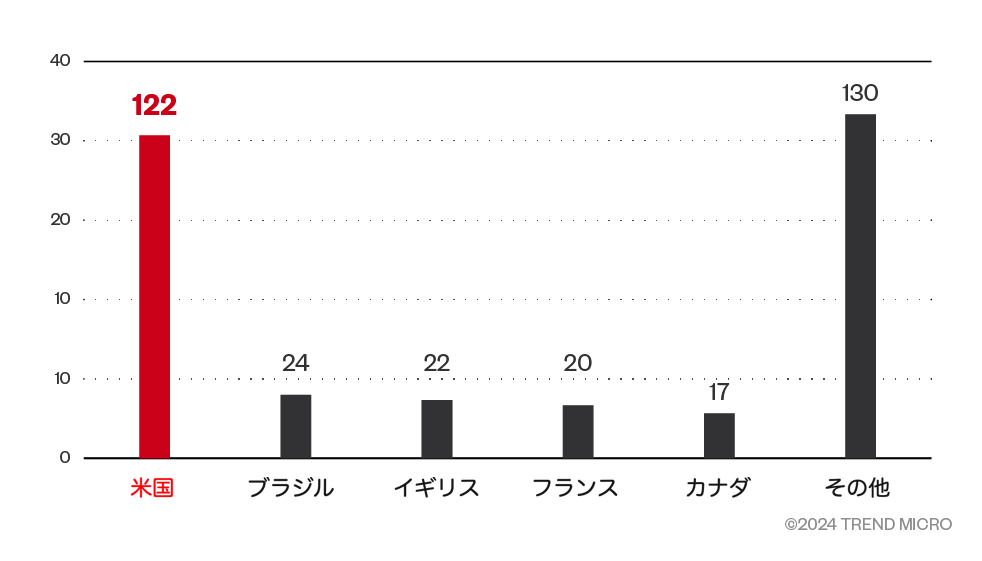

国別に詳しく見ると、この攻撃グループの活動対象は米国の企業や組織に大きく集中していましたが、ブラジル、イギリス、フランス、カナダ、オーストラリアの企業や組織も標的にしていました。さらに興味深い点は、コスタリカ、クロアチア、バハマなどの国々も標的にしていたことです。

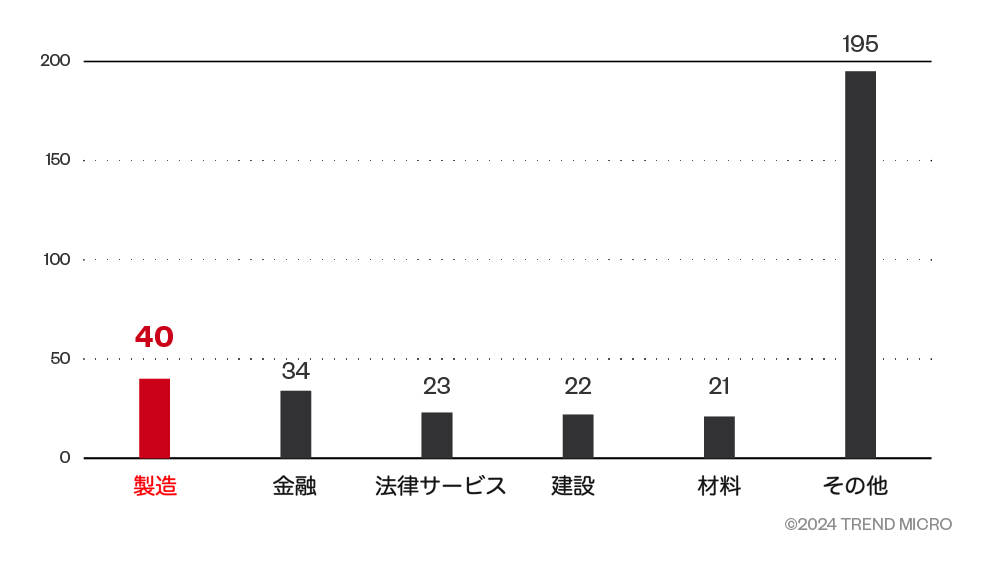

業界別に見ると、不動産、法律サービス、ホスピタリティ関連など、幅広い分野を標的にしていました。しかし、最も注力していた業界は製造と金融であったことが分かります。

8Baseの攻撃グループは、自らを「単なるペネトレーションテスター」と位置づけているにもかかわらず、あるいはそのためかもしれませんが、中小企業を最も狙っていたことが分かります。ペネトレーションテストは通常、攻撃者に悪用される可能性のあるシステムの弱点を特定することを目的としています。大企業ではなく中小企業を標的にしたのは、利益を得るだけでなく、「単なるペネトレーションテスター」として「自分たちが特定した弱点」を嘲笑的に指摘する目的もあったのかもしれません。

感染フローと技術的詳細

初期侵入

- 主にフィッシング詐欺を利用して初期侵入を行います。

クレデンシャルアクセス

- MIMIKATZ、LaZagne、WebBrowserPassView、VNCPassView、PasswordFox、ProcDumpを使用して、感染端末上のパスワードや認証情報を窃取します。

検出回避

- KILLAVとして検出されるdefoff.batという名称のバッチファイルをドロップして実行し、Windows Defenderのコンポーネントを無効化します。

- また、意味のないダミーのコードを使用したり、シャドウコピーを削除したりしています。さらに、Cuckoo Sandboxをバイパスし、Windowsイベントログをクリアし、ファイアウォールを無効にすることで、検知を避けようとしています。加えて、SmokeLoaderを使用してペイロードを復号化し、配信しています。

- PCHunter、GMER、Process Hackerなどの他のツールも使用しています。

水平移動・内部活動

- バッチファイルとランサムウェアのバイナリを配備するためにPsExecを使用していることが確認されています。

特権昇格

- ユーザアクセス制御(UAC)をバイパスするために特定のレジストリエントリを変更します。

- また、ロック画面からアクセス可能なアクセシビリティプログラムにcmd.exeを紐づけるために、IFEOレジストリキーを変更します。

情報送出

- サードパーティ製のツールやウェブサービスのRCloneを使用することによる窃取情報の送出が確認されています。

被害規模

- ランサムウェア8Baseは、AES-256アルゴリズムを使用して対象ファイルを暗号化し、その後、ハードコードされた公開鍵を使用してRSA-1024アルゴリズムで各暗号化キーを暗号化します。そしてRSA-1024アルゴリズムで暗号化されたキーは、暗号化された各ファイルの末尾に追加されます。なお、実行時に復号される埋め込み設定があり、この設定には、暗号化の対象から除外するファイルの拡張子、ファイル名、フォルダが指定されています。

- 以下のような身代金要求の脅迫状を表示させます。

推奨事項

ランサムウェア8Baseの攻撃グループは自らを「単なるペネトレーションテスター」などと位置づけていますが、このグループは被害者を恐喝して金銭的利益を得ているため、このような攻撃活動を「ペネトレーションテストを提供するサービス」などと到底みなすことはできません。このようなサイバー犯罪者が「セキュリティの盲点を教える」などという名目で弱点を突くいてくる前に、企業や組織は、自前による正規のペネトレーションテストを実施し、システムの弱点を見つけ出すべきです。ランサムウェア8Baseの被害を受けた企業や組織のプロファイルを見ると、中小規模の企業も数多く含まれています。このことから、企業規模に関わらず、あらゆる組織が堅牢で包括的なセキュリティシステムを必要としていることが明らかです。

ランサムウェア8Baseやその他の同様の脅威から身を守るために、企業や組織は、リソースを体系的に割り当てることで、強力な防御戦略を確立するセキュリティフレームワークを導入することができます。

以下は、企業や組織がランサムウェアの感染から身を守るために検討できるベストプラクティスの一部です。

- 監査とインベントリの実施

- 資産とデータの棚卸しを実施する

- 許可された機器、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

- 設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限を付与し、従業員の役割に必要な場合のみアクセスできるようにする

- ネットワークポート、プロトコル、サービスの監視を徹底する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定する

- 修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリケーションのパッチ適用または仮想パッチを活用する

- ソフトウェアやアプリケーションの最新バージョンへのアップデートを徹底する

- 防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

- 適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤーに最新バージョンのセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

- セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチーム演習や侵入テストを実施する

トレンドマイクロのソリューション

- 「Trend Vision One™」は、多層防御と挙動監視を提供し、ランサムウェアが不可逆的な損害をもたらす前に、不審な挙動やツールを早期にブロックすることが可能です。

- 「Trend Cloud One™ Workload Security」は、脆弱性を悪用する既知および未知の脅威を阻止します。こうした防御は、仮想パッチや機械学習などの技術によって実現されます。

- 「Trend Micro™ Deep Discovery™ Email Inspector」は、カスタムサンドボックスと高度な解析技術により、ランサムウェアの侵入口となるフィッシングメールなどの不正なメールを効果的にブロックします。

- 「Trend Micro Apex One™」は、ファイルレスの脅威やランサムウェアなどの高度な懸念に対して、次世代レベルの自動検知と対応を実現し、エンドポイントの防御を確実なものとします。

侵入の痕跡(IoC: Indicators of Compromise )

侵入の痕跡(IoC)はこちらで確認してください。Actual indicators might vary per attack.

Trend Vision One脅威ハンティングのクエリ

Trend Vision Oneのお客様は、以下のハンティングクエリを使用して、システム内のランサムウェア8Baseを検索することができます:

fullPath:".8base" OR fullPath:".eight" OR fullPath:"\info.hta" OR fullPath:"\info.txt" OR (processFilePath:"\mshta.exe" AND objectFilePath:"\info.hta")

参考記事:

Ransomware Spotlight 8base

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)